1002015专题

vulfocus靶场thinkphp命令执行cve-2018-1002015

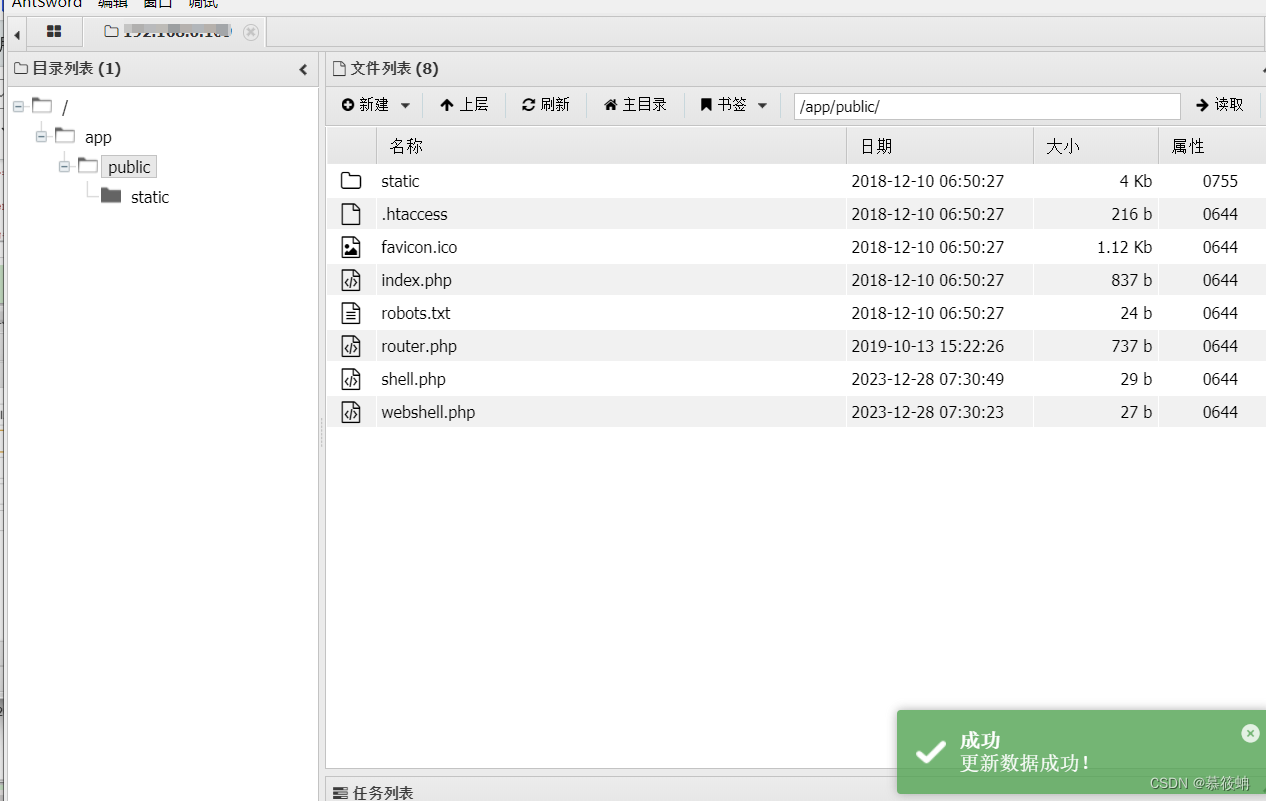

thinkPHP 5.0.x版本和5.1.x版本中存在远程代码执行漏洞,该漏洞源于ThinkPHP在获取控制器名时未对用户提交的参数进行严格的过滤。远程攻击者可通过输入‘\’字符的方式调用任意方法利用该漏洞执行代码 开启靶场: 使用工具: thinkphp综合利用工具, payload : /?s=/index/\think\app/invokefunction&function=

【漏洞复现-thinkphp-代码执行】vulfocus/thinkphp-cve_2018_1002015

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章)。 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edusrc高白帽,vulfocus、攻防世界等平台排名100+、高校漏洞证书、cnvd原创漏洞证书等。 擅长:对于技术、工具、漏洞原理、黑产打击的研究。 C站缘:C站的前辈,引领我度过了一个又一

thinkphp命令执行漏洞(CVE-2018-1002015)

漏洞描述: ThinkPHP 5.0.x版本和5.1.x版本中存在远程代码执行漏洞,该漏洞源于ThinkPHP在获取控制器名时未对用户提交的参数进行严格的过滤。远程攻击者可通过输入‘\’字符的方式调用任意方法利用该漏洞执行代码。 复现过程: 1.访问ip:port 2.抓包,修改get请求 Payload /?s=/index/\think\app/invokefunction