本文主要是介绍vulfocus/proftpd-cve_2015_3306:latest,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

一、使用exp直接传入后门

下载exp

GitHub - t0kx/exploit-CVE-2015-3306: ProFTPd 1.3.5 - (mod_copy) Remote Command Execution exploit and vulnerable container

执行exp

访问上传上去的后门,端口是开放的http的端口

使用env命令查看 显示系统中已存在的环境变量,以及在定义的环境中执行指令

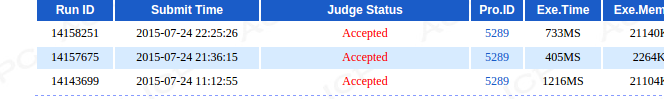

二、msf

ProFTPD 1.3.5 Mod_Copy Command Execution

这篇关于vulfocus/proftpd-cve_2015_3306:latest的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!