入侵专题

研究人员在RSA大会上演示利用恶意JPEG图片入侵企业内网

安全研究人员Marcus Murray在正在旧金山举行的RSA大会上公布了一种利用恶意JPEG图片入侵企业网络内部Windows服务器的新方法。 攻击流程及漏洞分析 最近,安全专家兼渗透测试员Marcus Murray发现了一种利用恶意JPEG图片来攻击Windows服务器的新方法,利用该方法还可以在目标网络中进行特权提升。几天前,在旧金山举行的RSA大会上,该Marcus现场展示了攻击流程,

【主机入侵检测】开源安全平台Wazuh之Wazuh Server

引言 Wazuh是一个开源的、免费的企业级安全监控解决方案,专注于威胁检测、完整性监控、事件响应和合规性。它由部署在受监控系统的端点安全代理和管理服务器组成,服务器收集并分析代理收集的数据。Wazuh支持多平台,包括Windows、Linux、macOS、HP-UX、Solaris和AIX,能够跨场所、虚拟化、容器化和基于云的环境保护工作负载 。 目录 1 介绍 2 Wazuh

入侵你Linux服务器的一万种玩法...

点击上方“朱小厮的博客”,选择“设为星标” 后台回复”加群“加入公众号专属技术群 来源:uee.me/cFLQY 本文主要分为如下五部分展开: 账户和登录安全 远程访问和认证安全 文件系统安全 Linux 后门入侵检测工具 服务器遭受攻击后的处理过程 账户和登录安全 账户安全是系统安全的第一道屏障,也是系统安全的核心,保障登录账户的安全,在一定程度上可以提高服务器的安全级别,下面重

基于Fail2Ban入侵防御软件预防通过ssh暴力破解

1. Fail2Ban入侵防御软件介绍 Fail2Ban是一款开源的入侵防御软件,它通过自动分析系统日志文件来识别恶意的登录尝试(如暴力破解攻击),并能够动态更新防火墙(iptables)规则来暂时禁止这些攻击源的IP地址。Fail2Ban使用Python编写,能够在支持POSIX的系统上运行,如Linux和其他类Unix系统。它支持多种服务,如SSH、Apache、mysql、nginx、FT

等保测评2.0:Windows入侵防范

1. 说明 本篇文章主要说一说windows系统中入侵防范控制点的相关内容和理解。 2. 测评项 a)应遵循最小安装的原则,仅安装需要的组件和应用程序; b)应关闭不需要的系统服务、默认共享和高危端口; c)应通过设定终端接入方式或网络地址范围对通过网络进行管理的管理终端进行限制; d)应提供数据有效性检验功能,保证通过人机接口输人或通过通信接口输入的内容符合系统设定要求;

网络安全之渗透测试实战-DC-3-靶机入侵

一、下载靶机DC-3,解压后导入Vmware Workstation https://pan.baidu.com/s/17BcSH6RqC7wuyB7PRNqOow?pwd=kc12 启动DC-3靶机,由于不知道密码,无需登录 二、靶机的网卡采用的是NAT模式自动获取IP地址,此时我们需要先获取其MAC地址。 三、因为DC-3与kali攻击机在同一个网段,在kali攻击机中利用nmap

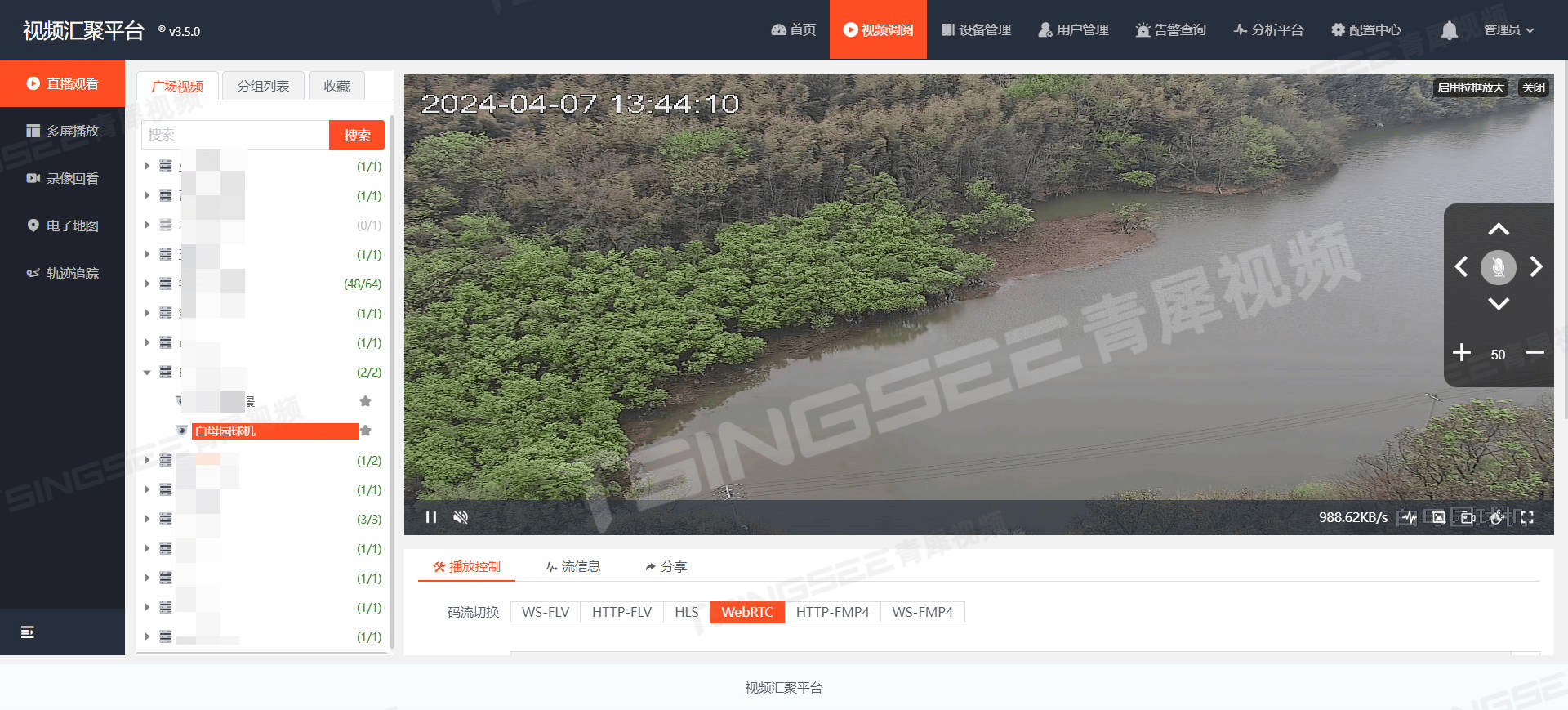

国标GB28181视频监控EasyCVR视频汇聚平台国标注册被陌生IP入侵如何处理?

GB28181国标/GA/T1400协议/安防综合管理系统EasyCVR视频汇聚平台能在复杂的网络环境中,将前端设备统一集中接入与汇聚管理。智慧安防/视频存储/视频监控/视频汇聚EasyCVR平台可以提供实时远程视频监控、视频录像、录像回放与存储、告警、语音对讲、云台控制、平台级联、磁盘阵列存储、视频集中存储、云存储等丰富的视频能力。 有用户反馈,项目现场为国标协议接入,但是会出现很多陌

Linux入侵检查实用指令

Linux入侵检查实用指令 1 可以得出filename正在运行的进程 #pidof filename 2 可以通过文件或者tcp udp协议看到进程 #fuser -n tcp port 3 可以看文件修改时间,大小等信息 #stat filename 4 看加载模块 #lsmod 5 看rpc服务开放 #

Linux 入侵检测AIDE

1、AIDE AIDE(Advanced Intrusion Detection Environment,高级入侵检测环境)和Tripwire都是目前unix下著名的文件系统完整性检查工具,采用的技术核心是对每个要监控的文件提前产生一个数字签名并保存在系统中,当文件当前数字签名与保留的数字签名不一致时,那么说明我们检测的文件已经发生了改动,需要核对了。 AIDE通

使用Node-RED实现和部署物联网入侵检测的机器学习管道

整理自 《Implementing and Deploying an ML Pipeline for IoT Intrusion Detection with Node-RED》,由 Yimin Zhang 等人撰写,发表于 2023 年 CPS-IoT Week Workshops。以下是根据提供的 PDF 内容整理的论文的详细主要内容: 摘要 (Abstract) 论文讨论了物联网(Io

网络安全:入侵检测系统的原理与应用

文章目录 网络安全:入侵检测系统的原理与应用引言入侵检测系统简介IDS的工作原理IDS的重要性结语 网络安全:入侵检测系统的原理与应用 引言 在我们的网络安全系列文章中,我们已经涵盖了从SQL注入到端点保护的多个主题。本篇文章将探讨入侵检测系统(IDS)的原理和应用,这是一种用于监测网络或系统中恶意活动或政策违规行为的重要安全技术。 入侵检测系统简介 入侵检测系统

入侵检测系统(IDS)

入侵检测 入侵检测(Intrusion Detection)是指发现或确定入侵行为存在或出现的动作,也就是发现、跟踪并记录计算机系统或计算机网络中的非授权行为,或发现并调查系统中可能为视图入侵或病毒感染所带来的异常活动。 入侵检测系统 入侵检测系统(Intrusion Detection Systems,IDS)被定义为:通过从计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,

gcn+tcn+transformer入侵检测

gcn gcn_out = self.gcn(A_hat, D_hat, X) 的公式实际上是图卷积网络(GCN)层的核心操作。具体来说,这一步的计算基于图卷积的基本公式: H ( l + 1 ) = σ ( D ^ − 1 / 2 A ^ D ^ − 1 / 2 H ( l ) W ( l ) ) H^{(l+1)} = \sigma\left( \hat{D}^{-1/2} \hat{A

入侵检测 - 海量告警筛选

20210316 - (本人非专业人士,请谨慎参考文章内容) 0. 引言 在之前的文章中,谈到过为了进行降低告警的数量,通过告警关联的方法,将告警日志降低;关于这部分内容,一直只是知道需求,但对于具体的技术不是很理解,通过搜索关键词,在谷歌学术上找不到太多的相关内容,有的也是一些利用频繁项挖掘的方法。(可能是我搜索的关键词不对,我觉得这部分应该是一个非常重要的方向) 从这部分来说,能够有研究

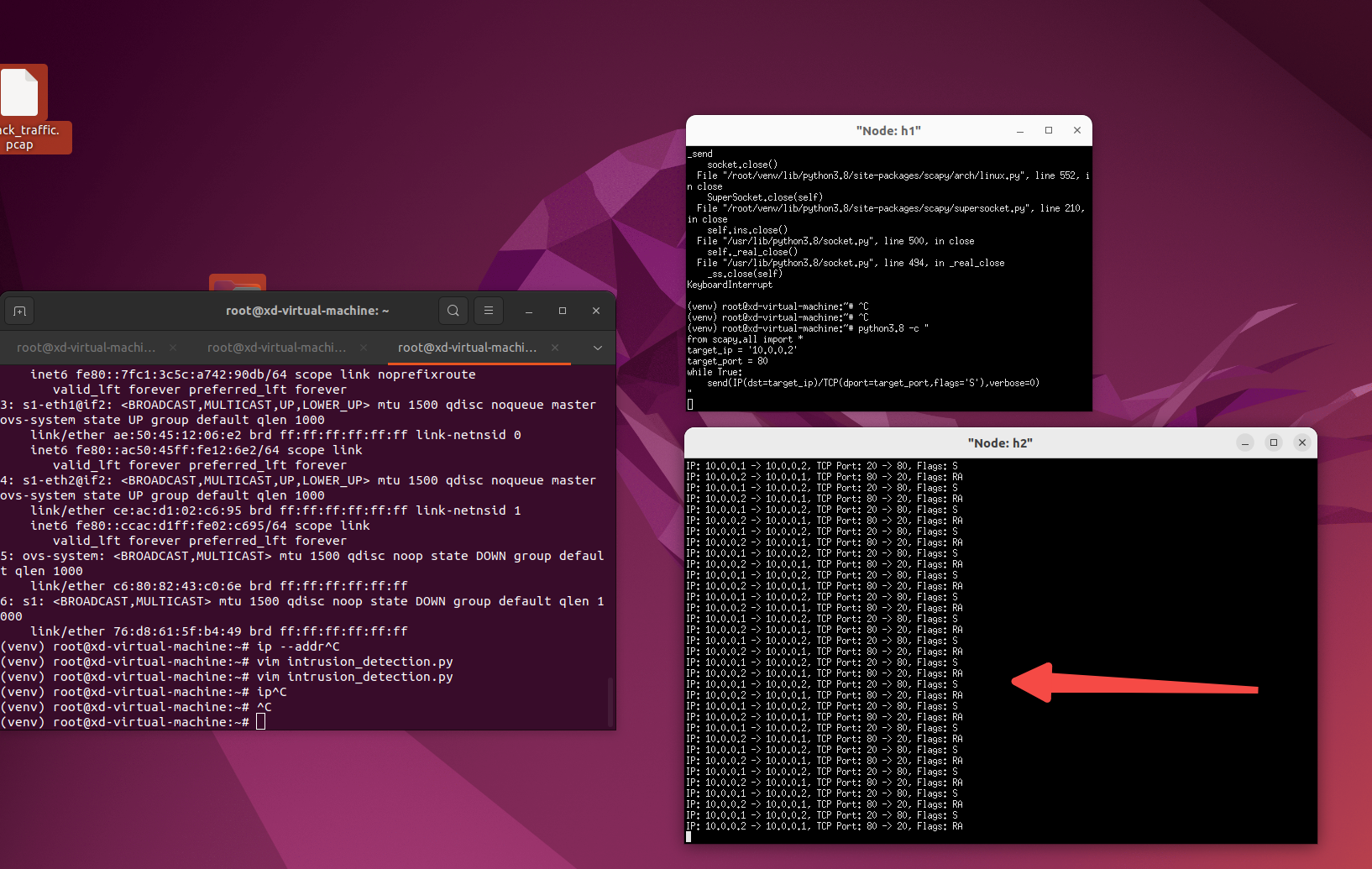

【网络安全】【深度学习】【入侵检测】SDN模拟网络入侵攻击并检测,实时检测,深度学习【二】

文章目录 1. 习惯终端2. 启动攻击3. 接受攻击4. 宿主机查看h2机器 1. 习惯终端 上次把ubuntu 22自带的终端玩没了,治好用xterm: 以通过 Alt+F2 然后输入 xterm 尝试打开xterm 。 然后输入这个切换默认的终端: sudo update-alternatives --config x-terminal-emulator 这之后就可以用

如何看待黑客入侵我们的电脑?会有哪些影响?如何感知及应对?

黑客入侵电脑是一种严重的安全威胁,不仅会对个人,甚至可能对组织造成多方面的影响。我们在日常生活及工作中应该注意防范并能做到及时感知。 一、 黑客入侵的影响 数据泄露:黑客可能会窃取敏感信息,如个人身份信息(如身份证号码、邮箱地址)、银行账户、密码、商业秘密等; 财产损失:黑客可能会通过各种手段盗取资金,例如通过银行账户或信用卡欺诈; 身份盗用:黑客可能会利用窃取的个人信息进行身份盗

应急加固-网站入侵后应急流程

实验需求: bugku的在线实验平台,找到黑客入侵的方式,并确定黑客入侵的ip地址、首次webshell的密码、找到webshell并删除、找到黑客留下的后门中黑客服务器的ip及端口、删除定时任务和脚本、找到黑客添加的账号并删除、修复mysql的getshell漏洞。 应急流程: 进入网站目录,找到日志,进入nginx,打开access.log 通过分析日志,可以看到黑客入侵方式有XS

入侵报警系统的智慧核心——ARMxy工控机深度应用

智能安防领域高清视频监控、人脸识别门禁系统以及入侵报警系统的智能化升级,正以前所未有的速度推动着行业的变革。在这场变革中,ARMxy工业计算机以其卓越的性能、高度的灵活性及强大的集成能力,成为了众多安防解决方案中的核心组件。 高清视频监控: 在繁忙的城市交通路口或是复杂的商业街区,高清视频监控的需求日益增长。ARMxy工业计算机搭载高性能瑞芯微或全志ARM芯片,不仅能够流畅处理多路高清视频流,还

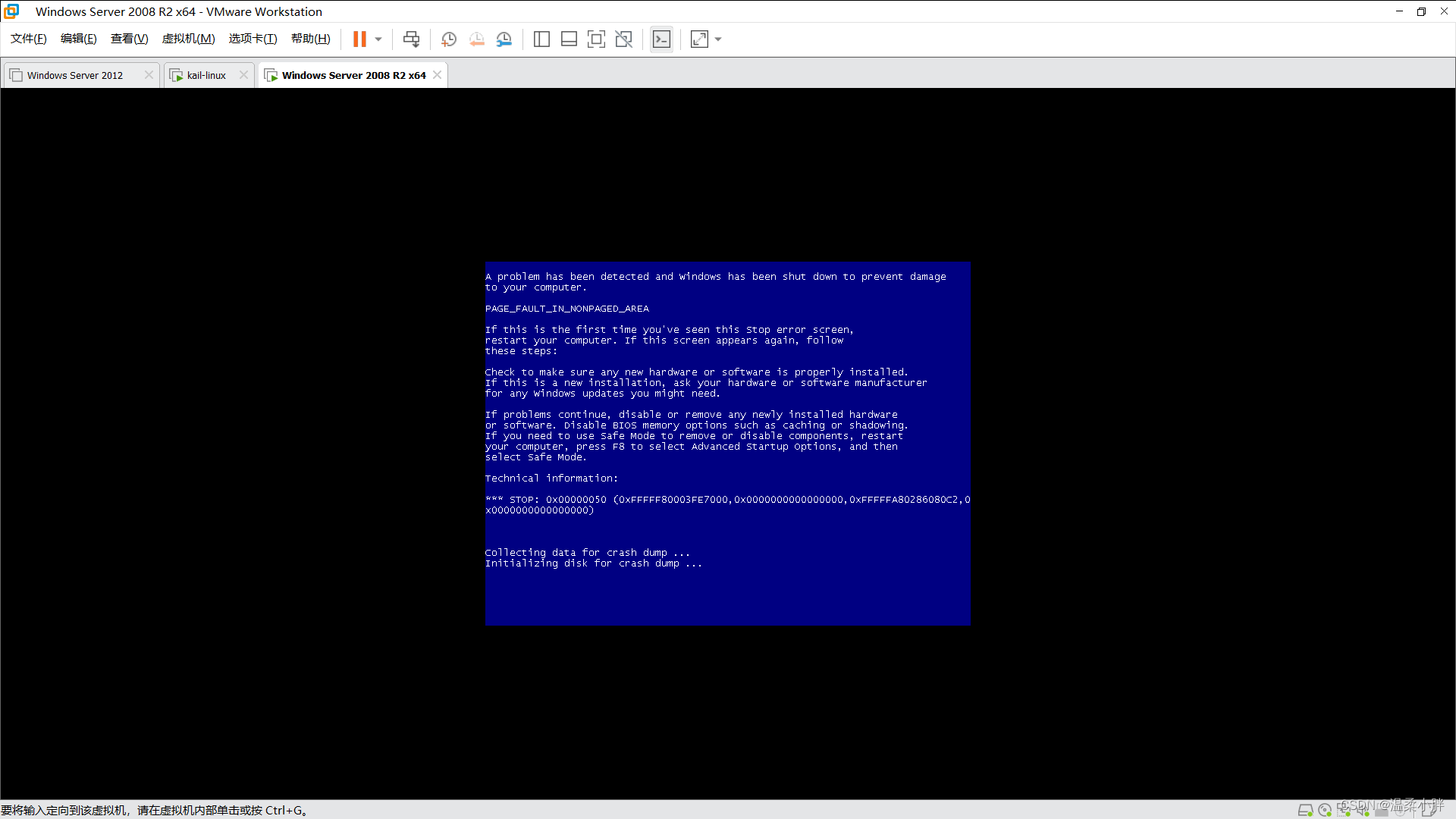

msfconsole利用Windows server2008cve-2019-0708漏洞入侵

一、环境搭建 Windows系列cve-2019-0708漏洞存在于Windows系统的Remote Desktop Services(远程桌面服务)(端口3389)中,未经身份验证的攻击者可以通过发送特殊构造的数据包触发漏洞,可能导致远程无需用户验证控制系统。 攻击机:kail系统 192.168.80.131 靶机:Windows server 2008系统 192.168.8

【深度学习】Transformer分类器,CICIDS2017,入侵检测,随机森林、RFE、全连接神经网络

文章目录 1 前言2 随机森林训练3 递归特征消除 RFE Recursive feature elimination4 DNN5 Transformer5.1. 输入嵌入层(Input Embedding Layer)5.2. 位置编码层(Positional Encoding Layer)5.3. Transformer编码器层(Transformer Encoder Layer)5.4

【网络安全】【深度学习】【入侵检测】SDN模拟网络入侵攻击并检测,实时检测,深度学习

文章目录 1. 前言2. Mininet 和 Ryu 的区别2.1 Mininet2.2 Ryu2.3 总结 3. 模拟攻击3.1 环境准备3.2 创建 Mininet 网络拓扑3.2 启动 Ryu 控制器3.3 模拟网络攻击3.4 捕获流量 4. 实时异常检测4.1 在 Ryu 控制器中4.2 在 h2 机器上的实验结果4.3 深度学习模型部署上h2机器 帮助、咨询 1. 前言

关于PHPMYADMIN的入侵提权拿服务器

转自:http://hi.baidu.com/0o1znz1ow/item/651d3bddbd9b7cf03cc2cb1e 作者不详 关于PHPMYADMIN的入侵提权拿服务器 1.今天收到客户一个单子,说是要黑一台电影服务器,然后给了我IP 61.147.*.* 打开网站一看,发现是用FLEAPHP写的一个程序 因为刚好在研究FLEAPHP开源开发系统,大致了解一些语

Windows和Linux网络威胁入侵的应急响应思路和方法

1.Windows和Linux应急响应技巧 2.Windows和Linux入侵基线核查 原文链接 蓝队应急响应姿势之Linux Linux下应急溯源常用命令 企业服务器环境的搭建和安全配置权威指南(安全运维) 蓝队应急响应姿势之windows 病毒分析常用工具集 对勒索病毒的逆向分析 Windows下常见持久性后门 对伪装docx文件病毒的逆向分析

玄机靶场 第一章 应急响应- Linux入侵排查

玄机靶场 第一章 应急响应- Linux入侵排查 简介 1.web目录存在木马,请找到木马的密码提交 2.服务器疑似存在不死马,请找到不死马的密码提交 3.不死马是通过哪个文件生成的,请提交文件名 4.黑客留下了木马文件,请找出黑客的服务器ip提交 5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交 flag 1.web目录存在木马,请找到木马的密码提交 通过netstat -tnl

基于Python的酒店客房入侵检测系统的设计与实现

基于Python的酒店客房入侵检测系统的设计与实现 开发语言:Python 数据库:MySQL所用到的知识:Django框架工具:pycharm、Navicat、Maven 系统功能实现 酒店客房入侵管理界面 结合上文的结构搭建和用户需求,酒店客房入侵检测系统的基本框架已经是实现,主要管理界面呈现内容如下图所示,主要包括了控制台、客房管理、客户管理以及用户管理四个部分,通过控制台界面