hackmyvm专题

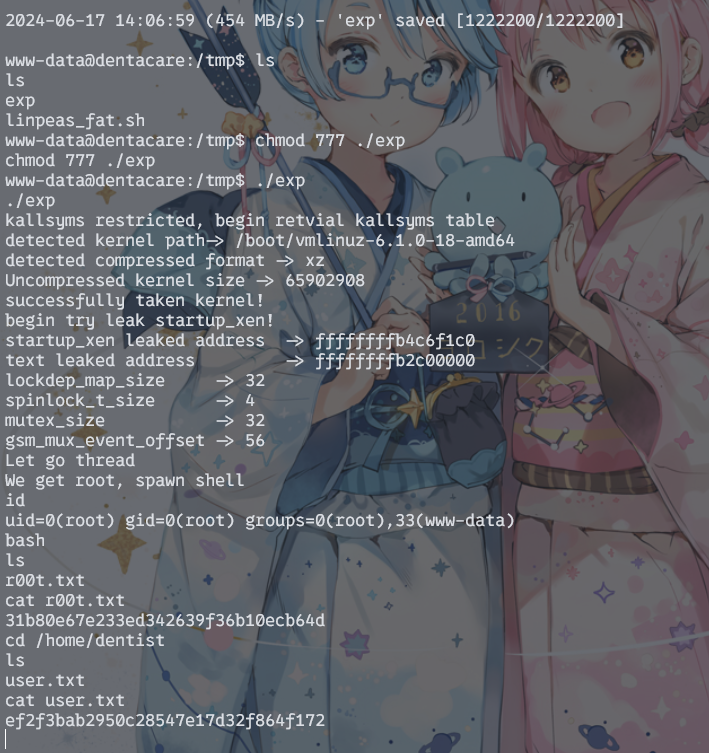

dentacare - hackmyvm

简介 靶机名称:dentacare 难度:中等 靶场地址:https://hackmyvm.eu/machines/machine.php?vm=dentacare 本地环境 虚拟机:vitual box 靶场IP(dentacare):192.168.56.120 跳板机IP(windows 11):192.168.56.1 192.168.190.100 渗透机IP(kali)

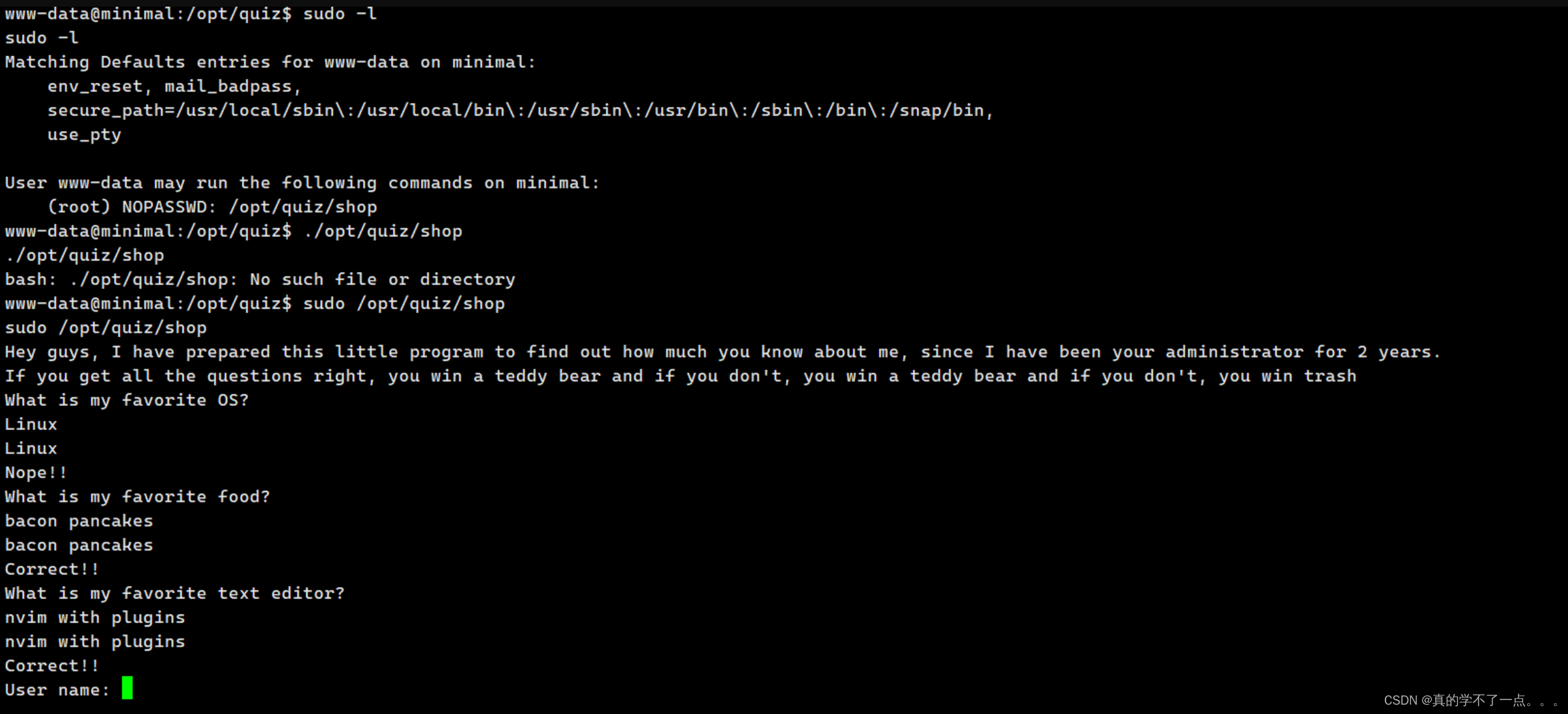

HackMyVM-Minimal

目录 信息收集 arp nmap nikto whatweb WEB web信息收集 gobuster 文件包含漏洞 提权 web信息收集 main方法 question_1 question_2 question_3 prize.txt 软连接 信息收集 arp ┌──(root?0x00)-[~/HackMyVM]└─# arp-s

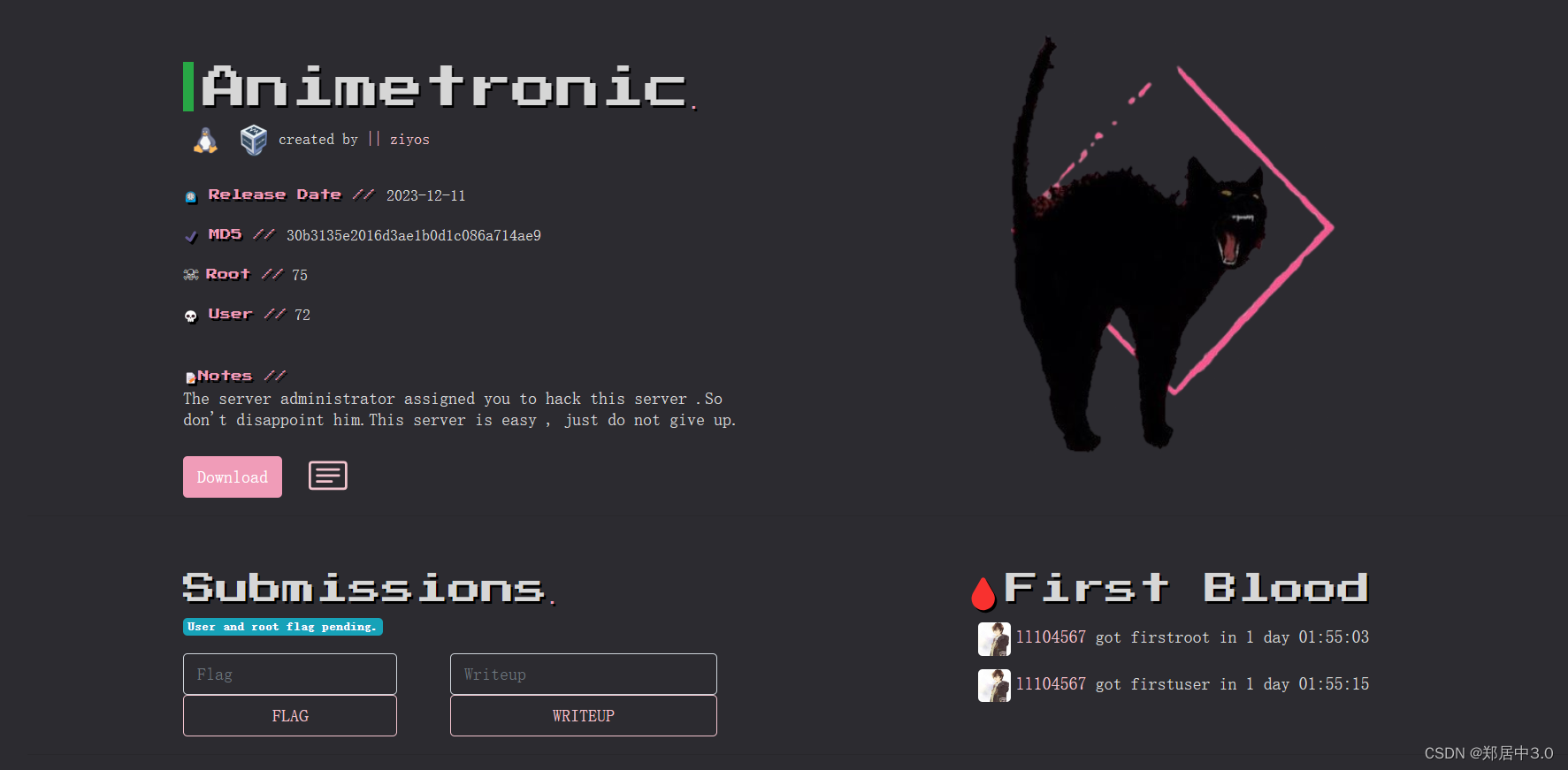

【hackmyvm】 Animetronic靶机

靶机测试 arp-scanporturl枚举exiftool套中套passwordsudo 提权 ` arp-scan arp-scan 检测局域网中活动的主机 192.168.9.203 靶机IP地址 port 通过nmap扫描,获取目标主机的端口信息 ┌──(root㉿kali)-[/usr/share/seclists]└─# nmap -sT -sV

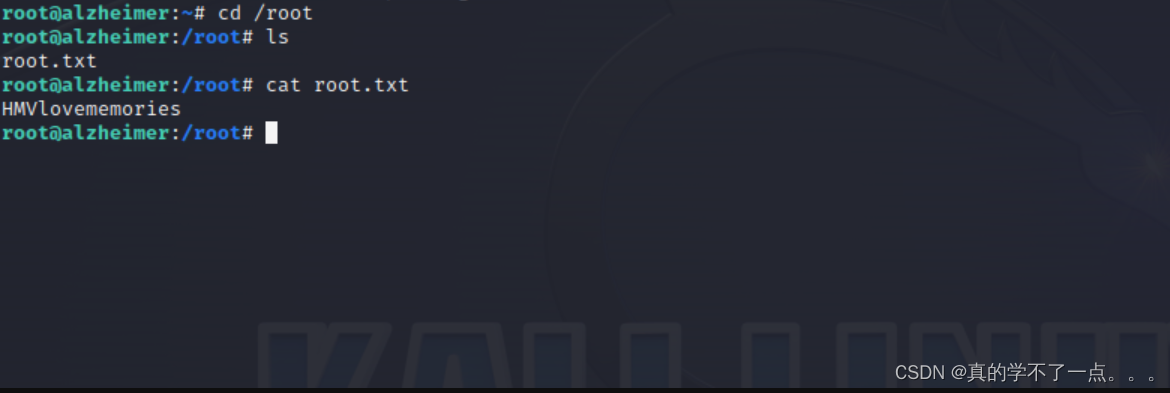

HackMyVM-Alzheimer

目录 信息收集 arp nmap FTP服务信息收集 匿名登陆 关键信息 knock WEB信息收集 信息收集 gobuster 目录爆破 ssh登录 提权 系统信息收集 提权 get root 信息收集 arp ┌──(root㉿0x00)-[~/HackMyVM]└─# arp-scan -lInterface: eth0, typ

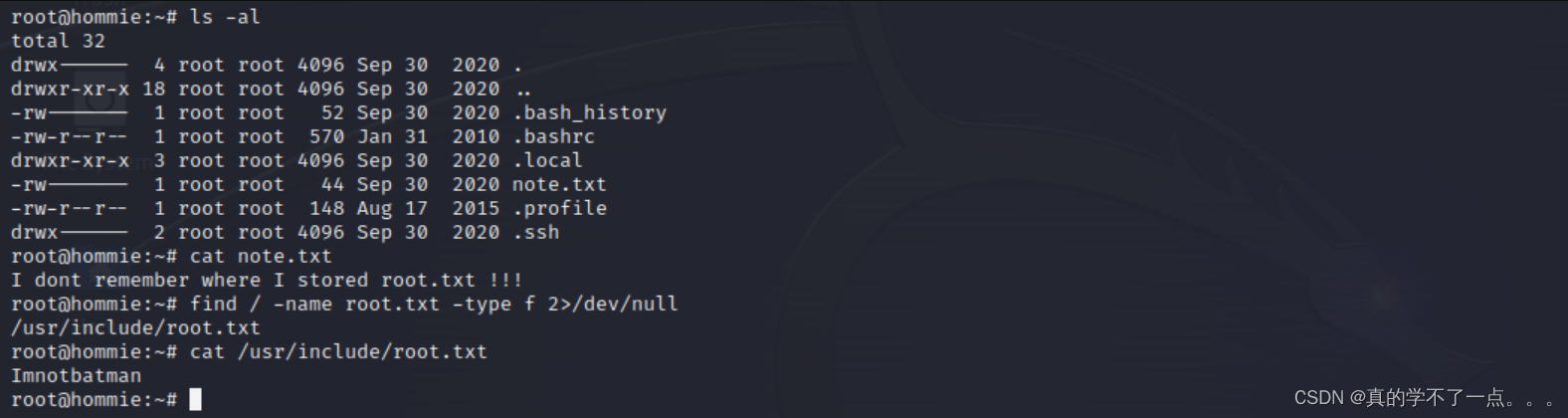

HackMyVM-Hommie

目录 信息收集 arp nmap WEB web信息收集 dirsearch ftp tftp ssh连接 提权 系统信息收集 ssh提权 信息收集 arp ┌──(root㉿0x00)-[~/HackMyVM]└─# arp-scan -lInterface: eth0, type: EN10MB, MAC: 08:00:27:77:ed:8

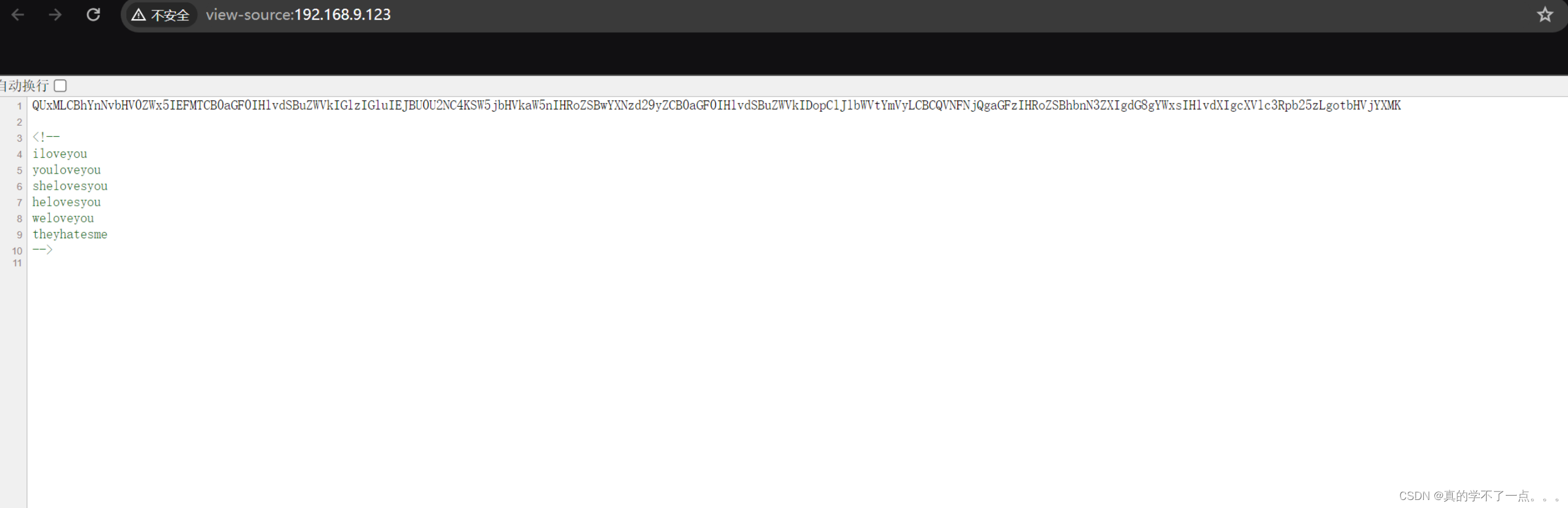

HackMyVM-BaseME

目录 信息收集 arp nmap WEB web信息收集 gobuster hydra 目录检索 ssh 提权 get user sudo base64提权 get root 信息收集 arp ┌─[root@parrot]─[~/HackMyVM]└──╼ #arp-scan -lInterface: enp0s3, type: EN10M

[HackMyVM]靶场Boxing

难度:Medium kali:192.168.56.104 靶机:192.168.56.143 端口扫描 ┌──(root㉿kali2)-[~/Desktop]└─# nmap 192.168.56.143Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-04-03 19:25 CSTNmap scan report for sta

[HackMyVM]靶场Pipy

难度:easy kali:192.168.56.104 靶机:192.168.56.141 端口扫描 ┌──(root㉿kali2)-[~/Desktop]└─# nmap 192.168.56.141 Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-31 20:10 CSTNmap scan

[HackMyVM]靶场Crossbow

kali:192.168.56.104 靶机:192.168.56.136 端口扫描 # nmap 192.168.56.136 Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-26 22:17 CSTNmap scan report for crossbow.hmv (192.168.56.136)Host

[HackMyVM]靶场 Liceo

kali:192.168.56.104 靶机:192.168.56.124 端口扫描 nmap 192.168.56.124 # nmap 192.168.56.124Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-03-22 10:56 CSTNmap scan report for 192.168.56.124Hos

[HackMyVM]靶场 Zon

kali:192.168.56.104 主机发现 arp-scan -l # arp-scan -lInterface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/a

[HackMyVM] Quick

kali:192.168.56.104 主机发现 arp-scan -l # arp-scan -lInterface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/a

[HackMyVM]靶场 Zeug

kali:192.168.56.104 主机发现 arp-scan -l # arp-scan -lInterface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/a

[HackMyVM]靶场 Wild

kali:192.168.56.104 主机发现 arp-scan -l # arp-scan -l Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhill

[HackMyVM]靶场 Quick3

kali:192.168.56.104 主机发现 arp-scan -l # arp-scan -l Interface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/

[HackMyVM] 靶场 Wave

kali:192.168.56.104 主机发现 arp-scan -l # arp-scan -lInterface: eth0, type: EN10MB, MAC: 00:0c:29:d2:e0:49, IPv4: 192.168.56.104Starting arp-scan 1.10.0 with 256 hosts (https://github.com/royhills/a

[HackMyVM]靶场 Adria

kali:192.168.56.104 主机发现 arp-scan -l 靶机:192.168.56.108 端口扫描 nmap -p- 192.168.56.108 开启了 22 80 139 445端口 进入web 编辑 /etc/hosts,把192.168.56.108 adria.hmv添加进去重新访问 里面没什么有用的东西,注册需要邮箱

hackmyvm | venus 1-10 mission 靶机

venus靶机适合刚开始玩CTF,想练练Linux技能的人 靶机地址:https://hackmyvm.eu/venus/ 共给出50个mission,提交这明面上的50个flag算通关 (目前排名第一的提交了58个flag 靶机介绍: venus 1-10 mission 0x01 隐藏文件0x02 按文件名找0x03 文件指定行号0x04 文件名为 -0x05 按文件夹名找0x0

渗透测试练习No.55 CVE-2022-0847-DirtyPipe提权 HackMyVm Pingme

靶机信息 下载地址: https://hackmyvm.eu/machines/machine.php?vm=Pingme网盘链接:https://pan.baidu.com/s/1MYO7cEOg2xou1FrC40v6qg?pwd=ja7r 靶场: HackMyVm.eu 靶机名称: Pingme 难度: 中等 发布时间: 2022年3月9日 提示信息: 无 目标

![[HackMyVM]靶场Boxing](https://img-blog.csdnimg.cn/direct/d3210a204ab14ef38de0298735d9795b.png)

![[HackMyVM]靶场Pipy](https://img-blog.csdnimg.cn/direct/bb0f7469e94c4045b550dc5e3412b9ae.png)

![[HackMyVM]靶场Crossbow](https://img-blog.csdnimg.cn/direct/25827a67260046e886294dc1684a1748.png)

![[HackMyVM]靶场 Liceo](https://img-blog.csdnimg.cn/direct/3d7ea7b06cd5451b8663cfba1187effc.png)

![[HackMyVM]靶场 Zon](https://img-blog.csdnimg.cn/direct/dcf6315ce36e4da6a1a62cdb1ecb3e1a.png)

![[HackMyVM] Quick](https://img-blog.csdnimg.cn/direct/6c324b3fe0d343f3bb8aad1d2f86219d.png)

![[HackMyVM]靶场 Zeug](https://img-blog.csdnimg.cn/direct/83bb609f90624bcc83f7fc7d65258617.png)

![[HackMyVM]靶场 Wild](https://img-blog.csdnimg.cn/direct/b4c47be59eff48bd8e18ff09c60609e3.png)

![[HackMyVM]靶场 Quick3](https://img-blog.csdnimg.cn/direct/c9f880256fa74bf487e3a60ff0b24cad.png)

![[HackMyVM] 靶场 Wave](https://img-blog.csdnimg.cn/direct/497d860c7f4a472a8a92f1c75f06557b.png)

![[HackMyVM]靶场 Adria](https://img-blog.csdnimg.cn/direct/dd48ef57d1b5451780e4cb62f49f411f.png)