本文主要是介绍hackmyvm | venus 1-10 mission 靶机,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

venus靶机适合刚开始玩CTF,想练练Linux技能的人

靶机地址:https://hackmyvm.eu/venus/

共给出50个mission,提交这明面上的50个flag算通关

(目前排名第一的提交了58个flag

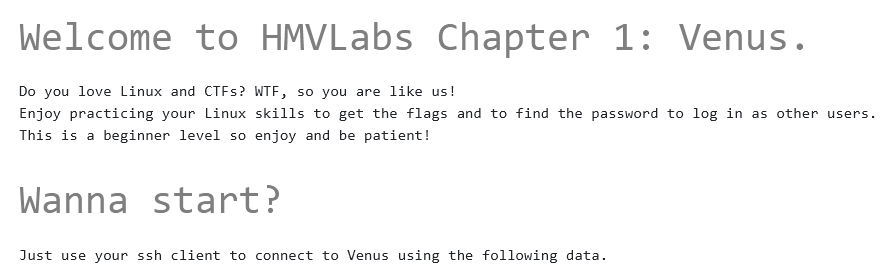

靶机介绍:

venus 1-10 mission

- 0x01 隐藏文件

- 0x02 按文件名找

- 0x03 文件指定行号

- 0x04 文件名为 -

- 0x05 按文件夹名找

- 0x06 按文件类型找

- 0x07 按文件大小找

- 0x08 按文件所有者找

- 0x09 解压zip

- 0x10 文件搜指定开头行

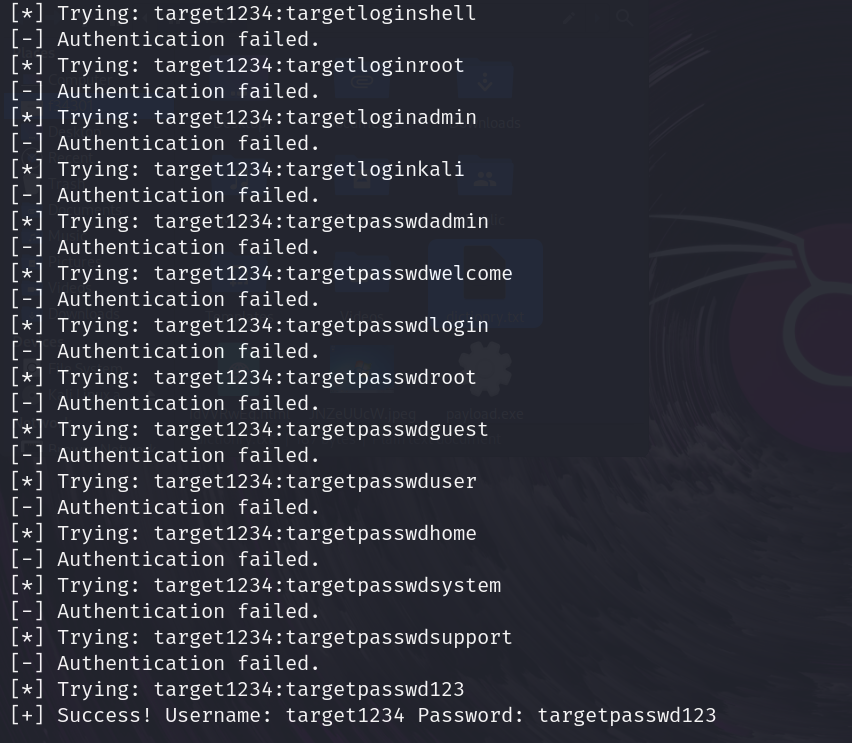

登录

ssh hacker@venus.hackmyvm.eu -p 5000

havefun!

0x01 隐藏文件

~$ cat mission.txt

################

# MISSION 0x01 #

################## EN ##

User sophia has saved her password in a hidden file in this folder. Find it and log in as sophia.## ES ##

La usuaria sophia ha guardado su contraseña en un fichero oculto en esta carpeta.Encuentralo y logueate como sophia.

隐藏文件

ls -al

切换用户

su - 用户名

- 表示切换用户的同时,shell的工作目录和环境也切换过去

0x02 按文件名找

~$ cat mission.txt

################

# MISSION 0x02 #

################## EN ##

The user angela has saved her password in a file but she does not remember where ... she only remembers that the file was called whereismypazz.txt## ES ##

La usuaria angela ha guardado su password en un fichero pero no recuerda donde... solo recuerda que el fichero se llamaba whereismypazz.txt

文件名找文件

find / -name whereismypazz.txt -type f 2>/dev/null

0x03 文件指定行号

~$ ls

findme.txt flagz.txt mission.txt

~$ cat mission.txt

################

# MISSION 0x03 #

################## EN ##

The password of the user emma is in line 4069 of the file findme.txt## ES ##

La password de la usuaria emma esta en la linea 4069 del fichero findme.txt

输出4069行

cat -n findme.txt | grep 4069

0x04 文件名为 -

~$ ls

- flagz.txt mission.txt

~$ cat mission.txt

################

# MISSION 0x04 #

################## EN ##

User mia has left her password in the file -.

## ES ##

La usuaria mia ha dejado su password en el fichero -.

文件名为 -

cat ./-

0x05 按文件夹名找

~$ cat mission.txt

################

# MISSION 0x05 #

################## EN ##

It seems that the user camila has left her password inside a folder called hereiam## ES ##

Parece que la usuaria camila ha dejado su password dentro de una carpeta llamada hereiam

文件夹名找文件夹

find / -name 'hereiam' -type d 2>/dev/null

0x06 按文件类型找

~$ ls

flagz.txt mission.txt muack

~$ cat mission.txt

################

# MISSION 0x06 #

################## EN ##

The user luna has left her password in a file inside the muack folder.## ES ##

La usuaria luna ha dejado su password en algun fichero dentro de la carpeta muack.

密码在muack文件夹中

~$ ls muack

1 123 148 172 197 220 245 27 294 318 342 367 391 415 44 464 489 512 537 67 91

10 124 149 173 198 221 246 270 295 319 343 368 392 416 440 465 49 513 538 68 92

100 125 15 174 199 222 247 271 296 32 344 369 393

是个嵌套文件夹,找文件

find muack -type f

和cat组合一下

find muack/ -type f -exec cat {} \;

0x07 按文件大小找

~$ cat mission.txt

################

# MISSION 0x07 #

################## EN ##

The user eleanor has left her password in a file that occupies 6969 bytes.## ES ##

La usuaria eleanor ha dejado su password en un fichero que ocupa 6969 bytes.

文件大小找文件

find / -size 6969c -type f 2>/dev/null

'c'为以字节为单位

0x08 按文件所有者找

~$ cat mission.txt

################

# MISSION 0x08 #

################## EN ##

The user victoria has left her password in a file in which the owner is the user violin.## ES ##

La usuaria victoria ha dejado su password en un fichero en el cual el propietario es el usuario violin.

按用户所有者找文件

find / -type f -user violin 2>/dev/null

0x09 解压zip

~$ ls

flagz.txt mission.txt passw0rd.zip

~$ cat mission.txt

################

# MISSION 0x09 #

################## EN ##

The user isla has left her password in a zip file.## ES ##

La usuaria isla ha dejado su password en un fichero zip.

解压zip压缩包

~$ unzip passw0rd.zip

Archive: passw0rd.zip

checkdir error: cannot create pwnedPermission deniedunable to process pwned/victoria/passw0rd.txt.

~$ unzip passw0rd.zip -d /tmp

解压到指定目录

0x10 文件搜指定开头行

~$ ls

flagz.txt mission.txt passy

~$ cat mission.txt

################

# MISSION 0x10 #

################## EN ##

The password of the user violet is in the line that begins with a9HFX (these 5 characters are not part of her password.).## ES ##

El password de la usuaria violet esta en la linea que empieza por a9HFX (sin ser estos 5 caracteres parte de su password.).

找指定开头的行

grep ^a9HFX passy

这篇关于hackmyvm | venus 1-10 mission 靶机的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!