本文主要是介绍同源策略:保护你的网页免受恶意攻击的第一道防线(上),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

🤍 前端开发工程师(主业)、技术博主(副业)、已过CET6

🍨 阿珊和她的猫_CSDN个人主页

🕠 牛客高级专题作者、在牛客打造高质量专栏《前端面试必备》

🍚 蓝桥云课签约作者、已在蓝桥云课上架的前后端实战课程《Vue.js 和 Egg.js 开发企业级健康管理项目》、《带你从入门到实战全面掌握 uni-app》

文章目录

- 一、引言

- 介绍同源策略的背景和重要性

- 二、什么是同源策略

- 解释同源策略的定义和原理

- 描述同源策略的作用和目的

- 三、同源策略的工作原理

- 介绍同源策略的实施过程

- 解释 URL、协议、主机和端口的概念

一、引言

介绍同源策略的背景和重要性

同源策略是一种浏览器安全策略,用于限制不同源(例如不同的域名、协议或端口)之间的交互。它的主要目的是防止恶意网站窃取或篡改其他网站的敏感信息。

在早期的 Web 开发中,同源策略的重要性并不突出,因为大多数网站都是独立的,并且没有太多的跨域交互需求。然而,随着 Web 应用程序的发展和普及,越来越多的网站开始使用第三方脚本、API 和内容,这就需要浏览器能够安全地处理来自不同源的请求。

同源策略的重要性在于它可以保护用户的隐私和安全。如果没有同源策略,恶意网站可以通过嵌入恶意脚本或发送跨域请求来获取其他网站的敏感信息,例如用户的登录凭据、Cookie 或其他个人数据。这可能导致网站用户的信息泄露、财产损失以及其他安全问题。

此外,同源策略还可以防止恶意网站篡改其他网站的内容,从而保护网站的完整性和可用性。如果没有同源策略,恶意网站可以通过跨域请求修改其他网站的 DOM 结构、样式或脚本,从而对用户造成干扰或误导。

总之,同源策略是 Web 安全的重要组成部分,它可以保护用户的隐私、安全和网站的完整性。开发人员在设计和实现跨域交互时应该了解并遵守同源策略,以确保他们的应用程序是安全和可靠的。

二、什么是同源策略

解释同源策略的定义和原理

同源策略(Same-Origin Policy)是一种浏览器在处理跨域请求时所采用的限制策略。它限制从一个域名的网页(包括通过该域名发起的跨域请求)访问另一个域名的资源。同源策略的目的是为了防止跨站请求伪造(CSRF)攻击,确保用户数据的安全。

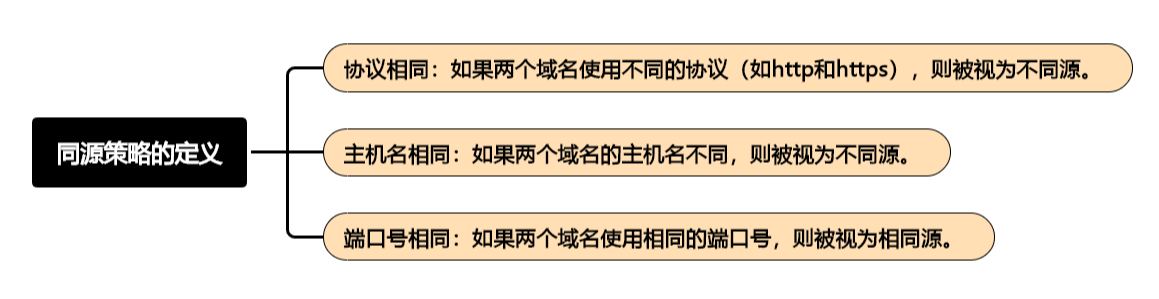

同源策略的定义如下:

- 协议相同:如果两个域名使用不同的协议(如http和https),则被视为不同源。

- 主机名相同:如果两个域名的主机名不同,则被视为不同源。

- 端口号相同:如果两个域名使用相同的端口号,则被视为相同源。

同源策略的工作原理如下:

当浏览器收到一个跨域请求时,它会检查请求的域名与当前页面的域名是否属于同一个源。如果是,则允许请求;否则,会拒绝请求。这种检查通常是通过请求头中的Origin字段来实现的。

如果请求被允许,浏览器会将请求的资源返回给页面;如果请求被拒绝,浏览器会返回一个错误信息。

同源策略也有一些例外情况,例如*通配符、localhost等,这些情况下的跨域请求也会被允许。此外,一些浏览器允许通过jsonp(JSON with Padding)技术实现跨域请求,这种情况下,请求头中的Origin字段会被忽略。

同源策略的实施可以有效地防止跨域请求伪造攻击,保护用户数据的安全。但是,同源策略也可能会限制一些正常的跨域请求,需要根据具体情况来权衡安全性和便利性。

描述同源策略的作用和目的

同源策略是指浏览器在加载网页时,会检查网页的来源是否与当前网页的来源相同。

同源策略的主要目的是为了保证网页的安全性和防止跨域攻击。

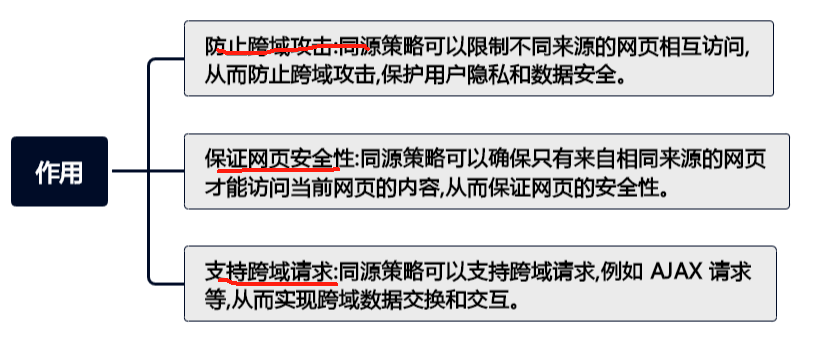

同源策略的作用如下:

-

防止跨域攻击:同源策略可以限制不同来源的网页相互访问,从而防止跨域攻击,保护用户隐私和数据安全。

-

保证网页安全性:同源策略可以确保只有来自相同来源的网页才能访问当前网页的内容,从而保证网页的安全性。

-

支持跨域请求:同源策略可以支持跨域请求,例如 AJAX 请求等,从而实现跨域数据交换和交互。

同源策略的目的是为了确保网页的安全性和防止跨域攻击,保护用户隐私和数据安全,支持跨域请求,实现跨域数据交换和交互。

三、同源策略的工作原理

介绍同源策略的实施过程

同源策略的实施过程如下:

- 浏览器检查请求头中的

Origin字段。如果该字段为空或为*通配符,则表示允许跨域请求;如果该字段与当前页面的域名不同,则表示拒绝跨域请求。 - 如果请求被允许,浏览器会将请求的资源返回给页面;如果请求被拒绝,浏览器会返回一个错误信息。

- 如果请求被允许,浏览器会根据请求头中的

Accept字段来确定返回的资源类型。 - 如果请求被允许,浏览器会根据请求头中的

Authorization字段来确定是否需要验证身份。 - 如果请求被允许,浏览器会将请求的资源存储在浏览器的缓存中,以便在以后的请求中使用。

- 如果请求被拒绝,浏览器会返回一个错误信息,告诉用户请求被拒绝的原因。

同源策略的实施过程可能会根据浏览器的不同而略有不同。例如,一些浏览器允许通过jsonp(JSON with Padding)技术实现跨域请求,这种情况下,请求头中的Origin字段会被忽略。此外,一些浏览器会限制跨域请求的次数,以防止跨域请求攻击。

同源策略的实施可以有效地防止跨域请求伪造攻击,保护用户数据的安全。但是,同源策略也可能会限制一些正常的跨域请求,需要根据具体情况来权衡安全性和便利性。

解释 URL、协议、主机和端口的概念

URL(统一资源定位符)是一种用于标识互联网上资源位置的方法。

URL通常由多个部分组成,包括协议、主机和端口等。

以下是对这些概念的简要解释:

- 协议(

Protocol):协议是指用于访问互联网资源的协议。常见的协议有HTTP(超文本传输协议)、HTTPS(超文本传输协议加密版)和FTP(文件传输协议)等。 - 主机(

Host):主机是指用于访问资源的计算机或服务器。主机通常由域名和IP地址组成,如www.example.com或192.168.0.1。 - 端口(

Port):端口是指用于访问资源的端口号。不同的协议可能使用不同的端口号,如HTTP通常使用80端口,HTTPS通常使用443端口。

URL的格式通常如下所示:

协议://主机:端口/路径

例如,以下是一个URL示例:

http://www.example.com:80/path/to/resource

在这个示例中,协议为HTTP,主机为www.example.com,端口号为80,路径为/path/to/resource。

这篇关于同源策略:保护你的网页免受恶意攻击的第一道防线(上)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!