本文主要是介绍攻击者是如何通过 YouTube 传播恶意软件的,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

攻击者会一直寻找各种方式对目标进行攻击,从高科技的 0day 漏洞到大规模的钓鱼邮件都可以达成攻击者的攻击意图。一种行之有效的方法是将社会工程学与互联网上经常被访问的网站相结合,社交媒体则是被攻击者盯上的主要目标。攻击者可以利用这些网站的大流量、匿名性、用户警惕性低,来快速地创建能够覆盖大量攻击目标的攻击行动。

虽然与手动攻击相比,这种攻击方式通常被认为是很低级的,但其影响往往很大。想要通过搜索引擎搜索破解软件来节省软件费用的用户,很可能会为自己和所属组织带来更大的损失。

年初时就有研究人员提醒,上传到 YouTube 上与 AI 生成有关的视频表面在传播破解软件,其实是传播恶意软件。尽管 AI 生成的视频热度在下降,但这种攻击媒介仍然可行,且会被攻击者持续利用。

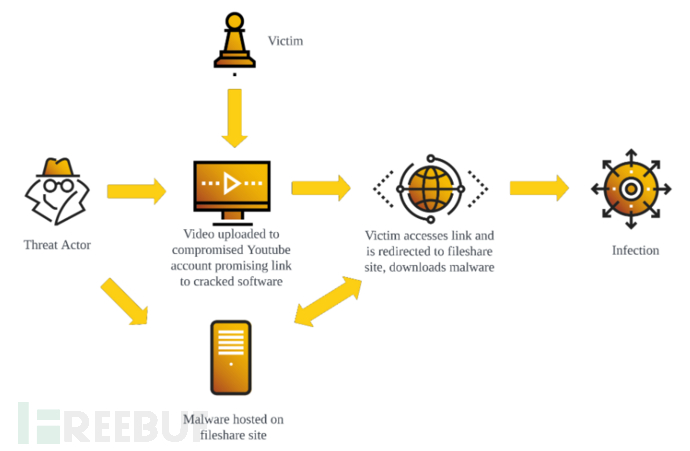

感染链

YouTube 成为感染媒介

攻击者首先获取对 YouTube 频道的控制权,这些频道往往好几年没有上传过任何内容。在历次数据泄露中泄露的旧凭据可能就可以访问那些被用户弃用,但其实仍处于活跃状态的账户。

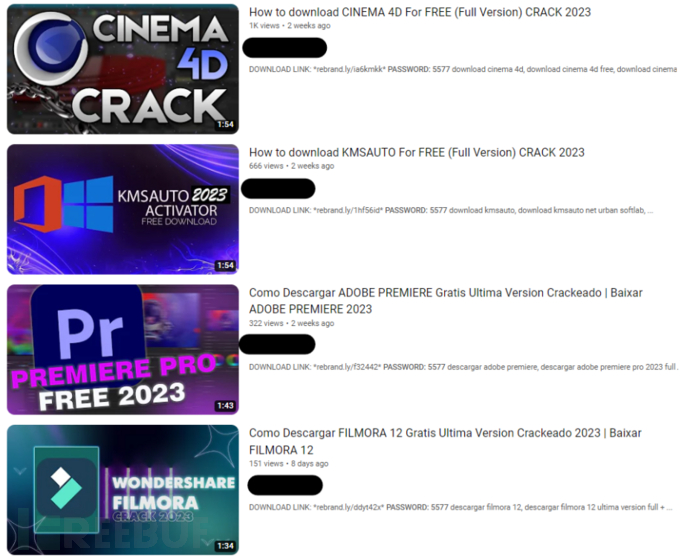

攻击者控制了账户后,上传一个与该频道此前内容不符的短视频。不同账户发布的视频风格是统一的,一般都是通过付费软件的破解版本来吸引受害者。

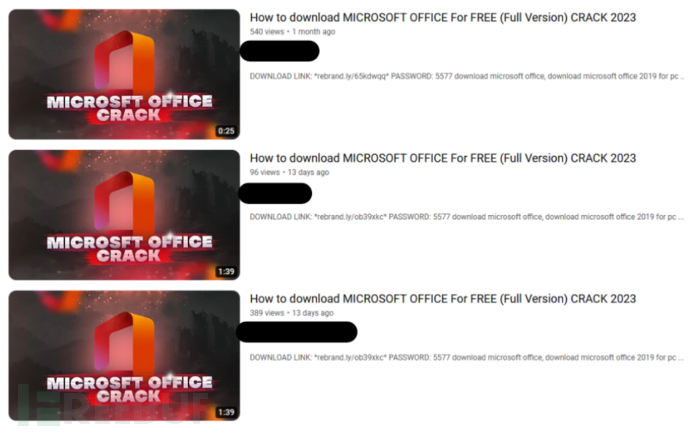

统一视频风格

类似的视频

类似的视频

某频道在 2012 年前上传的都是与说唱音乐有关的视频,在 2023 年 8 月反而上传了一个 Adobe Animate 破解版的视频。

Adobe Animate 破解版

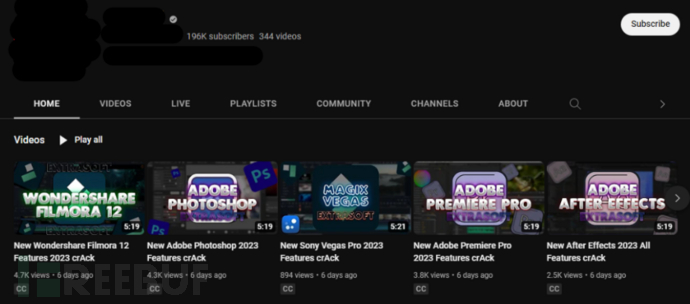

这些视频有时候是利用 AI 技术生成的,使用语音转文本软件来模拟人类语言,大多数视频都是由叠加在背景动画上的文本组成。尽管这些频道的受众规模各不相同,也没有频道的订阅者数量超过十万,但这对攻击者来说已经很有价值。这些账户已经是大量受众的可信来源,因此感染的概率更高。

大量受众的频道

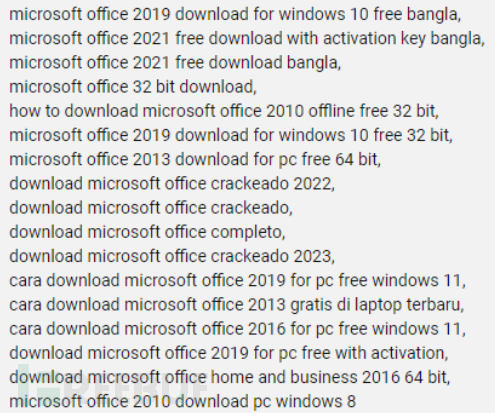

攻击者会使用各种技术来增加视频的吸引力,例如将大量与破解软件有关的标签增加到视频描述进行 SEO 投毒。攻击者不仅针对英语国家/地区,也包含其他语言(孟加拉语、西班牙语和印度尼西亚语等):

SEO 投毒标签

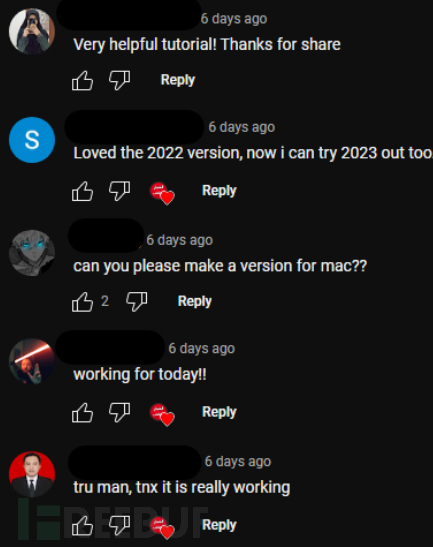

攻击者在视频的评论区,利用其他受控账户创建一系列正面的、积极的评论,增加破解软件的可信度。由于最终下载的文件是恶意软件并不包含承诺的文件,这些表示有效的评论显然是攻击者自己创建的。

虚假评论

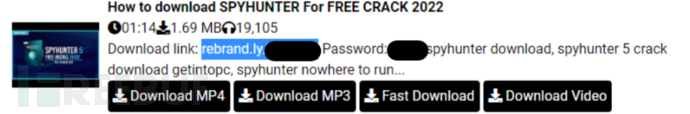

视频描述里往往包含指向破解软件下载页面的 URL 地址与访问密码,攻击者经常会利用 Rebrandly 或 Bitly 等短链接服务来创建下载地址,降低被受害者怀疑的概率。恶意软件往往部署在文件共享平台,有时候也会使用失陷的网站。下载后受害者使用视频描述中提到的密码打开文件,就会触发感染。

恶意软件

Redline

分析时发现最多的恶意软件就是 Redline,这是一种信息窃密类恶意软件。Redline 会窃取保存在失陷主机上的各种敏感数据,其本身也可以用作下载器与后门。

攻击者可以借助 Redline 开展大量恶意活动,但订阅使用 Redline 恶意软件本身每月需要 100 到 150 美元,这是典型的恶意软件即服务(MaaS)产品。

Raccoon

Raccoon 也与几个被利用的账户有关,和 Redline 一样也使用恶意软件即服务模式。Raccoon 的价格为每周 75 美元或者每月 200 美元,也会窃取失陷主机上的各种敏感数据。

其他

这种传播媒介也是传播各种 Loader 的理想方式,例如 Vidar、Smokeloader 与 Privateloader 等。

TropiCracked 的攻击

名为 TropiCracked 的攻击者在 2022 年 6 月起就入侵了南美地区超过 800 个 YouTube 账户,攻击方式持续至今都没有重大变化。

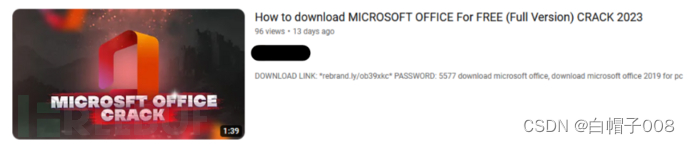

攻击者发布的一个 YouTube 视频,宣传提供 Microsoft Office 的破解版。

视频缩略图

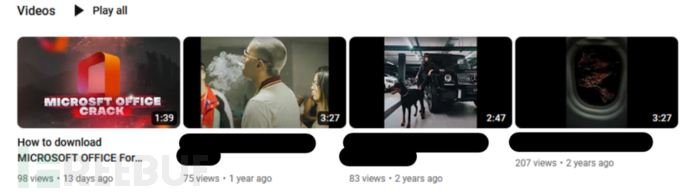

上传视频的账户此前主要发布与音乐有关的内容,上一次上传视频还是一年多前,却忽然发布了一个关于破解版 Microsoft Office 的视频。

频道的视频

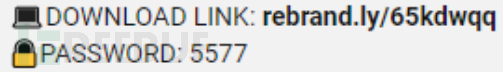

根据视频描述,下载链接与密码如下所示:

下载信息

下载链接并没有直接跳转到文件共享网站,而是指向了 Telegraph 的 URL。页面提示用户点击相关链接以访问文件共享网站,这样防止恶意链接被检出。Telegraph 是 Telegram 在 2016 年创建的博客平台,允许在不注册的情况下发布页面,因此获得了攻击者的青睐。

重定向页面

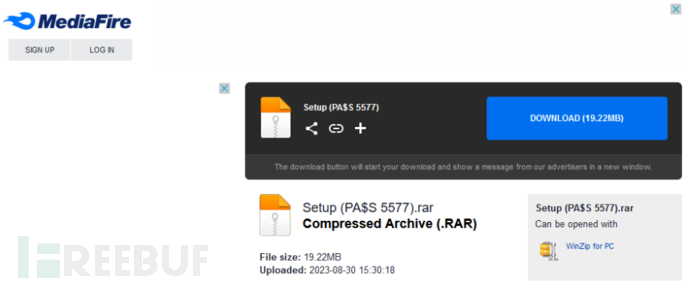

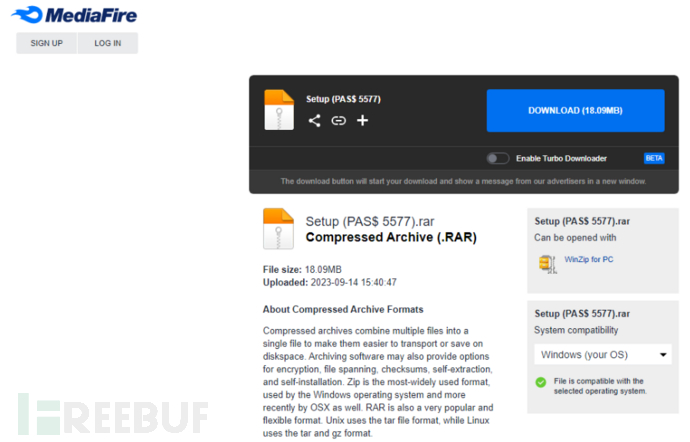

Telegraph 的链接是在 2022 年 11 月 24 日创建的,攻击者使用该方式已经持续了数年。用户点击就会跳转到知名文件共享平台 MediaFire 中:

下载地址

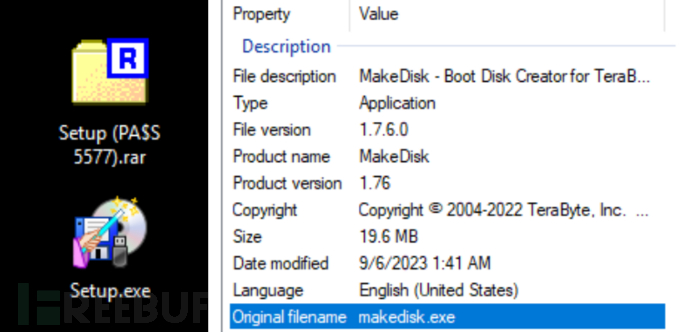

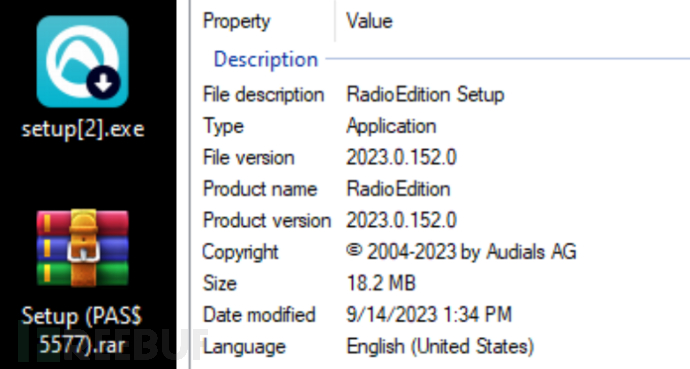

文件本身是一个 RAR 压缩文件,使用解压密码会得到 Setup.exe:

文件属性

文件属性中声称 Setup.exe 文件是合法的 Makedisk 产品,但其实是个恶意文件。

Payload 分析

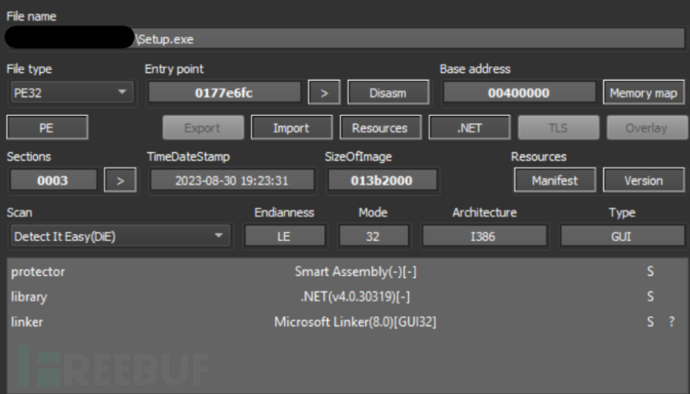

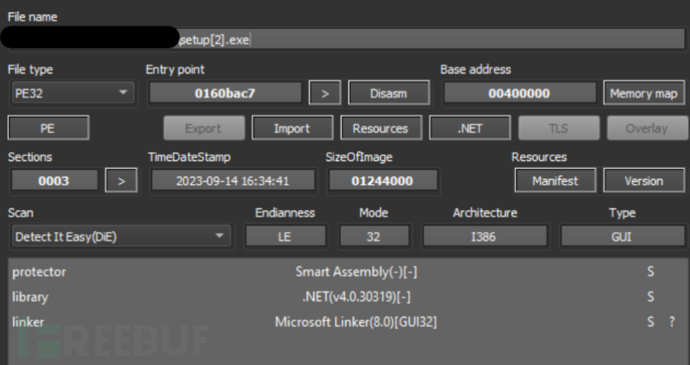

恶意样本是通过 Smart Assembly 混淆器加壳的 .NET 程序文件:

基本信息

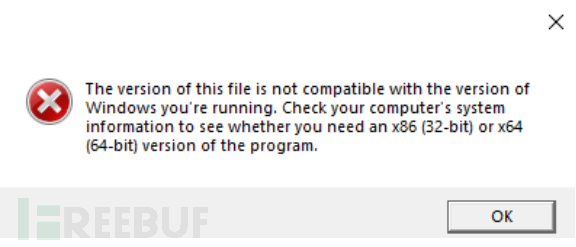

文件的编译时间为 2023 年 8 月 30 日,与 MediaFire 的上传日期相同。通过 VirusTotal 的结果分析,该文件为 RedLine 窃密木马。执行 Setup.exe 会触发以下错误信息:

错误信息

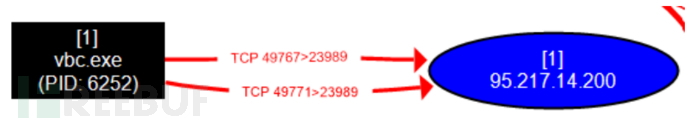

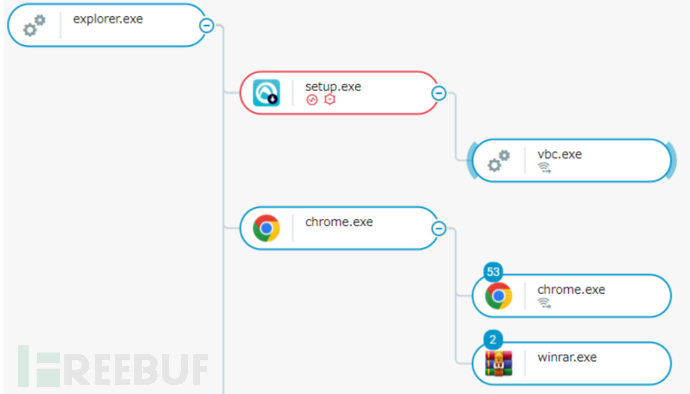

Setup.exe 执行后会调用 Visual Basic 命令行进程 vbc.exe,然后退出只保留 vbc.exe 运行。

![]()

vbc.exe

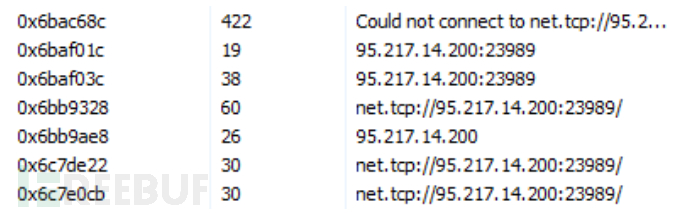

查看该进程,可以发现其连接到了 C&C 服务器(95.217.14.200):

网络连接信息

该 IP 地址位于芬兰,也被威胁情报标记为 Redline。在 vbc.exe 运行时,会定期连接到该 IP 地址。

回连 C&C 服务器

程序依赖关系如下所示:

进程树

成功入侵的 Redline 恶意软件会窃取失陷主机上的敏感信息,也可以下载其他恶意 Payload。

进一步深入

攻击基础设施

攻击者大量使用小规模且廉价的基础设施来接触大量潜在受害者,虽然使用 Redline 甚至获取失陷账户都是要花钱的,但使用 YouTube、Telegraph 和 MediaFire 都是免费的,不需要太高深的技术水平就能接触到广泛的潜在受害者,

TropiCracked 团伙就广泛应用了这种方式,Google 发现该攻击者已经使用超过 800 个账户来投放此类视频。

各种恶意视频

攻击者针对各种付费软件都上传了不同的视频,为了覆盖寻找各类软件的潜在受害者。TropiCracked 主要针对南美洲的西班牙语和葡萄牙语用户,也兼顾英语和韩语等其他语言对全球用户进行攻击。根据 VirusTotal 的数据,上传同类恶意样本的主要来自南美洲。

两层架构

TropiCracked 架构的这套轻量级架构,一旦威胁情报检出了 Paylod 攻击者也可以快速更改进行应对。通过在 YouTube 视频和 MediaFire 下载页面间增加 Telegraph 链接就是中间的缓冲区,这样一来更换 Payload 就不再需要创建新的下载页,也不需要更新视频页面的介绍信息。

最初分析时 Setup.exe 在 8 月 30 日上传,几周后 Telegraph 更换了新的 MediaFire 链接,变成了 9 月 14 日上传的 Setup.exe 文件。

新下载页面

最终的文件名称没变,但文件本身其实已经变了。编译日期和最新的上传日期是相同的:

文件基本信息

这次文件还试图伪装成 RadioEdition 的产品,而非之前的 Makedisk。

文件属性信息

文件的主要功能甚至 C&C 地址都没有变,少量改动就能创建新的文件。攻击者几乎不需要额外付出什么就可以启用新的载荷,随时升级保持了攻击的时效性。

不止 YouTube

TropiCracked 团伙不仅使用 YouTube 作为主要攻击媒介,其他类似网站也全面覆盖。类似的攻击手法也在西班牙语音乐共享网站上发现了:

其他网站的攻击

链接前也附加了解压的密码,描述内容掺杂意大利语和英语都是为了 SEO 投毒。

SEO 投毒

攻击者可能是使用字典创建标签,但由于粗心大意,发现的内容和上传的内容无关。

结论

通过使用泄露的凭据信息,攻击者巧妙地发起了大规模攻击,利用社交媒体的广泛传播接触大量潜在受害者。攻击者上传的视频有的几天后被官方删除,有的则持续数月都没有被发现。

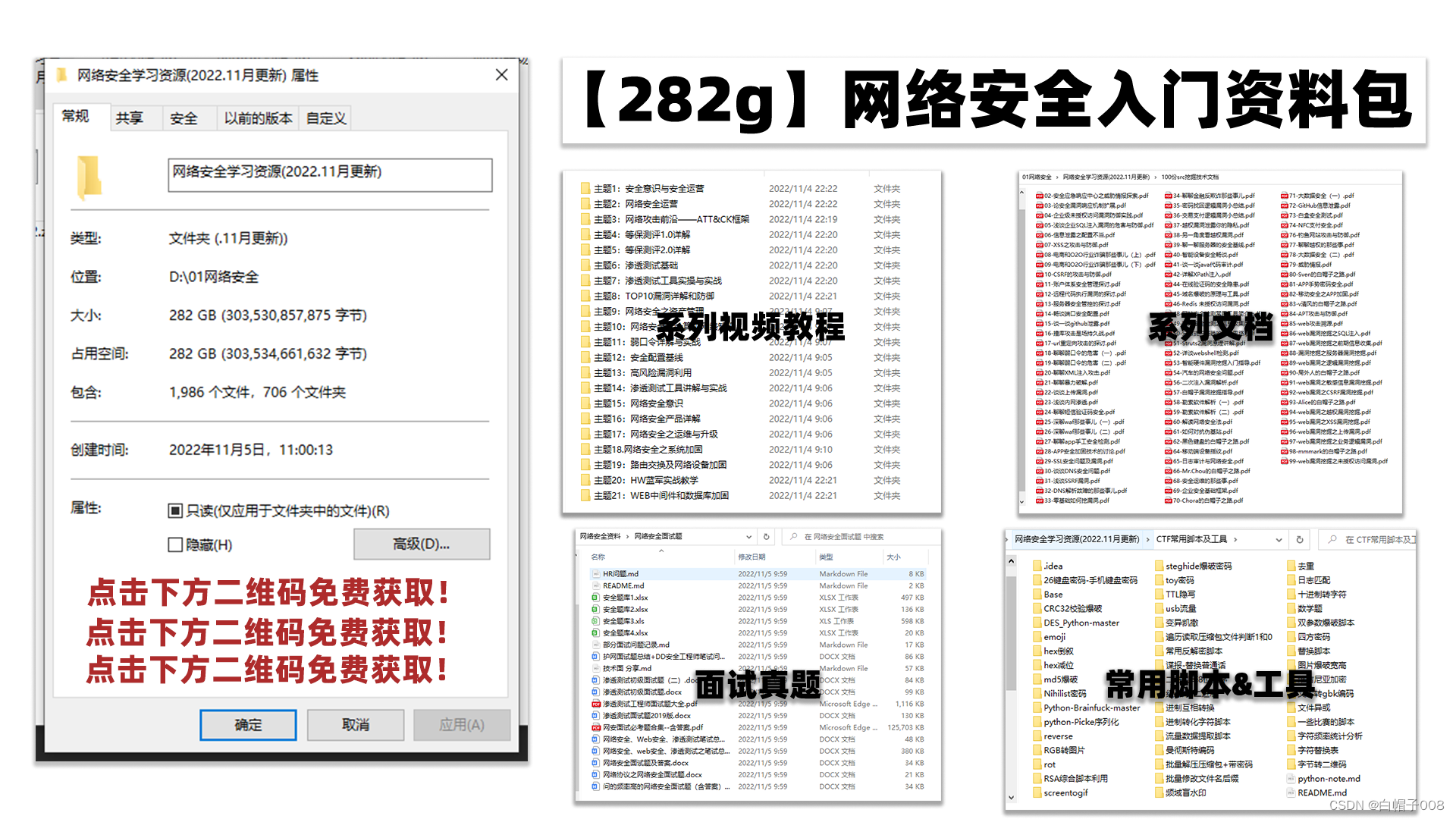

网络安全学习资源分享:

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

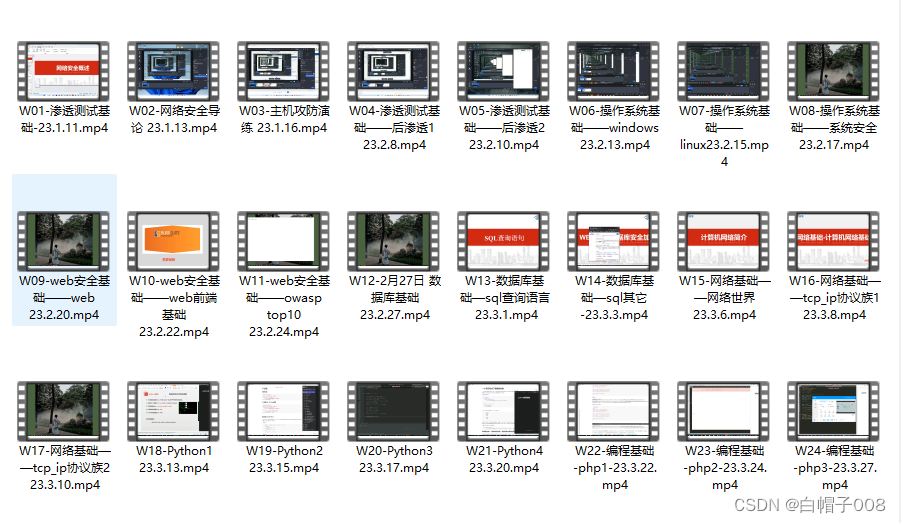

同时每个成长路线对应的板块都有配套的视频提供:

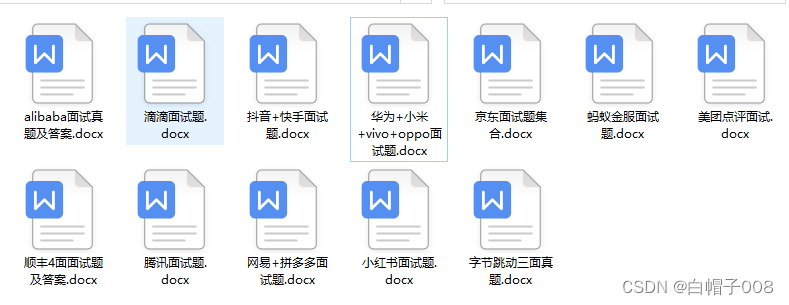

大厂面试题

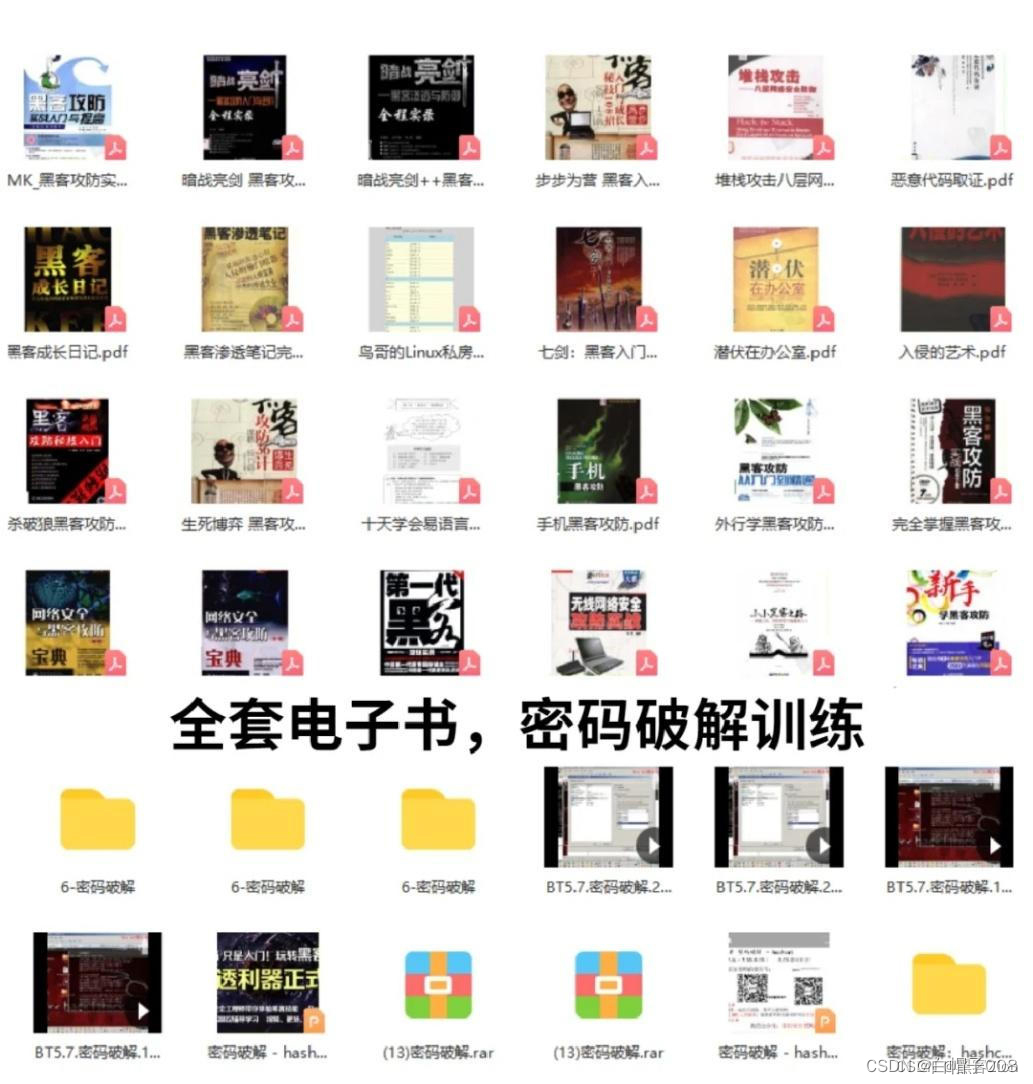

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。

这篇关于攻击者是如何通过 YouTube 传播恶意软件的的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[pytorch] --- pytorch基础之损失函数与反向传播](https://i-blog.csdnimg.cn/direct/d7918f0c5e0d4bc2be09bd8aaf71e61a.png)