恶意软件专题

如何保护服务器免受恶意软件攻击?

了解如何保护服务器免受恶意软件的侵害一直是管理员关注的问题。各种恶意软件带来的威胁已经存在了几十年,早在 1949 年的一篇关于自我复制计算机程序的理论科学论文中就对其进行了讨论。自 20 世纪 70 年代初的实验性病毒以来,恶意软件一直是一种不断发展的威胁。随着我们即将进入 21 世纪的第三个十年,它仍然是企业无法忽视的问题。 保护服务器的简单步骤 无论属于哪个细分市场或行业,公司都必须警惕

Google Play应用包更新被判恶意软件下架封号,问题可能出在素材宣传图上?

相信不少在Google play上架应用的开发者,都遇到过应用更新之后就被下架了,严重的甚至封号,尤其对于A/B面应用,情况更甚。 Google Play的审核机制近年来越来越严格,这一点让很多开发者感到头疼。除了代码,应用的宣传图、logo等元素,只要稍有不妥,也很容易就触碰到Google的审核红线。 很多开发者原本认为,只要代码没什么问题,应用就能顺利通过审核。但实际情况却并非如此

苹果Mac电脑遭恶意软件攻击 Mac第三方恶意软件删除不了

苹果Mac电脑一直以来都以安全性和稳定性著称,许多用户认为Mac电脑不会受到恶意软件的侵害,但事实上,Mac电脑也不是绝对安全的,近年来,有越来越多的恶意软件针对Mac电脑进行攻击,甚至有些恶意软件可以绕过苹果的安全机制,难以被检测和删除。本文将介绍苹果Mac电脑遭恶意软件攻击怎么办,以及Mac第三方恶意软件删除不了怎么办。 一、苹果Mac电脑遭恶意软件攻击 什么是恶意软件? 恶意软件是指那

什么是云恶意软件攻击,如何进行有效的防护

一切都在向云转移。云端数据越多,恶意攻击者攻击云平台的兴趣就越大。 攻击者使用恶意软件窃取数据并破坏服务。虽然恶意软件在云端可能不像在个人电脑上那么普遍,但大行其道的云恶意软件令人担忧。此外,组织不像您预料的那样意识到这点。 那么云恶意软件究竟是什么?哪些是已知的云攻击类型?您能抵御它们吗? 云恶意软件简介 云恶意软件是攻击云平台的恶意代码。恶意代码与您在计算机和移动设备上预料的恶意代

关于恶意软件、行为透明度和移动恶意软件的最新审核变动

关于隐私权、欺骗行为和设备滥用这块,谷歌官方政策一直在改动,最新政策更新出来了,2024 年 8 月 31 日才会进行实施,希望在这期间,开发者们能早点修改重新提包,避免过期后被扫荡下架。 目录 变动新增关于 - 敏感信息访问权限和 API 修改范围拒审解决 变动新增 关于 - 敏感信息访问权限和 API 为向用户提供更注重隐私保护的体验,我们将推出“照片和视频访问权限”

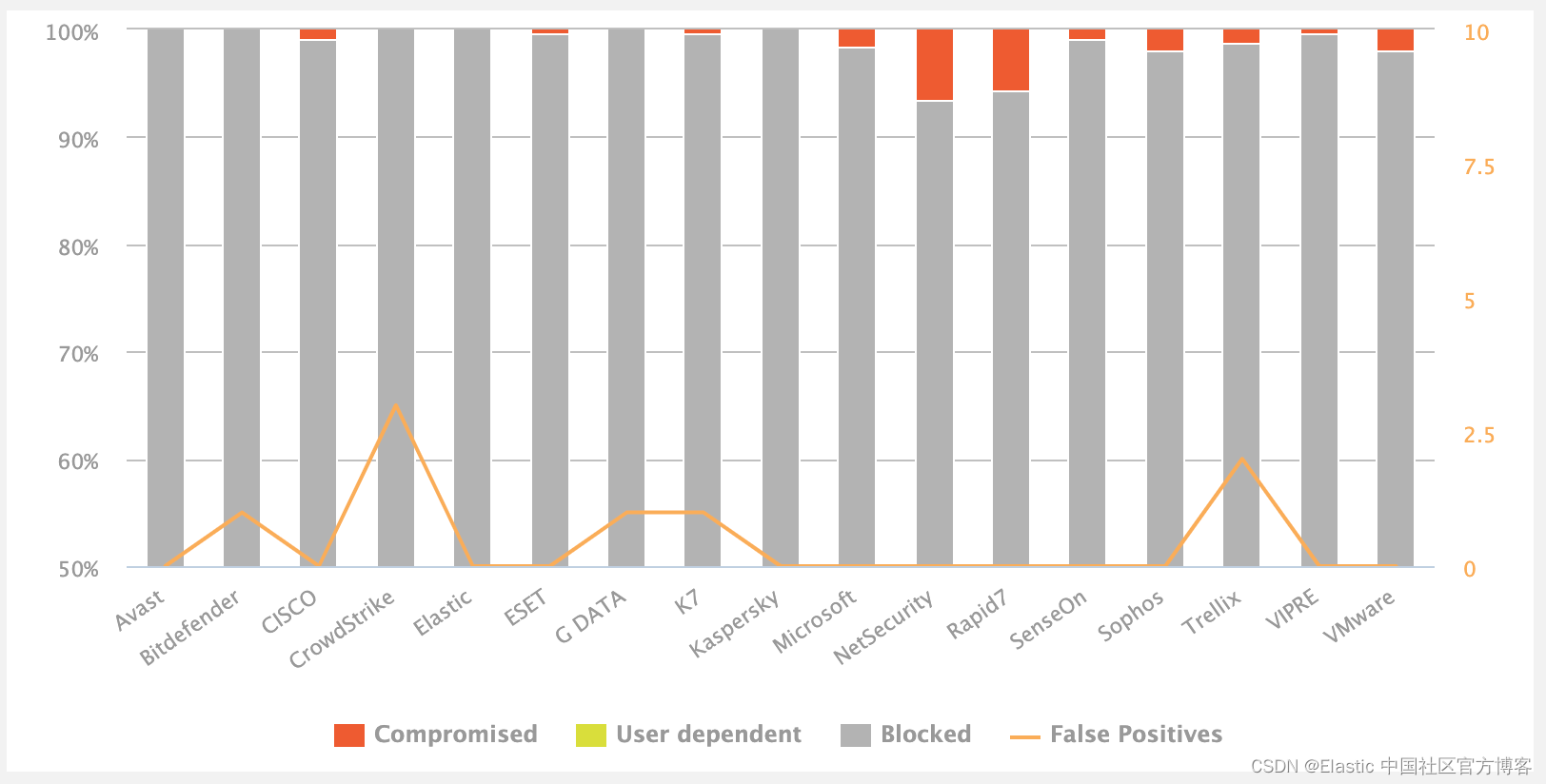

Elastic Security 在 AV-Comparatives 的恶意软件防护测试中表现出色

作者:Jamie Hynds, Tamarian Del Conte, Roxana Gheorghe 针对真实恶意软件提供 100% 防护,零误报 Elastic Security 在最近的 AV-Comparatives 恶意软件防护测试中取得了显著的成绩,防护率达到 100%,且对真实恶意软件样本无误报。这项独立评估凸显了我们致力于提供世界一流的恶意软件防护,实现零误报和零用户影响。

黑客团伙利用Python、Golang和Rust恶意软件袭击印国防部门;OpenAI揭秘,AI模型如何被用于全球虚假信息传播? | 安全周报0531

巴黑客团伙利用Python、Golang和Rust恶意软件袭击印度国防部门! 与巴基斯坦有联系的Transparent Tribe组织已被确认与一系列新的攻击有关,这些攻击使用Python、Golang和Rust编写的跨平台恶意软件,针对印度政府、国防和航空航天部门。 “这一系列活动从2023年底持续到2024年4月,并预计将持续下去.”黑莓研究和情报团队在上周初发布的一份技术报告中说。

机器学习之恶意软件分类和检测

http://resources.infosecinstitute.com/machine-learning-naive-bayes-rule-for-malware-detection-and-classification/

攻击者是如何通过 YouTube 传播恶意软件的

攻击者会一直寻找各种方式对目标进行攻击,从高科技的 0day 漏洞到大规模的钓鱼邮件都可以达成攻击者的攻击意图。一种行之有效的方法是将社会工程学与互联网上经常被访问的网站相结合,社交媒体则是被攻击者盯上的主要目标。攻击者可以利用这些网站的大流量、匿名性、用户警惕性低,来快速地创建能够覆盖大量攻击目标的攻击行动。 虽然与手动攻击相比,这种攻击方式通常被认为是很低级的,但其影响往往很大。想要通过

拯救win10系统,如何开机进入DOS等删除恶意软件

问题描述: 今天好倒霉,我网上下载并安装了一个破解软件,安装完就黑屏了,按ctrl+alt+delete也打不开任务管理器,重新启动,也能到锁屏界面,但输入账号密码,一进入系统,还是黑屏,一看就是安装了恶意病毒,中招了。 首先说明,我的是win10 专业版,恶意软件的原理是 安装完,应该是关闭你的explore.exe并屏蔽你所有的桌面快捷键,然后搞了一个开机启动服务进程,所以你开机输入密码,

安卓比苹果危险?98% 恶意软件针对安卓!苹果反对开放 APP 第三方下载

这是「进击的Coder」的第 172 篇热点新闻 编辑:瘦瘦、桃子 来源:知乎 | 新智元 “ 阅读本文大概需要 7 分钟。 ” 【新智元导读】近日,苹果发布了一份 31 页研究报告称,安卓感染恶意软件率是 iPhone 的 15-47 倍,并以安全为由反对开放 iOS 系统。苹果表示绕开苹果商店下载 App 将增加用户风险。 安卓感染恶意软件率是 iPhone 的 15-47 倍!

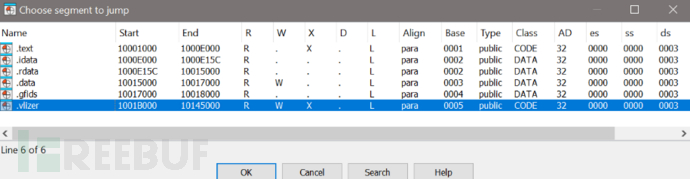

[系统安全] 五十六.恶意软件分析 (8)IDA Python基础用法及CFG控制流图提取详解[下]

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列。因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全、逆向分析和恶意代码检测,“系统安全”系列文章会更加聚焦,更加系统,更加深入,也是作者的慢慢成长史。换专业确实挺难的,逆向分析也是块硬骨头,但我也试试,看看自己未来四年究竟能将它学到什么程度,漫漫长征路,偏向

恶意软件正劫持安全软件更新进行分发

GuptiMiner 是一个高度复杂的威胁,最早在 2018 年发现,主要为了在大型企业中分发后门。一种是 PuTTY Link 的增强版本后门,能够针对本地网络进行 SMB 扫描,并通过网络横向移动到网络上其他可能易受攻击的 Windows 7 和 Windows Server 2008 主机;另一种是多模块后门,接受攻击者的命令安装更多恶意代码模块,并专注于扫描本地系统上存储的私钥和加密钱包。

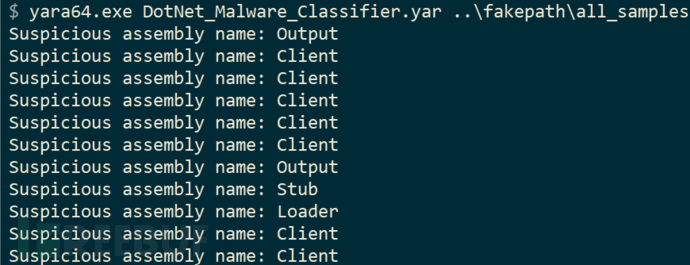

恶意软件狩猎新途径:使用.NET元数据分析跟踪恶意软件

本文由Blaze于2024年3月25日发表于其个人博客网站上。 就在不久前,我们意外发现了一个PureCrypter样本,而PureCrypter则是一款适用于各种类型恶意软件(例如Agent Tesla和RedLine)的加载器和混淆处理工具。深入分析之后,我还专门为该样本编写了Yara检测规则,当时我便意识到,我是不是也可以写一些Yara规则来识别.NET开发的恶意软件或.NET程序集

928. 尽量减少恶意软件的传播 II

928. 尽量减少恶意软件的传播 II 题目链接:928. 尽量减少恶意软件的传播 II 代码如下: class Solution {public:int minMalwareSpread(vector<vector<int>>& graph, vector<int>& initial) {unordered_set<int> st(initial.begin(),initial.en

潜藏10年的恶意软件被发现;利用漏洞在K8S上挖矿;AWS、Google和Azure 出现信息泄露危机 | 安全周报0419

关键词:OfflRouter、恶意软件、VBA宏病毒、机密文件、可执行文件、iOS间谍软件、LightSpy、F_Warehouse、Azure CLI、AWS CLI、Google Cloud CLI 1. 近十年来,OfflRouter恶意软件在乌克兰一直未被发现 自2015年以来,部分乌克兰政府网络一直感染着一种名为OfflRouter的恶意软件。 思科Talos表示,其调查结果基

[系统安全] 五十七.恶意软件分析 (9)利用MS Defender实现恶意样本家族批量标注(含学术探讨)

您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列。因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全、逆向分析和恶意代码检测,“系统安全”系列文章会更加聚焦,更加系统,更加深入,也是作者的慢慢成长史。换专业确实挺难的,逆向分析也是块硬骨头,但我也试试,看看自己未来四年究竟能将它学到什么程度,漫漫长征路,偏向

LeetCode 0924.尽量减少恶意软件的传播:连通块染色(以BFS为例)

【LetMeFly】924.尽量减少恶意软件的传播:连通块染色(以BFS为例) 力扣题目链接:https://leetcode.cn/problems/minimize-malware-spread/ 给出了一个由 n 个节点组成的网络,用 n × n 个邻接矩阵图 graph 表示。在节点网络中,当 graph[i][j] = 1 时,表示节点 i 能够直接连接到另一个节点 j。 一些节

Fake-SMS恶意软件混淆分析——低代码的时代来了

写在前面的话 在安全社区中,只要聊到开源代码使用方面的话题,就肯定会聊到安全问题。虽然使用开源代码通常会被认为是安全的,但我们需要清楚的是,与非FOSS(自由与开源软件)解决方案相比,开源软件解决方案并不能保证完全的可信任度或更好的安全性。那么关键问题就出现了:即使代码经过了混淆处理,我们是否仍应该使用FOSS?答案肯定是否定的,而且这样的代码并不应该被视为FOSS。 先让我们一起回头看看恶意

推送恶意软件的恶意 PowerShell 脚本看起来是人工智能编写的

威胁行为者正在使用 PowerShell 脚本,该脚本可能是在 OpenAI 的 ChatGPT、Google 的 Gemini 或 Microsoft 的 CoPilot 等人工智能系统的帮助下创建的。 攻击者在 3 月份的一次电子邮件活动中使用了该脚本,该活动针对德国的数十个组织来传播 Rhadamanthys 信息窃取程序。 基于 AI 的 PowerShell 部署 infoste

恶意软件现在扫描公司内部的网络是否存在严重漏洞

Palo Alto Networks 的专家发现 ,攻击者最近越来越多地采用所谓的“扫描攻击”。此类攻击由恶意软件发起,旨在识别目标网络中的漏洞。 此外,大多数此类攻击的来源是安全网络中的合法设备。犯罪黑客是如何如此狡猾地欺骗计算机专家的呢? 该公司指出,为了从安全可信的网络进行大规模扫描,黑客首先渗透这些网络并用恶意软件感染它们。 只有在这种恶意软件(其操作原理是简单的僵尸网络)之后,

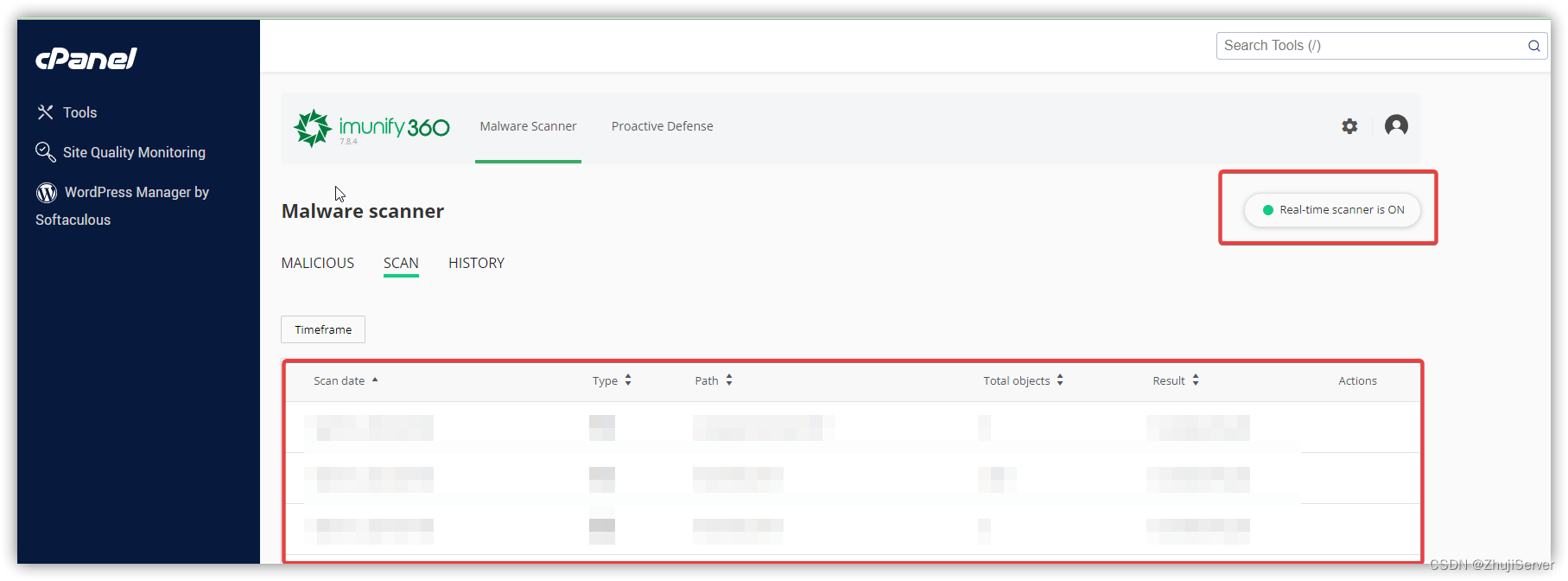

Linux虚拟主机中如何进行扫描检查恶意软件

看到论坛中有网友留言想要知道Linux虚拟主机上是否有扫描检测工具可以检测病毒文件或者恶意软件的。因为想要知道是否有此功能,以便他后去购买产品是可以更清晰的去咨询以及了解。正如这边是有使用Hostease提供商的Linux 虚拟主机,而cPanel中如何进行扫描检查恶意软件的操作步骤如下: 1.Hostease的Linux虚拟主机都是带cPanel面板的,因此需要先进入cPanel面板,

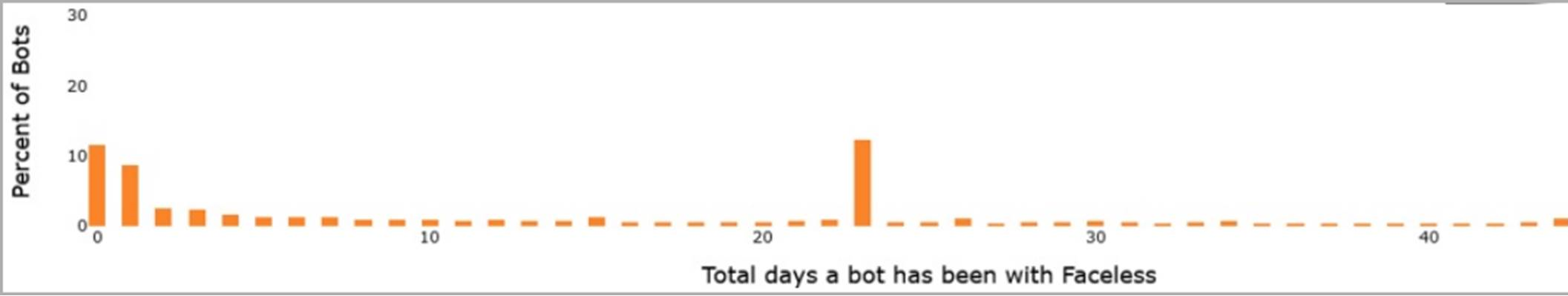

TheMoon 恶意软件短时间感染 6,000 台华硕路由器以获取代理服务

文章目录 针对华硕路由器Faceless代理服务预防措施 一种名为"TheMoon"的新变种恶意软件僵尸网络已经被发现正在侵入全球88个国家数千台过时的小型办公室与家庭办公室(SOHO)路由器以及物联网设备。 "TheMoon"与“Faceless”代理服务有关联,该服务利用部分被感染设备充当代理服务器,为想要匿名进行恶意活动的网络犯罪分子转发流量。 黑莲花实验室的研究人员

【图论】【割点】【C++算法】928. 尽量减少恶意软件的传播 II

作者推荐 视频算法专题 涉及知识点 图论 割点 LeetCode928. 尽量减少恶意软件的传播 II 给定一个由 n 个节点组成的网络,用 n x n 个邻接矩阵 graph 表示。在节点网络中,只有当 graph[i][j] = 1 时,节点 i 能够直接连接到另一个节点 j。 一些节点 initial 最初被恶意软件感染。只要两个节点直接连接,且其中至少一个节点受到恶意软件的感染,

防止恶意软件和网络攻击的简单贴士

如今,缺少互联网的生活是难以想象的。然而,互联网的匿名性导致了网络攻击和恶意软件很猖獗。恶意软件会损坏我们的设备、窃取个人数据,并导致金钱损失。因此,保护计算机免受这些威胁显得至关重要。 一、确保操作系统和软件是最新版本 为了确保计算机安全,你能做的最重要事情之一就是确保操作系统和软件是最新版本。软件开发人员经常发布安全补丁,以堵住黑客可能利用的漏洞。未更新系统和软件会导致计算机容易受到潜

![[系统安全] 五十六.恶意软件分析 (8)IDA Python基础用法及CFG控制流图提取详解[下]](/front/images/it_default2.jpg)