攻击者专题

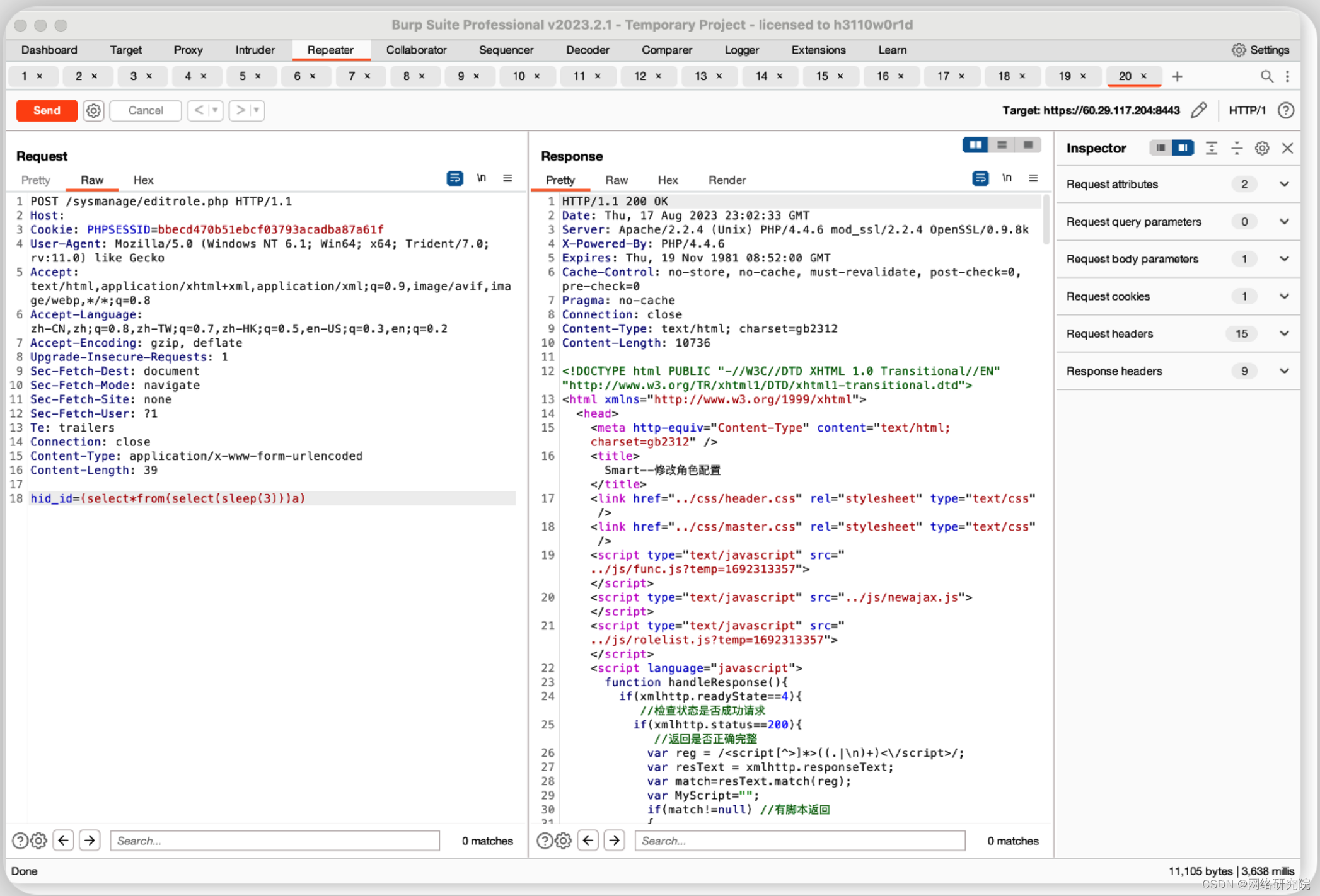

揭秘SQL注入漏洞:为何它成为攻击者的首选?

自Web应用程序开始广泛使用数据库以来,SQL注入漏洞便因其隐蔽性强、潜在危害巨大以及实施门槛相对较低等特性,成为了网络攻击者频繁利用的安全弱点之一。尽管这一漏洞已经存在多年,它仍然是企业组织在数字化转型过程中面临的最为普遍且危险的挑战,被业界公认为Web安全领域中的顽固“毒瘤”。 2023年底,一个名为ResumeLooters的黑客团伙巧妙地利用了SQL注入漏洞,成功侵入了分布于多个国家的近

防火墙规则来阻止攻击者的 IP 地址

1. iptables 要禁止服务器与特定 IP 地址的通信,可以使用防火墙来设置规则。在 Ubuntu 上,iptables 是一个常用的防火墙工具。以下是使用 iptables 设置禁止与特定 IP 通信的步骤: 阻止所有进出的通信 如果你想阻止服务器与特定 IP 地址的所有通信(包括进出通信),你可以使用以下命令: sudo iptables -A INPUT -s 167.235.

ThinkPHP 的老漏洞仍然被攻击者钟情

研究人员发现安全领域出现了令人不安的趋势:攻击者不仅对新披露的漏洞十分感兴趣,对已知的漏洞也丝毫不放过,尽管有些漏洞已经存在了好些年头,攻击者仍然能够通过老漏洞成功完成攻击。 典型的例子就是 ThinkPHP 远程代码执行漏洞 CVE-2018-20062 和 CVE-2019-9082,距今已有六年的时间了,攻击者仍然在使用这些漏洞进行攻击。 研究人员最早在 2023 年 10 月 17 日

攻击者是如何通过 YouTube 传播恶意软件的

攻击者会一直寻找各种方式对目标进行攻击,从高科技的 0day 漏洞到大规模的钓鱼邮件都可以达成攻击者的攻击意图。一种行之有效的方法是将社会工程学与互联网上经常被访问的网站相结合,社交媒体则是被攻击者盯上的主要目标。攻击者可以利用这些网站的大流量、匿名性、用户警惕性低,来快速地创建能够覆盖大量攻击目标的攻击行动。 虽然与手动攻击相比,这种攻击方式通常被认为是很低级的,但其影响往往很大。想要通过

深度剖析:攻击者如何利用虚假在线会议平台分发多平台远控木马

自2023年12月以来,安全研究团队揭露了一起复杂的网络攻击活动,涉及精心构建的虚假Skype、Google Meet及Zoom网站,这些网站被用于大规模传播SpyNote(针对安卓)、NjRAT和DCRAT(针对Windows)等远控木马程序。 攻击技术架构 攻击者巧妙地在同一俄语IP地址上集中托管了一系列高度模仿真实在线会议平台的假网站,利用迷惑性URL诱骗用户下载恶意软件。以下是详细的攻

【系统安全】Apache Tomcat默认安装后Web目录下存在servlets 和 JSP 的示例文件。攻击者可利用此文件操作 Sessions和Cookie。

参考文章:https://blog.csdn.net/weixin_43837718/article/details/98726253

《火箭联盟》游戏迷要小心了!已有攻击者滥用HTTP路径正常化和缓存来窃取你的账户了

《火箭联盟》是一款由美国独立游戏工作室Psyonix开发的网络游戏。该游戏一经推出即在海内外获得好评无数,玩家数屡创新高,截至目前全球玩家数超过3000万; 由于在过去的几年中,漏洞披露和漏洞赏金计划的使用已大大增加。现在,奇热这些计划几乎可以很容易地报告日常用户的安全漏洞,并快速发布关于安全报告处理的信息。 在《火箭联盟》上寻找到的漏洞 当黑客破解游戏时,他们总是首先关注的是游戏在网络

攻击者伪装成思科的“关键更新”电子邮件进行网络钓鱼攻击窃取WebEx在线会议平台凭据

伪装成思科“关键安全咨询”的电子邮件实际上是网络钓鱼活动的一部分,旨在窃取受害者的WebEx凭据。 日前,有一个网络钓鱼活动通过回收的思科安全公告来警告思科用户,称用户使用的思科系统有严重的漏洞存在,并敦促用户进行所谓的“更新”,而其实质则是窃取受害者用于Cisco WebEx Web会议平台的凭据。 这个钓鱼活动是打算利用当前远程工作的浪潮来进行。受冠状病毒肆虐的影响,远程工作的劳动者已

账户名密码是怎样被窃取的,简单模拟攻击者权限维持流程。

前言 在我们进行渗透测试的时候,常常需要进行权限维持,常见的 Javascript窃取用户凭证是一种常见的攻击手法。之前我们可能学习过钓鱼网页的使用,如果我们通过渗透测试进入到用户的服务器,其实也可以通过在网页中植入Javascript代码的方式来达到权限维持的效果。本篇文章通过分析Javascript用户凭证窃取,来分析如何进行权限维持。 正文 凭证劫持流程 “凭证劫持”(Cr

应急响应红蓝工程师白帽子取证Linux和windows入侵排查还原攻击痕迹,追溯攻击者,以及各种木马和病毒以及恶意脚本文件排查和清除

应急响应红蓝工程师白帽子取证Linux入侵排查还原攻击痕迹,追溯攻击者,以及各种木马和病毒以及恶意脚本文件排查和清除。 一般服务器被入侵的迹象,包括但不局限于:由内向外发送大量数据包(DDOS肉鸡)、服务器资源被耗尽(挖矿程序)、不正常的端口连接(反向shell等)、服务器日志被恶意删除等。那么既然是入侵检测,首先要判断的是服务器是否被入侵,必须排除是管理员操作不当导致的问题,因此入侵检测的第一项

被攻击100G,攻击者需要花费多少?

100g的攻击大概是多少钱一天? 最近很多的小伙伴在问这个问题,今天小蚁君本着公平公正的态度来回答这个问题。首先今年是2020年,目前攻击值已经达到了t级别以上,1t=1024g,100g相当于1t的大约十分之一,那么如果100g的攻击连续攻击一天的话是多少钱呢? 目前1个g的服务器在国外是4500元/月。国内是5000-6500/月,计算下来100g的攻击大概740-900元每小时,不

宏碁遭遇REvil勒索攻击,攻击者开出最高数额赎金

公众号回复:干货,领取价值58元/套IT管理体系文档 公众号回复:ITIL教材,领取最新ITIL4中文教材 正文 计算机巨头宏碁近日遭到了REvil勒索软件攻击,攻击者索要迄今为止数额最大的赎金:5000万美元(约3.25亿人民币)。 宏碁是一家电子产品和计算机制造商,以生产笔记本电脑、台式机和显示器而闻名。宏碁共有约7000名员工,2019年收入达78亿美元。 昨天勒索软件团伙在其数据泄露网

生成式人工智能:网络攻击者手中的破坏性力量

2022 年底,公开可用的生成式人工智能工具的推出使我们进入了人类历史上最大的技术革命之一。 一些人声称它的影响与互联网、手机、智能手机和社交媒体的引入一样大,甚至更大。这些新的生成式人工智能技术的采用和发展速度是我们以前从未见过的。 虽然这场人工智能革命有很多影响,但让我们关注网络安全世界。 生成式人工智能工具旨在成为熟练的副驾驶。当谈到道德黑客或白帽子时,许多人已经承认依靠人工智能来

生成式人工智能:网络攻击者手中的破坏性力量

2022 年底,公开可用的生成式人工智能工具的推出使我们进入了人类历史上最大的技术革命之一。 一些人声称它的影响与互联网、手机、智能手机和社交媒体的引入一样大,甚至更大。这些新的生成式人工智能技术的采用和发展速度是我们以前从未见过的。 虽然这场人工智能革命有很多影响,但让我们关注网络安全世界。 生成式人工智能工具旨在成为熟练的副驾驶。当谈到道德黑客或白帽子时,许多人已经承认依靠人工智能来

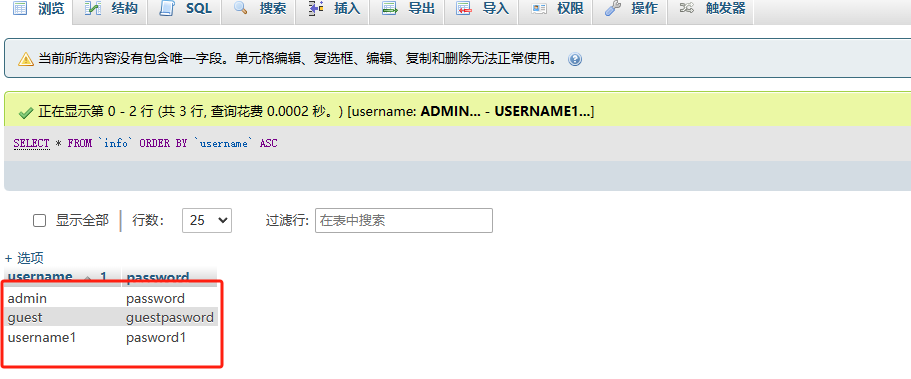

D-LINK SQL注入漏洞让攻击者获得管理员权限

D-Link DAR-7000 设备中发现了一个名为 SQL 注入的安全漏洞。 SQL注入是一种恶意攻击,它利用Web应用程序中的漏洞注入恶意SQL语句并获得对数据库的未经授权的访问。 此技术允许攻击者查看、修改和删除数据库中的数据,这可能对数据的机密性、完整性和可用性构成重大威胁。 SQL 注入攻击可以针对各种类型的数据库,包括 MySQL、MSSQL、Oracle 等。 恶意行为者

主板固件漏洞被企业忽略 成攻击者天堂

本文讲的是 主板固件漏洞被企业忽略 成攻击者天堂,一篇新的研究论文表示,由于对计算机BIOS(基本输入输出系统)和UEFI(统一可扩展固件接口)固件漏洞打补丁的忽略,数以千万计的企业处于危险之中。 BIOS和UEFI中的代码大量的复用,这意味着感染BIOS是非常可行的,并且能够自动化。 对计算机主板固件的利用,在攻击者眼中是一个天堂。它可以在计算机启动时安装恶意软件,而且无影无形,哪怕你无数次