本文主要是介绍宏碁遭遇REvil勒索攻击,攻击者开出最高数额赎金,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

公众号回复:干货,领取价值58元/套IT管理体系文档

公众号回复:ITIL教材,领取最新ITIL4中文教材

正文

计算机巨头宏碁近日遭到了REvil勒索软件攻击,攻击者索要迄今为止数额最大的赎金:5000万美元(约3.25亿人民币)。

宏碁是一家电子产品和计算机制造商,以生产笔记本电脑、台式机和显示器而闻名。宏碁共有约7000名员工,2019年收入达78亿美元。

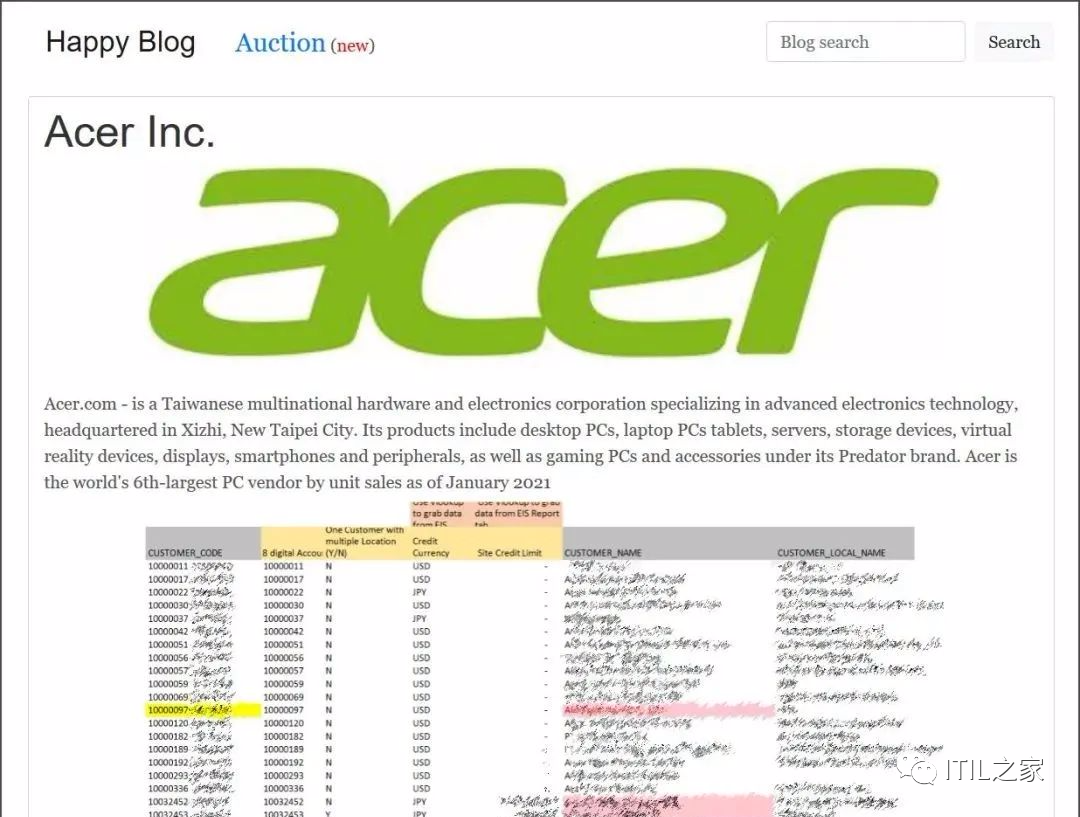

昨天勒索软件团伙在其数据泄露网站上宣布,他们成功闯入了宏碁的系统,并发了涉嫌盗取文件的几个图片,以证明所言非虚。从这些泄露的图片可以看出,这些文件包括财务电子表格、银行结余和银行往来邮件。

REvil发布在勒索软件披露站点上的宏碁内部数据

面对采访询问,宏碁官方并没有明确回应他们是否遭受REvil勒索软件攻击,只是强调已经向相关地方执法机关与数据保护部门“上报了近期发现的异常情况。”

以下为宏碁给出的完整回复:

“宏碁定期监视其IT系统,可以有效地防御大多数网络攻击。像我们这样的公司经常受到攻击,我们已向多个国家的相关执法机构和数据保护机构报告了最近发现的异常情况。” “我们一直在不断完善自身的网络安全基础设施,以保护业务连续性和信息完整性。我们敦促所有公司和组织遵守网络安全纪律和最佳实践,并警惕任何网络活动异常情况。”

宏碁表示,“调查目前仍在进行,为了安全起见,我们无法就细节发表任何评论。”

赎金数额创下历史新高

BleepingComputer刊发文章后,LegMagIT网站的Valery Marchive发现了宏碁攻击中所用的REvil勒索软件样本,勒索软件团伙索要高达5000万美元的赎金。

没过多久,BleepingComputer找到了样本,从勒索信以及受害者与攻击者的谈话内容来看,可以证实样本确实来自针对宏碁的网络攻击。

Tor支付网站上的宏碁赎金信息

受害者与REvil之间从3月14日开始的对话显示,宏碁的代表对5000万美元这一巨额赎金颇为震惊。

REvil的代表稍后在聊天中附上了指向宏碁数据泄露页面的链接,该页面在当时是保密的。如果在这个周三之前支付赎金,攻击者还表示可以打八折。拿到赎金后,勒索软件团伙会提供解密工具、漏洞报告以及删除的被盗文件。

REvil团伙曾经对宏碁发出了含糊的警告:“不要重蹈SolarWind的覆辙”。

REvil索要的5000万美元是迄今为止已知数额最大的赎金,之前数额最大的是大型零售连锁运营商牛奶集团(Dairy Farm)遭到网络攻击后支付的3000万美元赎金,同样出自REvil之手。

问题可能出在微软Exchange身上

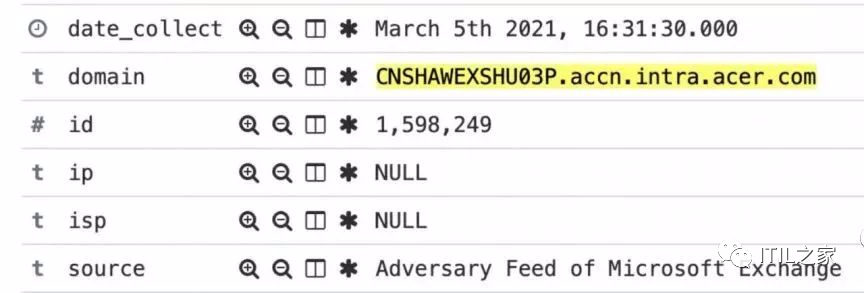

Vitali Kremez在采访中表示,威胁情报公司Advanced Intel的情报平台监测到,REvil团伙近期曾将矛头指向宏碁域内的微软Exchange服务器。

Kremez在采访中提到,“Advanced Intel的情报系统检测到,REvil下辖的某小组正打算利用微软Exchange漏洞发起攻击。”

Andariel的情报数据显示,宏碁Exchange Server遭到攻击

DearCry勒索软件背后的攻击者之前也曾使用ProxyLogon漏洞部署勒索软件,但行动规模较小,受害者也更少。

如果REvil确实利用了近期微软Exchange安全漏洞窃取数据或者加密锁定目标设备,将成为“大型目标狩猎”勒索攻击中首次使用这一攻击向量。

扫码加入社群更多视频等干货分享讨论

原文链接:

https://www.bleepingcomputer.com/news/security/computer-giant-acer-hit-by-50-million-ransomware-attack/

更多推荐

最新ITIL4基础培训全套视频课程

从实战出发的网络安全等级保护2.0实践

企业数字化转型发展分析报告

信息安全等级保护培训(资料下载)

IT管理没有遵照ITIL体系,能管好IT吗?

某数据中心IT运维服务体系建设完整思路

XX集团IT治理架构建设方案

IT规划实践案例-制造业信息化战略规划

免责声明:

本公众号部分分享的资料来自网络收集和整理,所有文字和图片版权归属于原作者所有,且仅代表作者个人观点,与ITIL之家无关,文章仅供读者学习交流使用,并请自行核实相关内容,如文章内容涉及侵权,请联系后台管理员删除。

这篇关于宏碁遭遇REvil勒索攻击,攻击者开出最高数额赎金的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!