恶意代码专题

[论文阅读] (33)NDSS2024 Summer系统安全和恶意代码分析方向相关论文汇总

《娜璋带你读论文》系列主要是督促自己阅读优秀论文及听取学术讲座,并分享给大家,希望您喜欢。由于作者的英文水平和学术能力不高,需要不断提升,所以还请大家批评指正,非常欢迎大家给我留言评论,学术路上期待与您前行,加油。 该系列将系统总结近年安全顶会中系统安全和恶意代码分析方向相关的论文,以论文摘要和框架图形式呈现。这篇文章将介绍NDSS2024 Summer系统安全和恶意代码分析方向的文章,包括异常

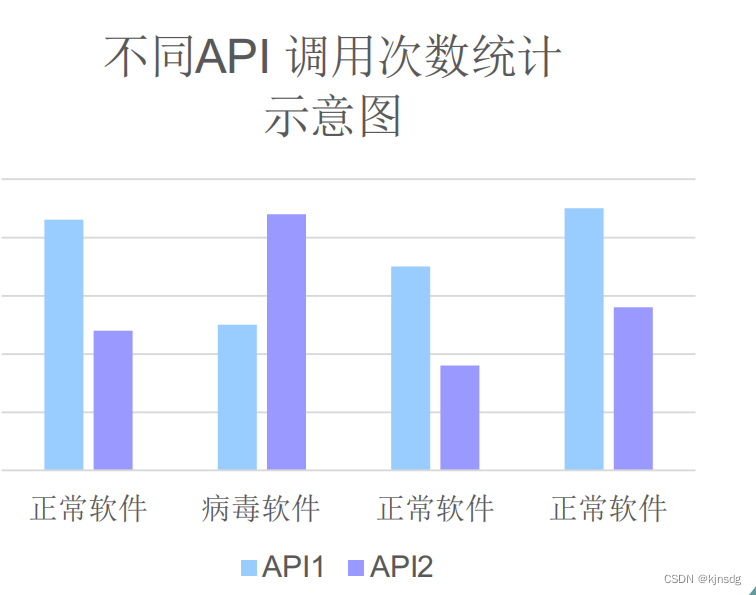

Dalvik指令抽象的Android恶意代码检测

原文链接 Dalvik虚拟机操作码 Dalvik指令抽象的Android恶意代码检测 欢迎关注微信公众号:哆啦安全,后续可以第一时间收到推送的更多干货文章。

感染恶意代码之后怎么办?

隔离设备 立即将感染设备与网络隔离,断开与互联网和其他设备的连接。这可以防止恶意代码进一步传播到其他设备,并减少对网络安全的威胁。 确认感染 确认设备是否真的感染了恶意代码。这可能需要使用安全软件进行全面扫描,以检测和识别任何已知的恶意软件或病毒。 清除恶意代码 采取适当的措施(寻求专业的安全专家或团队)清除感染的恶意代码。这可能包括: 使用安全软件进行病毒扫描和清除。根据安全软件的建议

Python项目开发实战:怎么删除恶意代码

注意:本文的下载教程,与以下文章的思路有相同点,也有不同点,最终目标只是让读者从多维度去熟练掌握本知识点。 下载教程:Python项目开发实战_恶意代码删除_编程案例解析实例详解课程教程.pdf 1、特点 在Python项目开发中,恶意代码的存在是一个严重的安全威胁。恶意代码,又称恶意软件,是指那些在没有用户明确授权的情况下,执行非法或有害操作的代码。它们通常具有隐蔽性、破坏性和传播性等

通过/dev/mem进行恶意代码注入

通过/dev/mem进行恶意代码注入 Anthony Lineberry «anthony.lineberry@gmail.com» 2009年3月27日 原文 http://www.dtors.org/papers/malicious-code-injection-via-dev-mem.pdf 摘要 在本文中,我们将要讨论使用字符设备/dev/mem向kernel进行代码注入的方法。大多数

PE程序底层结构与恶意代码插入与执行的研究

Windows PE程序底层结构分析 PE(Portable Executable)是一种Windows操作系统下可执行文件的标准格式 Windows PE程序结构和Linux的elf程序结构类似,首先一个名为simple64.exe程序里有一个头文件和一个段文件,头文件里主要存放的是可执行文件的技术详细信息,段文件里主要存放的是可执行文件的内容 在头文件里的内容有DOS头信息,PE的头信

网络安全之防范恶意代码

恶意代码的定义 定义一:恶意代码又称恶意软件。是指在未明确提示用户或未经用户许可的情况下,在用户计算机或其他终端上安装运行,侵犯用户合法权益的软件。 定义二:恶意代码是指故意编制或设置的、对网络或系统会产生威胁或潜在威胁的计算机代码。最常见的恶意代码有计算机病毒 (简称病毒)、特洛伊木马 (简称木马)、计算机蠕虫 (简称蠕虫)、后门、逻辑炸弹等等。 恶意代码的种类 1. 计算机病毒 通过

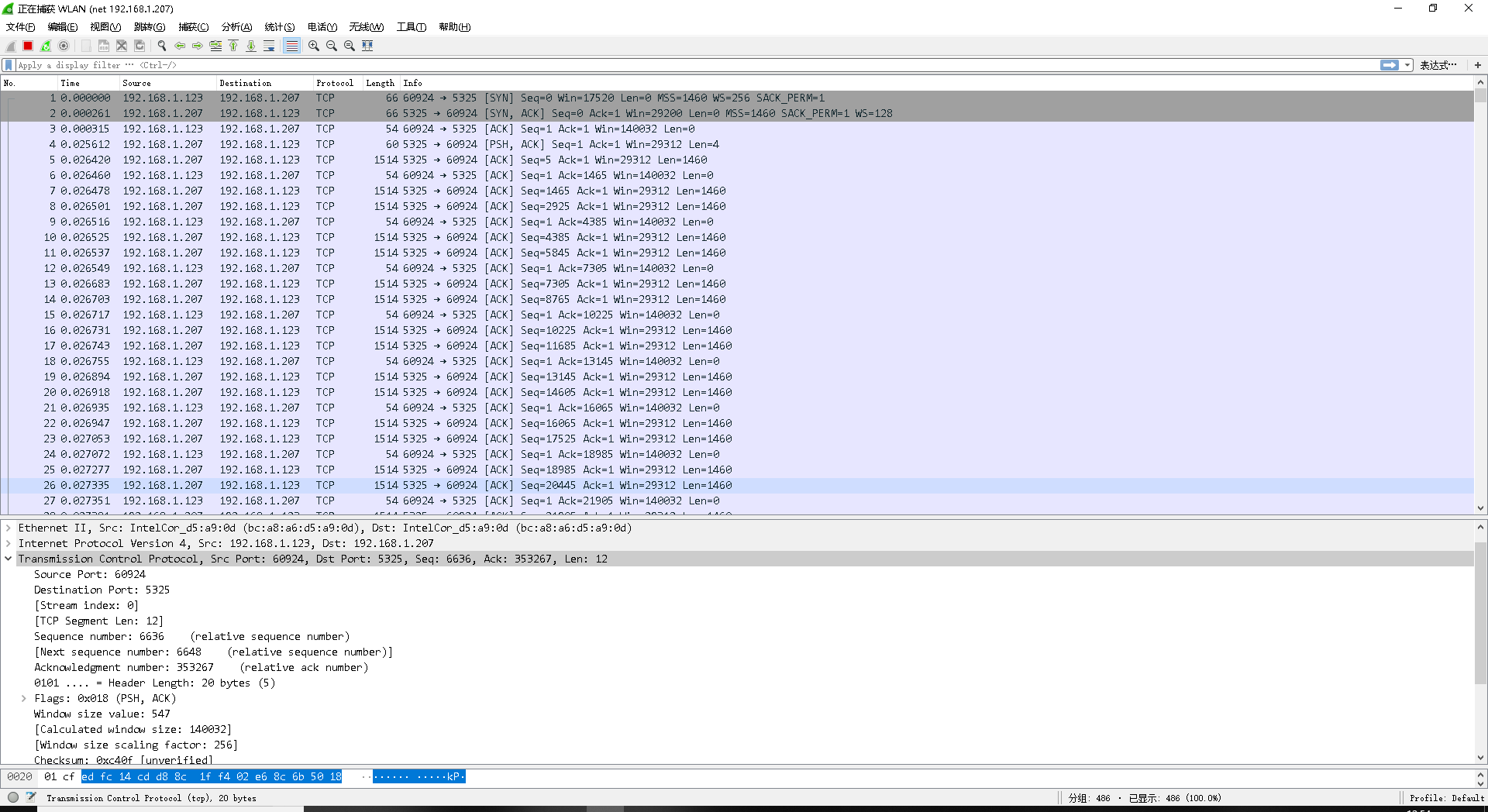

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一、系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且进行深入分析。 (1) 检查程序运行的合理性(他应不应该这时候运行); (2) 检查程序占用资源的合理性(有没有不合理地、非法地占用资源); (3) 综合分析结果,然后可以有目的地进行进行抓包。

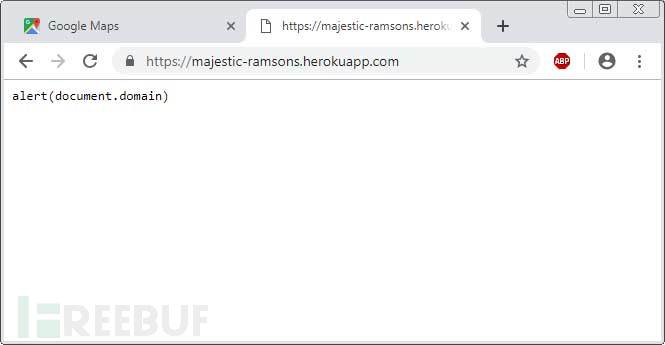

Adblock Plus订阅列表机制存在漏洞,可用于运行恶意代码

国外安全专家Sebastian近日发现Adblock Plus、AdBlock和uBlocker浏览器扩展的广告拦截过滤器列表存在漏洞,攻击者可以利用该漏洞运行恶意代码,可窃取用户的cookie、登录凭据、进行页面重定向或其他恶意行为。受影响的扩展拥有超过1亿活跃用户,并且该功能可以轻松利用以攻击任何足够复杂的Web服务(如Google服务),而攻击很难检测并且可以在所有主流浏览器中实现。

揭开病毒的面纱——恶意代码自解密技术

分析病毒的时候,常常遇到一种很奇怪的现象,使用查壳工具查看一个样本明明没有加壳,但是反编译或调试时,却不能直观地看到样本的恶意操作,这是为什么呢?很简单,这是因为攻击者采用了自定义的加密方法,在样本运行时实现自解密并执行真正的恶意操作,所以看到的只是样本还没解密的样子,自然分析不出恶意代码的逻辑。 下面就通过实例来窥探下恶意代码自解密的技术吧,如下是一个Ammyy病毒的下载器(MD5:28EAE

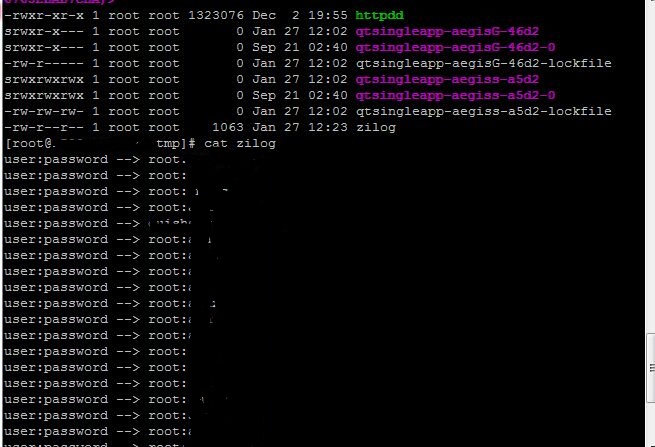

SSH服务恶意代码分析

SSH服务恶意代码分析 摘要: 本文介绍一个ssh服务的恶意代码,该恶意代码为本人管理阿里云服务器时偶然发现,研究源码感觉存在较大的隐蔽性和安全隐患,因此写此博客记录之。 正文: 初探: 昨天检查实验室阿里云服务器/etc/passwd 文件存在提权用户Redistoor,初步怀疑系统被入侵。先不管,先把这个用户给禁用。 查看rc.local系统自启动文件发现可疑启动项/tmp/miner

恶意代码分析实战 第二十章课后实验

问题1: 使用ida载入实验文件Lab20-01.exe 参数就是ecx的this指针。 问题2: 在上图可以看到在函数sub_401040中调用了函数URLDownloadToFileA,回到main函数就可以看到这个URL: 问题3: 这个程序就是在URL里下载文件tempdownload.exe到C盘。 问题1: 字符串: 可能是ftp客户端程序。

恶意代码分析实战 第十八章课后实验

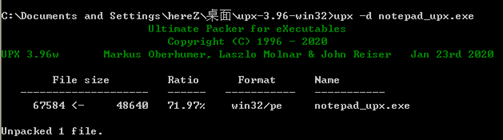

Lab18-01.exe 首先使用peid进行查壳: 这是一个UPX壳。 下面进行脱壳操作: 将实验文件载入OD: 可以看到一开始进来就来到了这个位置,这个很明显不是OEP,那么就来找一下,最常用的方法就是查找尾部跳转指令。通常情况下,它会是在一段无效字节前的jmp指令: 可以看到409F43就是这个尾部跳转指令,先下断点然后执行,取消断点在步过。 然后就来到了这

恶意代码分析实战 第十七章课后实验

问题1: 使用x86来确定自己是否运行在虚拟机中。 问题2: 使用ida载入实验文件Lab17-01.exe,然后运行Python脚本: 运行后发现在output window窗口可以看到提示有三处使用反虚拟机技术,并且提供了这三处的地址。 在ida中对这三处都是以红色高亮显示的,指令分别是sldt,sidt,str. 问题3,4,5,6: 按顺序先来分析一下sl

恶意代码分析实战 第十六章课后实验

先来整体分析一下, 整体看一下发现很多地方都调用了函数 sub_401000,也出现了很多fs:30h。下面分析一下函数sub_401000: 在这里可以看到一个_exit,也就是离开,还调用了函数ShellExecuteA,我们可以使用OD来分析一下,使用OD跳转到地址004010DE,然后下个断点,执行一下: 在堆栈窗口可以看到这里调用了cmd和一个del来进行自

恶意代码分析实战,第十三章课后实验

问题1: 先来做基本的动态分析,使用Wireshark进行监控,运行程序发现: 发现了一个网址,一段乱码和Mozilla/4.0。使用ida查看一下字符串: 在这里同样看到了Mozilla/4.0。但是并没有看到网址以及那个字符串,那么这两个在后面的分析中就要重点关注一下。 问题2: 使用ida搜索xor,结果入下: 通过分析可以知道,只有004011B8地址处的x

百度承认旗下网站暗藏恶意代码 并致歉用户

今日,百度方面通过旗下微博认证帐号“Hao123”发出《关于“百度旗下网站暗藏恶意代码”事件的调查说明》,对于此前第三方安全机构火绒安全实验室的爆料信息进行了回应,Hao123在回应中承认问题真实存在,并致歉用户。 今年2月28日,火绒安全实验室发布报告《百度旗下网站暗藏恶意代码 劫持用户电脑疯狂“收割”流量》,称经火绒安全实验室截获、分析、追踪并验证,当用

软件安全复习(恶意代码部分)

七、恶意代码及其分类 恶意代码(Malicious Code、MalCode、MalWare):指在未经授权的情况下,在信息系统中安装、执行以达到不正当目的的程序恶意代码的功能:获取数据,破坏系统,动态控制与渗透拓展攻击路径等恶意代码的分类:计算机病毒,蠕虫,木马,后门,Rootkit,僵尸(bot)、流氓软件、间谍软件、勒索软件、逻辑炸弹、Exploit、黑客工具等。蠕虫(Worm):是指能自

【恶意代码分析】_第一站

文章目录 概述基本概念有损压缩加壳壳的装载及其分类压缩器和保护器恶意程序在线分析网站 UPX实验介绍UPX使用UPX压缩文件UPX加壳原理 使用工具查看和脱壳Lord PE工具PEiD脱壳工具UPX UnPacKer 0.3使用upx进行脱壳 使用Ollydbg手动脱壳(重点)反思 概述 主要讲解加壳脱壳,每周讲解一种壳。 参考教材:可以买来当字典。 《逆向工程核

20145306张文锦《网络对抗》恶意代码分析

20145306张文锦《网络对抗》恶意代码分析 20145306张文锦《网络对抗》恶意代码分析 1.schtasks监控系统运行 用图形界面配置计划任务。首先为新建任务设置名字;设置触发器为两分钟执行一次;设置操作。过程中遇到了问题,需要用跟高的权限来运行。以最高权限运行计划任务。结果:检测到的应用有微信,IE浏览器,UC浏览器,Apple服务等。 2.使用sysmon工具监控系统运行

瞄准越狱 iPhone 恶意代码或来自中国

4月22日消息,据国外媒体报道,一种针对越狱iPhone的病毒-unflod baby panda被用户发现。这种病毒通过窃听SSL流量,来获取Apple ID密码。根据其数字签名,这种病毒有可能来自中国。 该恶意软件感染名为unfold.dylib的资源库。该恶意软件只影响越狱的iPhone,它挂接到受影响设备的所有正在运行的进程。这种感染也会影响unfold.plist和framework

过滤html恶意代码

/*** 转义HTML特殊字符*/public static final String trunhtml(String html){if(html == null)return null;final StringBuilder newhtml = new StringBuilder("");final char[] chararray = html.toCharArray();for(ch

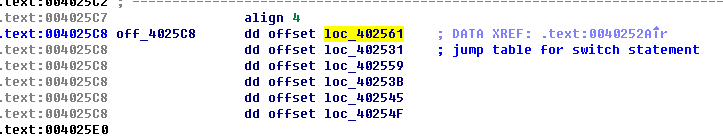

内核级病毒与木马攻防:windows上四个恶意代码和病毒程序分析实战

本节看看如何将前面讲述的各种工具和理论应用到实践中来。我们将拿几个专门针对windows系统开发的恶意程序作为实例,用前面讲到的工具和理论具体分析其设计原理并了解它所要实现的目的。 所要分析的二进制可执行文件以及所有用到的工具可从如下链接下载链接: https://pan.baidu.com/s/1QBwGxCGjA7kYd4HchSTlWg 密码: 09g7 首先我们分析第一个恶意程序,也就是

恶意代码防范技术原理

恶意代码是网络安全的主要威胁,本节主要阐述恶意代码的概念和分类,给出恶意代码攻击模型,分析恶意代码的生存技术、攻击技术、分析技术以及防范策略。 1.1 恶意代码定义与分类 恶意代码的英文是Malicious Code,它是一种违背目标系统安全策略的程序代码,会造成目标系统信息泄露、资源滥用、破坏系统的完整性及可用性。它能够经过存储介质或网络进行传播,从一台计算机系统传到另一台计算机系统

![[论文阅读] (33)NDSS2024 Summer系统安全和恶意代码分析方向相关论文汇总](https://img-blog.csdnimg.cn/direct/f615cf28f3084158957e6d5f6e0d1384.png#pic_center)