本文主要是介绍恶意代码分析实战 第二十章课后实验,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

![]()

问题1:

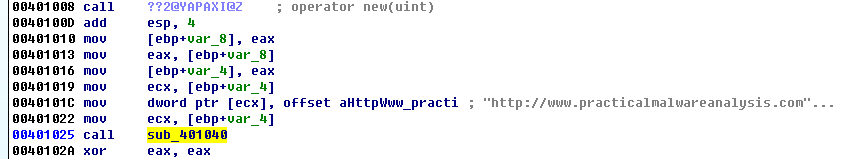

使用ida载入实验文件Lab20-01.exe

参数就是ecx的this指针。

问题2:

在上图可以看到在函数sub_401040中调用了函数URLDownloadToFileA,回到main函数就可以看到这个URL:

问题3:

这个程序就是在URL里下载文件tempdownload.exe到C盘。

问题1:

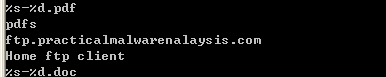

字符串:

可能是ftp客户端程序。

问题2:

通过这些导入函数可以知道恶意程序会将受害计算机的文件传送到一个远程的FTP。

问题3:

4011D9处创建的对象是一个.doc文件。这个对象在偏移401440地址处有一个虚函数。

问题4:

可以看到上面有三个箭头,经过整体的分析可以知道无论文件是.doc,还是.pdf,还是其他类型的文件,都是执行到这里。位于401349处的虚函数会依据不同的情况,将调用在401380,401440或401370处的函数。

问题6:

这个恶意程序会搜索受害主机的C盘,将里面的.doc和.pdf文件发送到远端的FTP。

问题7:

目的就是要让程序对不同的文件类型执行不同的上传函数。

问题1:

字符串:

很有可能是一个功能齐全的后门程序。

问题2:

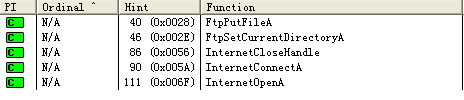

导入函数:

问题3:

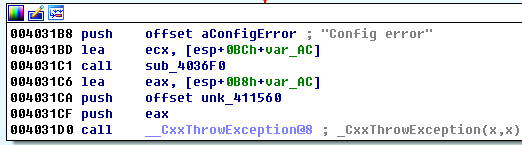

我们首先找到这个位置:

前面会打开config.dat这个文件,如果没有打开就会执行到这里,可以看到Config error这个字符串作为参数传递进了sub_4036F0。这个函数需要使用ecx寄存器作为this指针,使用this指针的对象引用存储在栈上的var_AC变量。可以看到该对象作为参数传递给了_CxxThrowException函数,这也就说明了,sub_4036F0函数是异常对象的一个成员函数。结合sub_4036F0函数被调用的上下文环境,我们可以假设这个函数在使用Config error字符串来初始化一个异常。

问题4:

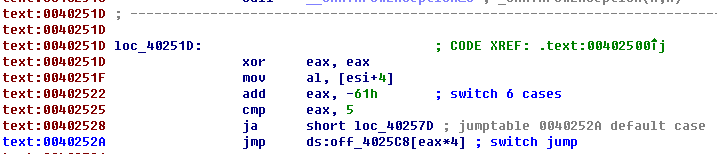

用于决定switch的值被存储在[esi+4]的位置。这个值最后被存储到eax寄存器,并且减去0x61。如果计算出的值不小于5,那么就不会进行任何switch跳转,这就确保了原始值处于0x61到0x66之间,也就是ASCII字符的a到f。

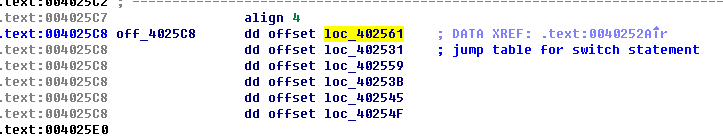

双击off_4025C8,就能够来到6个可以选择的位置:

- 第一个跳转的位置是loc_402561,它调用了delete运算符,然后也就返回了。

- 第二个跳转的位置是loc_402531,它调用了atoi函数,用于将字符串转换成数字,最后调用sleep后就返回了。

- 第三个跳转的位置是loc_402559,它调用了CreateProcess函数。

- 第四个跳转的位置是loc_40253B,它调用了CreateFile函数,其实会将从服务器获取到的HTTP响应写到磁盘上。

- 第五个跳转的位置是loc_402545,它也调用了CreateFile函数,但它使用HTTP POST命令,将从文件中读取的数据上传到远程服务器。

- 第六个跳转的位置是loc_40254F,它调用了GetUserNameA、GetComputerNameA、GetVersionExA以及GetSystemDefaultLCID等函数,它们可以获取受害主机的信息,然后将结果发送回服务器。

问题5:

这个恶意程序实现了一个后门程序。

这篇关于恶意代码分析实战 第二十章课后实验的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!