本文主要是介绍恶意代码分析实战,第十三章课后实验,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

问题1:

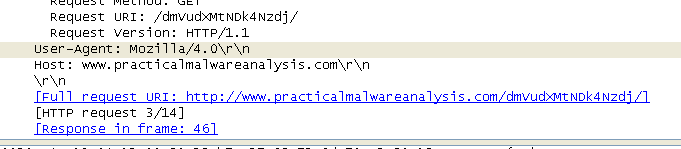

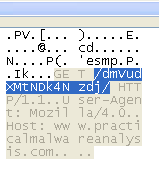

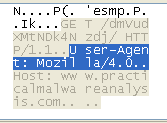

先来做基本的动态分析,使用Wireshark进行监控,运行程序发现:

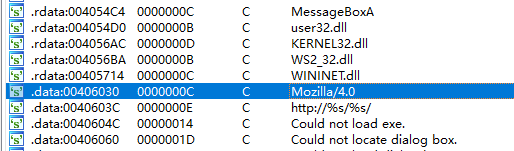

发现了一个网址,一段乱码和Mozilla/4.0。使用ida查看一下字符串:

在这里同样看到了Mozilla/4.0。但是并没有看到网址以及那个字符串,那么这两个在后面的分析中就要重点关注一下。

问题2:

使用ida搜索xor,结果入下:

通过分析可以知道,只有004011B8地址处的xor是用于加密,双击看一下:

这里可以看到一个循环,不断的将var_4加1,将eax与3Bh进行异或运算,也就是缓冲区与3Bh进行异或运算,从而达到修改缓冲区里内容的目的。

问题3:

查看一下函数401190的交叉引用:

发现只有一处调用了401190,点进去查看一下:

在调用401190之前,前面还调用了LockResource,LoadResource,GlobalAlloc,SizeofResource,FindResourceA,GetModuleHandleA,可以看到程序会对资源做一些处理。这里需要对函数FindResourceA重点关注一下,

可以看到参数lpType的值是0Ah,它表示资源数据是应用程序预定义的还是原始数据。参数lpName,在这里它表示一个索引号。

使用Resource Hacker来查看一下:

可以看到资源位于偏移7060的位置,一共32字节。使用WinHex,打开实验程序,找到7060的位置,选中这32字节,EditàModify Date,选中XOR,输入3B。

可以看到解密之后出现了一个网址。

问题4:

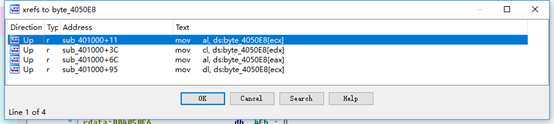

使用KANAL发现在4050e8位置处有一个Base64编码表,在ida中跳转到4050e8处:

这一看到这是一个标准的Base64字符串:ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/。

问题5:

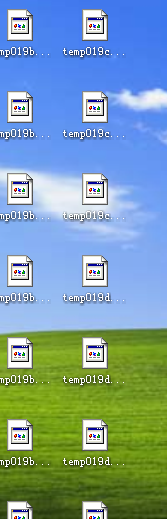

对4050e8进行交叉引用:

发现都是地址401000,双击进去:

在这里可以看到一个“=”,因为Base64会使用=作为填充字符,这样我们就知道恶意程序使用Base64编码来创建字符串。

问题6:

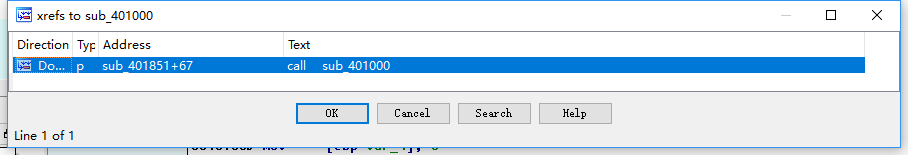

在401000处使用交叉引用:

发现它是在4010B1处被调用的。

问题7:

在4010B1处的汇编代码不好分析,所以这里分析C代码,使用快捷键F5:

在这里首先可以看到一个while循环,将v10与v9比较,v10一开始是0,伴随着循环自增,v9就是源字符串的长度。进入while循环之后会有一个for循环,每循环一轮,会执行三次。在每轮的循环中for语句是在获取源字符串的字符,并且以三个为一组进行保存。

返回查看4010B1的交叉引用:

发现只有一处调用了它,双击看一下:

传递给sub_4010B1的字符串就是var_18,而这个var_18就函数_strncpy的输出,而_strncpy的输入就是函数gethostname的输入,这也就明白了,就是复制了主机名称的前12个字符。

问题8:

当主机的字符小于12时,并且不能被3整除时就会出现填充字符。

问题9:

这个恶意程序主要是用于加密主机的名称。

问题1:

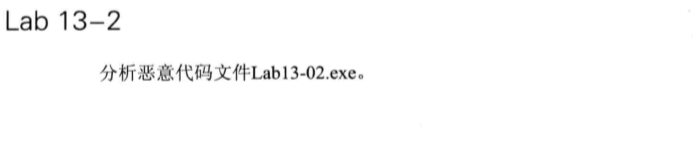

打开Process Monitor进行监控,设置好筛选器。运行程序:

可以看到在桌面上创建了许多文件,并且有许多了写入文件的操作。

在桌面上确实看到了好多文件,并且每隔一段时间创建一个,这些被创建的文件都是以temp为开头的,并且这些文件的大小是一样的。想要停止让恶意程序继续在桌面上创建文件,只要关闭在运行程序是弹出的cmd窗口就可以了。

问题2:

使用ida搜索xor指令:

在这里值得关注的是位于4012D6处的40128D和40176F处的401739。由于401739有很多,先分析一下:

先来看一下函数的调用:

这里可以看到40128D和401739是相关的,也就是4012DD被401739调用,4012DD调用了40128D。

问题3:

要重点关注的函数是WriteFile。

问题4:

使用快捷键Ctrl+x对函数WriteFile进行交叉引用:

这里发现401000对其进行了调用,双击看一下:

在函数401000处发现了三个参数,并且会创建或打开一个文件并且将缓冲区中的数据写入这个文件。对这个函数进行交叉引用:

这里发现只有401581调用了这个函数,双击看一下:

可以看到两个函数sub_401070和sub_40181F的参数都是缓冲区和缓冲区的长度。结合函数GetTickCount与temp%08x可以推测文件的名称就是系统启动到现在的时间。

问题5:

通过上面的分析可以知道函数sub_401070就是获取数据的函数,双击查看:

可以发现调用了好多API函数,通过分析可以知道恶意程序就是在不断的获取用户的桌面,并将加密之后的桌面信息放到一个文件里。

问题6、7:

这里我们可以先抓取了一个加密文件,通过加密算法逆向运行这个加密文件,就可以获取截屏图片了。

首先使用Immunity Debugger载入实验文件,在这时要下两个断点,第一个要下在开始加密之前,第二个要下在文件创建之后,也就是401880和40190A,下好断点时候点击两次运行,这时候会生成一个文件。然后在运行一次,使程序停在401880的位置,这时看堆栈窗口,会看到要加密的缓冲区和它的长度,右键选择在数据窗口跟随,然后使用winhex打开刚刚生成的文件,editàcopy allàhex values。回到Immunity Debugger,鼠标选中从ED0020一直到最后,右键 ,选择BinaryàBinary paste,在运行一次程序,就会生成一个新的文件,将这个文件重命名为.bmp文件,点开即可看到截图的操作。

问题1:

使用ida查看strings:

在这里发现了一个域名“www.practocalmalwareanalysis.com”,同时在使用wireshark监控试也发现了这个域名。还看到了一个ERROR的字符串。通过看这些并不能确定是否加密,但是我们看到了有一串大小写字符和数字,可以怀疑使用了Base64加密。

问题2:

使用ida进行xor搜索,发现了好多:

通过分析可以知道只有这六个有可能是加密函数sub_401AC2、sub_40223A、sub_4027ED、sub_402DA8、sub_403166以及sub_403990。可以进行重命名操作,一次重命名为xor_1到xor_6。通过这些还是不能确定是什么加密类型。

问题3:

使用IDA的FindCrypt插件找到了Rijndael算法,也就是AES加密算法。

利用行交叉引用:

xor_2、xor_4使用了加密常量_TeX。

xor_3、xor_5使用了解密常量_TdX。

那么xor_1、xor_6是怎样的呢?下面先分析一下xor_6。来到xor_6代码处:

可以看到使用了异或加密的操作。为了弄清楚xor_6与其他函数的关系,查看一下xor_6的交叉引用:

双击40352D,继续查看交叉引用:

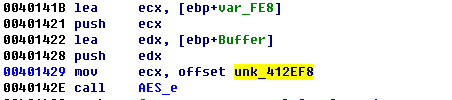

可以看到xor_2、xor_4和xor_6都被函数40352D调用了,就可以理解为这三个都与加密有关。可以将其改名为AES_e。

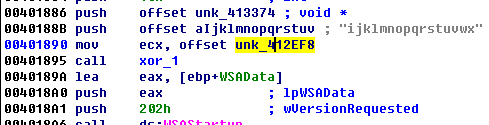

下面来看一下xor_1的代码:

可以看到程序会对函数的参数进行比较,如果不正确就会返回"Empty key","Incorrect key length"和"Incorrect block length",这也就表明了xor_1是秘钥的初始化代码。查看xor_1的交叉引用,发现它在main函数被调用,

这里看到引用了unk_412EF8,保存到了eax中,查看一下对unk_412EF8的其他引用。

在401429处发现将unk_412EF8也保存到了eax中,并且是在调用AES_e之前。这也就说明了unk_412EF8就是一个表示AES加密器的对象,并且xor_1是加密器的初始化函数。

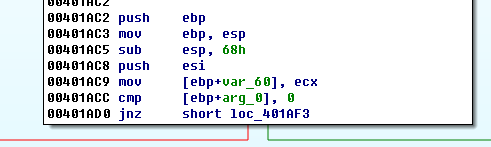

查看一下xor_1的代码:

这里arg_0与0比较比较失败就会提示"Empty key",这是空秘钥的意思,那么也就说明了arg_0就是秘钥,回到main函数的位置

可以看到xor_1的第一个参数就是"ijklmnopqrstuvwx",这样也就明白了,这个参数就是用于AES的加密。

问题4:

使用了AES加密和Base64加密。

问题5:

AES的秘钥是"ijklmnopqrstuvwx"。Base64的秘钥是“CDEFGHIJKLMNOPQRSTUVWXYZABcdefghijklmnopqrstuvwxyz0123456789+/”。

问题6:

通过前面的分析可以知道,AES加密是在sub_40132B函数中被调用的,查看一下sub_40132B的交叉引用,发现函数4015B7调用了它,双击看一下:

这里创建了一个线程,也就说明sub_40132B是线程的开始。

通过一系列的分析可以知道,函数sub_40132B读取shell命令的输出结果,将其加密之后写入网络套接字。Base64加密函数的sub_401082在一个由它们宿主线程启动的函数sub_40147C中使用。这样也就很清楚了,有可能是Base64线程读取远程套接字内容作为输入,经过函数解密后,它再将结果发送,作为命令shell的输入。

问题7:

使用Base64算法来加密传入的命令,使用AES加密传出shell命令来建立反向shell的连接。

这篇关于恶意代码分析实战,第十三章课后实验的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!