本文主要是介绍恶意代码分析实战 第十八章课后实验,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Lab18-01.exe

首先使用peid进行查壳:

这是一个UPX壳。

下面进行脱壳操作:

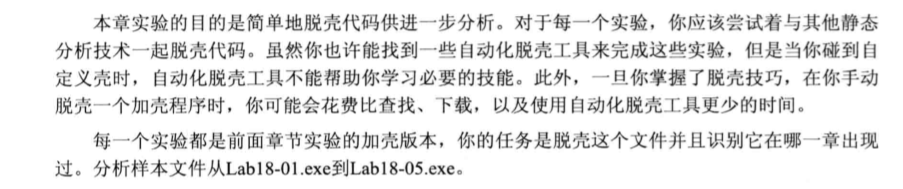

将实验文件载入OD:

可以看到一开始进来就来到了这个位置,这个很明显不是OEP,那么就来找一下,最常用的方法就是查找尾部跳转指令。通常情况下,它会是在一段无效字节前的jmp指令:

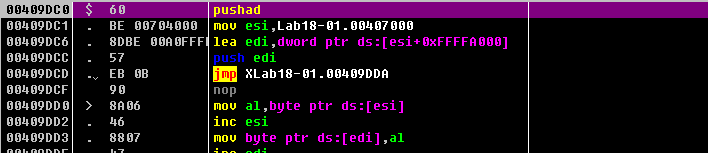

可以看到409F43就是这个尾部跳转指令,先下断点然后执行,取消断点在步过。

然后就来到了这个位置,这里就是程序的OEP了。然后在程序入口位置单击右键,选择“用OllydDump脱壳调试进程”

把重建输入表的地方不要打钩,记住修正值,点击脱壳,然后输入新的.exe文件名即可,我将其命名为unpacked.exe。

然后打开ImportREC,选择文件Lab18-01.exe:

在OEP处输入154F,然后点击IAT自动搜索,会出现一个对话框,显示已经找到了一些东西,点击确定即可。点击获取输入表:

可以看到显示的是“是”,就说明获取输入表成功了。然后点击修正转储,选择unpacked.exe文件,然后打开。看到显示保存成功就可以了。可以看到桌面上新生产了一个名为unpacked_.exe的文件,这个文件就是脱壳之后的文件。

下面使用peid来检查一下:

可以看到已经脱壳成功了。

Lab18-02.exe

首先使用peid进行查壳:

可以看到使用了FSG1.0进行加壳。

下面可是脱壳:

将实验文件载入OD,还是要找它的OEP这里为了更方便可以使用OD的一个插件,选择插件àollydumpà跨段查找脱壳程序的OEP(遇到call就跳过),稍等一会就可以了,

然后在入口处右键,选择“用OllydDump脱壳调试进程”

把重建输入表的地方不要打钩,记住修正值,点击脱壳,然后输入新的.exe文件名即可,我将其命名为unpacked.exe。

然后打开ImportREC,选择文件Lab18-02.exe:

在OEP处输入1090,然后点击IAT自动搜索,会出现一个对话框,显示已经找到了一些东西,点击确定即可。点击获取输入表:

可以看到显示的是“是”,就说明获取输入表成功了。然后点击修正转储,选择unpacked.exe文件,然后打开。看到显示保存成功就可以了。可以看到桌面上新生产了一个名为unpacked_.exe的文件,这个文件就是脱壳之后的文件。

下面使用peid检查一下:

确实脱壳成功了。

Lab18-03.exe

首先使用peid进行查壳:

这个程序是由PECompact来加壳的。

使用OD载入实验文件:

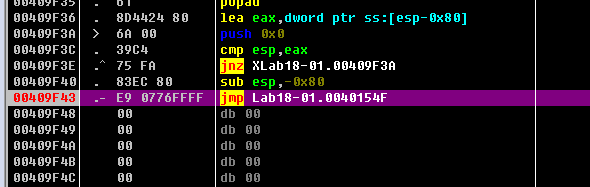

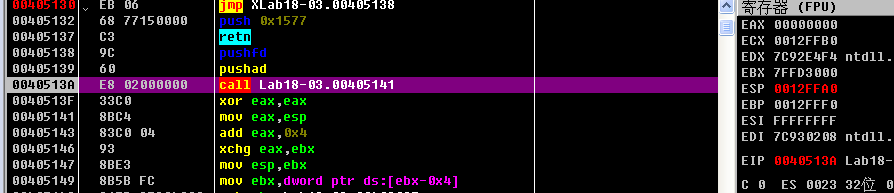

首先还是得找到程序的OEP,但是这次使用插件和找尾部跳转都没有找到程序的OEP。观察程序的开始部分可以发现:

看到了pushfd与pushad,这两条指令用于保存所有的寄存器和标志。那么加壳程序很可能在跳转到OEP之前,再恢复所有的寄存器和标志,所以我们可以通过在栈上设置一个硬件访问断点来尝试定位OEP。在尾部跳转的位置之前会有popad或者popfd指令,通过这个就可以找到OEP了。

让程序运行到40513A处:

可以看到此时栈顶esp的值是12ffa0,右键选择在数据窗口跟随,然后选中数据窗口中前四个字节的内容,单击鼠标右键,选择断点à硬件访问àDword。运行程序:

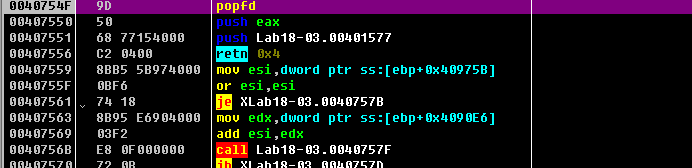

可以看到一个retn指令,这个很有可能就是尾部跳转,运行试一下:

这里就是要找的OEP。

后面的步骤和前两个是一样的,这里就不演示了。

Lab18-04.exe

首先还是进行查壳:

这次是ASPack2.12加壳

将实验文件载入OD,会出现一个对话框,这个不用管,点击否就可以。

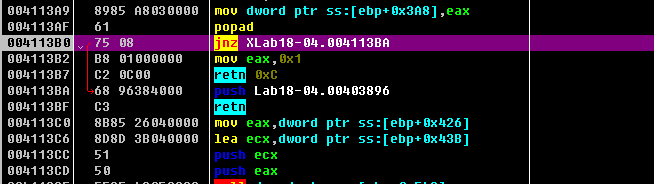

可以看到一个pushad的语句,看到这个就应该想到可以通过在栈上设置硬件访问断点的方式,来查找相应的popad指令,步过一下看esp的值有变化,为12FFA4。右键选择在数据窗口跟随,然后选中数据窗口中前四个字节的内容,单击鼠标右键,选择断点à硬件访问àDword。运行程序:

看到了popad应该就找到了尾部跳转地址。连续F8,运行到retn:

这个就是OEP的位置。

下面的脱壳操作就不演示了。和前面的是一样的。

Lab18-05.exe

首先利用peid进行查壳:

这一次使用了Upack0.39加壳。

这个依旧可以使用esp定律,步过查看,知道发现esp发生变化。

在这里可以看到esp发生了变化。

后面的操作和前面一样,就不进行演示了。

这篇关于恶意代码分析实战 第十八章课后实验的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!