本文主要是介绍恶意代码分析实战 第十七章课后实验,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

问题1:

使用x86来确定自己是否运行在虚拟机中。

问题2:

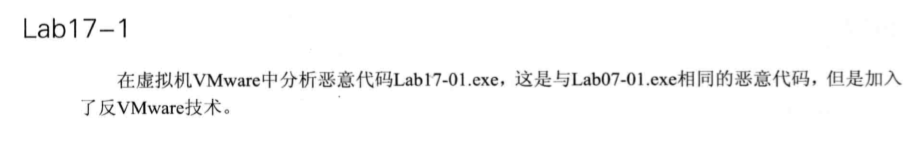

使用ida载入实验文件Lab17-01.exe,然后运行Python脚本:

运行后发现在output window窗口可以看到提示有三处使用反虚拟机技术,并且提供了这三处的地址。

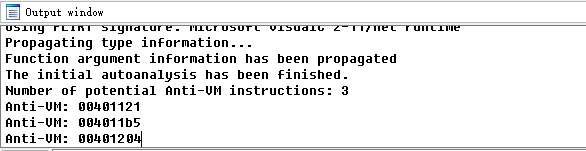

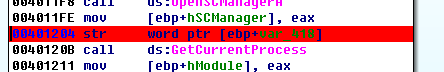

在ida中对这三处都是以红色高亮显示的,指令分别是sldt,sidt,str.

问题3,4,5,6:

按顺序先来分析一下sldt指令,

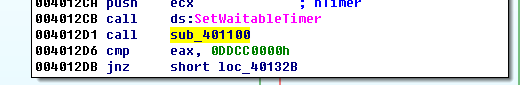

这里主要看这些mov操作,可以看到eax里的值是dword_406048,点击去发现值是0DDCCBBAAh,然后将其赋值到var_8,之后指令sldt执行后会将结果保存到var_8中,最终会保存到eax里,利用交叉引用看看函数sub_401100是在哪里被调用的:

函数sub_401100是在main函数中被调用的,这里可以看到一个比较指令,就是查看公告那个常量的低位是否被设置为0。如果不是0,跳转就会执行,程序也就退出。

下面使用OD来验证这个反虚拟机技术是否会成功,

在虚拟机中使用OD载入实验文件,在4012D6处下断点,然后运行,

在我的虚拟机环境下直接就显示了已终止。

为了让sldt指令能够成功实现,可以使用NOP指令来替换掉位于4012D1到4012DB处的这三条指令,或者直接更改jnz指令的跳转。

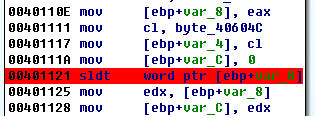

下面来看一下sidt指令:

程序将sidt的运算结果保存到了var_420中。往下看,将var_420中的内容进行了逻辑右移24位,然后用这个结果与FF进行比较,如果相同就表明检测到了虚拟机,调用sub_401000来实现删除自身。

下面到OD里试一下,在4011EC处下断点,然后运行:

可以看到显示了跳转未实现,ecx中的值为FC并不是FF。是什么原因导致了这样的结果呢?其实啊这种检测只对单核心的虚拟机才会有效,而我的虚拟机是多核心。

为了让sidtl指令能够成功实现,可以使用NOP指令来替换掉sidt指令的内容,或者直接更改je指令的跳转,或者设置虚拟机为单核的状态。

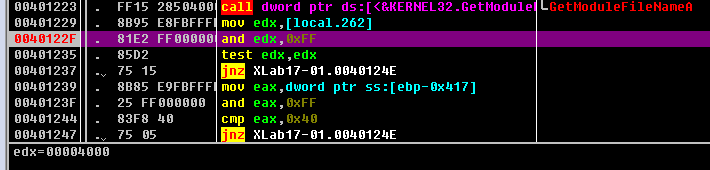

下面来看一下str指令:

其实这里的目的就是要检测edx中的值是不是4000,这是虚拟机的特征码。使用OD进行检测,在40122F处下断点,然后运行:

发现edx中的值就是4000,也就说明检测成功了。

问题1:

问题2:

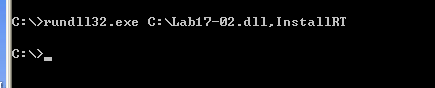

先将实验文件放到C盘根目录下,然后使用Process Monitor进行监控,设置好筛选器。打开cmd,输入命令有运行:

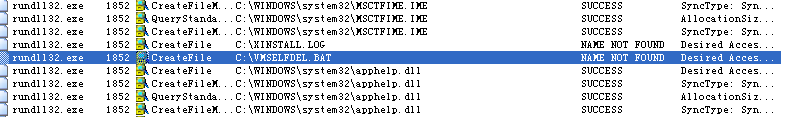

运行后在Process Monitor中发现创建了xinstall.log,mselfdel.bat两个文件,

返回到C盘根目录下只发现了文件xinstall.log,并没有另一个。通过监控发现是cmd对其进行删除。

问题3:

创建了两个文件。文件xinstall.log的内容为

另一个是自我删除的.bat文件。

问题4:

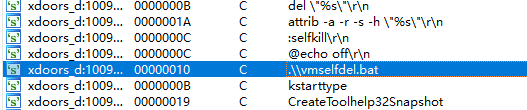

使用ida载入实验文件,先在字符串窗口找一刚刚自删除的文件:

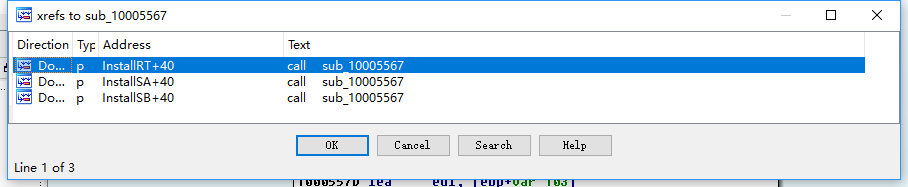

双击进去,然后利用交叉引用,来到函数sub_10005567的位置,这个函数 就是.bat文件自删除的代码,然后对其进行交叉引用:

发现了三处对其引用,这里选择第一个,双击进去发现:

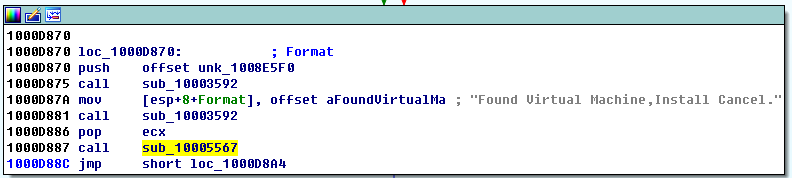

可以看到这里调用了两次函数sub_10003592,第一次就是将文件xinstall.log打开,第二个就是将字符串Found Virtual Machine,Install Cancel.写入到文件xinstall.log中。往上看可以看到函数sub_10006196可以找到这段代码,进入函数分析一下:

在这里可以很清楚的看到一个in指令,这个的目的就是来查询I/O通信端口。通过分析可以知道,恶意程序想用一个magic值来查看I/O通信端口的回应。

问题5:

强制安装可以nop来替换in指令,绕过后门I/O通信端口技术。

问题6:

继续分析InstallRT函数:

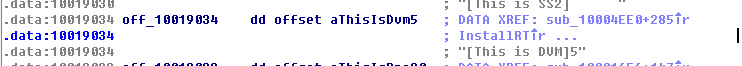

最后的跳转指令就是来确定是否执行反虚拟机技术的,可以看到这里使用了atoi来将字符串转换成数字,字符串就保存在off_10019034里,进去看一下:

可以很清楚的看到字符串[This is DVM]5,而这里就是要将字符串的5转换成数字5,下面可以看到使用test来检查转换后的数字是否为0。如果是0 也就跳转反虚拟机技术的检测了。想要永久的禁用这个反虚拟机技术只要将其该为0即可。

问题7:

这次的实验程序是一个功能非常丰富的后门程序,在这里我就不一一分析了,有兴趣的朋友可以仔细分析一下。

问题1:

运行实验文件时使用Process Monitor进行监控,设置好筛选器,运行实验文件:

程序很快就终止了,这也就很明白了它使用了反虚拟机技术将它真正的目的隐藏起来了。

问题2:

使用ida载入实验文件Lab17-03.exe,然后利用Python脚本找到x86漏洞指令,

这里利用in指令来查询后门I/O通信端口。如果运行在虚拟机中的话就会返回1,反之返回0。利用交叉引用:

这里我们是希望其进行跳转的,那么可以利用OD将下面的test语句改为xor,就可以实现了。

下面查看一下字符串:

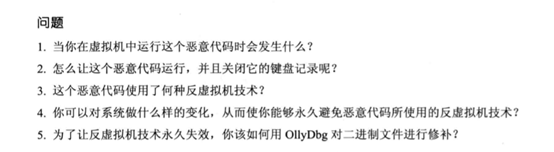

看到了vmware这个字符串,双击进去利用交叉引用看一下发现它在函数sub_4011C0里被调用,查看其交叉引用:

可以看到这是一个很明显的递归函数,还调用了一些其他函数,我们可以怀疑函数在注册表中递归检查字符串vmware,从而判定自身是否在虚拟机中。

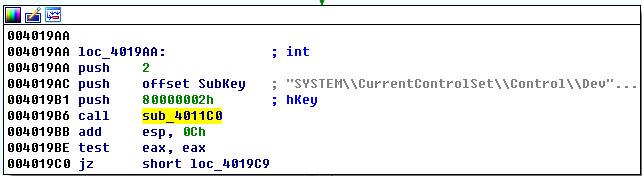

继续利用交叉引用,发现它还被main函数调用:

想要确保跳转一直成立就可以将test语句改为xor语句就可以了。

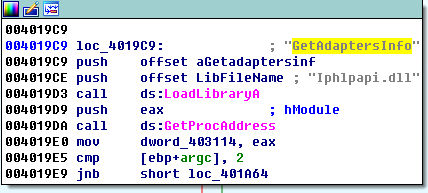

下面对字符串中的GetAdaptersInfo进行交叉引用,然后在main函数发现出现了它:

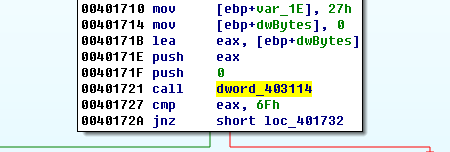

这个就是获取GetAdaptersInfo的地址,并将其保存到dword_403114里。对其进行交叉引用:

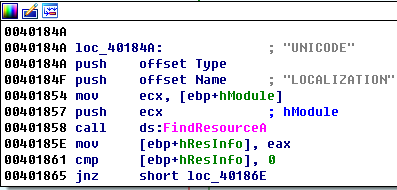

通过分析可以发现如果想要永久地禁用这种检测,就要避免MAC地址的比较操作。使用OD将0x0040169F的语句修改为“jmp 0x0040184A”,

直接跳到资源节的操作部分即可。

最后一处反虚拟机检查是在函数sub_401400处:

可以看到函数的两个参数分别是6和0F30D12A5h,用这两个参数与函数sub_401000的返回值进行比较,如果与0F30D12A5h相等,出现返回1,结束。这个恶意程序分厂巧妙的利用了替换技术,使用字符串哈希函数来替换vmware,达到混淆的目的。

为了禁用这个反虚拟机技术,使用OD将位于0x0040145D的指令nop填充掉,这样程序就可以直接从自身的资源节中提取键盘记录器。

问题3:

一共使用了四种:

- 利用in指令,使用后门I/O通信端口。

- 在注册表SYSTEM\CurrentControlSet\Control\DeviceClasses下搜索的vmware字符串。

- 检查MAC地址,查看它是否为VMware默认使用的MAC地址。

- 用字符串哈希函数来搜索进程列表中以字符串vmware开头的进程。

问题4:

修改MAC地址。

问题5:

这个在前面已经分析过了。

这篇关于恶意代码分析实战 第十七章课后实验的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!