变种专题

深度学习基础--卷积的变种

随着卷积同经网络在各种问题中的广泛应用,卷积层也逐渐衍生出了许多变种,比较有代表性的有: 分组卷积( Group Convolution )、转置卷积 (Transposed Convolution) 、空洞卷积( Dilated/Atrous Convolution )、可变形卷积( Deformable Convolution ),下面分别介绍下。 1. 分组卷积 在普通的卷积操作中,一个

分布式系统理论进阶:Paxos变种和优化

GitHub:https://github.com/wangzhiwubigdata/God-Of-BigData 关注公众号,内推,面试,资源下载,关注更多大数据技术~大数据成神之路~预计更新500+篇文章,已经更新50+篇~ 引言 《分布式系统理论进阶 - Paxos》中我们了解了Basic Paxos、Multi Paxos的基本原理,但如果

AI学习指南深度学习篇-SGD的变种算法

AI学习指南深度学习篇 - SGD的变种算法 深度学习是人工智能领域中最为重要的一个分支,而在深度学习的训练过程中,优化算法起着至关重要的作用。随机梯度下降(SGD,Stochastic Gradient Descent)是最基本的优化算法之一。然而,纯SGD在训练深度神经网络时可能会面临收敛速度慢和陷入局部最优的问题。因此,许多变种SGD算法应运而生,极大地提高了模型的训练效率和效果。 本文

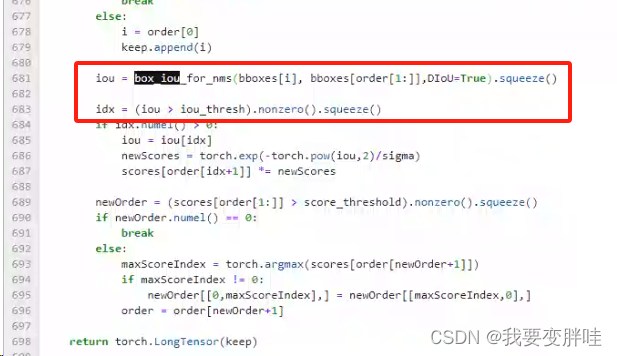

(超详细)YOLOV7改进-Soft-NMS(支持多种IoU变种选择)

1.在until/general.py文件最后加上下面代码 2.在general.py里面找到这代码,修改这两个地方 3.之后直接运行即可

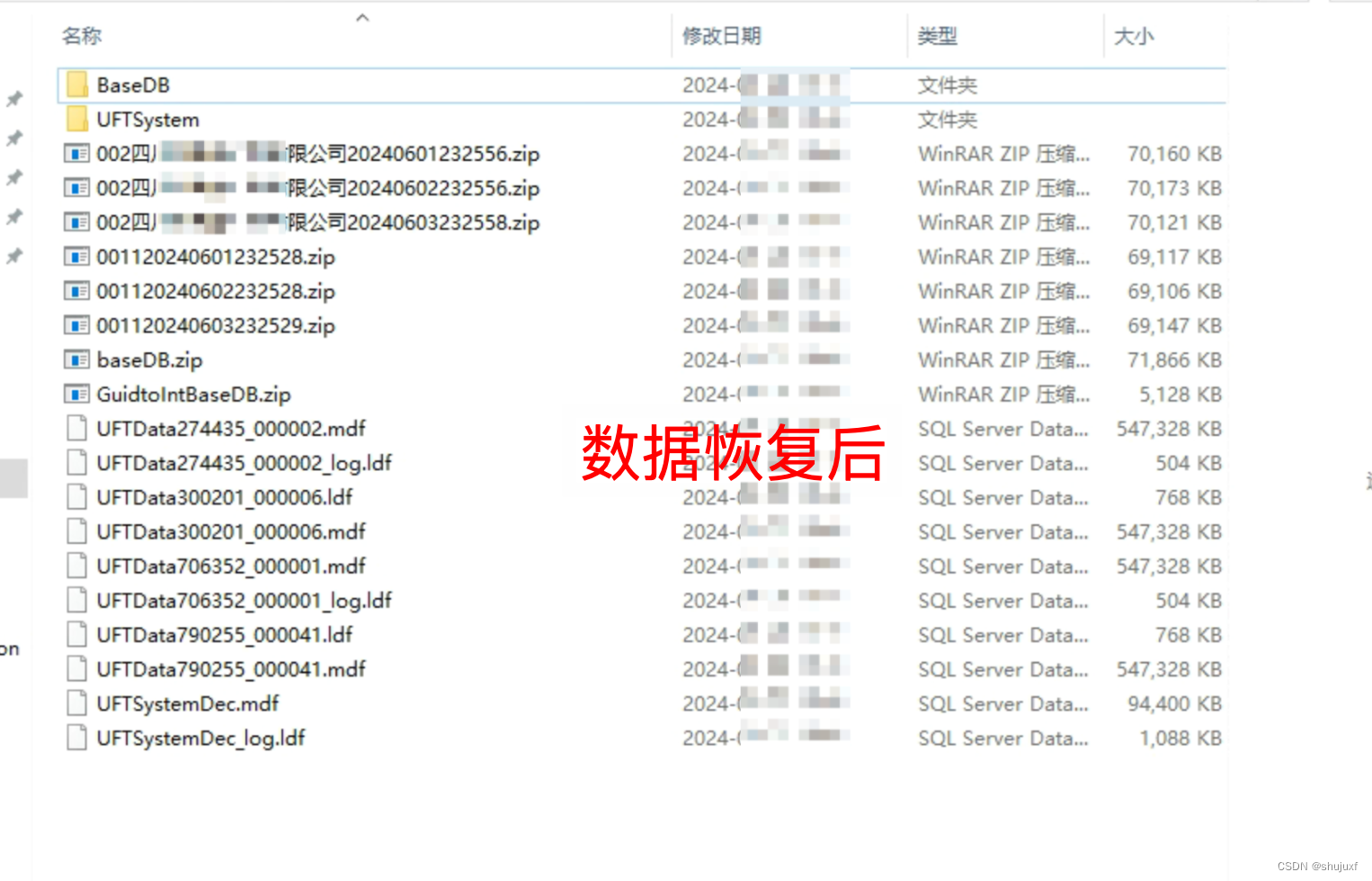

如何预防最新的Mallox变种hmallox勒索病毒感染您的计算机?

一、引言 近年来,网络安全问题日益严重,勒索病毒成为了其中的一大威胁。其中,.hmallox勒索病毒作为Malox勒索软件家族的新变种,凭借其高度的攻击性和隐蔽性,给全球用户的数据安全带来了严重威胁。本文将深入分析.hmallox勒索病毒的特点、危害以及应对策略,帮助用户更好地防范和应对此类病毒。如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(shujuxf)进行免费咨询获取

POJ1182 食物链 【并查集变种】

挺简单的 N个元素扩展为 3*N个 i-A i-B i-C A吃B吃C吃A 挑战程序设计的89面 #include <cstdio>#include <cstdlib>#include <iostream>#include <cstring>#include <cmath>using namespace std;int N,K;const int MAX_N=333333;

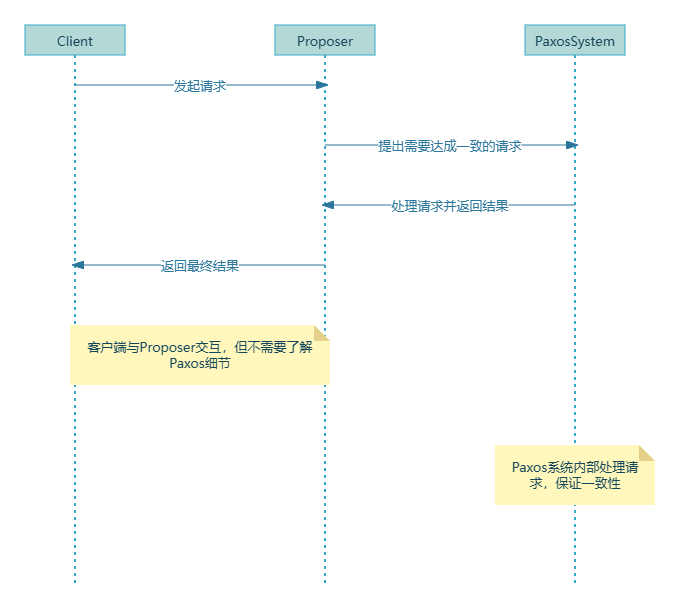

分布式协议之巅 — 揭秘基础Paxos与Raft协议如何实现分布式系统达成一致性(非变种Paxos协议)

揭秘Paxos与Raft协议如何实现分布式系统达成一致性 前提介绍Paxos专题大纲Paxos协议Paxo协议的角色标准Paxos角色Proposer(提案者)Acceptor(接受者)Learner(学习者) 提案编号与确认值的组合解析Paxos协议的基石:Basis Paxos执行流程解析阶段一Prepare阶段Promise阶段 阶段二Accept阶段Accepted阶段 最后总

LLM的基础模型3:Transformer变种

大模型技术论文不断,每个月总会新增上千篇。本专栏精选论文重点解读,主题还是围绕着行业实践和工程量产。若在某个环节出现卡点,可以回到大模型必备腔调或者LLM背后的基础模型新阅读。而最新科技(Mamba,xLSTM,KAN)则提供了大模型领域最新技术跟踪。若对于具身智能感兴趣的请移步具身智能专栏。技术宅麻烦死磕AI架构设计。 Transformer变体 Encoder-Decoder

【TensorFlow深度学习】卷积层变种与深度残差网络原理

卷积层变种与深度残差网络原理 卷积层变种与深度残差网络:探究卷积神经网络的进化与优化策略卷积层:深度学习的基石变种与卷积层变种深差网络:深度网络的优化策略实战代码示例:ResNet模块实现结语 卷积层变种与深度残差网络:探究卷积神经网络的进化与优化策略 在深度学习的浩瀚海中,卷积神经网络(CNN)犹如一座灯塔,而深度残差网络(ResNet)则是在这座塔尖的明珠。本文将深入浅

Phobos勒索病毒:最新变种phobos袭击了您的计算机?

一、导言 在数字化浪潮中,网络安全问题日益凸显,而.Phobos勒索病毒无疑是其中的隐形杀手。它潜伏在网络的每一个角落,等待着合适的时机对目标发动致命一击。本文将深入探讨.Phobos勒索病毒的新特点、传播途径,并提出一系列创新的防御策略,帮助读者在这场与病毒的较量中取得先机。如果您正在经历勒索病毒数据恢复的困境,我们愿意与您分享我们的专业知识和经验。通过与我们联系,您将能够与我们的团队进行沟通

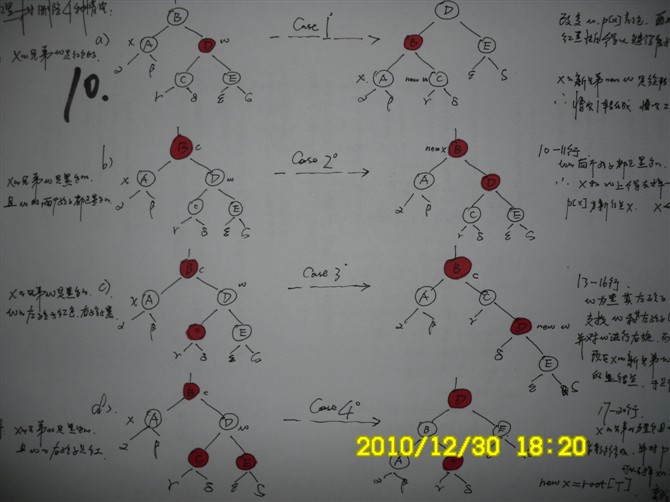

数据结构之红黑树——BST的变种2

转自:http://hxraid.iteye.com/blog/611816 感谢原文作者的分享 红黑树的性质与定义 红黑树(red-black tree) 是一棵满足下述性质的二叉查找树: 1. 每一个结点要么是红色,要么是黑色。 2. 根结点是黑色的。 3. 所有叶子结点都是黑色的(实际上都是Null指针,下图用NIL表示)。叶子结点不包含任何关键字信

数据结构之红黑树——BST的变种

转自大神July的博客:点击打开链接 在此mark一下 教你透彻了解红黑树 作者:July、saturnman 2010年12月29日 本文参考:Google、算法导论、STL源码剖析、计算机程序设计艺术。 推荐阅读: Left-Leaning Red-Black Trees, Dagstuhl Workshop on Data Structures, Wad

数据结构之AVL树---BST的变种

数据结构之AVL树 1 .基本概念 AVL树的复杂程度真是比二叉搜索树高了整整一个数量级——它的原理并不难弄懂,但要把它用代码实现出来还真的有点费脑筋。下面我们来看看: 1.1 AVL树是什么? AVL树本质上还是一棵二叉搜索树(因此读者可以看到我后面的代码是继承自二叉搜索树的),它的特点是: 1. 本身首先是一棵二叉搜索树。 2. 带有平衡条件:每个结点的左右子树的高度

Python深度学习:【模型系列】 Transformer模型有哪些著名的变种

Transformer模型自从2017年由Google的研究者引入以来,已经演化出许多重要和有影响力的变体。这些变种模型在不同的任务和领域中被广泛使用,包括自然语言处理、计算机视觉和多模态学习。以下是一些最著名的Transformer变体: BERT (Bidirectional Encoder Representations from Transformers): 开发者:Google AI

【病毒分析】phobos家族faust变种加密器分析

1.背景 1.1来源 近期,Solar团队收到某物联网公司的援助请求,该公司的计算机服务器受到了phobos勒索家族的侵害,所有的文件被加密并且添加了.faust后缀,该勒索软件的初始入侵方式是利用爆破RDP密码进行的。应客户的要求,本文暂不提供对入侵事件溯源的分析报告,仅提供该勒索病毒加密器的逆向分析报告。 2.恶意文件基础信息 2.1 文件基础信息 大小59392(58.00 KiB

C++(12): std::mutex及其高级变种的使用

1. 简述 在多线程或其他许多场景下,同时对一个变量或一段资源进行读写操作是一个比较常见的过程,保证数据的一致性和防止竞态条件至关重要。 C++的标准库中为我们提供了使用的互斥及锁对象,帮助我们实现资源的互斥操作。 2. std::mutex及其衍生互斥手段 (1)互斥类 std::mutex,最基本的 mutex 类。 std::recursive_mutex,递归 mutex

mkp勒索病毒:最新变种mkp袭击了您的计算机?

引言: 在信息化社会的今天,网络安全问题日益突出,其中勒索病毒作为一种新兴的网络威胁,给广大用户带来了严重的困扰。其中,.mkp勒索病毒以其独特的传播方式和恶劣性质,引起了广泛的关注。本文将深入剖析.mkp勒索病毒的特点、传播方式,并提出相应的应对策略,以帮助用户更好地防范和应对这一网络威胁。如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(shujuxf)进行免费咨询获取数据

C语言经典例题(7) --- 计算三角形的周长和面积、球体的体积、变种水仙花数、时间转换、输出学生信息

文章目录 1.计算三角形的周长和面积2.计算球体的体积3.变种水仙花数4.时间转换5.输出学生信息 1.计算三角形的周长和面积 题目描述: 根据给出的三角形3条边a, b, c(0 < a, b, c < 100,000),计算三角形的周长和面积。 输入描述: 一行,三角形3条边(能构成三角形),中间用一个空格隔开。 输出描述: 一行,三角形周长和面积(保

勒索病毒变种.360、.halo勒索病毒来袭,如何恢复受感染的数据?

引言: 随着信息技术的飞速发展,网络安全问题日益凸显。近年来,勒索病毒成为了网络安全领域的一大难题,其中.360、.halo勒索病毒更是备受关注。本文将探讨.360、.halo勒索病毒的危害及应对策略,帮助大家更好地应对这一网络安全威胁。如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(shujuxf)进行免费咨询获取数据恢复的相关帮助。 一、.360、.halo勒索

【白话算法】从0-1背包到无限制背包,到背包变种。

先上题目: 0-1背包: 给定n个物品,考虑他们的重量 和 价值,分别为 w[0], w[1], w[2], w[3] ... w[n-1] 和 v[0], v[1], v[2], v[3], v[4] ... v[n-1]。 现在有一个载重量为 W 的背包,求这个背包能放入的物品组合的最大价值。(每个物品只有一件)。 物品数量无限制背包: 给定n种物品,考虑各个种类的物品单件的 重量

Faust勒索病毒:了解最新变种[nicetomeetyou@onionmail.org].faust,以及如何保护您的数据

导言: 在一个快节奏的数字世界中,我们经常忽视数据安全的重要性。然而,最新的勒索病毒——[nicetomeetyou@onionmail.org].faust、[support2022@cock.li].faust、[tsai.shen@mailfence.com].faust 、[Encryptedd@mailfence.com].faust、[Decipher@mailfence.com

java 自己总结的二分查找法及其变种

主函数的套路 import java.io.*;public class Main{public static void main(String[] args) throws IOException {BufferedReader br = new BufferedReader(new InputStreamReader(System.in));String[] s1 = br.readL

leetcode 84 Search in Rotated Sorted Array II 二分循环变种

题目 Suppose an array sorted in ascending order is rotated at some pivot unknown to you beforehand. (i.e., [0,0,1,2,2,5,6] might become [2,5,6,0,0,1,2]). You are given a target value to search. If fo

Leetcode 第 126 场双周赛 Problem D 求出所有子序列的能量和(Java + 数学 + 01背包变种)

文章目录 题目思路Java + 数学 + 01背包变种第一步:第二步:第三步: 复杂度Code 题目 Problem: 100241. 求出所有子序列的能量和给你一个长度为 n 的整数数组 nums 和一个 正 整数 k 。一个整数数组的 能量 定义为和 等于 k 的子序列的数目。请你返回 nums 中所有子序列的 能量和 。由于答案可能很大,请你将它对 10 ^ 9 + 7 取