一种专题

一种改进的red5集群方案的应用、基于Red5服务器集群负载均衡调度算法研究

转自: 一种改进的red5集群方案的应用: http://wenku.baidu.com/link?url=jYQ1wNwHVBqJ-5XCYq0PRligp6Y5q6BYXyISUsF56My8DP8dc9CZ4pZvpPz1abxJn8fojMrL0IyfmMHStpvkotqC1RWlRMGnzVL1X4IPOa_ 基于Red5服务器集群负载均衡调度算法研究 http://ww

一种快速生成CSV的方法

事情是这个样子的 在QQ群在聊把如何100万数据导出成CSV文件?会不会很慢? 俺回了一句“现在的机器性能好,没啥问题”。 然后大家开始谈论机器的配置了。哎,俺的机器配置有点差。 然后俺就进行了一个测试。 测试数据 数据定义 public struct Rec { public int v1; publi

【Visual Studio 报错】未加载 wntdll.pdb(一种可行的解决办法)

调试程序时,会出现下面这个报错 分析原因: 出现未加载 wntdll.pdb 报错大概率是你的指针使用错误 ,比如使用野指针、越界访问、或者堆区空间释放方式错误等。 这里以 堆区空间释放方式错误 为例子 1、堆区开辟的数组空间使用 delete 释放 // 堆区开辟的数组空间使用 delete 释放int* p = new int[10];delete p; 正

CVPR 2024最新论文分享┆YOLO-World:一种实时开放词汇目标检测方法

论文分享简介 本推文主要介绍了CVPR 2024上的一篇论文《YOLO-World: Real-Time Open-Vocabulary Object Detection》,论文的第一作者为Tianheng Cheng和Lin Song,该论文提出了一种开放词汇目标检测的新方法,名为YOLO-World。论文通过引入视觉-语言建模和大规模预训练解决了传统YOLO检测器在固定词汇检测中的局限性。论

JWT详解:一种轻量级的身份验证和授权机制

引言 JSON Web Token(JWT)是一种基于JSON格式的开放标准(RFC 7519),它定义了一种紧凑且自包含的方式,用于在各方之间安全地传输信息。JWT因其轻量级、可扩展性和安全性,在Web应用程序和RESTful API中得到了广泛应用。本文将详细解析JWT的概念、结构、工作原理、应用场景以及使用时的安全注意事项。 JWT的基本概念 JWT是一种用于在用户和服务器之间传递安全

JD 1147:Jugs(一种用最少步骤求解的方法)

OJ题目:click here~~ 题目分析:九度上这道没有要求最少步数,只要得到最后结果即可AC , bfs , dfs都行。最少步骤的方法肯定也能AC啦,分析如下。 输入的三个数:a,b,n;> 由题不定方程ax+by=n必定有解> 如果b=n,则fill B即可,否则用试探法求出这样的两组解(a1,b1)及(a2,b2),其中a1 >0,b1<0;a1是满足方程的最小正整数;a2

一种实现微观单线程,宏观上多线程的方法

1. 纵所周知的是,C语言是顺序程序设计的,那么在一些MCU中,例如STM32,Atmega168等等,在微观上程序都是单线程的,那么应该如何实现微观上的多线程呢?这个用到两个东西:一是中断,二是switch语句。听老夫为你细细道来。 2. 举个例子来说,比如我想要实现的是:MCU每2秒通过6个USART向外发送数据。一般大家首先想到的是,配置一个定时器,每2S进入一个中断函数,然后中

一种在C++中外部强行访问私有成员的方法

问题 C++在设计上,是不允许类的私有成员在外部被访问读写的。 然而,有时是想要在外部访问私有成员的。我目前常见的情况是:想要访问UE引擎代码中的类的私有成员,但又不想“污染”其源代码将其private改为public。 方法 一种方法是,再建立一个完全相同结构的类,只不过将成员改为public: class MyClassA_MirrorPublic{public:int dat

Java参数传递机制的一种打开方式

传值 or 传址?实参 or 形参?基本数据类型 or 引用数组类型?学习过Java,相信你对这些概念肯定熟悉,然,时间久了,某一天突然被问到这些,又一脸懵逼,它们讲的是啥,如何区分?来,让我们通过实践操练起来,请看下面一题,思考输出结果。 import java.util.Arrays;public class Exam4 {public static void main(String[] a

第一章 感受mac之美-换一种方式用电脑,开启新历程

感谢关注我的读者一直以来的追随与信任。去年到今年以来大环境都不是很好。裁员,机构优化,工厂倒闭,公司破产,贸易战等消息传来,不少还是身边发生的。今年开年以来更是有病毒横行,天降蝗灾等灾害。愿大家都好好的,同时希望这场战役早早告捷。今天是二月二 ,民间传说龙抬头,祝愿大家从此事业腾飞,从此出人头地。 我在这断更的两年中的一些情况,一直处于闭关的状态,一直在学习与实践。后续再和大家一起分享这俩年

【数据分析案例】使用机器学习做游戏留存数据挖掘的一种尝试

案例来源:@深极智能 案例地址: https://zhuanlan.zhihu.com/p/31213553 1. 目标:针对K游戏数据,预测玩家留存情况,并找出影响留存的因素 2. 数据:玩家id,动作,动作时间戳,玩家关键属性(金币、装备、等级等) 3. 数据清洗: 1)剔除操作数<16的玩家,这类对游戏题材不感兴趣,非目

一种极简的余弦定理证明方法

余弦定理的证明方法有很多种,这里介绍一种极简的证明方法。该方法是本人在工作中推导公式,无意中发现的。证明非常简单,下面简单做下记录。 如上图为任意三角形ABC,以点C为原点,建立直角坐标系(x轴方向任意,y轴与x轴垂直),x轴与CB夹角为 θ 1 \theta_1 θ1,x轴与CA夹角为 θ 2 \theta_2 θ2。点B的坐标为 ( a c o s θ 1 , a s i n θ

前端请求的路径baseURL怎么来的 ?nodejs解决cors问题的一种方法

背景:后端使用node.js搭建,用的是express 前端请求的路径baseURL怎么来的 ? 前后端都在同一台电脑上运行,后端的域名就是localhost,如果使用的是http协议,后端监听的端口号为3000,那么前端请求的基础路径是 'http://localhost:3000' 。前后端不在同一台电脑上运行,那么localhost应该会变成后端电脑的IP地址,那前端请求的路径就变成了:

C++----指针也是一种变量

关于指针传递以及内存拷贝的新知:指针也是一种变量。 MStruct *pS1 = new MStruct;MStruct *pS2 = new MStruct;MStruct *pS3 = new MStruct; //传地址,共享内存数据pS1 = pS2;//传地址,共享内存数据,一个地方修改数据,全部更改。//传值,独立内存数据pS1->a = pS2->a;pS1->b

记一种常用的实时数据同步方案:Canal+Kafka+Flume

记一种常用的实时数据同步方案:Canal+Kafka+Flume 在当今数据驱动的业务环境中,数据同步是确保系统间数据一致性的关键环节。一种高效、稳定且可扩展的数据同步方案对于支撑企业的数据处理和分析需求至关重要。本文将介绍一种结合了Canal、Kafka和Flume的数据同步方案,探讨其架构设计、实现原理以及为何它能在多种场景下提供卓越的性能。通过深入分析这一方案的组件和工作流程,我们将展示其

使用AI写WebSocket知识是一种怎么样的体验?

一、WebSocket基础知识 1. WebSocket概念 1.1 为什么会出现WebSocket 一般的Http请求我们只有主动去请求接口,才能获取到服务器的数据。例如前后端分离的开发场景,自嘲为切图仔的前端大佬找你要一个配置信息的接口,我们后端开发三下两下开发出一个RESTful架构风格的API接口,只有当前端主动请求,后端接口才会响应。 但上文这种基于HTTP的请求-响应模式并

猴子排序:一种理论上的排序算法

猴子排序:一种理论上的排序算法 在编程和算法的世界里,总有一些有趣的算法让人忍俊不禁,同时又让人深思。今天,我们来聊聊一种特别的排序算法——猴子排序(Bogosort),也常被戏称为瞎子排序、波加排序或随机排序。这种算法以其独特的方式和极低的效率,成为了一个教学工具和编程娱乐的经典案例。 什么是猴子排序? 猴子排序的基本思想异常简单:通过不断随机地重新排列数组元素,直到数组意外地被排序成正确

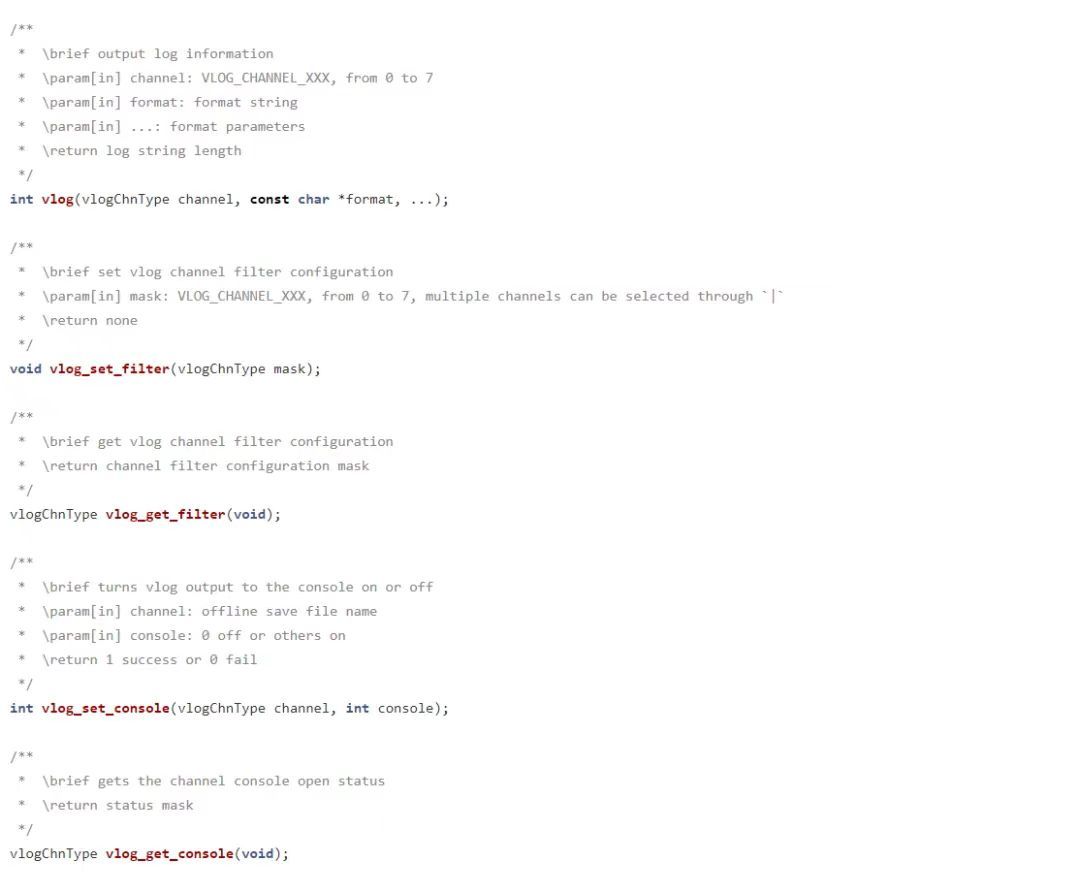

一种常用嵌入式开发代码库

链接:https://gitee.com/zhangxinyuanqi/varch 使用开源协议:GPL-2.0 varch简介 varch(we-architecture,意为我们的框架库)是嵌入式C语言常用代码模块库,包含了嵌入式中常用的算法库, 数据结构(容器)库, 解析器库, 独立C语言std库, 工具库等等。具有简单, 通用, 高效的特点,目的为了学习以及在开发中拿来就用,提高开发

多终端同账号并发测试是一种用于检验系统在多个终端同时使用同一账号时性能表现的测试方法。

一、测试目的 1. 验证系统在多终端并发访问下的稳定性和可靠性。 2. 确保同一账号在不同终端上的数据同步准确性。 3. 检测系统对并发请求的处理能力,是否存在性能瓶颈。 二、测试要点 1. 终端选择 - 涵盖不同类型的终端设备,如手机(不同操作系统)、平板电脑、电脑等。 - 考虑不同的网络环境,如 4G/5G 网络、Wi-Fi 等。 2. 测试场景设计 - 同时登录:多个终端

【论文阅读】一种针对多核神经网络处理器的窃取攻击(2020)

摘要 攻击者可以通过侧信道信息(Side-channel)完成模型窃取攻击[17]. [17] Hua W Z, Zhang Z R, Suh G E. Reverse Engineering Convolutional Neural Networks through Side-channel Information Leaks[C]. 2018 55th ACM/ESDA/IEEE Des

思考(六十九):一种基于消息总线的功能可插拔的服务器架构

架构图 +--------------------+ +----------------+ +----------------+| | | NODE 1 | | NODE 2 || TOPIC ROUTE INFO |

activity之间切换动画一种简单方法

overridePendingTransition(R.anim.zoomin, R.anim.zoomout); 变小 zoomin.xml: <?xml version="1.0" encoding="utf-8"?> <set xmlns:android="http://schemas.android.com/apk/res/android" android:i

Android多点触摸手势滑动的一种简单方法

GestureDetector_left = new GestureDetector(this,new GestureListener_left()); //左部 手势监听(内部类) GestureDetector_right = new GestureDetector(this,new GestureListener_right()); //右部 手势监听(内部类)

Android一种欢迎界面全屏显示方法

@Override protected void onCreate(Bundle savedInstanceState) { super.onCreate(savedInstanceState); getWindow().setFlags(WindowManager.LayoutParams.FLAG_FULLSCREEN,WindowManager.LayoutParams.

一种动态防御策略——移动目标防御(MTD)

文章速览: 1、高级规避攻击 2、用移动目标防御对抗欺骗 常见做法操作系统和应用程序才是真正的战场打破游戏规则 网络攻击的技术变得愈发难测,网络攻击者用多态性、混淆、加密和自我修改乔装他们的恶意软件,以此逃避防御性的检测,于是移动目标防御(MTD)技术出现了,通过动态地改变攻击面,有效地对抗日益复杂和隐蔽的网络攻击。 一、高级规避攻击 高级规避攻击可以反复修改网络攻击,包括其源、静态签名

【Delphi】一种生成透明 Icon 图标方法、原理

在程序开发中,我们会遇到制作程序的主图标,windows下程序的图标给是要求是ico格式,也就是常说的Icon。本文介绍一种Delphi利用windos API生成icon的方法。 在制作ico图标的时候,我们需要两幅bitmap图片,一幅我们称作掩码图片,命名为:MaskBitmap,另外一幅就是真正的图片,命名为:ColorBitmap,掩码图片实现真正图片的透明功能。 MaskBit